Bonjour encore! J'ai de nouveau trouvé une base de données ouverte pour vous avec des données médicales. Permettez-moi de vous rappeler que récemment, il y avait trois de mes articles sur ce sujet: fuite de données personnelles de patients et de médecins du service médical en ligne DOC + , vulnérabilité du service Doctor Near et fuite de données de stations médicales d'urgence .

Cette fois, le serveur Elasticsearch avec les journaux du système informatique médical du réseau de laboratoires du Centre de Diagnostic Moléculaire (CMD, www.cmd-online.ru) s'est avéré être en libre accès.

: . . , .

Le serveur a été découvert le matin du 1er avril et cela ne m'a pas du tout semblé ridicule. La notification du problème est allée au CMD vers 10 heures (GMT) et vers 15 heures la base est devenue inaccessible.

Selon le moteur de recherche Shodan, ce serveur a été ouvert pour la première fois le 03/09/2019. À propos de la découverte des bases de données Elasticsearch ouvertes , j'ai écrit un article séparé.

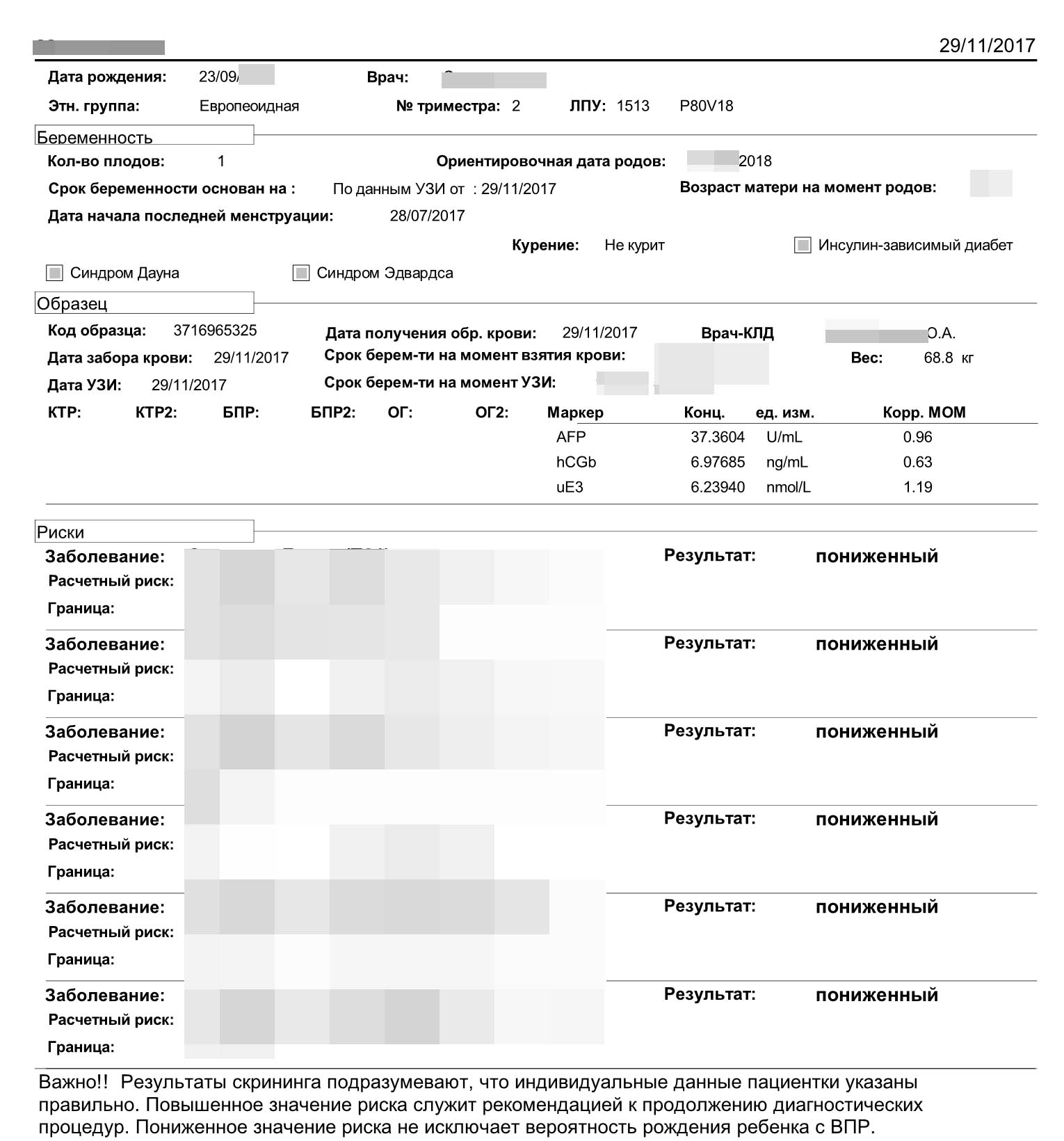

Il a été possible d'obtenir des informations très sensibles à partir des journaux, notamment le nom, le sexe, les dates de naissance des patients, le nom des médecins, le coût des études, les données de recherche, les fichiers de résultats de dépistage et bien plus encore.

Un exemple de journal avec les résultats des tests des patients:

"<Message FromSystem=\"CMDLis\" ToSystem=\"Any\" Date=\"2019-02-26T14:40:23.773\"><Patient ID=\"9663150\" Code=\"A18196930\" Family=\"XXX\" Name=\"XXX\" Patronymic=\"XXX\" BornDate=\"XXX-03-29\" SexType=\"F\"><Document></Document><Order ID=\"11616539\" Number=\"DWW9867570\" State=\"normal\" Date=\"2017-11-29T12:58:26.933\" Department=\"1513\" DepartmentAltey=\"13232\" DepartmentName=\" \" FullPrice=\"1404.0000\" Price=\"1404.0000\" Debt=\"1404.0000\" NaprOrdered=\"2\" NaprCompleted=\"2\" ReadyDate=\"2017-12-01T07:30:01\" FinishDate=\"2017-11-29T20:39:52.870\" Registrator=\"A759\" Doctor=\"A75619\" DoctorFamily=\"XXX\" DoctorName=\"XXX\" DoctorPatronymic=\"XXX\"><OrderInfo Name=\"TEMP_CODE\">0423BF97FA5E</OrderInfo><OrderInfo Name=\"\">-1</OrderInfo><OrderInfo Name=\"\">DWW98675708386841791</OrderInfo><OrderInfo Name=\"\">0</OrderInfo><OrderInfo Name=\"\">18.03.2019</OrderInfo><OrderInfo Name=\"\"> RU.1303.00601</OrderInfo><Serv Link=\"1\" PathologyServ=\"1\" Code=\"110101\" Name=\" (Urine test) \" Priority=\"NORMAL\" FullPrice=\"98.0000\" Price=\"98.0000\" ReadyDate=\"2017-11-30T07:30:01\" FinishDate=\"2017-11-29T20:14:22.160\" State=\"normal\"/><Serv Link=\"2\" Code=\"300024\" Name=\" II , , LifeCycle (DELFIA)\" Priority=\"NORMAL\" FullPrice=\"1306.0000\" Price=\"1306.0000\" ReadyDate=\"2017-12-01T07:30:01\" FinishDate=\"2017-11-29T20:39:52.870\" State=\"normal\"/><Probe ID=\"64213791\" Number=\"3716965325\" Date=\"2017-11-29T00:00:00\" OuterNumber=\"66477805\" Barcode=\"3716965325\" Biomater=\"66\" BiomaterName=\" ()\" Type=\"physical\"><Probe ID=\"64213796\" Number=\"P80V0018\" Date=\"2017-11-29T12:58:26.933\" Biomater=\"66\" BiomaterName=\" ()\" WorkList=\"80\" WorkListName=\" \" Type=\"virtual\"><Param State=\"Valid\" User=\"A872\" UserFIO=\"XXX\" UserStaff=\" \" Code=\"3005\" guid=\"7BA0745FD502A80C73C2CAD341610598\" Name=\" II , , LifeCycle (DELFIA)\" Group=\" \" GroupCode=\"80\" GroupSort=\"0\" Page=\"1\" Sort=\"2\"><LinkServ IsOptional=\"0\">2</LinkServ><Result Name=\" II , , LifeCycle (DELFIA)\" Value=\" (.)\" User=\"A872\" UserFIO=\"XXX\" Date=\"2017-11-29T20:39:03.370\" isVisible=\"1\" HidePathology=\"0\" IsNew=\"0\"><File Name=\" 2 _page1.png\" Type=\"image\" Format=\"png\" Title=\"3716965325_prenetal2_page1\" Description=\" 2 _page1\" Sort=\"1\">iVBORw0KGgoAAAANSUhEUgAABfoAAAfuCAIAAAArOR8rAAD//0lEQVR4Xuy9P7BtQ7u+/e3oECF6iRAhQoQI0SZCtIkQIdpEiBCxI0SIECFiV50qRKg6VYgQIUKEiDfiRL7rnPtXz+nqHnPMsfb6s+cc61rBqjl79Oh++uoe/eceT/c8888///

J'ai marqué toutes les données sensibles avec le symbole «X». En réalité, tout était stocké sous forme ouverte.

À partir de ces journaux, il était facile (en recodant à partir de Base64) d'obtenir des fichiers PNG avec les résultats du dépistage, déjà sous une forme facile à lire:

La taille totale des journaux dépassait 400 Mo et contenait au total plus d'un million d'entrées. Il est clair que tous les enregistrements n'étaient pas des données patient uniques.

Réponse officielle du CMD:

Nous tenons à vous remercier pour les informations sur la disponibilité des vulnérabilités dans la base de données de journalisation et de stockage des erreurs Elasticsearch qui ont été rapidement transmises le 04/01/2019.

Sur la base de ces informations, nos employés, ainsi que les spécialistes concernés, ont limité l'accès à cette base de données. L'erreur dans le transfert d'informations confidentielles à la base technique a été corrigée.

Au cours de l'analyse de l'incident, il a été possible de découvrir que l'apparition de la base de données spécifiée avec des journaux d'erreurs dans le domaine public s'est produite pour une raison liée au facteur humain. L'accès aux données a été rapidement fermé le 01/01/2019.

À l'heure actuelle, des mesures sont prises par des experts internes et externes pour auditer en plus l'infrastructure informatique pour la protection des données.

Notre organisation a développé des réglementations spéciales pour travailler avec des données personnelles et un système de responsabilité de niveau du personnel.

L'infrastructure logicielle actuelle implique l'utilisation de la base de données Elasticsearch pour stocker les erreurs. Pour augmenter la fiabilité de certains systèmes, les serveurs correspondants seront migrés vers le centre de données de notre partenaire, vers un environnement logiciel et matériel certifié.

Merci pour vos informations opportunes.

Des nouvelles sur les fuites d'informations et les initiés peuvent toujours être trouvées sur ma chaîne Telegram « Fuites d'informations ».