Lorsque les «chapeaux noirs», les gardiens de la forêt sauvage du cyberespace, réussissent particulièrement bien dans leur sale boulot, les médias jaunes poussent des cris de joie. En conséquence, le monde commence à considérer la cybersécurité plus sérieusement. Mais malheureusement pas tout de suite. Par conséquent, malgré le nombre sans cesse croissant de cyber-incidents catastrophiques, le monde n'est pas encore mûr pour des mesures proactives actives. Cependant, il est prévu que dans un proche avenir, grâce aux «chapeaux noirs», le monde commencera à considérer sérieusement la cybersécurité. [7]

Aussi sérieusement que les incendies ... Il était une fois, les villes étaient très vulnérables aux incendies catastrophiques. Cependant, malgré le danger potentiel, aucune mesure de protection proactive n'a été prise, même après le gigantesque incendie de Chicago en 1871, qui a coûté la vie à des centaines de personnes et fait des centaines de milliers de sans-abri. Des mesures de protection proactives n'ont été prises qu'après une nouvelle catastrophe similaire, trois ans plus tard. La même chose avec la cybersécurité - le monde ne résoudra pas ce problème s'il n'y a pas d'incidents catastrophiques. Mais même si de tels incidents se produisent, le monde ne résoudra pas immédiatement ce problème. [7] Par conséquent, même le dicton: «Jusqu'à ce que le bug éclate, l'homme ne sera pas gâché», cela ne fonctionne pas complètement. Par conséquent, en 2018, nous avons célébré le 30e anniversaire de l'insécurité galopante.

Digression lyriqueLe début de cet article, que j'avais écrit à l'origine pour le magazine System Administrator, s'est révélé prophétique dans un sens. Le numéro du magazine avec cet article est sorti littéralement jour après jour avec un tragique incendie dans le centre commercial Kemerovo «Winter Cherry» (20 mars 2018).

Mettez Internet en 30 minutes

En 1988, le légendaire hacker galaxy L0pht, s'exprimant pleinement devant une réunion des responsables occidentaux les plus influents, a déclaré: «Votre équipement informatique est vulnérable aux cyberattaques d'Internet. Et les logiciels, le matériel et les télécommunications. Leurs vendeurs ne se soucient pas de cet état de fait. Parce que la législation moderne ne prévoit aucune responsabilité pour une approche négligente pour assurer la cybersécurité des logiciels et du matériel produits. La responsabilité des pannes potentielles (même spontanées, même provoquées par l'intervention de cybercriminels) - incombe uniquement à l'utilisateur de l'équipement. Quant au gouvernement fédéral, il n'a ni les compétences ni la volonté de résoudre ce problème. Par conséquent, si vous recherchez la cybersécurité, Internet n'est pas l'endroit où vous pouvez le trouver. Chacune des sept personnes assises devant vous peut complètement casser Internet et ainsi prendre le contrôle total de l'équipement qui lui est lié. Seul. 30 minutes de frappes chorégraphiques - et c'est fait. » [7]

Les fonctionnaires ont hoché la tête de manière significative, indiquant clairement qu'ils comprenaient la gravité de la situation, mais n'avaient rien fait. Aujourd'hui, exactement 30 ans après la performance légendaire de L0pht, «l'insécurité sans retenue» règne dans le monde. Le piratage d'équipements informatiques liés à Internet est si facile que l'Internet, qui était à l'origine le domaine des scientifiques et des passionnés idéalistes, a été progressivement occupé par les professionnels les plus pragmatiques: escrocs, arnaques, espions et terroristes. Tous exploitent les vulnérabilités des équipements informatiques - pour en retirer des avantages financiers ou autres. [7]

Les vendeurs négligent la cybersécurité

Les vendeurs tentent parfois de corriger certaines des vulnérabilités identifiées, mais ils le font à contrecœur. Parce que le profit qu'ils apportent n'est pas la protection contre les pirates, mais la nouvelle fonctionnalité qu'ils offrent aux consommateurs. En se concentrant exclusivement sur le profit à court terme, les fournisseurs n'investissent de l'argent que pour résoudre des problèmes réels, pas hypothétiques. Aux yeux de beaucoup d'entre eux, la cybersécurité est une chose hypothétique. [7]

La cybersécurité est une chose invisible et intangible. Il ne devient tangible que lorsque des problèmes surviennent. Si vous en avez bien pris soin (vous avez dépensé beaucoup d'argent pour le fournir) et qu'il n'y a aucun problème, l'utilisateur final ne voudra pas payer trop cher pour cela. De plus, en plus d'augmenter les coûts financiers, la mise en place de mesures de protection nécessite un temps de développement supplémentaire, nécessite des capacités d'équipement limitées, et conduit à une baisse de sa productivité. [8]

Il est difficile de convaincre même les propres commerçants de la pertinence des coûts ci-dessus, sans parler des consommateurs finaux. Et comme les vendeurs modernes sont intéressés par le profit des ventes exclusivement à court terme, ils ne sont absolument pas enclins à prendre la responsabilité d'assurer la cybersécurité de leurs créations. [1] D'un autre côté, davantage de vendeurs attentionnés, qui ont néanmoins pris soin de la cybersécurité de leur équipement, sont confrontés au fait que les entreprises préfèrent - des alternatives moins chères et plus faciles à utiliser. T.O. la cybersécurité ne préoccupe pas non plus les entreprises. [8]

À la lumière de ce qui précède, il n'est pas surprenant que les fournisseurs aient tendance à négliger la cybersécurité et à adhérer à la philosophie suivante: «Continuez à construire, continuez à vendre et, si nécessaire, faites des correctifs. Le système est-il tombé en panne? Des informations perdues? Base de données de numéros de carte de crédit volée? Y a-t-il des vulnérabilités fatales dans l'équipement? Peu importe! " Les consommateurs, à leur tour, doivent suivre le principe: «Patché et priez». [7]

Comment cela se produit: des exemples de la nature

Un exemple frappant de négligence de la cybersécurité dans le développement est le programme de motivation d'entreprise de Microsoft: «Si vous avez manqué les délais, vous êtes condamné à une amende. Je n'ai pas réussi à présenter à temps la sortie de mon innovation - elle ne sera pas introduite. S'il n'est pas mis en œuvre, vous n'obtiendrez pas les parts de l'entreprise (une part du gâteau provenant des bénéfices de Microsoft). " Depuis 1993, Microsoft a commencé à lier activement ses produits à Internet. Étant donné que cette initiative agissait conformément au même programme de motivation, la fonctionnalité s'est développée plus rapidement que la protection n'a suivi le rythme. Pour le plus grand plaisir des chasseurs de vulnérabilité pragmatiques ... [7]

Un autre exemple est la situation des ordinateurs et des ordinateurs portables: ils ne sont pas livrés avec un antivirus préinstallé; et le préréglage de mots de passe forts n'y est pas non plus fourni. Il est entendu que l'installation de l'antivirus et la définition des paramètres de configuration de la sécurité seront l'utilisateur final. [1]

Autre exemple, plus extrême: la situation de la cybersécurité des équipements commerciaux (caisses enregistreuses, terminaux PoS pour les centres commerciaux, etc.). Il se trouve que les vendeurs d'équipement commercial ne vendent que ce qui est à vendre et non ce qui est sûr. [2] Si les vendeurs d'équipements commerciaux se soucient de quelque chose en termes de cybersécurité, c'est qu'en cas d'incident controversé, la responsabilité incombe aux autres. [3]

Un exemple en est la vulgarisation de la norme EMV pour les cartes bancaires, qui, grâce au travail compétent des spécialistes du marketing bancaire, ressemble aux yeux d'un public inexpérimenté de connaissances techniques, est une alternative plus sûre pour les cartes magnétiques «obsolètes». Dans le même temps, la principale motivation du secteur bancaire, qui était responsable du développement de la norme EMV, était de transférer la responsabilité des incidents frauduleux (dus à des défauts de cardeurs) - des magasins aux clients. Alors qu'auparavant (lorsque les paiements étaient effectués avec des cartes magnétiques) pour les écarts de débit / crédit, la responsabilité financière incombait aux magasins. [3] Ainsi les banques qui traitent les paiements imputent la responsabilité aux vendeurs (qui utilisent leurs systèmes de services bancaires à distance) ou aux banques émettant des cartes de paiement; les deux derniers, à leur tour, transfèrent la responsabilité au titulaire de la carte. [2]

Les fournisseurs entravent la cybersécurité

Alors que la surface des attaques numériques augmente inexorablement - grâce à la croissance explosive des appareils connectés à Internet - il devient plus difficile de suivre ce qui est connecté au réseau d'entreprise. Dans le même temps, les fournisseurs transfèrent les préoccupations de sécurité de tous les équipements connectés à Internet à l'utilisateur final [1]: "La sauvegarde de la noyade est l'œuvre de la noyade elle-même."

Non seulement les fournisseurs ne se soucient pas de la cybersécurité de leurs créations, mais dans certains cas, ils entravent également sa fourniture. Ainsi, par exemple, lorsqu'en 2009, le ver du réseau Conficker s'est infiltré dans le centre médical Beth Israel et y a infecté une partie de l'équipement médical, le directeur technique de ce centre médical a décidé de désactiver la fonction d'assistance au travail sur l'équipement affecté par le ver à l'avenir. avec le réseau. Cependant, il était confronté au fait que "l'équipement ne peut pas être mis à jour en raison de restrictions réglementaires". Il lui a fallu des efforts considérables pour coordonner avec le vendeur la déconnexion des fonctions réseau. [4]

Sécurité cyber-non-Internet fondamentale

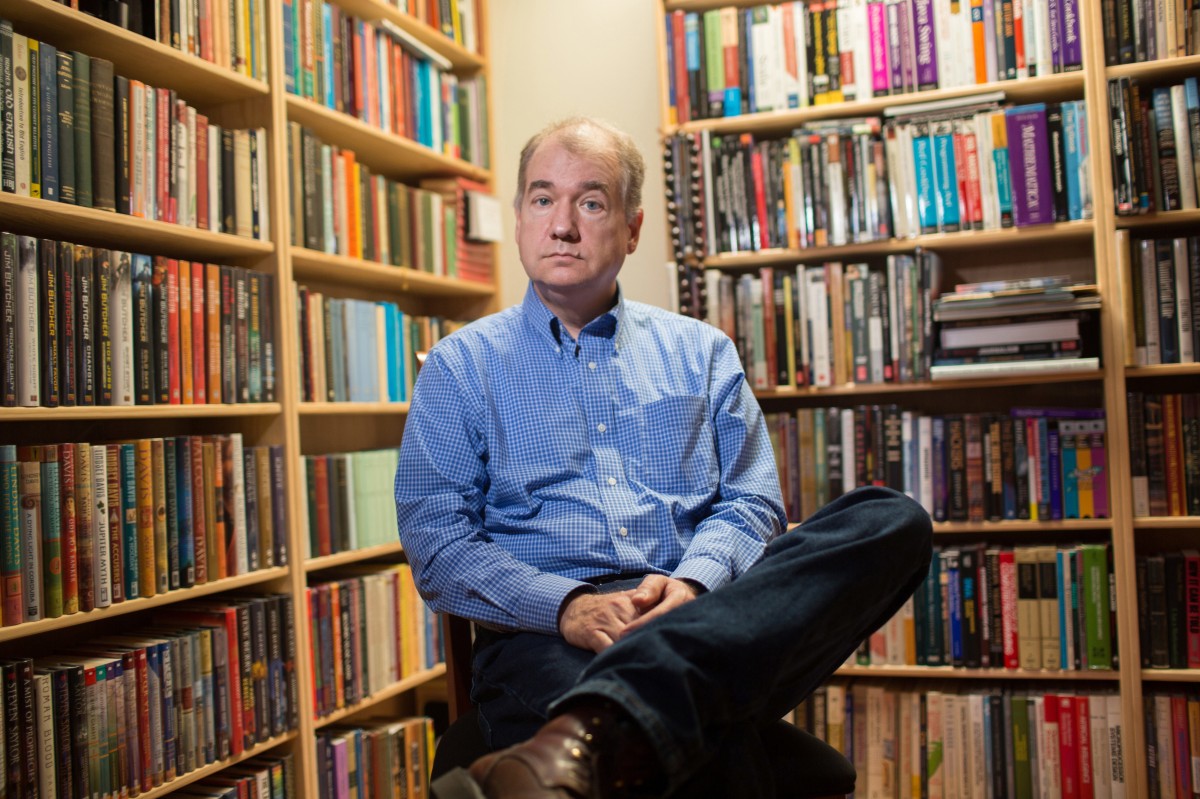

David Clark, le professeur légendaire du MIT, qui a gagné son surnom "Albus Dumbledore" pour sa perspicacité brillante, se souvient du jour où le côté obscur d'Internet a été révélé au monde. Clark a présidé une conférence sur les télécommunications en novembre 1988, lorsque la nouvelle a éclaté que le premier ver informatique du monde avait glissé à travers les fils du réseau. Clark s'est souvenu de ce moment parce qu'il était tenu responsable de la propagation de ce ver - le conférencier de sa conférence (un employé d'une des principales sociétés de télécommunications) a été amené. Ce haut-parleur dans la chaleur de l'émotion a dit par inadvertance: «Les voici! J'ai en quelque sorte fermé cette vulnérabilité », a-t-il payé pour ces mots. [5]

Cependant, il est devenu plus tard évident que la vulnérabilité par laquelle le ver susmentionné s'est propagé n'était le mérite d'aucune personne en particulier. Et cela, à proprement parler, n'était même pas une vulnérabilité, mais une caractéristique fondamentale d'Internet: les fondateurs d'Internet, lorsqu'ils ont développé leur idée originale, se sont concentrés exclusivement sur la vitesse de transfert de données et la tolérance aux pannes. Ils ne se sont pas donné pour tâche d'assurer la cybersécurité. [5]

Aujourd'hui, des décennies après la fondation d'Internet - alors que des centaines de milliards de dollars ont déjà été dépensés pour de vaines tentatives de garantir la cybersécurité - Internet n'est pas devenu moins vulnérable. Les problèmes de cybersécurité ne font que s'aggraver chaque année. Mais avons-nous le droit de blâmer les fondateurs d'Internet pour cela? En effet, par exemple, personne ne condamnera les constructeurs d'autoroutes pour le fait que des accidents se produisent sur «leurs routes»; et personne ne condamnera les urbanistes pour le vol dans "leurs villes". [5]

Comment est née la sous-culture des hackers

La sous-culture des hackers est née au début des années 1960, dans le "Club de Modélisation Technique du Chemin de fer" (opérant dans les murs du Massachusetts Institute of Technology). Les amateurs de clubs ont conçu et assemblé une maquette du chemin de fer - si énorme qu'elle remplissait toute la pièce. Les membres du club se sont spontanément divisés en deux groupes: les soldats de la paix et les spécialistes du système. [6]

Le premier a travaillé avec la partie aérienne du modèle, le second avec le métro. Les anciens modèles collectés et décorés de trains et de villes: ils ont modelé le monde entier en miniature. Ce dernier a travaillé sur le support technique de tout ce maintien de la paix: la complexité des fils, des relais et des commutateurs de coordonnées situés dans la partie souterraine du modèle - tout ce qui contrôlait la partie «aérienne» et l'alimentait en énergie. [6]

Lorsqu'un problème de trafic survient et que quelqu'un propose une nouvelle solution ingénieuse pour le résoudre, cette solution est appelée «hack». Pour les membres du club, la recherche de nouveaux hacks s'est transformée en un sens de la vie inhérent. C'est pourquoi ils ont commencé à s'appeler "hackers". [6]

La première génération de pirates a mis en œuvre les compétences acquises dans le "Railroad Modeling Club" - lors de l'écriture de programmes informatiques sur des cartes perforées. Puis, lorsque ARPANET (le précurseur d'Internet) est arrivé sur le campus en 1969, ce sont les hackers qui en sont devenus les utilisateurs les plus actifs et les plus qualifiés. [6]

Aujourd'hui, des décennies plus tard, l'Internet moderne ressemble à la partie très «souterraine» du modèle ferroviaire. Parce que ses ancêtres étaient les mêmes hackers, les élèves du «Railway Modeling Club». Seuls les pirates informatiques, au lieu de miniatures modélisées, possèdent de vraies villes. [6]

Comment le routage BGP est apparu

À la fin des années 80, à la suite d'une augmentation semblable à une avalanche du nombre d'appareils connectés à Internet, Internet a approché une restriction mathématique sévère intégrée à l'un des protocoles Internet de base. Par conséquent, toute conversation des ingénieurs de l'époque s'est finalement transformée en discussion sur ce problème. Deux amis ne faisaient pas exception: Jacob Rechter (ingénieur IBM) et Kirk Lockheed (fondateur de Cisco). En se rencontrant par hasard à la table du dîner, ils ont commencé à discuter des mesures pour maintenir Internet opérationnel. Les copains ont écrit leurs idées sur ce qui leur était arrivé - une serviette en ketchup sale. Puis le second. Puis le troisième. Le «protocole à trois serviettes», comme les inventeurs l'ont appelé en plaisantant - connu dans les cercles officiels sous le nom de BGP (Border Gateway Protocol; Border Routing Protocol) - a rapidement révolutionné Internet. [8]

Pour Rechter et Lockheed, BGP n'était qu'un hack décontracté conçu dans l'esprit du Railroad Modeling Club mentionné ci-dessus, une solution temporaire qui devrait bientôt être remplacée. Des amis ont développé BGP en 1989. Cependant, aujourd'hui, après 30 ans, la majeure partie du trafic Internet est toujours acheminée par le «protocole sur trois serviettes», malgré les appels de plus en plus alarmants concernant les problèmes critiques de sa cybersécurité. Un piratage temporaire est devenu l'un des protocoles Internet de base, et ses développeurs ont vu de leur propre expérience qu '«il n'y a rien de plus permanent que des solutions temporaires». [8]

Les réseaux du monde entier sont passés au BGP. Vendeurs influents, clients fortunés et entreprises de télécommunications - sont très vite tombés amoureux de BGP et s'y sont habitués. Par conséquent, malgré les appels de plus en plus alarmants concernant l'insécurité de ce protocole, la communauté informatique n'est toujours pas enthousiasmée par la transition vers de nouveaux équipements plus sécurisés. [8]

Routage BGP non sécurisé

Pourquoi le routage BGP est-il si bon et pourquoi la communauté informatique n'est-elle pas pressée de l'abandonner? BGP aide les routeurs à prendre des décisions quant à l'endroit où envoyer les gigantesques flux de données transmises via un énorme réseau de lignes de croisement. BGP aide les routeurs à choisir les chemins appropriés, malgré le fait que le réseau change constamment et que les embouteillages se forment souvent sur les routes populaires. Le problème est qu'il n'y a pas de carte de routage globale sur Internet. Les routeurs utilisant BGP décident du chemin à utiliser, en fonction des informations reçues de leurs voisins dans le cyberespace, qui à leur tour collectent des informations auprès de leurs voisins, etc. Cependant, ces informations sont facilement falsifiées, ce qui signifie que le routage BGP est très vulnérable aux attaques MiTM. [8]

Par conséquent, des questions se posent régulièrement telles que: "Pourquoi le trafic entre deux ordinateurs à Denver a-t-il fait un détour géant à travers l'Islande?", "Pourquoi les données secrètes du Pentagone ont-elles transité par Pékin?" Ces questions ont des réponses techniques, mais elles se résument toutes au fait que le protocole BGP est basé sur la confiance: confiance dans les recommandations reçues des routeurs voisins. En raison de la nature confiante du protocole BGP, de mystérieux suzerains de trafic peuvent attirer les flux de données d'autres personnes dans leurs possessions si vous le souhaitez. [8]

Un exemple vivant est l’attaque BGP de la Chine contre le Pentagone américain. En avril 2010, le géant des télécommunications appartenant à l'État, China Telecom, a envoyé des dizaines de milliers de routeurs dans le monde, dont 16 000 aux États-Unis, un message BGP sur la disponibilité de meilleures routes. En l'absence d'un système capable de valider les messages BGP de China Telecom, les routeurs du monde entier ont commencé à envoyer des données en transit via Pékin. Y compris le trafic du Pentagone et d'autres sites du département américain de la Défense. La facilité avec laquelle le trafic a été redirigé et le manque de protection efficace contre ce type d'attaque sont une autre cloche peu sûre du routage BGP. [8]

BGP est théoriquement vulnérable à une cyberattaque encore plus dangereuse. Dans le cas où les conflits internationaux se déroulent dans toute la mesure du cyberespace, China Telecom, ou un autre géant des télécommunications, pourrait essayer de déclarer comme ses possessions des sections d'Internet qui ne lui appartiennent pas. Une telle décision entraînerait la confusion des routeurs qui devraient se précipiter entre des applications concurrentes pour les mêmes blocs d'adresses Internet. , . - – . , . [8]

BGP BGPSEC

BGP , , . BGP-, , : . , . [8]

2010 – BGP- . , , BGPSEC, BGP. - BGP , . [8]

, 1988 ( BGP) , « », – MIT , . , , , – . , . BGP , IT- , . , , BGP- , - 0%. [8]

BGP- – «»

BGP- – , , « , ». , , , . - , , . ( ) . : , . [8]

-, - – /. , - , . , , ? ? [8]

, . 100 – . , . , , – . , , . . – , Linux. , , , – Linux . . . Linux . , , Linux: , , , , . [9]

Linux , . – . , , . [9]

Linux . Linux', – , . Linux' , . , , . - , – . , « ». , : « . ». , . [9] , :

« – . : , . , – . , -. . - . , . , , , . , , , . . ». [9]

: OpenSource [10]OpenSource- , : OpenSource . OpenSource . « », - OpenSource-. . , OpenSource . , , , . « » – . OpenSource-: .

2016 : 28- «» , OpenSource-, . , . , – OpenSource-, – , , .

– , . , - . : , . , .

, OpenSource- , « », – ( ). .

Encadré: Peut-être que des services spéciaux et des développeurs d'antivirus nous protégeront?2013 , « » , . , , «» ( ). « » – , «». [11]

2016 , . , ( ), . [11]

Encadré: Cybersécurité forcée. 2017 , - ( ) 2016 70 . . - , , , - , , . 26 « ». 1 2018 , , - , . [12]