Clé USB biométrique EyeDisk qui ne peut pas être fissurée

Clé USB biométrique EyeDisk qui ne peut pas être fissuréeLes méthodes de protection biométrique les plus modernes ne signifient pas toujours une sécurité accrue. L'échec des développeurs eyeDisk révèle en fait des tendances plus générales. Malheureusement, dans l'industrie informatique, il arrive que sous l'influence de nouvelles technologies «brillantes», les gens oublient les bases de la sécurité.

Les développeurs ont présenté eyeDisk comme une clé USB «incassable» et ont réussi à placer

plus de 21 000 $ en précommandes sur Kickstarter.

En fait, l'appareil eyeDisk est une carte flash avec un appareil photo intégré qui scanne l'iris. Étant donné que la puissance de traitement du gadget n'est pas suffisante pour l'analyse et l'authentification d'image, l'image ainsi que le mot de passe sont transférés via USB vers un ordinateur doté d'un logiciel spécial.

La numérisation et la reconnaissance prennent environ 0,5 seconde.

Un lecteur flash de 32 Go se vend à 99 $, et les investisseurs pourraient le commander pour 50 $ dans le cadre d'une campagne de financement participatif. Le lecteur flash de 128 Go le plus cher coûte 178 $ (89 $). Les ventes ont commencé en mars 2019.

Un lecteur flash «incassable» a attiré l'attention des pirates de PenTestPartners. Ils

écrivent que la première chose qu'ils ont faite a été de connecter le média à la machine virtuelle Windows. Il était reconnu comme trois appareils, dont une caméra USB. La caméra infrarouge prend de drôles photographies en noir et blanc: par exemple, les barbus ne voient pas de barbe.

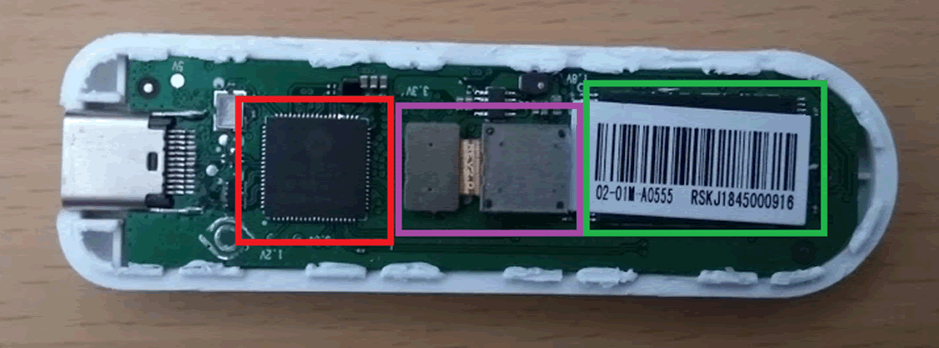

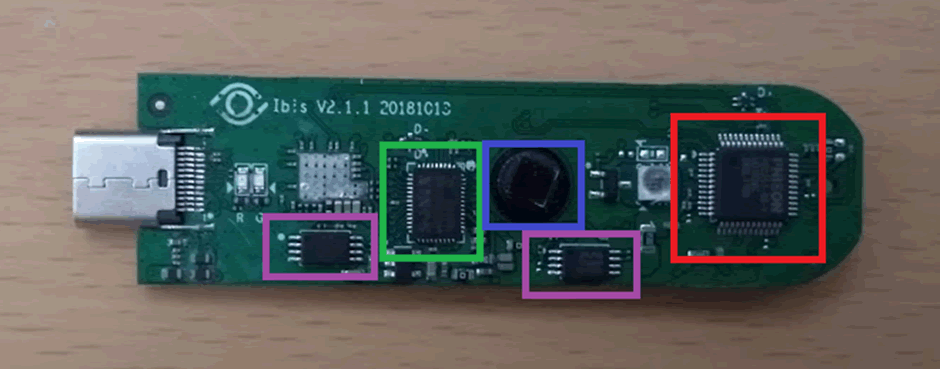

Les pentesters ont ensuite ouvert eyeDisk et ont examiné son intérieur. Par la suite, cela n'a pas été utile pour le piratage, mais c'est la procédure standard. Ils ont attiré l'attention sur un fait curieux: il y a trois MCU sur la carte (surlignés en rouge et vert sur les photos), mais il n'y a pas d'unité de contrôle centrale parmi eux, chaque puce a son propre rôle.

L'appareil photo est représenté en bleu et deux microcircuits tssop8 (PUYA P25Q040H SPI NOR Flash) en violet.

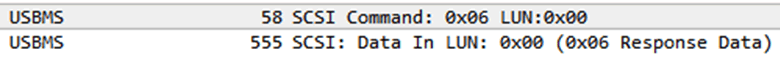

Puis vint le temps du logiciel. Les dernières versions du renifleur de paquets Wireshark sont capables d'écouter le trafic via USB. Pour référence, le stockage de masse USB est un shell pour les commandes SCSI, donc le modèle général ressemble à ceci:

Voici le LUN (Logical Unit Number) sous lequel le périphérique est reconnu et le bloc CDB (Command Descriptor Block) des descripteurs de commande. Dans ce cas, le paquet supérieur envoie une commande SCSI avec l'opcode 0x06 et reçoit une réponse du périphérique. Dans la terminologie USB, le mot «In» indique la direction vers l'hôte, «Out» - vers le périphérique.

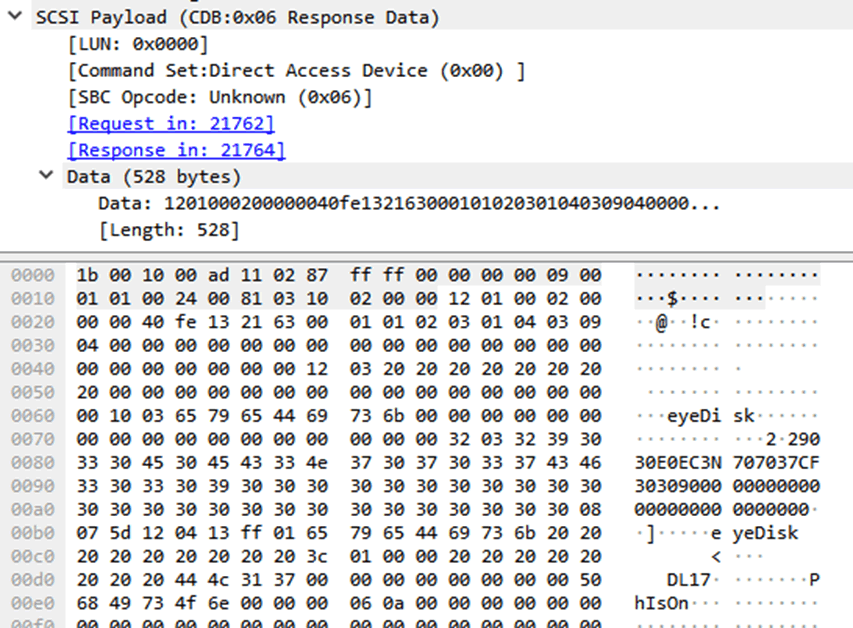

Le contenu du premier paquet:

Contenu du package de réponse:

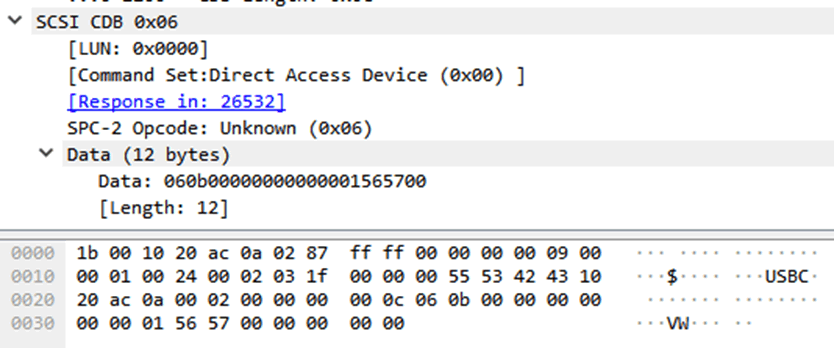

Mais quels paquets sont transmis au moment du déverrouillage de l'appareil après une authentification réussie. Tout d'abord, la commande SCSI de l'hôte:

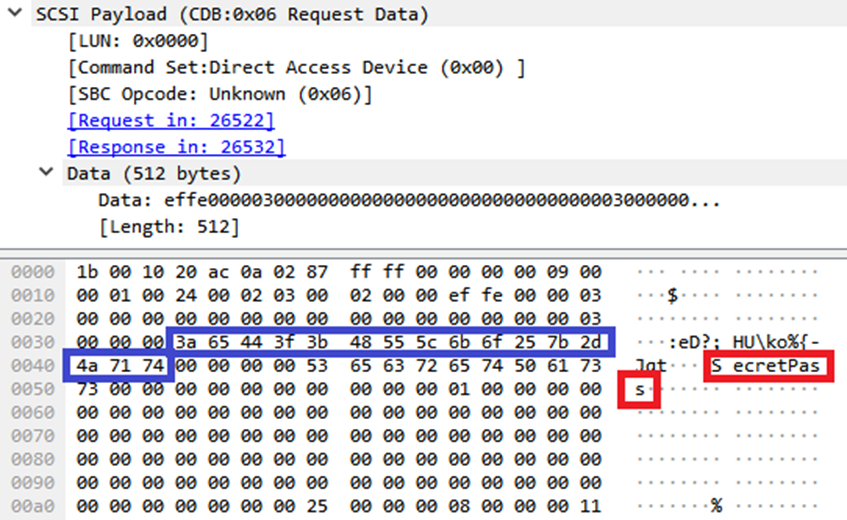

Et la réponse de l'appareil:

Le rouge indique le mot de passe défini pour le périphérique. Comme vous pouvez le voir, il est transmis en clair. Mais écouter le bus USB n'est pas difficile, ce à quoi les développeurs n'ont pas du tout pensé. Ou bien ce sont les pigistes à qui l'on n'a pas directement demandé d'implémenter le cryptage des mots de passe (voir l'article

«Les développeurs Web écrivent du code non sécurisé par défaut» : le même problème sur le web).

16 octets du hachage de l'iris sont mis en évidence en bleu dans la capture d'écran - le deuxième facteur d'authentification à deux facteurs.

La chose la plus intéressante est que si vous entrez le mauvais mot de passe ou scannez un iris arbitraire, le programme envoie exactement le même paquet de données à l'appareil, recevant la même réponse.

C'est tout ce qu'est un lecteur eyeDisk «incassable».

Les pentesters ont bricolé un peu de mémoire flash, ont fait un vidage et ont trouvé une zone de mémoire spécifique où le mot de passe est stocké. Bien que ce soit déjà, en principe, facultatif. La principale vulnérabilité est que pour la vérification, le logiciel demande un mot de passe et une analyse de l'iris de l'utilisateur réel de l'appareil, qui est transmis sous forme claire. Des informations sont transmises lors de chaque tentative d'authentification et la réconciliation se produit sur l'hôte.

Le rapport de vulnérabilité a été envoyé à eyeDisk il y a un mois, le constructeur a promis de corriger la vulnérabilité, mais n'a toujours pas donné de réponse, à cet égard, les pentesters ont décidé d'annoncer les détails du hack.

L'écoute du trafic révèle très souvent des vulnérabilités dans les appareils de l'Internet des objets et autres périphériques. Les développeurs oublient parfois que vous pouvez écouter n'importe quel canal de transmission. Les technologies modernes à la mode comme l'analyse de l'iris ou d'autres éléments biométriques n'ajouteront pas de sécurité si vous négligez le chiffrement.