Une

vulnérabilité découverte dans

Exchange cette année permet à tout utilisateur de domaine d'obtenir des droits d'administrateur de domaine et de compromettre Active Directory (AD) et d'autres hôtes connectés. Aujourd'hui, nous vous expliquerons comment fonctionne cette attaque et comment la détecter.

Voici comment fonctionne cette attaque:

Voici comment fonctionne cette attaque:- Un attaquant prend possession du compte de tout utilisateur de domaine disposant d'une boîte aux lettres active afin de s'abonner à la fonction de notification push d'Exchange

- Un attaquant utilise le relais NTLM pour tromper un serveur Exchange: au final, le serveur Exchange se connecte à l'ordinateur de l'utilisateur compromis à l'aide de la méthode NTLM sur HTTP, que l'attaquant utilise ensuite pour s'authentifier auprès du contrôleur de domaine à l'aide de LDAP avec les informations du compte Exchange

- Par conséquent, l'attaquant utilise ces privilèges de compte Exchange pour élever ses privilèges. Cette dernière étape peut également être effectuée par un administrateur hostile qui dispose déjà d'un accès légitime pour effectuer les changements de droits nécessaires. En créant une règle pour détecter cette activité, vous serez protégé contre cela et les attaques similaires.

Par la suite, un attaquant pourrait, par exemple, exécuter DCSync pour obtenir des mots de passe hachés pour tous les utilisateurs d'un domaine. Cela lui permettra de mettre en œuvre différents types d'attaques - des attaques sur le ticket d'or à la transmission du hachage.

L'équipe de recherche Varonis a étudié en détail ce vecteur d'attaque et préparé un guide pour nos clients afin de le détecter et en même temps vérifier s'il a déjà été compromis.

Détection d'escalade de privilèges de domaine

Dans

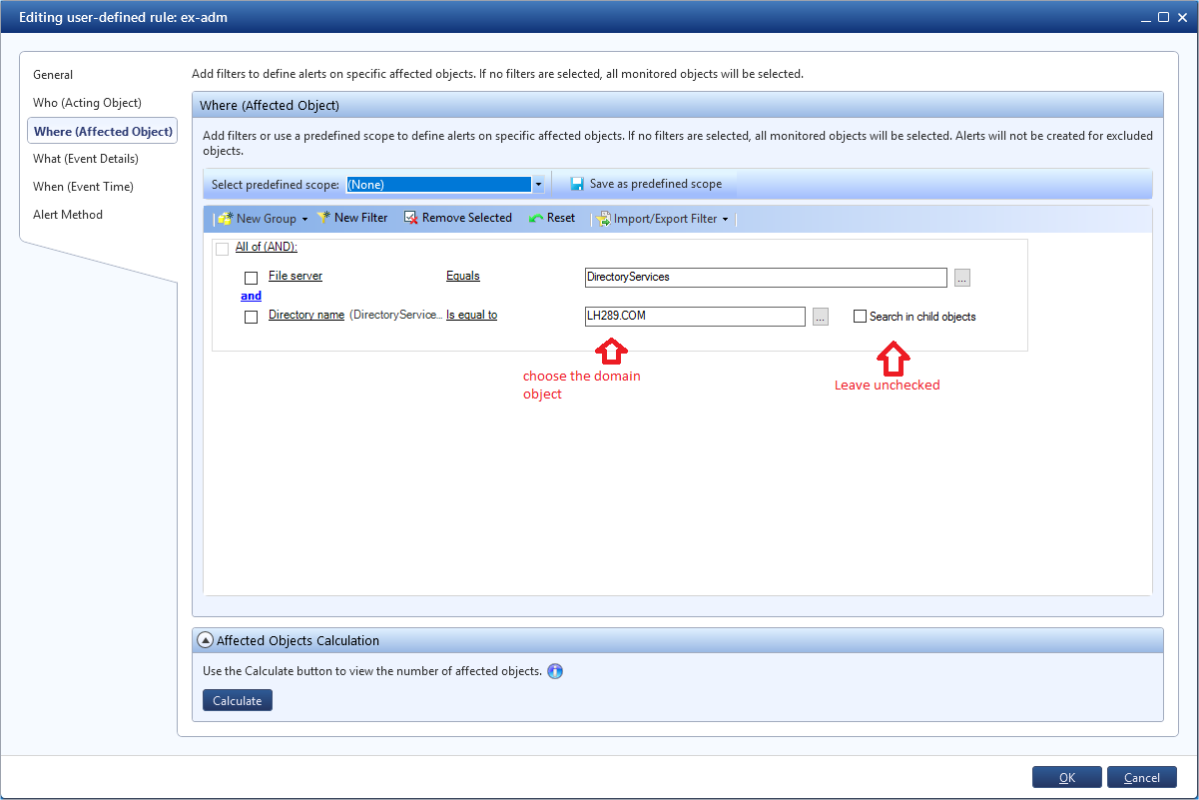

DatAlert, créez une règle personnalisée pour suivre les modifications apportées aux autorisations d'objet spécifiques. Cela fonctionnera lors de l'ajout de droits et d'autorisations à l'objet d'intérêt dans le domaine:

- Spécifiez un nom de règle

- Définissez la catégorie comme «Escalade de privilèges»

- Définissez la valeur du type de ressource sur Tous les types de ressources

- Serveur de fichiers = DirectoryServices

- Définissez le domaine qui vous intéresse, par exemple, par nom

- Ajouter un filtre pour ajouter des autorisations sur un objet AD

- Et n'oubliez pas de laisser l'option "Rechercher dans les objets enfants" décochée

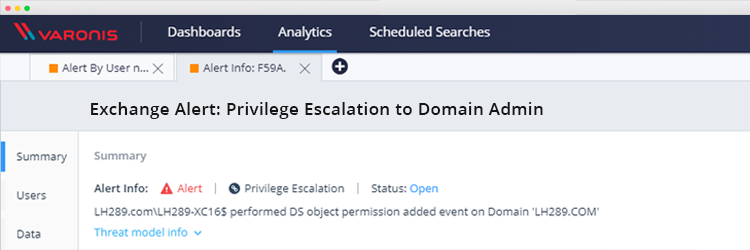

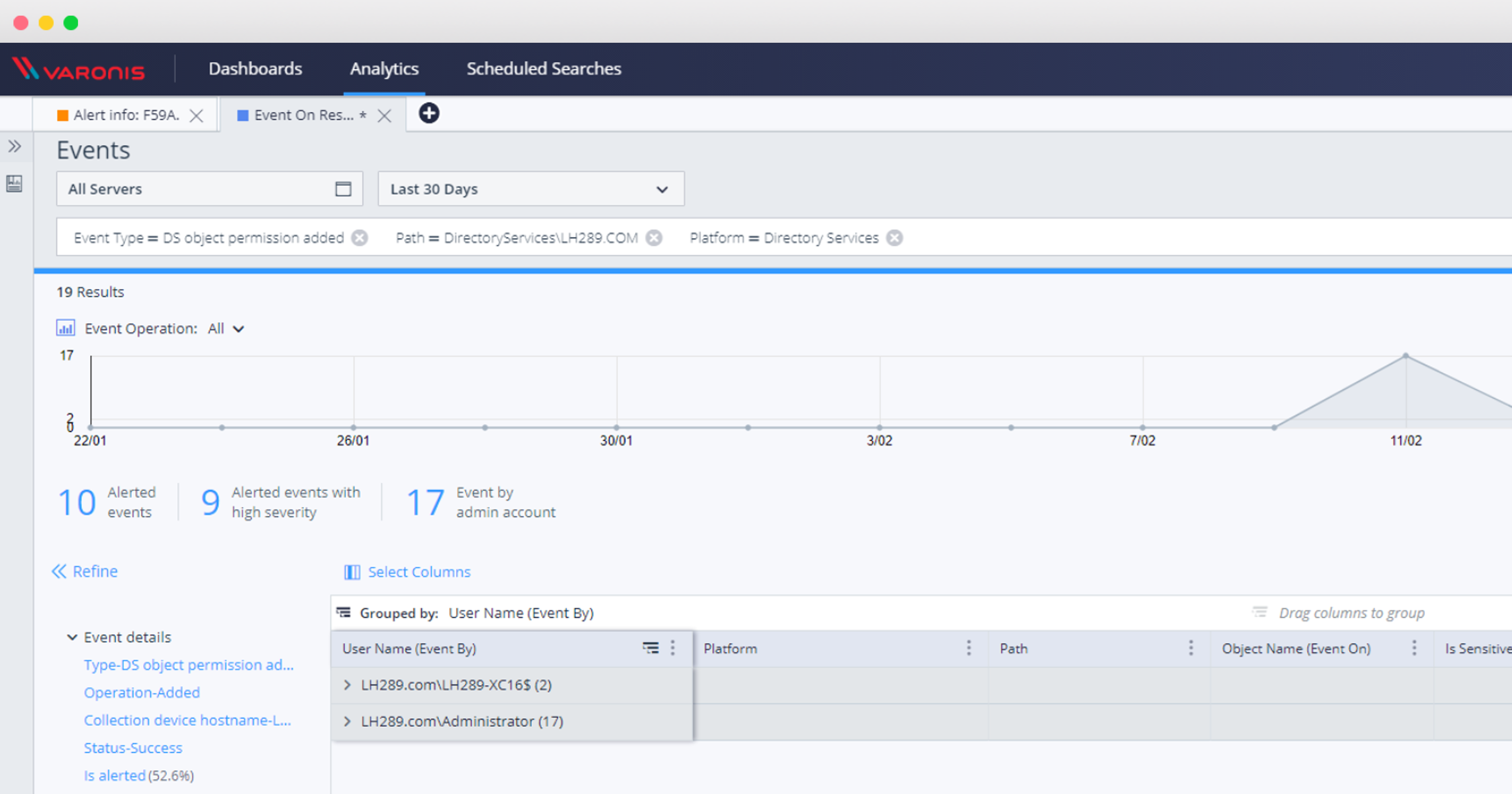

Et maintenant, le rapport: la détection de changement de droits d'objet de domaine

Les modifications des autorisations sur un objet AD sont rares, donc tout ce qui a provoqué cet avertissement doit être étudié. Il serait également intéressant de tester l'apparence et le contenu du rapport avant de lancer la règle elle-même au combat.

Ce rapport indiquera également si vous avez déjà été compromis par cette attaque:

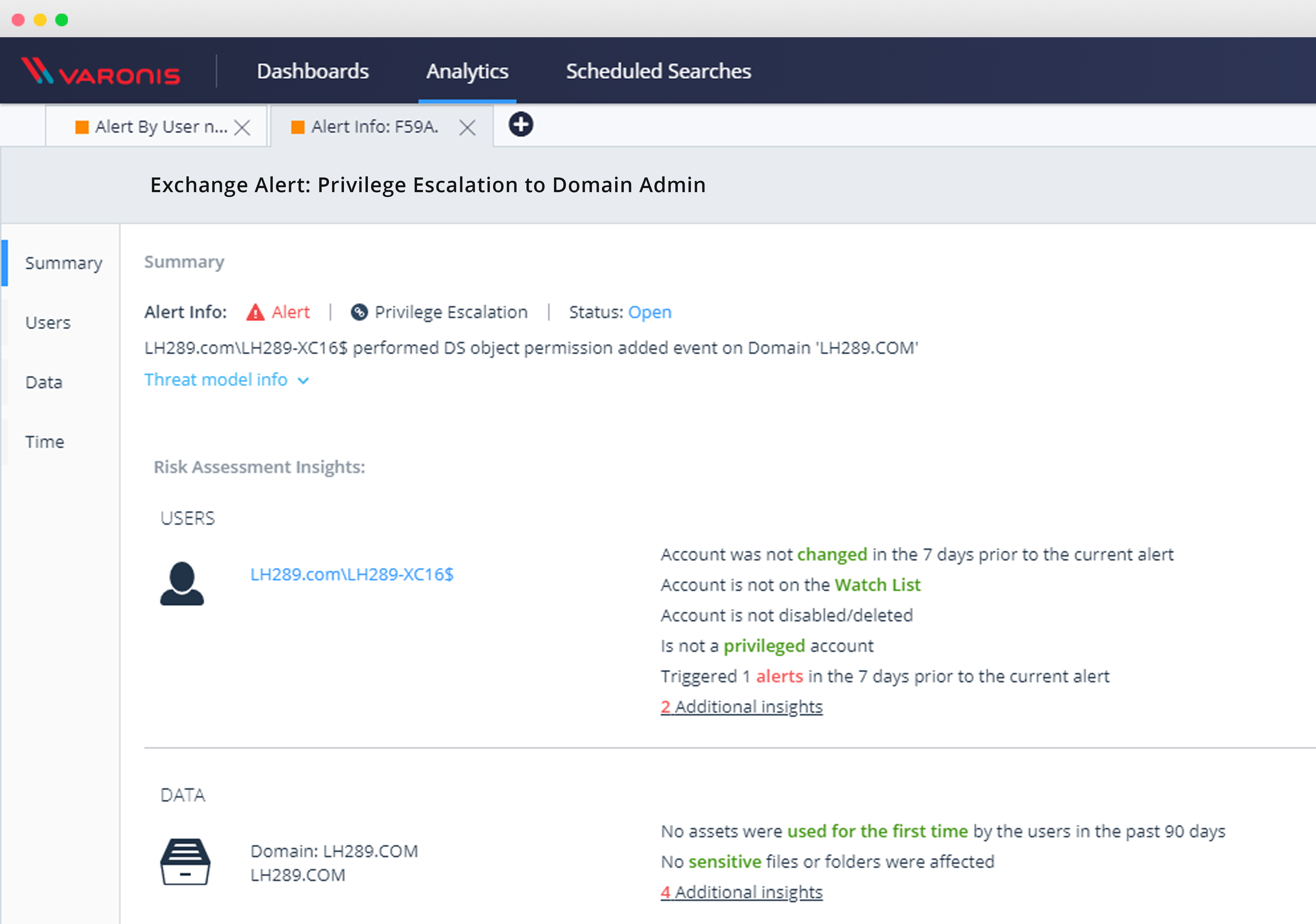

Après avoir activé la règle, vous pouvez enquêter sur tous les autres événements d'élévation de privilèges à l'aide de l'interface Web DatAlert:

Après avoir configuré cette règle, vous pouvez surveiller et protéger contre ces types de vulnérabilités de sécurité et des types similaires, enquêter sur les événements avec les objets du service d'annuaire AD et vérifier que vous êtes soumis à cette vulnérabilité critique.