Récemment, la société de recherche Javelin Strategy & Research a publié le rapport The State of Strong Authentication 2019. Ses créateurs ont collecté des informations sur les méthodes d'authentification utilisées dans l'environnement d'entreprise et les applications utilisateur, et ont également tiré des conclusions intéressantes sur l'avenir de l'authentification forte.

Nous avons

déjà publié la traduction de la première partie avec les conclusions des auteurs du rapport

sur Habré . Et maintenant, nous présentons à votre attention la deuxième partie - avec des données et des graphiques.

Du traducteurJe ne copierai pas complètement le bloc entier du même nom de la première partie, mais je dupliquerai toujours un paragraphe.

Tous les chiffres et faits sont présentés sans le moindre changement, et si vous n'êtes pas d'accord avec eux, il vaut mieux discuter non pas avec le traducteur, mais avec les auteurs du rapport. Mais mes commentaires (constitués de citations et marqués dans le texte par l' italien ) sont mon jugement de valeur et pour chacun d'eux je serai heureux de discuter (ainsi que la qualité de la traduction).

Authentification des utilisateurs

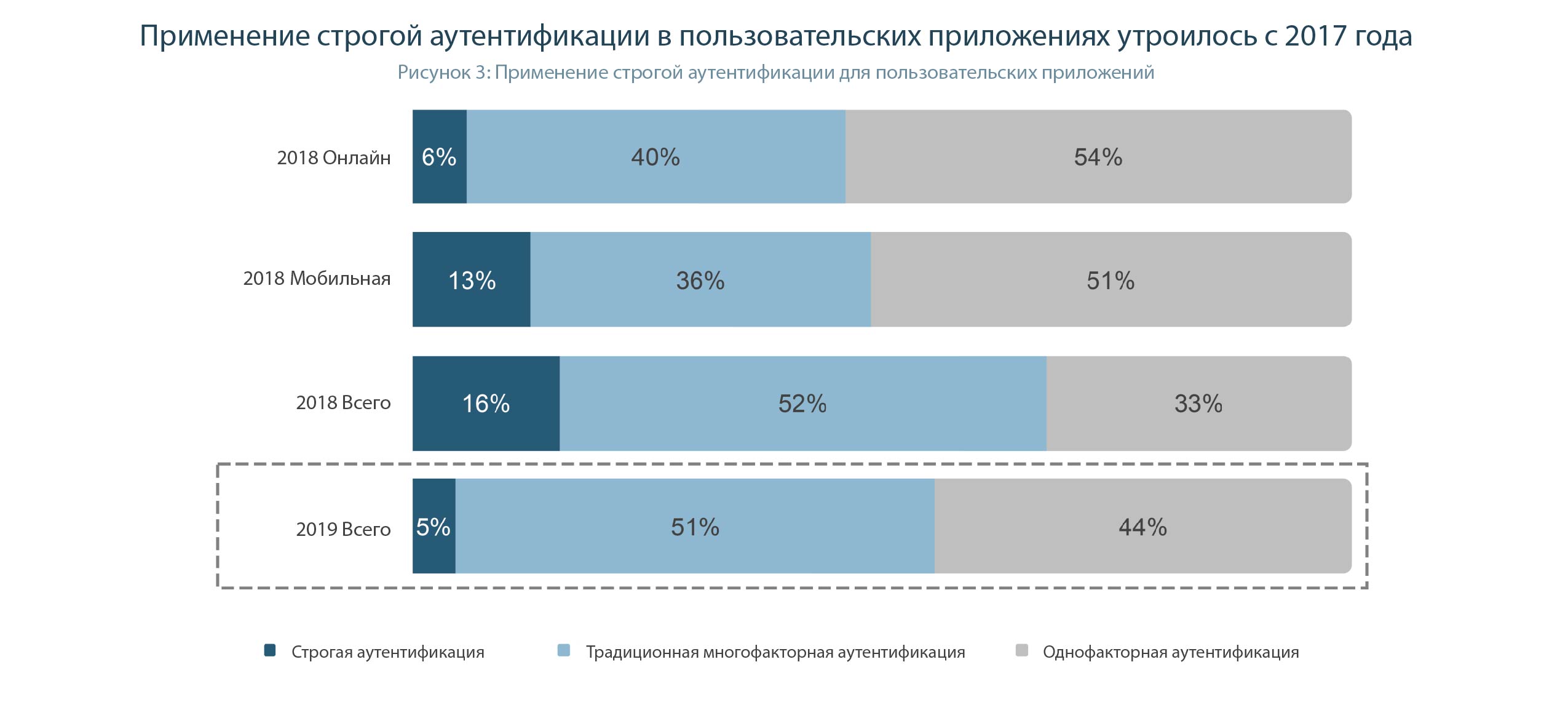

Depuis 2017, l'utilisation de l'authentification forte dans les applications utilisateur a connu une croissance rapide, principalement en raison de la disponibilité de méthodes d'authentification cryptographique sur les appareils mobiles, bien qu'un pourcentage légèrement plus faible des entreprises utilisent l'authentification forte pour les applications Internet.

En général, le pourcentage d'entreprises utilisant l'authentification forte dans leur entreprise a triplé, passant de 5% en 2017 à 16% en 2018 (figure 3).

Les possibilités d'utiliser une authentification forte pour les applications Web sont encore limitées (en

raison du fait que seules de très nouvelles versions de certains navigateurs prennent en charge l'interaction avec les jetons cryptographiques, cependant, ce problème est résolu en installant des logiciels supplémentaires, tels que le plug-in Rutoken ), tant Les entreprises utilisent des méthodes alternatives pour l'authentification en ligne, telles que des programmes d'appareils mobiles qui génèrent des mots de passe à usage unique.

Les clés cryptographiques matérielles (

c'est-à-dire les normes FIDO uniquement ), telles que celles proposées par Google, Feitian, One Span et Yubico, peuvent être utilisées pour une authentification forte sans installer de logiciel supplémentaire sur les ordinateurs de bureau et les ordinateurs portables (

car la plupart des navigateurs prennent déjà en charge la norme WebAuthn de FIDO ), mais seulement 3% des entreprises utilisent cette fonctionnalité pour connecter leurs utilisateurs.

La comparaison des jetons cryptographiques (comme Rutoken PKI EDS ) et des clés secrètes fonctionnant selon les normes FIDO dépasse non seulement la portée de ce rapport, mais aussi mes commentaires à ce sujet. Le cas échéant, brièvement, les deux types de jetons utilisent des algorithmes et des principes de fonctionnement similaires. Les jetons FIDO sont actuellement mieux pris en charge par les fabricants de navigateurs, bien que les choses changeront bientôt à mesure que davantage de navigateurs prendront en charge l' API Web USB . Mais les jetons cryptographiques classiques sont protégés par un code PIN, peuvent signer des documents électroniques et être utilisés pour l'authentification à deux facteurs dans Windows (n'importe quelle version), Linux et Mac OS X, ils ont des API pour divers langages de programmation qui permettent d'implémenter 2FA et ES dans les applications de bureau, mobiles et Web et les jetons produits en Russie prennent en charge les algorithmes russes GOST. Dans tous les cas, un jeton cryptographique, quelle que soit la norme par laquelle il est créé, est la méthode d'authentification la plus fiable et la plus pratique.

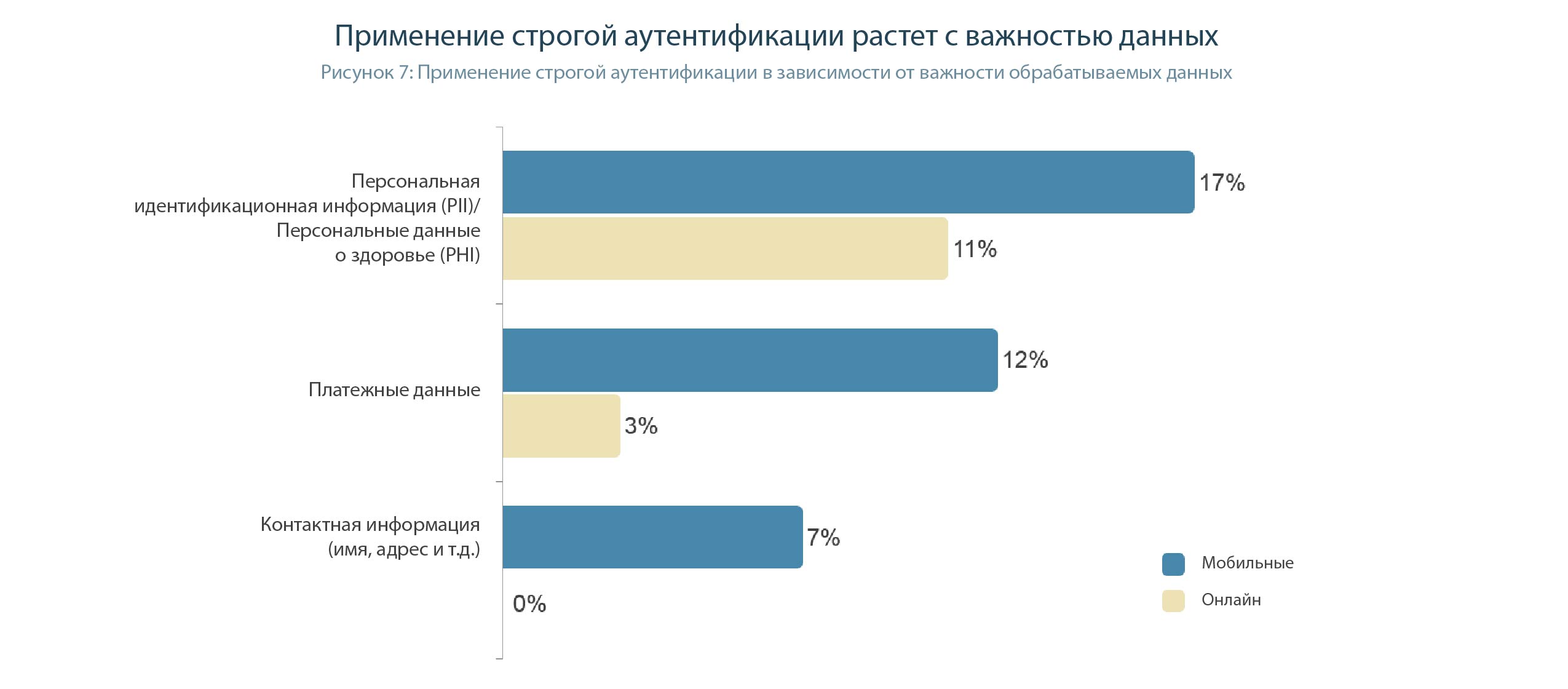

Au-delà de la sécurité: autres avantages d'une authentification forte

Sans surprise, l'utilisation d'une authentification forte est étroitement liée à l'importance des données stockées par l'entreprise. Les entreprises qui stockent des informations personnelles confidentielles (informations personnelles identifiables - PII), telles que les numéros de sécurité sociale ou les informations de santé personnelles (PHI), subissent les pressions juridiques et réglementaires les plus importantes. Ce sont ces entreprises qui sont les adhérents les plus agressifs de l'authentification forte. La pression sur l'entreprise est exacerbée par les attentes des clients qui souhaitent savoir que les organisations auxquelles elles font confiance pour leurs données les plus sensibles utilisent des méthodes d'authentification fiables. Les organisations qui traitent des PII ou PHI sensibles sont plus de deux fois plus susceptibles d'utiliser une authentification forte que les organisations qui ne stockent que les coordonnées des utilisateurs (figure 7).

Malheureusement, les entreprises ne souhaitent pas encore mettre en œuvre des méthodes d'authentification fiables. Près d'un tiers des décideurs d'entreprise considèrent les mots de passe comme la méthode d'authentification la plus efficace, parmi tous ceux répertoriés dans la figure 9, et 43% considèrent les mots de passe comme la méthode d'authentification la plus simple.

Ce diagramme nous prouve que les développeurs d'applications métier sont les mêmes partout dans le monde ... Ils ne voient aucun bénéfice à mettre en œuvre des mécanismes avancés de protection de l'accès aux comptes et partagent les mêmes idées fausses. Et seules les actions des régulateurs peuvent faire la différence.

Nous ne toucherons pas aux mots de passe. Mais en quoi devriez-vous croire pour considérer que les questions de sécurité sont plus sûres que les jetons cryptographiques ?? L'efficacité des questions de contrôle, qui sont sélectionnées de manière élémentaire, a été estimée à 15%, et non aux jetons piratés - à seulement 10. Au moins le film "L'illusion de la tromperie" serait regardé, bien que sous une forme allégorique, il est montré à quel point les magiciens attiraient facilement tout le nécessaire pour l'homme d'affaires escroc. les réponses l'ont laissé sans argent.

Et un fait de plus qui en dit long sur les qualifications de ceux qui sont responsables des mécanismes de sécurité dans les applications utilisateur. Selon eux, le processus de saisie d'un mot de passe est une opération plus simple que l'authentification à l'aide d'un jeton cryptographique. Cependant, il semblerait qu'il serait plus facile de connecter le jeton au port USB et d'entrer un code PIN simple.

Il est important de noter que la mise en œuvre d'une authentification forte permet aux entreprises de ne plus penser aux méthodes d'authentification et aux règles de travail nécessaires pour bloquer les schémas frauduleux afin de répondre aux besoins réels de leurs clients.

Bien que la conformité réglementaire soit une priorité absolue prudente pour les entreprises qui utilisent une authentification forte et celles qui n'en utilisent pas, les sociétés d'authentification qui utilisent déjà l'authentification forte sont beaucoup plus susceptibles de dire que la fidélisation de la clientèle est l'indicateur le plus important qu'ils prennent en compte lors de l'évaluation de la méthode d'authentification. (18% contre 12%) (figure 10).

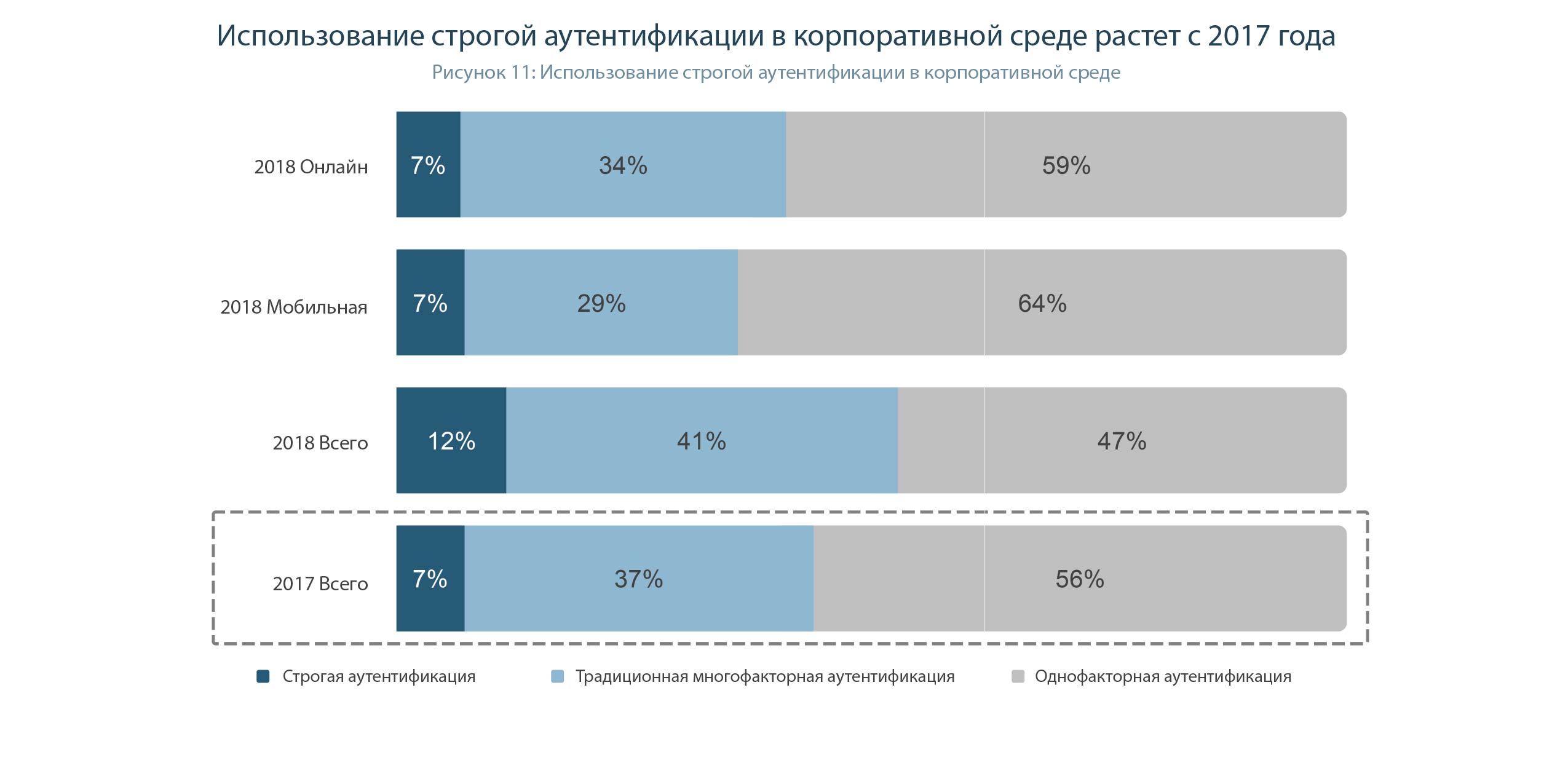

Authentification d'entreprise

Depuis 2017, la mise en œuvre de l'authentification forte dans les entreprises est en croissance, mais un peu plus modeste que pour les applications grand public. La part des entreprises utilisant une authentification forte est passée de 7% en 2017 à 12% en 2018. Contrairement aux applications utilisateur, dans l'environnement d'entreprise, l'utilisation de méthodes d'authentification sans mot de passe est un peu plus courante dans les applications Web que sur les appareils mobiles. Environ la moitié des entreprises déclarent utiliser uniquement des noms d'utilisateur et des mots de passe pour authentifier leurs utilisateurs lors de la connexion, et une personne sur cinq (22%) s'appuie également exclusivement sur des mots de passe pour l'authentification secondaire lorsqu'il accède à des données sensibles (

c'est-à-dire que l'utilisateur se connecte d'abord à l'application, en utilisant une méthode d'authentification plus simple, et s'il veut apprendre l'accès aux données critiques, il effectuera une autre procédure d'authentification, cette fois en utilisant généralement une méthode plus fiable ).

Vous devez comprendre que le rapport ne prend pas en compte l'utilisation de jetons cryptographiques pour l'authentification à deux facteurs dans les systèmes d'exploitation Windows, Linux et Mac OS X. Et c'est actuellement l'utilisation la plus répandue de 2FA. (Hélas, les jetons créés selon les normes FIDO ne peuvent implémenter 2FA que pour Windows 10).

De plus, si la mise en œuvre de 2FA dans les applications en ligne et mobiles nécessite un ensemble de mesures, y compris l'achèvement de ces applications, alors pour la mise en œuvre de 2FA dans Windows, il vous suffit de configurer PKI (par exemple, basé sur Microsoft Certification Server) et les politiques d'authentification dans AD.

Et comme la protection de l'entrée du PC et du domaine en activité est un élément important de la protection des données d'entreprise, la mise en œuvre de l'authentification à deux facteurs devient de plus en plus.

Les deux méthodes d'authentification des utilisateurs les plus courantes lors de l'entrée dans le système sont les mots de passe à usage unique fournis par le biais d'une application distincte (13% des entreprises) et les mots de passe à usage unique fournis par SMS (12%). Bien que le pourcentage d'utilisation des deux méthodes soit très similaire, le SMS OTP est le plus souvent utilisé pour augmenter le niveau d'autorisation (dans 24% des entreprises). (Figure 12).

L'augmentation de l'utilisation de l'authentification forte dans l'entreprise peut probablement s'expliquer par la disponibilité accrue d'implémentations de méthodes d'authentification cryptographique sur les plates-formes de gestion d'identification d'entreprise (en d'autres termes, les systèmes SSO et IAM d'entreprise ont appris à utiliser des jetons).

Pour l'authentification mobile des employés et des sous-traitants, les entreprises dépendent davantage des mots de passe que de l'authentification dans les applications grand public. Un peu plus de la moitié (53%) des entreprises utilisent des mots de passe pour authentifier l'accès des utilisateurs aux données de l'entreprise via un appareil mobile (figure 13).

Dans le cas des appareils mobiles, on pourrait croire à la grande puissance de la biométrie, si ce n'est pour les nombreux cas avec des faux imprimés, des voix, des visages et même des iris. Une seule requête de recherche montrera qu'il n'existe tout simplement pas de moyen fiable d'authentification biométrique. Des capteurs vraiment précis existent certainement, mais ils sont très chers et de grande taille - et ils ne sont pas installés dans les smartphones.

Par conséquent, la seule méthode 2FA qui fonctionne sur les appareils mobiles est l'utilisation de jetons cryptographiques qui se connectent à un smartphone via des interfaces NFC, Bluetooth et USB Type-C.

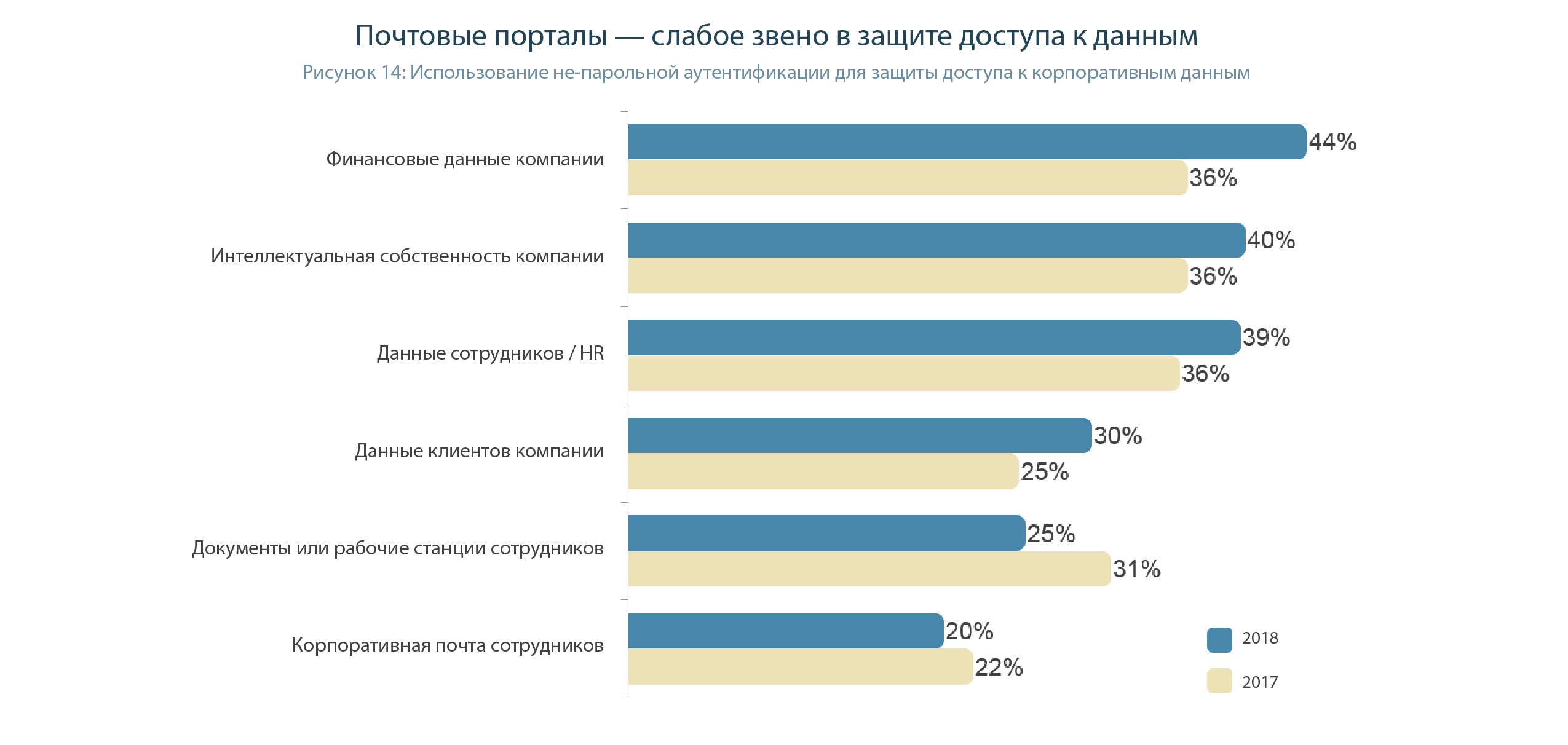

La protection des données financières de l'entreprise est la principale raison d'investir dans l'authentification sans mot de passe (44%) avec la croissance la plus rapide depuis 2017 (soit une augmentation de huit points de pourcentage). Ce qui suit est la protection de la propriété intellectuelle (40%) et des données du personnel (RH) (39%). Et on comprend pourquoi - non seulement la valeur associée à ces types de données est largement reconnue, mais un nombre relativement restreint d'employés travaillent également avec eux. Autrement dit, les coûts de mise en œuvre ne sont pas si importants et seules quelques personnes ont besoin d'apprendre à travailler avec un système d'authentification plus complexe. En revanche, les types de données et d'appareils auxquels la plupart des employés d'entreprise accèdent généralement sont toujours protégés exclusivement par des mots de passe. Les documents des employés, les postes de travail et les portails de messagerie d'entreprise sont les domaines les plus à risque, car seulement un quart des entreprises protègent ces actifs avec une authentification sans mot de passe (figure 14).

En général, le courrier électronique d'entreprise est une chose très dangereuse et «qui fuit», dont le degré de danger potentiel est sous-estimé par la plupart des DSI. Chaque jour, les employés reçoivent des dizaines d'e-mails, alors pourquoi pas même un seul message de phishing (c'est-à-dire frauduleux) parmi eux. Cette lettre sera émise dans le style des lettres de l'entreprise, donc l'employé cliquera sur le lien dans cette lettre sans crainte. Eh bien, cela pourrait être n'importe quoi, par exemple, charger un virus sur une machine attaquée ou vider les mots de passe (y compris en utilisant l'ingénierie sociale, en entrant un faux formulaire d'authentification créé par un attaquant).

Pour éviter de telles choses, les e-mails doivent être signés. Ensuite, il sera immédiatement clair quelle lettre a été créée par un employé légal et quel attaquant. Dans Outlook / Exchange, par exemple, une signature électronique basée sur des jetons cryptographiques est activée assez rapidement et simplement et peut être utilisée en conjonction avec une authentification à deux facteurs dans les domaines PC et Windows.

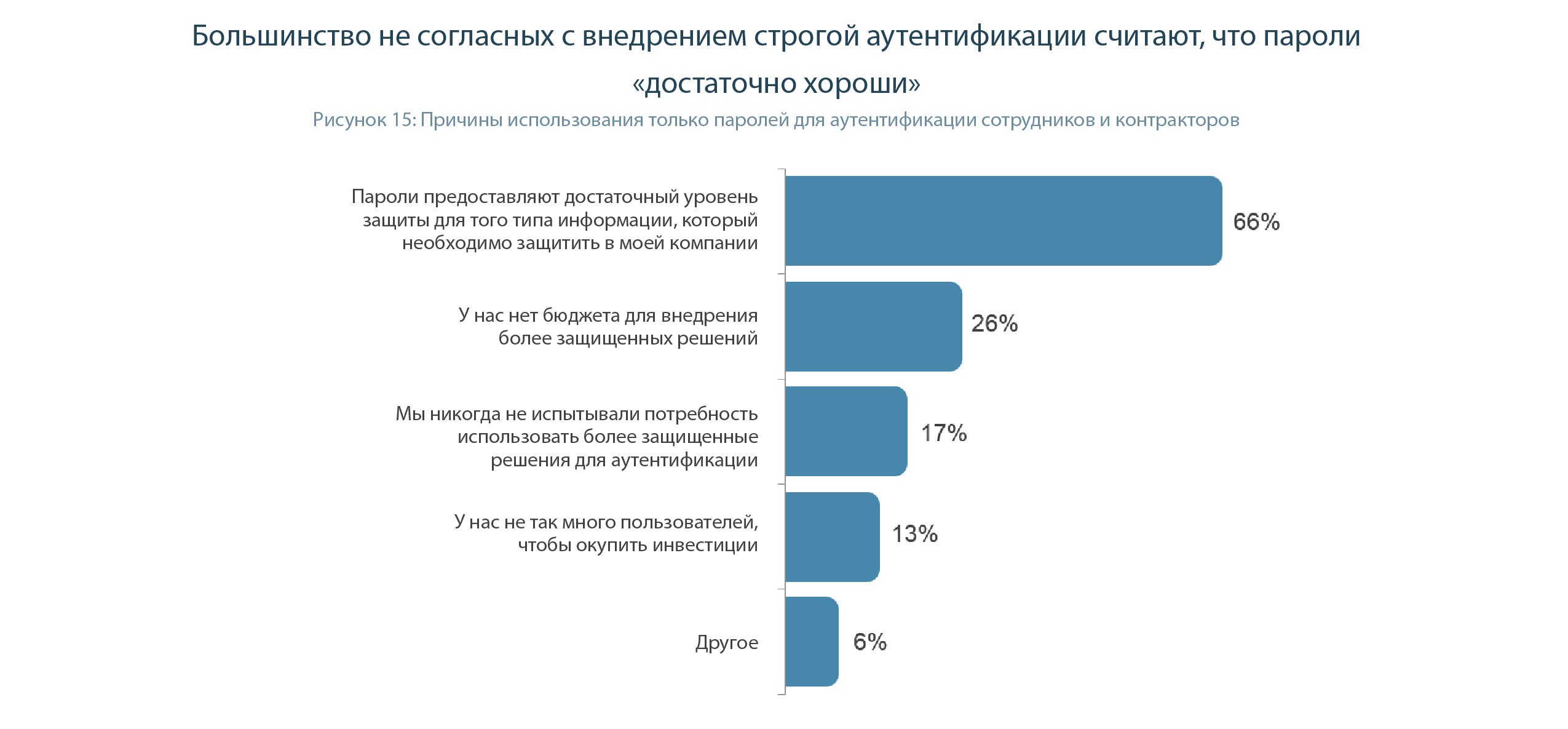

Parmi les cadres qui dépendent uniquement de l'authentification par mot de passe au sein de l'entreprise, les deux tiers (66%) le font parce qu'ils pensent que les mots de passe offrent une sécurité suffisante pour le type d'informations que leur entreprise doit protéger (figure 15).

Mais les méthodes d'authentification forte sont de plus en plus courantes. En grande partie en raison du fait que leur disponibilité augmente. De plus en plus de contrôle d'accès et d'identité (IAM), les navigateurs et les systèmes d'exploitation prennent en charge l'authentification avec des jetons cryptographiques.

L'authentification forte présente également un autre avantage. Le mot de passe n'étant plus utilisé (remplacé par un simple code PIN), les employés ne demandent pas de changer le mot de passe oublié. Ce qui à son tour réduit la charge pesant sur le service informatique de l'entreprise.

Résumé et conclusions

- Les gestionnaires n'ont souvent pas les connaissances nécessaires pour évaluer l'efficacité réelle des différentes options d'authentification. Ils sont habitués à faire confiance aux méthodes de sécurité obsolètes comme les mots de passe et les questions de sécurité simplement parce que «cela fonctionnait auparavant».

- Les utilisateurs ont cette connaissance à un degré encore moindre , pour eux, l'essentiel est la simplicité et la commodité . Jusqu'à présent, ils ne sont pas incités à choisir des solutions plus sécurisées .

- Les développeurs d'applications personnalisées n'ont souvent aucune raison d'implémenter l'authentification à deux facteurs au lieu de l'authentification par mot de passe. Il n'y a pas de concurrence dans le niveau de protection des applications utilisateur.

- Toute responsabilité pour le piratage est transférée à l'utilisateur . Il a appelé le mot de passe à usage unique à l'attaquant - à blâmer . Votre mot de passe a été intercepté ou espionné - à blâmer . Je n'ai pas demandé au développeur d'utiliser des méthodes d'authentification fiables dans le produit - c'est à blâmer .

- Le bon organisme de réglementation devrait tout d'abord exiger des entreprises qu'elles mettent en œuvre des solutions qui bloquent les fuites de données (en particulier l'authentification à deux facteurs), et ne pas punir une fuite de données qui s'est déjà produite .

- Certains développeurs de logiciels tentent de vendre des solutions anciennes et peu fiables aux consommateurs dans un bel emballage d'un produit «innovant». Par exemple, l'authentification, en se liant à un smartphone spécifique ou en utilisant la biométrie. Comme vous pouvez le voir dans le rapport, seule une solution basée sur une authentification forte, c'est-à-dire des jetons cryptographiques, peut être vraiment fiable .

- Le même jeton cryptographique peut être utilisé pour un certain nombre de tâches : pour une authentification forte dans le système d'exploitation de l'entreprise, dans une application d'entreprise et d'utilisateur, pour la signature électronique des transactions financières (importantes pour les applications bancaires), des documents et des e-mails.