Comme vous le savez, certaines personnes jettent une pièce de monnaie dans une fontaine ou une mer pour avoir de la chance ou pour revenir plus tard dans cet endroit.

Ainsi, les cyberattaquants font la même chose - ils cachent souvent quelques petits agents malveillants dans l'infrastructure informatique pour garder la possibilité de revenir.

Vous connaissez certaines de ces méthodes:

- créer une nouvelle tâche planifiée pour réexécuter périodiquement une balise de logiciel malveillant;

- créer une nouvelle clé d'exécution automatique dans le registre système;

- créer un nouveau service système avec la propriété de démarrage automatique;

Mais il existe une autre méthode pour enregistrer les autorisations à privilèges élevés afin de continuer à utiliser l'infrastructure informatique infectée - la modification des autorisations

AdminSDholder .

Pour comprendre la partie théorique d'

AdminSDholder, vous pouvez consulter n'importe quel article sur Internet. Comme exemple,

essayez celui-ci .

En bref - il existe un processus exécuté périodiquement dans les services Active Directory qui peut donner les autorisations à un utilisateur / groupe pour changer l'appartenance à des groupes de sécurité (par exemple, administrateurs de domaine, administrateurs de schéma, etc.). Pour ce faire, un attaquant doit simplement ajouter un utilisateur / groupe à la liste de contrôle d'accès AdminSDHolder.

Ainsi, si un attaquant dispose des autorisations suffisantes pour modifier la liste de contrôle d'accès AdminSDHolder, il peut créer un nouveau compte d'utilisateur et ajouter ce nom de compte à la liste de contrôle d'accès AdminSDHolder.

De l'article que j'ai mentionné ci-dessus, vous savez comment vérifier AD pour cette chose en utilisant Powershell.

Mais il existe une autre méthode utilisant la règle YARA.

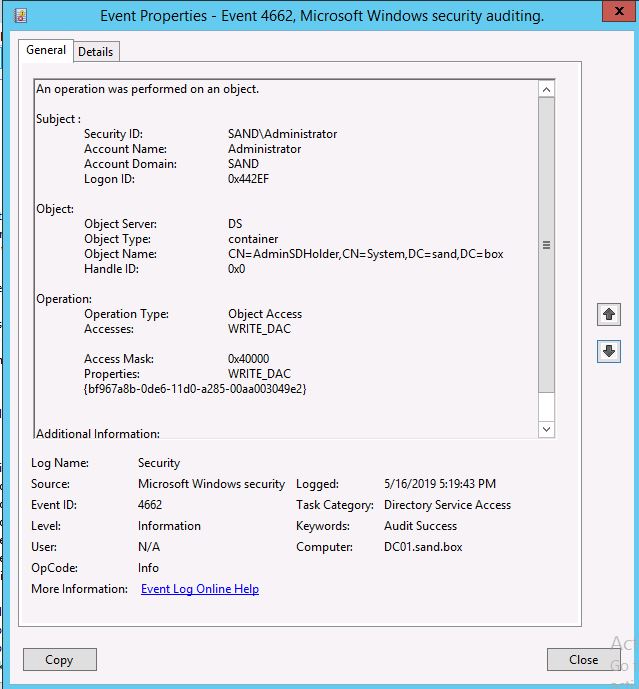

Chaque fois que quelqu'un modifie la liste de contrôle d'accès AdminSDHolder, un

événement spécifique

4662 est créé dans le journal des événements de sécurité des contrôleurs de domaine:

Nous pouvons maintenant utiliser les informations de cet événement pour créer une règle YARA.

Le voici:

rule adminSDholder { meta: maltype = "LuckyCoin" reference = "https://habr.com/ru/users/volnodumcev/" date = "17.05.2019" description = "YARA rule to find AdminSDholder being changed by a bad guy" strings: $hexEventID={ 36 12 00 00 00 00 00 00 20 80 } $object={ 7b 00 35 00 37 00 35 00 36 00 62 00 36 00 65 00 65 00 2d 00 65 00 62 00 61 00 31 00 2d 00 34 00 30 00 32 00 37 00 2d 00 38 00 32 00 39 00 64 00 2d 00 39 00 31 00 39 00 37 00 33 00 36 00 37 00 35 00 64 00 63 00 35 00 32 00 7d } $operation={ 7b 00 62 00 66 00 39 00 36 00 37 00 61 00 38 00 62 00 2d 00 30 00 64 00 65 00 36 00 2d 00 31 00 31 00 64 00 30 00 2d 00 61 00 32 00 38 00 35 00 2d 00 30 00 30 00 61 00 61 00 30 00 30 00 33 00 30 00 34 00 39 00 65 00 32 } condition: $hexEventID and $object and $operation }

Ainsi, vous pouvez utiliser cette règle avec Rekall / Volatility, par exemple, pour analyser le vidage de la mémoire.

Merci encore pour votre attention! Je serai bientôt de retour avec de nouvelles bonnes choses!