D'année en année, la banque devient une entité spéciale pour les résultats de la «Confrontation» aux PHDays. En 2017, les pirates ont pu retirer plus d'argent de la banque qu'il n'y en avait. En 2018, le succès de l'attaque finale contre la banque avec l'antifraude désactivée (selon les organisateurs) a assuré la victoire d'une des équipes.

Chaque année, les systèmes de protection bancaire dans la ville virtuelle F reflètent des milliers de tentatives de retrait d'argent sur les comptes des résidents "civils", mais chaque fois ces tentatives ressemblent davantage à la force brute sur l'API bancaire qu'à une tentative de contourner un système antifraude que chaque équipe d'attaque connaît.

Quelles tendances peuvent être observées en comparant les citoyens agresseurs et ceux respectueux des lois à The Standoff est le sujet de ce court article. C'est un indice modeste pour le côté attaquant, bien qu'il ne sera peut-être pas lu dans ces derniers jours chargés de préparation pour tous les participants :)

Lors de la détermination de la légitimité d'un événement, qu'il s'agisse simplement d'une entrée sur la page de la banque ou d'une tentative d'effectuer une opération de paiement, il est nécessaire de savoir en fait qui est derrière cette action. Cet objet peut être affiché dans les trois mesures suivantes.

- Caractéristiques statiques de l'objet.

- Son modèle comportemental.

- L'image globale des opérations de toute la banque pendant l'événement.

Statique

L'attaquant a toujours un avantage - tout le monde est derrière NAT, ce qui signifie que les chances d'identifier un objet et d'établir des connexions, qui fonctionne avec quelle adresse IP, sont extrêmement faibles. La protection est totalement privée de la possibilité de bloquer les segments suspects.

Il convient également de noter ici que les attaquants utilisent principalement des robots pour retirer de l'argent, ce qui, avec un grand nombre de robots légaux des organisateurs de PHDays, conduit à la tâche de déterminer le robot légitime en fonction des caractéristiques des opérations.

Dynamique

Ici, le premier élément de l'élimination des tentatives simples d'attaquer la banque est caché. Dès qu'un ensemble d'événements à haute fréquence apparaît, l'activité d'une telle source est incluse dans la liste des contrôles spéciaux.

Voici un exemple de comparaison de la réponse en fréquence des robots attaquants et légaux (les coefficients et une partie des paramètres ci-après, bien sûr, sont modifiés).

Le graphique montre clairement que les évaluations de probabilité, sans parler de la capacité de la personne à effectuer des opérations à une telle vitesse dans l'interface Web, n'ont pas été effectuées par des attaquants.

Ce graphique montre que l'introduction d'un paramètre supplémentaire dans le montant rend l'identification des fraudeurs une tâche encore plus simple.

Image globale

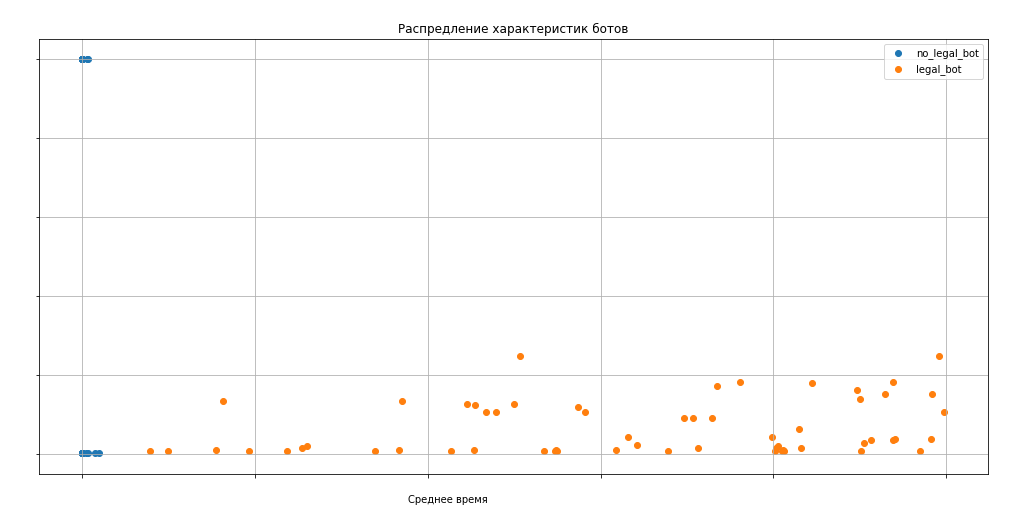

Maintenant, un peu sur la façon dont tout cela se présente du point de vue de la banque dans son ensemble, et plus précisément, comment les bots normaux diffèrent en connectivité des bots attaquants, où le profilage fonctionne bien.

Comme vous pouvez le voir, des statistiques extrêmement simples sur les liens avec les comptes permettent d'identifier sans ambiguïté les activités légitimes et frauduleuses.

Et sur ce graphique, tous les bots attaquants également, sauf un, tombent dans les conditions avec précision, et une seule équipe a pu écrire un algorithme légèrement plus original, qui en général ne se rapproche pas non plus des exemples d'activité légale.

Pour résumer: compte tenu des grandes capacités et de l'absence totale de composants de la sécurité de l'information classique dans les services bancaires PHDays, les attaquants utilisent les schémas les plus simples, et leur identification est assez banale pour les outils d'analyse modernes.

Cette année, nous promettons de ne pas désactiver l'antifraude pendant une minute, de ne pas succomber aux provocations et aux demandes et d'attendre plus d'ingéniosité de la part des attaquants)

Alexey Sizov, capitaine de l'équipe Jet Antifraud, chef du département anti-fraude du Jet Infosystems Application Security Systems Center