Dans ce résumé, lisez:

- les règles du Centre de surveillance et de gestion du runet autonome;

- Les agences gouvernementales russes ont travaillé pendant 9 ans sous la supervision des Chinois;

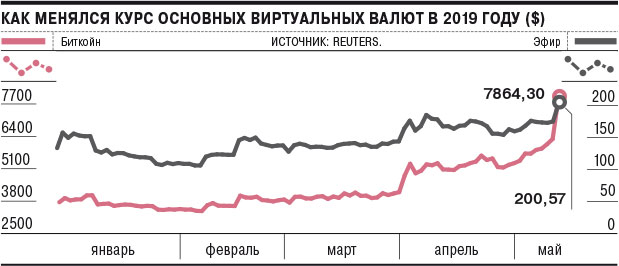

- Le Bitcoin est passé de 5 000 $ à 8 000 $;

- sur l'année, le nombre d'attaques sur sites a augmenté de 60%;

- Les processeurs Intel ont trouvé quatre vulnérabilités critiques;

- une autre version de la clé du manuscrit Voynich.

Le principe de fonctionnement du Centre de surveillance et de gestion du runet autonome

Au début de la semaine, un

décret gouvernemental «portant approbation des règles de subvention du budget fédéral pour la création et le fonctionnement d'un centre de suivi et de gestion d'un réseau de communication public, ainsi que la création, le fonctionnement et le développement d'un système d'information pour le suivi et la gestion d'un réseau de communication public» a

été publié sur le portail officiel d'information juridique. ".

Le document décrit les nuances du Centre ainsi que les sources de financement. Le centre sera engagé dans la création et le soutien de systèmes d'information pour surveiller les routes de trafic sur Internet, surveiller et gérer un réseau de communication public et filtrer le trafic Internet lorsque les enfants utilisent les sites. En 2019, une subvention de 100 millions de roubles est allouée pour financer l'organisation.

Les structures russes ont travaillé pendant neuf ans sous la supervision de cybercriminels chinois

Deux entreprises, Positive Technologies et Kaspersky Lab, ont annoncé la découverte d'un cyber groupement qui a réussi à attaquer plus de 30 entreprises et agences gouvernementales russes sur plusieurs années. Vraisemblablement, le

groupe opère depuis la Chine .

Dans la plupart des cas, les membres du groupe ont utilisé un scénario de travail similaire. La première étape a été la formation d'une tâche spécifique dans le planificateur de tâches. Ensuite, des équipes spécialisées OS et logiciels ont été lancées, ce qui a permis de pénétrer le réseau de l’organisation. La manière dont les cybercriminels ont utilisé les informations reçues n'est pas claire.

En cinq jours, le bitcoin est passé de 6 000 $ à 8 000 $

En quelques jours, le

bitcoin est passé de 6 000 $ à 8 000 $ , et de manière inattendue pour beaucoup. Et ce n'est pas un saut à court terme, car la valeur du bitcoin ne baisse pas. Les raisons de cette croissance ne sont toujours pas claires. Peut-être que la stimulation de la croissance était une bonne nouvelle.

La croissance du bitcoin fait partie d'un boom plus large des crypto-monnaies. Samedi dernier, le prix de l'éther (Ethereum) pour la première fois en 2019 a dépassé les 200 $. D'autres crypto-monnaies, y compris Litecoin, Bitcoin Cash, Monero et Dash, atteignent ou atteignent les sommets de 2019.

Le nombre d'attaques malveillantes sur des sites Internet a augmenté de 60% sur l'année

Les analystes estiment que l'an dernier les attaquants ont attaqué 62 sites par jour, le nombre total d'attaques a augmenté de près de 60% par rapport à 2017. Dans le même temps, les sites infectés n'occupent que 1% de tous les sites existants. En termes absolus, ce chiffre est plus impressionnant - le fait est qu'une activité malveillante est détectée sur 17,6 millions de ressources.

Cependant, les webmasters de nombreuses ressources continuent de négliger les bases de la sécurité, croyant apparemment que les moteurs de recherche avertiront le propriétaire de la menace. Mais en fait, cela ne se produit pas toujours.

Les sites les plus vulnérables sont les sites avec un CMS commun comme WordPress et Drupal. Selon les analystes, il existe de sérieuses lacunes comme XSS ou CSRF, des vulnérabilités à l'injection SQL sur 20% des sites WordPress et 15% des ressources basées sur CMS Joomla. Dans le cas de Drupal, ce chiffre n'était que de 2%, mais dans ce système, il y a la plupart des vulnérabilités du noyau - de tels problèmes ont été trouvés dans 34% des sites Drupal.

Vulnérabilités critiques dans les processeurs Intel

De nombreux médias ont

signalé quatre nouvelles vulnérabilités dans les processeurs Intel . Ils donnent aux attaquants la possibilité de voler les données des utilisateurs. Il est possible de résoudre le problème, bien qu'il soit assez difficile - vous devez mettre à jour le microcode du processeur, en libérant des correctifs pour les systèmes d'exploitation. Dans ce cas, la correction peut entraîner une baisse des performances du PC jusqu'à 40%.

Codes de vulnérabilité officiels - CVE-2018-12126: Échantillonnage de données de mémoire tampon de magasin microarchitectural; CVE-2018-12130: Échantillonnage des données du tampon de remplissage microarchitectural; CVE-2018-12127: Échantillonnage de données de port de charge microarchitectural; CVE-2019-11091: Mémoire non mise en cache d'échantillonnage de données microarchitecturales Les noms sont donnés pour une raison, ils indiquent quel élément du processeur peut être attaqué.

Une linguiste a trouvé la clé du manuscrit de Voynich

Et encore une fois, des nouvelles du manuscrit Voynich - l'un des plus mystérieux de l'histoire. Fin avril, le linguiste Gerard Cheshire de l'Université de Bristol a publié un article

décrivant le système linguistique du document . Le scientifique estime que la langue du manuscrit est le protoromanien, énumérant les caractéristiques de la langue et des fragments individuels du manuscrit comme preuve.

Selon le chercheur, la langue se distinguait par un système sonore complexe, n'avait pas de signes de ponctuation dans leur forme classique et était soumise à une forte influence du latin. L'article se concentre principalement sur le système d'écriture et l'identification des liens avec d'autres langues, ce qui devrait confirmer l'hypothèse de l'origine protoromanienne du texte.