Google a publié une étude sur «l'efficacité de l'hygiène de base d'un compte pour l'empêcher d'être volé» sur ce qu'un propriétaire de compte peut faire pour l'empêcher d'être volé par des attaquants. Nous présentons à votre attention une traduction de cette étude.

Certes, la méthode la plus efficace utilisée par Google lui-même n'était pas incluse dans le rapport. J'ai dû écrire sur cette méthode moi-même à la fin.

Chaque jour, nous protégeons les utilisateurs de centaines de milliers de tentatives de piratage.

La plupart des attaques proviennent de robots automatisés ayant accès à des systèmes de piratage de mots de passe tiers, mais il existe également des attaques de phishing et des attaques ciblées. Plus tôt, nous avons expliqué comment

cinq étapes simples , telles que l'ajout d'un numéro de téléphone, peuvent vous aider à vous protéger, mais nous voulons maintenant le prouver dans la pratique.

Une attaque de phishing est une tentative de tromper un utilisateur afin qu'il transmette volontairement des informations à un attaquant qui seront utiles dans le processus de piratage. Par exemple, en copiant l'interface d'une application légale.

Attaques avec des robots automatiques - tentatives de piratage massives ne visant pas des utilisateurs spécifiques. Ils sont généralement effectués à l'aide de logiciels accessibles au public et sont disponibles pour une utilisation même par des «crackers» non formés. Les attaquants ne savent rien des fonctionnalités d'utilisateurs spécifiques - ils exécutent simplement le programme et "attrapent" tous les enregistrements scientifiques mal protégés.

Les attaques ciblées sont des piratages de comptes spécifiques, dans lesquels des informations supplémentaires sont collectées sur chaque compte et son propriétaire, des tentatives d'intercepter et d'analyser le trafic, ainsi que l'utilisation d'outils de piratage plus complexes, sont possibles.

(Note du traducteur)

Nous avons fait équipe avec des chercheurs de l'Université de New York et de l'Université de Californie pour découvrir à quel point l'hygiène de base des comptes les empêche d'être piratés.

Une étude d'un an sur

les attaques à grande échelle et

ciblées a été présentée mercredi lors d'une réunion d'experts, de politiciens et d'utilisateurs appelée

The Web Conference .

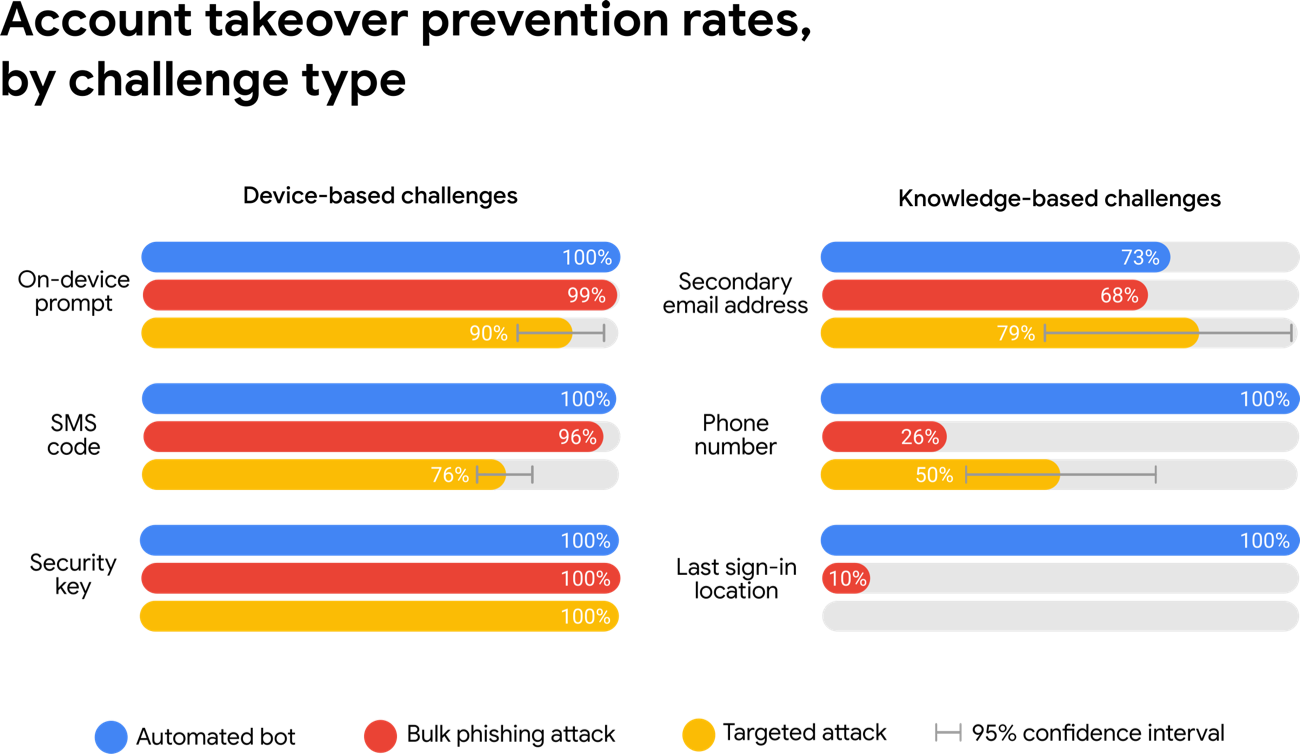

Nos recherches montrent que le simple fait d'ajouter un numéro de téléphone à votre compte Google peut bloquer jusqu'à 100% des attaques de robots automatisés, 99% des attaques de phishing de masse et 66% des attaques ciblées qui se sont produites au cours de notre enquête.

Protection proactive automatique de Google contre le piratage de compte

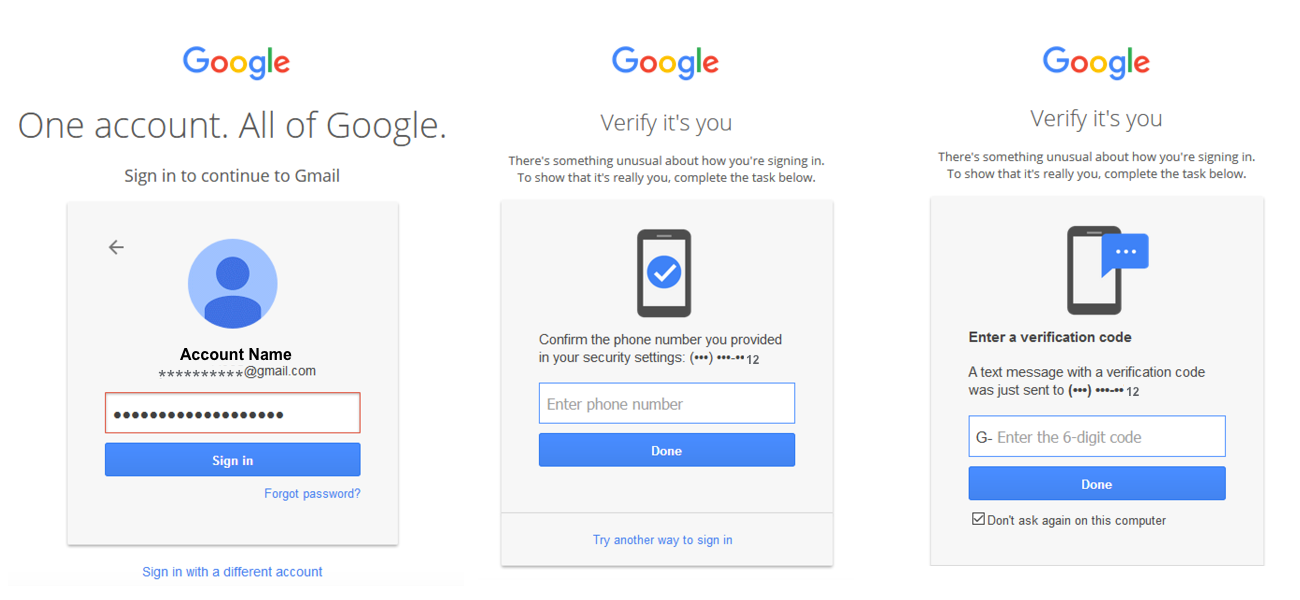

Nous mettons en œuvre une protection proactive automatique pour mieux protéger tous nos utilisateurs contre le piratage d'un compte. Voici comment cela fonctionne: si nous découvrons une tentative de connexion suspecte (par exemple, à partir d'un nouvel emplacement ou d'un nouvel appareil), nous vous demanderons des preuves supplémentaires que c'est bien vous. Cette confirmation peut être le contrôle que vous avez accès à un téléphone de confiance ou la réponse à une question dont vous seul connaissez la bonne réponse.

Si vous vous êtes connecté à votre téléphone ou avez entré le numéro de téléphone dans les paramètres du compte, nous pouvons fournir le même niveau de protection qu'avec une vérification en deux étapes. Nous avons constaté que le code SMS envoyé au numéro de téléphone de récupération a permis de bloquer 100% des robots automatisés, 96% des attaques de phishing de masse et 76% des attaques ciblées. Et les demandes sur l'appareil avec la demande de confirmation de l'opération, qui sont un remplacement plus sûr des SMS, ont aidé à empêcher les robots 100% automatiques, 99% des attaques de phishing de masse et 90% des attaques ciblées.

La protection basée sur la possession de certains appareils, ainsi que la connaissance de certains faits, aide à résister aux robots automatiques, et la protection basée sur la possession de certains appareils aide à prévenir le phishing et même les attaques ciblées.

La protection basée sur la possession de certains appareils, ainsi que la connaissance de certains faits, aide à résister aux robots automatiques, et la protection basée sur la possession de certains appareils aide à prévenir le phishing et même les attaques ciblées.

Si votre numéro de téléphone n'est pas configuré dans votre compte, nous pouvons recourir à des méthodes de protection plus faibles en fonction de vos connaissances, telles que l'endroit où vous vous êtes connecté pour la dernière fois à votre compte. Cela fonctionne bien contre les bots, mais le niveau de protection contre le phishing peut chuter à 10%, et il n'y a pratiquement aucune protection contre les attaques ciblées. En effet, les pages de phishing et les attaquants ciblés peuvent vous obliger à divulguer toute information supplémentaire que Google peut demander pour vérification.

Compte tenu des avantages d'une telle protection, on peut se demander pourquoi nous ne l'exigeons pas pour chaque connexion. La réponse est que cela créerait des difficultés supplémentaires pour les utilisateurs (en

particulier pour les utilisateurs

non préparés - environ Transl .) Et augmenterait le risque de blocage de compte. Au cours de l'expérience, il s'est avéré que 38% des utilisateurs n'avaient pas accès à leur téléphone lorsqu'ils se connectaient à leur compte. Un autre 34% des utilisateurs n'ont pas pu se souvenir de leur adresse e-mail secondaire.

Si vous avez perdu l'accès à votre téléphone ou ne parvenez pas à vous connecter, vous pouvez toujours revenir à l'appareil de confiance à partir duquel vous vous êtes précédemment connecté pour accéder à votre compte.

Comprendre les attaques par piratage

Là où la plupart des défenses automatisées bloquent la plupart des robots et des attaques de phishing, les attaques ciblées deviennent plus nuisibles. Dans le cadre de nos efforts continus pour

surveiller les menaces de piratage , nous identifions constamment de nouveaux groupes criminels de «piratage» qui demandent un compte à pirater pour une moyenne de 750 $. Ces attaquants s'appuient souvent sur des e-mails de phishing qui usurpent l'identité de membres de leur famille, de collègues, de représentants du gouvernement ou même de Google. Si la cible ne renonce pas à la première tentative de phishing, les attaques suivantes se poursuivent pendant plus d'un mois.

Un exemple d'une attaque de phishing par l'homme du milieu qui vérifie le mot de passe correct en temps réel. Après cela, la page de phishing invite les victimes à entrer des codes d'authentification SMS pour accéder au compte de la victime.

Un exemple d'une attaque de phishing par l'homme du milieu qui vérifie le mot de passe correct en temps réel. Après cela, la page de phishing invite les victimes à entrer des codes d'authentification SMS pour accéder au compte de la victime.Selon nos estimations, seul un utilisateur sur un million court un risque aussi élevé. Les attaquants ne sont pas ciblés sur des personnes aléatoires. Bien que des études montrent que notre protection automatique peut aider à retarder et même à empêcher jusqu'à 66% des attaques ciblées que nous avons étudiées, nous recommandons toujours aux utilisateurs à haut risque de s'inscrire à notre

programme de protection supplémentaire . Comme cela a été noté lors de notre enquête, les utilisateurs qui utilisent exclusivement des clés de sécurité (

c'est-à-dire une authentification en deux étapes à l'aide de codes envoyés aux utilisateurs - environ la traduction ), ont été victimes d'un phishing ciblé.

Prenez le temps de protéger votre compte.

Vous utilisez des ceintures de sécurité pour protéger votre vie et votre santé lorsque vous voyagez en voiture. Et avec nos

cinq conseils, vous pouvez assurer la sécurité de votre compte.

Comme le montrent nos recherches, l'une des choses les plus simples que vous pouvez faire pour protéger votre compte Google est de définir un numéro de téléphone. Pour les utilisateurs à haut risque tels que les journalistes, les activistes communautaires, les chefs d'entreprise et les équipes de campagne politique, notre

programme de protection avancée permet d'assurer le plus haut niveau de sécurité. Vous pouvez également protéger vos comptes de service tiers (pas Google) contre le craquage de mot de passe en installant l'

extension Chrome Password Checkup .

Fait intéressant, Google ne suit pas les conseils qu'il donne lui-même à ses utilisateurs. Google utilise des jetons matériels pour l'authentification à deux facteurs de plus de 85 000 de ses employés. Selon les représentants de la société, depuis le début de l'utilisation des jetons matériels, aucun vol de compte n'a été enregistré. Comparez avec les chiffres présentés dans ce rapport. Ainsi, on peut voir que l'utilisation de jetons matériels pour l'authentification à deux facteurs est le seul moyen fiable de protéger à la fois les comptes et les informations (et dans certains cas également l'argent).

Pour protéger les comptes Google, des jetons créés selon la norme FIDO U2F sont utilisés, par exemple, ceci . Et pour l'authentification à deux facteurs, les jetons cryptographiques sont utilisés dans les systèmes d'exploitation Windows, Linux et MacOS.

(Note du traducteur)