En avril 2019, Forrester Research a publié le rapport trimestriel Forrester Wave ™: Analyse de composition logicielle, T2 2019, avec une évaluation et une comparaison de dix fournisseurs de solutions d'analyse de composition logicielle (SCA). Cet article est une traduction adaptée des principales dispositions du rapport.

Constatations clés

- WhiteSource et Synopsys arrivent en tête de liste des leaders du marché (Leaders);

- Snyk et Sonatype sont appelés Strong Performers;

- WhiteHat Security , Flexera et Veracode sont nommés Contenders;

- GitLab , FOSSA et JFrog sont des challengers.

Note du traducteur

Qu'est-ce que l'analyse de composition logicielle? Le processus d'analyse de la composition logicielle est une sous-espèce du processus d'analyse des composants plus large du cadre de gestion des risques de la chaîne d'approvisionnement électronique ( voir le site Web du NIST ) et est conçu pour identifier les risques potentiels liés à l'utilisation de logiciels tiers et open source.

Les solutions logicielles telles que l'analyse de composition logicielle (SCA), respectivement, sont conçues pour détecter automatiquement les risques et éliminer les vulnérabilités du code, contrôler l'utilisation des bibliothèques externes (prêtes à l'emploi).

Pour une idée générale de l'analyse des composants et de l'analyse de la composition logicielle en particulier, nous vous recommandons de vous familiariser avec le matériel sur le site Web du projet OWASP .

L'importance des solutions de classe d'analyse de composition logicielle (SCA) dans la mise en œuvre d'approches modernes pour créer un environnement de développement d'applications sécurisé

Dans les conditions où il est nécessaire d'ajouter rapidement de nouvelles fonctionnalités aux applications tout en maintenant la qualité du code, les développeurs ont de plus en plus recours à des modules logiciels déjà créés situés dans des référentiels publics, ainsi qu'à personnaliser et automatiser leur code, en s'appuyant sur des composants open source communs. L'une des dernières études de

source a montré que, d'année en année, le nombre de composants open source dans la base de code analysée dans l'étude augmentait de 21%.

Il est important de comprendre que ces composants tiers open source peuvent contenir des vulnérabilités critiques, ce qui en soi présente déjà un risque pour l'entreprise. Une étude récente a montré que chaque huitième composant open source contient une vulnérabilité de sécurité

source connue. Tout cela est aggravé par le fait que récemment, les spécialistes de la sécurité de l'information ont de moins en moins de temps pour identifier et éliminer les vulnérabilités récemment découvertes, car le délai entre la publication d'une vulnérabilité et son exploitation est passé de 45 à 3 jours.

Compte tenu de ces tendances, les consommateurs de solutions SCA devraient examiner de plus près les solutions des fournisseurs qui:

- Fournir des recommandations aux développeurs sur la façon de corriger les vulnérabilités.

Pour réduire considérablement le risque posé par les vulnérabilités et les conditions de licence, les développeurs doivent être informés dès que possible via les processus SDLC (Software Delivery Life Cycle) des risques de sécurité et de l'utilisation du code de quelqu'un d'autre en termes de propreté des licences, et il est également nécessaire de recevoir des recommandations sur leur élimination. Les solutions SCA ne doivent pas seulement fournir des recommandations de haute qualité pour éliminer les risques, certains produits proposent également des solutions pour corriger le code, fournir des informations sur la disponibilité d'une version sûre du composant open source ou créer des correctifs s'il n'y a pas de versions fixes. - Vous permet de créer des politiques cohérentes avec différentes unités commerciales et différents types d'applications.

Pour augmenter la vitesse des versions, les spécialistes des SI doivent passer des tests manuels à l'aide des outils SCA au développement et à la mise en œuvre de normes de développement sécurisées dans une organisation utilisant la fonctionnalité SCA. Les experts en sécurité de l'information maintiennent des politiques de développement sécurisées que toutes les applications de l'entreprise doivent satisfaire (par exemple, aucune des vulnérabilités critiques connues ne doivent être publiées) et contrôlent les exigences de sécurité minimales pour les applications plus critiques. Pour être efficace, un spécialiste de la sécurité de l'information a besoin d'une gestion flexible des politiques adoptées, notamment en utilisant les outils fournis par SCA. - Fournir des rapports de risques stratégiques pour les professionnels de la sécurité et le CISO.

Les RSSI devraient organiser le processus de manière à réduire le temps consacré à la correction des vulnérabilités identifiées. Dans le passé, les experts en sécurité de l'information ont collecté des informations sur les risques et les vulnérabilités de diverses sources ou n'ont tout simplement rien fait. Aujourd'hui, un spécialiste de la sécurité de l'information peut recevoir des rapports prêts à l'emploi («prêts à l'emploi») pour le CISO et les équipes de développement qui décrivent les risques identifiés.

Critères pour inclure les fournisseurs dans l'examen

Forrester a inclus 10 fournisseurs dans cette analyse comparative: Flexera, FOSSA, GitLab, JFrog, Snyk, Sonatype, Synopsys, Veracode, WhiteHat Security et WhiteSource.

Chacun de ces fournisseurs a:

- Un outil SCA à part entière de la classe entreprise. Tous les fournisseurs répertoriés offrent une gamme de capacités SCA adaptées aux professionnels de la sécurité de l'information. Les fabricants participants devaient offrir la plupart des fonctionnalités suivantes «prêtes à l'emploi»:

- la capacité de fournir des recommandations sur l'élimination des risques et vulnérabilités liés aux licences dans les logiciels open source (open source),

- capacité à s'intégrer dans les outils d'automatisation SDLC,

- Fournir une gestion proactive des vulnérabilités

- la possibilité de modifier et de créer des politiques,

- la possibilité de fournir des rapports de risques clairs dans un logiciel open source.

- Un chiffre d'affaires annuel de plus de 10 millions de dollars provenant des seules offres de SCA.

- La présence d'intérêt ou de recommandations des clients Forrester. Dans d'autres cas, selon la décision de Forrester, le vendeur participant pourrait garantir son inclusion dans la liste en raison des caractéristiques techniques de ses produits et de sa présence significative sur le marché.

Le rapport Forrester Wave ™ met en évidence les leaders, les performants, les candidats et les challengers. Le rapport est une évaluation des principaux fournisseurs sur le marché et ne constitue pas un paysage complet de fournisseurs. Plus d'informations sur le marché peuvent être obtenues à partir d'autres rapports Forrester sur le

lien SCA.

Méthodologie Forrester Wave

Les rapports Forrester Wave sont un guide pour les acheteurs qui envisagent des options d'acquisition de logiciels sur le marché des technologies. Pour offrir un processus égal à tous les participants à la comparaison, Forrester suit le guide méthodologique Forrester Wave ™ lors de l'évaluation des fournisseurs participants.

Le rapport réalise une première étude pour constituer une liste de fabricants évalués. Le pool initial de fournisseurs est réduit en fonction de critères de sélection et est inclus dans la liste finale. Ensuite, des informations détaillées sur les produits et les stratégies sont collectées via des questionnaires, des démonstrations / briefings, des revues / entretiens avec les clients. Ces données d'entrée, ainsi que les recherches de l'expert et sa connaissance du marché, sont utilisées pour évaluer les fournisseurs par un système de notation dans lequel chaque participant est comparé aux autres.

Forrester indique clairement la date de publication (trimestre et année) de Forrester Wave dans le titre de chaque rapport. Les fournisseurs participant à cette étude Forrester Wave ont été évalués sur la base des matériaux fournis par Forrester jusqu'au 28/01/2019, aucun matériel supplémentaire n'a été accepté après cette heure.

Avant de publier le rapport, Forrester demande aux fournisseurs d'étudier les résultats de l'étude pour évaluer l'exactitude de l'étude. Les fabricants marqués comme non participants au diagramme Forrester Wave répondent aux critères et pourraient être inclus dans le rapport, mais ont refusé de participer ou n'ont participé que partiellement à l'étude. Ils sont évalués conformément à la politique des fournisseurs de participation non participante et incomplète Forrester Wave ™ et Forrester New Wave ™, leur position est publiée avec la position des fournisseurs participants.

Aperçu de la comparaison

- Offre actuelle du fournisseur

La position de chaque fournisseur sur l'axe vertical du graphique Forrester Wave indique l'attrait de l'offre actuelle. Les critères clés de ces solutions sont la gestion des risques de licence, les actions de détermination de la vulnérabilité, la gestion proactive des vulnérabilités, la gestion des politiques, l'intégration SDLC, l'analyse des conteneurs et l'analyse sans serveur, ainsi que les capacités intégrées de génération de rapports stratégiques. - La stratégie

L'emplacement sur l'axe horizontal indique la stabilité de la stratégie du fournisseur. Forrester a évalué la stratégie produit, l'approche de la promotion du marché, la feuille de route et la disponibilité de la formation pour les utilisateurs et les distributeurs. - Présence sur le marché

L'évaluation de la présence de fournisseurs sur le marché est représentée par la taille du cercle dans le diagramme et reflète le volume des installations de produits pour chaque fournisseur, le taux de croissance et la rentabilité de l'entreprise.

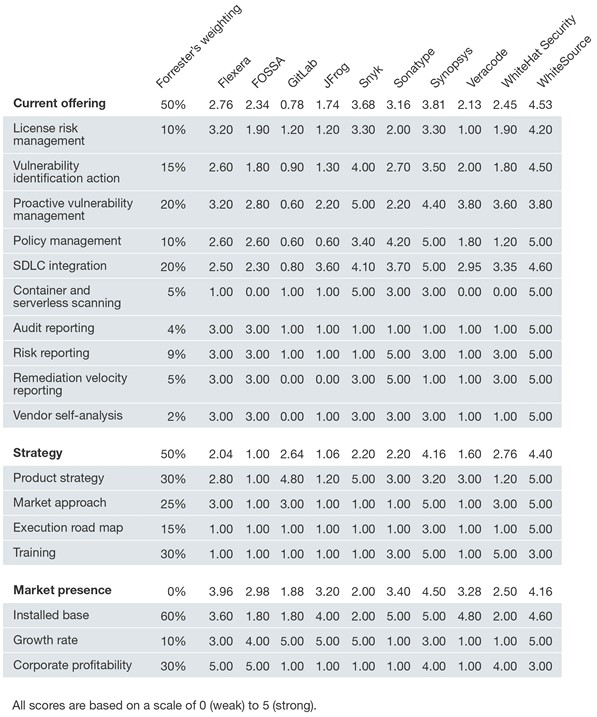

Note du traducteur: le tableau suivant résume les évaluations et les pondérations des experts Forrester, sur la base desquelles les fournisseurs SCA comparés sont situés sur les «vagues» Forrester. Nous n'avons pas pu trouver une interprétation détaillée des indicateurs estimés, cependant, il est important de noter les caractéristiques suivantes de la méthodologie:

- Les pondérations Forrester ont été fixées en fonction de leur importance pour les abonnés (clients) de cette agence d'analyse.Par conséquent, pour les entreprises qui s'intéressent tout d'abord aux fonctionnalités spécifiques de la solution SCA, la notation des fournisseurs peut différer considérablement de celle présentée.

- L'indicateur de présence sur le marché a un coefficient égal à zéro et n'est qu'informatif, cela signifie que les chiffres finaux de cet indicateur n'affectent que la taille du point (cercle) du fournisseur, et non sa position verticale et horizontale, c'est-à-dire N'affectez pas la note et entrer dans les leaders.

Profils des fournisseurs

L'analyse a révélé les forces et les faiblesses suivantes de chaque fournisseur.

Leaders

WhiteSource réduit le temps nécessaire pour éliminer les risques grâce à la priorisation. WhiteSource a récemment introduit la possibilité de hiérarchiser les vulnérabilités via une analyse statique pour voir si la partie vulnérable d'un composant est invoquée directement par l'application. Sinon, la priorité de la vulnérabilité est réduite. Une autre possibilité relativement récente est l'élimination automatique des vulnérabilités par la création de requêtes (pull request) pour mettre à jour un composant vers une version conforme à la politique de l'entreprise.

Les utilisateurs apprécient la prise en charge d'un grand nombre de langues et la qualité de l'assistance client, mais notez que le produit pourrait mieux visualiser les dépendances transitives. La solution WhiteSource présente très peu d'inconvénients, mais la fonctionnalité de compilation d'une liste de composants utilisés dans le projet (nomenclature ou nomenclature) ne répond pas aux attentes. WhiteSource est bien adapté aux entreprises qui ont besoin de numériser aux toutes premières étapes de SDLC et qui recherchent une solution pour hiérarchiser et éliminer automatiquement les menaces.

Synopsys capitalise sur Black Duck grâce à l'analyse binaire et au reporting. Synopsys a combiné la fonctionnalité de sa solution avec la fonctionnalité de Black Duck (Black Duck Hub et Protecode SC). Cependant, pour une analyse plus complète de la conformité aux exigences de licence, les utilisateurs peuvent également utiliser Black Duck Protex et Black Duck. Par exemple, vous pouvez analyser la différence entre les licences découvertes revendiquées, mais vous devrez utiliser deux outils différents pour cela. Synopsys possède également une autre fonctionnalité de numérisation interactive et statique - la société a récemment publié la plate-forme Polaris, conçue pour combiner toutes les données des outils de numérisation prélancement.

Les utilisateurs font confiance aux produits d'analyse de code Synopsys, qui sont rapides et fiables, fournissent des recommandations détaillées pour éliminer les menaces, mais considèrent que le niveau de faux positifs est élevé. Synopsys offre des opportunités pour une bonne gestion des politiques, une intégration avec les solutions SDLC, une gestion fiable et proactive des vulnérabilités, y compris la fonction de comparaison des spécifications de projet (BOM), où les changements de composants sont mis en évidence. Cependant, Synopsys ne répond pas aux attentes en ce qui concerne la possibilité de corriger automatiquement les vulnérabilités offertes par d'autres fournisseurs leaders. Synopsys est bien adapté aux entreprises dont les équipes de développement d'applications ont des exigences d'intégration SDLC claires et ont besoin de politiques différentes pour différents types d'applications.

Performants performants

Snyk se concentre sur les scripts des développeurs pour mettre à jour les versions et fournir des correctifs. L'objectif de l'entreprise est de permettre aux développeurs de corriger les vulnérabilités et, par conséquent, offre non seulement la possibilité de les corriger en créant des demandes de mise à jour, mais permet également de travailler avec des correctifs personnalisés lorsqu'il n'y a pas de version acceptable du composant dans le référentiel. Snyk fournit également aux développeurs une visualisation des demandes sous la forme d'un graphique qui affiche les relations et les vulnérabilités associées, ce qui aide les développeurs à comprendre pourquoi certaines corrections sont nécessaires.

Les utilisateurs ont apprécié que Snyk se concentre sur les besoins des développeurs, notamment l'intégration simple de SDLC, les correctifs de vulnérabilité automatiques, y compris les correctifs personnalisés sans correction manuelle du code et la visualisation des dépendances. Cependant, pour que la solution réponde pleinement aux besoins des développeurs, il est nécessaire que Snyk ne détecte pas seulement les vulnérabilités dans le code du programme, mais fournisse également des informations sur toutes les versions des composants logiciels utilisés du code du programme. Snyk accorde beaucoup d'attention aux besoins des développeurs et moins aux besoins des experts en sécurité de l'information.Par conséquent, comme recommandation, il convient de noter qu'il est nécessaire d'étendre la fonctionnalité des capacités intégrées d'audit et de génération de rapports de Snyk. Snyk est parfait pour les entreprises qui ont pour tâche de supprimer automatiquement les vulnérabilités du code logiciel au stade du développement.

Sonatype continue de développer la plateforme Nexus pour améliorer les performances. Sonatype utilise le référentiel Nexus pour enrichir sa base de données de vulnérabilités. L'équipe de recherche Sonatype complète en outre les données relatives aux nouvelles vulnérabilités découvertes, les informations sur la façon de les résoudre et les recommandations pour changer les paramètres, mettre à jour les composants et les recommandations pour changer le code du programme. La plateforme Nexus dispose de plusieurs licences pour diverses fonctionnalités - DepShield, IQ Server, Nexus Auditor, Nexus Firewall, Nexus Lifecycle, Nexus Repository et Nexus Vulnerability Scanner.Pour tirer le meilleur parti de l'utilisation des produits de la plateforme Nexus, vous devez choisir la bonne combinaison de ces composants.

Les utilisateurs de cette solution notent un faible niveau de faux positifs, une intégration avec le référentiel Nexus et un niveau élevé de support utilisateur. Néanmoins, il est également souligné que les solutions Sonatype doivent accorder plus d'attention au raffinement de la fonctionnalité de suivi des dépendances transitives, ainsi qu'à la fourniture de formulaires de rapport basés sur les résultats de l'analyse. De plus, les politiques de tarification et de licence posent des problèmes aux utilisateurs de produits lorsqu'ils choisissent la bonne solution parmi une grande variété de produits d'entreprise.

Cette solution intéressera les entreprises qui utilisent déjà les produits Nexus ou qui nécessitent un très faible niveau de résultats d'analyse faussement positifs.

Concurrents

WhiteHat Security propose une solution SCA sans intervention manuelle pour atteindre une vitesse maximale. WhiteHat Security est connu pour le fait que ses experts, pour réduire le niveau des résultats d'analyse faussement positifs, analysent les résultats de l'analyse avant d'envoyer un verdict à l'utilisateur. WhiteHat est désormais en mesure d'offrir une solution entièrement automatisée à l'aide de Sentinel SCA Essentials en plus de la norme WhiteHat Sentinel SCA, qui dispose toujours des résultats de vérification de l'équipe de sécurité.

WhiteHat Sentinel Essentials est une nouvelle solution, les utilisateurs peuvent donc rencontrer des défauts mineurs. Les faiblesses du système d'accès basé sur les rôles, les difficultés d'identification des dépendances vulnérables sont notées, mais les détails des informations de vulnérabilité sont très appréciés. WhiteHat Security continue activement à travailler pour améliorer son produit positionné comme un scanner universel (SCA, SAST, DAST).

WhiteHat Security convient le mieux aux entreprises dont les développeurs varient en maturité: certains nécessitent de la vitesse et ils ont suffisamment d'expérience pour utiliser indépendamment les fonctionnalités offertes par le produit, d'autres ont besoin d'une aide supplémentaire en affichant manuellement les résultats de la réponse de l'équipe de sécurité du côté du fournisseur.

Flexera se distingue de ses concurrents dans la recherche sur la sécurité. Secunia, un groupe de recherche Flexera, mène une exploration précoce des nouvelles vulnérabilités en fournissant aux utilisateurs de Flexera des informations sur la vulnérabilité et comment la traiter avant qu'elle ne soit officiellement enregistrée dans la base de données nationale sur les vulnérabilités (NVD). Le succès de ce groupe est mesuré sur la base de la précision et du temps de réponse, tous les rapports de vulnérabilité ont été reçus dans NVD et publiés dedans. Les vulnérabilités détectées par Secunia sont affichées dans Flexera FlexNet Code Insight et sont identifiées comme Secunia.

Bien que les utilisateurs de Flexera affirment la flexibilité de l'interface utilisateur et des fonctionnalités d'automatisation utiles. Dans le même temps, ils signalent également que la documentation et la formation pour travailler avec le système ne sont pas informatives, et qu'elles doivent être complétées par le niveau de service de support technique, ainsi que le support du système pendant la mise en œuvre, et l'API implémentée a des fonctionnalités limitées.

Veracode fournit une utilisation séparée de ses deux produits. En 2018, Veracode a acquis SourceClear pour compléter sa solution Veracode Software Composition Analysis. SourceClear Software Composition Analysis est un outil d'analyse basé sur un agent et Veracode Software Composition Analysis est une solution SaaS basée sur le cloud. La fonctionnalité de ces produits n'a pas encore été combinée - par exemple, SCA peut être implémenté à l'aide de la solution SaaS - mais pas lors de l'utilisation de la numérisation par un agent. Veracode propose également une numérisation pré-version statique et dynamique en complément de ses produits SCA.

Veracode SourceClear Software Composition Analysis, , API. , , , Veracode , .

Veracode , Veracode, . Veracode , SCA , Veracode.

Challengers ()

GitLab , , . GitLab 2017 , , SCA. , SCA, , . , . , . , GitLab . , , .

GitLab . , . , .

GitLab , , GitLab open source .

FOSSA open source . FOSSA Compliance , , . , FOSSA , , open source . FOSSA open source, , .

, , , FOSSA , , . FOSSA FOSSA . FOSSA open source , , , , , . open source , FOSSA , .

FOSSA , SCA- .

JFrog , Artifactory. JFrog XRay , , (watches), , . JFrog.

JFrog , . : JFrog Artifactory, .

JFrog XRay , JFrog Artifactory .

.

, Forrester Gartner : Forrester SAST DAST SCA-, Gartner Magic Quadrant for Application Security Testing SCA , SAST DAST.

? , SCA (, , ) SCA- *AST ?

Traducteurs:Vyacheslav Vovkogon, Cross Technologies JSCDaria Oreshkina, Web Control