Bonjour, Habr! Je vous présente la traduction de l'article

«La leçon la plus chère de ma vie: détails du piratage du port SIM» par Sean Coonce.

Mercredi dernier, j'ai perdu plus de 100 000 $. L'argent s'est évaporé dans les 24 heures à la suite de «l'attaque du port de la carte SIM», qui a effacé mon compte Coinbase. Depuis, quatre jours se sont écoulés et je suis dévasté. Je n'ai pas d'appétit; Je ne peux pas m'endormir; Je suis remplie de sentiments d'anxiété, de conscience et de honte.

Ce fut la leçon la plus chère de ma vie, et je veux partager les expériences et les leçons apprises avec autant de personnes que possible. Mon objectif est de sensibiliser les gens à ces types d'attaques et de

vous motiver à améliorer la sécurité de votre identité en ligne.

Il est encore très humide (je n'en ai toujours pas parlé à ma famille); veuillez laisser une dénonciation des pratiques de sécurité naïves décrites dans cet article.Détails de l'attaque

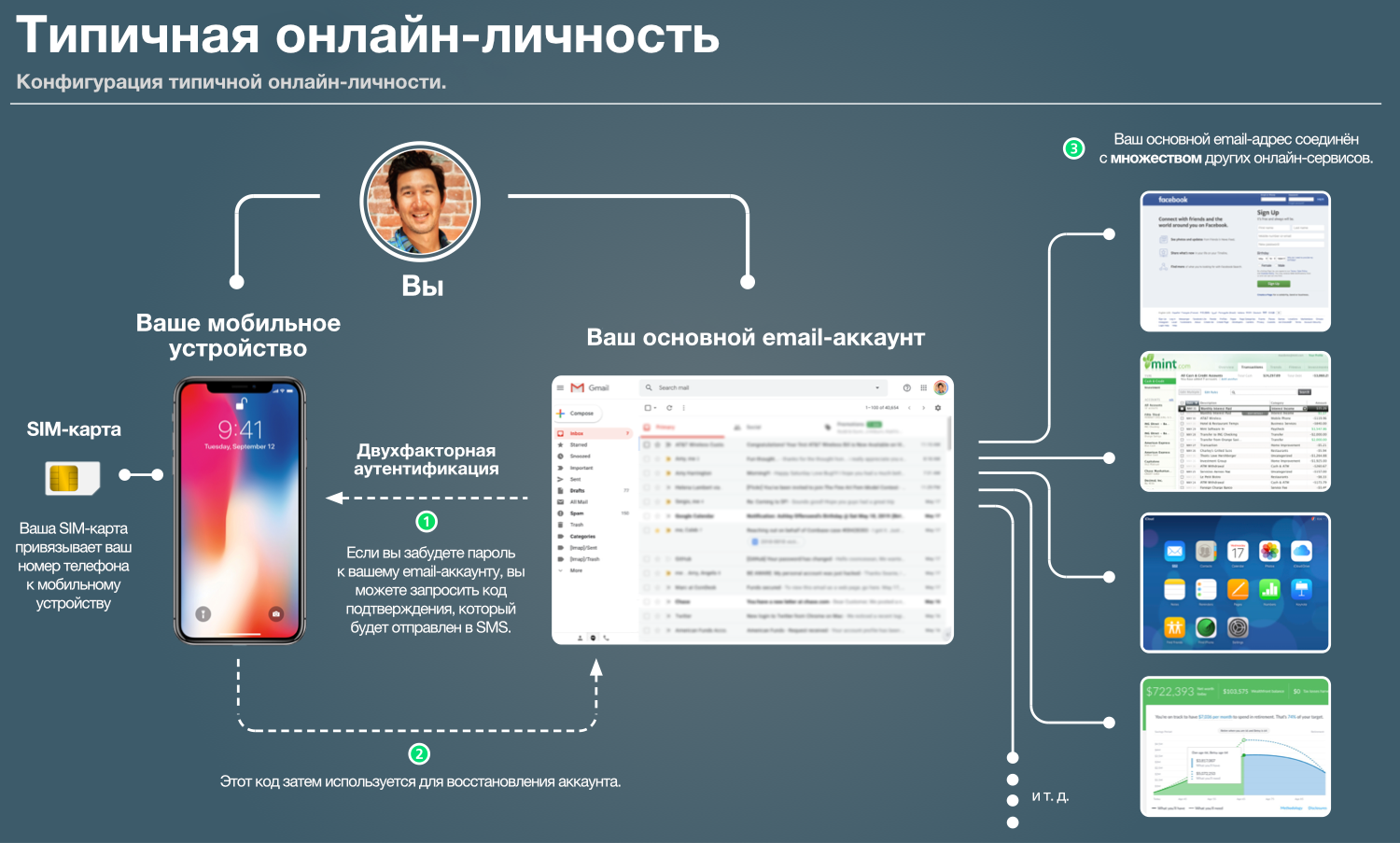

Vous pouvez demander: "De quel type d'attaque s'agit-il sur le port de la carte SIM?" Pour décrire l'attaque, examinons d'abord une identité en ligne typique. Le tableau ci-dessous devrait être familier à la plupart d'entre vous.

Beaucoup d'entre nous ont une adresse e-mail principale qui est connectée à une énorme quantité d'autres comptes en ligne. Beaucoup d'entre nous ont également un appareil mobile qui peut être utilisé pour récupérer un mot de passe de courriel oublié.

Beaucoup d'entre nous ont une adresse e-mail principale qui est connectée à une énorme quantité d'autres comptes en ligne. Beaucoup d'entre nous ont également un appareil mobile qui peut être utilisé pour récupérer un mot de passe de courriel oublié.Port SIM autorisé

L'un des services que les opérateurs de télécommunications offrent aux clients est la possibilité de porter une carte SIM sur un autre appareil. Cela permet au client de demander le transfert de son numéro de téléphone vers le nouvel appareil. Dans la plupart des cas, il s'agit d'un processus absolument légal; cela se produit lorsque nous achetons un nouveau téléphone, changeons d'opérateur, etc.

Attaque de port SIM

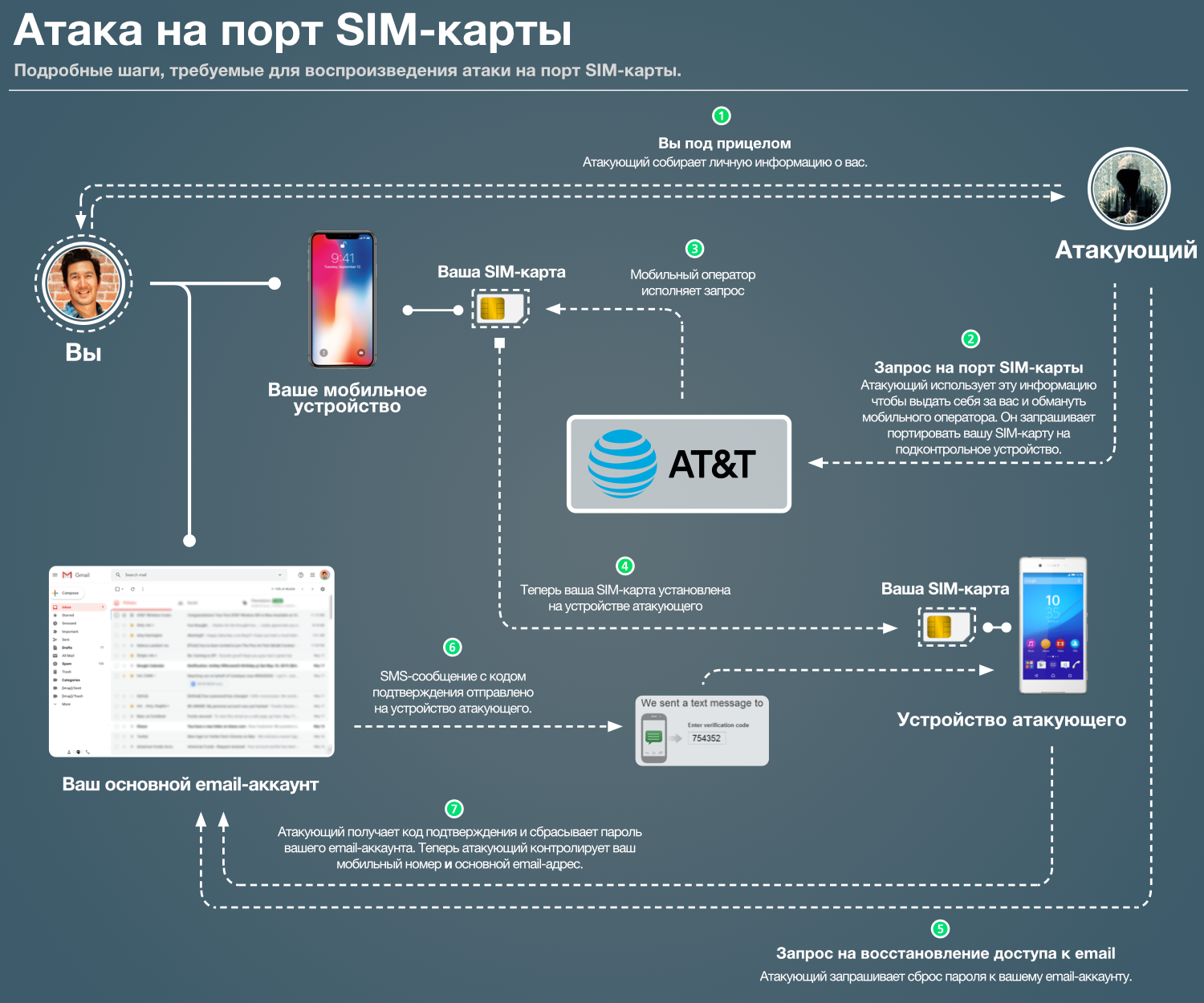

Cependant, une «attaque sur le port de la carte SIM» est un port malveillant qui a été produit à partir d'une source non autorisée par un attaquant. L'attaquant portera votre carte SIM sur un téléphone contrôlé par lui. Ensuite, l'attaquant commence le processus de réinitialisation du mot de passe sur le compte de messagerie. Un code de confirmation est envoyé à votre numéro de téléphone et intercepté par l'attaquant, puisqu'il contrôle désormais votre carte SIM. Le diagramme ci-dessous montre l'attaque étape par étape.

Dès que l'attaquant accède à votre adresse e-mail, il commence à passer de service en service, où vous utilisez cette adresse e-mail (banques, réseaux sociaux, etc.) Si l'attaquant est particulièrement nuisible, il peut vous empêcher d'accéder à la vôtre comptes et demander des frais pour retourner l'accès.

Écartons-nous une minute et réfléchissons à la quantité d'informations personnelles liées à un compte Google:

- votre adresse, date de naissance et autres informations personnelles qui vous identifient;

- accès à des photos potentiellement incriminantes de vous et / ou de votre partenaire;

- accès aux événements du calendrier et aux dates de vacances;

- accès aux courriels personnels, documents, requêtes de recherche;

- l'accès à vos contacts personnels et à leurs informations personnelles, ainsi que leur attitude envers vous;

- l'accès à tous les services en ligne où votre adresse e-mail principale est indiquée comme moyen d'entrée.

Séquence d'événements

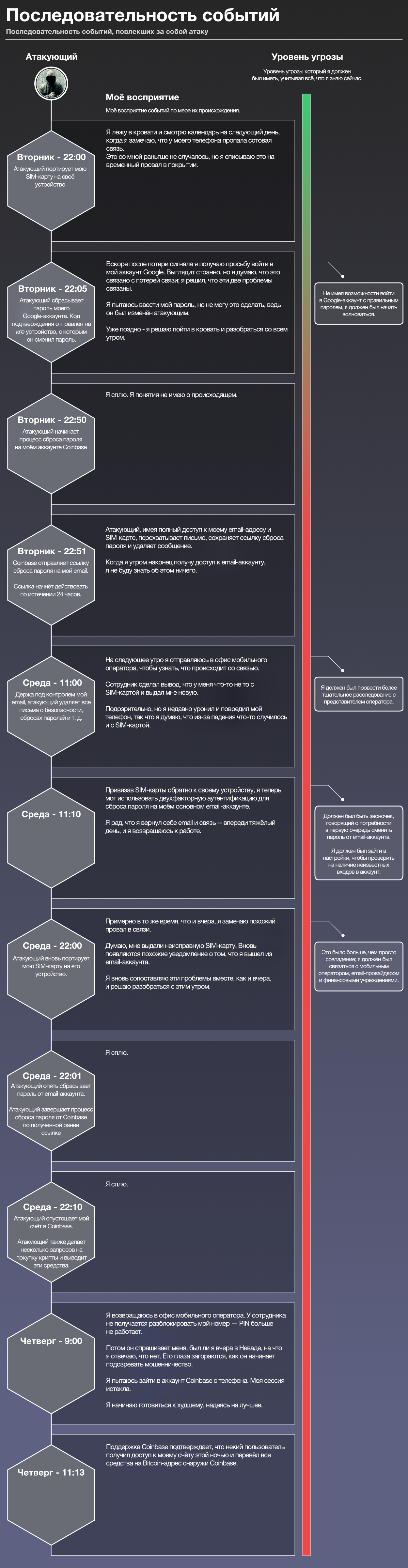

Pour mieux comprendre comment l'attaque se produit et voir sa portée, plongons-nous dans la chronologie de cette attaque elle-même. Je veux montrer comment l'agression a été menée, ce que je vivais à ce moment et ce que vous pouvez faire pour vous protéger en cas de tels symptômes.

La chronologie est divisée en quatre parties:

- Ce que j'ai vécu: comment les événements se sont produits de mon point de vue - si vous vivez quelque chose comme ça, alors vous êtes très probablement attaqué.

- Ce que l'attaquant a fait: les tactiques que l'attaquant a utilisées pour accéder à mon compte Coinbase.

- Niveau de menace perçu: l' importance que j'attachais aux événements.

- Niveau de menace souhaité: la signification que je devrais attacher aux événements.

Leçon apprise et recommandations

C'était la leçon la plus chère de ma vie. J'ai perdu une part importante de mon capital en 24 heures; irrévocablement. Voici quelques conseils pour aider les autres à mieux se protéger:

- Utilisez un portefeuille physique pour la crypto-monnaie: transférez vos stocks de crypto vers un portefeuille physique / stockage hors ligne / portefeuille avec plusieurs signatures chaque fois que vous n'effectuez pas de transactions. Ne laissez pas d'argent sur les échanges. J'ai perçu Coinbase comme un compte bancaire, mais vous n'aurez aucune issue en cas d'attaque. Je connaissais ces risques, mais je n'ai jamais pensé que quelque chose comme ça pourrait m'arriver. Je regrette beaucoup de ne pas avoir pris de mesures plus sérieuses pour assurer la sécurité de ma crypte.

- L'authentification à deux facteurs basée sur SMS ne suffit pas: peu importe ce que vous voulez protéger sur le réseau, passez à la protection matérielle (par exemple, quelque chose de physique qu'un attaquant devra obtenir pour lancer une attaque). Bien que Google Authenticator ou Authy puisse transformer votre téléphone en une sorte de protection matérielle, je recommanderais d'aller plus loin. Obtenez une YubiKey que vous contrôlez physiquement et qui ne peut pas être remplacée.

- Réduisez votre empreinte en ligne: surmontez le désir de partager inutilement des informations personnelles qui peuvent vous identifier (date de naissance, lieu, photos avec géodonnées, etc.) Toutes ces données publiques peuvent vous jouer un tour à l'avenir en cas d'attaque .

- Google Voice 2FA: dans certains cas, le service peut ne pas prendre en charge l'authentification matérielle à deux facteurs, en s'appuyant sur des messages SMS plus faibles. Ensuite, ce serait une bonne idée de créer un numéro de téléphone virtuel dans Google Voice (qui ne peut pas être porté) et de l'utiliser comme numéro pour l'authentification à deux facteurs. (note du traducteur: cette méthode ne fonctionne qu'aux États-Unis)

- Créez une adresse e-mail secondaire: au lieu de tout lier à une seule adresse, créez une adresse e-mail secondaire pour les comptes critiques (banques, réseaux sociaux, échanges de crypto-monnaie ...) N'utilisez pas cette adresse pour autre chose et gardez-la secrète . N'oubliez pas de protéger cette adresse avec toute forme d'authentification à deux facteurs.

- Gestionnaire de mots de passe hors ligne: utilisez un gestionnaire de mots de passe. Mieux encore, utilisez un gestionnaire de mots de passe hors ligne, tel que le magasin de mots de passe. Irvik a une excellente comparaison des différents gestionnaires de mots de passe ainsi que des recommandations pour les plus avertis techniquement.

Quant aux commentaires des lecteurs ...

Étant donné les pratiques de sécurité de mon appareil, je mérite probablement d'être piraté - je comprends cela. Cela ne facilite pas la tâche et la condamnation n'érode que le sens de l'histoire, qui consiste à:

- Faites savoir aux autres à quel point il est facile de mettre en danger.

- Utilisez les connaissances et les recommandations que vous avez reçues pour hiérarchiser la sécurité de votre identité en ligne.

Je ne peux pas m'arrêter de penser à de petites choses simples que je pourrais faire pour me protéger. Ma tête est pleine de réflexions sur "et si ..."

Cependant, ces pensées sont côte à côte corrélées avec deux sentiments qui se croisent - la paresse et le biais de survie. Je n'ai jamais pris ma sécurité en ligne au sérieux car je n'ai jamais subi d'attaque. Et même si je comprenais mes risques, j'étais trop paresseux pour protéger mes actifs avec la rigueur voulue.

Je vous exhorte à tirer des leçons de ces erreurs.