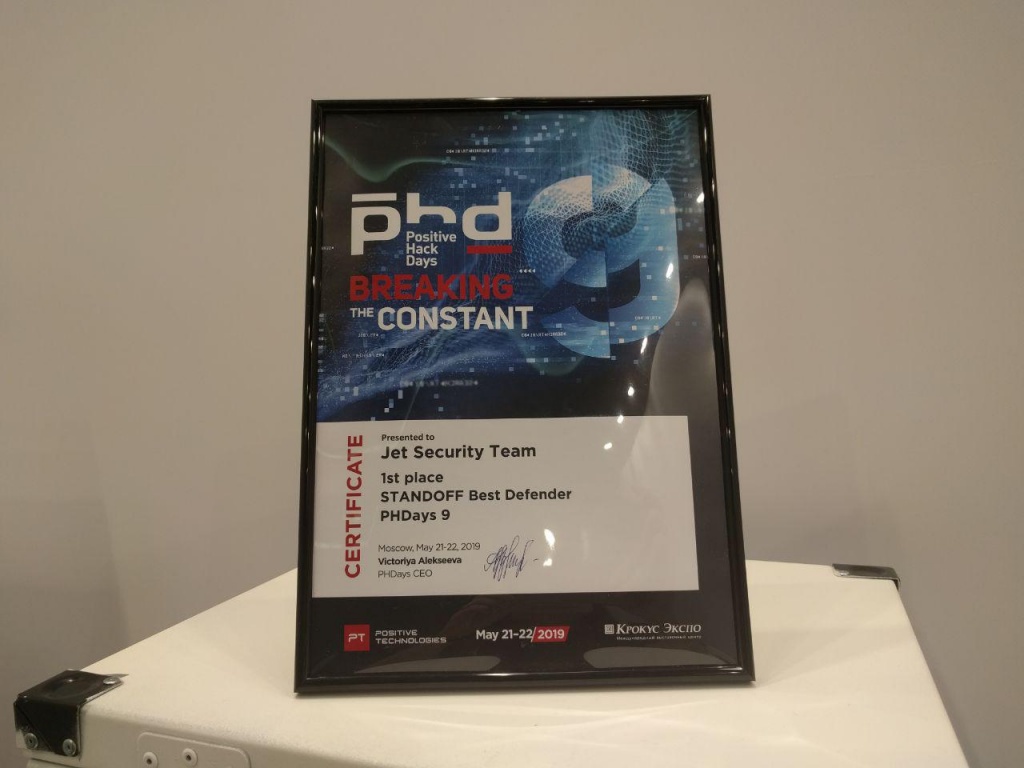

Pour la troisième année consécutive, les meilleurs experts en sécurité de l'information de Jet Infosystems ont participé à The Standoff at PHDays. Notre équipe Jet Security et notre équipe Jet Antifraud se sont battues côte à côte: la cyber-bataille a duré 28 heures sans interruption! Selon les résultats de la «Confrontation», nos défenseurs sont devenus les meilleurs, ne permettant pas aux assaillants de «casser» toute la ville!

Cette année, «Confrontation» était assez large: 18 équipes attaquantes (plus de 250 personnes!), 5 équipes de défense classiques, une équipe antifraude et 3 SOC.

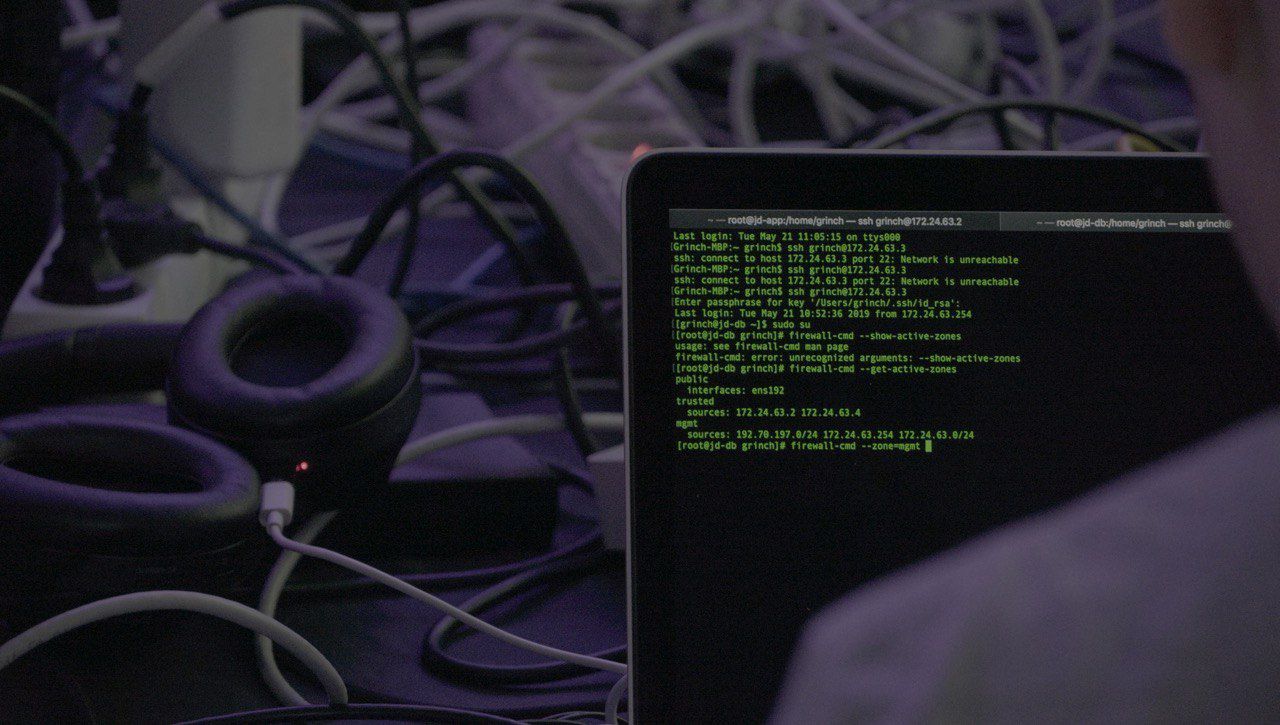

Pendant 28 heures, les assaillants ont attaqué l'infrastructure virtuelle (sur laquelle ils écriront plus en détail sur Habré). Des exploits communs et des vulnérabilités d'infrastructure à 0 jour ont été utilisés. Les défenseurs ont rapidement identifié les attaques et corrigé les vulnérabilités à la volée.

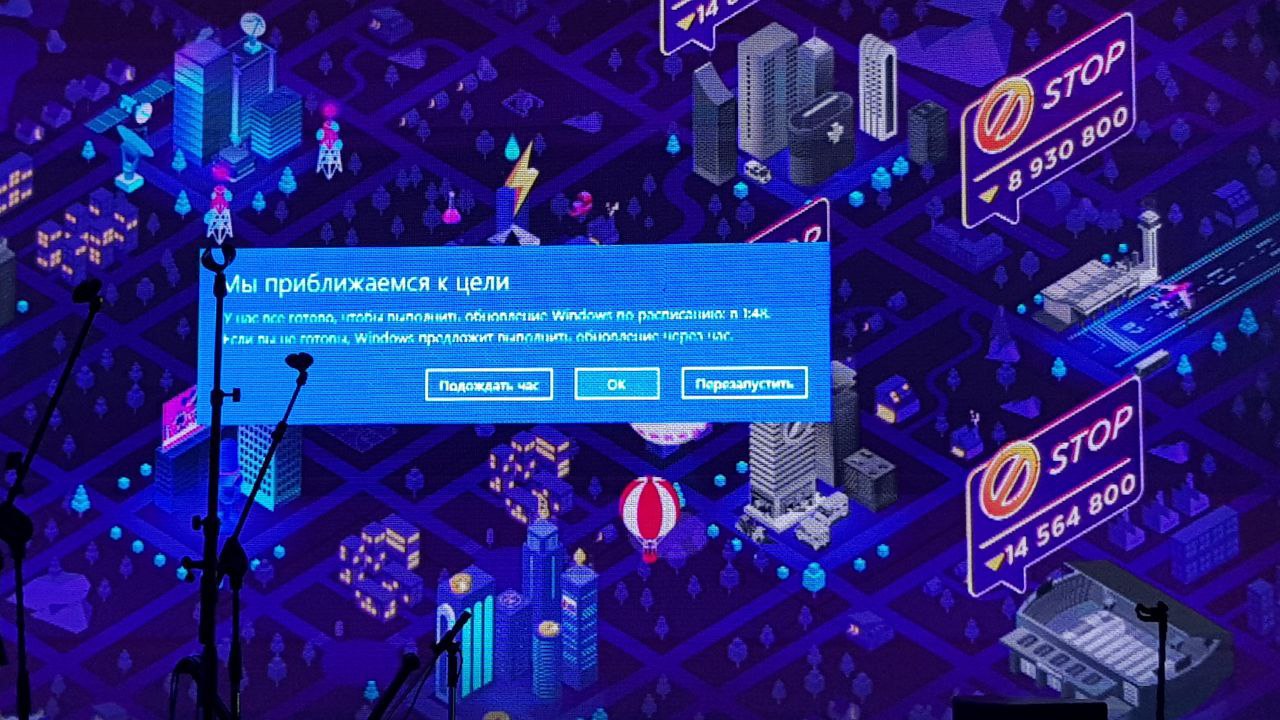

Les attaquants ne se sont pas limités à cela, utilisant des techniques d'ingénierie sociale pour atterrir derrière les défenseurs:

Le combat a été très intense, tous les moyens techniques et analogiques ont été utilisés:

Malgré cela, la Jet Security Team et la Jet Antifraud Team ont bien résisté aux attaques, et les pirates ne pouvaient pas récupérer un seul «public» - des unités de monnaie virtuelle de la banque.

L’équipe Jet Security a vaincu les équipes de défenseurs, repoussant obstinément les nombreuses tentatives de l’attaquant de pénétrer dans l’infrastructure du bureau de la compagnie de transport maritime qui lui a été confiée. Pour la première fois, l'équipe était composée de spécialistes du Jet CSIRT Information Security Monitoring and Response Center, qui ont suivi de près chaque incident et bloqué en temps opportun toutes les menaces.

Pour les défenseurs, le format de l'événement a un peu changé. Auparavant, tout le monde avait des objets de protection différents (télécoms, bureau, système de contrôle automatisé des processus) et il était difficile de les comparer directement, mais maintenant pour toutes les équipes de défense, les organisateurs ont préparé presque les mêmes infrastructures et introduit une notation unique. Cela a définitivement ajouté du dynamisme et stimulé notre équipe à la victoire.

Pour nous, l'objet de la protection a changé. Si auparavant c'était un système de contrôle de processus automatisé, et que la «surface d'attaque» conditionnelle était petite, maintenant nous défendions le bureau. Il y avait Exchange avec OWA, un serveur VPN, un serveur terminal exposé à l'extérieur, beaucoup de services web, de téléphonie, etc.

Par tradition, les organisateurs donnent accès à l'objet de protection fin avril. Cette année, l'accès a été accordé le 26 avril. De plus, selon la tradition, un moratoire sur le travail des défenseurs est généralement instauré environ une semaine avant la «confrontation» elle-même. En conséquence, l'équipe de protection dispose généralement d'un peu plus de 2 semaines pour étudier l'objet, développer une stratégie de protection, déployer SZI, configurer, déboguer, etc. Compte tenu des vacances de mai, des vacances pré-planifiées de l'équipe, cela a également ajouté du dynamisme et nous a stimulés à gagner.

Ilya Sapunov, capitaine de l'équipe Jet Security.

Selon les termes de la compétition, l'équipe Jet Antifraud n'a pas été classée parmi les équipes défensives classiques en raison des particularités de la décision anti-fraude. Des collègues en dehors du programme de compétition ont une nouvelle fois montré la plus haute classe de protection bancaire dans la ville virtuelle F, sans manquer une seule attaque des attaquants!

Cette année, les attaques des attaquants sont devenues moins actives, mais plus réfléchies. Les attaquants ont cessé d'envoyer au hasard un grand nombre d'opérations, ils ont beaucoup sélectionné les mots de passe, protégé les comptes volés, tenté de déguiser leurs opérations en robots bancaires. Cependant, cela n'a pas apporté de succès cumulatif, et ils n'ont même pas essayé de retirer de l'argent par le biais d'autres services, tels que les télécommunications.

Alexey Sizov, capitaine de l'équipe Jet Antifraud.

Les attaquants ont eu du mal, mais malgré les vulnérabilités complexes et l'opposition de la défense, ils ont montré un résultat décent:

La journée a commencé lorsque les scans MassScan nous ont été remis à 9 h 45. Cela a marqué le début de notre travail, nous avons immédiatement écrit tous les hôtes avec un port 445 ouvert et à exactement 10h00, nous avons lancé le vérificateur de métasplit prêt à l'emploi pour MS17-010. Il y avait un hôte vulnérable dans le réseau bigbrogroup.phd. Au cours des 10 premières minutes, nous avons exploité la vulnérabilité, l'avons corrigée, corrigée dans le système et avons reçu un jeton de domaine administrateur. Dans ce domaine, comme dans tous les autres ci-dessous, l'option de cryptage réversible a été activée, ce qui a permis d'extraire tous les mots de passe de ntds.dit et de les soumettre pour vérification.

Plus loin à 18h00, nous avons eu accès au domaine CF-Media, exploitant la vulnérabilité dans Nagios et grimpant à travers le chemin non cité dans l'un des scripts sudo. Après cela, en utilisant la réutilisation des mots de passe, nous avons obtenu un administrateur local sur l'un des ordinateurs du domaine CF-Media. La voie de fonctionnement supplémentaire était similaire au premier domaine.

La nuit, nous avons pu comprendre le principe de fonctionnement de plusieurs systèmes de contrôle de processus automatisés, ce qui nous a permis de prendre le contrôle de 2 skads et d'effectuer 2 tâches dans le segment de production. En particulier, nous avons éteint l'éclairage extérieur et organisé des déversements de pétrole provenant du stockage de pétrole. Nous avons également installé le mineur sur tous les serveurs et postes de travail que nous contrôlons; au total, notre botnet se situait entre 30 et 45 hôtes. Pendant tout ce temps, nous avons simultanément cassé des segments protégés, mais à chaque fois, dès que nous avons reçu RCE, les défenseurs ont simplement abandonné le service et ne l'ont plus repris.

À 12h15, ils nous ont annoncé les résultats d'OSINT et nous ont remis plusieurs comptes de domaine. À l'heure actuelle, certains défenseurs ont simplement abandonné OWA et VPN. Certains ont essayé de vraiment protéger leurs services. L'une de ces sociétés était behealty, dont les défenseurs nous ont permis de nous connecter via VPN et d'exploiter le MS17-010. Et à notre grande surprise, le domaine avait à nouveau un cryptage réversible. Le résultat - un autre public de +1,1 million et une victoire confiante dans la compétition.

Vitaly Malkin, responsable de l'analyse de sécurité à Informzashita, capitaine True0xA3 (les vainqueurs des assaillants ont promis d'écrire une analyse détaillée de la compétition, attendez Habré).

Je veux noter par moi-même que la lutte a été sérieuse, littéralement jusqu'aux dernières heures, l'intrigue a persisté - les équipes CARK et SNIFF & WATCH n'ont pas laissé les vainqueurs se détendre, et toute bagatelle ou «Joker» dans la manche pourrait affecter le résultat.

Ce fut une bataille épique, et je suis heureux de la victoire bien méritée de mes collègues.