La censure sur Internet devient un problème de plus en plus important dans le monde. Cela conduit à une augmentation de la «course aux armements» - les organismes publics et les sociétés privées dans différents pays cherchent à bloquer divers contenus et luttent pour contourner ces restrictions, tandis que les développeurs et les chercheurs cherchent à créer des outils efficaces pour lutter contre la censure.

Des scientifiques des universités de Carnegie Mellon, de l'Université de Stanford et de SRI International ont mené une

expérience dans laquelle ils ont développé un service spécial pour masquer l'utilisation de Tor, l'un des outils les plus populaires pour contourner les serrures. Nous vous présentons une histoire sur le travail effectué par les chercheurs.

Tor vs écluses

Tor fournit l'anonymat aux utilisateurs grâce à l'utilisation de relais spéciaux, c'est-à-dire des serveurs intermédiaires entre l'utilisateur et le site dont il a besoin. Habituellement, il existe plusieurs relais entre l'utilisateur et le site, chacun ne pouvant décrypter qu'une petite quantité de données dans le paquet transféré - juste assez pour trouver le point suivant de la chaîne et l'envoyer là. Par conséquent, même si des relais sont ajoutés à la chaîne contrôlée par des intrus ou des censeurs, ils ne pourront pas connaître la destination et la destination du trafic.

En tant qu'outil anti-censure, Tor fonctionne efficacement, mais les censeurs ont la possibilité de le bloquer complètement. L'Iran et la Chine ont réussi à bloquer les campagnes. Ils ont pu identifier le trafic Tor en scannant les poignées de main TLS et d'autres caractéristiques distinctives de Tor.

Par la suite, les développeurs ont réussi à adapter le système pour contourner les verrous. Les censeurs ont répondu en bloquant les connexions HTTPS vers de nombreux sites, dont Tor. Les développeurs du projet ont créé le programme obfsproxy, qui crypte en outre le trafic. Ce concours est en cours.

Données expérimentales initiales

Les chercheurs ont décidé de développer un outil qui masquerait l'utilisation de Tor pour rendre son utilisation possible même dans les régions où le système est complètement verrouillé.

- À titre d'hypothèses initiales, les scientifiques ont avancé ce qui suit:

- La censure contrôle un segment interne isolé du réseau qui se connecte à un Internet externe non censuré.

- Les autorités impliquées dans le blocage contrôlent l'intégralité de l'infrastructure réseau au sein du segment de réseau censuré, mais pas le logiciel sur les ordinateurs des utilisateurs finaux.

- La censure cherche à empêcher les utilisateurs d'accéder à des éléments indésirables de son point de vue, il est supposé que tous ces éléments sont situés sur des serveurs en dehors du segment de réseau contrôlé.

- Les routeurs sur le périmètre de ce segment analysent les données non chiffrées de tous les paquets afin de bloquer le contenu indésirable et d'empêcher la pénétration des paquets correspondants à l'intérieur du périmètre.

- Tous les relais Tor sont situés à l'extérieur du périmètre.

Comment ça marche

Pour masquer l'utilisation de Tor, les chercheurs ont créé l'outil StegoTorus. Son objectif principal est d'améliorer la capacité de Tor à résister à l'analyse de protocole automatisée. L'outil est situé entre le client et le premier relais de la chaîne, utilise son propre protocole de chiffrement et ses modules de stéganographie pour rendre difficile l'identification du trafic Tor.

À la première étape, un module appelé hacheur entre en service - il convertit le trafic en une séquence de blocs de différentes longueurs, qui sont envoyés dans le désordre.

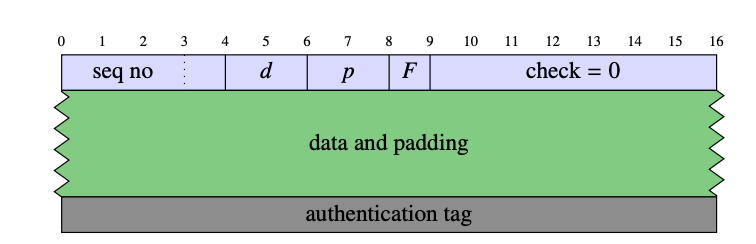

Les données sont cryptées à l'aide d'AES en mode GCM. L'en-tête de bloc contient un numéro de séquence de 32 bits, deux champs de longueur (d et p) - ils indiquent la quantité de données, un champ spécial F et un champ de vérification de 56 bits, dont la valeur doit être nulle. La longueur de bloc minimale est de 32 octets et le maximum est de 217 + 32 octets. La longueur est contrôlée par des modules de stéganographie.

Lorsqu'une connexion est établie, les premiers octets d'informations sont un message de prise de contact, avec son aide, le serveur comprend s'il s'agit d'une connexion existante ou nouvelle. Si la connexion appartient à un nouveau lien, le serveur répond à l'aide d'une poignée de main et chacun des participants à l'échange lui attribue des clés de session. En outre, le système implémente le mécanisme de recomposition - il est similaire à la mise en surbrillance de la clé de session, mais des blocs sont utilisés à la place des messages d'établissement de liaison. Ce mécanisme modifie le numéro de séquence, mais ne touche pas l'ID de lien.

Une fois que les deux participants à l'échange de données ont envoyé et reçu le bloc d'ailettes, le lien se ferme. Pour se protéger contre les attaques par rejeu ou bloquer les retards de livraison, les deux participants doivent se souvenir de l'ID pendant combien de temps après la fermeture.

Le module de stéganographie intégré cache le trafic Tor à l'intérieur du protocole p2p - similaire au fonctionnement de Skype avec des communications VoIP sécurisées. Le module de stéganographie HTTP simule le trafic HTTP non chiffré. Le système imite un utilisateur réel avec un navigateur normal.

Résistance aux attaques

Afin de tester comment la méthode proposée améliore l'efficacité de Tor, les chercheurs ont développé deux types d'attaques.

La première consiste à isoler les flux Tor des flux TCP en fonction des caractéristiques fondamentales du protocole Tor - c'est la méthode utilisée pour bloquer le système d'alimentation chinois. La deuxième attaque consiste à étudier les flux Tor déjà connus pour récupérer des informations sur les sites visités par l'utilisateur.

Les chercheurs ont confirmé l'efficacité du premier type d'attaque contre "vanilla Tor" - pour cela, ils ont collecté vingt fois des traces de visites sur les sites du top 10 Alexa.com via Tor, obfsproxy et StegoTorus avec le module de stéganographie HTTP. L'ensemble de données CAIDA avec des données sur le port 80 a été utilisé comme référence pour la comparaison - presque certainement toutes sont des connexions HTTP.

L'expérience a montré que le calcul de Tor régulier est assez facile. Le protocole Tor est trop spécifique et possède un certain nombre de caractéristiques faciles à calculer - par exemple, lorsqu'il est utilisé, une connexion TCP dure 20 à 30 secondes. L'outil Obfsproxy ne cache également presque pas ces points évidents. StegoTorus, à son tour, génère un trafic beaucoup plus proche de la référence de l'ACDI.

Dans le cas d'une attaque avec le calcul des sites visités, les chercheurs ont comparé la probabilité d'une telle divulgation de données dans le cas de «Vanilla Tor» et de leur solution StegoTorus. Pour l'évaluation, l'échelle

AUC (Area Under Curve) a été utilisée. Selon les résultats de l'analyse, il s'est avéré que dans le cas du Tor habituel sans protection supplémentaire, la probabilité de divulgation des données sur les sites visités est nettement plus élevée.

Conclusion

L'histoire de la confrontation entre les autorités des pays introduisant la censure sur Internet et les développeurs de systèmes de contournement de blocage suggère que seules des mesures de protection complètes peuvent être efficaces. L'utilisation d'un seul outil ne peut garantir l'accès aux données nécessaires et que les informations sur le contournement du verrou ne seront pas connues des censeurs.

Par conséquent, lorsque vous utilisez des outils pour garantir la confidentialité et l'accès au contenu, il est important de ne pas oublier qu'il n'y a pas de solutions idéales et, si possible, de combiner différentes méthodes pour atteindre une efficacité maximale.

Liens et documents utiles d' Infatica :