J'ai déjà expliqué pourquoi la sécurité de l'information est dans un état de

crise cognitive et que la situation empire. Malgré l'abondance d'informations disponibles gratuitement, nous ne sommes pas en mesure d'identifier et de former des compétences pratiques dans le domaine de la sécurité de l'information, dans toute la variété des spécialités disponibles. La plupart des nouveaux spécialistes sont pour la plupart autodidactes et les universités ne sont pas en mesure de recruter des spécialistes prêts à travailler.

La situation n'est pas propre à notre profession. Des problèmes similaires ont déjà été rencontrés dans les domaines de la médecine, du droit, de la comptabilité et d'autres domaines. À l'aide de leur exemple, on peut identifier plusieurs signes qui déterminent la crise cognitive:

La demande de spécialistes dépasse de loin l'offre . Pour les professionnels expérimentés, il existe un grand nombre de postes vacants. Étant donné que de nombreuses organisations ont besoin d'expérience, elles ne sont pas en mesure d'investir correctement dans la formation de leurs employés. Le déficit gonfle considérablement les salaires des praticiens possédant les compétences pertinentes et une hyperspécialisation se produit.

La plupart des informations ne sont ni fiables ni vérifiables . Il existe peu de sources de connaissances faisant autorité sur les composants et procédures critiques. Les praticiens s'appuient fortement sur leur expérience personnelle et leurs observations non vérifiées et objectivement non vérifiées. Cela rend difficile l'apprentissage fiable de nouvelles informations et rend encore plus difficile l'élaboration de meilleures pratiques et la mesure du succès.

Des problèmes majeurs de l'industrie qui ne peuvent être résolus de manière systématique demeurent . L'industrie n'est pas en mesure d'organiser ou de traiter efficacement les plus gros problèmes auxquels elle est confrontée. En médecine, il s'agit d'épidémies et de crises, en comptabilité, de vols incontrôlés à grande échelle par falsification des signalements. Et dans les réseaux informatiques, les vers des années 2000 font toujours rage: il y a des centaines de milliers d'hôtes avec des ports SMB vulnérables sur Internet, et rien n'indique que l'épidémie de ransomware crypto est en déclin. Bon nombre des principaux problèmes auxquels nous étions confrontés il y a vingt ans ont survécu ou se sont encore aggravés.

Alors que d'autres domaines émergeaient de la crise cognitive de manière plus formelle et efficace, la sécurité de l'information a de l'espoir. Nous pouvons apprendre d'eux et faire notre propre

révolution cognitive . Trois choses doivent arriver:

- Nous devons bien comprendre les processus sur la base desquels des conclusions sont tirées.

- Les experts devraient développer des méthodes et des techniques d'enseignement fiables et reproductibles.

- Les enseignants devraient construire et promouvoir une réflexion pratique.

Au centre des trois piliers de la révolution cognitive se trouve le concept du modèle mental.

Modèles mentaux

Le modèle mental n'est qu'une façon de regarder le monde. Nous sommes entourés de systèmes complexes, donc le cerveau crée des modèles pour simplifier.

Vous utilisez tout le temps des modèles mentaux. Voici quelques exemples:

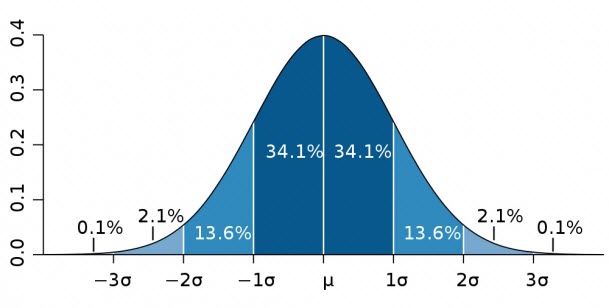

Distribution et courbe en forme de cloche

Distribution et courbe en forme de cloche . Dans les données normalement distribuées, la plupart des points sont regroupés autour du milieu. Ainsi, la plupart des gens ont une intelligence moyenne, et seuls quelques-uns sont extrêmement faibles ou élevés.

Conditionnement opérant

Conditionnement opérant . Dans de nombreux cas, le réflexe ne survient pas à cause du stimulus précédent, mais à cause des conséquences. Si une souris reçoit de la nourriture à chaque fois qu’elle appuie sur un levier, elle est plus susceptible de l’appuyer. Si vous êtes malade à chaque fois que vous mangez de l'ananas, il est peu probable que vous continuiez à en manger souvent.

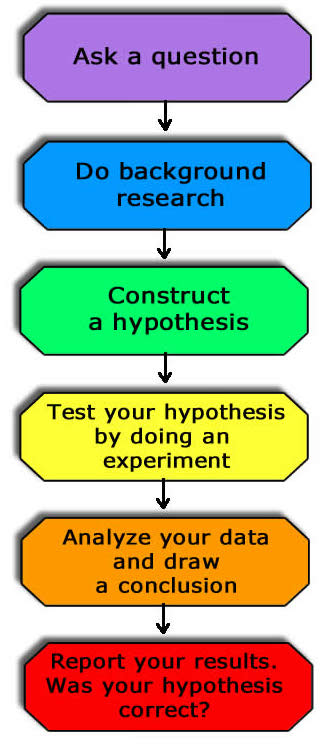

La méthode scientifique

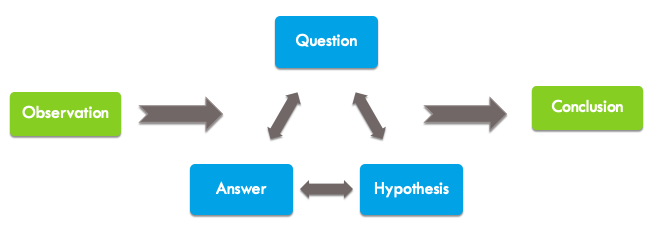

La méthode scientifique . Une découverte scientifique suit généralement un processus standard: poser une question, formuler une hypothèse, mener une expérience pour tester cette hypothèse et rendre compte des résultats. Nous l'utilisons non seulement dans nos recherches, mais aussi pour tester les recherches des autres en évaluant la correspondance entre les questions clés, les hypothèses, les procédures expérimentales et les conclusions.

Chacun de ces modèles simplifie quelque chose de compliqué de telle manière qu'il peut être utile aux praticiens comme aux enseignants. Cette réflexion est centrée sur l'interprétation des problèmes et la prise de décision. Les modèles, en revanche, sont des outils. Plus vous disposez d'outils, mieux vous êtes préparé à résoudre de nombreux problèmes.

Modèles appliqués

Les modèles mentaux sont des outils spéciaux pour une profession particulière. Au cours des cent dernières années, la médecine a traversé sa révolution cognitive, créant des modèles mentaux avancés. Même avec 60 000 diagnostics possibles et 4 000 procédures, les médecins utilisent efficacement ces modèles simples:

13 systèmes d'organes

13 systèmes d'organes . Il existe de nombreux composants dans le corps, mais ils peuvent être considérés comme des systèmes séparés, pour la plupart autonomes. Les spécialistes se concentrent généralement sur une étude approfondie de l'un de ces systèmes. Cela rend l'apprentissage plus gérable.

Quatre indicateurs vitaux

Quatre indicateurs vitaux . L'entropie du corps humain est énorme. Il existe quatre signes vitaux de base pour détecter des changements importants: la température, la fréquence respiratoire, la pression artérielle et la fréquence cardiaque. Les travailleurs médicaux de tous niveaux sont en mesure de collecter en permanence ces informations comme moyen permanent d'évaluation diagnostique préliminaire.

Échelle de douleur en dix points

Échelle de douleur en dix points . La douleur est une mesure diagnostique importante car elle indique l'efficacité d'un traitement ou d'une thérapie. Mais la douleur est difficile à mesurer objectivement. Dans le même temps, une simple échelle graphique de la douleur aide les médecins à communiquer efficacement avec les patients et à remarquer les changements de douleur par rapport à une ligne de base.

Il existe également des modèles mentaux dans l'industrie informatique sur lesquels nous comptons beaucoup, bien que nous ne les appelions généralement pas des modèles mentaux. Par exemple

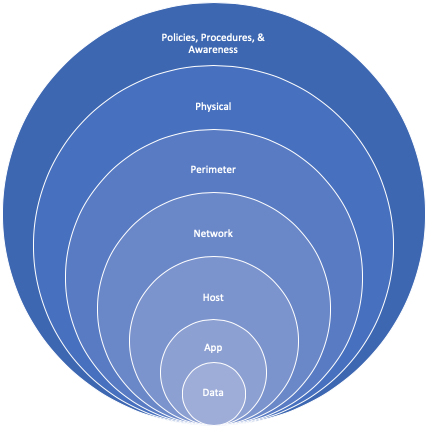

Défense en profondeur (DID). Une approche de l'architecture de sécurité dans laquelle des catégories supplémentaires (enquête, défense, réponse, etc.) sont superposées pour fournir une position complète et complète.

Modèle OSI

Modèle OSI . Classification hiérarchique des fonctions de communication réseau utilisées pour développer et analyser les protocoles de communication et leur interaction. Les développeurs de systèmes d'exploitation et d'applications utilisent le modèle OSI pour développer des fonctionnalités et définir des limites. Les administrateurs et les analystes l'utilisent pour dépanner et enquêter sur les problèmes et incidents réseau.

Processus d'enquête

Processus d'enquête . Une enquête sur les menaces de sécurité suit généralement ce processus: détecter les données d'entrée suspectes, poser des questions, formuler une hypothèse, commencer à rechercher des réponses - et répéter la procédure jusqu'à ce qu'elle arrive à une conclusion. Les analystes de la sécurité utilisent ce processus pour chroniquer les événements et décider quelles preuves analyser.

Vous utilisez constamment toutes sortes de modèles mentaux, mais ils n'existent pas dans le vide. Chacun de nous perçoit le monde à travers le prisme de sa propre perception unique, créée sous l'influence de l'expérience de vie. Bien que le prisme change constamment, ces modèles ne sont pas appliqués l'un après l'autre. Au lieu de cela, la

perception consiste à superposer de nombreux modèles .

Parfois, ce sont des modèles étrangers auxiliaires. Par exemple, le modèle de rasoir Occam suppose que l'explication la plus simple est généralement correcte. Le médecin peut utiliser ce principe avec des modèles mentaux pour le raisonnement déductif et l'évaluation de l'état mental. Par exemple, une perte de poids rapide peut ne pas être due au cancer du pancréas ou à des centaines d'autres maladies, mais simplement parce que la personne ne mange pas assez, peut-être à cause de la dépression. Cela semble simple, mais pour tirer une telle conclusion, il faut beaucoup de réflexion et de conscience.

Dans d'autres cas, nous prenons en compte des modèles mentaux concurrents qui se contredisent: par exemple, la religion et la citoyenneté d'État. Le christianisme dicte «ne tue pas», mais un État démocratique propose aux citoyens d’aller à la guerre afin de préserver leurs libertés. Ces conflits donnent lieu à des conflits internes, au cours desquels des compromis sont souvent nécessaires.

Face à un nouveau modèle mental adapté, nous l'incluons dans notre ensemble personnel. Tout ce à quoi nous pensons, chacune de nos actions passe par le filtre de ces modèles mentaux, qui poussent vers des actions ou se contredisent.Modèles de Despair

Les praticiens de la sécurité de l'information recherchent désespérément de nouveaux modèles, mettant davantage l'accent sur la crise cognitive. En fait, nous prenons souvent de bons modèles et les abusons ou les élargissons au-delà de leur objectif pratique.La base de connaissances sur les attaques MITRE ATT & CK est une liste de méthodes courantes pour décrire les attaques réseau. Il s'agit d'un excellent modèle qui est utile à bien des égards, et franchement, à un moment donné, quelque chose comme ça était nécessaire.

Mais comme les modèles font tellement défaut, certaines organisations ont commencé à abandonner d'autres principes de sécurité et initiatives réussies, se limitant à vérifier la liste MITRE ATT & CK. De la même manière, j'ai vu comment les nouvelles organisations de sécurité concentrent toutes leurs stratégies de détection et de prévention uniquement sur la base d'ATT & CK sans d'abord formuler un modèle de menace, sans comprendre les actifs précieux et évaluer les risques. C'est la route vers nulle part. Ce n'est pas la faute de MITRE: les développeurs de ce framework eux-mêmes essaient activement d'expliquer quand et quand ne pas utiliser ATT & CK, en soulignant les limites du framework.

Le problème est que nous manquons de modèles, donc nous utilisons et abusons immédiatement tout modèle raisonnable dès qu'il apparaît. En fin de compte, de bons modèles sont nécessaires. Une boîte à outils robuste est requise. Mais pas partout, vous pouvez utiliser un marteau, et nous n'avons pas besoin de quatorze scies circulaires.

Qu'est-ce qui définit un bon modèle?

J'ai déjà mentionné plusieurs modèles qui aident à simplifier l'enseignement et la pratique des TI, mais des modèles utiles et généralement acceptés ne suffisent toujours pas. Qu'est-ce qui détermine un bon modèle?

Un bon modèle est simple . Les modèles aident à gérer la complexité des problèmes. S'ils sont eux-mêmes plus complexes que les problèmes, les avantages en sont diminués. La brièveté du libellé est importante. Une description de 20 pages du but et de l'application du modèle est utile, mais des graphiques simples qui transmettent l'essence simplifient grandement la perception et l'utilisation. Le modèle peut être représenté sous la forme d'un diagramme, d'un tableau ou même d'une simple liste.

Un bon modèle est utile . Le modèle doit être suffisamment large pour s'appliquer à des personnes et des situations bien connues, mais suffisamment spécifique pour l'utiliser pour une compréhension pratique de scénarios spécifiques. Imaginez-le comme une sortie de jonction d'autoroute. La sortie est clairement visible, il est facile de s'y rendre à faible vitesse. Une fois à l'intérieur, la piste devrait fournir une accélération maximale afin que vous vous déplaciez à un rythme convenable. D'excellents modèles permettent à une personne d'accéder à des connaissances existantes à des concepts complexes.

Un bon modèle est imparfait . La plupart des modèles sont des généralisations créées par le raisonnement inductif. Il y a toujours des situations limites et ces exceptions sont importantes car elles fournissent un mécanisme pour réfuter le modèle. La clé pour comprendre une théorie ou un système est de savoir quand cela ne fonctionne pas. Les modèles étant imparfaits, ils ne peuvent être appliqués à aucune situation. Le modèle doit avoir des critères d'utilisation clairs afin qu'il ne soit pas utilisé dans des situations inappropriées.

Création de modèle

La plupart des modèles sont créés par

raisonnement inductif . Le raisonnement inductif est le processus de formation de généralisations basées sur l'expérience de vie, les observations ou les données collectées. Si vous rencontrez plusieurs scripts PowerShell obscurcis malveillants, vous pouvez généraliser que l'obscurcissement est le signe d'un script malveillant. Ce n'est pas un modèle, mais une heuristique (règle empirique) potentiellement utile en recherche. Il se combine avec plusieurs autres et forme un modèle de recherche, de preuve ou autre chose.

La force du raisonnement inductif dépend du nombre et de la variété des observations sur lesquelles se fondent les conclusions . J'ai déjà travaillé avec un analyste qui a vu à deux reprises comment les attaquants utilisent le serveur Web Nginx dans leur infrastructure. Cependant, il n'a jamais vu que Nginx était utilisé à des fins légitimes, il a donc fait la conclusion inductive que ce serveur Web est généralement utilisé par les cybercriminels. Bien sûr, Nginx est utilisé par tout le monde, et cette heuristique inductive n'est pas basée sur le modèle correspondant, ce qui a conduit à de mauvaises conclusions et à une perte de temps.

Lors de la création d'un modèle, la barre de preuve est encore plus élevée. Le modèle devrait être basé sur un grand nombre d'observations dans un large éventail de mesures.

Je pense que la plupart des modèles commencent par la bonne question. Par exemple, un hot-dog est-il un sandwich?

Ce n'est pas la bonne question. Mais cela vous permet de vous poser la bonne question. Quelle que soit votre opinion, même une brève discussion vous mène finalement à la bonne question: «Quelle est la définition d'un sandwich?»

Telle est la bonne question. Dans la réponse, vous répertoriez les propriétés du sandwich et la relation entre ces propriétés.

Un sandwich a plusieurs couches, la couche externe est généralement à base de glucides, etc.Vous affinerez ces propriétés en mettant en évidence des exemples clairs de sandwichs et de non-sandwichs, en tenant compte de la discussion des situations limites.

Le héros italien est définitivement un sandwich. Pizza - évidemment pas. Quelle est la différence? Comment l'appliquer à un hot dog?Les discussions doivent être riches et variées afin d'avoir une perspective unique. Ils révèlent une multitude de situations limites et de différences culturelles auxquelles vous n'avez pas pensé.

Et les tacos? Il s'agit d'une variante d'un sandwich dans une culture particulière. Comment l'appliquer dans le modèle?La discussion crée de la valeur. Les bonnes questions et les réponses qui leur sont apportées demandent beaucoup de travail pour parvenir à un modèle utile.Soit dit en passant, une

règle de cube est un moyen de déterminer si un hot-dog est un sandwich. Ne jurez pas, c'est juste une option.

Conclusion

Les modèles mentaux vous permettent de prendre de meilleures décisions et d'apprendre plus rapidement. Ce sont des outils qui simplifient la complexité et sont cruciaux dans n'importe quelle profession. Pour que la sécurité de l'information surmonte la crise cognitive, nous devons devenir plus compétents dans le développement, l'utilisation et l'enseignement de bons modèles. Si vous souhaitez en savoir plus sur des modèles spécifiques de sécurité des informations, certains d'entre eux sont répertoriés ci-dessous.

Les références

Différents modèles de sécurité de l'information