Le Bloc-notes sur Windows est un îlot de stabilité au milieu d'une bacchanale de progrès. Une application qui ne manque jamais. La fonctionnalité du Bloc-notes n'a pas beaucoup changé au cours des 34 années de son existence (sauf que les limites de la taille des documents ouverts ont été relevées), et la conception de la version actuelle n'est pas très différente de la version pour Windows 3.0. L'expansion des fonctionnalités de la grande suite bureautique de Microsoft a conduit à une multitude de vulnérabilités, et dans ce contexte, le bloc-notes minimaliste semble être l'incarnation de la sécurité.

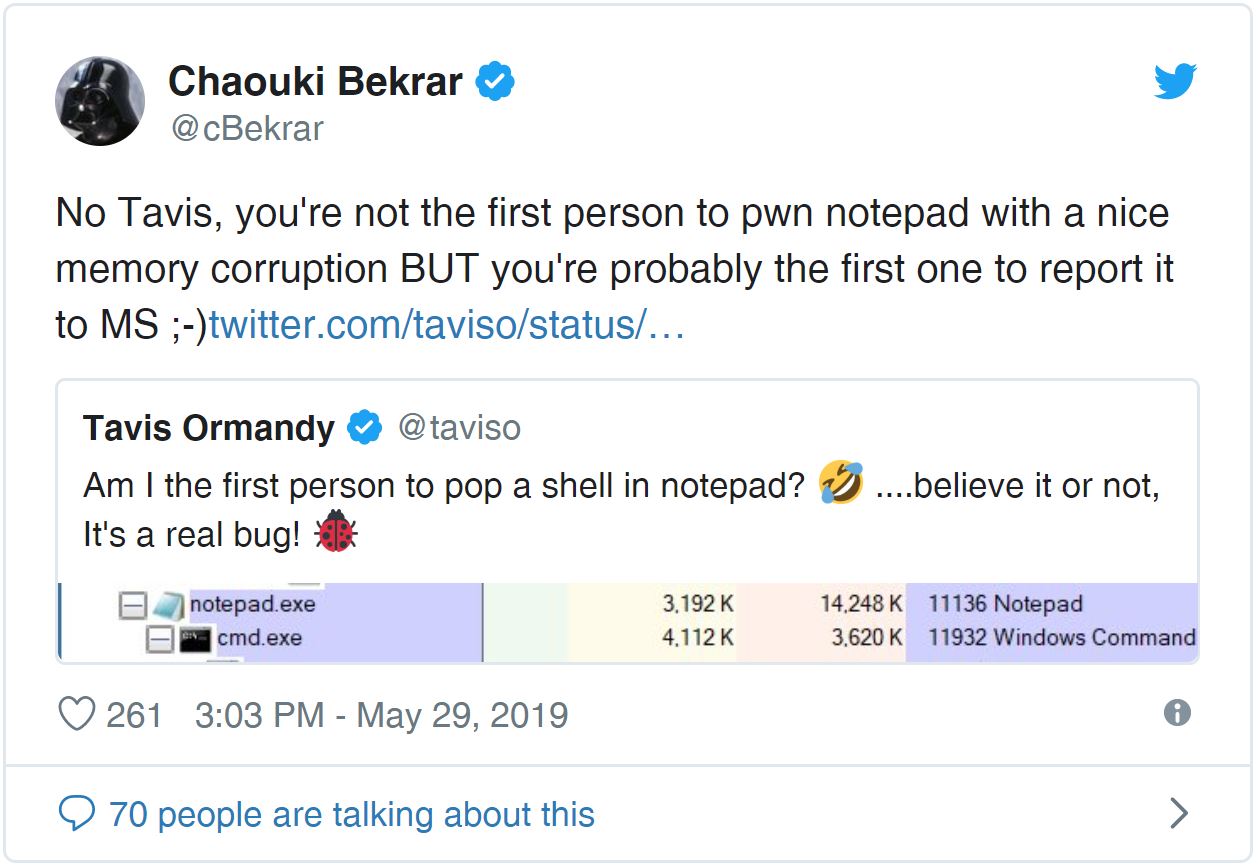

Plus maintenant. Le chercheur Tavis Ormandy de l'équipe Google Project Zero a

trouvé une vulnérabilité dans le Bloc-notes qui pourrait conduire à l'exécution de code arbitraire. Le véritable danger du problème est encore difficile à évaluer: les détails ne sont dévoilés qu'à la sortie du patch. Ormandy lui-même estime que le bug est grave, d'autres experts doutent de l'existence d'une réelle menace. Certes, leur évaluation est basée sur la seule capture d'écran fournie par Thevis, vous devez donc toujours attendre la description complète. Mais le fait lui-même!

Le chercheur a pu implémenter dans le Bloc-notes un scénario de corruption de mémoire, conduisant à l'exécution de code arbitraire. On peut supposer qu'une véritable attaque implique l'envoi d'un fichier texte préparé qui doit être ouvert à l'aide du programme. Les droits avec lesquels ce code sera exécuté et comment l'attaque pourrait se développer ultérieurement ne sont pas encore clairs. Tavis a suggéré qu'il était le premier à avoir réussi à ouvrir une console à partir du Bloc-notes. Chaouki Bekrar, fondateur de Zerodium, une société de revente d'exploit, affirme que des exploits pour le Bloc-notes existent déjà, mais aucune information n'a été publiée à leur sujet.

Il est possible que le bogue soit corrigé le 11 juin, lorsque Microsoft publiera le prochain ensemble mensuel de correctifs. Soit dit en passant, les correctifs précédents couvraient une vulnérabilité beaucoup plus grave dans les services Bureau à distance, connue sous le nom de

BlueKeep . Nous avons écrit plus à ce sujet dans

ce condensé et dans

ces nouvelles. La vulnérabilité permet un accès complet à un appareil avec Windows si trois conditions sont remplies: la possibilité d'établir une connexion RDP, l'absence de correctif et l'

authentification de niveau réseau désactivée.

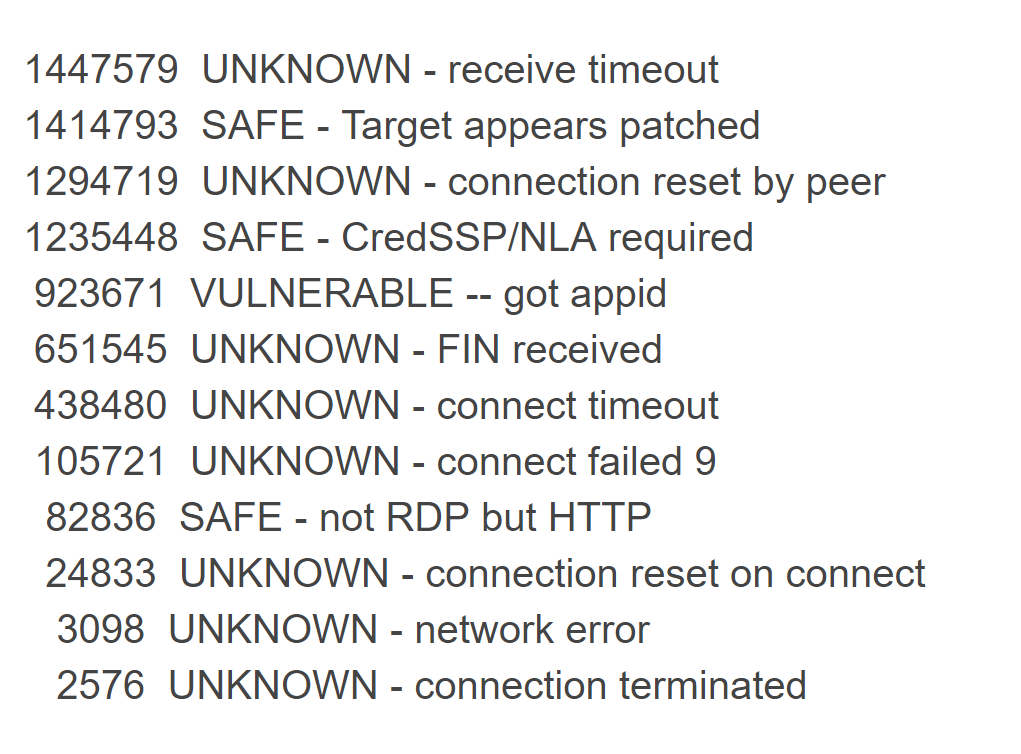

Rob Gram d'Errata Security a pu estimer le nombre de systèmes vulnérables accessibles depuis Internet: plus d'un million ont été obtenus (

news ,

article Rob). Pour l'analyse, un utilitaire samopisny a été utilisé, qui a trouvé des nœuds de réseau avec un port RDP ouvert (3389) et évalué leurs propriétés.

Un total de 7,6 millions de systèmes de ports ouverts ont été trouvés. Parmi ceux-ci, la majorité (53%) n'a pas répondu aux demandes, a répondu en utilisant le protocole HTTP ou a abandonné la connexion. 34% des systèmes sont corrigés ou utilisent l'authentification réseau. 16% des ordinateurs, soit 1,2 million, sont très probablement vulnérables. Leur accès peut être obtenu à l'insu de l'administrateur exploitant Bluekeep. Malheureusement, les cybercriminels profiteront certainement (s'ils ne l'ont pas déjà fait) d'une si grande base de données d'appareils vulnérables. Si votre ordinateur est accessible de l'extérieur pour une raison quelconque, cela vaut vraiment la peine d'activer NLA ou de mettre à jour le système (des correctifs sont publiés pour tous les systèmes d'exploitation jusqu'à Windows XP). Il est conseillé de faire les deux, et une autre et encore une fois d'évaluer: est-il vraiment nécessaire d'accéder aux ordinateurs en dehors du périmètre sécurisé.

Avertissement: Les opinions exprimées dans ce résumé peuvent ne pas coïncider avec la position officielle de Kaspersky Lab. Chers rédacteurs recommandent généralement de traiter toute opinion avec un scepticisme sain.