Dans le dernier didacticiel vidéo, nous avons parlé de la configuration des commutateurs, mais maintenant nous allons voir comment ils interagissent avec d'autres appareils et comment, en pratique, ils se connectent les uns aux autres. Nous ne perdrons pas de temps et nous tournerons immédiatement vers le sujet de la leçon d'aujourd'hui. Tout d'abord, je veux parler de la topologie: nous avons deux topologies différentes - physique et logique.

La différence entre eux est très simple, et il y a une chose importante que vous devez apprendre avant de plonger dans le monde réel du réseautage. Permettez-moi de prendre un stylo et de dessiner un itinéraire de Dubaï à New York sur cette carte. Ce que j'ai dessiné n'est pas un voyage au sol, mais un vol aérien. Logiquement, vous venez de faire un voyage de Dubaï à New York, mais physiquement, tout n'est pas si simple - vous devez d'abord vous rendre à l'aéroport et obtenir un billet. Vous pouvez le réserver en ligne ou l'acheter à la billetterie, vous pouvez utiliser une carte de crédit ou de l'argent pour l'acheter, vous pouvez vous rendre à l'aéroport en taxi ou en voiture et le laisser à l'aéroport. Ensuite, votre billet doit être vérifié, vous devez passer le contrôle douanier, c'est-à-dire que vous devrez faire beaucoup de choses différentes avant de monter à bord de l'avion. Après cela, vous prendrez l'avion pour New York, et une procédure similaire y sera répétée - passer le contrôle, obtenir des bagages, vous pouvez louer un taxi ou demander à des amis de venir vous chercher à l'aéroport pour enfin arriver à destination. C'est ainsi que vous pouvez imaginer la différence entre la topologie de réseau logique et physique.

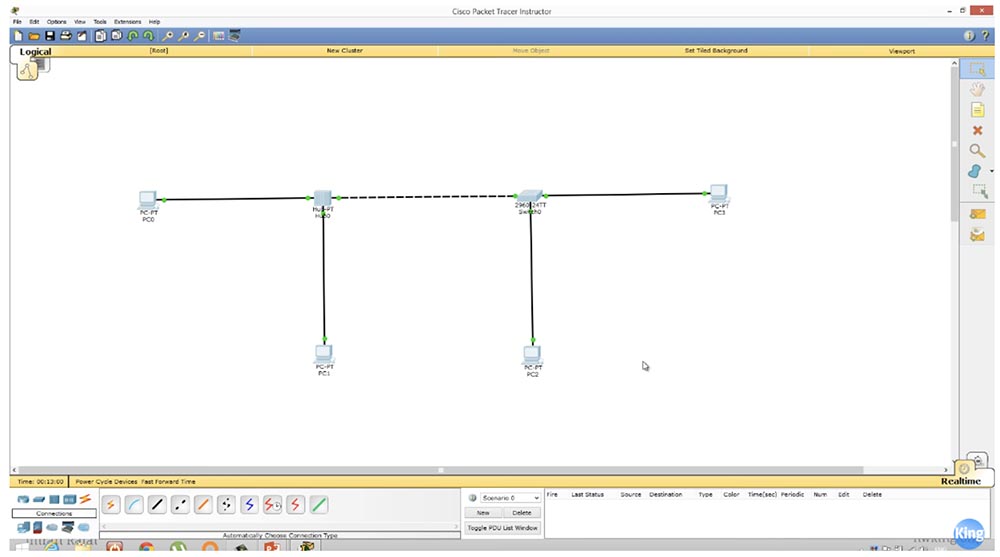

Si vous regardez la figure suivante, vous pouvez voir comment les gens imaginent le réseau.

L'ordinateur est connecté au concentrateur, le concentrateur avec le commutateur, le commutateur à un autre ordinateur. À droite, 2 ordinateurs sont connectés au commutateur et à gauche, deux ordinateurs sont connectés au concentrateur, tandis que le concentrateur et le commutateur sont connectés l'un à l'autre. Il s'agit de la topologie de réseau logique.

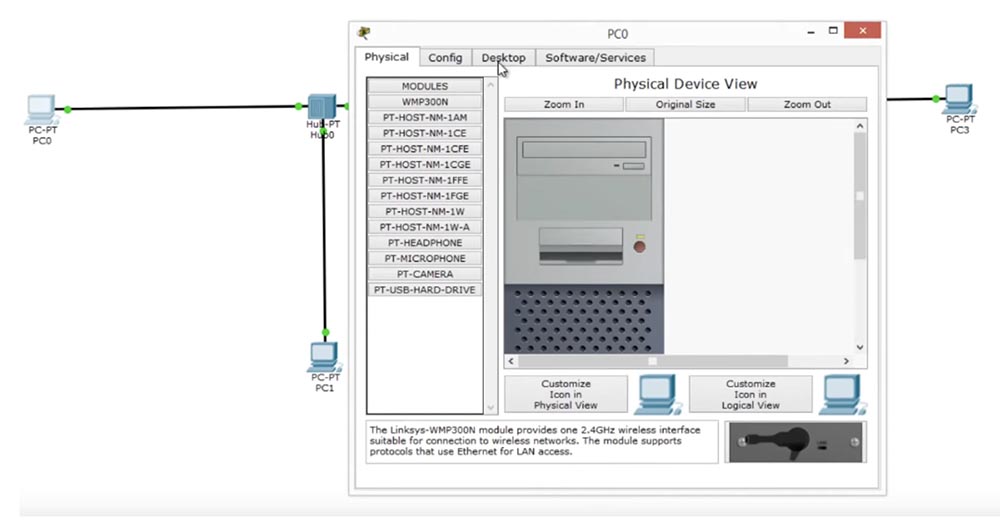

Si vous utilisez le programme Cisco Packet Tracer montré dans l'image, le bouton Logical sera situé en haut à gauche, en cliquant sur lequel vous pouvez voir la topologie logique de votre réseau. Si je clique sur le bouton Physique à côté, je verrai la topologie du réseau physique. Pour ce faire, dans le menu «Emplacement du périphérique physique», je sélectionne l'option Rack - «Rack» et un rack Cisco apparaîtra devant moi, sur lequel se trouvent mon commutateur et mon concentrateur.

Je veux vous montrer une image d'un vrai rack, que je viens de prendre sur Internet, donc je n'y ai aucun droit. Ci-dessus, vous voyez un lien vers le site, où j'ai obtenu cette photo.

Dans ce rack, plusieurs périphériques Cisco sont montés et fixes, qui sont ensuite connectés les uns aux autres pour créer le réseau de la configuration souhaitée. Voici à quoi ressemble la topologie physique du réseau, et vous pouvez ajouter les périphériques dont vous avez besoin à n'importe quel compartiment libre du rack, en les regroupant par type - un commutateur au-dessus du commutateur, un concentrateur à côté du concentrateur, etc. Vous pouvez ensuite créer votre réseau simplement en connectant des périphériques dans un rack avec des câbles. Dans notre figure, le câble vert relie le concentrateur aux ordinateurs PC0 et PC1, et le câble orange relie le concentrateur à l'un des ports du commutateur. Un autre câble vert relie le commutateur à un troisième ordinateur PC2. Ainsi, de nombreux appareils sont connectés au commutateur.

C'est à cela que sert la topologie du réseau physique. Dès que vous ajoutez de nouveaux périphériques à la topologie logique du réseau, ils apparaissent immédiatement dans l'onglet du programme physique (périphériques physiques) déjà installé sur le rack Cisco.

Je veux que vous compreniez la différence entre la topologie physique et la topologie logique du réseau, car le plus souvent, lorsque des problèmes de réseau se produisent, vous avez exactement la même connexion que celle indiquée dans le diagramme de topologie logique. Mais si vous venez dans un nouveau lieu de travail, vous n'avez pas de topologie logique à laquelle vous pouvez vous référer. Vous travaillez avec la topologie du réseau physique, vous allez sur le serveur et regardez tous ces périphériques installés dans le rack. Pour en faire un réseau, vous devez utiliser différents protocoles, par exemple VTP, dont nous parlerons dans l'un des tutoriels vidéo suivants. Vous utilisez ces protocoles pour déterminer quels périphériques sont connectés à quels ports. Vous pouvez définir cela physiquement et essayer de créer une topologie logique. C'est essentiellement ce que je voulais dire avant de passer directement au sujet de la leçon.

Faisons ce que nous avons appris dans la leçon précédente, donc je vais passer en revue ces 10 commandes, ou 10 paramètres de configuration de commutateur de base, que nous devons effectuer pour tout nouveau périphérique.

Dans le cas de l'exemple ci-dessus de la topologie logique du réseau, vous devez configurer le concentrateur et le commutateur afin qu'ils puissent interagir avec nos 4 ordinateurs. Commençons par le commutateur, pour ce faire, cliquez dessus et entrez dans le terminal de ligne de commande.

Tout d'abord, configurez le nom d'hôte et nommez-le SW1. Ensuite, nous devons créer une bannière de bienvenue sur laquelle nous écrivons la phrase suivante: «N'entrez pas! Ceci est un interrupteur dangereux! Vous en serez tenu responsable! »

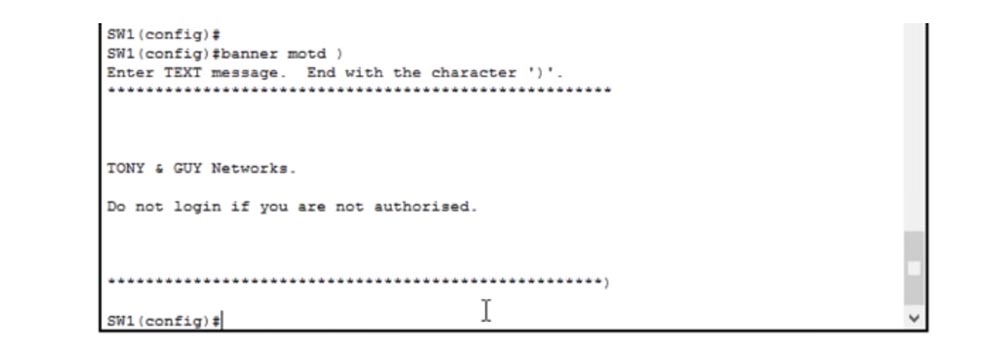

Après la leçon précédente, beaucoup de gens me demandent pourquoi vous devez utiliser l'esperluette dans les paramètres de la bannière. Vous ne pouvez pas utiliser &, utiliser tout autre caractère, en le mettant entre guillemets. La règle de base lors de la création d'une bannière est de ne pas utiliser ce caractère, entre guillemets, comme caractère initial pour le texte de la bannière. Si j'imprime une esperluette devant le champ inférieur des astérisques, seul le texte situé au-dessus de cette esperluette est enregistré, et tout ce qui se trouve en dessous ne sera pas mémorisé par le système. Ainsi, si je veux utiliser l'esperluette & dans mon texte, je dois définir un caractère différent, par exemple, le crochet de fermeture «)» comme étiquette pour la fin du texte de la bannière, en le plaçant entre guillemets au lieu de &.

Je vais le montrer dans l'exemple suivant - je mettrai le symbole «)», puis j'imprimerai un nouveau texte de bannière et terminerai la rangée inférieure d'astérisques avec ce crochet de fermeture. Si maintenant j'appuie sur «Entrée», le texte entier de la bannière devant ce support sera automatiquement enregistré. Ainsi, si vous souhaitez terminer votre message avec un caractère, ne commencez pas le message avec ce caractère.

Nous avons donc créé une bannière de bienvenue et nous pouvons maintenant procéder à la définition d'un mot de passe sur la console. Pour ce faire, nous tapons la ligne con 0 sur la ligne de commande, car la console est une ligne de communication, et nous n'avons qu'un seul port de console, nous allons donc désigner la console avec zéro. Je dois définir un mot de passe sur la console, donc d'abord je tape dans la console de mot de passe sur la ligne de commande et attribue le mot de passe Cisco, et sur la ligne suivante, je dois encore entrer le mot connexion. Que signifie cette connexion?

Si je tape la commande no login maintenant, beaucoup de gens penseront que cela signifiera qu'il n'y a pas de mot de passe pour la console et sera complètement faux! La connexion signifie simplement vérifier le mot de passe que l'utilisateur entre. Si je ne tape aucune connexion, cette vérification ne sera pas effectuée, mais cela ne signifie pas que nous n'aurons pas de mot de passe. La connexion est comme un gardien de porte qui demande à quiconque un mot de passe, et si le mot de passe est incorrect, ils ne le laisseront pas entrer. L'absence de connexion signifie que la «porte d'entrée» du port de console sera ouverte tout le temps pour tout trafic qui passera par le port sans demander de mot de passe.

Pour tout appareil Cisco, par défaut, le port de console est ouvert, et toute personne qui s'y connecte peut accéder aux paramètres de l'appareil. Par conséquent, vous devez configurer le port de console du commutateur afin d'empêcher tout accès non autorisé, c'est-à-dire, entrez la commande de connexion.

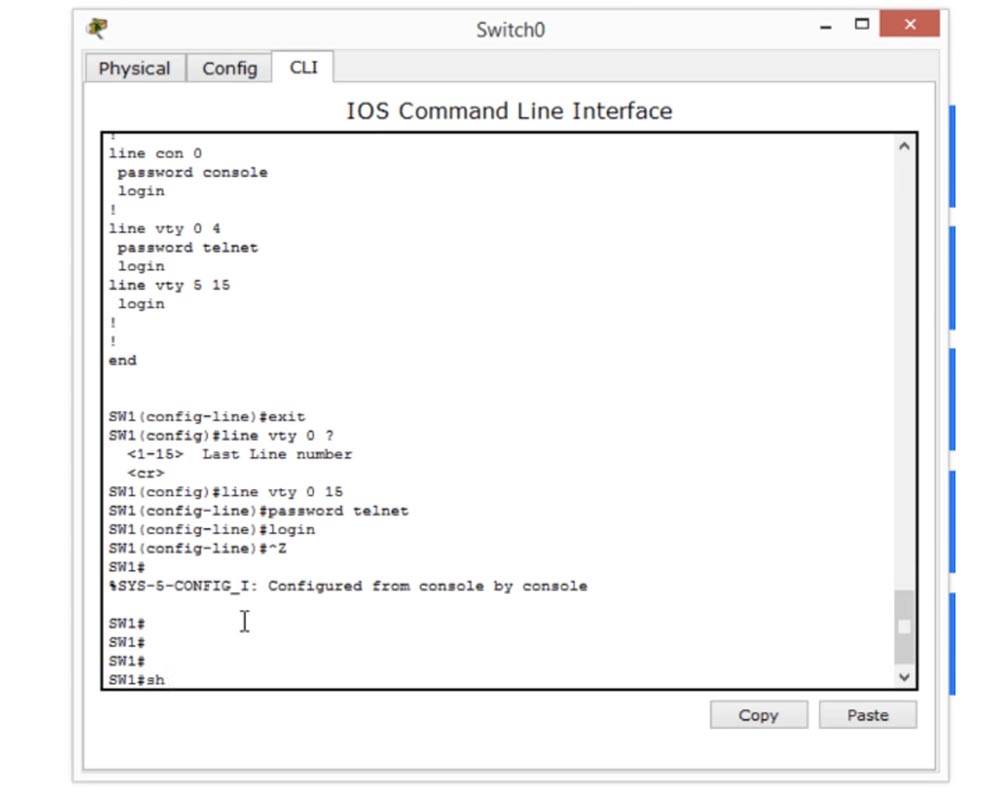

Ensuite, nous devons définir un mot de passe sur Telnet. Il s'agit d'une ligne de communication virtuelle, donc j'imprime la ligne vty et comme la numérotation de ces lignes peut être de 0 à 15, vous pouvez attribuer de 0 à 4 ou de 0 à 15 de ces lignes. Je sélectionne une valeur de 0 à 4. Ensuite, nous procédons de la même manière que pour attribuer un mot de passe à la console: j'attribue un mot de passe avec la commande password telnet et saisissez login sur la ligne suivante pour vous assurer qu'il est vérifié. Cela signifie que toute personne qui tente de se connecter au commutateur via Telnet devra entrer le mot de passe correct.

Ensuite, j'entre la commande do sh run pour regarder la configuration actuelle du périphérique. Nous avons 16 lignes Telnet, et pour les lignes de la première partie de la plage de 0 à 4, nous avons un mot de passe et une connexion Telnet, et pour la deuxième partie de 5 à 15 de la ligne virtuelle, il n'y a qu'une connexion. La question est de savoir pourquoi nous avons une séparation des paramètres pour les lignes 0-4 et 5-15. Si vous pensez que cela est dû au fait que je n'ai choisi que quatre lignes de travail, alors ce n'est pas tout à fait faux.

Je vais maintenant vous expliquer. Au total, nous avons 16 lignes virtuelles de 0 à 15, et pour le commutateur Cisco, cela signifie que 16 utilisateurs peuvent s'y connecter en même temps. Si j'entre la commande line vty 0 15, cela signifie que j'attribue un mot de passe aux 16 utilisateurs.

Maintenant, je vais définir un mot de passe et une connexion pour les 16 lignes, et si vous regardez la configuration, vous verrez que nous avons maintenant un mot de passe et une connexion pour les lignes 0-4 et les lignes 5-15.

Qu'est-ce que cela signifie? Comme je l'ai dit, 16 personnes pourront se connecter au commutateur à l'aide du mot de passe Telnet, mais la différence entre 0-4 et 5-15 existe parce que la plupart des anciens modèles de commutateurs Cisco ne disposent que de 5 lignes virtuelles de 0 à 4, et uniquement de nouveaux modèles il y a toutes les 16 lignes virtuelles 0-15. Par conséquent, Cisco estime que si vous attribuez un mot de passe aux 16 lignes, cela peut provoquer un problème. Il peut arriver que vous copiez les paramètres de configuration d'un appareil et que vous souhaitiez les transférer vers d'autres appareils. Mais si vous essayez d'utiliser les paramètres du commutateur avec 16 lignes pour un commutateur avec 5 lignes, la commande ne sera pas acceptée. Par conséquent, Cisco conseille - même si vous utilisez un commutateur avec 16 lignes virtuelles, utilisez des paramètres de mot de passe et de connexion Telnet distincts pour les lignes 0-4 et les lignes 5-16 afin de ne pas avoir de problèmes avec les anciens modèles de commutateurs, car la commande pour la ligne de paramètres vty 0 4 est compatible avec tous les modèles. La deuxième partie, ligne vty 0 15, s'applique uniquement aux nouveaux appareils.

Ainsi, si vous copiez les paramètres du nouveau commutateur et souhaitez les appliquer au commutateur de l'ancien modèle, vous copiez uniquement les lignes:

ligne vty 0 4

mot de passe telnet

se connecter

Parce que les nouveaux commutateurs ne comprendront pas la commande pour les lignes virtuelles 5-15, car ils n'ont que 5 lignes. C'est la raison pour laquelle la configuration Telnet est divisée en 2 parties.

Si je veux que toutes les lignes Telnet soient accessibles à n'importe quel utilisateur, j'utilise les commandes:

ligne vty 0 15

pas de connexion

Mais ce n'est pas ce dont nous avons besoin - nous, au contraire, voulons protéger le commutateur contre tout accès non autorisé. Je vais vous montrer comment faire cela dans une minute, pour l'instant, nous devons configurer l'IP de notre commutateur. Pour ce faire, j'utilise la commande int vlan 1 et j'ajoute l'adresse IP et le masque de sous-réseau: ajoutez 10.1.1.1 255.255.255.0, en validant les modifications avec la commande no sh (no shutdown).

Revenons maintenant au schéma de topologie logique et configurons l'adresse IP à l'aide du premier ordinateur PC0.

Pour ce faire, j'entre les paramètres nécessaires dans la fenêtre des paramètres réseau de l'ordinateur. Nous n'avons pas besoin d'entrer les paramètres de passerelle par défaut, car nous n'avons qu'un seul réseau.

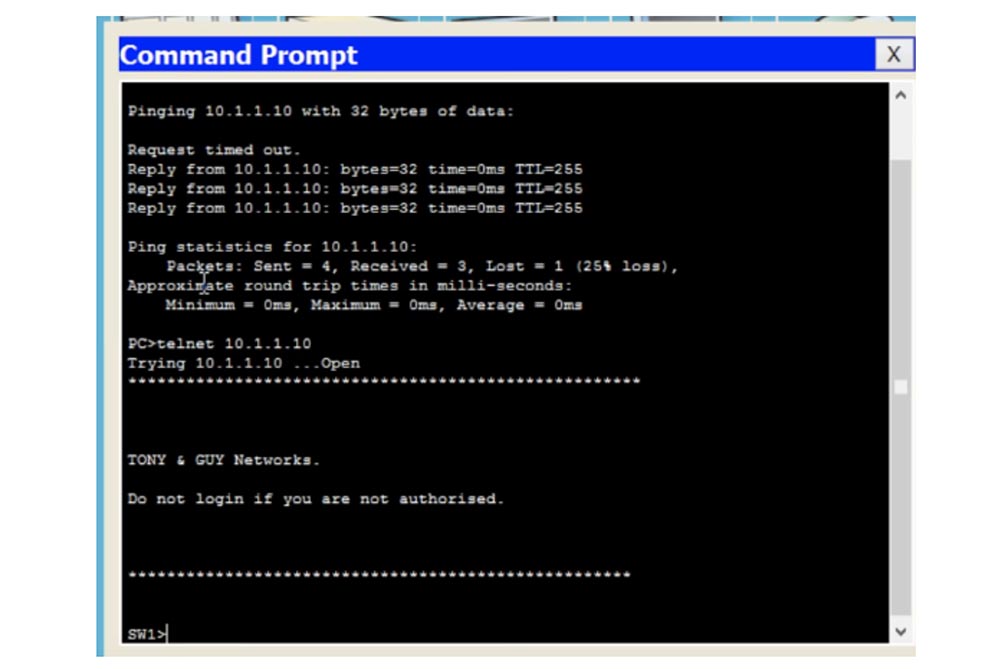

Ensuite, je vérifie si le commutateur répond et je m'assure que tout fonctionne comme il se doit. Le fait que la première demande ait généré une erreur de temporisation s'explique par le fait que notre ordinateur s'est tourné vers l'appareil sans connaître son adresse MAC, et les demandes suivantes ont réussi. Donc, je tape ping 10.1.1.10 sur la ligne de commande et je vois la bannière de bienvenue du commutateur - cela signifie que je me suis connecté.

En même temps, le commutateur ne m'a pas demandé le mot de passe, car nous avons laissé la ligne Telnet ouverte - si vous regardez la configuration du commutateur, vous pouvez voir que pour toutes les lignes de 0 à 15, le paramètre no login est utilisé, c'est-à-dire que n'importe qui peut se connecter à ce commutateur via le protocole Telnet juste en utilisant son adresse IP. Si nous saisissons maintenant la commande en (enable) pour procéder au réglage des paramètres, nous verrons le message% No password set - «Password not set». C'est l'un des mécanismes de sécurité de Cisco, qui nécessite que l'utilisateur connaisse le mot de passe, ce qui permet la configuration du commutateur.

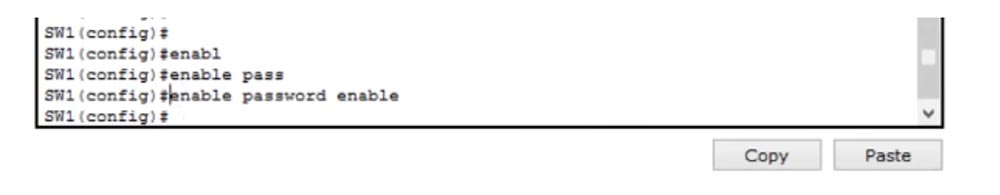

Par conséquent, nous allons accéder à la fenêtre de configuration des paramètres du commutateur et utiliser la commande enable password enable, où le mot enable sera notre mot de passe. Si maintenant entrez ce mot dans le terminal de ligne de commande de l'ordinateur, nous aurons accès aux paramètres du commutateur, comme en témoigne l'apparition de la ligne SW1 #.

Ainsi, le mécanisme de sécurité Cisco garantit que même si nous n'activons pas la fonction d'activation de la demande de mot de passe, nous ne pourrons toujours pas accéder aux paramètres du commutateur.

Permettez-moi de vous rappeler que si vous allez dans l'onglet CLI du programme Cisco Packet Tracer, vous pouvez configurer l'accès via le port de console. Ainsi, si vous entrez dans le périphérique via le port de console et ne fournissez pas d'accès par mot de passe, ce ne sera pas un problème, car vous pourrez activer la demande de mot de passe ultérieurement lorsque vous configurerez la configuration entière. Mais si vous entrez dans le commutateur via une ligne Telnet virtuelle, vous n'aurez pas accès aux paramètres si vous n'utilisez pas d'abord la commande enable password dans les paramètres du commutateur.

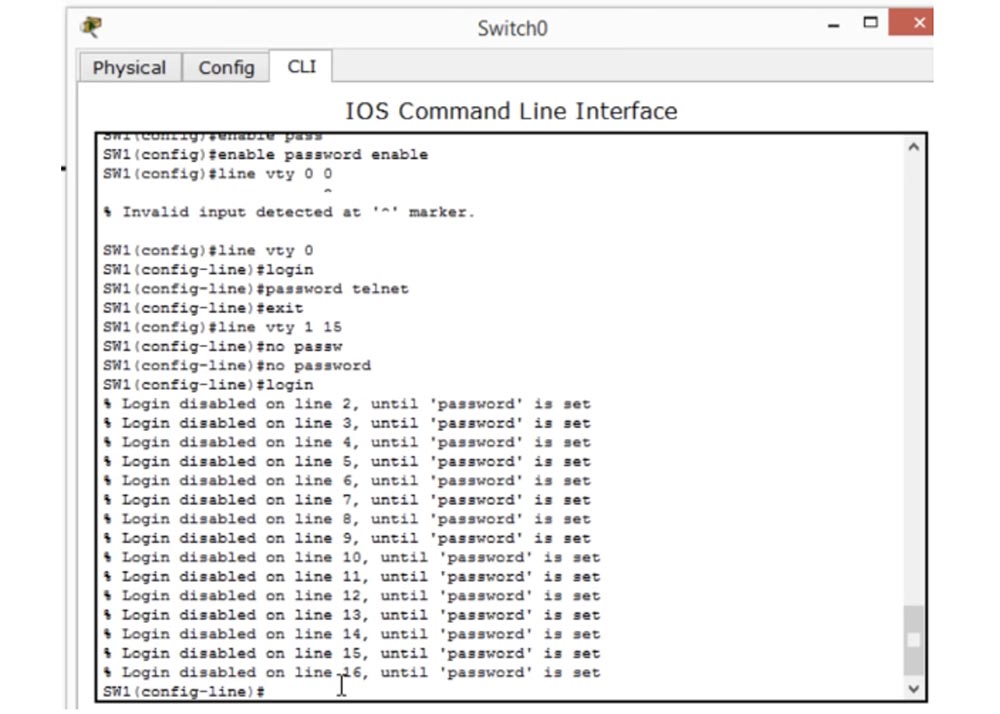

Comme nous ne voulons pas qu'un utilisateur Telnet ait accès aux paramètres, nous devons créer un mot de passe. Supposons que nous n'utilisions qu'une seule ligne virtuelle, nous entrons donc la commande line vty 0. Cela signifie que le paramètre d'activation du mot de passe ne sera valide que pour cette seule ligne. Ensuite, j'entre la vérification du mot de passe - le mot de connexion, dans la ligne suivante, je tape le mot de passe telnet, puis je quitte.

Pour toutes les 15 autres lignes de 1 à 15, j'entrerai le paramètre no password et login.

Qu'est-ce que cela signifie? Si je demande à nouveau au système de me montrer la configuration du commutateur avec la commande sh run, je verrai ce qui suit: pour la ligne vty 0, nous avons à la fois un mot de passe et une connexion, et pour les lignes 1-4 la connexion est activée, c'est notre «garde», mais le mot de passe n'est pas défini . Cela signifie que vous pouvez entrer n'importe quel mot de passe pour entrer les paramètres du commutateur. En même temps, des messages s'affichent sur l'écran dans lequel il est écrit: "La connexion au système via telle ou telle ligne est impossible tant qu'un mot de passe n'est pas défini."

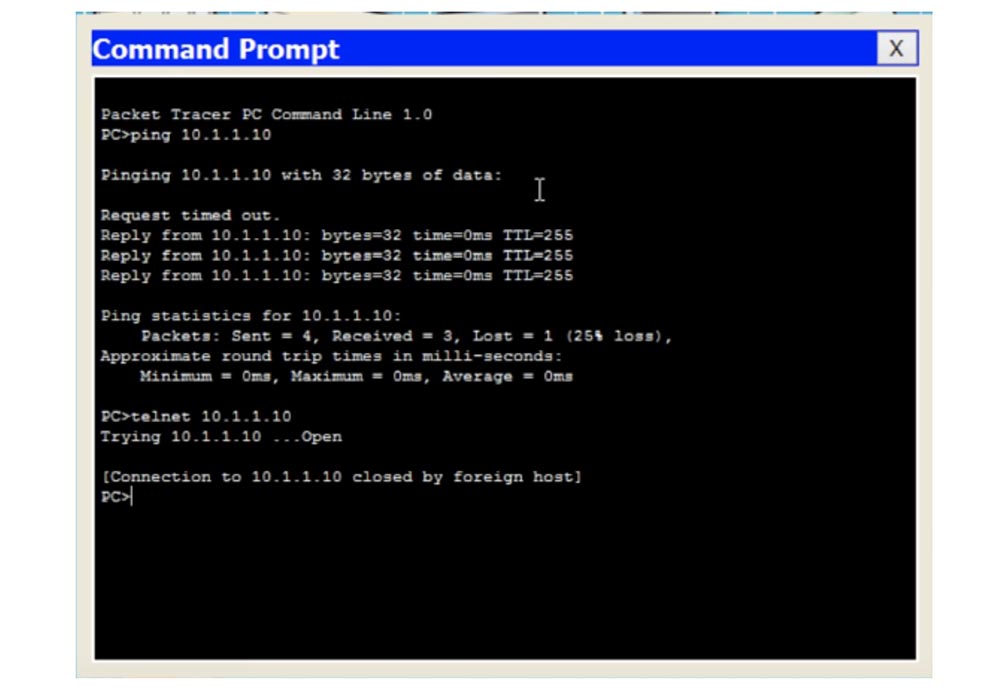

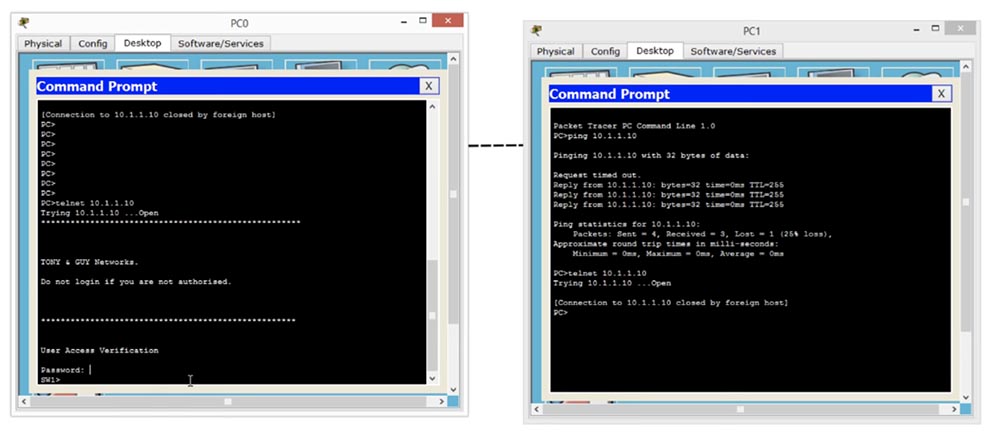

Maintenant, si je vais dans la fenêtre d'invite de commande de l'ordinateur et saisis telnet 10.1.1.10, je verrai une bannière de bienvenue me demandant de saisir un mot de passe. Revenons à la topologie logique et configurons le réseau pour le deuxième ordinateur, PC1, en entrant l'adresse IP 10.1.1.2 et le masque de sous-réseau 255.255.255.0. Nous ne toucherons pas à la passerelle par défaut, car nous n'avons qu'un seul réseau, puis nous pingons le commutateur pour nous assurer que la connexion est établie.

Si maintenant nous essayons d'entrer les paramètres du commutateur à partir du deuxième ordinateur à l'aide de la commande telnet 10.1.1.10, nous ne réussirons pas - le système affichera un message indiquant que la connexion est déjà utilisée par un autre hôte, car nous n'avons qu'une seule ligne Telnet au numéro 0.

Si vous regardez le terminal de ligne de commande, nous verrons que la ligne 0 est déjà occupée par un autre périphérique, et jusqu'à ce que je le déconnecte, le nouveau périphérique ne pourra pas se connecter au commutateur.

Maintenant, je vais taper la commande exit pour se déconnecter, saisir à nouveau la commande telnet 10.1.1.10 dans la fenêtre d'invite de commande du deuxième ordinateur, et comme vous pouvez le voir, il a maintenant pu se connecter au commutateur. Maintenant, j'entre le mot telnet comme mot de passe et je peux entrer les paramètres de l'appareil.

Si je veux que plusieurs appareils puissent se connecter au commutateur en même temps, je dois le configurer en conséquence.

Nous avons donc défini les paramètres Mot de passe Telnet et Activer le mot de passe, et passons maintenant à la gestion des adresses IP - Gestion IP. Si nous voulons contacter un appareil appartenant à un autre réseau, notre commutateur doit savoir comment cela peut être fait. Par conséquent, nous revenons aux paramètres réseau de l'ordinateur et attribuons une passerelle par défaut en attribuant à notre routeur réseau l'adresse IP 10.1.1.100. En utilisant cette adresse, notre appareil pourra communiquer avec des appareils situés en dehors du réseau 10.1.1.2/24.

Si notre ordinateur souhaite se connecter à un appareil dont les trois premiers octets d'adresse IP seront différents de 10.1.1, le commutateur organise cette connexion via une passerelle par défaut avec une adresse IP de 10.1.1.100. Si vous vous souvenez de notre exemple avec les hôtels, vous comprendrez immédiatement de quoi il s'agit - si vous voulez aller dans un autre hôtel, vous devrez quitter votre hôtel par la porte d'entrée.

24:20 min

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?