Tôt ou tard, dans toute entreprise qui pense à la sécurité des informations, la question se pose: "Comment détecter les vulnérabilités dans un système protégé en temps opportun, empêchant ainsi d'éventuelles attaques en l'utilisant?" D'accord, le suivi manuel des vulnérabilités apparaissant dans le domaine public est une opération très longue. De plus, après avoir détecté une vulnérabilité, vous devez en quelque sorte la corriger. En conséquence, l'ensemble de ce processus se traduit par un grand nombre d'heures de travail, et tout spécialiste informatique a immédiatement naturellement une autre question: "Est-il possible d'automatiser le processus de gestion des vulnérabilités?"

Pour résoudre ces problèmes, des scanners de vulnérabilité sont utilisés. Dans cet article, nous considérerons l'un des représentants de ce type de solutions, à savoir Max Patrol 8 de Positive Technologies.

Dans cet article, nous allons montrer comment Max Patrol 8 fonctionne en analysant un système manifestement vulnérable et démontrer la fonctionnalité de la solution. Commençons l'article par le «moins intéressant», mais à partir de ce point non moins important, à savoir avec les régimes de licences pour ce produit.

Schéma de licence

L'octroi de licences en informatique est toujours un processus complexe et dynamique, dont la description prend souvent des dizaines, et dans des cas particulièrement difficiles, des centaines de pages. Le scanner Max Patrol 8 possède également un document décrivant la politique de licence. Mais, ce document est uniquement disponible pour les partenaires et comporte un cachet de signature «à usage interne» et, en principe, la lecture de cette documentation technique est ennuyeuse, et il n'est pas toujours possible de comprendre la première fois, mais comment le produit est-il autorisé? Par les hôtes? Ressources utilisées? Ou comment? J'essaierai d'esquisser les questions posées en termes généraux.

Comme de nombreux produits informatiques modernes, Max Patrol 8 est fourni selon le modèle d'abonnement, c'est-à-dire que cette solution a le soi-disant «coût de possession» - le montant que vous devez payer pour chaque année d'utilisation du scanner, dont votre partenaire doit vous parler, avec lequel la solution est élaborée. Si l'intégrateur ne dit rien sur un moment aussi important, c'est l'occasion de douter de sa bonne foi et de penser à son changement. Croyez-moi, expliquer à la direction de l'entreprise que vous devez donner plus d'argent pour que votre scanner ne se transforme pas en «citrouille» n'est pas un plaisir agréable. Par conséquent, le premier point important - le budget pour l'achat d'un scanner de vulnérabilité doit être planifié en fonction du coût de possession annuel du produit. Dans tous les calculs, le partenaire avec qui vous travaillez dans ce domaine devrait vous aider.

Les licences pour Max Patrol 8 peuvent exploser par fonctionnalité. Trois assemblées se distinguent ici:

PenTest - prise en charge des tests de pénétration;

PenTest & Audit - prise en charge des tests de pénétration et des vérifications du système;

PenTest & Audit & Compliance - Prise en charge des tests de pénétration, des revues de système et de la surveillance de la conformité de l'industrie

Une description détaillée des capacités de ces assemblys dépasse le cadre de cet article, mais déjà à partir du nom, vous pouvez comprendre quelle est la caractéristique clé de chacun d'eux.

Des cœurs de numérisation supplémentaires nécessitent également des licences supplémentaires. De plus, le nombre maximum d'hôtes qui seront analysés affecte le coût d'une licence.

Plateformes de numérisation

Max Patrol 8 possède une multitude de plates-formes prises en charge. À partir de systèmes d'exploitation de bureau, se terminant par des équipements réseau et des systèmes de contrôle industriels. La liste de toutes les plateformes prises en charge est tout simplement époustouflante, elle est contenue sur environ 30 feuilles A4 ...

Il comprend:

- systèmes d'exploitation

- équipement réseau

- systèmes de gestion de bases de données

- applications de bureau

- logiciel serveur

- systèmes de sécurité

- applications métier

- ACS TP

- systèmes de sécurité des informations cryptographiques

En fait, Max Patrol 8 prêt à l'emploi vous permet d'analyser l'intégralité de l'infrastructure informatique de l'entreprise, y compris l'équipement réseau, les serveurs Linux et Windows et les postes de travail avec tous les logiciels installés sur eux.

Je voudrais noter séparément le fait que Max Patrol 8 gère l'automatisation des tâches répétitives, telles que l'inventaire, l'audit technique et le contrôle de la conformité et les modifications du système d'information. Max Patrol 8 dispose d'un puissant système de rapports. De ce fait, les coûts de main-d'œuvre pour effectuer des opérations de routine telles que l'inventaire logiciel sur les postes de travail sont réduits plusieurs fois. Il suffit de configurer une fois un rapport personnalisé qui résout votre problème, de définir un calendrier de démarrage d'une analyse et vous pouvez oublier la routine. Vous aurez des informations à jour sur le logiciel installé sur les lieux de travail de vos employés.

Max Patrol 8 n'utilise pas d'agents lors de l'analyse, ce qui évite d'éventuels problèmes lors de l'installation d'agents sur le serveur. Et souvent, l'installation d'agents nécessite un redémarrage du serveur. D'accord, il est toujours un peu dérangeant d'installer des logiciels tiers sur des serveurs de production.

La configuration minimale du scanner Max Patrol 8 comprend un serveur.

MP Server comprend:

- Module de commande

- Une base de connaissances contenant des informations sur les analyses, les vulnérabilités et les normes

- Base de données contenant l'historique des analyses

- Noyau de numérisation

C'est cette configuration qui a été utilisée lors de la rédaction de l'article.

Le processus d'installation lui-même est assez trivial. L'assistant d'installation démarre, cliquez dessus plusieurs fois et le tour est joué, le scanner est prêt à fonctionner si vous avez une licence valide.

Description du test

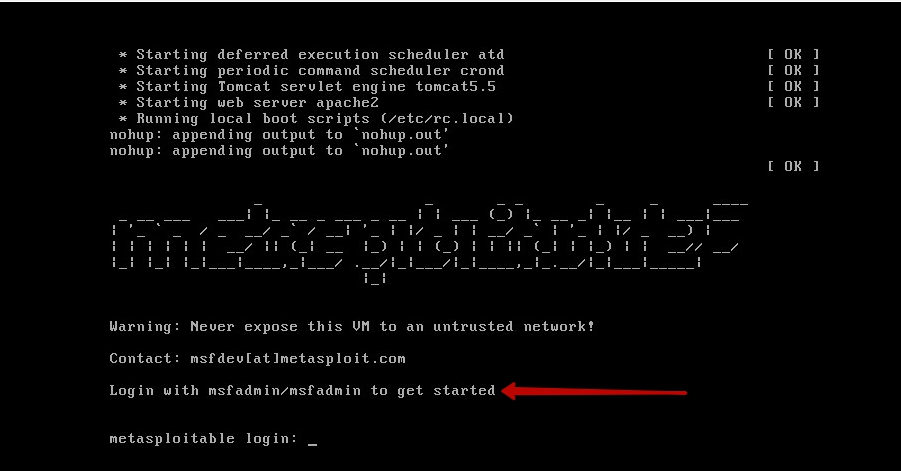

En train de choisir un kit de distribution pour démontrer le fonctionnement du scanner Max Patrol 8, nos yeux sont tombés sur la distribution populaire Metasploitable 2. Cet assemblage est une sorte de simulateur pour les pentesters, les chercheurs et les experts novices en sécurité de l'information. Notre choix est dû au fait que l'assemblage est absolument gratuit, ne nécessite pas beaucoup de ressources (il démarre et fonctionne normalement avec 512 Mo de RAM) et est presque devenu la norme de facto dans le domaine de la formation de spécialistes en sécurité de l'information.

La distribution est construite sur un serveur Ubuntu avec un grand ensemble de logiciels vulnérables installés. Dans le système, vous pouvez trouver de nombreux types de vulnérabilités. Il existe des portes dérobées, des injections SQL et seuls les mots de passe ne résistent pas à la force brute. Presque tous les services lancés dans le système peuvent pénétrer le système et augmenter ses privilèges.

Cet outil est idéal pour démontrer le fonctionnement des scanners de vulnérabilité, dans notre cas, Max Patrol 8.

L'installation de la distribution est très simple. Soit à partir du modèle OVF, soit simplement en copiant les fichiers de la machine virtuelle sur le disque local et en lançant le fichier vmx. Il est possible de s'exécuter dans Virtual Box. Dès que vous démarrez la machine virtuelle et que vous voyez l'invitation, vous devez entrer la combinaison msfadmin / msfadmin comme identifiant et mot de passe, ce que dit la bannière d'invitation.

Reste maintenant à se connecter au système et à découvrir quelle adresse IP notre machine virtuelle a reçue. Par défaut, les paramètres de l'interface réseau indiquent que l'adresse IP doit être attribuée via DHCP. Cela convient à nos tests, il suffit donc d'entrer la commande ifconfig et d'obtenir l'adresse que nous entrerons dans Max Patrol 8 comme cible.

Balayage cible

Donc, avec l'objectif que nous avons décidé, nous devons maintenant créer une tâche d'analyse. À ce stade, nous nous attardons plus en détail et décrivons le processus de création d'une tâche et d'analyse de la cible sélectionnée.

Pour démarrer une analyse, vous devez créer une tâche.

Dans les paramètres de la tâche, nous spécifions le profil de scan. Pour notre démonstration, nous choisirons le profil Fast Scan. Il s'agit essentiellement d'une simple analyse de port, avec la version du service qui écoute sur le port.

Comme vous pouvez le voir sur la capture d'écran, le scanner a plusieurs profils prédéfinis. La description de tous les profils mérite un article séparé et dépasse le cadre de l'examen d'aujourd'hui.

Ensuite, nous devons définir le nœud de numérisation, c'est-à-dire que nous devons saisir l'adresse IP de notre métasploitable.

À l'avenir, cette tâche peut être lancée selon un calendrier, appliquée à des groupes distincts de serveurs ou de postes de travail. Cela vous permet de créer des politiques granulaires dont les tâches seront uniquement les services qui sont pertinents pour un serveur ou un PC. Cela vous permet d'allouer correctement les ressources pour l'analyse. D'accord, dépenser des ressources pour analyser un contrôleur de domaine à la recherche de vulnérabilités Web n'est pas la bonne idée

Nous lançons donc notre tâche et sur le tableau de bord principal, nous voyons les statistiques d'exécution.

Une simple analyse de port, avec la définition de l'application ou du service et sa version, nous a pris environ 15 minutes.

Les résultats de l'analyse peuvent être trouvés dans la section historique.

Dans la section «Analyses», nous voyons une liste des tâches d'analyse terminées. Comme vous pouvez le voir sur la capture d'écran, il est possible de trier les tâches par nom et par date. Le système a également la capacité de créer divers filtres, ce qui facilite certainement la recherche de résultats, surtout si l'analyse est effectuée dans une grande infrastructure et que l'analyse planifiée est configurée.

Résultats de l'analyse et fonctionnalité de rapport

Nous sommes donc arrivés à la partie la plus intéressante de cette revue, à savoir afficher les résultats de l'analyse et la fonctionnalité de génération de rapports. Sélectionnez l'analyse dont nous avons besoin dans la fenêtre de droite et ouvrez-la avec un double-clic. Dans une nouvelle fenêtre, la granularité des résultats de l'analyse s'ouvrira.

La page principale affiche des informations générales sur le nœud que nous avons analysé.

En conséquence, le scanner MaxPatrol a trouvé 288 vulnérabilités dans le système analysé. Le même numéro est indiqué dans la description de la distribution Metasploitable. En d'autres termes, le scanner a détecté toutes les vulnérabilités présentes dans le système analysé. Pour voir des informations détaillées, allez dans la section «navigateur» et développez l'arborescence en cliquant sur le signe plus.

Lorsque nous développons l'arborescence, nous voyons une liste de ports ouverts sur lesquels des services ou applications vulnérables ont été découverts. La couleur indique immédiatement quels ports présentent des vulnérabilités critiques. La partie de loin la plus intéressante est la description des vulnérabilités.

Prenez par exemple le port 22 et ouvrez davantage l'arborescence.

Dans la liste qui s'ouvre, nous voyons une liste d'applications vulnérables qui écoutent le port spécifié. Dans notre cas, on peut voir que l'application serveur OpenSSH vulnérable se bloque sur le port 22. Après avoir ouvert la liste plus loin, nous arrivons à toutes les vulnérabilités découvertes dans l'application spécifiée. À droite, dans la section d'informations, vous pouvez voir quel type de vulnérabilité a été découvert et comment y remédier. Ce rapport publie également des liens vers des sources d'informations supplémentaires sur la vulnérabilité trouvée. Toutes les informations contenues dans les rapports sont publiées en russe.

Eh bien, en conclusion de l'examen, je veux montrer comment le reporting est intégré dans le scanner MaxPatrol 8. Même dans notre exemple, avec un seul serveur, on peut voir que le scanner génère beaucoup d'informations. Et si les tâches indiquent une analyse de 100 nœuds? Dans ce cas, il sera très laborieux de rechercher les informations dont vous avez besoin. Pour résoudre ces problèmes, il existe une fonctionnalité de génération de rapports. Le système possède des modèles préconfigurés et vous pouvez également créer des rapports personnalisés en fonction de vos tâches.

Voici une liste de modèles de rapport qui sont déjà dans le système.

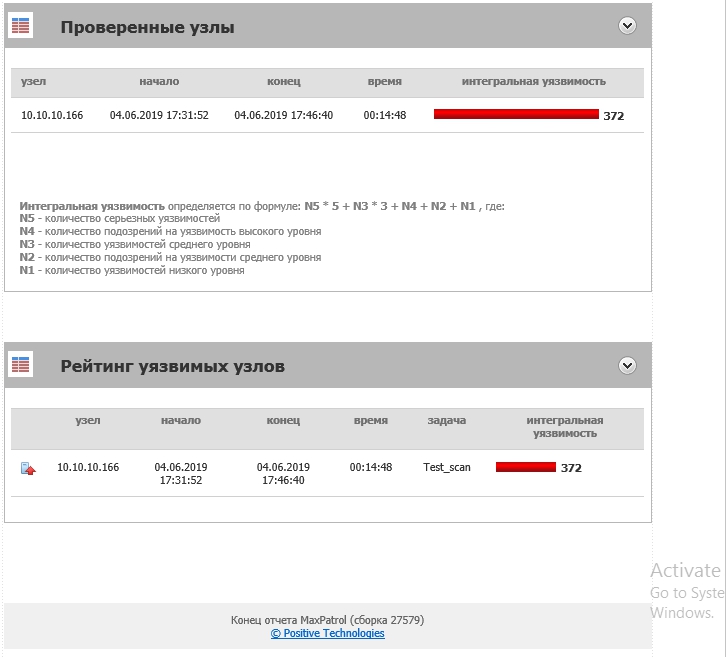

Supposons que nous ayons besoin d'informations sur les nœuds les plus vulnérables de notre infrastructure. S'il existe de nombreux nœuds, la collecte et la consolidation manuelles des informations de chaque tâche sont très laborieuses. Par conséquent, nous pouvons utiliser un modèle qui est déjà dans le système. Il s'agit des «nœuds les plus vulnérables de l'analyse». Double-cliquez sur le modèle souhaité et nous entrons dans la fenêtre des paramètres du rapport.

Dans les paramètres, vous devez spécifier la tâche et l'analyse à partir de laquelle le rapport sera généré.

Étant donné que nous avions un nœud dans l'analyse, nous ne verrons aucune comparaison dans ce rapport.

Ce rapport indique la formule par laquelle la notation des nœuds vulnérables est construite. Plus la vulnérabilité intégrée est élevée, plus le nœud est vulnérable. La fonctionnalité de rapport dans le scanner MaxPatrol est tout simplement énorme, et sa description mérite un article séparé. Les rapports peuvent être exécutés selon un calendrier et envoyés par courrier électronique aux employés des services informatiques et SI.

Conclusion

Dans cet article, nous avons examiné avec vous les fonctionnalités de base du scanner de vulnérabilité MaxPatrol 8. D'après notre expérience, il est clair que pour commencer à travailler avec le scanner, vous n'avez pas besoin de suivre une formation supplémentaire et de prendre beaucoup de temps pour étudier les manuels de l'administrateur. Toute l'interface est intuitive et entièrement en russe. Bien sûr, nous avons montré le scénario le plus simple d'analyse d'un seul nœud. Et un tel scénario ne nécessite pas de réglage fin du scanner. En pratique, le scanner Max Patrol 8 peut résoudre des scénarios beaucoup plus sérieux et déroutants. Non seulement l'utilisation d'un scanner de vulnérabilité contribuera à augmenter considérablement la sécurité de votre infrastructure, mais elle contribuera également à la mise en œuvre de tâches importantes mais mal aimées pour inventorier tous les éléments de l'infrastructure informatique, y compris les logiciels installés sur les postes de travail des utilisateurs.