Même les femmes au foyer savent probablement que les points Wi-Fi publics ne sont pas sûrs. Ce qui n'empêche pas les utilisateurs ordinaires de les utiliser avec puissance et principal - après tout, si vous ne pouvez pas, mais c'est ennuyeux et vraiment envie, alors vous pouvez! Et sans VPN - bien que la fonction VPN soit désormais implémentée même dans les produits antivirus complexes. Une alternative normale au Wi-Fi a toujours été considérée comme une connexion mobile régulière, d'autant plus que chaque année, elle devient moins chère et plus rapide. Mais est-ce aussi sûr que nous le pensons?

- Qu'est-ce qu'un intercepteur IMSI?

- Quand les premiers intercepteurs IMSI sont-ils apparus?

- Comment les intercepteurs IMSI monopolisent-ils l'accès à un téléphone mobile?

- Y a-t-il de l'artisanat?

- Puis-je devenir victime d'une «interception accidentelle»?

- Comment un intercepteur IMSI peut-il suivre mes mouvements?

- Peuvent-ils écouter mes appels?

- Peuvent-ils installer des logiciels sur mon téléphone portable?

- Nous connaissons tous les dangers des points Wi-Fi ouverts (et pas seulement). Puis-je devenir victime d'une interception si je m'assois partout partout strictement via LTE?

- Et si je suis un banquier cool et qu'ils peuvent vraiment, vraiment vouloir me renifler?

- Quelles données puis-je perdre, étant donné que j'ai une authentification HTTPS et à deux facteurs partout?

- Comment sont-ils protégés contre l'interception?

- ESD Overwatch peut-il offrir une protection à 100%?

- Les intercepteurs IMSI continueront-ils de m'écouter si je change de carte SIM?

"Et si je suis sur CDMA, serai-je à l'abri de l'intercepteur IMSI?"

- Pourquoi les méchants utilisent-ils des intercepteurs IMSI?

- Les intercepteurs IMSI sont-ils courants aujourd'hui?

- En général, quelle est la promesse de la technique d'interception IMSI? Peut-être existe-t-il des alternatives plus efficaces?

- Quelle est l'attitude des services spéciaux envers les pirates-intercepteurs? Que se passe-t-il si je passe devant la Loubianka avec une valise IMSI?

Remarque: Veuillez noter que parmi les hyperliens répertoriés dans l'article, il existe des liens vers des documents du Département américain de la Défense. Les parcourir à partir d'un navigateur normal ne fonctionne pas - utilisez le navigateur TOR ou son analogue.

Nous sommes maintenant à la veille d'une ère où presque tout le monde peut écouter les conversations téléphoniques. Notre époque est similaire aux années 90, lorsque vous utilisez des scanners analogiques soviétiques bon marché, vous pouvez écouter des conversations mobiles aux États-Unis et en Europe. Ce n'est qu'aujourd'hui, pas des scanners analogiques, mais des intercepteurs IMSI numériques qui dominent le spectacle.

Qu'est-ce qu'un intercepteur IMSI?

Il s'agit d'un tel appareil (de la taille d'une valise ou même d'un simple téléphone portable) qui utilise la caractéristique de conception des téléphones mobiles - pour donner la préférence à la tour cellulaire dont le signal est le plus fort (pour maximiser la qualité du signal et minimiser sa propre consommation d'énergie). De plus, dans les réseaux GSM (2G), seul le téléphone mobile doit passer la procédure d'authentification. Cela n'est pas requis depuis la tour cellulaire. Par conséquent, le téléphone mobile est facile à induire en erreur, y compris pour désactiver le cryptage des données. Le système de communication mobile universel UMTS (3G), en revanche, nécessite une authentification bidirectionnelle; cependant, il peut être contourné en utilisant le mode de compatibilité GSM présent dans la plupart des réseaux. Les réseaux 2G sont encore très répandus - les opérateurs de réseaux utilisent le GSM comme réseau de secours dans les endroits où l'UMTS n'est pas disponible. Voici donc quelques informations générales sur les intercepteurs IMSI. D'autres détails techniques sur l'interception IMSI sont disponibles dans le rapport de la SBA Research. Une autre description significative, qui est un document de bureau d'agents de cyber-contre-espionnage modernes, est l'article «Your Secret Skat, No longer Secret at all», publié à l'automne 2014 dans le Harvard Journal of Law & Technology.

Quand les premiers intercepteurs IMSI sont-ils apparus?

Les premiers intercepteurs IMSI sont apparus en 1993 et étaient gros, lourds et chers. "Vive les microcircuits domestiques - avec quatorze pattes ... et quatre poignées." Les fabricants de tels intercepteurs pouvaient être comptés sur les doigts, et leur coût élevé limitait le cercle des utilisateurs aux agences gouvernementales uniquement. Cependant, ils deviennent maintenant moins chers et moins encombrants. Par exemple, Chris Page a construit son intercepteur IMSI pour seulement 1500 $ et l'a présenté à la conférence DEFCON, en 2010. Sa version se compose d'une radio programmable et d'un logiciel open source gratuit: GNU Radio, OpenBTS, Asterisk. Toutes les informations nécessaires au développeur sont dans le domaine public. Et à la mi-2016, le pirate Evilsocket a offert sa version du renifleur IMSI portable pour seulement 600 $.

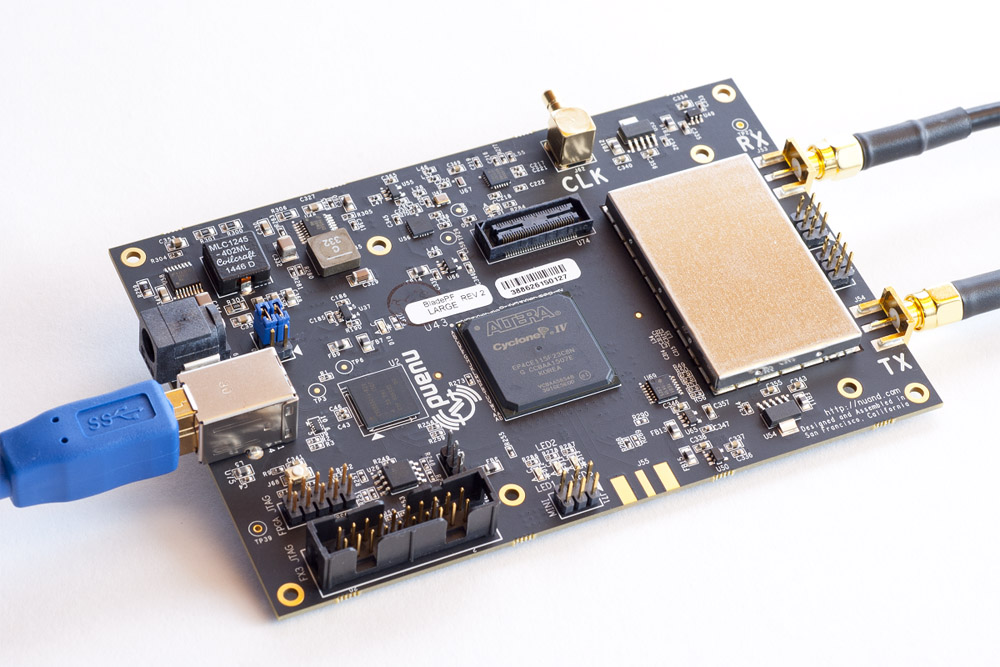

Le cœur de l'intercepteur IMSI moderne

Le cœur de l'intercepteur IMSI moderne

Comment les intercepteurs IMSI monopolisent-ils l'accès à un téléphone mobile?

- Ils trichent sur votre téléphone portable, ce qui fait penser que c'est la seule connexion disponible.

- Configuré de telle manière que sans la médiation d'un intercepteur IMSI, vous ne pourriez pas passer un appel.

- En savoir plus sur la monopolisation dans la publication de la recherche SBA: IMSI-Catch Me If You Can: IMSI-Catcher-Catchers .

Y a-t-il de l'artisanat?

- Depuis 2017, des techniciens entreprenants fabriquent des intercepteurs IMSI utilisant des composants en boîte de haute technologie disponibles sur le marché libre et une puissante antenne radio - tout en ne dépensant pas plus de 600 $ (voir la version de l'intercepteur IMSI du pirate Evilsocket). C'est pour les intercepteurs IMSI stables. Mais il y en a des expérimentales, moins chères, qui fonctionnent de manière instable. Par exemple, en 2013, lors de la conférence Black Hat, une version de l' intercepteur IMSI instable a été présentée, dont le coût total des composants matériels s'élevait à 250 $. Aujourd'hui, une telle mise en œuvre serait encore moins chère.

- Si, en outre, nous considérons que les équipements militaires occidentaux modernes de haute technologie ont une architecture matérielle ouverte et un code logiciel ouvert (c'est une condition préalable à la compatibilité des systèmes logiciels et matériels développés pour les besoins militaires), les développeurs qui souhaitent fabriquer des intercepteurs IMSI ont tout atouts nécessaires pour cela. Vous pouvez lire sur cette tendance actuelle de la haute technologie militaire dans le magazine Leading Edge (voir l'article «Les avantages de l'intégration SoS» publié dans le numéro de février 2013 du magazine). Sans oublier qu'il y a quelques années, le département américain de la Défense a exprimé sa volonté de verser 25 millions de dollars à un entrepreneur qui développera un système efficace d'identification radio (voir le numéro d'avril du magazine mensuel Military Aerospace, 2017). L'une des exigences de base de ce système est l'ouverture de son architecture; et l'ouverture des composants qui le composent. T.O. l'architecture ouverte est aujourd'hui une condition préalable à la compatibilité des systèmes logiciels et matériels développés pour les besoins militaires.

- Par conséquent, les fabricants d'intercepteurs IMSI n'ont même pas besoin d'avoir de grandes qualifications techniques - il vous suffit de pouvoir choisir une combinaison de solutions existantes et de les placer dans une seule boîte.

- De plus, la microélectronique moderne, qui devient moins chère à un rythme exorbitant, vous permet de placer vos métiers artisanaux non seulement dans une seule boîte, mais même (!) Sur une puce (voir la description du concept SoC ) et plus encore, configurer un réseau sans fil intra-puce (voir la description du concept NoC via le même lien), qui remplace le bus de données traditionnel. Que puis-je dire sur les intercepteurs IMSI, alors que dans le domaine public aujourd'hui, vous pouvez même trouver des détails techniques sur les composants matériels et logiciels du chasseur américain F-35 ultramoderne.

Puis-je être victime d'une "interception accidentelle"?

Sans aucun doute! Imitant une tour cellulaire, les intercepteurs IMSI écoutent tout le trafic local - où, entre autres, tombent également des conversations de passants innocents (lire «Les révélations de Big Brother Big Sister» ). Et ce fait est l'argument préféré des «défenseurs de la vie privée» qui s'opposent à l'utilisation d'intercepteurs IMSI par les forces de l'ordre qui utilisent cet équipement de haute technologie pour traquer les criminels.

Comment un intercepteur IMSI peut-il suivre mes mouvements?

- Le plus souvent, les intercepteurs IMSI utilisés par les services répressifs locaux sont utilisés pour le traçage.

- Connaissant l'IMSI du mobile cible, l'opérateur peut programmer l'intercepteur IMSI pour communiquer avec le mobile cible lorsqu'il est à sa portée.

- Après la connexion, l'opérateur utilise le processus de cartographie des fréquences radio pour déterminer la direction de la cible.

Peuvent-ils écouter mes appels?

- Cela dépend de l'intercepteur IMSI utilisé. Les intercepteurs dotés de fonctionnalités de base enregistrent simplement: "dans tel ou tel endroit se trouve tel ou tel téléphone portable".

- Pour écouter les conversations, l'intercepteur IMSI nécessite un ensemble supplémentaire de fonctions que les fabricants intègrent moyennant des frais supplémentaires.

- Les appels 2G sont exploités facilement. Les intercepteurs IMSI sont à leur disposition depuis plus de 10 ans.

- Le coût d'un intercepteur IMSI dépend du nombre de canaux, de la plage de fonctionnement, du type de cryptage, de la vitesse de codage / décodage du signal et des interfaces radio à couvrir.

Peuvent-ils installer des logiciels sur mon mobile?

- L'intercepteur IMSI collecte IMSI et IMEI à partir de votre appareil. T.O. son opérateur sait quel modèle de téléphone mobile vous utilisez et sait parfois où vous l'avez acheté. Connaissant le numéro de modèle, il est plus facile pour lui de promouvoir une mise à jour du firmware - spécialement conçue pour ce téléphone mobile.

- De plus, votre carte SIM est déjà un ordinateur en soi. Elle est capable d'exécuter des programmes simples sans même interagir avec votre téléphone mobile. Dans le même temps, sans même savoir de quel modèle est votre téléphone mobile et de quel système d'exploitation il dispose.

- Les opérateurs cellulaires peuvent mettre à jour le logiciel de la carte SIM à distance et, en outre, «en mode silencieux». Par conséquent, si l'intercepteur IMSI prétend être un opérateur mobile, il peut faire de même. L'ordinateur de la carte SIM peut effectuer les opérations suivantes: recevoir et transmettre des données, accéder aux URL, envoyer des SMS, répondre et recevoir des appels, se connecter et utiliser des services d'information, recevoir et traiter des événements tels que «la connexion est établie», «la connexion est déconnectée» et similaires; exécuter les commandes AT du téléphone mobile.

- Dans le même temps, l'ordinateur de la carte SIM peut faire tout cela "en mode silencieux" - de sorte que le téléphone ne donne pas un seul signe de vie. Vous pouvez en savoir plus sur la vie personnelle de votre carte SIM grâce à la présentation d' Eric Butler à la conférence DEFCON21 (en 2013).

Spécifications de l'ordinateur pour votre carte SIM

Spécifications de l'ordinateur pour votre carte SIM

Nous connaissons tous les dangers des points Wi-Fi ouverts (et pas seulement). Puis-je devenir victime d'une interception si je m'assois partout partout strictement via LTE?

- Premièrement, même si votre téléphone mobile est configuré pour LTE, et montre qu'il fonctionne en mode LTE - c'est loin du fait qu'il fonctionne dans ce mode. Avec la configuration habile d'un intercepteur IMSI, votre téléphone mobile affichera une connexion cellulaire régulière - 3G ou 4G, et en même temps, il devra revenir à un cryptage 2G plus faible.

- Certains téléphones mobiles, même en mode LTE, exécutent des commandes sans authentification préalable, bien que la norme LTE l'exige (voir le rapport de SBA Research, déjà mentionné au début de l'article).

- De plus, comme l'interface LTE n'a pas été développée «à partir de zéro», mais comme une modernisation de l'interface UMTS (qui est à son tour une interface GSM améliorée), sa structure n'est pas aussi parfaite que nous le souhaiterions. De plus, malgré l'adoption généralisée des réseaux 3G et 4G, les réseaux 2G fournissent toujours un accès de sauvegarde en cas d'indisponibilité de la 3G et 4G.

- Bien sûr, vous pouvez configurer votre téléphone mobile pour qu'il ne se connecte qu'à un réseau 4G, mais ce réseau n'est pas disponible partout, et donc la zone de couverture de votre téléphone mobile sera considérablement réduite.

Et si je suis un banquier cool et qu'ils peuvent très, très envie de me renifler?

- Le système de communication mobile universel (UMTS, 3G) et la norme pour le développement à long terme des communications cellulaires (LTE, 4G) nécessitent une authentification bidirectionnelle mutuelle, mais même ils ne sont pas protégés contre les intercepteurs IMSI. Bien sûr, les appareils pour les intercepter sont beaucoup plus chers. Entre autres, VME Dominator du fabricant américain Meganet Corporation prétend jouer ce rôle.

- Lors de la conférence DEFCON 22 (en 2014), le pirate Justin Case a effectué un piratage démonstratif du smartphone le plus sécurisé au monde - le «Blackphone». Cela ne lui a pris que cinq minutes ( voir les diapositives de son discours).

- De plus, il existe un système d'interception du trafic LTE, qui "ne recherche pas de solution de contournement", mais traite d'une connexion LTE complète. En 2014, Tobias Engel a présenté ce système lors du congrès annuel du Chaos IT club, qui se tenait sous le titre New Dawn.

- Enfin, si un «très, très fort désir de dormir» est soutenu par un budget de 100 000 $, vous ne pourrez certainement pas vous défendre. Parce que tous les composants technologiques les plus avancés sont disponibles sur le marché libre. Cette situation est également facilitée par le fait que le département américain de la Défense stimule même une telle ouverture - de sorte que les fabricants de technologies se font concurrence pour la haute qualité.

Quelles données puis-je perdre si vous considérez le fait que j'ai une authentification HTTPS et à deux facteurs partout?

- HTTPS n'est pas une panacée. Vous ne vous cacherez pas des services spéciaux. Il leur suffit de demander des clés SSL au fournisseur de services, et ainsi ils pourront accéder à toutes vos données transmises sur le réseau. Par conséquent, si vous êtes un méchant, vous ne pourrez certainement pas vous cacher.

- En 2017, WikiLeaks a publié 6 documents du projet Hive - des lotions pour l'accès non autorisé au trafic HTTPS crypté, qui jusqu'à récemment n'étaient utilisées que par des officiers de la CIA. T.O. Aujourd'hui, ces lotions sont accessibles au grand public.

- Compte tenu de l'ampleur des ambitions des services de renseignement internationaux (informations Google sur les révélations de Snowden), ainsi que du fait que le trésor de haute technologie de la CIA a été ouvert depuis que Snowden et WikiLeaks ont soumis, tout le monde peut être intéressé par vos données: agences de renseignement gouvernementales, sociétés commerciales, hooligan les jeunes. En outre, étant donné que l' âge moyen d'un cybercriminel diminue progressivement (en 2015, la barre d'âge moyenne est tombée à 17 ans), on peut s'attendre à ce que ce jeune hooligan soit de plus en plus derrière les hacks - imprévisible et désespéré.

Comment sont-ils protégés contre l'interception?

- À mesure que la disponibilité des intercepteurs IMSI augmente, il existe également une demande de protection contre eux. Il n'y a que des solutions logicielles et matérielles-logicielles.

- En ce qui concerne les solutions logicielles, il existe de nombreuses applications Android sur le marché: AIMSICD (interagit avec le sous-système radio d'un téléphone mobile, essayant d'y détecter les anomalies), Femto Catcher (a des fonctionnalités similaires à AIMSICD, mais est optimisé pour les femtocells Verizon). Vous pouvez également noter: «GSM Spy Finder» , «SnoopSnitch» , «Net Change Detector» , «Android IMSI-Catcher Detector» , etc. La plupart d'entre eux sont de mauvaise qualité. De plus, un certain nombre d'applications disponibles sur le marché entraînent de nombreux faux positifs en raison des qualifications techniques insuffisantes de leurs développeurs.

- Pour fonctionner efficacement, l'application doit avoir accès à la plage de fréquences de base du téléphone mobile et de la pile radio; et ont également une heuristique de première classe - pour pouvoir distinguer un intercepteur IMSI d'une tour de cellule mal réglée.

- En ce qui concerne les solutions matérielles et logicielles, on peut noter quatre appareils: 1) Cryptophone CP500 . Vend 3 500 $ pièce. Au moment de 2014, plus de 30 000 cryptophones étaient vendus aux États-Unis; et plus de 300 000 ont été vendus dans d'autres parties du monde. 2) Overwatch ESD . Un appareil avec un analyseur à trois composants (voir description ci-dessous). 3) Pwn Pro . Un instrument avec un module 4G intégré, annoncé lors de la conférence RSA en 2015; Son prix est de 2675 $. 4) Réseaux Bastille . Un appareil qui affiche une liste des appareils sans fil à proximité qui interagissent avec la radio (dans la plage de 100 KHz à 6 GHz).

Quels intercepteurs sont en vente?

Quels intercepteurs sont en vente?

ESD Overwatch peut-il offrir une protection à 100%?

- ESD Overwatch dans sa fonctionnalité de base est équipé d'un analyseur à trois composants qui suit les trois «cloches» suivantes. 1) Le premier appel est lorsque le téléphone passe d'une 3G et 4G plus sécurisée à une 2G moins sécurisée. 2) La deuxième sonnerie se produit lorsque la connexion téléphonique coupe le cryptage, ce qui facilite l'interception. 3) Lorsque la tour cellulaire ne fournit pas une liste des autres tours cellulaires disponibles à proximité (cette liste permet au téléphone de basculer facilement entre les tours voisines); Les intercepteurs IMSI ne laissent généralement pas d'alternatives, car ils cherchent à obtenir un accès exclusif au téléphone mobile.

- Cependant, il faut comprendre que même une telle approche à trois composants n'offre pas une protection à 100%. À propos, il existe une application gratuite (disponible sur Google Play) qui revendique le même rôle que Cryptophone avec ESD Overwatch: "Darshak" . De plus, bien que rare, il y a des cas où, même avec les trois «appels» ci-dessus, il n'y a pas d'interception IMSI réelle. Et naturellement, les développeurs d'intercepteurs IMSI, ayant entendu parler de ce système de contre-interception à trois composants, ne ralentiront pas avec une étape de représailles dans cette «course aux armements».

- Même les militaires ne peuvent pas se protéger complètement, bien qu'ils utilisent le système et le matériel IQ-Software les plus avancés (au moment de 2016) de PacStar. «IQ-Software» est un système tactique sans fil prometteur pour l'échange d'informations classifiées avec les smartphones et les ordinateurs portables via le Wi-Fi et les stations de radio cellulaires. J'espère que ce n'est pas un secret pour vous que dans les opérations militaires modernes - et pas seulement comme moyen de communication - le même smartphone qui est dans votre poche est utilisé (plus à ce sujet dans l'article "Les smartphones sûrs se préparent pour le déploiement" ).

- , - 2013 «B-52 CONECT: » . « » CONECT B-52 , , .

- , .

IMSI- , SIM-?

- IMSI- IMSI SIM- IMEI . . SIM- – .

- , SIM-, IMSI- . , , , SIM-. , , IMSI-.

- , IMSI- , .

CDMA, IMSI-?

, , GSM IMSI-, CDMA ; ( ) Thuraya ( , , , ). : «Ability» «Jackson Electronics» .

IMSI-?

IMSI-?

- , - «Integricell» , , . ( ), 18 IMSI-. , .

- , , IMSI-: , - . 2014- «The Washington Post».

- «Popular Science» , – 17 IMSI-.

- , , 2014- 300000 , IMSI- , . , IMSI-. IMSI- .

IMSI-? - ?

… Wi-Fi--, . , . , . WiSee , ; WiVe , ; WiTrack , ; WiHear , . – .

- ? IMSI- ?

- «Who Am I» , : . , . , . .

- , . , . – . ! .

- , (- ) . , , – , . , - , . .

- , FAQ, . « », « » .

- … .

, , , !

PS ; , « » – .