Des boîtes de fer avec de l'argent dans les rues de la ville ne peuvent qu'attirer l'attention des amoureux du profit rapide. Et si auparavant des méthodes purement physiques étaient utilisées pour vider les distributeurs automatiques de billets, des astuces de plus en plus habiles liées aux ordinateurs sont désormais utilisées. Maintenant, le plus pertinent d'entre eux est la «boîte noire» avec un micro-ordinateur à carte unique à l'intérieur. Nous parlerons de son fonctionnement dans cet article.

- Evolution du carding ATM

- La première connaissance de la "boîte noire"

- Analyse des communications ATM

- D'où viennent les «boîtes noires»?

- «Last Mile» et un faux centre de traitement

Le chef de l'Association internationale des fabricants de distributeurs automatiques de billets (ATMIA) a identifié les boîtes noires comme la menace la plus dangereuse pour les distributeurs automatiques de billets.

Un ATM typique est un ensemble de composants électromécaniques prêts à l'emploi situés dans un même bâtiment. Les fabricants de GAB construisent leurs créations en fer à partir d'un distributeur de billets de banque, d'un lecteur de cartes et d'autres composants déjà développés par des fournisseurs tiers. Une sorte de LEGO design pour adultes. Les composants finis sont placés dans le boîtier ATM, qui se compose généralement de deux compartiments: le compartiment supérieur («armoire» ou «zone de service») et le compartiment inférieur (coffre-fort). Tous les composants électromécaniques sont connectés via les ports USB et COM à l'unité centrale, qui dans ce cas fait office d'hôte. Sur les modèles ATM plus anciens, vous pouvez également trouver des connexions via le bus SDC.

L'évolution du carding ATM

Les guichets automatiques avec des quantités énormes à l'intérieur attirent invariablement les cardeurs. Au début, les cardeurs n'exploitaient que de graves lacunes physiques dans la protection des distributeurs automatiques de billets - ils utilisaient des skimmers et des shimmers pour voler les données des bandes magnétiques; faux blocs de broches et caméras à code PIN; et même de faux guichets automatiques.

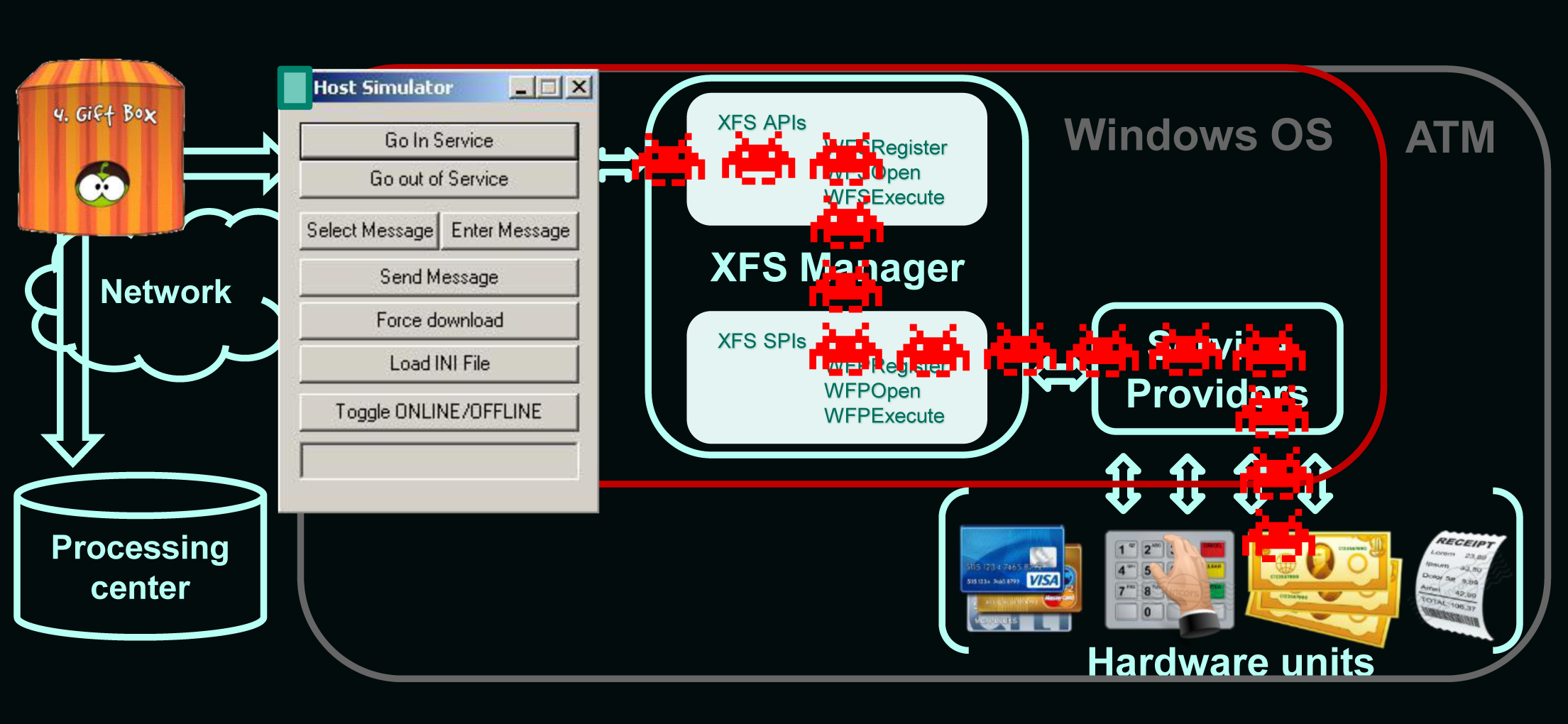

Puis, lorsque les distributeurs automatiques de billets ont commencé à être équipés d'un logiciel unifié qui fonctionne selon des normes communes, telles que XFS (eXtensions for Financial Services), les cardeurs ont commencé à attaquer les distributeurs automatiques de billets avec des virus informatiques.

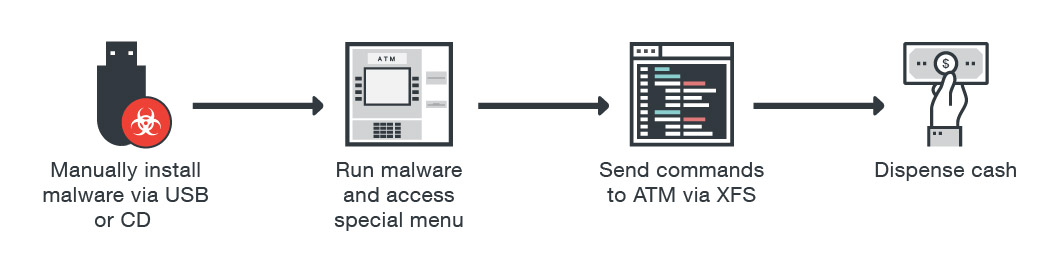

Parmi eux se trouvent Trojan.Skimmer, Backdoor.Win32.Skimer, Ploutus, ATMii et d'autres nombreux logiciels malveillants nommés et sans nom que les cardeurs implantent sur l'hôte ATM soit via une clé USB bootable ou via un port TCP de télécommande.

Processus d'infection ATM

Après avoir capturé le sous-système XFS, le malware peut envoyer des commandes au distributeur de billets sans autorisation. Ou donnez des commandes au lecteur de carte: lisez / écrivez la bande magnétique d'une carte bancaire et récupérez même l'historique des transactions stocké sur la puce de la carte EMV. On notera en particulier l'EPP (Encrypting PIN Pad; pinpad crypté). Il est généralement admis que le code PIN saisi ne peut pas être intercepté. Cependant, XFS vous permet d'utiliser le clavier NIP EPP dans deux modes: 1) mode ouvert (pour entrer divers paramètres numériques, tels que le montant à encaisser); 2) mode sans échec (EPP y passe lorsque vous devez saisir un code PIN ou une clé de cryptage). Cette fonctionnalité de XFS permet au cardeur d'effectuer une attaque MiTM: intercepter la commande d'activation du mode sans échec, qui est envoyée de l'hôte à l'EPP, puis informer le clavier NIP de l'EPP que le travail doit se poursuivre en mode ouvert. En réponse à ce message, EPP envoie des frappes en texte clair.

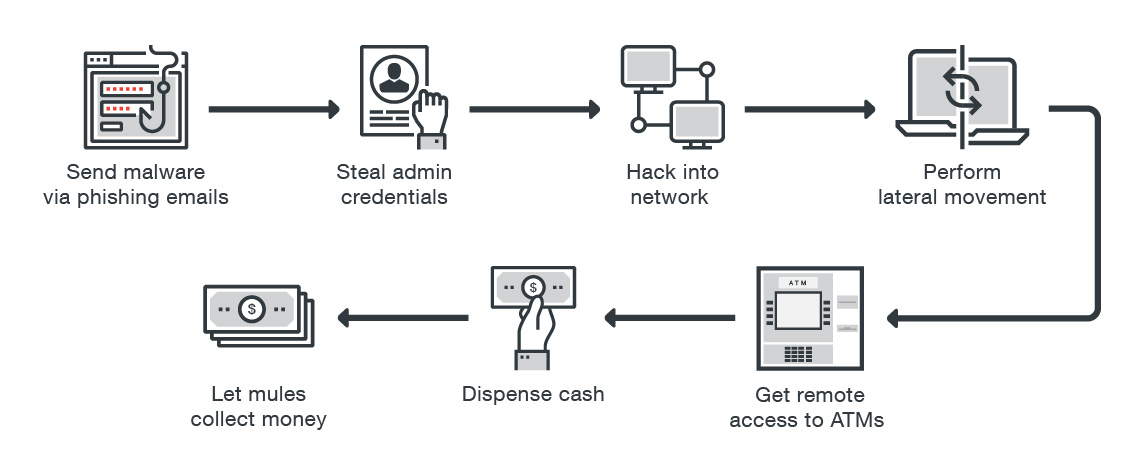

Le principe de fonctionnement de la "boîte noire"

Ces dernières années, selon Europol, les logiciels malveillants pour les distributeurs automatiques de billets ont considérablement évolué. Les cardeurs n'ont plus besoin d'avoir un accès physique à un GAB pour l'infecter. Ils peuvent infecter les distributeurs automatiques de billets par le biais d'attaques réseau à distance en utilisant le réseau d'entreprise de la banque. Selon le Groupe IB, en 2016 dans plus de 10 pays d'Europe, les distributeurs automatiques de billets ont été soumis à des attaques à distance.

Attaque ATM via accès à distance

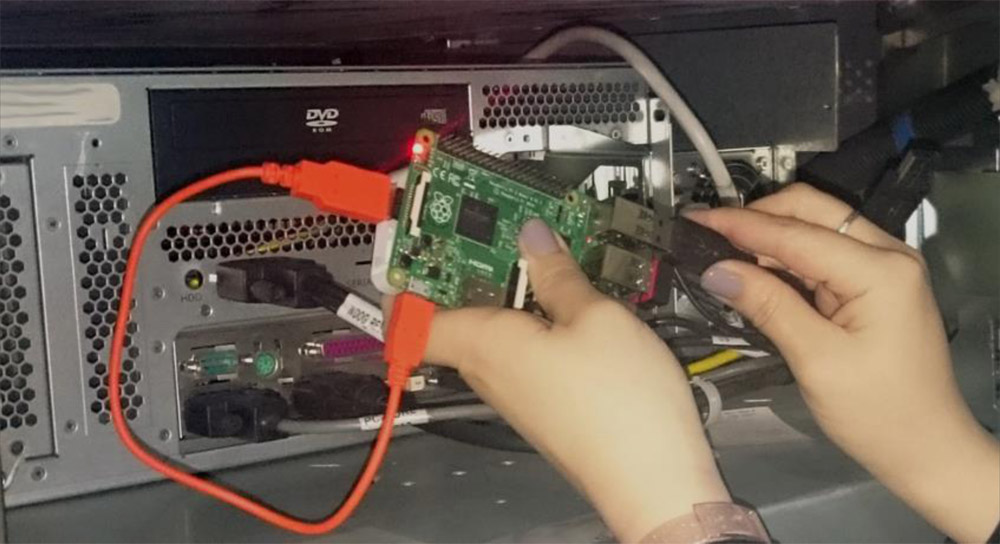

Antivirus, blocage des mises à jour du micrologiciel, blocage des ports USB et chiffrement du disque dur - dans une certaine mesure, protègent l'ATM contre les attaques de virus par les cardeurs. Mais que se passe-t-il si le carder n'attaque pas l'hôte, mais se connecte directement à la périphérie (via RS232 ou USB) - à un lecteur de carte, un clavier NIP ou un distributeur de billets?

La première connaissance de la "boîte noire"

Aujourd'hui, les cardeurs techniquement avertis font exactement cela , en utilisant ce qu'on appelle. Les «boîtes noires» sont des micro-ordinateurs à carte unique spécialement programmés, comme le Raspberry Pi. Les «boîtes noires» vident complètement les guichets automatiques, comme par magie (du point de vue des banquiers). Les cardeurs connectent leur appareil magique directement au distributeur de billets; pour en extraire tout l'argent disponible. Une telle attaque contourne tous les logiciels de protection déployés sur l'hôte ATM (antivirus, surveillance d'intégrité, chiffrement complet du disque, etc.).

Black Box basée sur Raspberry Pi

Les plus grands fabricants de distributeurs automatiques de billets et agences gouvernementales de renseignement, confrontés à plusieurs implémentations de boîte noire, ont averti que ces ordinateurs ingénieux incitent les distributeurs automatiques de billets à cracher tout l'argent disponible; 40 billets toutes les 20 secondes. De plus, les services spéciaux avertissent que les cardeurs ciblent le plus souvent les distributeurs automatiques de billets dans les pharmacies et les centres commerciaux; et également aux distributeurs automatiques de billets qui servent les automobilistes en déplacement.

Dans le même temps, afin de ne pas briller devant les caméras, les cardeurs les plus prudents viennent en aide à un partenaire pas trop précieux, un mulet. Et pour qu'il ne puisse pas s'approprier la «boîte noire», ils utilisent le schéma suivant . La fonctionnalité clé est supprimée de la «boîte noire» et un smartphone y est connecté, qui est utilisé comme canal pour la transmission à distance des commandes vers la «boîte noire» tronquée via le protocole IP.

Modification de la "boîte noire", avec activation par accès à distance

À quoi cela ressemble-t-il du point de vue des banquiers? Ce qui se passe sur les enregistrements des caméras vidéo: une certaine personne ouvre le compartiment supérieur (zone de service), connecte une «boîte magique» au GAB, ferme le compartiment supérieur et sort. Un peu plus tard, plusieurs personnes, des clients apparemment ordinaires, se sont approchées du GAB et ont retiré d'énormes sommes d'argent. Ensuite, le carder revient et récupère son petit appareil magique à l'ATM. En règle générale, le fait d'une attaque ATM avec une «boîte noire» n'est détecté qu'après quelques jours: lorsqu'un coffre-fort vide et un journal de retrait d'espèces ne correspondent pas. En conséquence, les employés de la banque ne peuvent que se gratter la tête .

Analyse des communications ATM

Comme indiqué ci-dessus, l'interaction entre l'unité centrale et les périphériques se fait via USB, RS232 ou SDC. Le carder se connecte directement au port du périphérique et lui envoie des commandes en contournant l'hôte. C'est assez simple, car les interfaces standard ne nécessitent aucun pilote spécifique. Et les protocoles propriétaires par lesquels les périphériques et l'hôte interagissent ne nécessitent pas d'autorisation (après tout, l'appareil est à l'intérieur de la zone de confiance); et par conséquent, ces protocoles non protégés par lesquels les périphériques et l'hôte interagissent sont facilement exploités et sont facilement sensibles à une attaque de lecture.

T.O. les cardeurs peuvent utiliser un analyseur de trafic logiciel ou matériel, le connectant directement au port d'un périphérique spécifique (par exemple, à un lecteur de carte) - pour collecter les données transmises. À l'aide d'un analyseur de trafic, le carder découvrira tous les détails techniques du fonctionnement de l'ATM, y compris les fonctions non documentées de ses périphériques (par exemple, la fonction de changement du firmware d'un périphérique). En conséquence, le cardeur obtient un contrôle total sur l'ATM. Dans le même temps, il est assez difficile de détecter la présence d'un analyseur de trafic.

Le contrôle direct sur le dispositif d'émission des billets signifie que les cassettes ATM peuvent être vidées sans aucune fixation dans les journaux que le logiciel déployé sur l'hôte apporte normalement. Pour ceux qui ne connaissent pas l'architecture matérielle et logicielle d'un ATM, c'est vraiment à cela que la magie pourrait ressembler.

D'où viennent les «boîtes noires»?

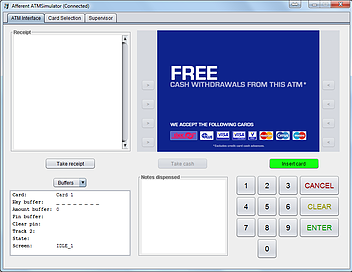

Les fournisseurs et sous-traitants de GAB développent des utilitaires de débogage pour diagnostiquer le matériel du GAB, y compris l'électromécanique responsable des retraits d'espèces. Parmi ces utilitaires: ATMDesk , RapidFire ATM XFS . La figure ci-dessous montre quelques-uns de ces utilitaires de diagnostic.

Panneau de configuration ATMDesk

Panneau de configuration RapidFire ATM XFS

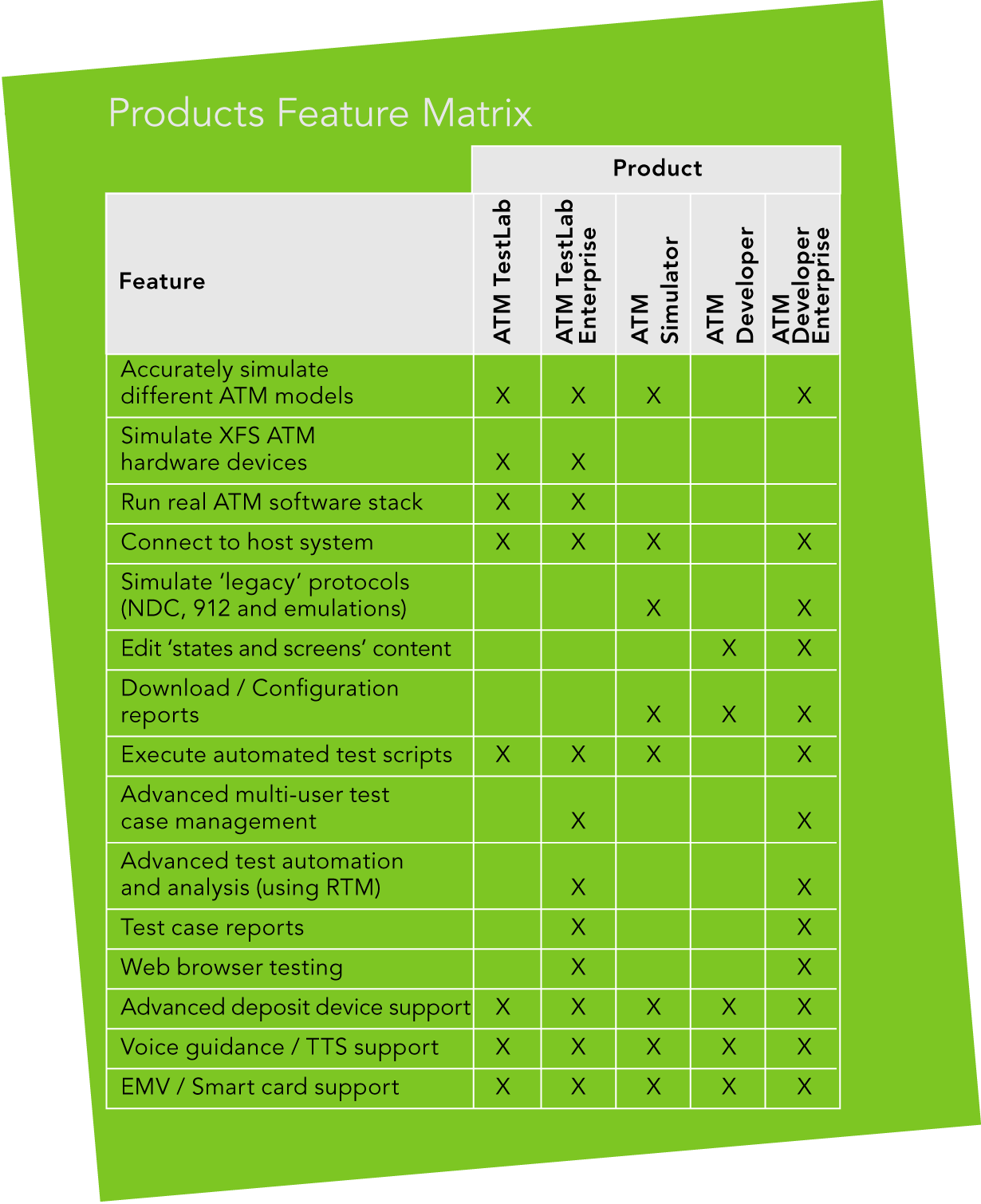

Caractéristiques comparatives de plusieurs utilitaires de diagnostic

L'accès à ces utilitaires est normalement limité à des jetons personnalisés; et ils ne fonctionnent qu'avec la porte du coffre-fort ATM ouverte. Cependant, juste en remplaçant quelques octets dans le code binaire de l'utilitaire, les cardeurs peuvent «tester» les retraits d'espèces - en contournant les chèques fournis par le fabricant de l'utilitaire. Les cardeurs installent ces utilitaires modifiés sur leur ordinateur portable ou micro-ordinateur à carte unique, qui sont ensuite connectés directement au distributeur de billets de banque, pour un retrait non autorisé d'argent.

Last Mile et un faux centre de traitement

L'interaction directe avec les périphériques, sans communiquer avec l'hôte, n'est qu'une des méthodes efficaces de cardage. D'autres astuces reposent sur le fait que nous disposons d'une grande variété d'interfaces réseau à travers lesquelles l'ATM communique avec le monde extérieur. De X.25 à Ethernet et cellulaire. De nombreux guichets automatiques peuvent être identifiés et localisés via le service Shodan (les instructions les plus concises pour son utilisation sont présentées ici ), suivies d'une attaque qui parasite une configuration de sécurité vulnérable, la paresse des administrateurs et des communications vulnérables entre les différents services de la banque.

Le «dernier kilomètre» de communication entre un guichet automatique et un centre de traitement est riche d'une grande variété de technologies qui peuvent servir de point d'entrée pour un cardeur. L'interaction peut être réalisée par une méthode de communication filaire (ligne téléphonique ou Ethernet) ou sans fil (Wi-Fi, cellulaire: CDMA, GSM, UMTS, LTE). Les mécanismes de sécurité peuvent inclure: 1) du matériel ou des logiciels pour la prise en charge VPN (à la fois standard, intégrés au système d'exploitation et de fabricants tiers); 2) SSL / TLS (à la fois spécifiques à un modèle ATM spécifique et de fabricants tiers); 3) cryptage; 4) authentification du message.

Cependant, il semble que pour les banques, les technologies répertoriées semblent être très complexes et ne se soucient donc pas d'une protection réseau spéciale; ou l'implémenter avec des erreurs. Dans le meilleur des cas, l'ATM communique avec le serveur VPN, et déjà à l'intérieur du réseau privé, il se connecte au centre de traitement. De plus, même si les banques parviennent à mettre en place les mécanismes de protection énumérés ci-dessus, le cardeur a déjà des attaques efficaces contre eux. T.O. même si la sécurité est conforme à la norme PCI DSS, les distributeurs automatiques de billets sont toujours vulnérables.

L'une des exigences de base de PCI DSS est que toutes les données sensibles, lorsqu'elles sont transmises sur un réseau public, doivent être cryptées. Et après tout, nous avons vraiment des réseaux qui ont été initialement conçus pour que les données qu'ils contiennent soient complètement cryptées! Par conséquent, il est tentant de dire: "Nos données sont cryptées, car nous utilisons le Wi-Fi et le GSM." Cependant, bon nombre de ces réseaux n'offrent pas une protection suffisante. Les réseaux cellulaires de toutes les générations sont piratés depuis longtemps. Enfin et irrévocablement. Et il y a même des fournisseurs qui proposent des appareils pour intercepter les données transmises par leur intermédiaire.

Par conséquent, soit dans une communication non sécurisée, soit dans un réseau «privé», où chaque ATM diffuse sur d'autres ATMs sur lui-même, un «faux centre de traitement» d'attaque MiTM peut être lancé, ce qui conduira le carder à prendre le contrôle des flux de données transmis entre ATM et centre de traitement.

Des milliers de GAB sont potentiellement sensibles à de telles attaques MiTM . Sur le chemin d'un véritable centre de traitement - le cardrer insère le sien, faux. Ce faux centre de traitement demande au GAB d'émettre des billets de banque. Dans le même temps, le cardeur installe son centre de traitement de manière à ce que la distribution d'espèces ait lieu quelle que soit la carte insérée dans le GAB - même si elle a expiré ou n'a pas de solde. L'essentiel est qu'un faux centre de traitement le «reconnaisse». En tant que faux centre de traitement, il peut y avoir un artisanat ou un simulateur de centre de traitement, développé à l'origine pour le débogage des paramètres réseau (un autre cadeau du «fabricant» - les cardeurs).

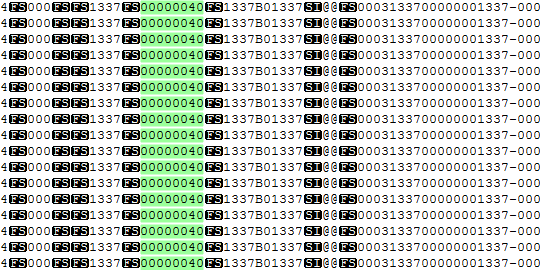

La figure suivante montre un vidage de commandes pour l'émission de 40 billets de banque de la quatrième cassette, envoyés par un faux centre de traitement et stockés dans les journaux du logiciel ATM. Ils ressemblent presque à de vrais.

Dump commande un faux centre de traitement