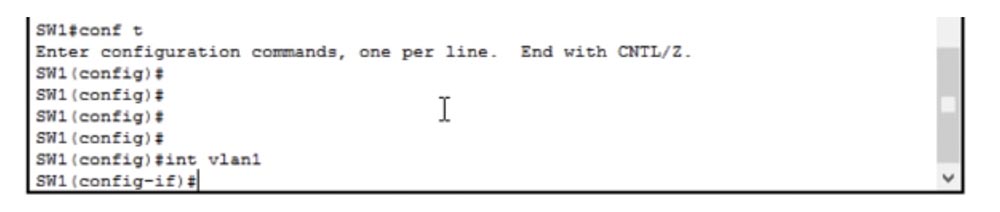

Nous avons donc examiné comment configurer un réseau sur un ordinateur. Quant au switch, permettez-moi de vous rappeler qu'il s'agit d'un appareil du 2ème niveau du modèle OSI, et nous devons configurer l'adresse IP, qui appartient au 3ème niveau. Pour ce faire, nous utilisons la gestion des adresses IP et accédons à l'interface VLAN1. Nous examinerons le VLAN en détail dans l'un des didacticiels vidéo suivants, pour l'instant, rappelez-vous simplement que le nouveau commutateur «prêt à l'emploi» a tous les ports configurés pour utiliser VLAN1. Par conséquent, afin d'attribuer l'adresse IP 10.1.1.10 au commutateur, nous nous tournons vers cette interface.

Si nous voulons attribuer l'adresse IP de la passerelle par défaut, nous devons utiliser la commande ip default gateway 10.1.1.100.

Cela est nécessaire pour que notre commutateur puisse communiquer avec un autre réseau. Si nous revenons à la configuration de travail des interfaces de commutation, nous verrons qu'il y a des lignes:

interface Vlan1

adresse IP 10.1.1.10 255.255.255.0

Cela signifie que tout appareil avec les trois premiers octets de l'adresse IP est 10.1.1., Utilisera l'adresse de passerelle par défaut de 10.1.1.100 pour se connecter à un autre réseau. C'est ainsi que l'adresse de passerelle par défaut est affectée.

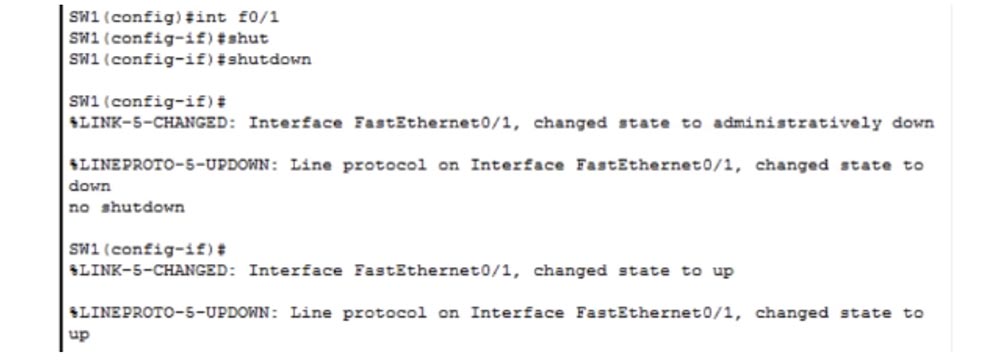

Voyons comment il est possible de déconnecter n'importe quel port d'un commutateur. Maintenant, j'ai fait une erreur et j'essaierai d'en profiter. Si nous avons un routeur, sa désignation commence par f0 / 0 ou g0 / 0, et la désignation du commutateur commence toujours par f0 / 1 ou g0 / 1, selon que FastEthernet ou GigabitEthernet est utilisé. Dans notre cas, il s'agit de FastEthernet, nous utilisons donc la désignation de commutateur f0 / 1.

Comme vous le savez, les routeurs ont été inventés par Cisco et il a décidé que les numéros de routeur commencent toujours par f0 / 0. Donc, si je veux désactiver ce port, je tape simplement la commande d'arrêt et le port FastEthernet 0/1 est physiquement désactivé. Si je veux réactiver ce port, j'entre la commande no shutdown. Comme vous pouvez le voir, dans le premier cas, nous recevons un message indiquant que l'état du port est «administrativement en panne», dans le second cas - que l'état du port est «en hausse».

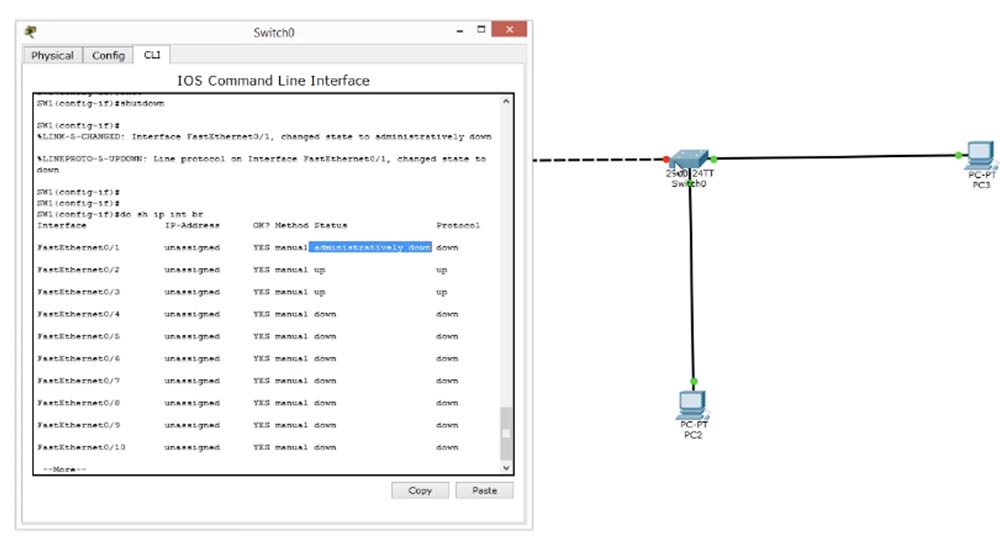

Maintenant, je vais à nouveau déconnecter le port et donner la commande do sh ip interface br - c'est l'une de mes commandes préférées, ce qui permet de visualiser rapidement l'état actuel de toutes les interfaces de commutation.

Nous voyons que l'interface FastEthernet0 / 1 est administrativement désactivée. Administrativement signifie que cette interface a été désactivée à l'aide de la commande d'arrêt. Dans la colonne de droite, nous voyons que le protocole de cette interface est également désactivé et est à l'état bas, cependant, lorsque le trafic apparaît sur ce port, il passe immédiatement à l'état haut.

Le statut de l'interface FastEthernet0 / 4 est également affiché comme étant en panne, c'est-à-dire au moment où elle est à l'état ouvert, mais ne fonctionne pas. Les interfaces FastEthernet0 / 2 et FastEthernet0 / 3 sont en place, car si vous regardez la topologie logique de notre réseau, vous pouvez voir que PC2 et PC3 y sont connectés. Dans l'image, ces ports de commutateur sont marqués par des points verts et le port déconnecté administrativement connecté au concentrateur est marqué par un point rouge.

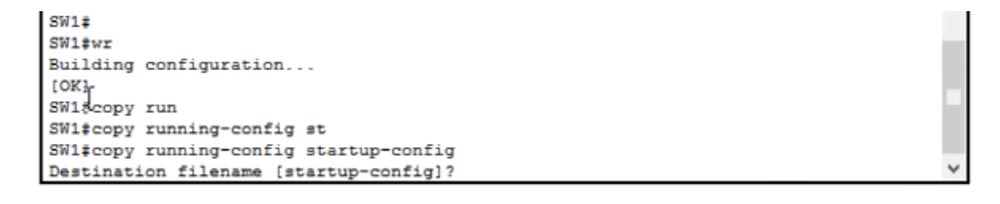

Maintenant, je vais entrer la commande no shutdown, et vous verrez comment après quelques secondes le point rouge changera de couleur, indiquant que le port est activé. Ainsi, nous avons effectué les réglages de la commande d'arrêt et de négation. Nous avons encore le dernier élément de paramètres - enregistrer la configuration du commutateur Saving Configuration. Pour ce faire, nous entrons la commande wr (wright) et enregistrons les paramètres. Ensuite, nous copions ces paramètres dans le fichier de configuration du commutateur de démarrage.

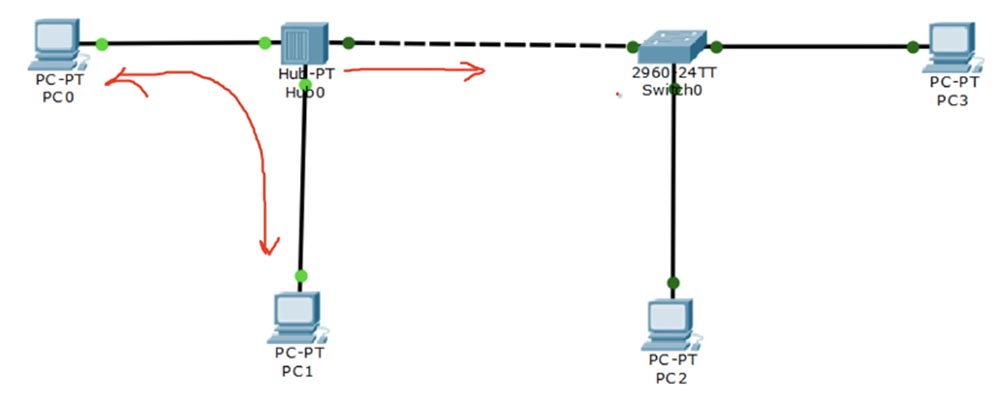

Revenons maintenant à la configuration de notre réseau, où nous avons un gros problème. Les personnes qui comprennent les réseaux connaissent la différence entre un concentrateur et un commutateur.

Si PC2 est connecté au commutateur ou communique avec PC3, le trafic circule uniquement entre ces deux périphériques - PC2 et PC3. Si PC0 communique avec le concentrateur ou PC1 via le concentrateur, le trafic ne circule pas seulement entre les deux ordinateurs, car le concentrateur envoie une copie de ce trafic au commutateur.

Supposons que vous êtes un administrateur réseau assis sur PC1 et que vous essayez de vous connecter au commutateur à l'aide du protocole d'accès à distance au terminal Telnet via le concentrateur. Cependant, tout le trafic que vous dirigez vers le commutateur peut être visualisé par un pirate informatique assis sur PC0, car le concentrateur enverra une copie de ce trafic à son ordinateur.

Puisque vous utilisez un nom d'utilisateur et un mot de passe pour vous connecter au commutateur, le pirate peut utiliser le logiciel gratuit Wireshark, qui vous permet d'analyser le trafic et d'obtenir vos informations d'identification. C'est pourquoi nous essayons de ne pas utiliser de concentrateurs lors de la création de réseaux modernes. Actuellement, presque toutes les entreprises ont remplacé les concentrateurs par des commutateurs.

Un moyen d'empêcher les fuites de trafic via le concentrateur peut être d'utiliser une autre technologie de transmission basée sur le protocole SSH, ou «shell sécurisé». Ce protocole est similaire à Telnet et fait de même, mais de manière plus sécurisée, en utilisant le chiffrement du trafic.

Considérez cet exemple. Lorsque le ministère de la Défense veut transporter du matériel secret de l'autre côté du pays, il utilise un camion pour le faire. Ce camion doit passer la porte avec un gardien qui demande des documents au chauffeur. Dans notre cas, il s'agit du nom d'utilisateur et du mot de passe. Dès que le gardien recevra le mot de passe correct, elle manquera le camion. C'est ainsi que fonctionne le protocole Telnet, mais notre camion transporte du fret dans un corps ouvert et pendant qu'il se rend à destination, tout le monde peut voir ce qu'il contient. Cependant, nous ne voulons pas que quiconque sache quel type de cargaison nous transportons, nous avons besoin que le camion soit fermé. Cela signifie que quiconque le voit ne pourra pas découvrir ce qui se trouve à l'arrière. C'est ce que fait SSH - il protège le contenu du trafic des étrangers.

Telnet est assez bon pour les réseaux de confiance, lorsque vous contactez le destinataire que vous connaissez, utilisez l'autorisation d'entrer sur le réseau, d'envoyer et de recevoir des messages. Mais il ne peut pas protéger le contenu de vos messages contre un pirate qui parvient à s'infiltrer dans votre réseau. SSH fournit une telle connexion lorsque les messages ne peuvent être déchiffrés que par deux personnes - l'expéditeur et le destinataire. Cela ne peut être effectué que par les appareils auxquels ce message est destiné.

Ainsi, si nous échangeons des messages entre PC1 et le commutateur en utilisant le protocole SSH, le concentrateur le copiera également sur d'autres appareils, mais cela n'aidera en rien le pirate informatique sur PC0, car il ne pourra pas le décrypter. Autrement dit, il voit notre camion, mais ne peut pas savoir quel type de cargaison est dans une boîte fermée. Voyons ce qu'est le protocole SSH.

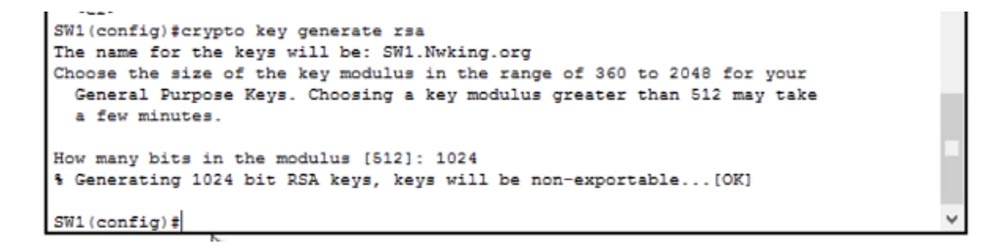

Pour utiliser ce protocole, vous devez effectuer 6 réglages. Le premier consiste à configurer le nom d'hôte, mais comme nous l'avons déjà terminé pour le commutateur, vous pouvez immédiatement passer au deuxième paramètre - définir le nom de domaine. Pour ce faire, entrez la commande ip domain-name Nwking.org dans la fenêtre de commande du commutateur, mais vous pouvez utiliser n'importe quel autre nom. Ensuite, nous devons garantir la sécurité de la clé sécurisée, c'est-à-dire activer le chiffrement à l'aide de la commande de clé de chiffrement, puis utiliser la commande de génération de clé de chiffrement pour activer la fonction de génération de clé de chiffrement.

Je vais parler en détail du fonctionnement du protocole SSH dans les vidéos suivantes, alors restez à l'écoute pour des choses plus intéressantes sur la sécurité Internet. Vous voyez qu'après avoir utilisé cette commande, le message Générer des clés RSA est apparu sur la ligne, où RSA est l'une des normes de cryptage les plus courantes dans le domaine des réseaux.

Après avoir appuyé sur «Entrée», un message est apparu à l'écran indiquant que vous pouvez sélectionner la longueur de la clé de cryptage de session de 360 à 2048 bits et que la création d'une clé de 512 bits peut prendre plusieurs minutes. Attribuons une taille de clé de 1024 bits, c'est une clé assez sécurisée.

Je tiens à noter qu'une clé de 1024 bits est beaucoup plus fiable qu'une clé de 512 bits, alors ne soyez pas confus car elle n'est que 2 fois plus grande. Il s'agit simplement du nombre de bits source requis pour générer une clé de session, la clé elle-même aura une taille plusieurs fois supérieure à ce nombre.

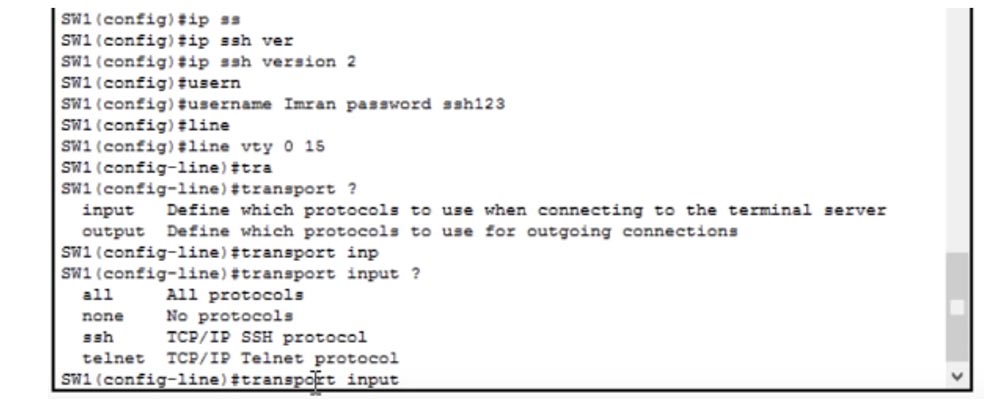

Nous avons donc le nom d'hôte, le nom de domaine et la clé de cryptage, nous devons maintenant rendre la fonction SSH version 2 disponible, cette deuxième version du protocole de sécurité qui n'est pas compatible avec la première version de SSH. Pour cela, la commande ip ssh version 2 est utilisée, ce qui signifie que tout le trafic arrivant via SSH utilisera la deuxième version.

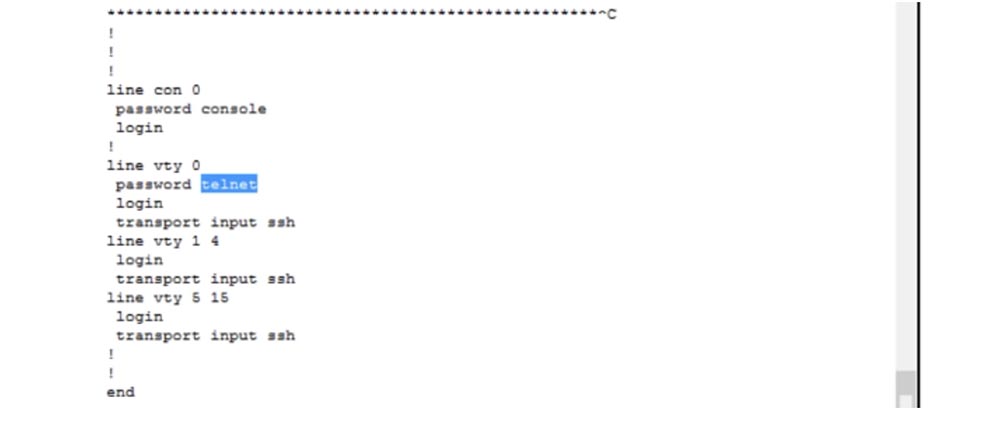

Ensuite, nous devons créer des utilisateurs - Créer des utilisateurs. Cela peut être fait en entrant une ligne comme celle-ci: nom d'utilisateur Mot de passe Imran ssh123. Vous devez maintenant activer le commutateur pour utiliser SSH. Nous savons que SSH et Telnet utilisent la ligne vty, nous tapons donc la commande line vty 0 15, car nous voulons utiliser les 16 lignes de communication.

Pour désactiver les protocoles SSH ou Telnet pour ce commutateur, vous devez utiliser la commande d'entrée de transport, après quoi le système affichera un indice parmi 4 options possibles:

tous - la capacité d'utiliser les deux protocoles;

aucun - désactiver les deux protocoles;

ssh - utilise le protocole TCP / IP SSH;

telnet - utilisez le protocole Telnet TCP / IP.

Si vous entrez la commande transport input none, tout trafic via SSH et Telnet sera refusé et toutes les lignes vty de 0 à 15 seront désactivées.

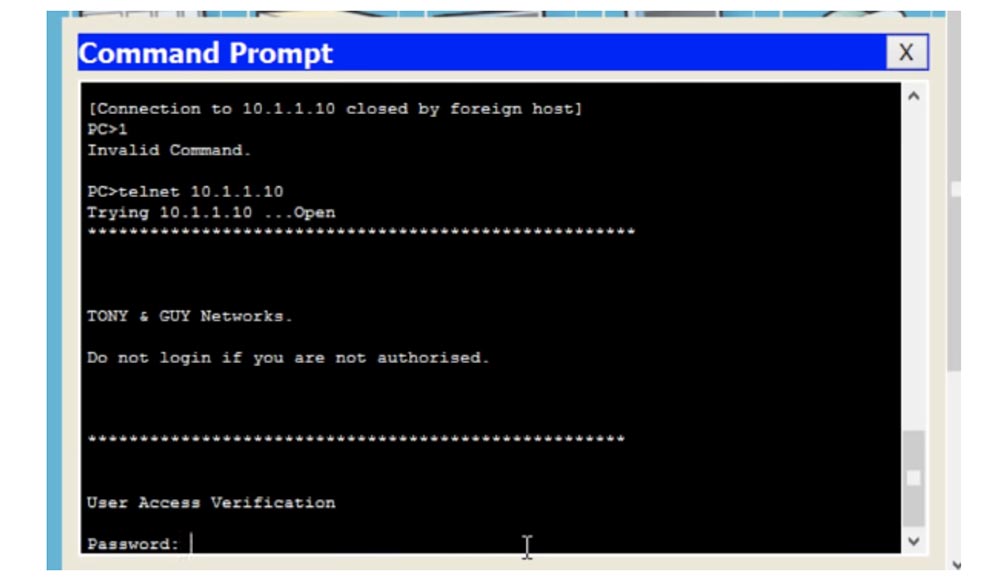

Si je reviens au terminal de ligne de commande PC0, quittez les paramètres du commutateur et essayez de vous connecter via Telnet, je verrai que la connexion est fermée. La raison en est que nous avons interdit l'utilisation de tout protocole de communication. Maintenant, si je veux utiliser Telnet, je vais entrer la commande telnet d'entrée de transport dans la fenêtre des paramètres du commutateur.

Si après cela, nous essayons à nouveau de contacter le commutateur via l'ordinateur et de taper telnet 10.1.1.10 dans le terminal de ligne de commande, la connexion sera établie et nous verrons une bannière de bienvenue et une suggestion pour entrer un mot de passe pour la vérification de l'utilisateur.

Qu'avons-nous fait? Par mesure de sécurité, nous avons interdit l'utilisation du trafic Telnet, permettant l'utilisation uniquement du trafic SSH. Si vous entrez maintenant la commande transport input ssh dans les paramètres du commutateur et essayez de vous connecter via l'ordinateur, le système refusera de fournir l'accès. Dans ce cas, vous devez taper ssh dans la fenêtre d'invite de commande PC0 - cela signifie que l'utilisateur souhaite établir une communication à l'aide du protocole SSH.

Après cela, un modèle apparaîtra sur la ligne de commande pour le format de données que l'utilisateur doit saisir: SSH - 1 nom d'utilisateur cible.

Je dois saisir la version du protocole, le nom d'utilisateur et l'adresse IP de l'appareil avec lequel je souhaite communiquer, je tape donc la ligne suivante:

ssh -1 Imran 10.1.1.10

Après cela, un message Ouvrir apparaît, indiquant que l'interface du périphérique cible est ouverte, vous invitant à saisir le mot de passe Mot de passe. J'entre le mot de passe ssh123, mais pour une raison quelconque, il n'est pas accepté. Le fait est que j'ai fait une erreur, et c'est bien, car grâce à cela, je peux concentrer votre attention sur une autre étape nécessaire.

Essayons de comprendre ce qui s'est passé. J'ai entré le mot de passe ssh123, qui était précédemment entré dans les paramètres du commutateur. Examinons à nouveau la configuration actuelle du commutateur, pour comprendre quel type de mot de passe j'ai défini.

Nous voyons que nous avons une connexion en cours d'exécution sur la ligne vty 0, et le mot de passe pour cette ligne n'est pas ssh123, mais telnet. Si j'entre ce mot de passe sur la ligne de commande de l'ordinateur, je peux accéder aux paramètres du commutateur. Pourquoi le mot de passe ssh123 n'est-il pas accepté? Il s'agit de la commande de connexion. Cela signifie que vous ne pouvez vous connecter qu'avec le mot de passe précédemment défini, c'est-à-dire que vous devez utiliser le mot telnet ci-dessus comme mot de passe. Cependant, si nous voulons utiliser le mot de passe utilisateur, alors au lieu de la commande login, nous devons utiliser la commande login local.

Maintenant, nous voyons que tous nos paramètres contenant la commande login ont changé en login local, ce qui signifie: "utilisez un nom d'utilisateur et un mot de passe locaux". Et le nom d'utilisateur et le mot de passe locaux se trouvent dans la ligne nom d'utilisateur Mot de passe Imran ssh123. Je veux vérifier si Packet Tracer prend en charge la commande locale et voir ce qu'elle prend en charge - cette commande signifie vérifier le mot de passe local.

Dans les didacticiels vidéo suivants sur la sécurité Internet, je montrerai que les paramètres de connexion des utilisateurs peuvent être rendus beaucoup plus faciles à l'aide des protocoles spéciaux de contrôle d'accès de Cisco. Même lorsque vous utilisez Cisco Identity Services Engine (ISE), qui n'est pas utilisé pour les routeurs et les commutateurs et est conçu pour fonctionner avec d'autres appareils, nous devons nous assurer que ces appareils peuvent accéder à la base de données centrale à l'aide d'un nom d'utilisateur et d'un mot de passe locaux.

Ainsi, dans le terminal de ligne de commande du commutateur, nous avons utilisé la commande login local, qui indique au système qu'il est nécessaire d'utiliser un nom d'utilisateur et un mot de passe locaux. Maintenant, je vais entrer la commande Quitter sur la ligne de commande de l'ordinateur et essayer de me reconnecter au commutateur à l'aide du mot de passe ssh123. Comme vous pouvez le voir, maintenant cela a fonctionné.

Aujourd'hui, nous avons examiné comment vous pouvez utiliser le protocole SSH dans la pratique. Je tiens à noter que chacun de vous, lorsque vous commencez à travailler dans une entreprise, devrait tout d'abord demander au responsable s'il est possible de mettre tous les appareils en mode de fonctionnement en utilisant le protocole SSH pour protéger votre trafic.

Je pense qu'aujourd'hui nous avons considéré suffisamment de matériel utile. Je vous conseille de prendre des notes afin de mieux comprendre les enjeux. Si vous ne comprenez pas quelque chose du didacticiel vidéo d'aujourd'hui concernant la topologie du réseau physique et logique ou les paramètres de commutation, n'hésitez pas à poser des questions, y compris dans le groupe Facebook

www.facebook.com/NetworKingConsultant , et je vais y répondre.

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?