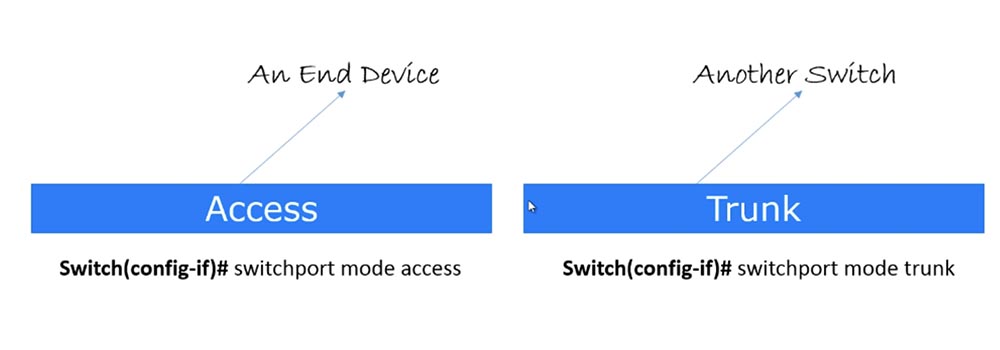

Aujourd'hui, nous allons examiner les modes de port de commutateur et les fonctions de commutateur. Le commutateur a deux modes de fonctionnement: Accès, ou accès statique, et Trunk - mode de jonction de tunnel. Le premier mode est utilisé lorsque vous connectez un périphérique terminal au port du commutateur. Si vous connectez votre ordinateur personnel ou portable au commutateur, son port fonctionne comme un port d'accès. Pour définir ce mode, dans les paramètres du commutateur, vous devez utiliser la commande d'accès au mode switchport. De nos didacticiels vidéo, vous savez déjà que lorsque la ligne de commande a la forme (config-if) #, cela signifie que l'interface de commutation dans ce cas est désignée comme f0 / 1 ou g0 / 1. Ainsi, nous avons une sous-commande d'interface de commutateur, et elle peut être utilisée pour n'importe quel autre port.

Habituellement, lorsque vous tapez la commande d'accès en mode switchport, elle fait référence à la configuration du VLAN. Cependant, à ce stade, vous ne pouvez pas vous soucier des VLAN; concentrez-vous plutôt sur les modes de port. Ainsi, ce mode est utilisé pour connecter un port de commutateur spécifique au périphérique final de l'utilisateur.

Le deuxième mode est connu comme le port de jonction, ou port de jonction. Il est utilisé pour connecter le port d'un commutateur à un autre commutateur ou routeur. Ce terme a été inventé par Cisco, d'autres fabricants de périphériques réseau l'appellent différemment. Lorsque nous discuterons du VLAN, nous parlerons plus en détail du mode trunk, pour le moment, rappelez-vous simplement que le mode trunk est utilisé lors de la connexion du commutateur à un autre commutateur, et Access lors de la connexion au périphérique final. Veuillez noter que nous ne parlons pas de modes de commutation, mais de modes de port spécifiques, et tout port de commutateur peut être configuré sur l'un de ces modes.

Pour mettre un port en mode trunk, utilisez la commande switchport mode trunk. Je note que lorsque nous parlons de modes de port, nous devons parler d'un protocole spécial pour ces modes, qui est appelé protocole de jonction dynamique, DTP est un protocole de jonction dynamique. Il s'agit d'un protocole Cisco propriétaire, c'est-à-dire qu'il ne peut pas être utilisé avec d'autres commutateurs autres que les produits Cisco. Il existe d'autres fabricants d'équipements réseau qui ont adopté le concept du protocole Cisco DTP, cependant, puisque cette série de didacticiels vidéo est axée sur Cisco CCNA, nous ne prendrons pas en compte les produits d'autres développeurs.

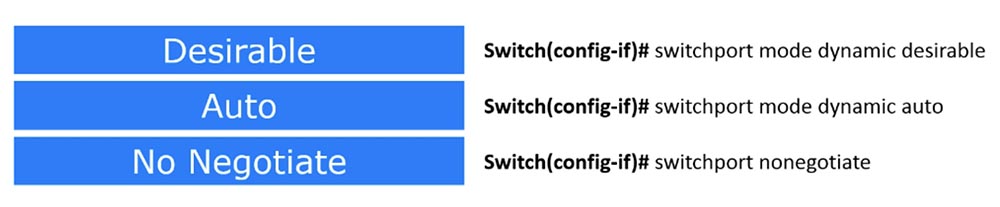

Il existe trois modes dans ce protocole: deux modes de fonctionnement Dynamic Desirable et Dynamic Auto, et le troisième mode No Negotiate désactive simplement DTP.

Si le port est en mode dynamique souhaitable, il commence immédiatement à envoyer des paquets DTP, c'est-à-dire qu'il devient un port de jonction. Il résulte du nom du protocole qu'il fournit une connexion de jonction, et dans ce cas, le nom du mode de protocole souhaitable - «désiré» - signifie que le port «veut» devenir une jonction. Supposons que j'ai un port de jonction et que vous ayez Telnet, et peut-être que je veux que vous deveniez un port de jonction, mais vous ne voulez pas!

Mais si de l'autre côté le port du commutateur fonctionne également en mode Dynamic Desirable, alors notre port fonctionnant en mode Dynamic Desirable devient un port trunk. La même chose se produit si notre port est en mode Dynamic Auto et que le suivant est en mode Dynamic Desirable. Dès que notre port en recevra des paquets DTP, il deviendra immédiatement un port de jonction.

Mais si les deux commutateurs sont en mode Dynamic Auto, un problème se pose - dans ce mode, les deux commutateurs ne feront rien, car il s'agit d'un mode de veille passif, qui ne fournit aucune action jusqu'à ce que le port reçoive un paquet DTP. Par conséquent, si les deux commutateurs sont en mode Dynamic Auto, aucune connexion de ligne réseau ne se produit.

Ainsi, si vous souhaitez qu'une connexion de jonction soit créée automatiquement, au moins l'un des commutateurs, ou plutôt les ports de commutateur, doit être en mode dynamique souhaité.

Cependant, garder constamment l'un des commutateurs dans l'état dynamique souhaité n'est pas très bon. Supposons que tous les commutateurs de votre organisation soient dans l'état Dynamic Auto ou Dynamic Desirable. Si un méchant a l'intention de casser votre commutateur et d'entrer dans le système, il sera très facile pour lui de le faire. Tout ce qu'il doit faire est d'obtenir un commutateur, dont l'un des ports est connecté à votre commutateur de bureau, et de le mettre en mode Dynamic Desirable. Dès que cela se produit, le commutateur de la société deviendra un tronc et donnera à un attaquant la possibilité d'intercepter tout le trafic qui le traverse.

En mode jonction, 2 ou 3 commutateurs partagent les mêmes données. Cela revient à étendre les capacités de votre commutateur - s'il a 8 ports et est connecté à l'aide d'un tronc à un autre commutateur à 8 ports, considérez que vous avez un commutateur à 16 ports. Voici comment fonctionne la jonction par défaut, sauf si, bien sûr, vous prenez des mesures spéciales pour empêcher un commutateur d'envoyer son trafic à un autre. Mais généralement, si vous organisez une jonction entre deux commutateurs à 8 ports, vous obtenez simplement un commutateur à 16 ports.

Si un pirate informatique accède à votre commutateur et crée un tronc, le commutateur de l'entreprise commencera à envoyer tout le trafic au commutateur de l'attaquant, qui peut utiliser n'importe quel logiciel pour analyser le trafic de toute l'organisation.

Pour éviter cette situation, vous pouvez utiliser le mode No Negotiate en entrant la commande switchport nonegotiate. Par conséquent, assurez-vous d'utiliser cette commande pour désactiver le protocole DTP si vous ne l'utilisez pas.

Si vous utilisez le mode de port du commutateur d'accès, il désactive la jonction. Comme nous l'avons déjà dit, si vous avez besoin d'un mode de fonctionnement statique, vous configurez Access et si vous avez besoin d'un mode de protocole DTP dynamique, vous utilisez Trunk. C'est le concept de l'utilisation des modes de fonctionnement du port du commutateur, et j'espère que vous l'avez appris.

Passons maintenant à l'examen des fonctions de communication. Fondamentalement, un commutateur remplit trois fonctions: apprentissage des adresses - stockage des adresses MAC, décision de transfert - prise de décision d'envoyer des données et évitement des boucles, ou prévention des boucles fermées ou des boucles réseau.

Commençons par nous souvenir des adresses. Nous en avons déjà parlé, mais comme nous parlons de commutateurs, permettez-moi de vous le rappeler à nouveau. Dès que le commutateur est connecté au réseau, tous les périphériques réseau y sont connectés dans les 30 à 40 secondes et ils commencent à "communiquer". Je dirai que les ordinateurs aiment vraiment communiquer, diffusent constamment, en disant: "hé, voici mon adresse MAC!". Supposons que nous ayons cinq périphériques réseau et que chacun diffuse, par exemple, il peut s'agir de demandes ARP. Chaque fois que vous allumez votre ordinateur, il signale son adresse MAC au réseau. Si le commutateur reçoit un message de diffusion du premier périphérique connecté au port # 1, il lit son adresse MAC contenue dans ce message et se souvient que son premier port est connecté à cette adresse particulière. Sur la base de ces informations, le commutateur crée une entrée dans sa table d'adresses MAC. Cette table est parfois appelée table CAM ou table de mémoire associative. De la même manière, il agit par rapport au deuxième, troisième, quatrième, cinquième périphérique réseau - dès que le commutateur reçoit un message de diffusion avec une adresse MAC, il le place immédiatement dans sa table, créant l'enregistrement correspondant.

Si un périphérique réseau souhaite contacter une adresse MAC, le commutateur vérifie s'il existe un enregistrement concernant cette adresse dans sa table et, sur la base de ces informations, prend une décision concernant l'envoi de données. Examinons de plus près ce processus.

Il existe deux types de décisions de transfert de commutateur au deuxième niveau (canal) du modèle OSI - Cut Through, ou par transfert, et Store & Forward, transfert avec stockage intermédiaire. Considérez la différence entre ces deux types de commutation.

Supposons qu'un périphérique réseau soit sur le point de communiquer avec un autre périphérique. Pour ce faire, il envoie une trame qui contient son adresse MAC, son adresse MAC de destination et d'autres informations nécessaires. Dès que le commutateur reçoit cette trame, il regarde d'abord l'adresse MAC de destination, qui se trouve dans les premiers octets de la trame, et transfère immédiatement cette trame au port de destination. C'est à cela que sert la commutation Cut Through.

Si le type de transfert Store & Forward est utilisé, le commutateur attend jusqu'à ce qu'il reçoive la trame entière. Il vérifie ensuite la trame reçue pour les erreurs qui peuvent s'être produites pendant la transmission. S'il n'y a pas d'erreur, il transmet la trame au port de destination.

Certaines personnes pensent que Cut Through est suffisant, d'autres disent: "non, nous avons vraiment besoin d'une vérification des erreurs!" Cette question n'a pas de solution définitive, tout dépend de la situation spécifique. Si vous avez besoin d'un transfert rapide et que vous souhaitez que le commutateur transfère le trafic le plus rapidement possible, vous utilisez le mode de commutation Cut Through. Si vous avez besoin d'un trafic plus fiable et testé, vous utilisez Store & Forward.

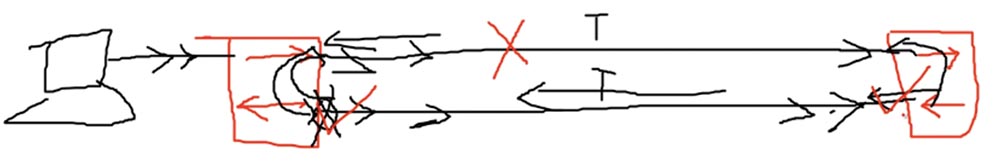

Voyons maintenant l'évitement de boucle. Comme vous vous en souvenez, j'ai déjà dit dans l'une de mes leçons que lorsqu'un commutateur reçoit un message de diffusion, il l'envoie à tous les ports. Maintenant, j'ai dessiné 2 interrupteurs et les flèches rouges indiquent la réception et la transmission des données. Habituellement, vous connectez un commutateur à un autre câble, formant un tronc. Cependant, à mesure que le réseau se développe, vous n'êtes plus satisfait d'un câble via lequel les données sont transmises, vous souhaitez accélérer le processus d'échange de trafic et connecter les appareils avec un deuxième câble, créant un autre tronc.

Bien sûr, vous pouvez déconnecter physiquement un câble et quitter le second, et la connexion entre les commutateurs ne sera pas interrompue, cependant, la plupart des administrateurs réseau préfèrent utiliser les deux trunks. Ainsi, pour connecter deux commutateurs, nous n'avons pas un, mais deux moyens, et une telle connexion peut conduire à un problème de boucle de paquets. Cela se produit lorsqu'il y a plus d'un chemin au niveau de la couche 2 du modèle OSI entre deux points de terminaison, par exemple, lorsque deux commutateurs ont plusieurs connexions entre eux ou que deux ports de commutateur sont connectés l'un à l'autre.

Maintenant, je vais dessiner un autre appareil sur la gauche - un ordinateur. Lorsque cet ordinateur diffuse, le commutateur reçoit du trafic et le transmet à tous ses ports. Dans notre cas, cela signifie que le commutateur gauche enverra du trafic sur les câbles supérieur et inférieur, qui sont connectés à ses deux ports. Lorsque le commutateur droit reçoit du trafic sur le câble supérieur, il l'enverra à son deuxième port, auquel le câble inférieur est connecté, et ce trafic se précipitera vers le commutateur gauche. Lorsque le trafic provenant du commutateur gauche sur le câble inférieur arrive au commutateur droit, le commutateur droit le redirigera vers son premier port, et puisqu'il s'agit d'une transmission à large bande, il l'enverra sur le câble supérieur au commutateur gauche.

À son tour, le commutateur de gauche, ayant reçu du trafic de celui de droite, le redirigera vers son autre port et le renverra, et le fera pour les deux ports auxquels les câbles sont connectés. Ce processus sera répété indéfiniment, c'est-à-dire qu'entre les deux commutateurs, une boucle fermée ou une boucle fermée du même trafic est formée.

Il est très difficile de détecter le trafic en boucle dans le système. Il n'y a aucun indicateur qui montre une boucle de trafic, contrairement au modèle OSI niveau 3, où il existe de nombreux mécanismes pour empêcher la boucle. En effet, au deuxième niveau du modèle OSI, les en-têtes ne prennent pas en charge la valeur de durée de vie de la trame TTL, et si la trame boucle, elle peut vivre éternellement.

De plus, le filtre de la table d'adresses MAC du commutateur sera confus quant à l'emplacement du périphérique, car le commutateur recevra une trame provenant de plusieurs canaux de communication et ne pourra pas la faire correspondre avec un périphérique particulier.

Le protocole Spanning Tree, ou STP, qui empêche l'apparition de boucles de trafic dans la topologie du réseau, permet de résoudre ce problème. Vous pouvez en savoir plus sur ce protocole dans l'article Wikipedia, pour l'instant il vous suffit de vous familiariser avec son concept. STP vérifie si nous avons une connexion redondante. Dans notre cas, nous avons 2 connexions entre les mêmes commutateurs, c'est-à-dire que la redondance est présente. Dans les didacticiels vidéo suivants, je vais vous expliquer en détail comment fonctionne STP, mais maintenant je dis simplement qu'il agit selon ses propres règles et déconnecte logiquement le câble supplémentaire. Physiquement, les deux câbles restent connectés, mais logiquement l'un d'eux est déconnecté. Ainsi, les deux ports connectés par le câble supérieur continuent d'échanger du trafic, mais l'un des ports connectés par le câble inférieur est logiquement désactivé.

Supposons que la connexion sur le câble supérieur soit interrompue pour une raison quelconque. Dans ce cas, le protocole STP inclut immédiatement l'un des ports connectés par le câble inférieur et l'échange de données se poursuit sans interruption.

Je vous ai présenté un concept très bref de STP: c'est un mécanisme qui déconnecte les connexions redondantes. Sur cette diapositive, vous voyez l'analogie du protocole STP - un arbre tombé a bloqué la route et la route s'est "rompue".

Dans les didacticiels vidéo suivants, nous reviendrons sur de nombreux sujets qui ont été brièvement abordés dans les épisodes précédents. Par conséquent, je dis à mes élèves de ne pas s'inquiéter de ce que nous manquerons quelque chose d'important: c'est comme construire un bâtiment quand personne ne commence à peindre les murs du premier étage jusqu'à ce que les autres étages soient érigés. Je ne sais pas combien de leçons vidéo il y aura dans notre cours, peut-être 40 ou 50, car si un sujet vous intéresse plus, je vais y consacrer une leçon distincte. Croyez simplement qu'avec mon aide, vous allez acquérir toutes les connaissances pour obtenir un certificat CCNA et même en apprendre beaucoup plus que nécessaire.

Merci de rester avec nous. Aimez-vous nos articles? Vous voulez voir des matériaux plus intéressants? Soutenez-nous en passant une commande ou en le recommandant à vos amis, une

réduction de 30% pour les utilisateurs Habr sur un analogue unique de serveurs d'entrée de gamme que nous avons inventés pour vous: Toute la vérité sur VPS (KVM) E5-2650 v4 (6 cœurs) 10 Go DDR4 240 Go SSD 1 Gbps à partir de 20 $ ou comment diviser le serveur? (les options sont disponibles avec RAID1 et RAID10, jusqu'à 24 cœurs et jusqu'à 40 Go de DDR4).

Dell R730xd 2 fois moins cher? Nous avons seulement

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV à partir de 199 $ aux Pays-Bas! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - à partir de 99 $! Pour en savoir plus sur la

création d'un bâtiment d'infrastructure. classe utilisant des serveurs Dell R730xd E5-2650 v4 coûtant 9 000 euros pour un sou?