Depuis plusieurs décennies, les pirates sonnent continuellement: notre vie privée, notre vie privée, le droit à l'anonymat, le droit à la confidentialité de la correspondance sont attaqués, et de plus en plus chaque année. L'ère du contrôle total est déjà à l'aube, mais la plupart des gens ne sont pas inquiets - même les révélations stupéfiantes de Snowden par les masses sont perçues comme un scandale passager ordinaire d'un gars. Que nous reste-t-il de cybersécurité? Informer. Les conférences sur la sécurité parlent de menaces de plus en plus sophistiquées. J'ai sélectionné dix rapports consacrés aux dernières tendances dans le domaine de l'extrasensoriel mobile.

- Le gyroscope qui écoute

- La batterie qui frappe

"Dites-moi combien d'énergie votre téléphone consomme ... et je vous dirai où vous êtes."

- le wi-fi lit les lèvres

"Dis-moi quel champ électromagnétique est dans la pièce ... et je te dirai où tu es

- Balises RFID dans vos sous-vêtements

- Collusion ultrasonique de vos gadgets intelligents

- Ennemi du frigo (et de la bibliothèque)

"Avez-vous une seule puce RFID dans votre maison et votre sac à main?" - donc tu es un terroriste

- La vie secrète de votre carte SIM

- Est-il possible de résister à l'espionnage mobile

- Au lieu d'une conclusion

Le gyroscope qui écoute

Les smartphones modernes sont équipés de nombreux capteurs qui vous permettent de mettre en œuvre une interface utilisateur riche. Bien qu'ils soient généralement utiles, ils peuvent parfois divulguer par inadvertance des informations confidentielles. Bien que les risques pour la confidentialité associés à des capteurs tels qu'un microphone, une caméra et un GPS soient évidents et bien compris, il y en a aussi qui ne sont pas évidents. En particulier, l'accès à des capteurs de mouvement tels qu'un gyroscope et un accéléromètre. Tout programme - même une applet Java sur un site Web - peut mesurer et stocker les performances de ces capteurs.

Qu'est-ce que cela menace? L'accès au gyroscope et à l'accéléromètre vous permet de: 1) identifier l'utilisateur par son schéma de marche (obtenu à partir de l'accéléromètre du smartphone); 2) lire les caractères saisis sur le clavier, à côté duquel se trouve le smartphone; et même 3) écouter des conversations sans avoir accès à un vrai microphone - en utilisant un gyroscope comme microphone grossier. Des instructions détaillées sur la façon de faire tout cela sont dans le domaine public: [1]

La batterie qui frappe

Vous êtes-vous déjà demandé comment votre batterie de téléphone portable saura quand arrêter de charger, lorsqu'elle est connectée au réseau, mais que le téléphone portable est éteint? Batterie moderne - possède un micro-ordinateur intégré communiquant avec un chargeur et un téléphone portable. Une batterie intelligente, ou plutôt le «système de gestion de batterie intelligent» (SBS) qui y est intégré, peut être entièrement reprogrammée.

Initialement, cette fonctionnalité a été fournie afin que SBS puisse mesurer plus précisément les paramètres de la batterie et configurer de manière plus adaptative l'algorithme de charge (en fonction des caractéristiques chimiques et autres de la batterie). Si un attaquant peut modifier le fonctionnement d'un tel micro-ordinateur interne, cela peut entraîner une surchauffe de la batterie ou même un incendie. En outre, un attaquant qui a eu accès au micro-ordinateur d'une batterie intelligente peut surveiller les opérations de confiance avec la puce cryptographique du smartphone (puisque la batterie communique avec le système d'exploitation via un «canal de confiance»). Des instructions détaillées sur la façon de procéder sont dans le domaine public: [2]

Dites-moi combien d'énergie votre téléphone consomme ... et je vous dirai où vous êtes

Les plateformes mobiles modernes, comme Android, permettent aux applications de lire la consommation totale d'énergie sur un smartphone. Ces informations sont considérées comme inoffensives et donc leur lecture ne nécessite pas de droits d'utilisateur privilégiés.

Qu'est-ce que cela menace? Juste en lisant la consommation totale d'énergie du smartphone en quelques minutes, vous pouvez déterminer la localisation de l'utilisateur de ce smartphone. Les données globales de consommation d'énergie du téléphone sont extrêmement bruyantes en raison des nombreux composants et applications qui consomment de l'électricité en même temps. Néanmoins, grâce aux algorithmes modernes d'apprentissage automatique, ils peuvent être éliminés et déterminer avec succès l'emplacement du smartphone. Des instructions détaillées sur la façon de procéder sont dans le domaine public: [3]

Lèvres Wifi

Les signaux Wi-Fi peuvent «voir» le mouvement et l'emplacement des personnes et «entendre» leurs conversations - même celles qui n'ont pas d'électronique avec elles. Ceci est rendu possible grâce à des techniques avancées de radio-cartographie: la radio-cartographie à gros grains vous permet de "voir", et à grain fin - même "d'entendre" (et plusieurs personnes à la fois).

Le cas avec Wi-Fi-vision est plus ou moins évident, et donc pas si intéressant. Quant à l'audition Wi-Fi, le secret ici est de profiler le mouvement de la cavité buccale. Dans le même temps, le signal Wi-Fi capture non seulement la position caractéristique des lèvres, mais également la position caractéristique des dents et de la langue. De plus, comme les signaux radio passent à travers les murs et autres obstacles physiques, le Wi-Fi peut «entendre» les conversations même derrière un mur. Pour cela, le signal Wi-Fi n'a qu'à trouver la bouche de la personne sans la confondre avec un œil clignotant. Mais ce problème est complètement résoluble. Instructions détaillées pour apprivoiser Le Wi-Fi (utilisant l'apprentissage automatique et les transformées en ondelettes) est du domaine public: [4]

Dites-moi quel champ électromagnétique est dans la pièce ... et je vous dirai où vous êtes

La localisation en intérieur par la fixation du champ électromagnétique (empreintes électromagnétiques) par un smartphone est une technologie largement débattue ces dernières années. Cette technologie est basée sur le fait qu'à l'intérieur de différentes pièces - le champ magnétique est différent. Elle diffère en fonction de facteurs naturels et artificiels: caractéristiques de conception d'une charpente en acier ou en béton armé, caractéristiques de conception d'un réseau électrique, etc.

T.O. Chaque chambre a sa propre empreinte électromagnétique unique. Les profils de champ magnétique correspondants peuvent être utilisés comme empreintes digitales pour la localisation intérieure. La localisation électromagnétique intérieure remplace progressivement la cartographie radio Wi-Fi, car elle consomme moins d'énergie. En effet, pour fixer le champ électromagnétique, rien d'autre qu'un smartphone n'est nécessaire. Mais vous n'avez pas besoin de générer ce champ - il existe déjà. Alors que le mappage radio Wi-Fi nécessite plusieurs récepteurs et émetteurs de signal Wi-Fi. Les instructions détaillées sur la fabrication d'un localisateur électromagnétique d'intérieur sont dans le domaine public: [5]

Balises RFID dans vos sous-vêtements

Les spécialistes du marketing dans le commerce de détail tentent de présenter des balises RFID - ces minuscules puces informatiques plus petites qu'un grain de sable qui vous permettent de suivre le mouvement des objets - comme un «code-barres amélioré». Cependant, les balises RFID diffèrent des codes-barres de trois manières fondamentales:

1) Les produits du même modèle ont le même code-barres. Alors que, grâce à la balise RFID, chaque instance de produit a un identifiant unique. Cet identifiant peut être facilement associé à l'acheteur. Par exemple, pour identifier un «acheteur fréquent» lors de la numérisation de sa carte de crédit.

2) Les puces RFID peuvent être lues à distance; à travers vos vêtements, votre portefeuille ou votre sac à dos - à votre insu et sans votre consentement. En tant que consommateurs, nous ne pouvons pas savoir quels produits ont ces puces et lesquels n'en ont pas. Les puces RFID peuvent être bien cachées. Par exemple, ils peuvent être cousus dans les coutures des vêtements, situés entre les couches de carton, moulés en plastique ou en caoutchouc, intégrés dans la conception des emballages de consommation. De plus, l'antenne nécessaire au fonctionnement de ces puces peut désormais être simplement imprimée avec des encres conductrices, ce qui rend les puces RFID presque invisibles. Certaines entreprises expérimentent même la conception d'emballages, qui en eux-mêmes seront une antenne (et donc une antenne spéciale ne sera pas nécessaire). Par conséquent, dans un avenir proche, le consommateur ne pourra pas savoir s'il y a ou non une balise RFID dans le produit qu'il a acheté. Ainsi, les balises RFID sont aujourd'hui placées non seulement sur l'étiquette du produit, mais, dans le cas de l'étiquetage des vêtements, elles sont de plus en plus cousues directement dans les vêtements. Dans le même temps, la personne intéressée n'aura aucun problème à faire le tour du magasin avec un scanner RFID et un catalogue de produits; puis faites correspondre les balises RFID et les vêtements.

En conséquence, il pourra, en se promenant dans la rue avec un scanner RFID, découvrir ce que porte une personne. En même temps, si vous pensez toujours que les balises RFID ne peuvent être lues qu'à une distance de plusieurs centimètres, vous vous trompez. À l'aide d'un équipement spécial peu coûteux, ils peuvent être lus à une distance de 20 mètres, et même plus. [6]

Collusion ultrasonique de vos gadgets intelligents

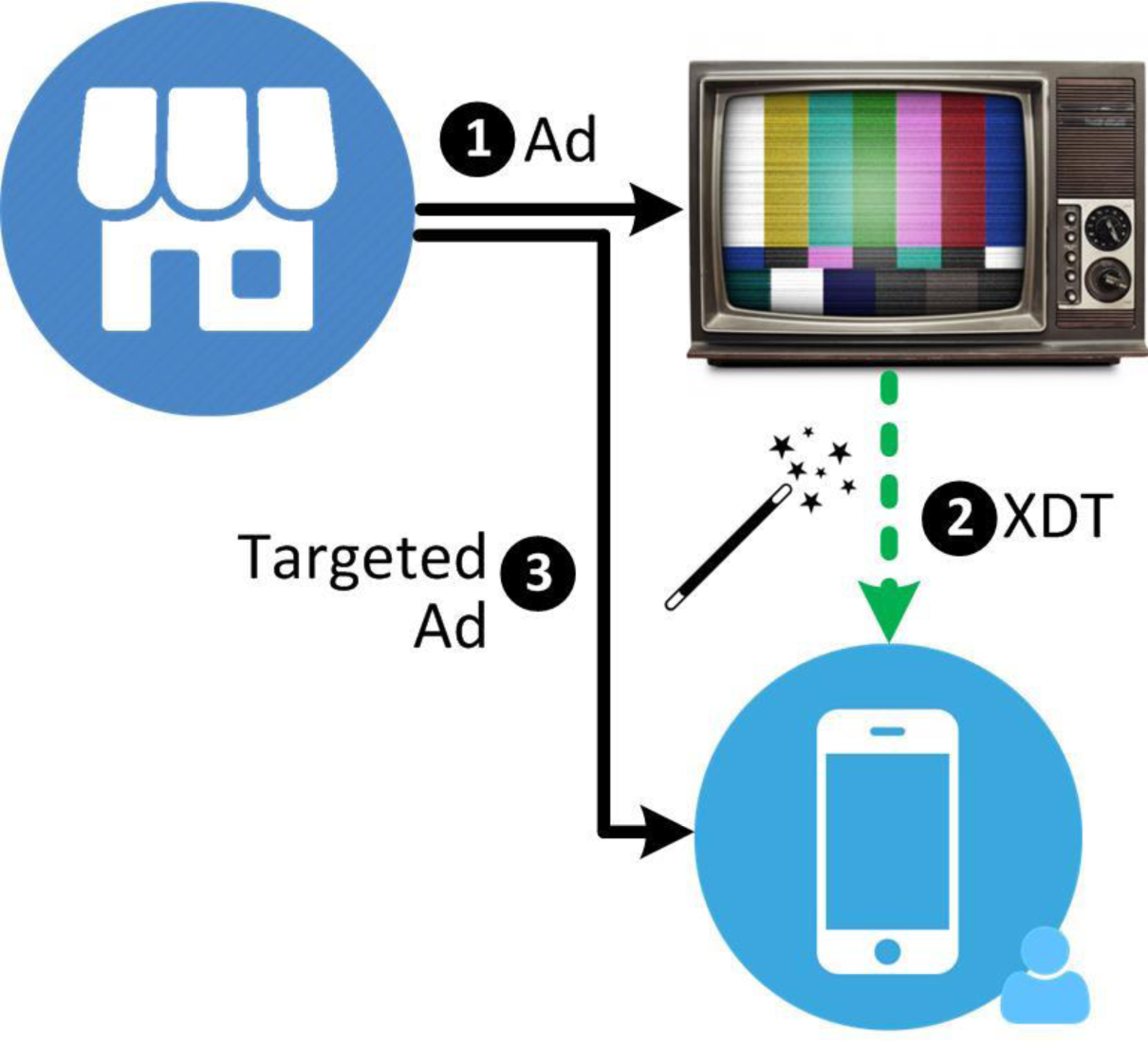

L'écosystème de suivi par ultrasons (uBeacons) est une technologie relativement nouvelle qui utilise des balises audio en dehors de l'audition humaine pour suivre les utilisateurs et les appareils. uBeacons sont des balises audio haute fréquence qui peuvent être émises et capturées par la plupart des haut-parleurs et microphones commerciaux; et qui sont inaudibles pour les gens. Habituellement dans la gamme de 18-20 kHz. Cette échographie est le Saint Graal des spécialistes du marketing, car elle vous permet de suivre les actions des utilisateurs sur différents appareils.

Par exemple, sachant que l'oncle Vasya venait de regarder une publicité télévisée; et maintenant il est assis sur Internet depuis son smartphone (pour trouver un cadeau d'anniversaire) - l'annonceur peut afficher une publicité contextuelle pertinente. Les uBeacons peuvent être intégrés dans des sites Web ou des publicités télévisées, et peuvent être compilés avec des SDK publicitaires intégrés dans des applications pour smartphones. L'avantage d'ubeacons que les spécialistes du marketing apprécient particulièrement est que cette technologie fournit un ciblage publicitaire très précis sans aucune action de la part de l'utilisateur. Cependant, pour cela, il est nécessaire que le framework uXDT soit installé sur l'appareil mobile de l'utilisateur. L'essence du travail du framework uXDT est que les balises audio correspondantes sont intégrées dans les applications mobiles: pour garder une trace de ce que l'utilisateur fait.

Dans le même temps, le développeur de l'application mobile ne sait peut-être même pas qu'une telle balise s'est cachée dans son projet. Cela peut arriver, par exemple, lorsqu'il a utilisé le «SDK gratuit» lors du développement de logiciels, où le développeur de ce SDK a intégré un module à ultrasons dans sa bibliothèque dans un but de profit. Les annonceurs utilisent uXDT pour cibler les utilisateurs comme suit.

1) Tout d'abord, l'annonceur lance une annonce avec des éléments à ultrasons: soit à la télévision, soit sur le site.

2) Dès que l'annonce est affichée, une courte séquence de tonalités haute fréquence (c'est-à-dire ultrasonores) est émise par le haut-parleur de l'appareil. Cette tonalité haute fréquence est immédiatement capturée par le framework uXDT sur le smartphone de l'utilisateur.

3) Pour fournir une telle fonctionnalité, le framework uXDT fonctionne en arrière-plan et accède périodiquement au microphone de l'appareil pour écouter les signaux ultrasoniques.

Une fois qu'un tel signal est détecté, la structure uXDT en extrait l'identifiant unique de la publicité et en informe l'annonceur, ainsi que les données d'identification uniques de l'appareil et de l'utilisateur. L'annonceur utilise ensuite ces informations pour identifier les intérêts et les préférences de l'utilisateur et, conformément à cela, fait de lui une offre publicitaire individuelle: dirige la publicité ciblée vers l'appareil de l'utilisateur. [7]

Ennemi du frigo (et de la bibliothèque)

En 1999, l'Université du Massachusetts a lancé le projet Auto-ID, qui vise à créer un «monde physiquement connecté» dans lequel chaque élément de la planète est inventorié, catalogué et suivi. Il existe désormais des balises RFID de 0,3 mm aussi fines que des cheveux humains. Ils peuvent facilement être placés dans des billets de banque, ce qui permet à des services spéciaux de suivre l'historique des transactions monétaires. Une telle initiative élimine l'anonymat des échanges d'espèces.

"Des réfrigérateurs qui rendent compte au supermarché de leur contenu." «Télévision interactive qui sélectionne les publicités qui vous concernent» (par exemple, en fonction du contenu de votre réfrigérateur). Tout cela est la réalité de nos jours. L'identification automatique, en combinaison avec des scanners RFID installés dans des étagères (appelées étagères intelligentes), peut fournir une certaine omniscience sur le comportement des consommateurs potentiels. De plus, de tels scanners RFID sont parfois installés dans des éléments intérieurs même à l'insu de l'utilisateur final. [8]

Avez-vous une seule puce RFID dans votre maison et votre sac à main? - donc tu es un terroriste

Aujourd'hui, les services de renseignement du gouvernement réfléchissent sérieusement, afin de lutter contre le terrorisme, à numériser toutes les activités de la vie de chaque personne et à le surveiller en temps réel. «La clé pour vaincre les terroristes est la capacité de numériser absolument tout le monde et de les placer sur notre champ de bataille numérique. En identifiant chaque personne et en suivant son mouvement en temps réel, nous pourrons immédiatement connaître son activité suspecte. Et si une personne n'est pas numérisée, alors c'est un terroriste potentiel. Vous pouvez numériser une population en intégrant des balises RFID: dans des documents, dans des permis de voiture, des billets de bibliothèque, des certificats d'entreprise, des passeports, des visas, des plaques d'immatriculation, etc. Une fois la population entièrement numérisée, nous saurons à qui appartient quoi. Ensuite, nous pouvons, en traitant toutes ces données sur des ordinateurs puissants, identifier une activité suspecte. Nous pouvons suivre les personnes à l'intérieur des véhicules en triangulant les balises RFID (utilisez l'installation de trois scanners RFID placés, par exemple, dans des lampadaires). Tous les véhicules circulant entre les villes doivent également disposer de balises RFID (sur un permis de conduire, documents). Lorsque ces véhicules se rapprochent du scanner RFID intégré dans l'asphalte de la route, nous serons en mesure d'identifier à la fois la voiture et son conducteur actuel. T.O. nous serons en mesure d'identifier qualitativement les activités suspectes de la population. » [9]

La vie secrète de votre carte SIM

Une carte SIM est un mystérieux petit ordinateur dans votre poche qui est hors de votre contrôle. Une carte SIM peut faire bien plus que simplement arbitrer le processus d'autorisation sur votre téléphone mobile. Les applications les plus simples peuvent être téléchargées et exécutées directement sur la carte SIM - séparément du téléphone mobile, sans même savoir quel système d'exploitation se trouve sur le téléphone mobile. Ces applications peuvent: 1) naviguer vers les URL; 2) envoyer des SMS; 3) initier et recevoir des appels; 4) connecter et utiliser les services d'information; 5) Exécutez les commandes AT sur un téléphone mobile. Les applications sur la carte SIM sont téléchargées en "mode silencieux" - par transfert de données par paquets via un accès à distance. Un opérateur mobile ou un attaquant se faisant passer pour un opérateur mobile (par exemple via un intercepteur IMSI ) peut mettre à jour des applications sur une carte SIM. Des instructions détaillées sur la façon de procéder sont dans le domaine public: [10]

Est-il possible de résister à l'espionnage mobile

Il s'agit donc de 10 technologies modernes de perception extrasensorielle mobile qui permettent à Big Brother et aux autres parties intéressées d'effectuer une surveillance totale. Mais les astuces de la «vieille école», utilisant des logiciels espions déployés secrètement sur des appareils mobiles, sont toujours d'actualité.

Il existe plusieurs dizaines de programmes espions qui peuvent être installés à distance sur un téléphone portable en "mode silencieux" et espionner son propriétaire sans révéler sa présence. On croyait auparavant que l'adhésion à la soi-disant "Hygiène de la cybersécurité", vous pouvez vous protéger de manière fiable contre de telles interférences dans votre vie personnelle. Cependant, aujourd'hui, même ceux qui évitent les comportements à risque en ligne, qui utilisent la protection la plus moderne et qui utilisent la dernière mise à jour logicielle peuvent devenir des victimes d'espionnage mobile.

Grâce aux fonctionnalités de sécurité modernes, certains logiciels espions peuvent être suivis. Cependant, afin de maintenir ces fonctionnalités de sécurité à jour, vous devez pouvoir les configurer. Après tout, les attaquants, tout comme la sécurité, ne restent pas immobiles et font des efforts importants pour cacher leurs programmes des systèmes de défense automatisés. Dans le même temps, il devient de plus en plus difficile de mettre en place une protection au fil du temps, et mener des attaques réussies est plus facile. Y compris parce qu'à la demande des agences de renseignement occidentales, les technologies de l'information les plus modernes sont désormais dans le domaine public. En raison de cette politique d'ouverture, le risque d'utiliser des jouets de haute technologie - regardé des films sur les pirates par des jeunes; imprévisible et impulsif.

La fuite de jouets high-tech largement diffusée par la CIA n'est pas du tout une démarcation de Snowden et WikiLeaks - ce que les médias tentent de convaincre un public inexpérimenté - mais une fuite contrôlée d'informations visant à envoyer des concurrents à la "course aux armements" dans une direction sciemment perdante; afin qu'ils continuent d'investir du temps et de l'argent dans des outils qui n'offrent plus d'avantage concurrentiel. Les opérations cybernétiques et les guerres infocentriques ne sont plus la clé d'un avantage concurrentiel. Aujourd'hui, le bal est régi par des guerres axées sur la connaissance, dont l'essence est que «les professionnels brisent les gens, pas les voitures».

T.O. nous assistons aujourd'hui à une asymétrie exponentielle de plus en plus grande de la cybersécurité: les attaquants sont dans des conditions plus favorables que les défenseurs. L'augmentation annuelle des menaces mobiles est de 42%. Vous trouverez ci-dessous quelques exemples de logiciels espions distribués comme légaux - déguisés en soi-disant. "Systèmes de contrôle parental" et similaires. Tous cachent leurs actions au propriétaire du téléphone mobile.

Espion Neo-Call. Créée à l'origine pour les téléphones mobiles Symbian, elle fonctionne désormais également sur iPhone, Blackberry, Android, Windows Phones. Il envoie des informations directement à un autre téléphone mobile. Ce programme est basé sur le numéro IMEI, c'est-à-dire . : SMS, , ; , . SMS-.

Mspy. . , SMS-, , GPS, , , , IM-; , -. , . – -, -.

FlexiSpy. , - ; , . . 130 , , Mspy. : , . Mspy – -, -.

Mobile Spy. FlexiSpy; , ; .

Higster Mobile. : , , … , , .

All-in-one Spy Software. , 2006 . . SMS. ; .

Spyera. – . (SMS, , , , , , IM, Facebook, Skype, ), ; -.

SpyMaster. . , . , .

Au lieu d'une conclusion

, , , . , , (-, ). , , «», «».

« , ? , ( , , ), — , ? , ? , , , - … -».

« ? , ».

1. Yan Michalevsky. Gyrophone: Recognizing Speech From Gyroscope Signals // Black Hat. 2014.

2. Charlie Miller. Battery Firmware Hacking // Black Hat. 2011.

3. Yan Michalevsky (Stanford). PowerSpy: Location Tracking using Mobile Device Power Analysis // 24th USENIX Security Symposium. 2015. pp. 785-800.

4. Guanhua Wang. We Can Hear You with Wi-Fi! // IEEE Transactions on Mobile Computing. 15(11), 2016. pp. 2907-2920.

5. Jian Lu. A Reliability-Augmented Particle Filter for Magnetic Fingerprinting Based Indoor Localization on Smartphone // IEEE Transactions on Mobile Computing. 15(8), 2015. pp. 1877-1892.

6. Chris Paget. Extreme-range RFID tracking // BlackHat 2010.

7. Vasilios Mavroudis. Talking Behind Your Back Attacks & Countermeasures of Ultrasonic Cross-Device Tracking // BlackHat 2016.

8. Katherine Albrecht. Supermarket Cards: The tip of the retail surveillance Iceberg // Denver University Law Review. 79(4), 2002. pp. 534-539, 558-565.

9. Dr. Mitchel W. Eisenstein. Counterinsurgency Airpower // Air & Space Power Journal. 20(4), 2006. p. 16.

10. Eric Butler. The Secret Life of SIM Cards // DEFCON 21. 2013.