La semaine dernière, Kommersant a rapporté que «les bases de clients Street Beat et Sony Center étaient accessibles au public», mais en fait, tout est bien pire que ce que dit l'article.

J'ai déjà fait une analyse technique détaillée de cette fuite dans ma chaîne Telegram , donc ici nous ne passerons en revue que les points principaux.

: . . , .

Le prochain serveur Elasticsearch avec index s'est avéré être en accès libre:

- graylog2_0

- lisez-moi

- unauth_text

- http:

- graylog2_1

Graylog2_0 contenait des journaux du 16/11/2018 à mars 2019, et graylog2_1 contenait des journaux de mars 2019 au 06/04/2019 . Jusqu'à la fermeture de l'accès à Elasticsearch, le nombre d'entrées dans graylog2_1 a augmenté.

Selon le moteur de recherche Shodan, cette Elasticsearch est dans le domaine public depuis le 11/12/2018 (dans ce cas, comme décrit ci-dessus, les premières entrées de journal sont datées du 16/11/2018).

Dans les journaux, le champ gl2_remote_ip indiquait les adresses IP 185.156.178.58 et 185.156.178.62, avec les noms DNS srv2.inventive.ru et srv3.inventive.ru :

J'ai informé Inventive Retail Group ( www.inventive.ru ) du problème le 06/04/2019 à 18:25 (GMT) et à 22:30 le serveur a «discrètement» disparu du libre accès.

Il était contenu dans les journaux (toutes les données sont estimées, les doublons des calculs n'ont pas été supprimés, donc la quantité d'informations réelles divulguées est probablement moins):

- Plus de 3 millions d'adresses électroniques pour Re Shoppers: Store, Samsung, Street Beat et Lego

- plus de 7 millions de téléphones d'acheteurs de magasins re: Store, Sony, Nike, Street Beat et Lego

- plus de 21 000 paires de login / mot de passe provenant des comptes personnels des acheteurs des magasins Sony et Street Beat.

- la plupart des enregistrements téléphoniques et électroniques contenaient également des noms complets (souvent en lettres latines) et des numéros de cartes de fidélité.

Exemple tiré du journal relatif au client de la boutique Nike (toutes les données sensibles ont été remplacées par des caractères «X»):

"message": "{\"MESSAGE\":\"[URI] /personal/profile/[ ] contact[ POST] Array\\n(\\n [contact[phone]] => +7985026XXXX\\n [contact[email]] => XXX@mail.ru\\n [contact[channel]] => \\n [contact[subscription]] => 0\\n)\\n[ GET] Array\\n(\\n [digital_id] => 27008290\\n [brand] => NIKE\\n)\\n[ ] - 200[ ] stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7985026XXXX\\n [email] => XXX@mail.ru\\n [channel] => 0\\n [subscription] => 0\\n )\\n\\n)\\n\",\"DATE\":\"31.03.2019 12:52:51\"}",

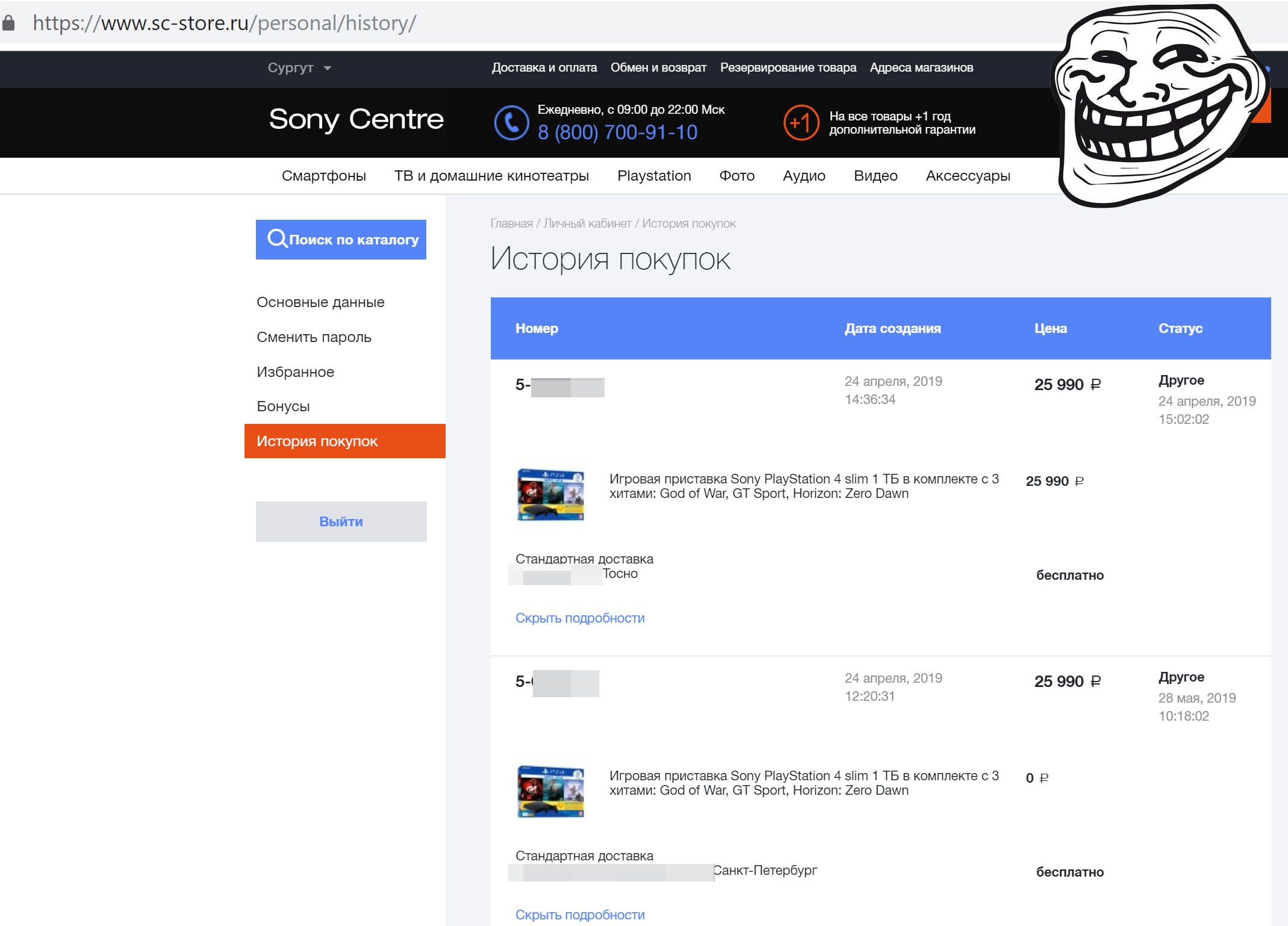

Voici un exemple de la façon dont les identifiants et les mots de passe ont été stockés dans les journaux des comptes personnels des clients sur les sites sc-store.ru et street-beat.ru :

"message":"{\"MESSAGE\":\"[URI]/action.php?a=login&sessid=93164e2632d9bd47baa4e51d23ac0260&login=XXX%40gmail.com&password=XXX&remember=Y[ ] personal[ GET] Array\\n(\\n [digital_id] => 26725117\\n [brand]=> SONY\\n)\\n[ ] - [ ] \",\"DATE\":\"22.04.2019 21:29:09\"}"

La déclaration officielle de l'IRG sur cet incident peut être lue ici , extrait de celui-ci:

Nous ne pouvions pas laisser ce moment sans surveillance et avons changé les mots de passe des tableaux de bord personnels des clients en mots temporaires, afin d'éviter l'utilisation possible des données des tableaux de bord personnels à des fins frauduleuses. La société ne confirme pas la fuite de données personnelles des clients de street-beat.ru. Tous les projets d'Inventive Retail Group ont également été vérifiés rapidement. Aucune menace sur les données personnelles des clients n'a été trouvée.

C'est dommage que l'IRG ne puisse pas comprendre ce qui a fui et ce qui ne l'a pas fait. Voici un exemple du journal lié à un client du magasin Street Beat:

"message": "{\"MESSAGE\":\"'DATA' => ['URI' => /local/components/multisite/order/ajax.php,' ' = contact,' POST' = Array\\n(\\n [contact[phone]] => 7915545XXXX\\n)\\n,' GET' =\\n\\t\\tArray\\n(\\n [digital_id] => 27016686\\n [brand] => STREETBEAT\\n)\\n,' ' = ' - '200,'RESPONCE' = stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7915545XXXX\\n [email] => XXX@gmail.com\",\"\":\"01.04.2019 08:33:48\"}",

Cependant, nous nous tournons vers les très mauvaises nouvelles et expliquons pourquoi il s'agit précisément de la fuite de données personnelles des clients IRG.

Si vous regardez attentivement les indices de cette recherche Elasticsearch disponible gratuitement, vous pouvez y remarquer deux noms: readme et unauth_text . Il s'agit d'une caractéristique de l'un des nombreux scripts de rançongiciels. Ils ont touché plus de 4 000 serveurs Elasticsearch dans le monde. Le contenu du fichier Lisez-moi ressemble à ceci:

"ALL YOUR INDEX AND ELASTICSEARCH DATA HAVE BEEN BACKED UP AT OUR SERVERS, TO RESTORE SEND 0.1 BTC TO THIS BITCOIN ADDRESS 14ARsVT9vbK4uJzi78cSWh1NKyiA2fFJf3 THEN SEND AN EMAIL WITH YOUR SERVER IP, DO NOT WORRY, WE CAN NEGOCIATE IF CAN NOT PAY"

Alors que le serveur avec les journaux IRG était dans le domaine public, le script du ransomware a définitivement eu accès aux informations du client et, si vous croyez le message laissé par lui, les données ont été téléchargées.

De plus, je n'ai aucun doute que cette base de données a été trouvée avant moi et déjà téléchargée. Je dirais même que j'en suis sûr. Ce n'est un secret pour personne que de telles bases ouvertes sont délibérément fouillées et pompées.

Des nouvelles sur les fuites d'informations et les initiés peuvent toujours être trouvées sur ma chaîne Telegram « Fuites d'informations »: https://t.me/dataleak .