Environ une fois tous les six mois, un journaliste américain

publie une note de complot selon laquelle Cisco est sur le point d'acheter Splunk et d'entrer sur le segment SIEM, car c'est exactement ce qui nous manque pour la conquête finale du marché mondial de la sécurité de l'information (bien que nous ayons déjà ont été nommés fournisseur n ° 1 en mars). Cependant, les journalistes qui écrivent oublient généralement que Cisco a déjà développé SIEM, qu'il a appelé

OpenSOC et donné pour un développement ultérieur à la Fondation Apache (où OpenSOC se développe déjà sous le nom Apache Metron). Mais c'est une blague, mais en fait la raison est différente. Aucun fournisseur au monde ne disposerait d'un large portefeuille de produits pour la sécurité des informations et pourrait en même temps prendre en charge la solution multi-fournisseurs SIEM. De rares tentatives de ce type conduisent soit au fait que le fournisseur ne peut pas créer une solution de surveillance indépendante du fournisseur et qu'elle commence à perdre aux acteurs de niche (Splunk, IBM, Micro Focus, Elastic, LogRhytm, etc.), se concentrant uniquement sur le développement de leur produit phare, ou au fait que SIEM se transforme en console régulière pour ses propres produits sans sous-système de contrôle et de réponse normal (toutes les forces sont mises à la surveillance). Cisco, entrant deux fois dans la rivière sous le nom de «SIEM» (la première fois avec CiscoWorks SIMS et la seconde avec Cisco MARS), se concentre aujourd'hui sur une solution légèrement différente, à savoir

Cisco Threat Response , qui est une plateforme de chasse aux menaces. et qui, à long terme, devrait devenir le lien pour toutes les solutions de cybersécurité Cisco.

Communiquant avec les clients, ils décrivent généralement les mêmes tâches, qui sont les suivantes:

- nous voyons des millions d'événements de différents recours, mais nous ne savons pas s'ils ne manquent pas quelque chose de ciblé et dirigé spécifiquement contre nous

- nous avons beaucoup d'événements bruts de l'IB et nous aimerions les enrichir avec des données de renseignement sur les menaces

- nous recevons des newsletters de GosSOPKI, FinCERT et des sociétés commerciales, mais nous ne savons pas quoi en faire et comment vérifier que les indicateurs de compromis qui y sont décrits ne se produisent pas, et si c'est le cas, alors immédiatement comprendre où exactement

- nous souhaitons visualiser la relation entre divers artefacts et indicateurs de compromis par rapport à notre infrastructure et comprendre l'ampleur de la catastrophe

- nous aimerions trouver une menace pour le bloquer rapidement de la meilleure façon

- nous aimerions capturer l'image de l'IB à différents moments pour suivre la dynamique

- nous souhaitons partager les résultats de l'enquête avec nos filiales ou au sein d'un groupe de sociétés

- nous avons besoin de quelque chose de plus simple et de préférence dans une solution peu coûteuse.

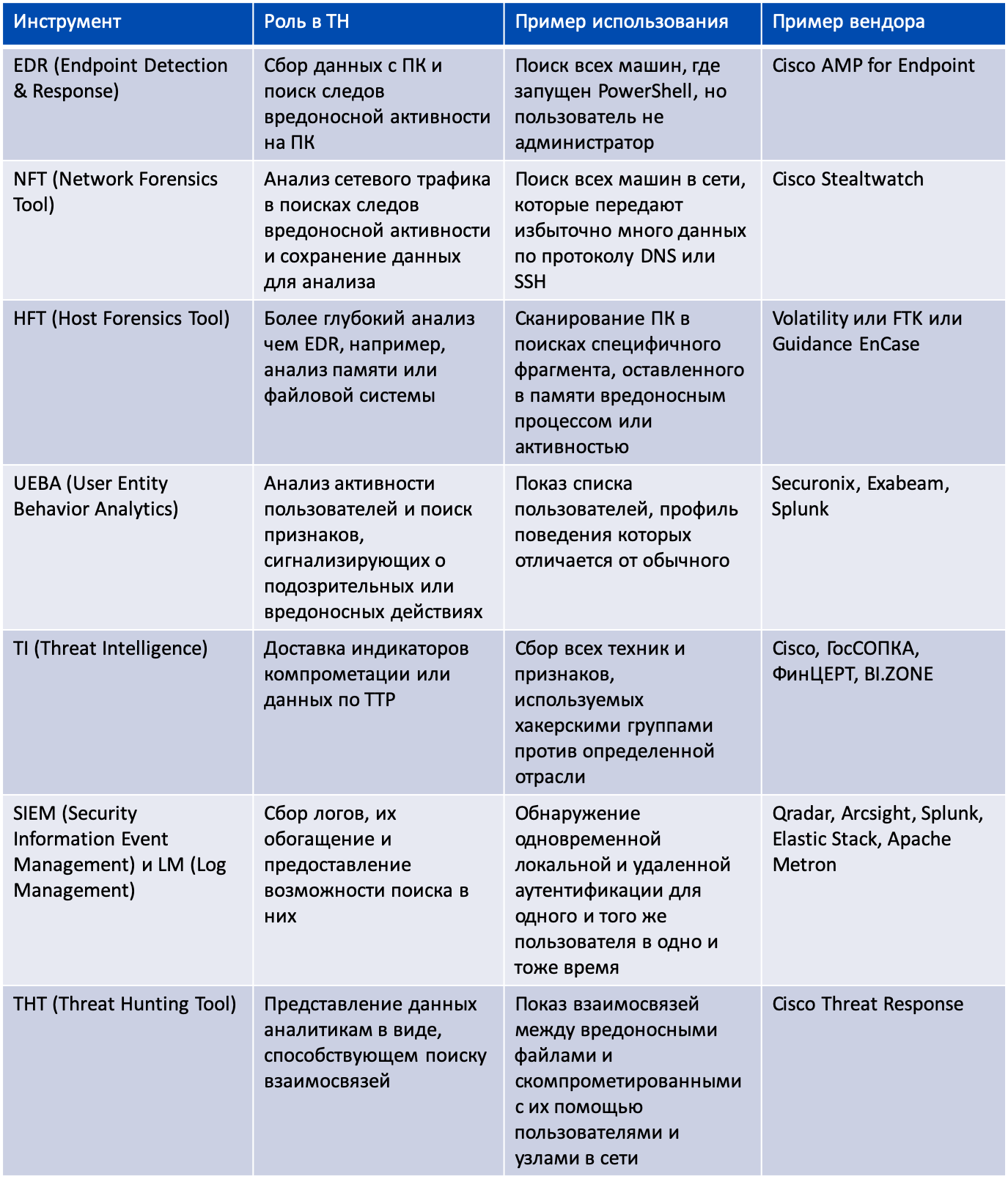

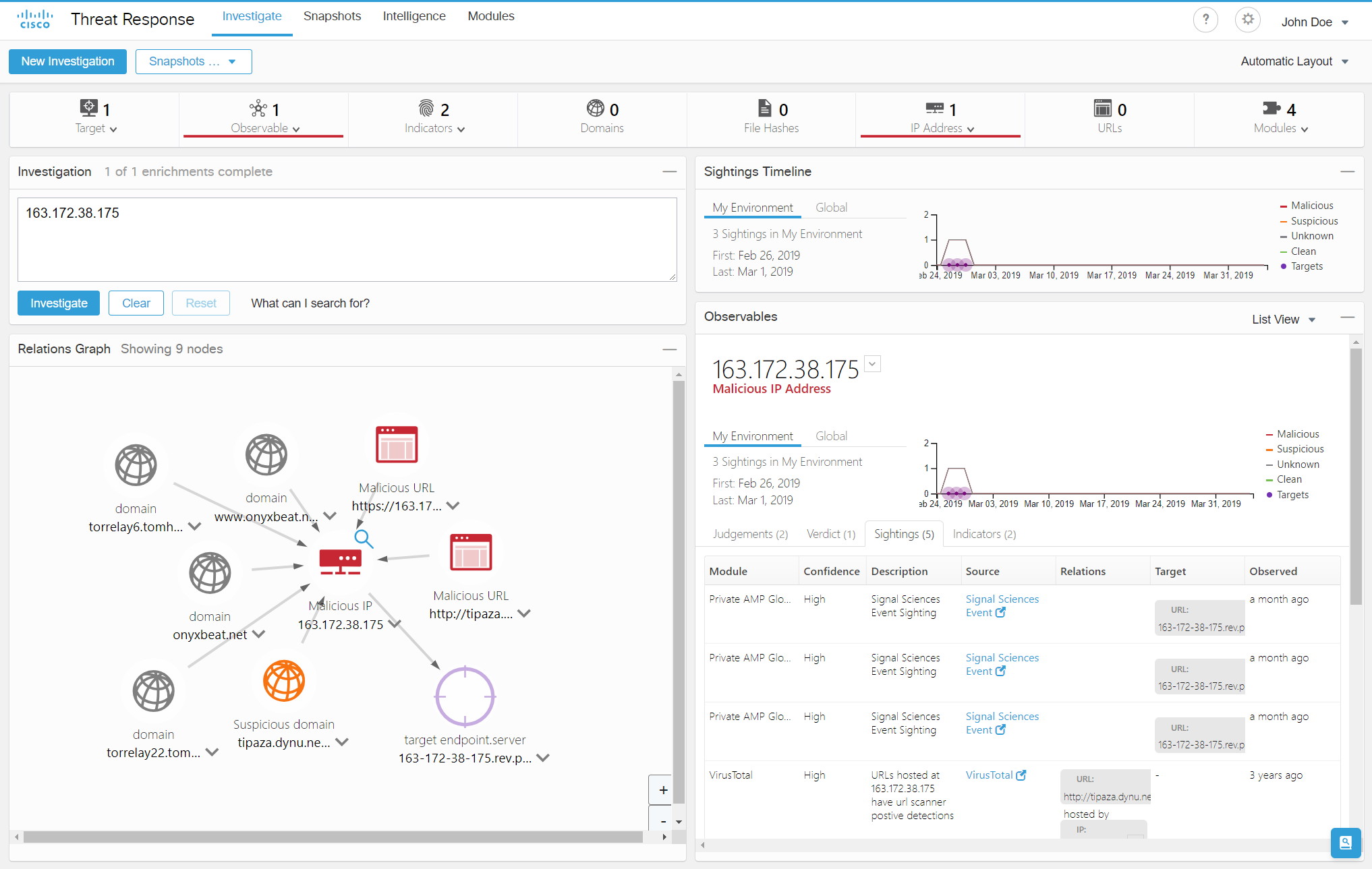

Si ce n'est pas pour le dernier souhait, on pourrait offrir toute une gamme de solutions de chasse aux menaces différentes, chacune résolvant son propre problème. Ou vous pouvez offrir une «moissonneuse» basée sur une solution SIEM ou SOAR, qui, cependant, ressemble à un vaisseau spatial. Nous avons décidé de le faire plus facilement en développant la plate-forme de chasse aux menaces légère et gratuite Cisco Threat Response, qui, en tant qu'intermédiaire entre SIEM / SOAR et les outils de sécurité, vous permet de tirer le meilleur parti des solutions Cisco en les combinant en un seul système de cybersécurité.

Il y a un an, lorsque nous venions de publier cette plate-forme (elle s'appelait alors également

Cisco Visibility ), elle ne pouvait recevoir des données que de trois solutions Cisco - AMP for Endpoints, Threat Grid et Umbrella (ainsi que d'une source externe VirusTotal). Au cours de la dernière année, nous avons considérablement étendu les capacités du CTR en l'intégrant à Cisco Email Security et Cisco Firepower. Nous avons maintenant la possibilité d'analyser les événements de sécurité reçus non seulement au niveau des terminaux, mais également au niveau de la sécurité des e-mails et du réseau.

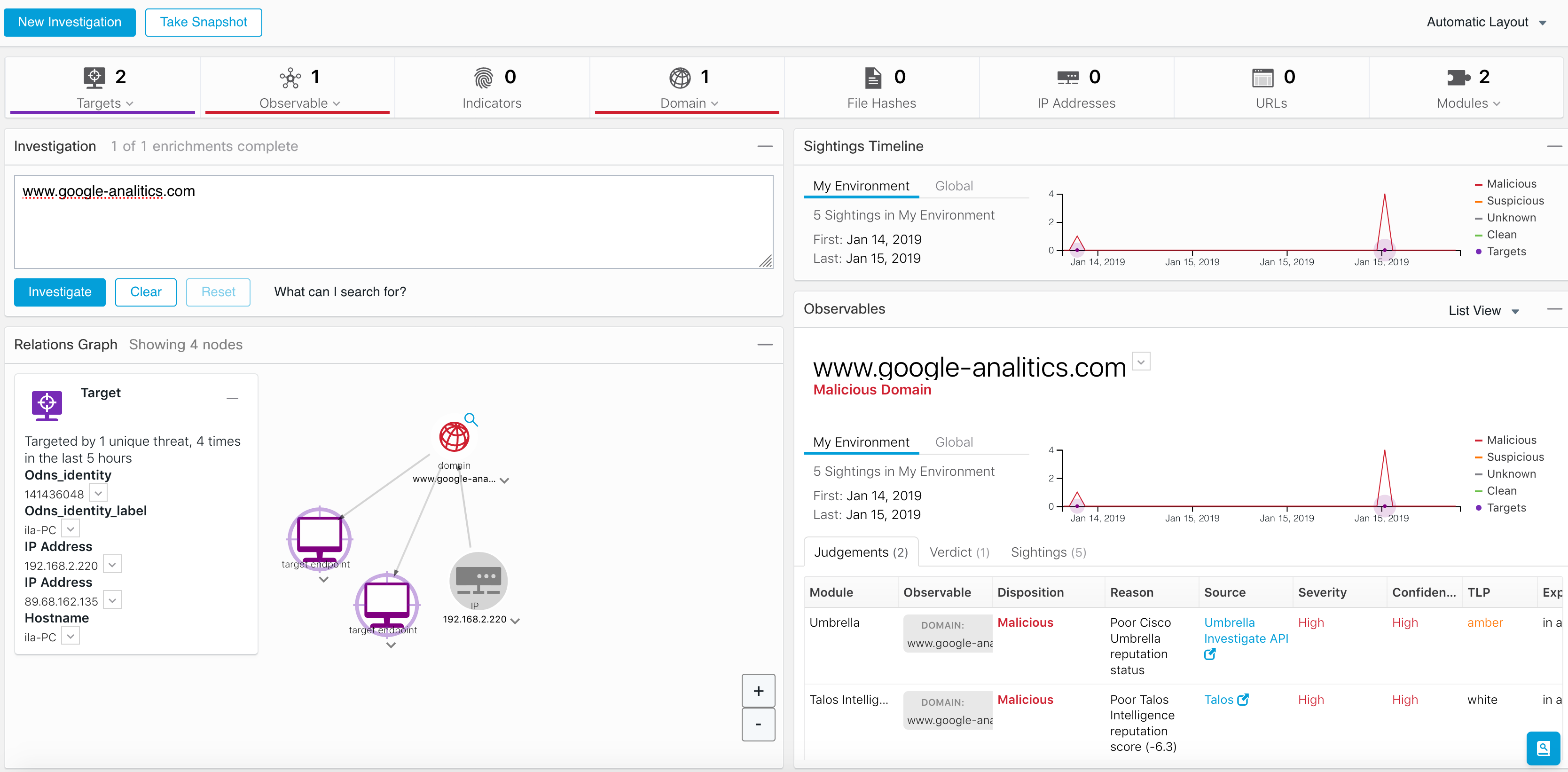

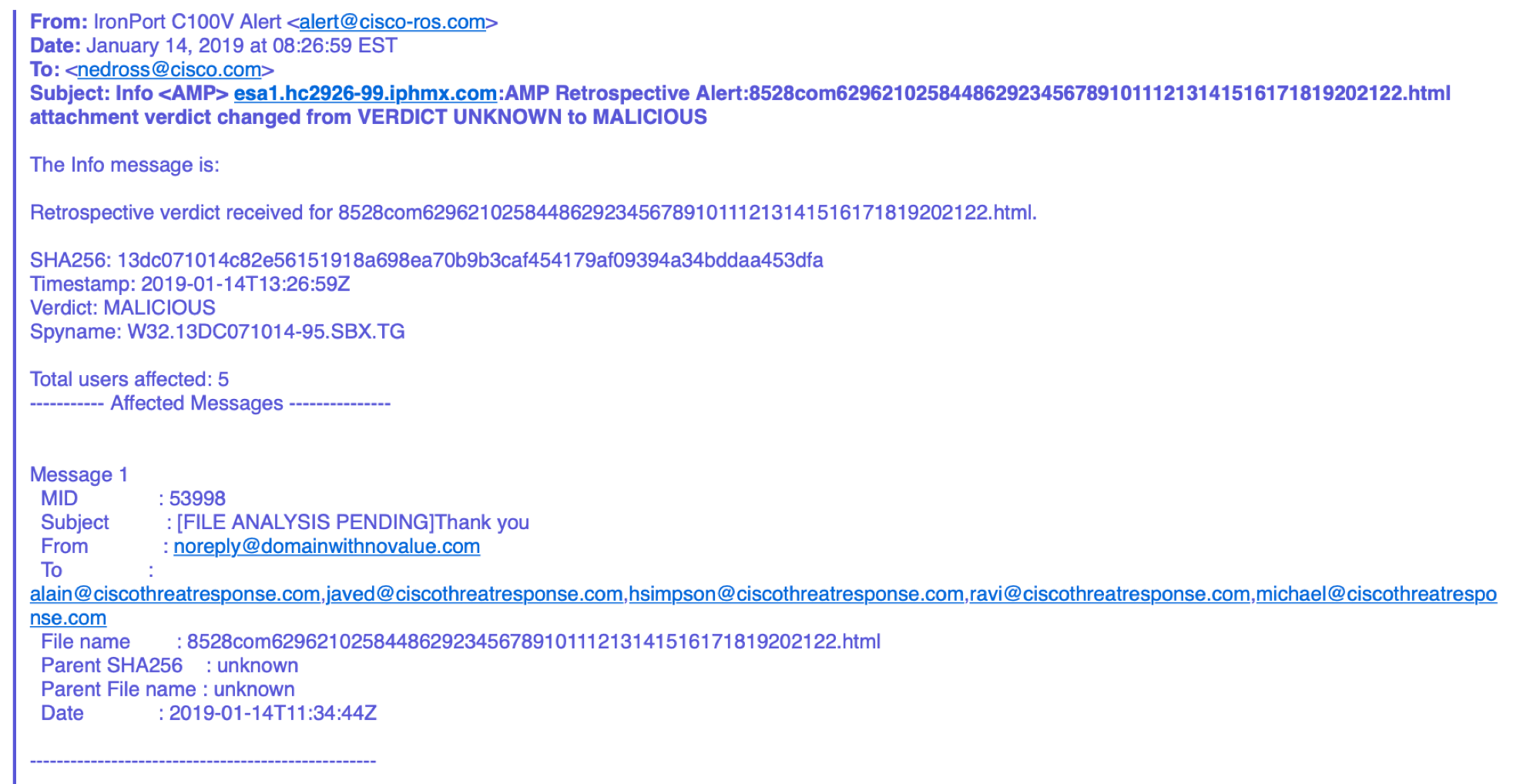

Voyons comment fonctionne l'intégration du CTR avec Cisco Email Security (ESA). Supposons que vous receviez une notification par courrier électronique de Cisco ESA concernant une pièce jointe malveillante détectée dans l'un des messages électroniques. Veuillez noter qu'il ne s'agit pas de détecter une menace à la volée, mais d'une analyse rétrospective, qui a permis de tirer une conclusion sur sa nocivité quelque temps après avoir reçu une lettre avec une pièce jointe inconnue. Nous devons maintenant comprendre qui «relève de la distribution» et si l'un des destinataires a réussi à ouvrir la pièce jointe et à infecter son ordinateur, provoquant ainsi la propagation de code malveillant sur le réseau de l'entreprise ou du département.

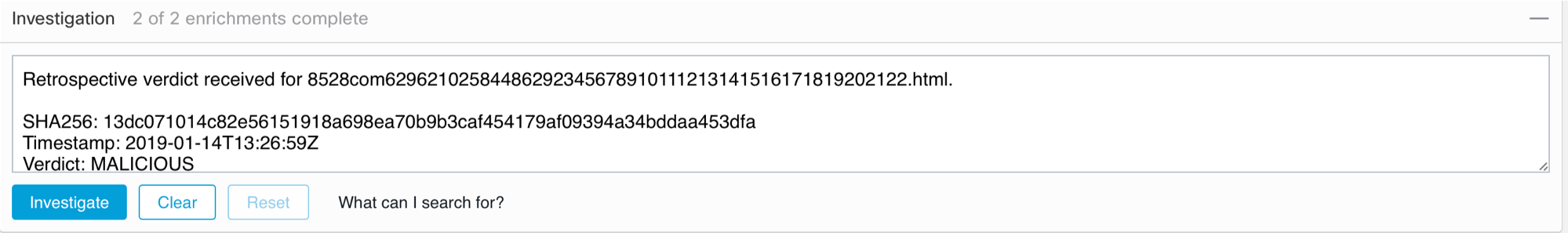

Les indicateurs résultants (dans ce cas, un hachage de pièce jointe) nous avons mis dans la fenêtre CTR initiale. Nous pouvons copier le texte entier de la lettre reçue de Cisco ESA - le CTR lui-même en retirera tous les indicateurs de compromis.

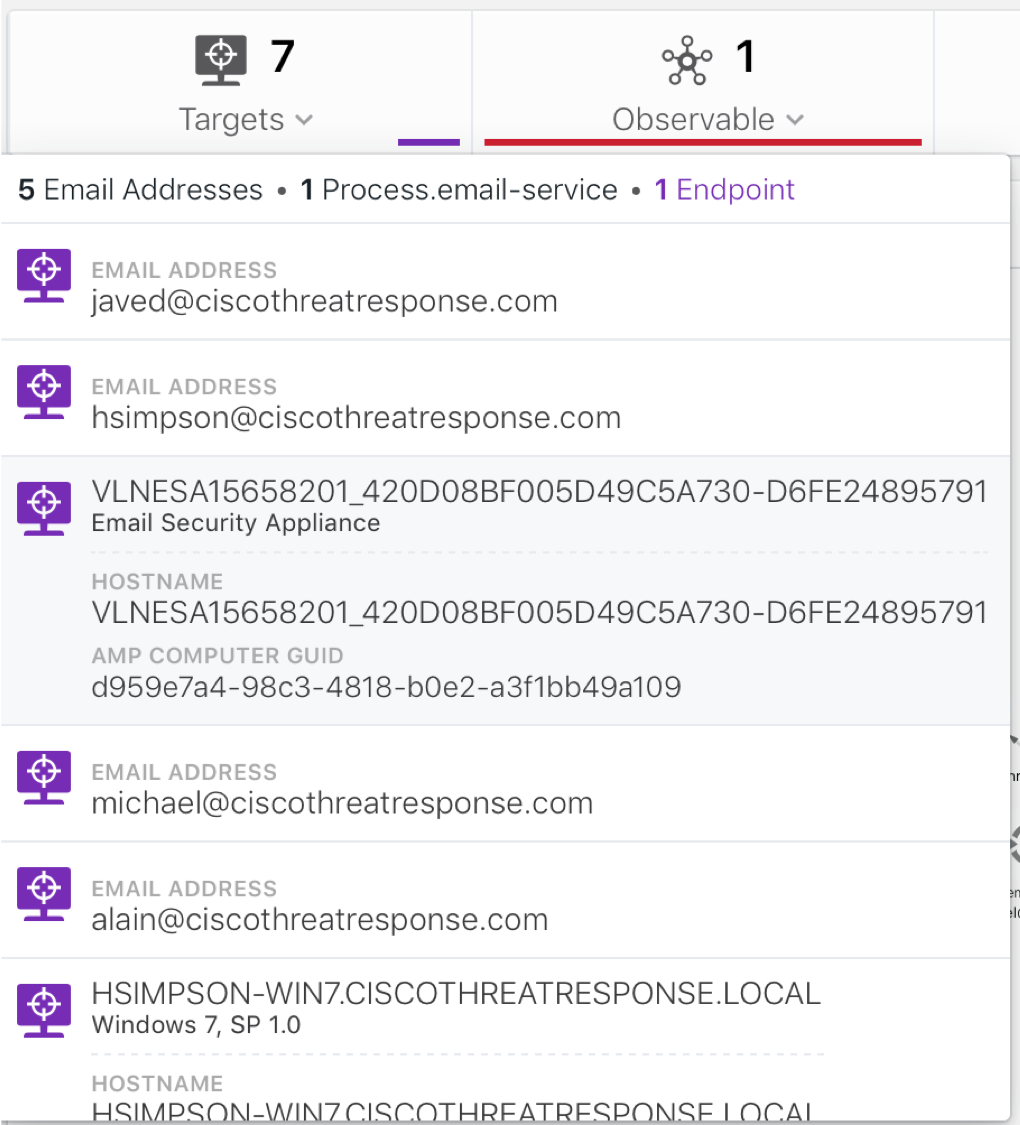

De plus, le CTR commence son travail et révèle que cette pièce jointe est tombée dans cinq boîtes aux lettres. De plus, ce fichier a été trouvé sur l'un des nœuds internes de l'entreprise.

L'utilisateur a peut-être déjà réussi à ouvrir cette pièce jointe ou à l'enregistrer sur son ordinateur. L'utilisateur a peut-être reçu ce fichier d'une manière différente (par exemple, sur une clé USB ou en téléchargeant à partir d'un site Web sur Internet). Dans ce cas, nous avons probablement affaire à la première option, car le nom de l'ordinateur compromis est similaire au nom de l'une des boîtes aux lettres qui ont reçu la pièce jointe malveillante.

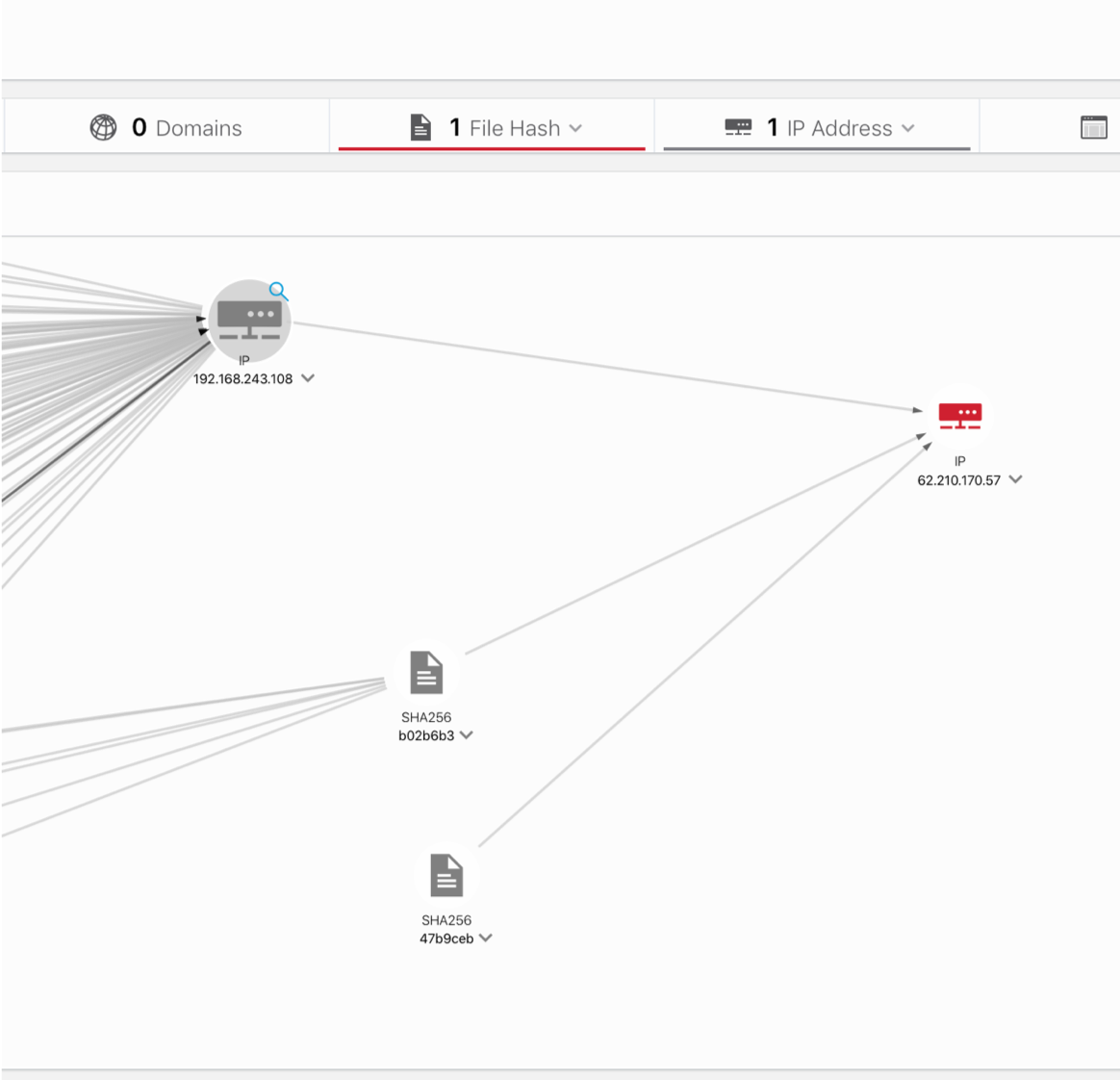

Il semble que le problème a été résolu et nous pouvons bloquer cette menace en utilisant Cisco AMP pour les points de terminaison sans quitter le CTR. Mais dans le cadre de l'enquête, nous nous demandons également si ce PC avec l'adresse 192.168,243.108 est devenu un tremplin pour le développement de l'attaque, ou est-il connecté à un serveur de commande externe?

Nos soupçons étaient justifiés - l'ordinateur de la victime est connecté à un hôte externe et malveillant avec l'adresse 62.210.170.57, qui à son tour est associé à deux autres fichiers dont le verdict n'est pas encore connu et que, après enquête, nous pouvons mettre sur liste noire AMP pour Endpoints ou sur d'autres moyens de protection.

Soit dit en passant, vous pouvez utiliser non seulement les données de hachage qui sont vérifiées via Cisco Email Security comme indicateurs de compromis, mais également les noms des expéditeurs / destinataires des e-mails, ainsi que leur objet et d'autres champs d'en-tête d'e-mail. Cette fonctionnalité vous permet de transformer le CTR en un outil pour analyser non seulement les activités malveillantes, mais aussi d'autres aspects de l'organisation. J'ose appeler le visualiseur CTR pour DLP, qui est intégré à Cisco ESA.

En général, l'intégration de CTR avec Cisco ESA permet aux analystes SI de répondre aux questions suivantes:

- Quels messages électroniques contiennent un fichier avec un tel nom ou un tel hachage?

- Quels messages électroniques contiennent un tel sujet?

- Quels messages électroniques ont été envoyés par un tel expéditeur?

- Quels messages électroniques sont associés à un tel domaine IP ou expéditeur?

- Quels sont les détails d'un message avec un tel ID de message?

Lors de Cisco Live, qui s'est tenu au début du mois de juin à San Diego, nous avons annoncé l'intégration de CTR avec notre outil de sécurité phare, la solution de sécurité multifonctionnelle Cisco Firepower. Son pare-feu de nouvelle génération et ses sous-systèmes de détection d'intrusions peuvent «envoyer» au CTR des événements de sécurité associés à une activité malveillante provenant d'une adresse IP ou d'une URL. Ces informations sont affichées dans le CTR et associées à d'autres données reçues du terminal ou de l'e-mail. De plus, via CTR, les adresses IP ou URL malveillantes peuvent être bloquées sur Cisco Firepower.

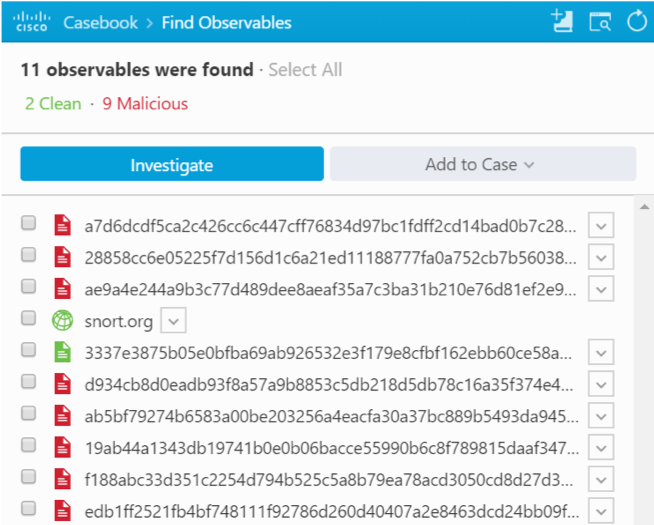

Une autre innovation dans le CTR a été le plug-in pour le navigateur Chrome et Firefox, qui vous permet d'analyser la page Web actuelle et d'en extraire tous les indicateurs de compromis «en un clic» (par exemple, à partir d'un blog d'une entreprise ou d'un chercheur en sécurité de l'information). En plus d'automatiser le processus de capture des indicateurs de compromis et de réduire le nombre d'erreurs lors de leur copie, ce plugin vous permet de marquer immédiatement son statut pour chaque IOC (propre ou malveillant), et également d'inclure les indicateurs nécessaires dans le ticket correspondant (appelé Casebook), avec lequel vous pourrez travailler plus tard en CTR.

L'une des caractéristiques, dont l'absence a soulevé des questions chez nos clients, était l'incapacité d'enrichir les adresses IP ou les hachages de fichiers à partir de sources externes de Threat Intelligence. Au moment du lancement, Cisco Threat Response ne supportait que les sources TI de Cisco (Cisco Talos, Cisco AMP Global, Cisco Threat Grid et Cisco Umbrella), et des sources externes uniquement VirusTotal. Mais maintenant, tout a changé - nous avons ouvert une API qui vous permet de connecter d'autres sources TI, par exemple GosSOPKU ou FinCERT, BI.ZONE, Group-IB, Kaspersky Lab ou des services étrangers. À l'aide de l'API, vous pouvez également automatiser le processus de réponse aux incidents détectés via des solutions tierces. Si votre infrastructure utilise des solutions de sécurité Cisco IB, les fonctionnalités de réponse sont déjà intégrées à Cisco Threat Response:

- bloquer un fichier avec un hachage approprié ou mettre en quarantaine un fichier / processus via Cisco AMP for Endpoints

- blocage de domaine via Cisco Umbrella

- Email Quarantine via Cisco Email Security (dans les futures versions)

- Blocage IP et URL via Cisco NGFW / NGIPS (dans les futures versions)

- Blocage d'URL via Cisco Web Security / SIG (dans les futures versions)

- Mettez un hôte interne en quarantaine via Cisco ISE (dans les versions futures).

Dans un

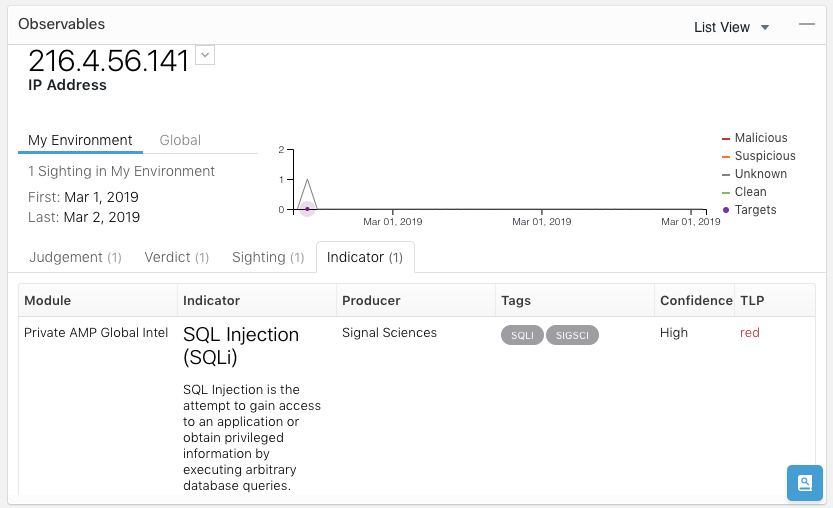

article précédent sur Cisco Visibility, on m'a demandé si nous pouvions nous intégrer non seulement aux solutions Cisco, mais aussi aux solutions tierces. Ensuite, j'ai répondu par l'affirmative, et aujourd'hui je peux même montrer un exemple d'une telle intégration. En février, Signal Science nous a contactés, connu dans le monde entier pour sa nouvelle génération de WAF. Cette entreprise souhaitait intégrer sa solution au CTR. Nous leur avons donné accès à la documentation et aux exemples de code et après 10 jours (dix jours au total), nous avons pu voir une intégration fonctionnelle qui nous a permis d'envoyer des données sur les événements enregistrés par WAF au CTR, y compris des données sur IP, des indicateurs de compromis et des métadonnées liées à attaque.

Si l'analyste doit passer à une vue plus détaillée de l'incident, vous pouvez ouvrir l'interface Signal Science WAF directement à partir de l'interface CTR.

Grâce à l'API, les utilisateurs des solutions Cisco et Signal Science ont pu:

- analyser et corréler les données de différentes solutions de sécurité de l'information qui se complètent

- combiner des indicateurs de compromis issus de différentes solutions au sein d'un même ticket

- Réaction croisée aux menaces détectées par Signal Science avec les solutions Cisco.

J'espère que ma déclaration sur le CTR gratuit a attiré votre attention? Oui c'est vrai. Mais pour y accéder, vous devez avoir déployé l'une des solutions Cisco suivantes - Cisco AMP for Endpoints, Cisco Threat Grid, Cisco Umbrella, Cisco Email Security et Cisco NGFW / NGIPS (et d'autres solutions à l'avenir). Si vous êtes l'heureux propriétaire de l'un de ces produits, vous pouvez facilement tester et commencer à utiliser activement la plate-forme d'analyse des menaces Cisco Threat Response. Si vous êtes un développeur et que vous souhaitez intégrer vos solutions de sécurité des informations au CTR, vous pouvez facilement le faire après avoir suivi une petite formation et étudié des exemples de code sur la plate-forme communautaire

Cisco DevNet Cisco pour les développeurs.