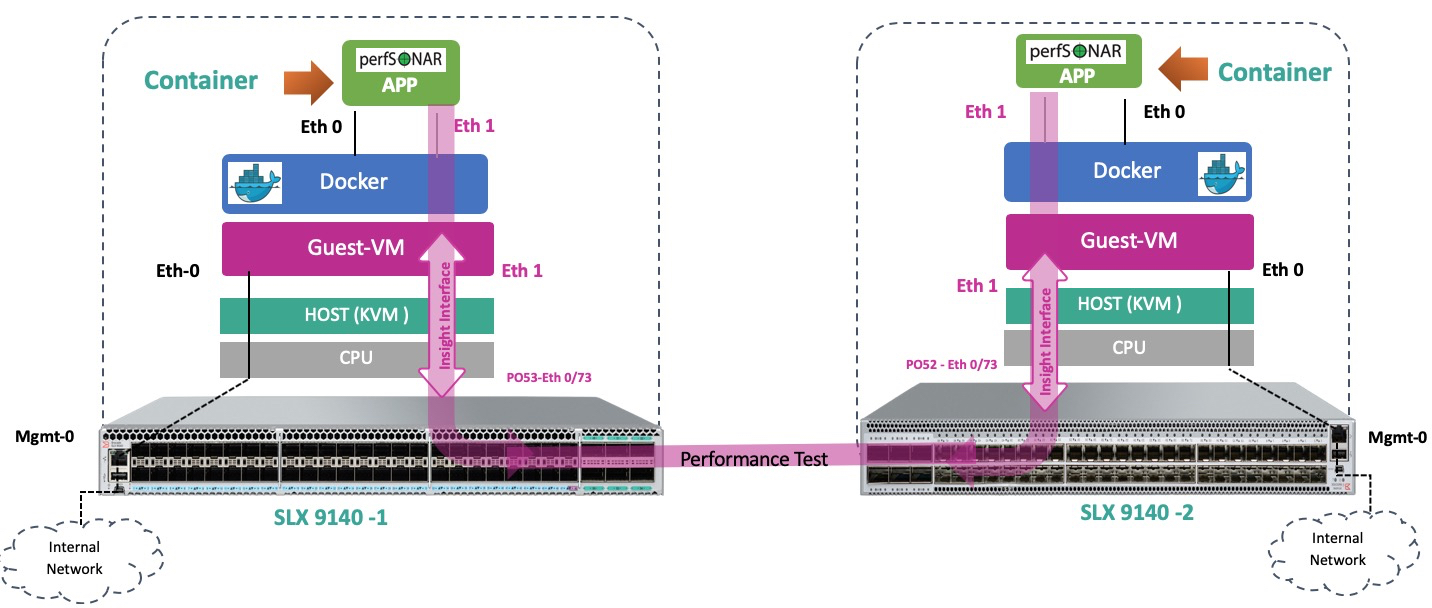

Les gammes de commutateurs Extreme Networks SLX, VSP et EXOS incluent des modèles dotés d'une architecture matérielle spéciale, appelés collectivement «Insight». Contrairement à la version standard, lorsque le contrôleur et le plan de données du commutateur sont connectés uniquement par le bus PCIe (avec toutes les limitations de bande passante qui en résultent), les commutateurs «Insight» ont plusieurs interfaces de plan de données directement connectées aux machines virtuelles qui sont déployées sur le plan de contrôle. Considérez comment cela fonctionne et quelles ressources sont utilisées:

Les interfaces «Insight» sont généralement plusieurs liaisons 10GE dédiées qui sont connectées de l'ASIC via le multiplexeur au plan de contrôle. Là, ils sont montés en tant qu'interfaces Ethernet d'une machine virtuelle Ubuntu Linux 16.04 isolée, brièvement appelée TPVM (Third Party Virtual Machine). Cette séparation physique vous permet de transférer de grandes quantités de trafic avec un minimum de retard, sans provoquer de dégradation des performances du contrôle ou du plan de données. La virtualisation elle-même est construite sur la base de KVM. Ensemble, cela permet d'exécuter des outils et des services tels que tcpdump, p0f, snort, DPI distribué ou des analyses, ainsi que de nombreux autres services directement sur l'appareil, sans déployer d'infrastructure réseau supplémentaire. Pour accélérer le déploiement du TVPM lui-même, l'image dispose de nombreux packages nécessaires prédéfinis:

- essentiel à la construction

- checkinstall

- iperf

- mtools

- netperf

- qemu-guest-agent

- tshark

- valgrind

- vim-gnome

- Wirehark

- xterm

À bord des commutateurs «Insight», un processeur Intel XEON x86, une RAM accrue et un lecteur SSD sont installés, ce qui vous permet d'allouer des ressources en cas de déploiement de plusieurs machines virtuelles. Les ressources elles-mêmes sont dédiées et isolées afin de ne pas perturber le système d'exploitation du commutateur lui-même.

Pour utiliser TPVM conformément à sa destination, vous devez effectuer seulement quatre étapes:

- Téléchargez et installez TVPM

- Configurer les interfaces Insight

- Ajouter des ACL ou une mise en miroir du trafic à ces interfaces

- Lancer les applications TPVM

Ci-dessous est en fait un petit exemple de la façon dont tout se déroule et fonctionne. Une fois l'image TPVM téléchargée via scp2, vous devez exécuter plusieurs commandes pour installer la machine virtuelle:

slx# show tpvm status TPVM is not installed slx# tpvm install Installation starts. To check the status use 'show tpvm status' command slx# show tpvm status TPVM is being installed now

Lorsque le TPVM a déjà démarré, il existe plusieurs façons d'y accéder. Par défaut, la machine virtuelle tentera d'obtenir l'adresse via DCHP, ou elle peut attribuer une adresse IPv6 de liaison locale, après quoi il sera possible d'obtenir un accès SSH. Il existe également une connexion de console au TPVM via TTY.

slx# show tpvm ip-address IPv4: eth0 192.168.2.249 docker0 172.17.0.1 IPv6:2a02:0000:c000:0:da80:00ff:f00b:8800 eth0: fe80::da80:00ff:f00b:8800 slx# ssh 192.168.2.249 -l admin vrf mgmt-vrf admin@192.168.2.249's password: Welcome to Ubuntu 16.04.4 LTS (GNU/Linux 4.4.0–128-generic x86_64) Last login: Tue Apr 2 12:12:46 2019 admin@TPVM:~$ sudo -s [sudo] password for admin: root@TPVM:~# id uid=0(root) gid=0(root) groups=0(root)

L'interface eth0 est notre gestion, et eth1 est le «Insight» que nous devons configurer.

root@TPVM:~# ip -4 link 1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN mode DEFAULT group default qlen 1 link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00 2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP mode DEFAULT group default qlen 1000 link/ether d8:00:00:00:00:04 brd ff:ff:ff:ff:ff:ff 3: eth1: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc mq state UP mode DEFAULT group default qlen 1000 link/ether d8:00:00:00:00:02 brd ff:ff:ff:ff:ff:ff 4: docker0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN mode DEFAULT group default link/ether 02:42:28:2d:60:b9 brd ff:ff:ff:ff:ff:ff

Par analogie avec la technologie d'empilement, les derniers ports sur le panneau avant du commutateur ont un double objectif et nous devons les transférer en mode Insight, après quoi le transfert de données à travers eux sera temporairement impossible.

slx# conf t slx(config)# hardware slx(config-hardware)#connector 0/48 slx(config-connector-0/48)# no breakout slx(config-connector-0/48)# insight mode

Le système va créer une interface 0/125 que nous utiliserons

slx(config)# interface Port-channel 22 slx(config-Port-channel-22)# insight enable slx(config-Port-channel-22)# no shutdown slx(config)# interface Ethernet 0/125 slx(conf-if-eth-0/125)# channel-group 22 mode on type standard slx(conf-if-eth-0/125)# no shutdown

Vérifiez les interfaces sur le commutateur:

slx(conf-if-eth-0/125)# do show interface ethernet 0/125 Ethernet 0/125 is up, line protocol is up (connected) slx(conf-if-eth-0/125)# do show interface port-channel 22 Port-channel 22 is up, line protocol is up

et sur TPVM

root@TPVM:~#dmesg [ 2172.748418] ixgbe 0000:00:09.0 eth1: NIC Link is Up 10 Gbps [ 2172.748508] IPv6: eth1: link becomes ready

Vous pouvez maintenant raccrocher les ACL sur Insight, configurer un VLAN (ou plusieurs) et inspecter le trafic.

root@TPVM:~# tcpdump -i eth1 -n -v tcpdump: listening on eth1, link-type EN10MB (Ethernet), capture size 262144 bytes 02:38:38.107923 IP6 fe80::8802 > ff02::16: HBH ICMP6, multicast listener report v2, 1 group record(s), length 28 02:38:39.059939 IP6 fe80::8802 > ff02::16: HBH ICMP6, multicast listener report v2, 1 group record(s), length 28 02:38:39.119922 LLDP, length 111: slx 02:38:40.120076 LLDP, length 111: slx

Une utilisation ultérieure n'est limitée que par les exigences ou l'imagination du client. Les ingénieurs, partenaires et clients d'Extreme Networks ont testé de nombreuses applications différentes telles que:

- Serveur vnc

- Serveur DHCP

- Serveur AAA (Radius et TACACS)

- Serveur DNS

- Ostinato - Créateur de paquets Ostinato, générateur et analyseur de trafic réseau avec interface graphique.

- Récepteur d'interruption SNMP

- Surricata - Détection d'intrusion en temps réel (IDS), prévention des intrusions en ligne (IPS), surveillance de la sécurité du réseau (NSM) et traitement PCAP hors ligne.

- Serveur Syslog

- Google-chrome et cURL

- Arpsponge

- Perfsonar

- Marionnette

- Logstash

- Docker-Container (version prise en charge: docker-1.13.0)

Si vous avez des questions, veuillez contacter notre représentant local

Extreme Networks.