Les scanners d'applications Web sont aujourd'hui une catégorie de logiciels assez populaire. Il y a des scanners payants, il y en a des gratuits. Chacun d'eux a son propre ensemble de paramètres et de vulnérabilités qu'il est possible de détecter. Certains sont limités uniquement à ceux publiés dans le Top Ten OWASP (Open Web Application Security Project), certains vont beaucoup plus loin dans leurs tests de boîte noire.

Dans cet article, nous avons collecté huit scanners populaires, les avons examinés plus en détail et les avons testés. Des points indépendants sur deux plateformes (.NET et php) ont été sélectionnés comme cibles de formation:

premium.pgabank.com et

php.testsparker.com .

OWASP ZAP

Comme son nom l'indique, l'organisation

OWASP que nous avons mentionnée dans l'introduction est responsable de la sortie de

OWASP ZAP . Il s'agit d'un outil gratuit pour les tests de pénétration et pour trouver les vulnérabilités dans les applications Web.

Fonctionnalités clés de OWASP ZAP:

- Proxy Man-in-the-middle

- Araignées traditionnelles et AJAX

- Scanner automatisé

- Scanner passif

- Navigation forcée

- Fuzzer

Fonctionnalités supplémentaires- Certificats SSL dynamiques

- Prise en charge des certificats numériques des cartes à puce et des clients

- Prise en charge des sockets Web

- Prise en charge d'un large éventail de langages de script

- Prise en charge de Plug-n-hack

- Authentification et support de session

- API puissante basée sur REST

- Option de mise à jour automatique

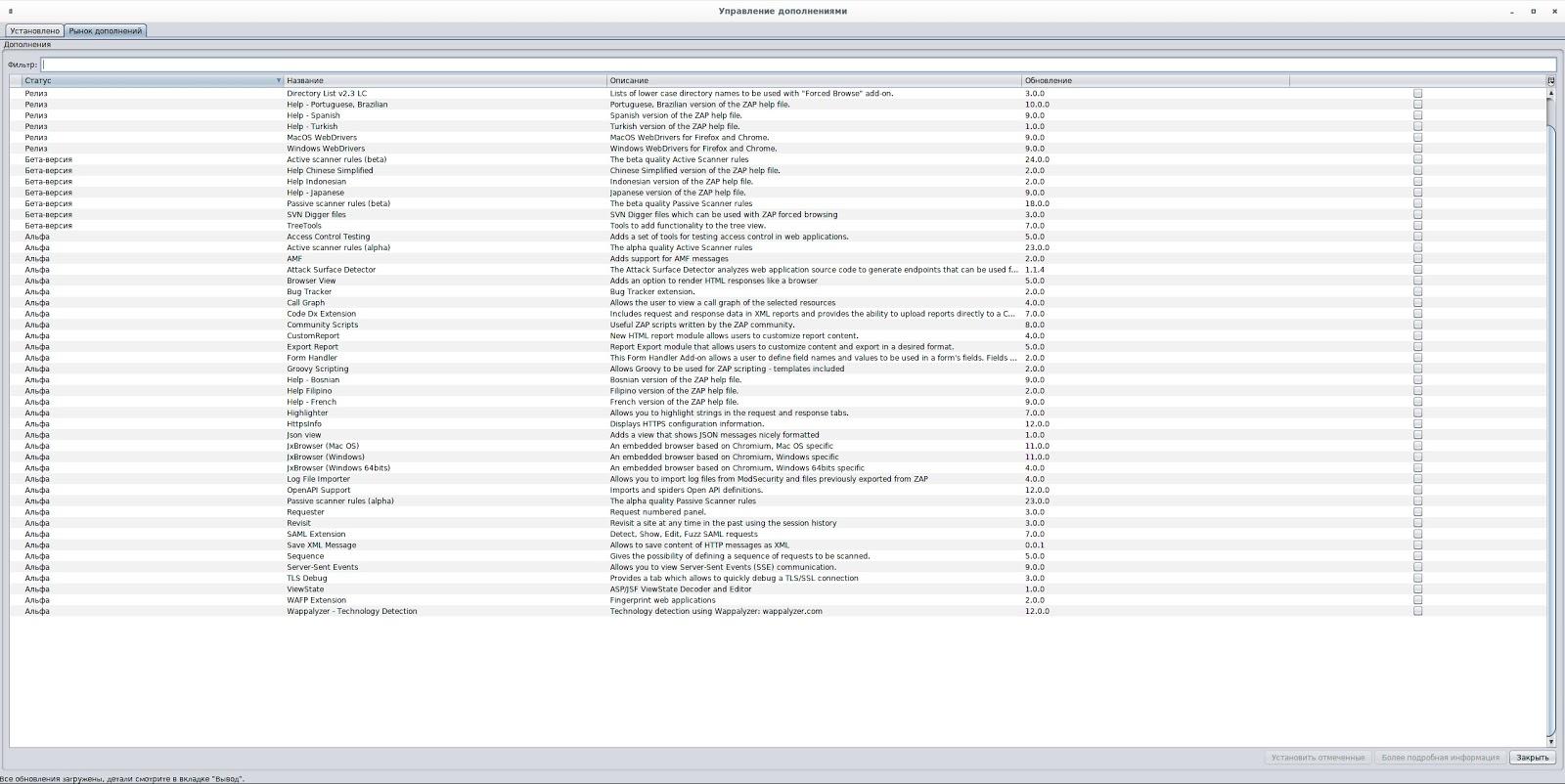

- Marché intégré et croissant des modules complémentaires

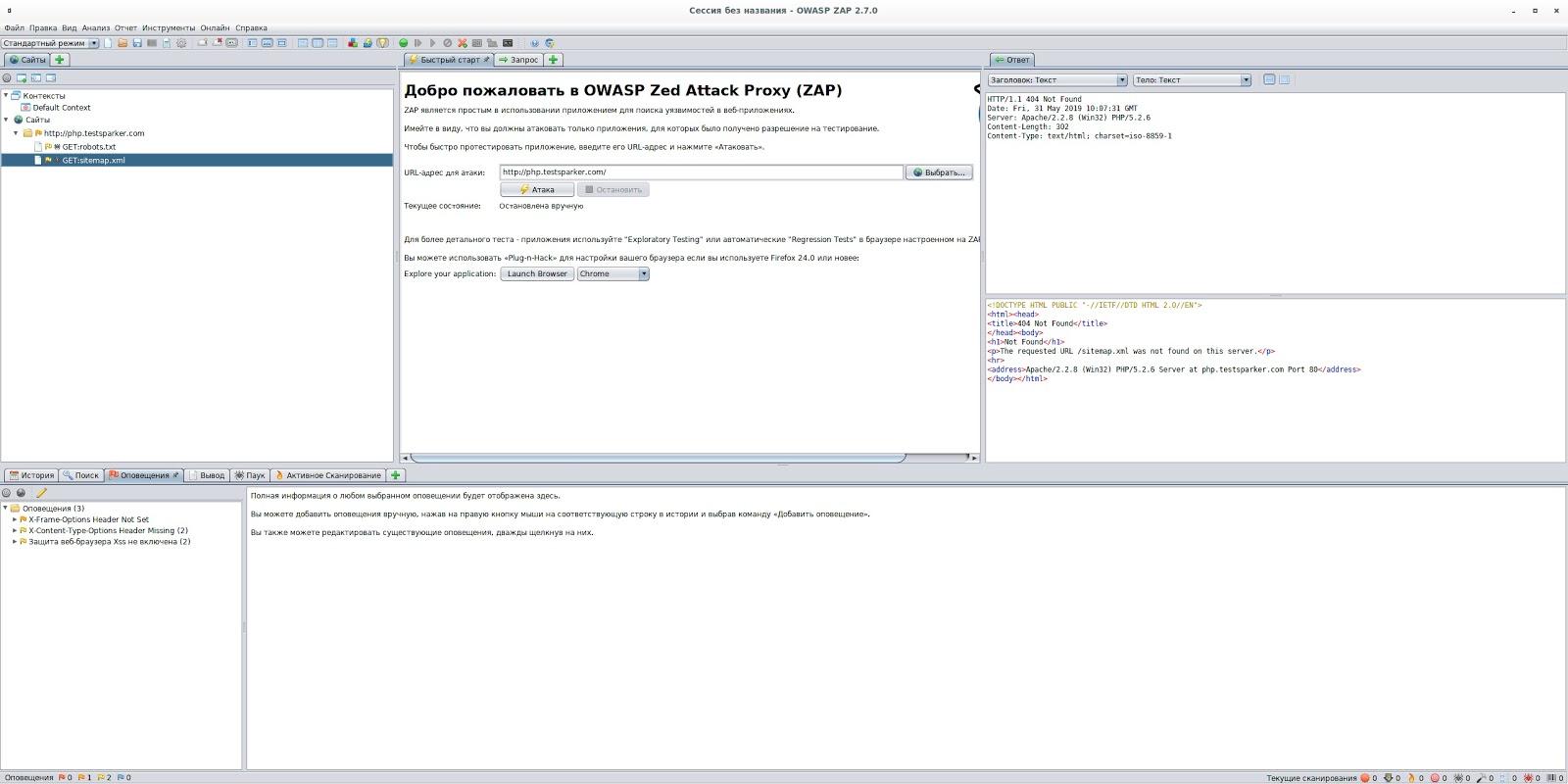

L'interface du programme a été traduite en russe, ce qui sera pratique pour certains utilisateurs. L'espace de travail OWASP ZAP est composé de plusieurs fenêtres. En bas, il y a des onglets avec les tâches en cours et le processus de leur mise en œuvre, sur la gauche - une arborescence de sites, vous pouvez également afficher dans la partie droite de la fenêtre de demande et de réponse.

En utilisant le marché, vous pouvez légèrement étendre les fonctionnalités du scanner.

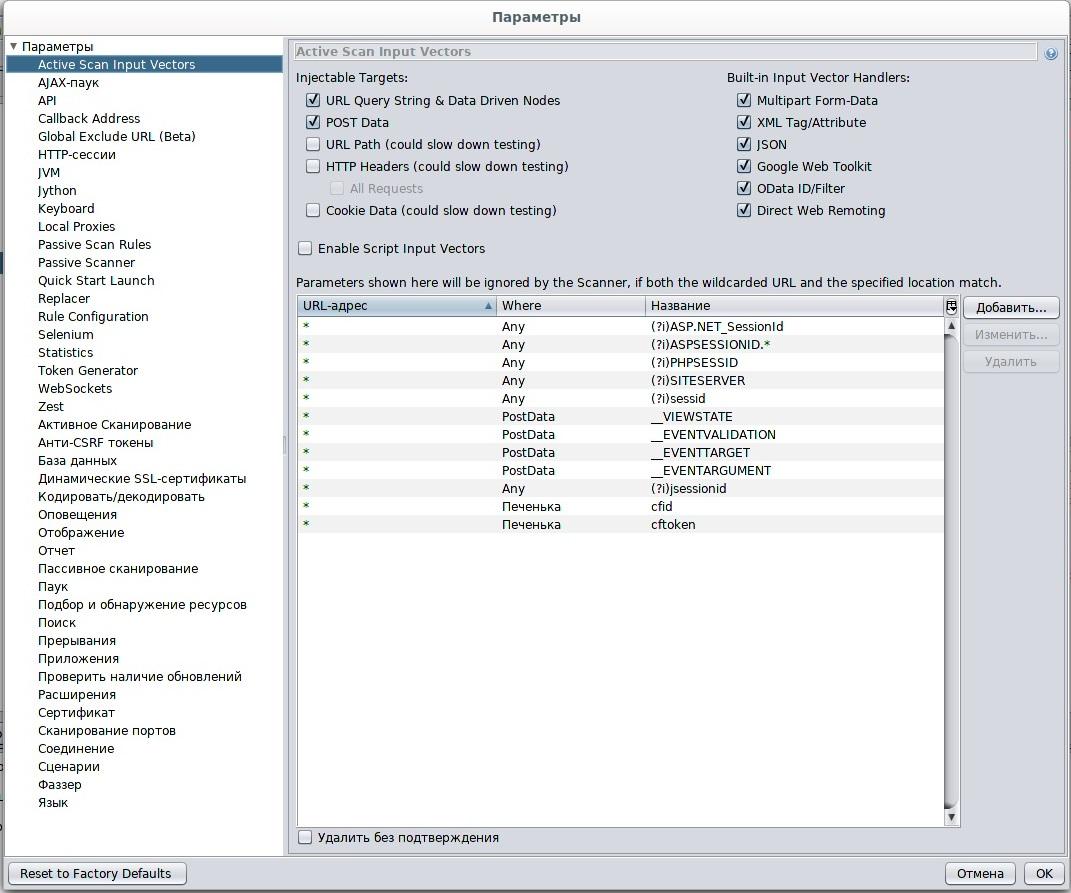

Chaque composant du programme possède de nombreux paramètres personnalisables. Par exemple, nous pouvons configurer des vecteurs entrants pour une analyse active, générer des certificats SSL dynamiques, ajouter des identifiants de session HTTP, etc.

Passons aux tests. Lors de l'analyse d'un site

php.testsparker.com , une injection SQL aveugle a été trouvée. C'est là que s'arrêtent les vulnérabilités critiques.

Résultats complets de OWASP ZAP sur php.testsparker.comH: Advanced SQL Injection - AND boolean-based blind - clause WHERE ou HAVING

M: En-tête X-Frame-Options non défini

L: En-tête X-Content-Type-Options manquant

L: la protection xss du navigateur Web n'est pas activée

Sur

premium.bgabank.com, nous constatons des résultats plus intéressants: les fonctionnalités Server Side Include (SSI) et Reflected Cross Site Scripting ont été trouvées.

Résultats complets de l'OWASP ZAP sur premium.bgabank.comH: côté serveur

H: Script intersite réfléchi

M: En-tête X-Frame-Options non défini

M: Divulgation d'erreur d'application

M: navigation dans l'annuaire

M: Les pages sécurisées incluent un contenu mixte (y compris des scripts)

L: En-tête X-Content-Type-Options manquant

L: la protection xss du navigateur Web n'est pas activée

L: Inclusion de fichiers source JavaScript inter-domaines

L: jeu d'en-têtes HTTP de contrôle du cache et Pragma incomplet ou inexistant

L: Cookie sans indicateur HttpOnly

L: cookie sans indicateur sécurisé

L: En-tête de type de contenu manquant

L: Divulgation IP privée

I: L'image expose les données de localisation ou de confidentialité

Tous les résultats de l'analyse peuvent être exportés vers un rapport (* .pdf, * .html, * .xml, * .json sont pris en charge). Le rapport décrit en détail les vulnérabilités, les vecteurs trouvés, ainsi que les méthodes de «fermeture» des vulnérabilités.

En général, nous avons aimé travailler avec OWASP ZAP. Il y a tous les outils nécessaires pour l'application Web Pentest, une interface simple et intuitive, une numérisation rapide en un clic. Et en même temps, des paramètres flexibles et approfondis pour une analyse plus détaillée, qui peut servir de point de départ pour une recherche manuelle plus poussée des vulnérabilités. Ci-dessous, nous parlerons également du scanner Burp Suite Pro, qui a beaucoup en commun avec OWASP ZAP. Par le nombre et la qualité des vulnérabilités trouvées, le premier scanner que nous avons examiné a montré un très bon résultat.

Recommandé pour une utilisation au travail.W9scan

W9scan est un

scanner de vulnérabilités de console gratuit pour le site avec plus de

1200 plug-ins intégrés qui peuvent détecter les empreintes digitales des pages Web, des ports, analyser la structure du site Web, trouver diverses vulnérabilités populaires, rechercher SQL Injection, XSS, etc.

Une liste plus complète des fonctionnalités de W9scan- détection d'empreintes digitales

- Peut identifier les empreintes digitales courantes du CMS (300+)

- Cadre de site Web commun reconnaissable

- Identifier les empreintes digitales du service de port commun

- Détecter le langage de script de site Web

- Détecter le type de système d'exploitation

- Pare-feu de site Web de détection (WAF)

- Paramètre d'attaque

- Injection SQL (basée sur les robots)

- Injection XSS (basée sur les reptiles)

- Un grand nombre d'analyses de paramètres Fuzz

- Vulnérabilité CVE

- struts Collection de vulnérabilités (y compris la détection automatique)

- Test de ShellShock CGI

- battement de coeur cœur saignant

- Vulnérabilité d'analyse IIS

- Vulnérabilité IIS Put

- Fissuration violente

- Fichiers et répertoires de sauvegarde (basés sur les robots)

- Fichiers et répertoires de sauvegarde (basés sur le nom de domaine)

- Répertoire commun

- Fichier commun

- Analyse de la violence dans les sous-domaines

- fckeditorPath, énumération

- Énumération mdbdatabase courante

- identification de fuite git svn

- TOMCAT web.xml Cédez le passage

- Recueillir le message

- Emails (basés sur les reptiles)

- IP privée (basée sur les reptiles)

- Courriel (basé sur les reptiles)

- Détection des avertissements, des erreurs fatales, ...

- Identification de la version PHP

- Divulgation d'informations IIS

- Attribution d'adresse IP

- Script de reconnaissance Wappalyzer intégré

- Analyse robots.txt

- Détection d'en-têtes dangereux dans les en-têtes

- Détecter les facteurs dangereux dans les cookies

W9scan génère automatiquement des rapports de résultats d'analyse au format HTML. Pour démarrer une analyse, il vous suffit de spécifier l'URL du site et les plugins qui seront utilisés. Vous pouvez tout sélectionner à la fois en ajoutant «tout».

Lors de l'analyse de

php.testsparker.com, W9scan a trouvé svn et les chemins de téléchargement de charge utile possibles. À partir du moins critique, j'ai déterminé les versions des services utilisés, les vecteurs possibles pour mener des attaques XXE, XXS, trouvé les fichiers de configuration du serveur et recherché des sous-domaines.

Rien de critique n'a été trouvé sur

premium.bgabank.com . Mais le scanner a identifié des vecteurs d'attaque possibles, des versions de service définies, des répertoires et des sous-domaines.

Sur la base des résultats de l'analyse, W9scan génère automatiquement un fichier de rapport HTML.

Le scanner W9scan convient pour un lancement rapide en une seule commande et nous vous

recommandons de l'utiliser comme outil auxiliaire pour déterminer les versions de service, ainsi que les vecteurs d'attaque potentiels.

Wapiti

Un autre bon

scanner de console. Tout comme W9scan, il est prêt à démarrer en une seule commande, tandis qu'il a des paramètres de numérisation plus différents.

Wapiti recherche les vulnérabilités suivantes:

- Divulgation de fichiers (inclure / exiger local et distant, ouvrir, lire le fichier ...)

- Injection de base de données (injections SQL PHP / JSP / ASP et injections XPath)

- Injection XSS (Cross Site Scripting) (réfléchie et permanente)

- Détection d'exécution des commandes (eval (), system (), passtru () ...)

- Injection CRLF (fractionnement de réponse HTTP, fixation de session ...)

- Injection XXE (entité externe XML)

- SSRF (falsification de requête côté serveur)

- Utilisation de fichiers potentiellement dangereux connus

- Configurations .htaccess faibles qui peuvent être contournées

- Présence de fichiers de sauvegarde donnant des informations sensibles

- Shellshock

En plus de tout ce qui précède, il existe un support pour les proxys (HTTP, HTTPs et SOCKS5), diverses méthodes d'authentification (Basic, Digest, Kerberos, NTLM), un support pour les certificats SSL, la possibilité d'ajouter divers en-têtes HTTP ou paramètres d'agent utilisateur.

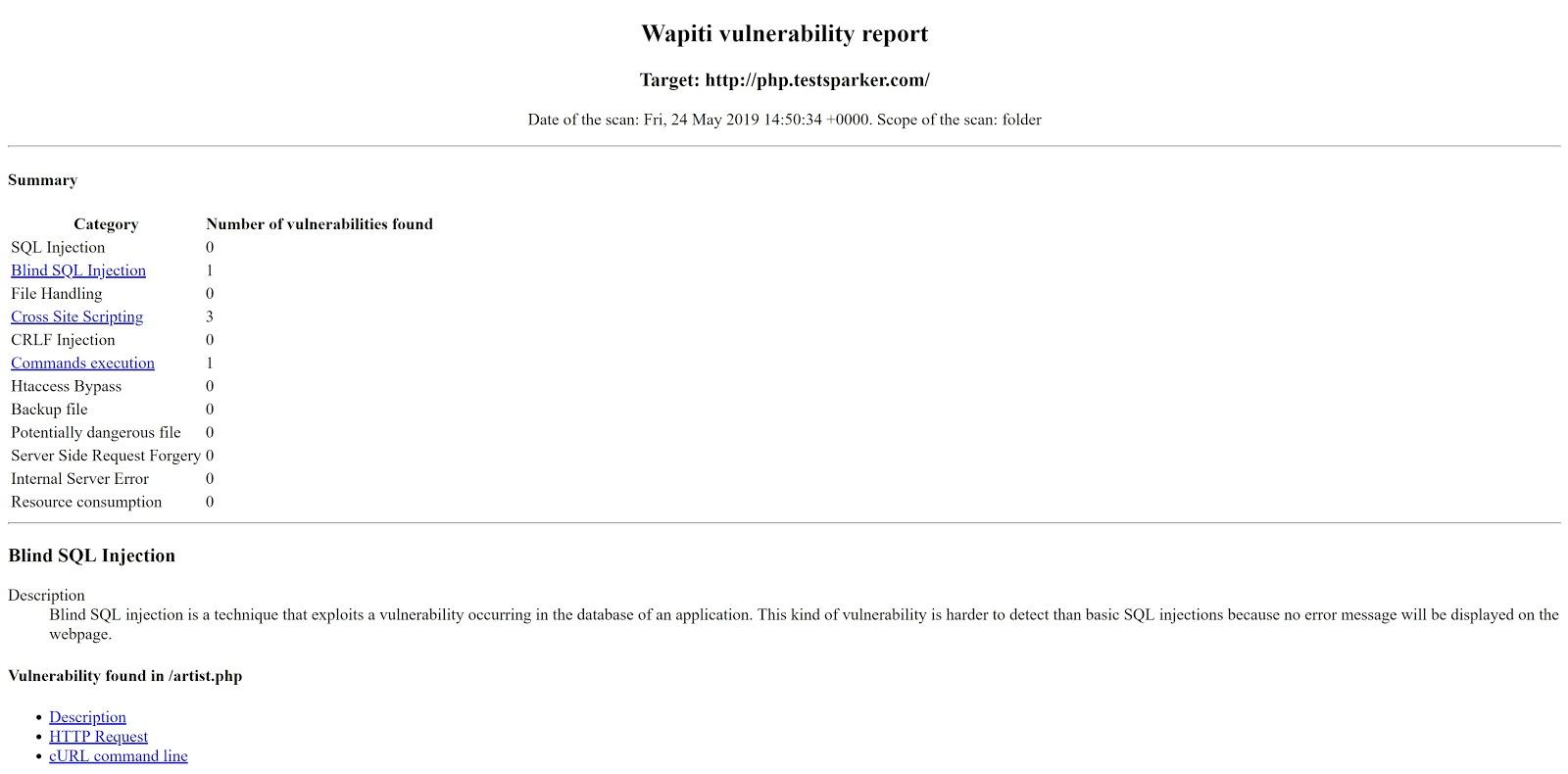

Lors de l'analyse du site

php.testsparker.com , les vulnérabilités Blind SQL Injection, Cross Site Scripting, Commands execution ont été trouvées. Sur

premium.bgabank.com, Wapiti, en comparaison avec d'autres scanners, ne montre pas de tels résultats exceptionnels: seul le Cross Site Scripting a été détecté.

Sur la base des résultats de l'analyseur, un rapport HTML est également généré qui contient les catégories et le nombre de vulnérabilités trouvées, leur description, requêtes, commandes de curl et des conseils sur la façon de fermer les failles de sécurité trouvées.

Comme prévu,

Wapiti n'atteint pas le niveau de OWASP ZAP. Néanmoins, il fonctionnait mieux que W9scan , bien qu'il n'ait pas recherché les répertoires, les sous-domaines et déterminé la version des services.

Arachni

Un puissant processeur gratuit pour tester la sécurité des applications Web et la recherche de vulnérabilités. Il a une interface graphique et des fonctionnalités énormes, qui peuvent être trouvées plus en détail sur le

site officiel .

Test actif:

- Injection SQL - Détection basée sur les erreurs

- Injection SQL aveugle à l'aide d'une analyse différentielle

- Injection SQL aveugle à l'aide d'attaques de synchronisation

- Injection NoSQL - Détection de vulnérabilité basée sur des erreurs

- Injection aveugle NoSQL à l'aide d'une analyse différentielle

Liste complète des fonctionnalités pour les tests actifs- Détection CSRF

- Injection de code

- Injection de code aveugle à l'aide d'attaques de synchronisation

- Injection LDAP

- Traversée de chemin

- Inclusion de fichiers

- Fractionnement des réponses

- Injection de commande OS

- Injection de commande OS aveugle à l'aide d'attaques temporelles

- Inclusion de fichiers à distance

- Redirection non validée

- Redirection DOM non validée

- Injection XPath

- Xss

- Chemin xss

- XSS dans les attributs d'événement des éléments HTML

- XSS dans les balises HTML

- XSS dans un contexte de script

- DOM XSS

- Contexte de script DOM XSS

- Divulgation du code source

- Entité externe XML

Test passif:

- Méthodes HTTP autorisées

- Fichiers de sauvegarde

- Répertoires de sauvegarde

- Interfaces d'administration communes

- Répertoires communs

- Fichiers communs

Liste complète des fonctionnalités de test passif- HTTP PUT

- Protection de la couche de transport insuffisante pour les formulaires de mot de passe

- Détection WebDAV (webdav).

- Détection HTTP TRACE

- Divulgation du numéro de carte de crédit

- Divulgation d'utilisateur CVS / SVN

- Divulgation d'adresse IP privée

- Portes dérobées communes

- .htaccess LIMIT mauvaise configuration

- Réponses intéressantes

- Grepper objet HTML

- Divulgation d'adresse e-mail

- Divulgation du numéro de sécurité sociale américain

- Liste d'annuaire puissante

- Ressources / scripts mixtes

- Cookies non sécurisés

- Cookies HttpOnly

- Saisie automatique des champs du formulaire de mot de passe.

- Contournement de la restriction d'accès à l'origine de l'usurpation d'identité

- Téléchargement basé sur un formulaire

- localstart.asp

- Jeu de cookies pour le domaine parent

- En-têtes Strict-Transport-Security manquants pour les sites HTTPS

- En-têtes d'options x-frame manquants

- Politique CORS non sécurisée

- Stratégie inter-domaines non sécurisée

- Stratégie inter-domaines non sécurisée

- Politique d'accès client non sécurisée

Impressionnant, non? Mais ce n'est pas tout. Un tas de plugins sont également intégrés dans le Web, par exemple Proxy passif, attaquant de dictionnaire pour l'authentification HTTP, collecteur de cookies, détecteur WAF, etc.

Le scanner a une interface web agréable et concise:

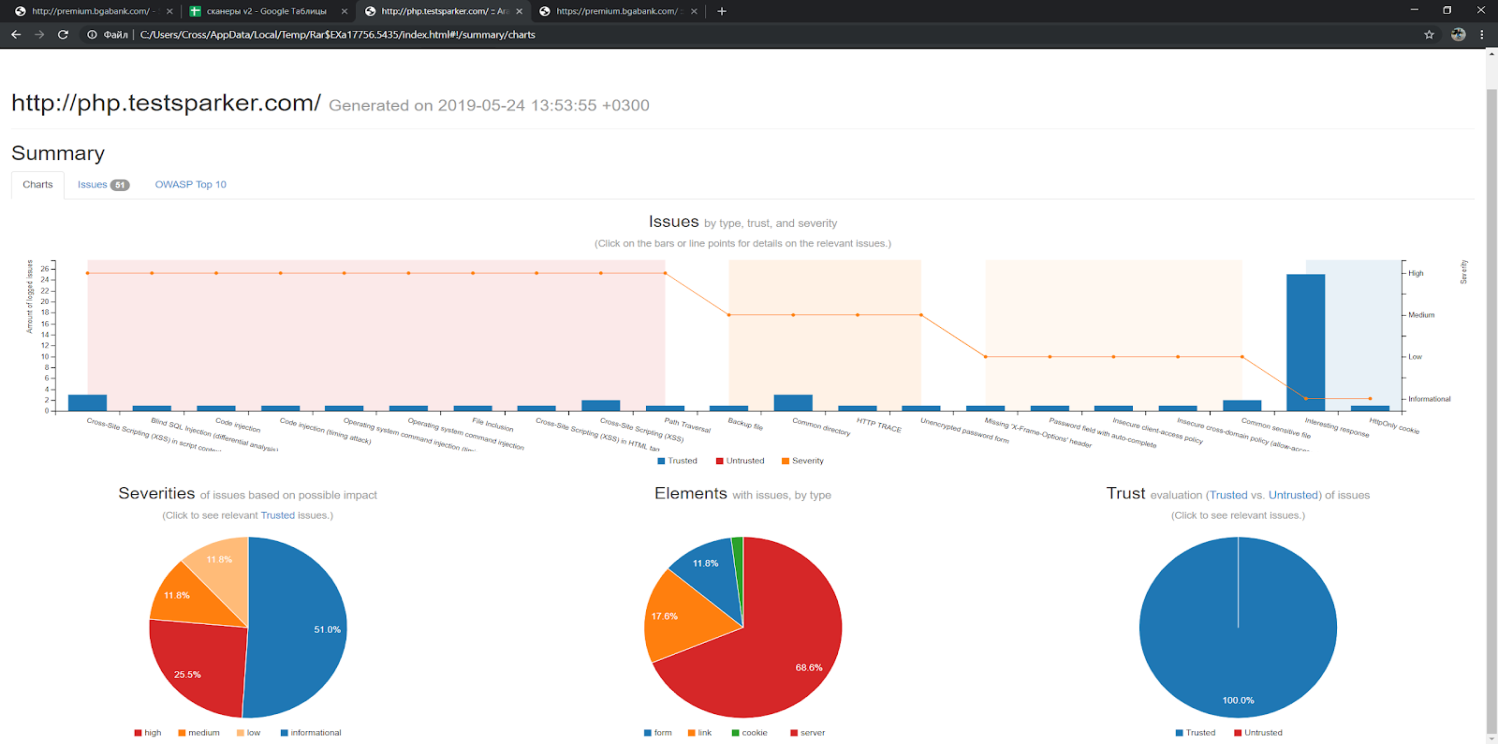

Et c'est ce qu'Arachni a trouvé sur nos sites de test.

Php.testsparker.com :

- Cross-Site Scripting (XSS) dans un contexte de script

- Injection SQL aveugle (analyse différentielle)

- Injection de code

- Injection de code (attaque temporelle)

- Injection de commande du système d'exploitation (attaque temporelle)

- Injection de commande du système d'exploitation

Autres vulnérabilités sur php.testsparker.comH: Inclusion de fichiers

H: Cross-Site Scripting (XSS) dans la balise HTML

H: Cross-Site Scripting (XSS)

H: Traversée du chemin

M: fichier de sauvegarde

M: répertoire commun

M: HTTP TRACE

L: en-tête «X-Frame-Options» manquant

L: champ de mot de passe avec saisie automatique

L: Politique d'accès client non sécurisée

L: stratégie inter-domaines non sécurisée (autoriser l'accès à partir de)

L: fichier sensible commun

Sur

premium.bgabank.com , seule la possibilité de falsification de demande intersite (CSRF) a été découverte à partir de la critique.

Résultats complets d'Arachni sur premium.bgabank.comH: Falsification de demande intersite

M: ressource mixte

M: HTTP TRACE

M: répertoire commun

M: En-tête «Strict-Transport-Security» manquant

L: divulgation d'adresse IP privée

Séparément, nous notons quels beaux rapports Arachni nous donne. De nombreux formats sont pris en charge - HTML, XML, texte, JSON, Marshal, YAML, AFR.

En général, Arachni ne laisse que des impressions positives après le travail. Notre avis: c'est un

«must have» dans l'arsenal de tout spécialiste qui se respecte .

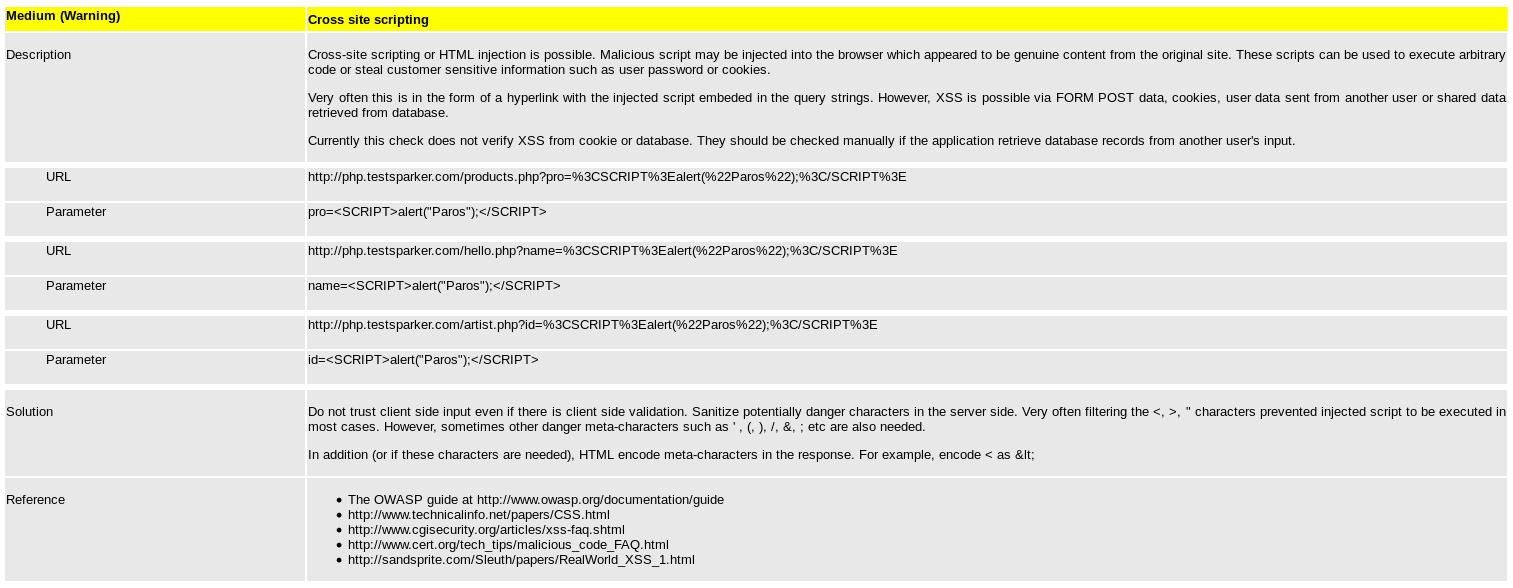

Paros

Un autre

scanner de vulnérabilité Web GUI. Par défaut, il est inclus dans la distribution Kali Linux et y est installé localement. Il a un proxy intégré à travers lequel les sites d'analyse sont ajoutés, une araignée Web intégrée qui peut analyser le site et créer une carte de requête.

Pour analyser le compte personnel d'un utilisateur, il est nécessaire de se connecter au navigateur avec la redirection du trafic activée via le proxy Paros. Le scanner utilisera des cookies autorisés pendant le processus de numérisation. Le rapport d'activité peut être exporté en HTML. Il est enregistré dans le fichier root / paros / session / LatestScannedReport.htm et est ensuite remplacé. Si vous souhaitez enregistrer le résultat de l'analyse précédente, avant de commencer l'analyse suivante, vous devez créer une copie du fichier existant.

Fonctionnalités clés (avec un œil sur OWASP TOP 10 2017):

- A1: Injection - SQLinjection, SQLinjection Fingerprint (endroits où SQLinj pourrait être potentiellement)

- A6: Mauvaise configuration de la sécurité - Navigation dans l'annuaire, fichier par défaut ISS, divulgation du fichier source Tomcat, fichiers par défaut IBM WebSphere et certains autres fichiers standard ou obsolètes (fichier obsolète) contenant le code source et plus encore.

- A7: XSS

Fonctionnalités supplémentaires:

- Recherchez la saisie semi-automatique activée pour les formulaires de mot de passe. De plus, si le champ de saisie a un attribut type = "mot de passe", un faux positif est obtenu.

- Injection CRLF

- Cache de navigateur de page sécurisé (mise en cache des pages dans un navigateur avec des informations importantes)

- Possibilité de scanner une zone protégée d'un utilisateur (compte personnel)

- Possibilité de numériser des applications Web sur un réseau local

Dans le rapport final pour chaque type de vulnérabilité, il y a des informations plus détaillées et quelques recommandations sur la façon de la corriger.

Lors de nos tests, Paros a montré des résultats plutôt faibles. Sur

php.testsparker.com ont été trouvés:

H: injection SQLM: XSSM: fichiers source obsolètesM: Utilisation de la saisie semi-automatique dans des formulaires contenant des informations importantes (mots de passe, etc.).L: Divulgation de l'IP interneSur

premium.bgabank.com et encore moins:

M: navigation dans l'annuaireM: Utilisation de la saisie semi-automatique dans des formulaires contenant des informations importantes (mots de passe, etc.).En conséquence, bien que le scanner Paros soit simple et assez pratique à utiliser, les résultats de numérisation médiocres le

rendent abandonné .

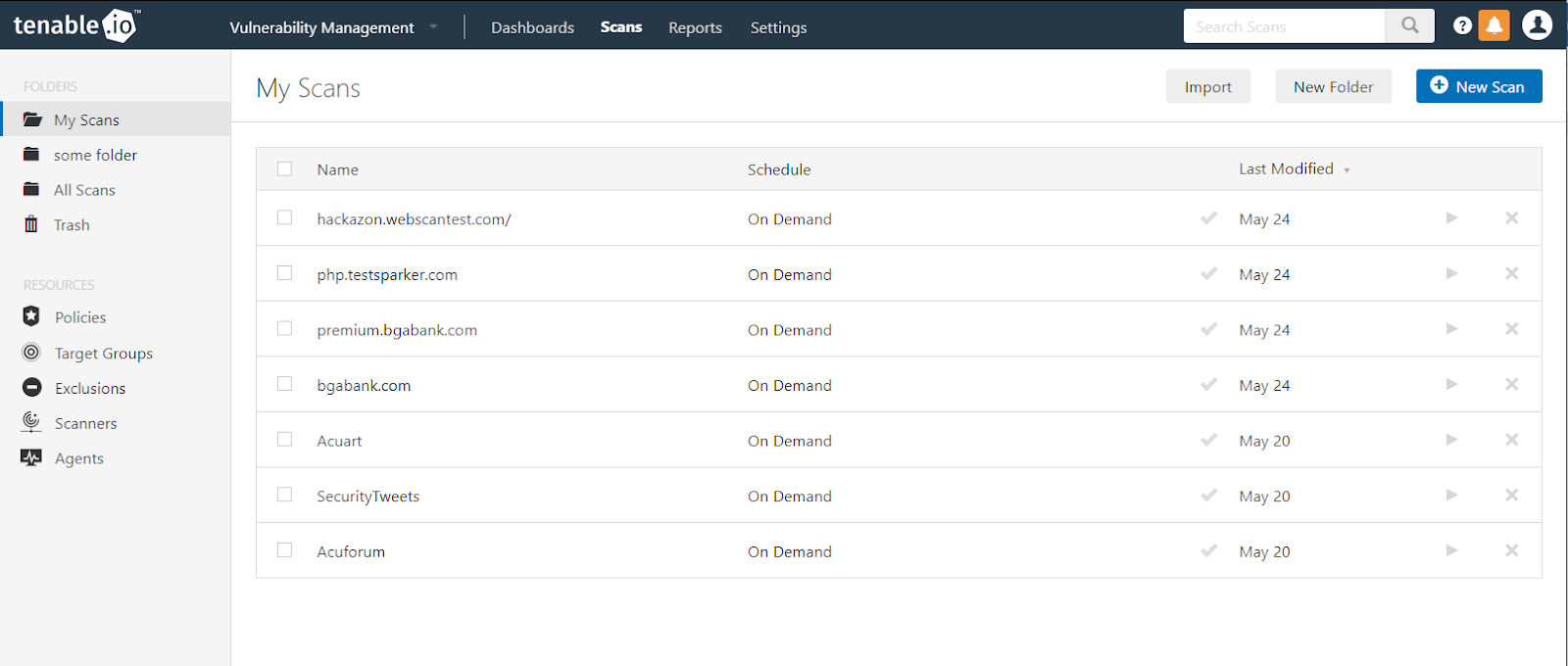

Tenable.io

Scanner cloud multifonctionnel payant qui peut détecter un grand nombre de vulnérabilités Web et couvre presque complètement OWASP TOP 10 2017.

Le service a une araignée web intégrée. Si vous spécifiez des données d'autorisation (demande d'autorisation, identifiant et mot de passe, cookies autorisés) dans les paramètres de scan, le scanner vérifiera également votre compte personnel (zone de l'utilisateur autorisé).

En plus d'analyser les applications Web, Tenable.io peut analyser le réseau - à la fois pour les vulnérabilités connues et pour la recherche d'hôtes. Il est possible de connecter des agents pour analyser le réseau interne. Il est possible d'exporter le rapport sous différents formats: * .nessus, * .csv, * .db, * .pdf.

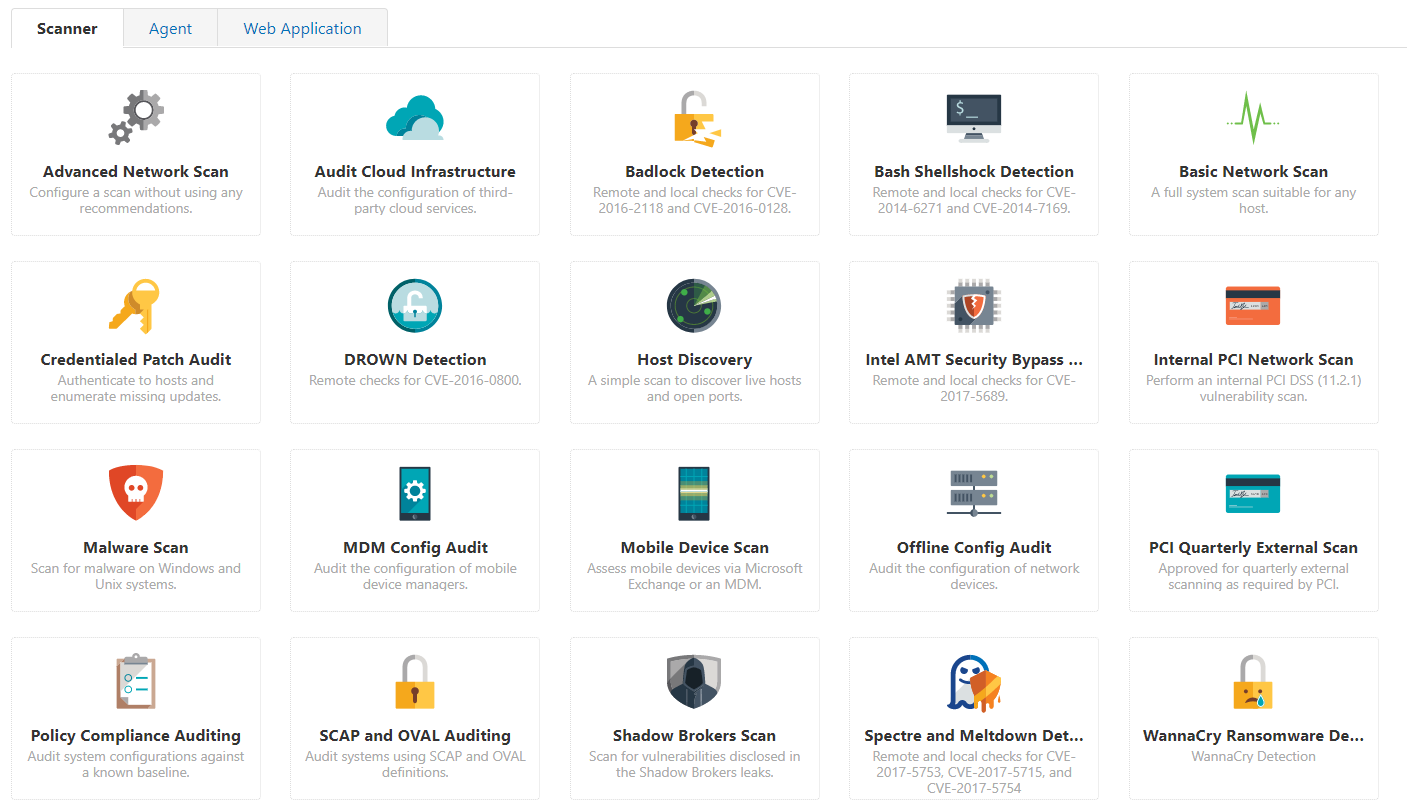

Dans la capture d'écran, tous les domaines sont «testés»

Dans la capture d'écran, tous les domaines sont «testés» Profils de numérisation supplémentaires. Cet article n'est pas concerné

Profils de numérisation supplémentaires. Cet article n'est pas concernéAprès l'analyse, les statistiques et la hiérarchisation des vulnérabilités trouvées deviennent disponibles - informations critiques, élevées, moyennes, faibles

La carte de vulnérabilité fournit des informations supplémentaires à ce sujet et quelques recommandations pour son élimination.

Scannez

php.testsparker.com . Vulnérabilités hautement prioritaires:

H: Vulnérabilités des composants- hors de la version de support de PHP- version hors support d'ApacheH: injection de codeH: SQLinjH: XSSH: LFIH: Traversée du cheminVulnérabilités moyennes et faiblesM: Divulgation de données précieuses - le chemin complet, les sauvegardes

M: Divulgation de l'IP interne

M: Cookie sans indicateur HTTPOnly

M: envoyer le mot de passe via HTTP

L: Utilisation de la saisie semi-automatique dans des formulaires contenant des informations importantes

L: réponse du serveur aux demandes TRACE

L: les en-têtes Cache-Control, X-Content-Type-Options, X-Frame-Options, X-XSS-Protection ne sont pas installés.

Maintenant

premium.bgabank.com . Vulnérabilités hautement prioritaires:

H: Vulnérabilités des composants

- sur la version de support de PHP

- Vulnérabilités d'Apache

- Vulnérabilités de bootstrap

- Vulnérabilités de jQuery

Vulnérabilités moyennes et faiblesM: phpinfo du serveur Web ()

M: Partage HTTP et HTTPS

M: Manque de redirection de HTTP vers HTTPS

M: navigation dans l'annuaire

M: Fichiers de sauvegarde trouvés

M: Utilisation d'une version non sécurisée de SSL

M: Expiration du certificat SSL / TLS

L: Divulgation de l'IP interne

L: Cookie sans indicateur HTTPOnly

L: réponse du serveur aux demandes TRACE

L: les en-têtes Strict-Transport-Security, Cache-Control, X-Content-Type-Options, X-Frame-Options, X-XSS-Protection ne sont pas installés.

Le scanner Tenable.io a

bien fonctionné, a trouvé de nombreuses vulnérabilités . Son utilisation est simplifiée par une interface graphique pratique et une présentation des données. Un autre avantage est la présence de profils de scan supplémentaires, dans lesquels nous avons jusqu'à présent décidé de ne pas les enterrer. Une caractéristique importante est la structure du service cloud. D'une part, le service n'utilise pas les ressources informatiques locales d'un ordinateur en fonctionnement. En revanche, il ne pourra pas analyser les applications Web sur le réseau local.

Burp suite pro

Burp Suite est une

solution complète de révision des applications Web. Il comprend une variété d'utilitaires pour améliorer et accélérer la recherche de vulnérabilités dans les applications Web.

Burp Suite dispose des utilitaires suivants:

- Proxy - un serveur proxy qui intercepte le trafic passant par le protocole HTTP (S) en mode homme au milieu. Situé entre le navigateur et l'application Web cible, cet utilitaire vous permet d'intercepter, d'examiner et de modifier le trafic dans les deux sens.

- Spider est une araignée Web qui recueille automatiquement des informations sur le contenu et les fonctionnalités d'une application (ressource Web).

- Scanner (uniquement dans Burp Suite Pro) - un scanner pour rechercher automatiquement les vulnérabilités dans les applications Web.

- Intruder - un utilitaire flexible qui vous permet d'effectuer automatiquement des attaques de divers types. Par exemple, parcourir les identifiants, collecter des informations importantes, etc.

- Repeater est un outil pour modifier et renvoyer manuellement les requêtes HTTP individuelles, ainsi que pour analyser les réponses des applications.

- Sequencer est un utilitaire pour analyser des données d'application aléatoires pour la capacité de prédire l'algorithme pour les générer.

- Decoder est un utilitaire permettant d'encoder et de décoder manuellement ou automatiquement les données d'application.

- Comparer est un outil pour trouver des différences visuelles entre deux variations de données.

- Extender - un outil pour ajouter des extensions à Burp Suite

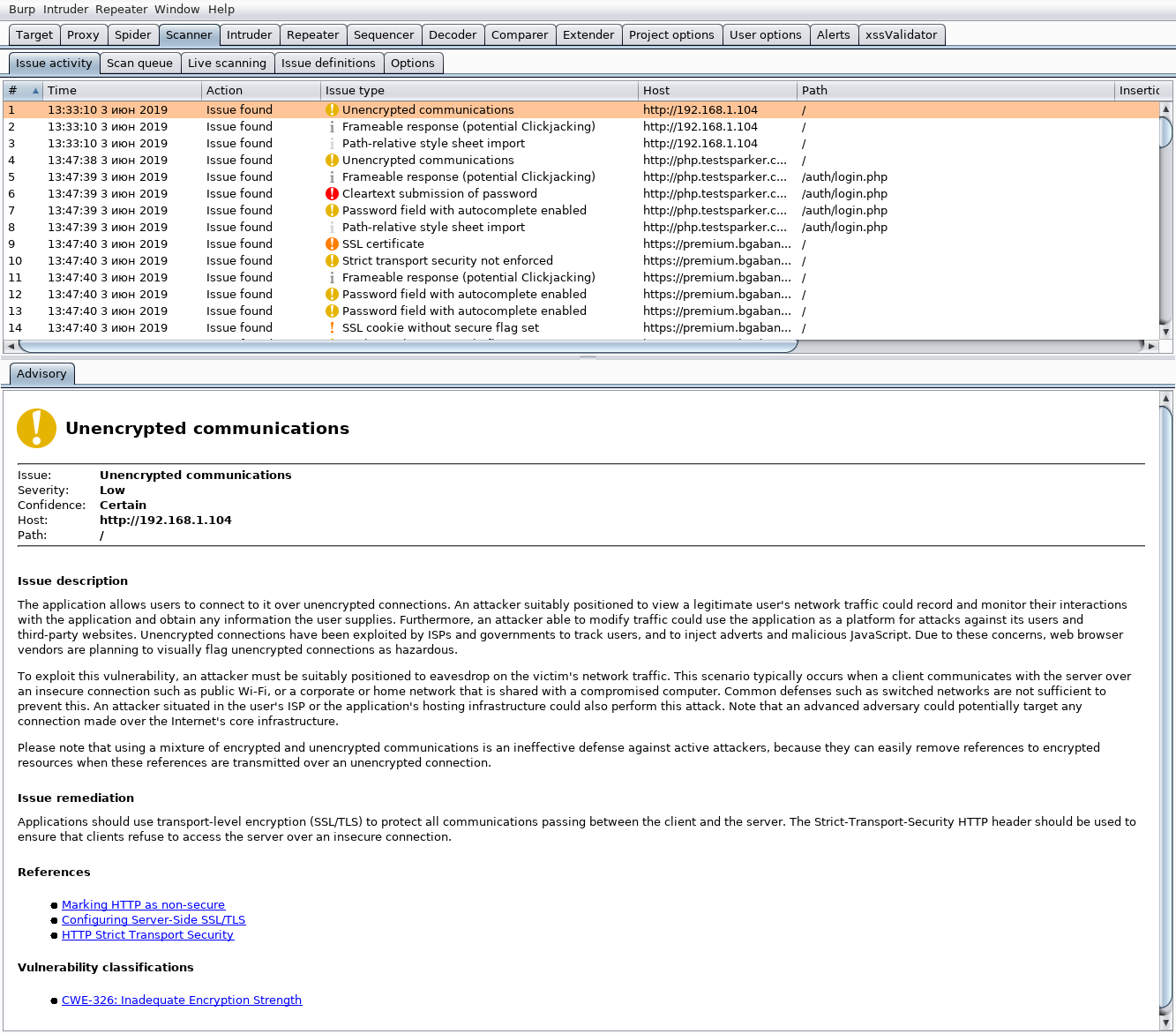

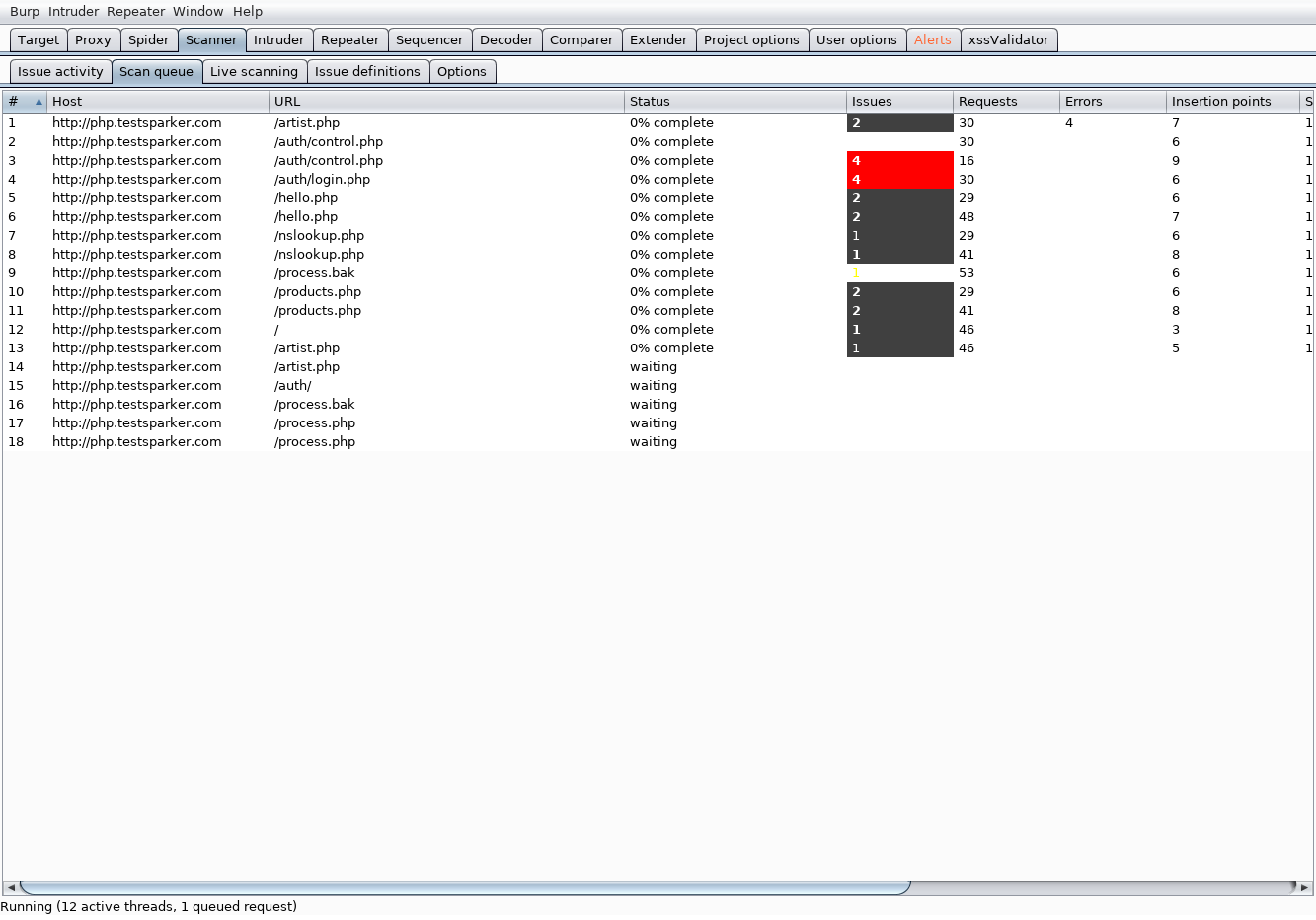

L'utilitaire Scanner est présenté dans l'onglet éponyme de la fenêtre principale du programme Burp Suite. L'interface est anglophone, mais qui peut faire peur maintenant?

L'onglet Définition du problème fournit une liste complète de toutes les vulnérabilités que ce scanner peut identifier. Il convient de noter que la liste est très impressionnante.

Toutes les vulnérabilités sont divisées en 3 catégories: élevée, moyenne, faible. Il existe également une catégorie d'informations, qui comprend des mécanismes de collecte de diverses informations utiles sur la ressource analysée.

Lors du démarrage d'une analyse dans la fenêtre File d'attente d'analyse, nous pouvons observer la progression par étapes. La "différenciation des couleurs des pantalons" est présente.

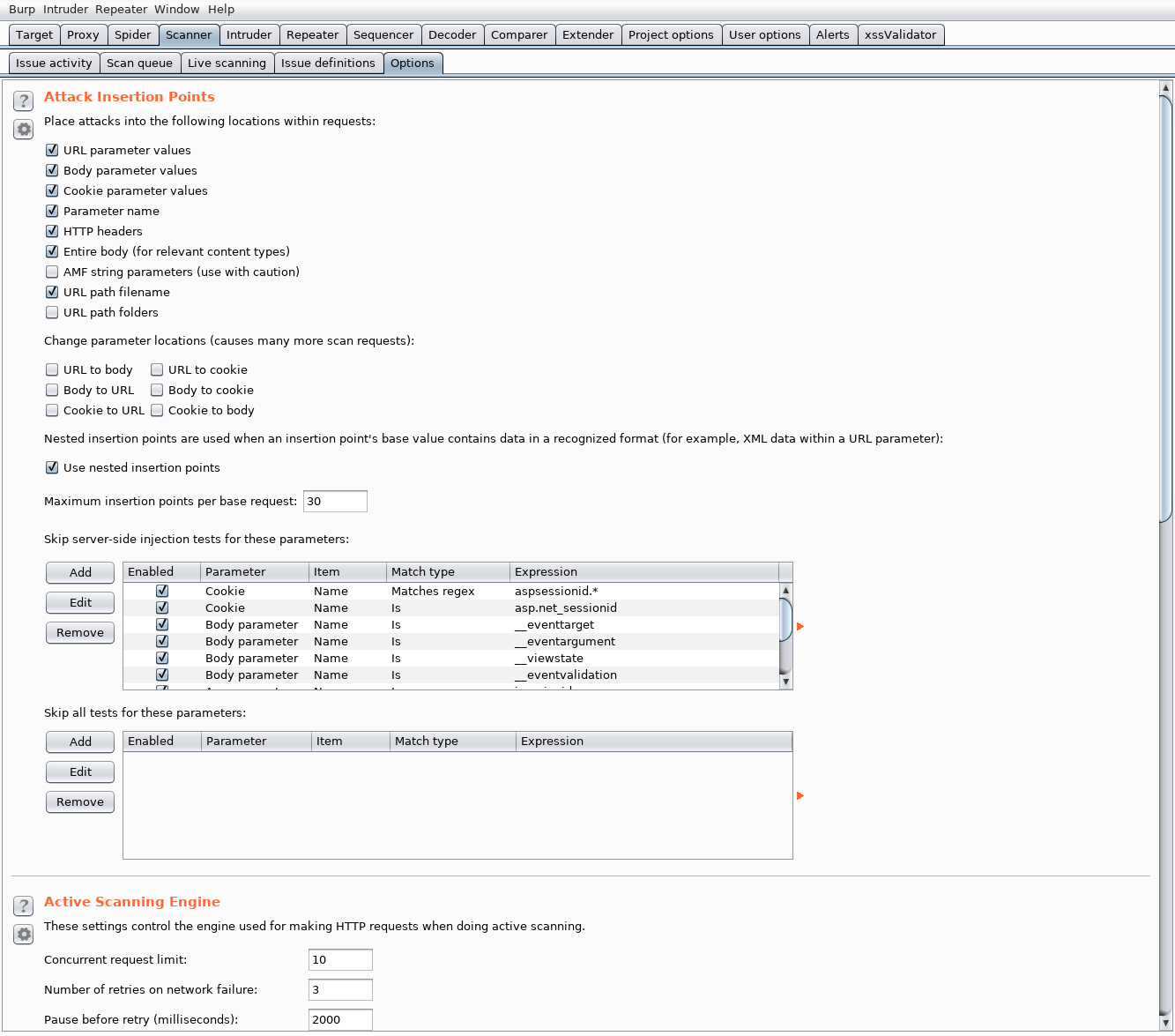

Dans l'onglet Options, les paramètres de numérisation de base sont configurés.

Pour plus de commodité, les options sont divisées en catégories. Si nécessaire, vous pouvez obtenir de l'aide pour chaque catégorie directement à partir de la fenêtre des paramètres.

En général, Burp Suite Pro a montré un bon résultat. Lors de l'analyse de

php.testsparker.com , suffisamment de vulnérabilités ont été trouvées et classées pour obtenir un contrôle total sur l'application Web et ses données - il s'agit de l'injection de commande du système d'exploitation, du SSTI et de la traversée du chemin de fichier.

Résultats complets de Burp Suite Pro sur php.testsparker.comH: injection de commande OS

H: Traversée du chemin du fichier

H: Charge de ressources hors bande (HTTP)

H: injection de modèle côté serveur

H: Scriptage intersite (reflété)

H: stratégie Flash inter-domaines

H: Politique inter-domaines Silverlight

H: Soumission du mot de passe en texte clair

H: interaction de service externe (DNS)

H: interaction de service externe (HTTP)

M: certificat SSL (non approuvé ou expiré)

L: champ de mot de passe avec saisie semi-automatique activé

L: détournement d'action de formulaire (reflété)

L: Communications non cryptées

L: Sécurité de transport stricte non appliquée

Les éléments

suivants ont été trouvés sur

premium.bgabank.com :

H: Scriptage intersite (reflété)M: cookie SSL sans indicateur sécurisé

M: certificat SSL (non approuvé ou expiré)L: Cookie sans indicateur HttpOnly défini

L: champ de mot de passe avec saisie semi-automatique activé

L: Sécurité de transport stricte non appliquéeSi vous utilisez souvent Burp Suite pour le pentest Web , vous aimez son écosystème, mais souhaitez automatiser le processus de recherche de vulnérabilités,

cet utilitaire s'intégrera parfaitement dans votre arsenal .

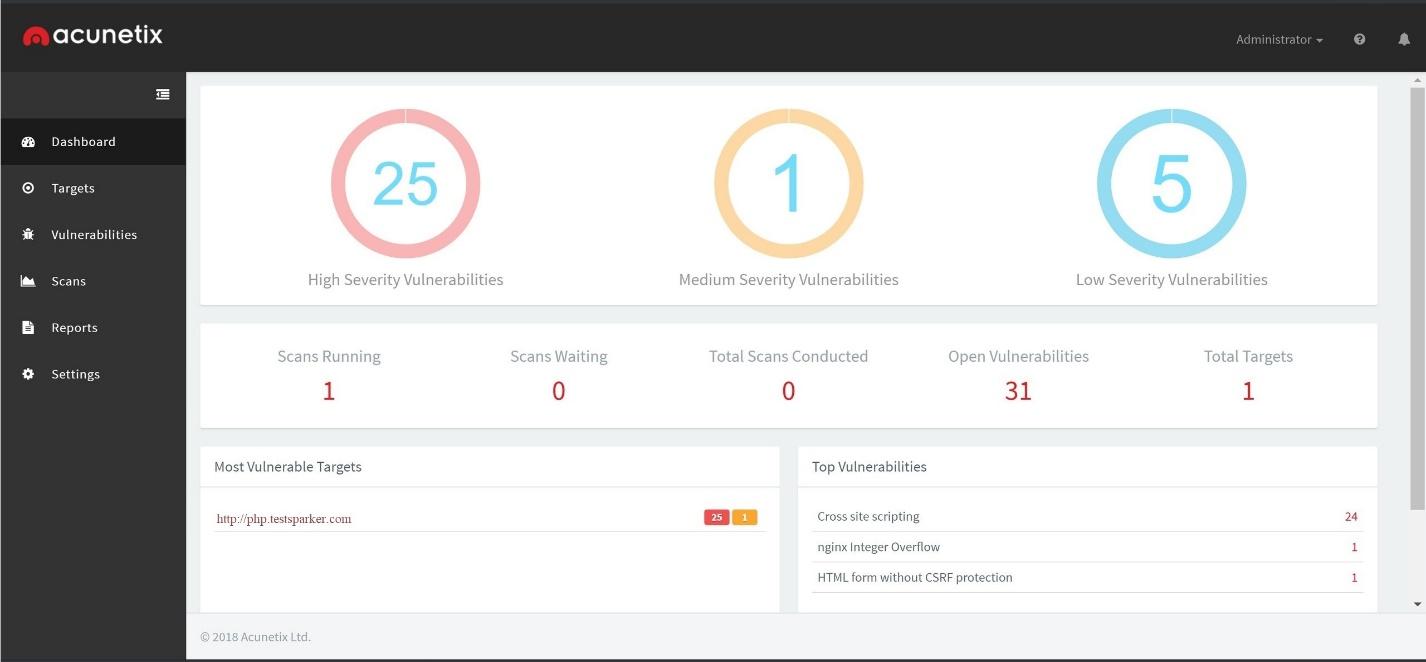

Acunetix

En conclusion - un autre très bon

scanner commercial. Il est très activement promu par le biais de la publicité, mais Acutenix n'aurait pas réussi sans sa fonctionnalité étendue. Parmi les vulnérabilités dont il dispose pour la détection, il y a tous les types d'injection SQL, Cross site scripting, CRLF injection et autres plaisirs du pentester des applications web. Il convient de noter que pour une numérisation de haute qualité, vous devez sélectionner le profil correct.

L'interface du tableau de bord est sympa:

Toutes les vulnérabilités identifiées sont traditionnellement divisées en quatre catégories: élevée, moyenne, faible. Eh bien, et où sans la catégorie Information, qui comprend toutes les données intéressantes, selon le scanner,.

Sur l'onglet Analyses, nous pouvons observer la progression de l'analyse et d'autres informations de diagnostic.

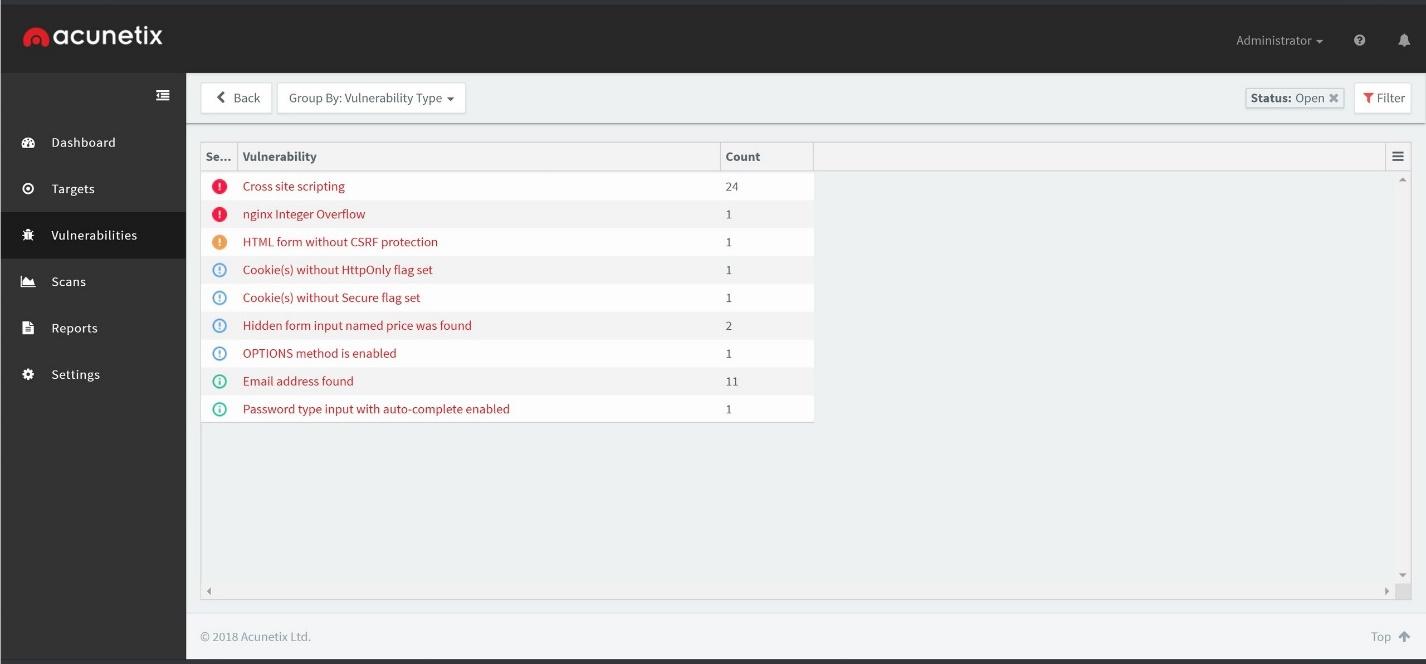

Une fois l'analyse terminée, sur l'onglet Vulnérabilités, nous pouvons nous familiariser avec ce qui a été trouvé et en quelle quantité. Différenciation des couleurs en place.

Dans le test sur

php.testsparker.com, le scanner a montré un bon résultat, mais avec

premium.bgabank.com nous avons franchement

déçu .

Résultats complets d'Acunetixphp.testsparker.com:

H: Apache 2.2.14 pointeur mod_isapi Dangling

H: Injection SQL aveugle

H: Cross site scripting

H: Cross site scripting (vérifié)

H: traversée de répertoire

H: inclusion de fichier

H: injection de code PHP

H: injection de modèle côté serveur

H: dépôt SVN trouvé

H: source de script contrôlable par l'utilisateur

M: base de données Access trouvée

M: version Apache 2.x antérieure à 2.2.9

M: Apache httpd dénie de service à distance

M: Apache httpOnly divulgation de cookie

M: Message d'erreur d'application

M: Fichiers de sauvegarde

M: Liste d'annuaire

M: formulaire HTML sans protection CSRF

M: fichier clientaccesspolicy.xml non sécurisé

M: source de script contrôlable par l'utilisateur partiel

M: PHP se bloque sur l'analyse de chaînes particulières en tant que nombre à virgule flottante

M: PHP preg_replace utilisé sur l'entrée utilisateur

M: Divulgation du code source

M: Les informations d'identification de l'utilisateur sont envoyées en texte clair

L: version Apache 2.x antérieure à 2.2.10

L: Apache mod_negotiation nom de fichier bruteforcing

L: détournement de clic: en-tête X-Frame-Options manquant

L: Attaque par devinement de mot de passe sur la page de connexion

L: Écrasement possible du chemin relatif

L: Répertoires sensibles possibles

L: Fichiers sensibles possibles

L: la méthode TRACE est activée

premium.bgabank.com:

L: détournement de clic: en-tête X-Frame-Options manquant

Acunetix a de grandes fonctionnalités et

convient si vous recherchez une solution autonome . L'interface Web est simple et claire, les infographies et les rapports semblent assez digestes. , , : « . . ».

.

- OWASP ZAP . .

- W9scan , .

- Wapiti OWASP ZAP , W9scan.

- Arachni — «-».

- Paros , .

- Tenable.io , . , .

- Burp Suite Pro , Burp Suite, .

- Acunetix , stand-alone .