Le signal par lequel les avions trouvent la piste peut être truqué à l'aide d'un talkie-walkie pour 600 $

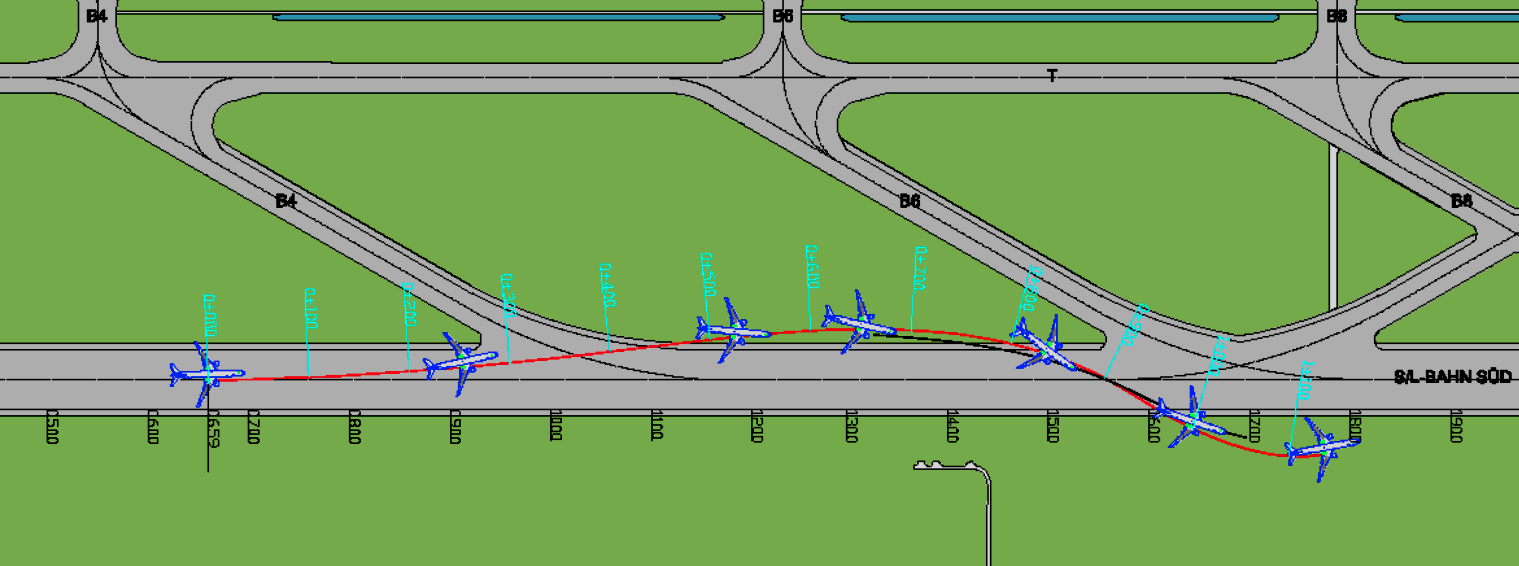

Un avion en démonstration d'une attaque à la radio, due à de faux signaux KGS , atterrit à droite de la piste d'atterrissage

Un avion en démonstration d'une attaque à la radio, due à de faux signaux KGS , atterrit à droite de la piste d'atterrissagePresque tous les avions qui ont volé au cours des 50 dernières années - qu'il s'agisse d'un monomoteur Cessna ou d'un avion de ligne géant de 600 sièges - ont utilisé des stations de radio pour atterrir en toute sécurité dans les aéroports. Ces systèmes de trajectoire de descente, CGS (anglais ILS, système d'atterrissage aux instruments), sont considérés comme des systèmes de proximité, car, contrairement au GPS et aux autres systèmes de navigation, ils fournissent des informations vitales en temps réel sur l'orientation horizontale de l'avion par rapport à l'atterrissage. bande et angle de descente vertical. Dans de nombreuses conditions - en particulier lors des atterrissages dans le brouillard ou sous la pluie la nuit - cette radio-navigation reste le principal moyen de s'assurer que l'avion touche le sol au début de la bande et exactement au milieu.

Comme beaucoup d'autres technologies créées dans le passé, KGS n'a pas fourni de protection contre le piratage. Les signaux radio ne sont pas cryptés et leur authenticité n'est pas confirmée. Les pilotes supposent simplement que les signaux sonores reçus par leurs systèmes à la fréquence attribuée à l'aéroport sont de vrais signaux diffusés par l'exploitant de l'aéroport. Pendant de nombreuses années, ce manque de sécurité n'a dérangé presque personne, principalement parce que le coût et la complexité de la falsification du signal rendaient les attaques inutiles.

Mais maintenant, les chercheurs ont développé une méthode de piratage à faible coût qui soulève des questions sur la sécurité des CGS utilisés dans presque tous les aéroports civils du monde industriel. À l'aide d'une station de radio

programmable de 600 $, les chercheurs peuvent simuler des signaux d'aéroport afin que les outils de navigation du pilote montrent que l'avion est hors route. Selon la formation, le pilote doit corriger la vitesse de descente ou d'orientation du navire, créant ainsi une menace d'accident.

Une technologie d'attaque est que les faux signaux indiquent que l'angle de descente est plus petit qu'il ne l'est réellement. Le faux message contient le soi-disant le signal de «décollage» informant le pilote de la nécessité d'augmenter l'angle de descente, ce qui peut conduire l'avion à toucher le sol avant le début de la piste d'atterrissage.

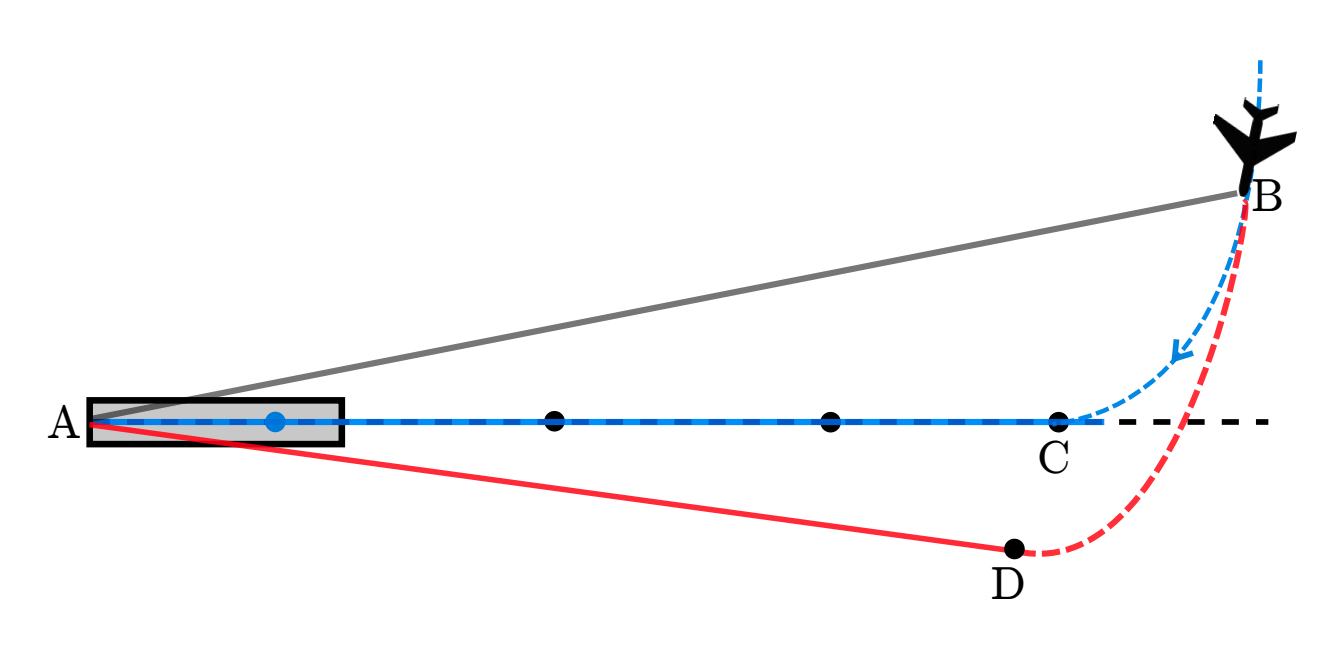

La vidéo montre un signal altéré différemment qui pourrait constituer une menace pour l'atterrissage de l'avion. L'attaquant peut envoyer un signal informant le pilote que son avion est à gauche de la ligne médiane de la piste d'atterrissage, alors qu'en fait l'avion est exactement au centre. Le pilote va réagir, en prenant l'avion vers la droite, c'est pourquoi il finira par se déplacer sur le côté.

Des chercheurs de la Northeastern University de Boston ont consulté un pilote et un expert en sécurité et notent avec prudence qu'une telle falsification de signaux ne devrait pas conduire à un accident dans la plupart des cas. Les dysfonctionnements du CSC sont une menace connue pour la sécurité des vols et les pilotes expérimentés suivent une formation détaillée sur la manière d'y répondre. Par temps clair, il sera facile pour le pilote de remarquer que l'avion n'est pas aligné avec la ligne centrale de la bande, et il pourra partir pour le deuxième tour.

Une autre raison de scepticisme raisonnable est la complexité de l'attaque. En plus d'une station radio programmable, des antennes directionnelles et un amplificateur sont nécessaires. Tout cet équipement sera assez difficile à introduire clandestinement dans l'avion si le pirate veut effectuer une attaque depuis l'avion. S'il décide d'attaquer depuis le sol, il faudra beaucoup de travail pour niveler l'équipement avec la piste d'atterrissage, sans attirer l'attention. De plus, les aéroports surveillent généralement les interférences aux fréquences critiques, ce qui peut entraîner l'arrêt de l'attaque peu de temps après le début.

En 2012, le chercheur Brad Haines, connu sous le nom de

Renderman , a

découvert des vulnérabilités dans le système ADS-B (surveillance dépendante automatique-diffusion) que les avions utilisent pour déterminer leur emplacement et transmettre des données à d'autres avions. Il résume ainsi les difficultés d'un vrai faux signaux KGS:

Si tout converge - emplacement, équipement caché, mauvais temps, cible appropriée, attaquant bien motivé, intelligent et financièrement capable - que se passe-t-il? Dans le pire des cas, l'avion atterrira sur l'herbe, des blessures ou des décès sont possibles, cependant, le développement sûr de l'avion et les équipes d'intervention rapide offrent une très faible probabilité d'un incendie énorme avec la perte de l'avion entier. Dans ce cas, l'atterrissage sera suspendu et l'attaquant ne pourra pas répéter cela. Dans le meilleur des cas, le pilote remarquera un écart, se salira le pantalon, augmentera sa taille, ira au deuxième tour et signalera que quelque chose ne va pas avec le CSC - l'aéroport ouvrira une enquête, ce qui signifie que l'attaquant ne voudra plus rester à proximité.

Donc, si tout converge, le résultat sera minime. Comparez cela avec le rapport résultat / investissement et l'effet économique du cas où une chèvre avec un drone a survolé l'aéroport d'Heathrow pendant deux jours pendant deux jours. Le drone était sûrement une option plus efficace et plus efficace qu'une telle attaque.

Pourtant, les chercheurs disent qu'il y a des risques: les avions qui ne tombent pas dans l'alignement de descente - la ligne imaginaire que l'avion suit en atterrissage parfait - sont beaucoup plus difficiles à détecter même par beau temps. De plus, certains aéroports très fréquentés, afin d'éviter les retards, disent aux avions de ne pas se précipiter pour partir pour le deuxième cercle même dans des conditions de mauvaise visibilité. Les

instructions d' atterrissage de la Federal Aviation Administration des États-Unis, qui sont suivies par de nombreux aéroports américains, indiquent qu'une telle décision devrait être prise à une altitude de seulement 15 m. Des instructions similaires s'appliquent en Europe. Ils laissent très peu de temps au pilote pour interrompre l'atterrissage en toute sécurité si visuellement les conditions environnantes ne correspondent pas aux données du CSC.

"Détecter et récupérer en cas de défaillance de tout outil pendant les procédures critiques d'atterrissage est l'une des tâches les plus difficiles de l'aviation moderne", ont écrit les chercheurs dans leur

travail intitulé "Attaques sans fil sur les systèmes d'alignement de descente des avions", adopté le

28. Symposium sur la sécurité USENIX . «Compte tenu de la dépendance des pilotes à l'égard du CSG et des outils en général, les pannes et les interférences malveillantes peuvent entraîner des conséquences désastreuses, en particulier lors de raids et de vols autonomes.»

Qu'advient-il des échecs CGS

Plusieurs atterrissages, qui ont presque mené au désastre, démontrent le danger de défaillances de KGS. En 2011, un vol de SQ327 Singapore Airlines avec 143 passagers et 15 membres d'équipage à bord s'est soudainement incliné vers la gauche, à 10 mètres au-dessus de la piste d'atterrissage de l'aéroport de Munich en Allemagne. Après l'atterrissage, le Boeing 777-300 s'est penché vers la gauche, puis a tourné à droite, a traversé la ligne médiane et s'est arrêté lorsque le châssis était dans l'herbe à droite de la piste d'atterrissage.

Un

rapport sur l'incident, publié par la Commission fédérale allemande pour les enquêtes sur les incidents avec des avions, indique que l'avion a raté le point d'atterrissage à 500 mètres. Bien qu'aucune victime n'ait été signalée, cet événement a souligné la gravité de la défaillance des systèmes CGS. Parmi les autres incidents impliquant l'échec du CSC, qui a failli se terminer en tragédie, il y a le vol NZ 60 en Nouvelle-Zélande en 2000 et le vol de Ryanair FR3531 en 2013. La vidéo explique ce qui s'est passé dans ce dernier cas.

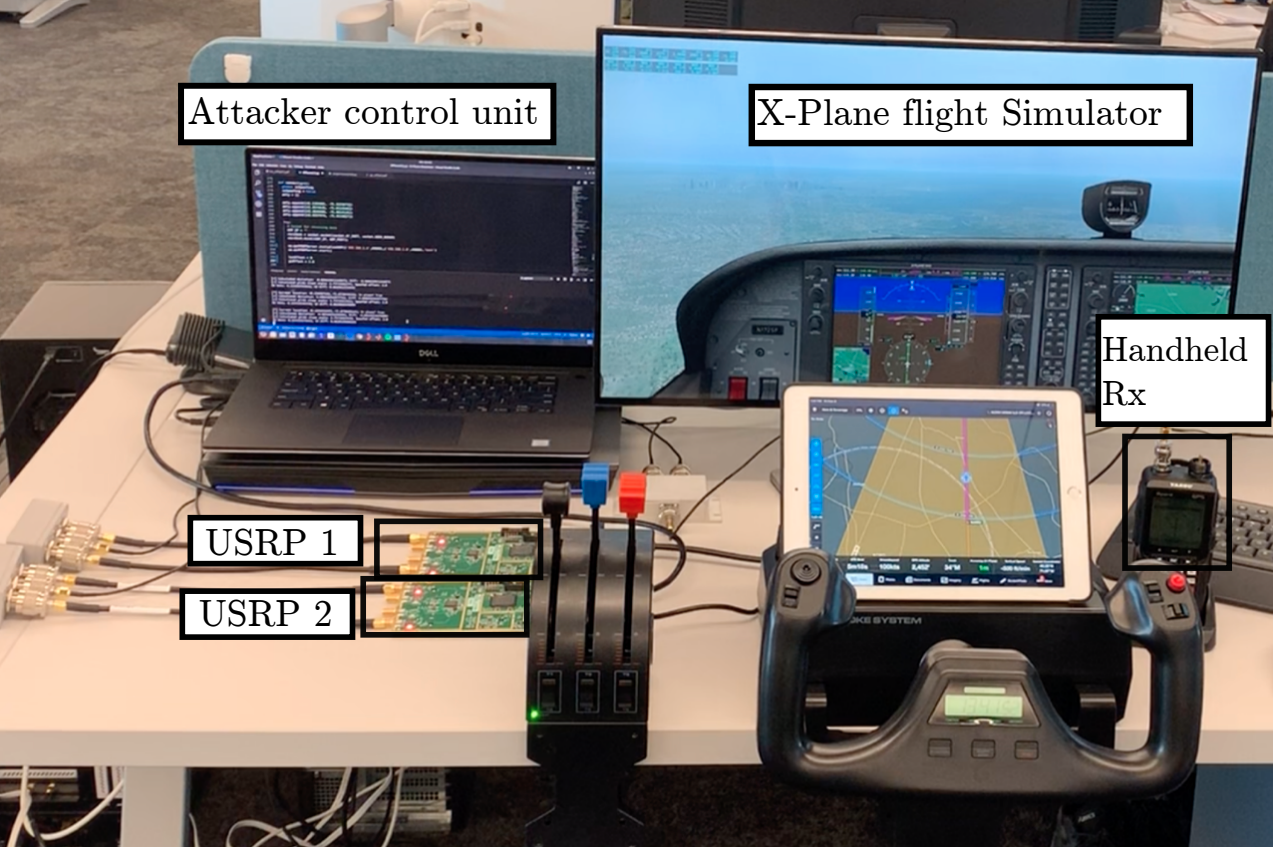

Vibhab Sharma dirige la société de sécurité de la Silicon Valley dans le monde entier et pilote de petits avions depuis 2006. Il détient également une licence d'un opérateur de communications amateur et participe sur une base volontaire à une patrouille aérienne civile, où il a suivi une formation de sauveteur et d'opérateur radio. Il contrôle l'avion dans le simulateur X-Plane, démontrant une attaque par échange de signaux qui fait atterrir l'avion à droite de la piste d'atterrissage.

Sharma nous a dit:

Une telle attaque contre le CGS est réaliste, mais son efficacité dépendra d'une combinaison de facteurs, notamment la connaissance des systèmes de navigation aérienne attaquants et les conditions d'approche. S'il est utilisé de manière appropriée, l'attaquant pourra diriger l'avion vers des obstacles entourant l'aéroport, et si cela se fait dans des conditions de mauvaise visibilité, il sera très difficile pour l'équipe de pilotage de détecter les écarts et de les traiter.

Il a déclaré que les attaques pouvaient menacer à la fois les petits avions et les gros avions à réaction, mais pour diverses raisons. Les petits avions se déplacent à des vitesses inférieures. Cela donne aux pilotes le temps de réagir. Les grands avions à réaction, d'autre part, ont plus de membres dans l'équipe qui peuvent répondre aux événements indésirables, tandis que les pilotes de ces navires sont généralement formés plus souvent et plus à fond.

Il a déclaré que la chose la plus importante pour les gros et les petits avions serait d'évaluer les conditions environnementales, en particulier les conditions météorologiques, lors de l'atterrissage.

"Une telle attaque est susceptible d'être plus efficace lorsque les pilotes doivent s'appuyer davantage sur des instruments pour effectuer un atterrissage réussi", a déclaré Sharma. «Il peut s'agir d'atterrissages de nuit dans des conditions de mauvaise visibilité, ou d'une combinaison de mauvaises conditions avec un espace aérien chargé, nécessitant plus de charge de travail de la part des pilotes, ce qui les rend fortement dépendants de l'automatisation.»

Aanjan Ranganatan, un chercheur de l'Université du Nord-Est qui a aidé à développer l'attaque, nous a dit qu'il n'y avait presque aucune raison de s'appuyer sur l'aide du GPS en cas de défaillance du CSC. Les écarts par rapport à la piste d'atterrissage lors d'une attaque efficace avec substitution seront de 10 à 15 mètres, car tout cela sera plus, les pilotes et les contrôleurs aériens pourront le remarquer. Le GPS sera capable de détecter de telles déviations avec beaucoup de difficulté. La deuxième raison est que le remplacement des signaux GPS est très facile.

"Je peux remplacer le GPS en parallèle avec la substitution du CGS", a expliqué Ranganatan. "Toute la question est le degré de motivation de l'attaquant."

Prédécesseur CGS

Les tests du CSC ont commencé

en 1929 et le premier système de travail a été déployé en 1932 à l'aéroport allemand de Berlin-Tempelhof.

KGS reste l'un des systèmes d'atterrissage les plus efficaces. D'autres approches, par exemple une

balise azimutale omnidirectionnelle , une balise d'entraînement, un système de positionnement global et des systèmes de navigation par satellite similaires, sont considérées comme inexactes car elles ne fournissent qu'une orientation horizontale ou latérale. Le CGS est considéré comme un système d'approche précis, car il donne une orientation à la fois horizontale et verticale (glide path). Ces dernières années, des systèmes inexacts ont été de moins en moins utilisés. Le CGS est de plus en plus associé aux pilotes automatiques et aux systèmes d'atterrissage automatique.

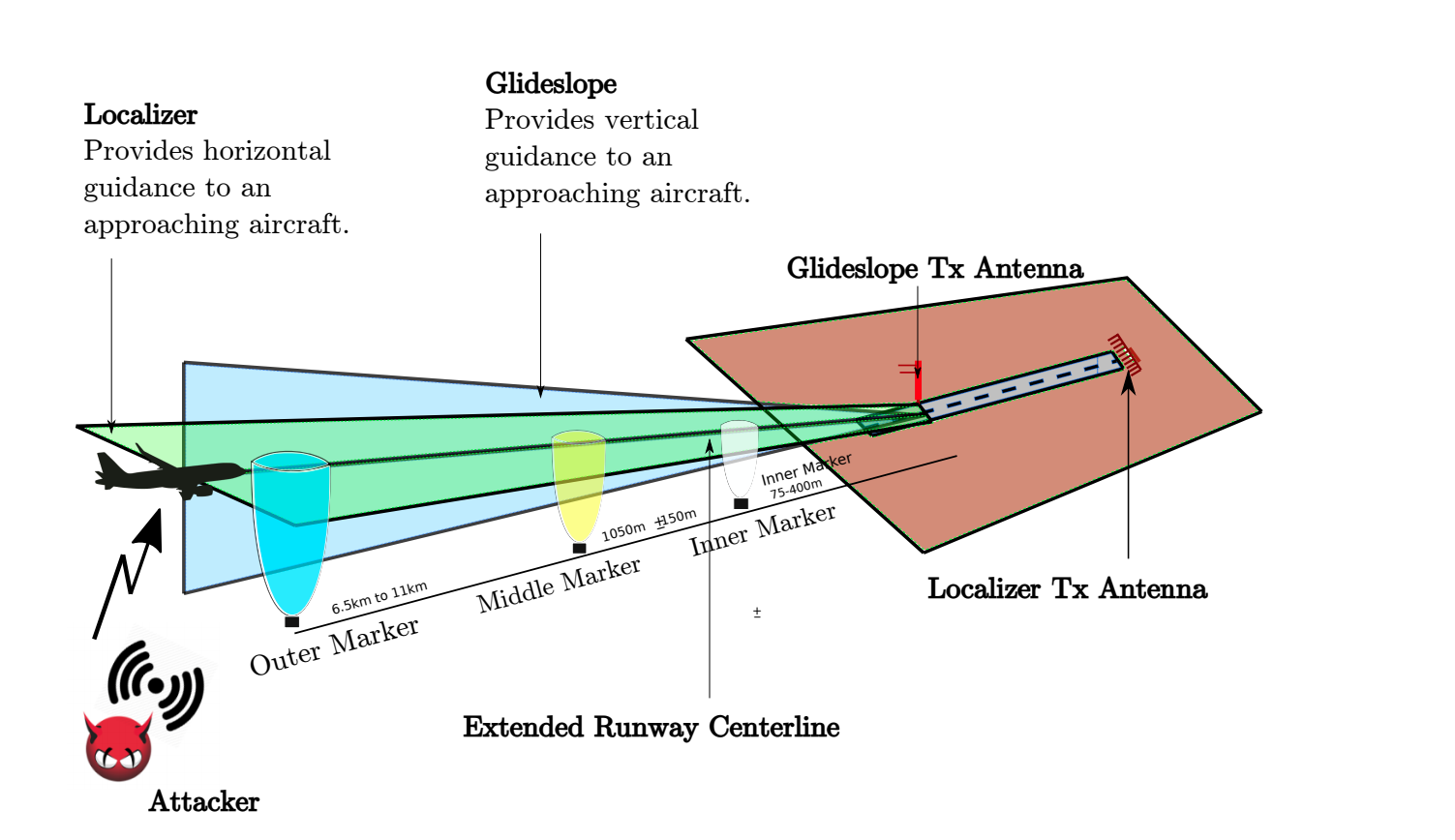

Fonctionnement du CGS: cap de la balise radio [localisateur], de la pente de descente [glideslope] et des balises de marqueur [balise de marqueur]

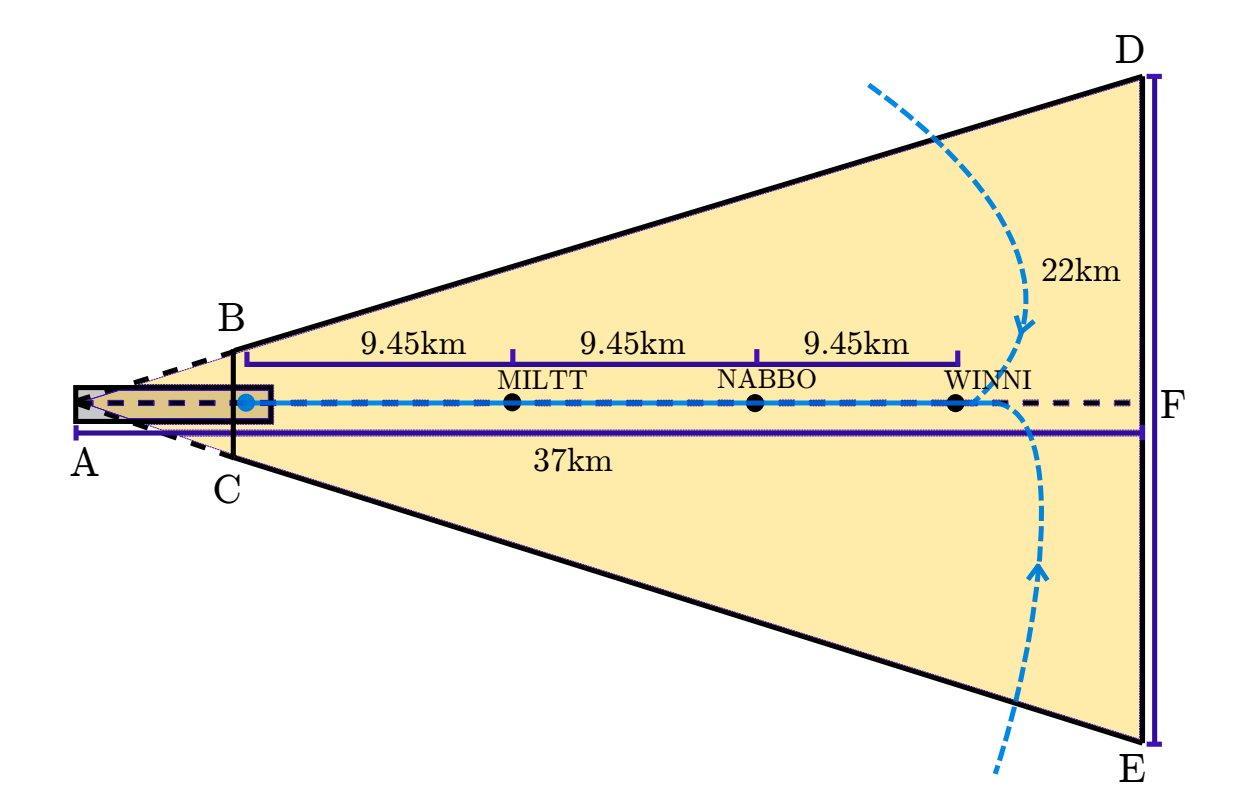

Fonctionnement du CGS: cap de la balise radio [localisateur], de la pente de descente [glideslope] et des balises de marqueur [balise de marqueur]CGS comprend deux éléments clés. La balise radio directionnelle informe le pilote si l'avion est décalé vers la gauche ou la droite de la ligne médiane de la piste d'atterrissage, et la pente de la trajectoire de descente indique si l'angle de descente est trop grand pour que l'avion ne manque pas après le début de la piste. Le troisième composant est des balises de marqueur. Ils fonctionnent comme des jalons, permettant au pilote de déterminer la distance à la bande. Au fil des ans, ils sont de plus en plus remplacés par le GPS et d'autres technologies.

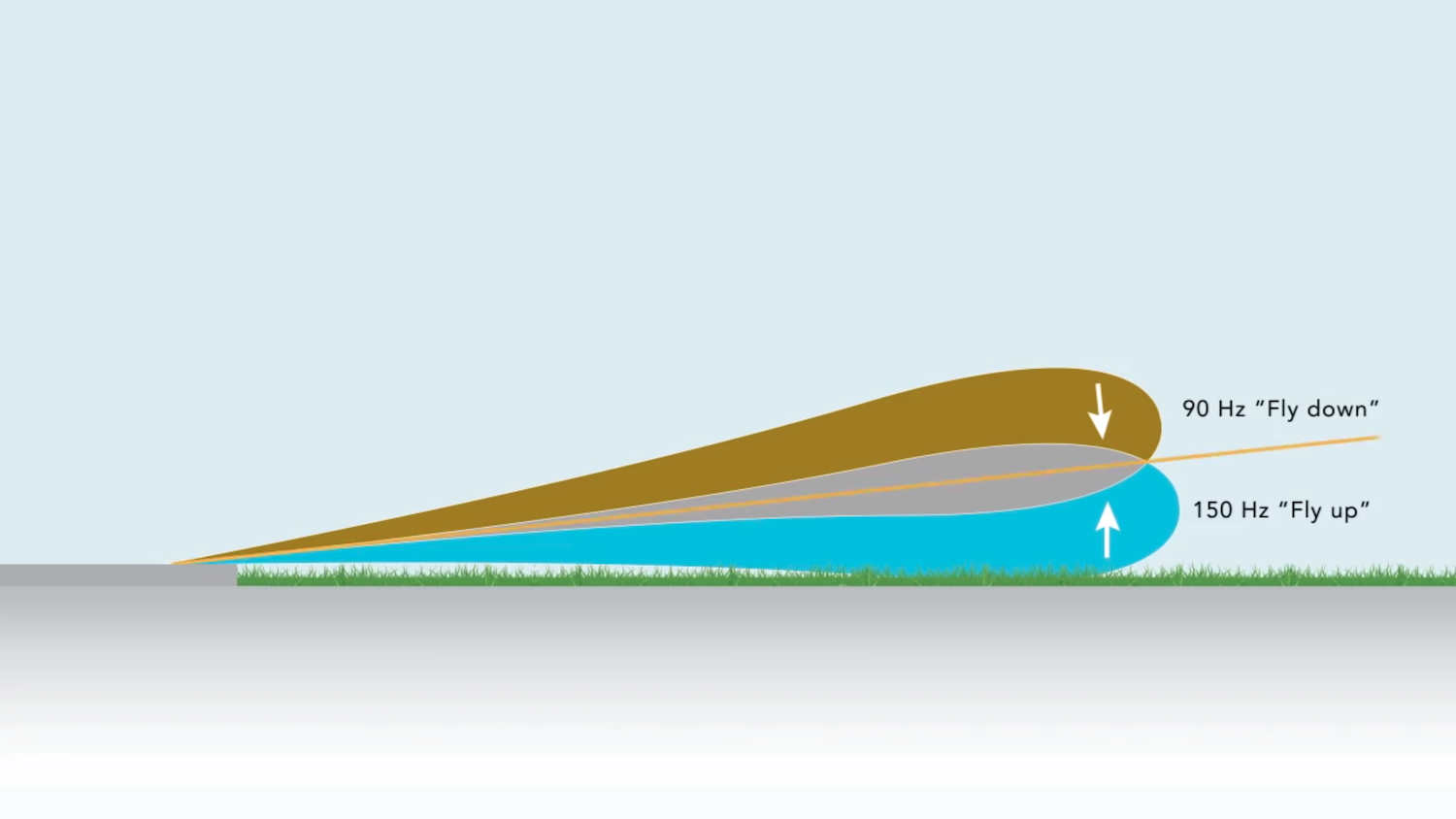

La balise radio d'atterrissage utilise deux ensembles d'antennes émettant deux hauteurs différentes - l'une à 90 Hz et l'autre à 150 Hz - et à une fréquence attribuée à l'une des bandes d'atterrissage. Les réseaux d'antennes sont situés des deux côtés de la bande, généralement après le point de décollage, et de sorte que les sons s'annulent lorsque l'avion à l'atterrissage est situé directement au-dessus de la ligne centrale de la bande. L'indicateur d'écart montre une ligne verticale au centre.

Si l'avion dévie vers la droite, le son à 150 Hz devient plus audible, c'est pourquoi le pointeur indicateur de déviation se déplace vers la gauche du centre. Si l'avion dévie vers la gauche, le son à 90 Hz devient plus audible et le pointeur se déplace vers la droite. La balise radio d'atterrissage, bien sûr, ne peut pas remplacer complètement le contrôle visuel de la position de l'avion, elle fournit un moyen d'orientation très intuitif. Les pilotes doivent simplement garder le pointeur au centre pour que l'avion soit exactement au-dessus de la ligne médiane.

La pente de la trajectoire de descente fonctionne à peu près de la même manière, seule elle montre l'angle de descente de l'avion par rapport au début de la piste d'atterrissage. Lorsque l'angle de l'avion est trop petit, le son à 90 Hz devient plus audible et les instruments montrent que l'avion doit être abaissé. Lorsque la descente est trop forte, un signal à 150 Hz indique que l'avion doit être pris plus haut. Lorsque l'avion reste à l'angle de trajectoire de descente prescrit d'environ trois degrés, les signaux s'annulent. Deux antennes d'alignement de descente sont situées sur la tour à une certaine hauteur, déterminée par l'angle d'inclinaison de l'alignement de descente, adapté à un aéroport particulier. La tour est généralement située près de la zone tactile de la bande.

Faux sans faille

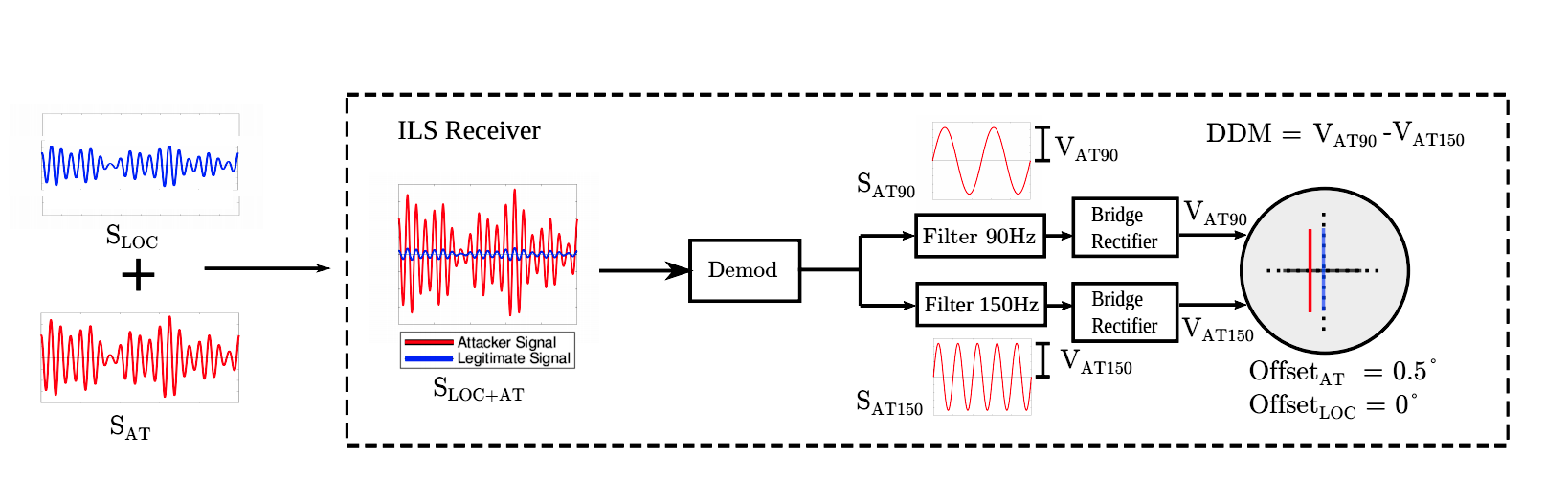

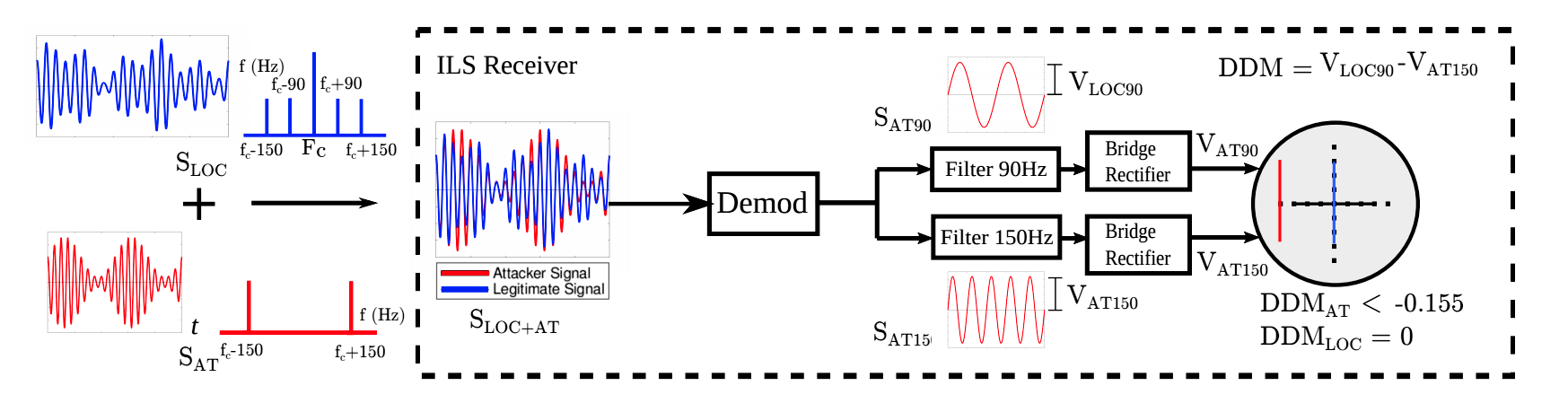

Une attaque de chercheurs de la Northeastern University utilise des émetteurs logiciels disponibles dans le commerce. Ces appareils, vendus entre 400 $ et 600 $, transmettent des signaux prétendant être de vrais signaux envoyés par le CSC de l'aéroport. L'émetteur d'un attaquant peut être localisé à bord de l'avion attaqué et au sol, à une distance de 5 km de l'aéroport. Alors que le signal des attaquants dépasse la puissance du signal réel, le récepteur KGS percevra le signal de l'attaquant et démontrera l'orientation par rapport aux trajectoires de vol verticales et horizontales prévues par l'attaquant.

Si la substitution est mal organisée, le pilote verra des changements brusques ou erratiques dans les lectures des appareils, qu'il prendra pour une panne du CSC. Pour rendre le faux plus difficile à reconnaître, l'attaquant peut déterminer l'emplacement exact de l'avion à l'aide d'

AZN-V , un système qui transmet la position GPS, l'altitude, la vitesse au sol et d'autres données de l'avion à des stations au sol et à d'autres navires chaque seconde.

À l'aide de ces informations, l'attaquant peut commencer à remplacer le signal lorsque l'avion en approche s'est déplacé vers la gauche ou la droite par rapport à la piste d'atterrissage, et lui envoyer un signal indiquant que l'avion se déroule bien. Le meilleur moment pour une attaque serait lorsque l'avion vient de passer le waypoint, comme le montre la vidéo de démonstration au début de l'article.

L'attaquant peut alors appliquer un algorithme de correction et de génération de signal en temps réel qui corrigera constamment le signal malveillant pour garantir que le décalage par rapport à la bonne trajectoire correspondra à tous les mouvements de l'avion. Même si l'attaquant n'a pas suffisamment de compétences pour émettre un faux signal sans faille, il pourra confondre le CSC afin que le pilote ne puisse pas s'y fier lors de l'atterrissage.

Une fausse option de signal est connue comme une «attaque fantôme». L'attaquant envoie des signaux spécialement préparés avec une puissance supérieure à celle de l'émetteur de l'aéroport. Pour cela, l'émetteur d'un attaquant devra généralement envoyer 20 watts de puissance. Les attaques par ombrage facilitent l'échange de signaux de manière convaincante.

Attaque de l'ombre

Attaque de l'ombreLa deuxième variante de substitution de signal est connue sous le nom d '«attaque à une couleur». Son avantage est qu'il est possible d'envoyer du son de même fréquence avec une puissance inférieure à celle de l'aéroport de KGS. Il présente plusieurs inconvénients, par exemple, l'attaquant a besoin de connaître exactement les spécificités de l'avion - par exemple, l'emplacement de ses antennes CGS.

Attaque solide

Attaque solideManque de solutions simples

Les chercheurs disent qu'il n'y a aucun moyen d'éliminer la menace d'attaques d'usurpation d'identité. Les technologies de navigation alternatives - y compris une balise azimutale omnidirectionnelle, une balise d'entraînement, un système de positionnement mondial et des systèmes de navigation par satellite similaires - sont des signaux sans fil qui n'ont pas de mécanisme d'authentification et sont donc sensibles aux attaques d'usurpation. De plus, les informations sur les trajectoires d'approche horizontale et verticale ne peuvent donner que CGS et GPS.

Dans leur travail, les chercheurs écrivent:

La plupart des problèmes de sécurité rencontrés par des technologies telles que l' ADS-B , ACARS et TCAS peuvent être résolus en implémentant la cryptographie. Cependant, la cryptographie ne suffira pas à empêcher les attaques localisées. Par exemple, le cryptage du signal GPS, similaire à la technologie de navigation militaire, peut empêcher les attaques d'usurpation dans une certaine mesure. Quoi qu'il en soit, un attaquant sera en mesure de rediriger les signaux GPS avec les retards nécessaires et de réaliser une substitution de lieu ou de temps. L'inspiration peut être tirée de la littérature existante sur la prévention des attaques par usurpation GPS et la création de systèmes similaires du côté du récepteur. Une alternative pourrait être la mise en œuvre d'un système de localisation sécurisé à grande échelle basé sur la limitation de distance et des techniques de confirmation d'approche sûre. , , , .

La Federal Aviation Administration des États-Unis a déclaré qu'elle n'avait pas suffisamment d'informations sur la démonstration menée par les chercheurs pour commenter.Cette attaque et une quantité importante de recherches menées sont impressionnantes, mais il n'y a pas de réponse à la question principale du travail - quelle est la probabilité que quelqu'un veuille consacrer des efforts à la réalisation d'une telle attaque? D'autres types de vulnérabilités, par exemple, permettant aux pirates d'installer à distance des programmes malveillants sur les ordinateurs des utilisateurs ou de contourner les systèmes de cryptage populaires, sont faciles à monétiser. Ce n'est pas le cas de l'attaque de substitution. Les attaques mettant en jeu le pronostic vital de stimulateurs cardiaques et d'autres appareils médicaux entrent dans la même catégorie.Bien que la motivation de telles attaques soit plus difficile à voir, ce serait une erreur de rejeter leur possibilité. Un rapport publié en mai par C4ADS, une organisation à but non lucratif couvrant les conflits mondiaux et la sécurité interétatique, indique que la Fédération de Russie a souvent été impliquée dans des essais à grande échelle de dysfonctionnements du système GPS, à la suite desquels les systèmes de navigation des navires étaient mal positionnés à 65 miles ou plus [ sur en fait, le rapport indique que lors de l'ouverture du pont de Crimée (c'est-à-dire «pas souvent», mais une seule fois), l'émetteur qui s'y trouvait a été touché par le système de navigation mondial m au pont, et son travail a été ressenti même près d'Anapa, situé à 65 km (et non miles) de cet endroit. «Et donc tout est vrai» (c) / env. perev. ].

«La Fédération de Russie a un avantage relatif à utiliser et à développer les capacités de tricherie des systèmes de navigation mondiaux», prévient le rapport. «Cependant, le faible coût, la disponibilité des ventes ouvertes et la facilité d'utilisation de ces technologies donnent non seulement aux États, mais aussi aux rebelles, aux terroristes et aux criminels de nombreuses possibilités de déstabiliser les réseaux étatiques et non étatiques.»Et bien que la substitution du CGS semble être de l'ésotérisme en 2019, il est peu probable qu'il soit si fantastique de supposer que dans les années à venir, il deviendra plus familier, à mesure que les technologies d'attaque deviendront plus compréhensibles et que les émetteurs radio contrôlés par logiciel deviendront plus courants. Il n'est pas nécessaire de mener des attaques contre KGS pour provoquer des accidents. Ils peuvent être effectués pour perturber le fonctionnement des aéroports, car des drones illégaux ont entraîné la fermeture de l'aéroport de Gatwick à Londres en décembre dernier, quelques jours avant Noël et trois semaines plus tard - l'aéroport de Heathrow."L'argent est une motivation, et une démonstration de force en est une autre", a déclaré Ranganatan. - Du point de vue de la défense, ces attaques sont très critiques. Cela doit être pris en compte, car dans ce monde, il y a suffisamment de gens qui veulent faire preuve de force. »