Image: Pexels

Image: Pexels

Les attaques DoS sont l'une des menaces à grande échelle pour la sécurité des informations sur Internet moderne. Il existe des dizaines de botnets que les cybercriminels louent pour mener à bien de telles attaques.

Des scientifiques de l'Université de San Diego ont mené une

étude sur la façon dont l'utilisation de procurations contribue à réduire l'effet négatif des attaques DoS - nous vous présentons les principaux points de ce travail.

Introduction: le proxy comme outil de lutte contre le DoS

De telles expériences sont périodiquement menées par des chercheurs de différents pays, mais leur problème commun est le manque de ressources pour modéliser des attaques proches de la réalité. Les tests sur de petits stands ne permettent pas de répondre aux questions sur la façon dont les procurations réussiront à contrer les attaques dans les réseaux complexes, quels paramètres jouent un rôle clé dans la capacité à minimiser les dommages, etc.

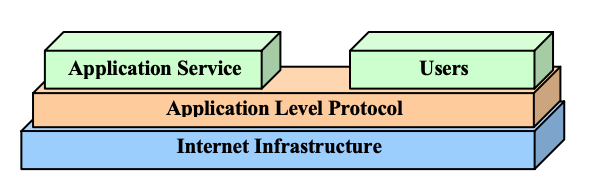

Pour l'expérience, les scientifiques ont créé un modèle d'application Web typique - par exemple, un service de commerce électronique. Il fonctionne à l'aide d'un cluster de serveurs, les utilisateurs sont répartis sur différents emplacements géographiques et utilisent pour accéder au service Internet. Dans ce modèle, Internet sert de moyen de communication entre le service et les utilisateurs - c'est ainsi que les services Web fonctionnent des moteurs de recherche aux outils bancaires en ligne.

Les attaques DoS rendent impossible une interaction normale entre le service et les utilisateurs. Il existe deux types de DoS: les attaques au niveau de l'application et au niveau de l'infrastructure. Dans ce dernier cas, les attaquants attaquent directement le réseau et les hôtes sur lesquels le service s'exécute (par exemple, ils inondent la totalité de la bande passante du réseau de trafic inondé). En cas d'attaque au niveau de l'application, le but de l'attaquant est l'interface d'interaction utilisateur - pour cela, il envoie un grand nombre de demandes afin de provoquer le crash de l'application. L'expérience décrite concernait des attaques au niveau de l'infrastructure.

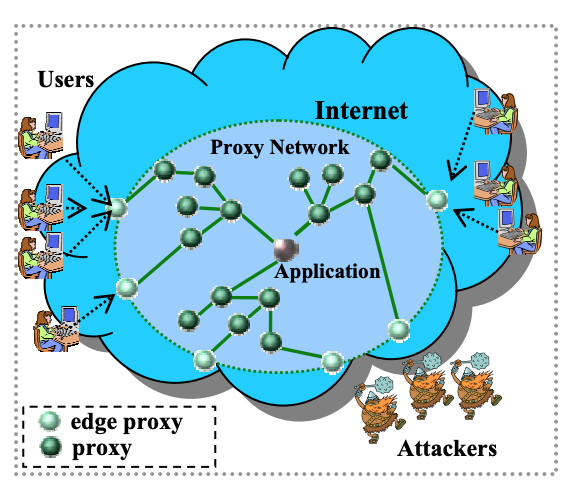

Les proxys sont l'un des outils pour minimiser les dommages causés par les attaques DoS. Dans le cas de l'utilisation d'un proxy, toutes les demandes de l'utilisateur au service et les réponses à celles-ci sont transmises non pas directement, mais via des serveurs intermédiaires. L'utilisateur et l'application ne se «voient» pas directement, seules les adresses proxy sont à leur disposition. Par conséquent, il est impossible d'attaquer directement l'application. À la périphérie du réseau se trouvent les soi-disant proxys de périphérie - des proxys externes avec des adresses IP disponibles, la connexion va d'abord vers eux.

Afin de résister avec succès à une attaque DoS, un réseau proxy doit avoir deux capacités clés. Premièrement, un tel réseau intermédiaire devrait jouer le rôle d'intermédiaire, c'est-à-dire que vous ne pouvez «accéder» à l'application qu'à travers lui. Cela éliminera la possibilité d'une attaque directe sur le service. Deuxièmement, le réseau proxy devrait être en mesure de fournir aux utilisateurs la possibilité de continuer à interagir avec l'application, même pendant l'attaque.

Infrastructure d'expérimentation

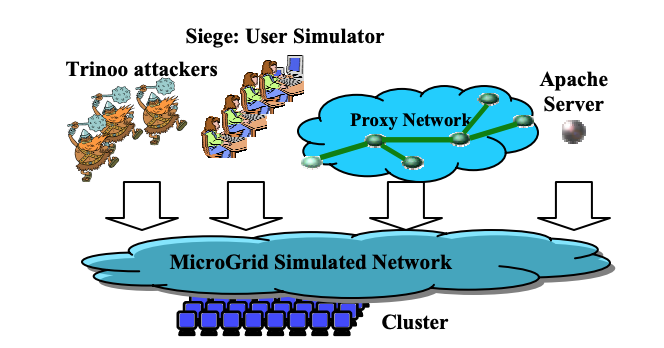

L'étude a utilisé quatre éléments clés:

- mise en place d'un réseau proxy;

- Serveur Web Apache

- Outil de test Web Siege

- Outil d' attaque Trinoo

La simulation a été réalisée dans un environnement MicroGrid - elle peut être utilisée pour simuler des réseaux avec 20 000 routeurs, ce qui est comparable aux réseaux des opérateurs de niveau 1.

Un réseau Trinoo typique se compose d'un ensemble d'hôtes compromis exécutant le démon du programme. Il existe également un logiciel de surveillance pour contrôler le réseau et la direction des attaques DoS. Après avoir reçu une liste d'adresses IP, le démon Trinoo envoie des paquets UDP aux cibles à un moment donné.

Au cours de l'expérience, deux grappes ont été utilisées. Le simulateur MicroGrid fonctionnait dans un cluster Xeon Linux à 16 nœuds (serveurs 2,4 GHz avec 1 gigaoctet de mémoire sur chaque machine) connecté via un concentrateur Ethernet 1 Gbit / s. Les autres composants logiciels étaient situés dans un cluster de 24 nœuds (450 MHz PII Linux-cthdths avec 1 Go de mémoire sur chaque machine), unis par un concentrateur Ethernet à 100 Mbps. Deux clusters étaient connectés par un canal à 1 Gbit / s.

Le réseau proxy est situé dans un pool de 1000 hôtes. Les proxys Edge sont répartis uniformément dans le pool de ressources. Les proxys pour travailler avec l'application sont situés sur des hôtes plus proches de son infrastructure. Les procurations restantes sont réparties uniformément entre les procurations de limite et les procurations de l'application.

Réseau de simulation

Réseau de simulationPour étudier l'efficacité des proxys comme outil de lutte contre les attaques DoS, les chercheurs ont mesuré la productivité de l'application sous différents scénarios d'influences externes. Il y avait 192 proxys dans le réseau proxy (64 d'entre eux étaient des proxys frontaliers). Pour mener l'attaque, un réseau Trinoo a été créé, comprenant 100 démons. Chacun des démons avait un canal de 100 Mbps. Cela correspond à un botnet de 10 000 routeurs domestiques.

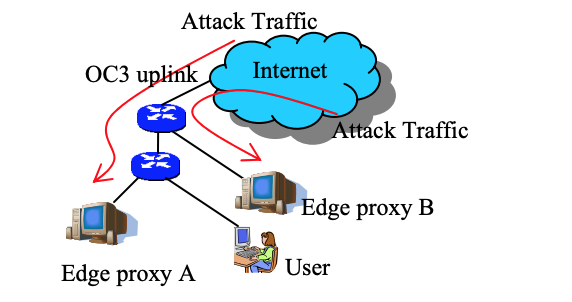

L'effet de l'attaque DoS sur l'application et le réseau proxy a été mesuré. Dans la configuration expérimentale, l'application avait un canal Internet de 250 Mbps et chaque proxy de frontière avait 100 Mbps.

Résultats de l'expérience

Selon l'analyse, il s'est avéré que l'attaque à 250 Mbps augmente considérablement le temps de réponse de l'application (une dizaine de fois), ce qui rend impossible son utilisation. Cependant, lors de l'utilisation d'un réseau proxy, l'attaque n'affecte pas de manière significative les performances et n'altère pas l'expérience utilisateur. En effet, les proxys frontaliers brouillent l'effet de l'attaque et la quantité totale de ressources réseau proxy est supérieure à celle de l'application elle-même.

Selon les statistiques, si la puissance d'attaque ne dépasse pas 6,0 Gbit / s (malgré le fait que la bande passante totale des canaux des proxys frontaliers n'est que de 6,4 Gbit / s), alors 95% des utilisateurs ne connaissent pas une baisse notable des performances. De plus, dans le cas d'une attaque très puissante dépassant 6,4 Gbps, même l'utilisation d'un réseau proxy ne permettrait pas de dégrader le niveau de service pour les utilisateurs finaux.

Dans le cas d'attaques concentrées, lorsque leur pouvoir est concentré sur un ensemble aléatoire de proxys frontaliers. Dans ce cas, l'attaque obstrue une partie du réseau proxy, donc une partie importante des utilisateurs remarquera une baisse des performances.

Conclusions

Les résultats expérimentaux suggèrent que les réseaux proxy peuvent améliorer les performances des applications TCP et fournir le niveau de service habituel aux utilisateurs, même en cas d'attaques DoS. Selon les données obtenues, les réseaux proxy sont un moyen efficace de minimiser les conséquences des attaques, plus de 90% des utilisateurs au cours de l'expérience n'ont pas ressenti une diminution de la qualité du service. De plus, les chercheurs ont constaté qu'avec l'augmentation de la taille du réseau proxy, l'ampleur des attaques DoS qu'il est capable de réaliser augmente presque linéairement. Par conséquent, plus le réseau est grand, plus il sera efficace contre le DoS.

Liens et documents utiles d' Infatica :