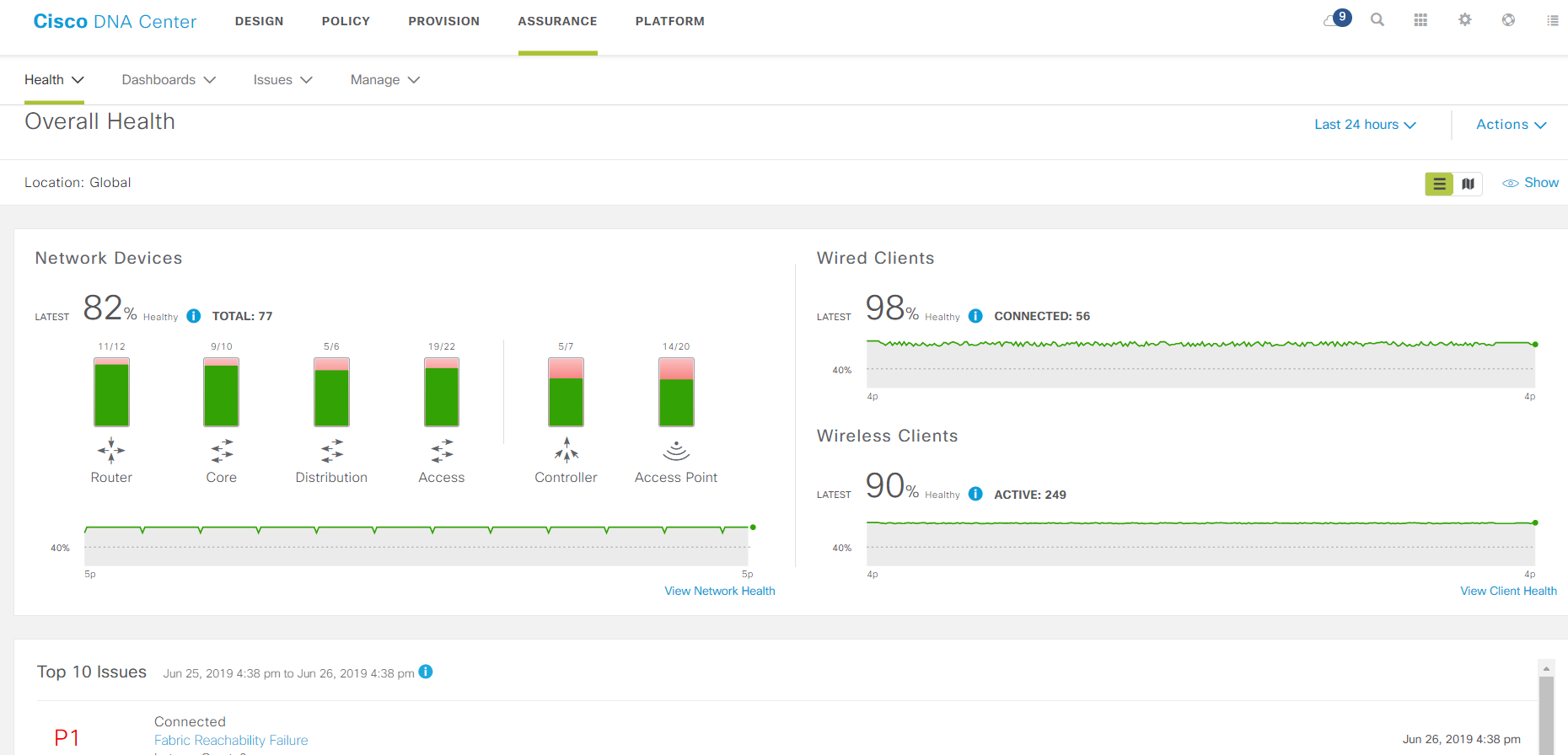

La page de surveillance principale.

La page de surveillance principale.SD-Access est une implémentation d'une nouvelle approche de la construction de réseaux locaux de Cisco. Les périphériques réseau sont combinés en une usine, une superposition est construite au-dessus d'elle, et tout cela est contrôlé par le composant central - DNA Center. Tout cela est passé des systèmes de surveillance du réseau, ce n'est que maintenant qu'un système de surveillance muté ne surveille pas seulement, mais recueille la télémétrie détaillée, configure le réseau entier comme un seul appareil, y trouve des problèmes, leur propose des solutions et, en outre, applique des politiques de sécurité.

Pour l'avenir, je dirai que la solution est plutôt lourde et pour le moment non triviale en termes de développement, mais plus le réseau est important et plus la sécurité est importante, plus il est rentable d'y basculer: cela simplifie grandement la gestion et le dépannage.

Contexte - comment avons-nous pris cette décision?

Le client a déménagé dans un nouveau bureau nouvellement acheté d'un bureau loué. Ils prévoyaient de faire le réseau local selon le schéma traditionnel: commutateurs du noyau, commutateurs d'accès, plus une surveillance familière. A cette époque, nous venons de déployer un stand avec SD-Access dans notre laboratoire et avons réussi à trouver une petite solution et suivre une formation avec un expert du bureau français de Cisco qui s'est rendu à Moscou très opportunément.

Après avoir parlé avec le fournisseur, nous et le client avons décidé de construire le réseau d'une nouvelle manière. Nous avons vu ces avantages:

- SD-Access devrait simplifier la routine opérationnelle - configurer des ports et des droits d'accès pour connecter les utilisateurs. Dans la nouvelle solution, ces paramètres sont définis à l'aide d'assistants et les paramètres de port sont définis sous la forme évidente par rapport aux administrateurs, à la comptabilité, aux groupes d'imprimantes et non aux VLAN et aux sous-réseaux IP. C'est plus facile à comprendre, c'est plus difficile de faire des erreurs. Pour le client, cette simplification est importante car son centre de compétence informatique est situé en Sibérie, et le bureau que nous avons élevé est situé à Moscou. Le Centre est surchargé de tâches complexes et travaille dans son fuseau horaire. Par conséquent, plus les spécialistes peuvent effectuer de tâches de maintenance réseau sur place, plus le Centre dispose de temps pour un travail d'expert.

- Grâce à la nouvelle architecture, certaines tâches de réseau sur site précédemment traitées par le Centre pourront également être effectuées par des spécialistes sur place. Pour cela, leurs propres assistants et données de télémétrie et chemins de trafic à travers le réseau sous une forme compréhensible sont fournis. Si vous avez des problèmes complexes, vous devez toujours vous plonger dans les débogages, mais les problèmes mineurs sont beaucoup plus souvent résolus "sur place" avec moins de connaissances.

- Il est important pour le client de garantir la sécurité: l'idéologie de SD-Access implique une séparation claire des utilisateurs et des appareils en groupes et la définition de politiques d'interaction entre eux, l'autorisation de toute connexion client au réseau et la garantie de «droits d'accès» sur l'ensemble du réseau. Le service informatique s'habitue à planifier et entretenir le réseau dans l'esprit de cette idéologie. D'une autre manière, il sera gênant d'administrer le système, mais si vous suivez les bonnes approches, l'administration deviendra plus facile. Dans le réseau traditionnel, au contraire, les configurations ont grandi et sont devenues plus compliquées, et il est devenu plus difficile de les maintenir.

- Le client devra mettre à jour d'autres bureaux disséminés dans tout le pays. Si vous y introduisez SD-Access, la force des deux points précédents ne fera qu'augmenter.

- Le processus de démarrage des nouveaux bureaux est également simplifié grâce aux agents Plug-and-Play dans les commutateurs. Vous n'avez pas besoin de courir à la croisée des chemins avec la console, ni même d'aller à l'objet.

Nous n'avons vu les défauts que plus tard.

Planification

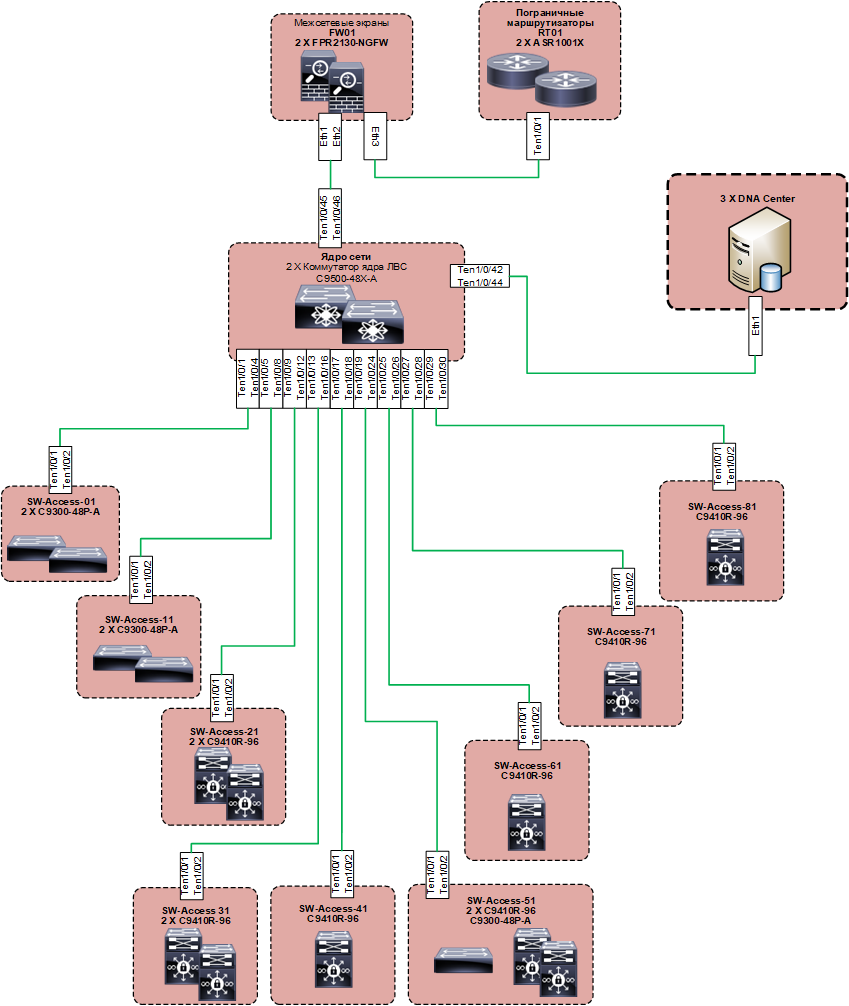

Estimation de la conception de niveau supérieur. L'architecture prévue a commencé à ressembler à ceci:

Ci-dessous, une sous-couche construite sur des protocoles familiers (la base est IS-IS), mais l'idée de la solution est telle que nous ne devrions pas nous intéresser aux subtilités de son travail. La superposition est effectuée sur LISP et VXLAN. La logique de la solution implique l'utilisation préférée de l'authentification 802.1x sur les ports d'accès. Cependant, le client avait l'intention de l'utiliser sans faute pour tout le monde au départ. Vous pouvez vous passer de 802.1x et configurer le réseau presque «à l'ancienne», puis vous devez configurer les pools d'adresses IP manuellement, puis à nouveau, avec vos mains sur chaque port, spécifier à quel pool IP il appartient et faire du copier-coller, comme auparavant sur la ligne de commande, ça ne marche pas, tout se fait uniquement via le web. Avec cette approche, les avantages de la solution se transforment en un gros gras. Un tel schéma ne peut être appliqué que là où il est inévitable, mais pas sur l'ensemble du réseau. L'utilisation des droits d'accès est assurée par des balises SGT.

Nous avons commandé de l'équipement et des logiciels, et pendant que tout bougeait, ils ont commencé à «atterrir» la conception afin de comprendre ce que nous allions configurer. Ici, ils ont rencontré la première difficulté: s'il était nécessaire auparavant de coordonner les sous-réseaux IP et un ensemble de numéros VLAN avec le client afin qu'il soit intégré dans les schémas adoptés par lui, alors maintenant tout cela ne nous intéressait pas: il fallait comprendre quels groupes d'utilisateurs et appareils étaient utilisés réseau, comment ils interagissent entre eux et quels services réseau ils utilisent. Insolite pour nous et pour le client. Obtenir de telles informations était plus difficile. À première vue, c'est à partir de ces données qu'il fallait toujours partir de la conception des réseaux, mais dans la pratique, l'ensemble VLAN standard était presque toujours défini, puis la réalité y était poussée pendant l'opération par les mains calleuses des administrateurs. Il n'y a pas de choix dans le paradigme SD-Access: le réseau est construit «pour les entreprises».

Le timing se rétrécissait, l'équipement s'arrêtait. Il fallait configurer.

Comment nous l'avons mis en œuvre

Le processus de mise en œuvre du réseau diffère encore plus des anciens schémas que le processus de planification. Auparavant, un ingénieur connectait les appareils les uns aux autres, les configurait les uns après les autres et les recevait l'un après l'autre, les segments de réseau fonctionnant. Avec SD-Access, le processus de mise en œuvre est le suivant:

- Connectez tous les commutateurs réseau ensemble.

- Relevez tous les contrôleurs DNA Center.

- Intégrez-les à ISE (toutes les autorisations ont lieu à travers lui).

- Avec DNA Center, transformez les commutateurs réseau en usine.

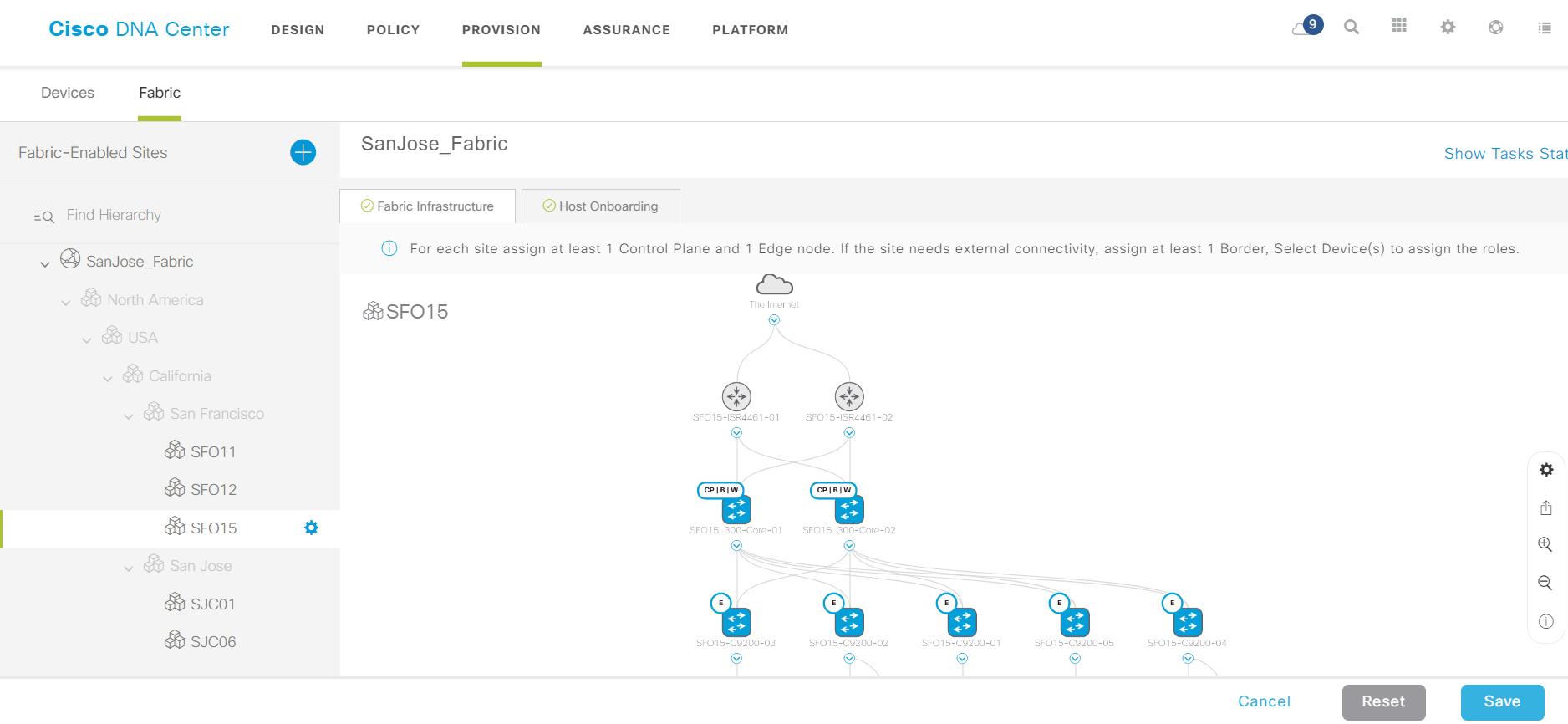

- Décrivez les rôles de commutateur en usine (nœud d'extrémité, nœud de contrôle, nœud de bordure).

- Configurez les réseaux de points finaux et de groupes d'utilisateurs et les réseaux virtuels sur DNA Center.

- Définissez des règles d'interaction entre eux.

- Plantage des groupes d'appareils et des règles en usine.

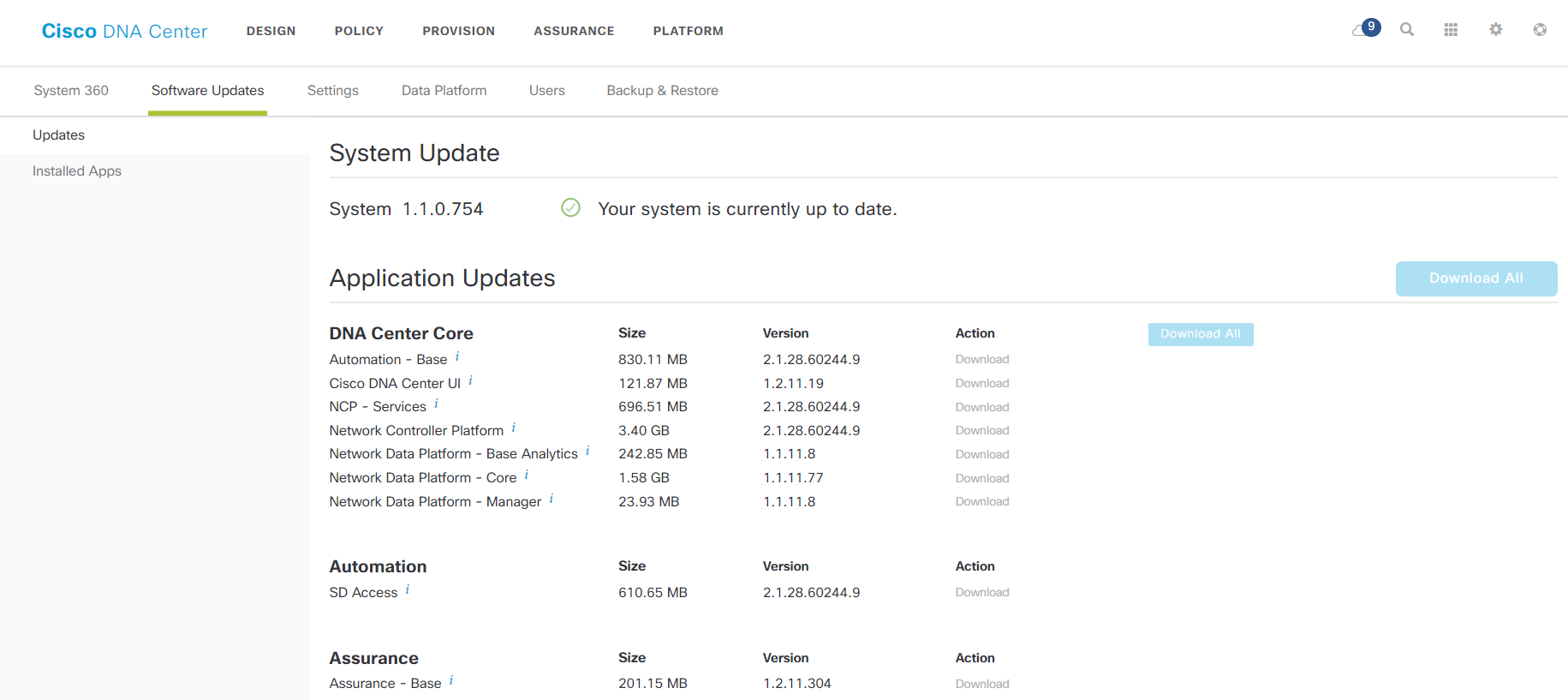

C’est la première fois. De plus, DNA Center pour le déploiement initial nécessite DNS, NTP et un accès au cloud Cisco pour télécharger les mises à jour (avec un compte intelligent). Lors de notre implémentation, il s'est avéré que DNA Center aimait beaucoup la mise à jour lors de l'installation initiale: il a fallu environ deux jours pour amener tous ses composants aux dernières versions, même si cela s'est produit principalement sans notre participation.

Un exemple d'usine assemblée.

Un exemple d'usine assemblée.Lorsque DNA Center travaille déjà pour ouvrir un nouveau bureau, il suffit de répéter les étapes 1, 4, 5 et 8. Grâce à l'agent Plug-and-Play, les nouveaux commutateurs reçoivent les adresses de DNA Center via DHCP (option), prennent des configurations préliminaires à partir de là et deviennent visibles dans Interface de gestion du DNA Center. Il reste à peindre leurs rôles (Egde / Control / Border), et la nouvelle usine est prête. Les groupes d'appareils et les stratégies qui s'y trouvent peuvent utiliser les anciens.

Bien sûr, face à un tel processus pour la première fois, il est difficile de comprendre de quel côté l'approcher. De plus, avec le paradigme SD-Access et les produits associés, Cisco a généré tellement de nouveaux termes et définitions qu'il permettra même aux CCIE expérimentés de se sentir à nouveau jeunes. En voici les principaux:

- Groupe évolutif - groupes d'appareils avec des droits d'accès similaires aux ressources réseau: les mêmes «administrateurs», «comptabilité», «imprimantes», etc.

- Réseau virtuel - un segment L2-L3 isolé, qui comprend des groupes de périphériques. Essentiellement VRF. Il est supposé que la communication entre ces segments se fera via un pare-feu. Il est logique de diviser les groupes en de tels réseaux virtuels dans les cas où un contrôle d'accès maximal est nécessaire, par exemple, vous pouvez sélectionner trois réseaux virtuels différents pour un système de vidéosurveillance, les employés de bureau et ses invités.

- Contrat de contrôle d'accès - règles d'interaction réseau entre les groupes.

- Plan de contrôle / Bord / Bordure / Noeud intermédiaire - différents types de commutateurs dans l'usine DNA Center selon leurs fonctions: Noeud Edge - connexion des utilisateurs; Noeud du plan de contrôle - assurant la surveillance des connexions client, le travail de LISP Map-Server et Map-Resolve; Border Node - communication avec des réseaux externes; Nœud intermédiaire - commutateurs intermédiaires, un analogue du niveau de distribution dans les réseaux traditionnels.

- Le rôle de l'appareil sur le réseau (Device Role) est la façon dont le DNA Center imagine le rôle de l'appareil en fonction des connexions qu'il voit: Access, Distribution, Core, Border Router ou Unknown. Cet attribut peut être utile, par exemple, pour déterminer la version recommandée d'IOS: vous pouvez attribuer différentes versions recommandées pour les commutateurs d'accès et les commutateurs du noyau si la série de commutateurs est la même.

En général, les concepts doivent être correctement enseignés à la fois pour ceux qui les mettent en œuvre et ceux qui les exploitent. Par ignorance, les implémenteurs feront traîner le temps, puis les administrateurs abandonneront le KPI. Vous pouvez donc rester sans bonus. Eh bien, la méfiance du leadership du client dans la solution choisie est généralement un problème pour tout le monde.

Avec l'introduction due au fait que le client devait appeler dans un nouveau bureau, nous sommes allés selon le schéma suivant:

- Nous avons créé un groupe et un réseau virtuel pour tous en mode OpenAuth sans autorisation forcée, uniquement les journaux de connexion.

- Les administrateurs ont connecté des postes de travail, des imprimantes, etc. au réseau, les utilisateurs ont déménagé dans un nouveau bureau et ont commencé à travailler.

- Ensuite, un utilisateur a été sélectionné, qui devrait logiquement appartenir à un autre groupe.

- Nous avons mis en place ce groupe et les politiques de son interaction avec d'autres groupes au DNA Center.

- Nous avons déplacé l'utilisateur vers ce nouveau groupe et activé ClosedAuth avec une autorisation pour lui.

- En collaboration avec les spécialistes du client, ils ont identifié les problèmes d'accès d'un utilisateur et ajusté les paramètres du contrat (politiques d'interaction de son groupe avec les autres).

- Lorsqu'ils étaient sûrs que l'utilisateur travaillait sans problème, ils ont déplacé le reste des utilisateurs qui devraient appartenir à son groupe dans son groupe et ont regardé ce qui se passait.

Ensuite, les éléments 3 à 7 devaient être répétés pour les nouveaux groupes jusqu'à ce que tous les utilisateurs et appareils connectés au réseau soient dans leurs groupes. Lorsque vous travaillez en mode OpenAuth, la machine cliente tente de se connecter. Si le résultat sur le port auquel il est connecté est réussi, les paramètres correspondant au groupe auquel appartient cet appareil sont appliqués, et s'il échoue, il tombe dans le pool IP préconfiguré sur le port du commutateur - une sorte de retour au mode de fonctionnement traditionnel du réseau local.

Bien sûr, comme pour tout nouveau produit, nous avons passé de nombreuses heures à mettre à jour le logiciel et à identifier les bogues. Heureusement, Cisco TAC a aidé à cela rapidement. Un matin, en allant à l'interface Web du DNA Center, nous avons découvert que tout le réseau mentait. Dans le même temps, pas une seule plainte des utilisateurs: le bureau travaille en buvant le café du matin. Fouillé dans les journaux, et il s'est avéré qu'il y avait un problème avec SNMP, par lequel DNA Center reçoit des informations sur l'état de l'usine. Le réseau n'est pas visible, mais il l'est. L'exception d'une partie de l'OID du sondage a aidé.

Page avec les versions des composants.

Page avec les versions des composants.Comment l'exploiter?

DNA Center recueille un tas de données utiles de SNMP, Netflow et Syslog de l'usine et sait comment les présenter de manière compréhensible. Ceci est particulièrement utile lors de la résolution de problèmes flottants comme "quelque chose d'hier, de nombreux téléphones sont tombés, bien que cela semble maintenant normal." Vous pouvez parcourir les données Application Experience et essayer de comprendre ce qui se passait. Il est donc possible de résoudre le problème avant qu'il ne «vole» la prochaine fois. Ou pour prouver que le réseau n'y est pour rien.

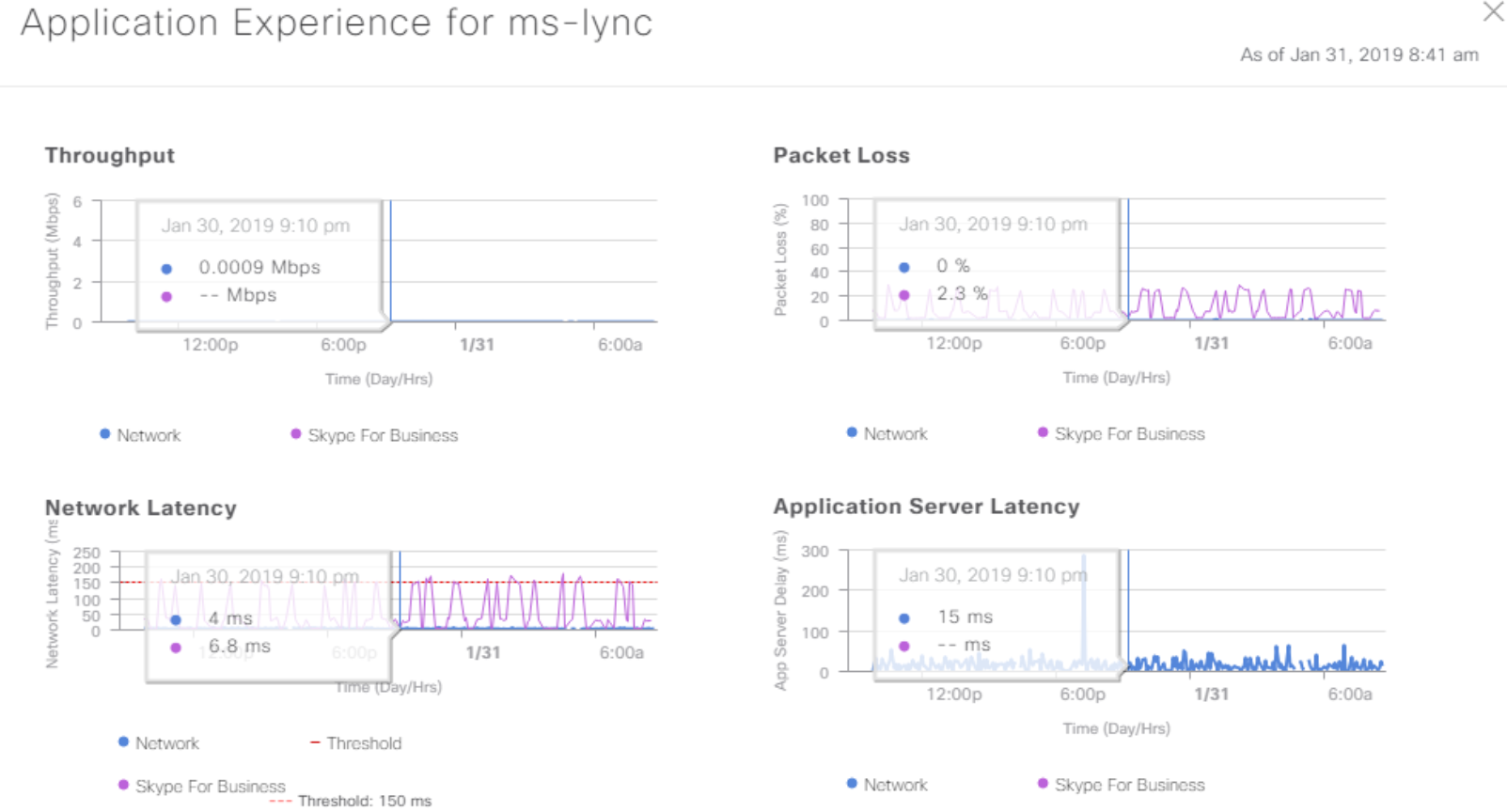

Données de performances des applications.

Données de performances des applications.Pour de nombreux problèmes que DNA Center montre comme alarme, il vous indique où creuser.

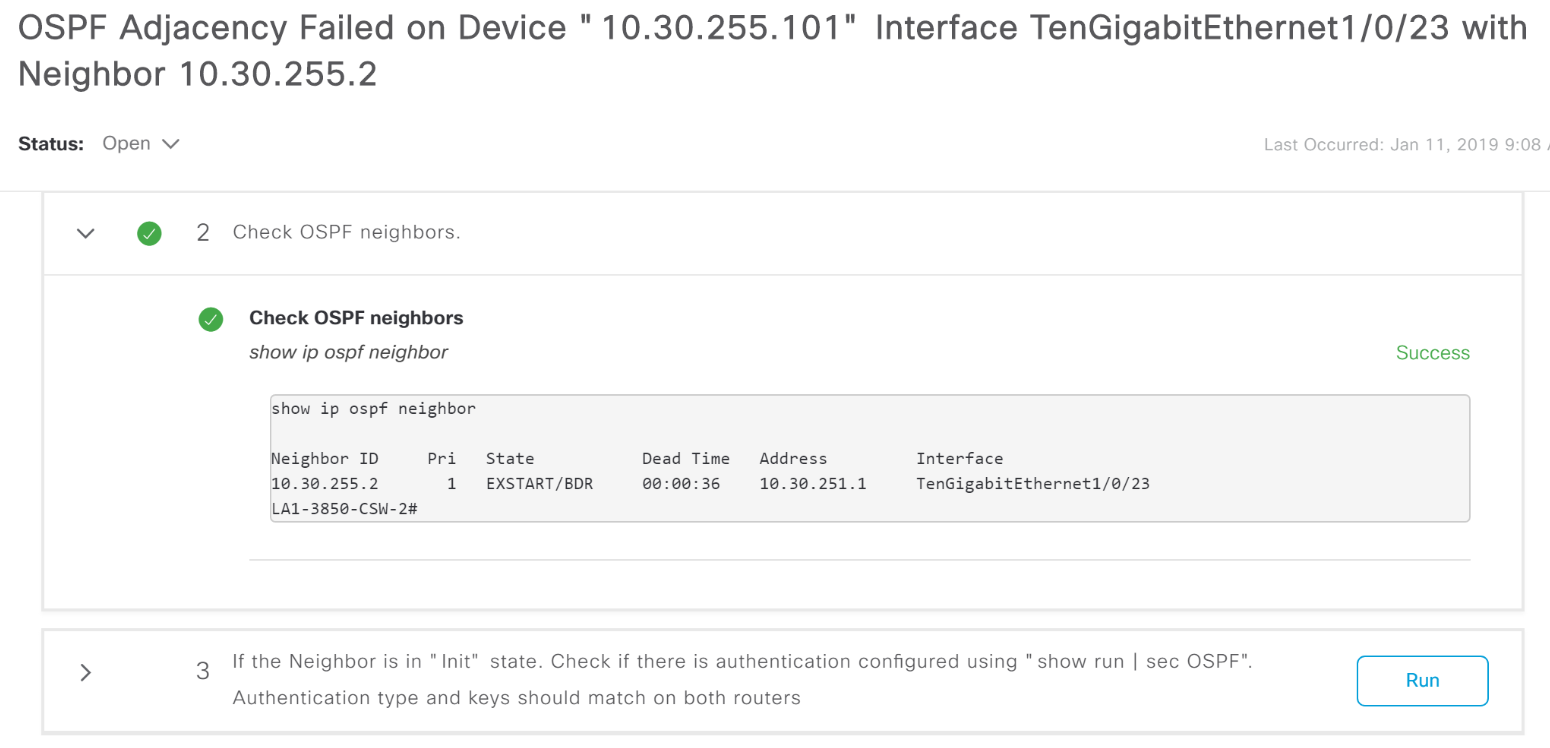

Exemple de rapport de plantage OSFP Adjacency avec une indication sur ce qu'il faut faire.

Exemple de rapport de plantage OSFP Adjacency avec une indication sur ce qu'il faut faire.L'analyse de routine est devenue plus facile. Par exemple, si nécessaire, vous pouvez suivre rapidement le chemin du trafic sur le réseau sans grimper les appareils un par un. Avec l'autorisation via ISE, le DNA Center recueille et affiche les noms des clients, y compris sur un réseau filaire: pas besoin de grimper à la recherche d'une adresse IP.

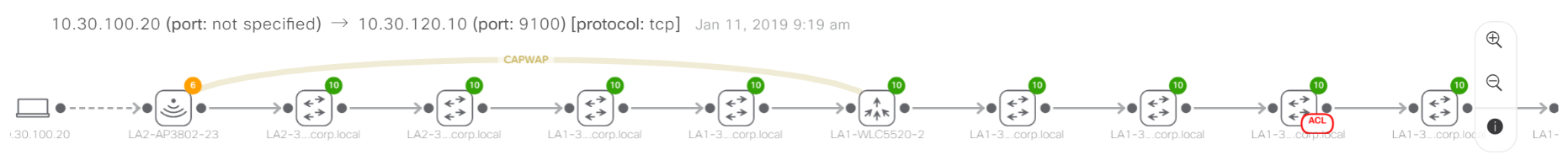

Un exemple de suivi du chemin du trafic via un réseau. Une marque rouge sur l'un des appareils indique que le trafic y est bloqué par une liste de contrôle d'accès.

Un exemple de suivi du chemin du trafic via un réseau. Une marque rouge sur l'un des appareils indique que le trafic y est bloqué par une liste de contrôle d'accès.Vous pouvez rapidement voir quel segment de réseau est affecté par le problème (les commutateurs dans DNA Center sont ventilés par emplacement, site et étage).

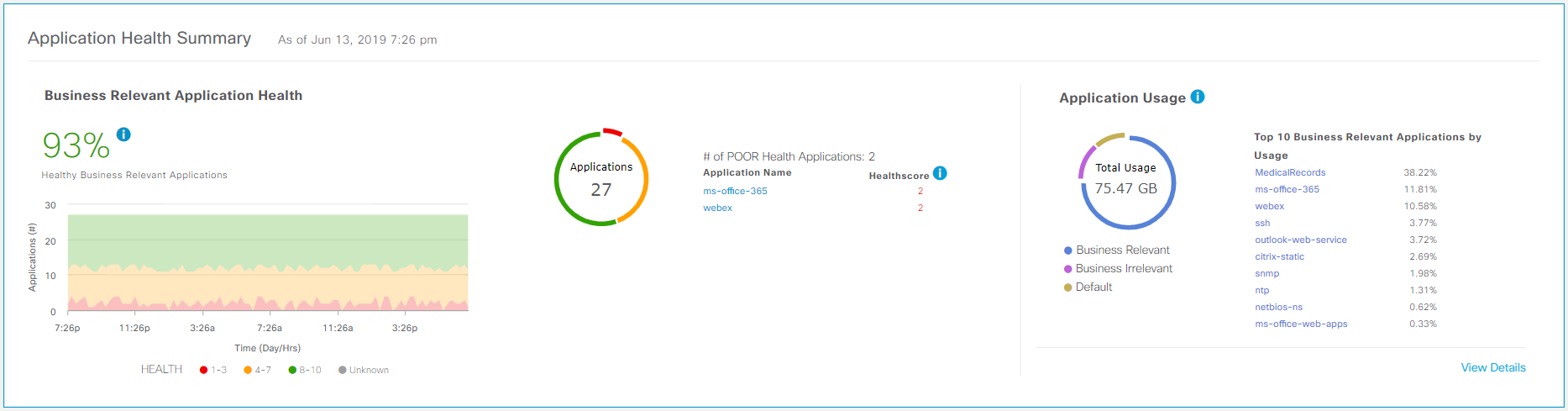

Un indicateur «gamifié» de la qualité de vie des applications sur le réseau en pourcentage vous permet d'évaluer superficiellement l'état du réseau et de voir s'il s'aggrave avec le temps.

Un indicateur de la qualité de vie des applications.

Un indicateur de la qualité de vie des applications.Comme auparavant, Prime Infrastructure fournit également un contrôle de version du logiciel sur les périphériques réseau. DNA Center maintient son propre référentiel où les images peuvent être téléchargées manuellement ou automatiquement depuis Cisco.com, puis déployées sur les appareils. Dans ce cas, vous pouvez programmer et exécuter des scripts pour vérifier le bon fonctionnement du réseau avant et après la mise à jour. Un script de pré-vérification standard, par exemple, comprend la vérification de la disponibilité d'espace libre sur un flash, l'état de confi-register, si la configuration est enregistrée. Les correctifs logiciels sont également pris en charge pour les appareils qui peuvent le faire.

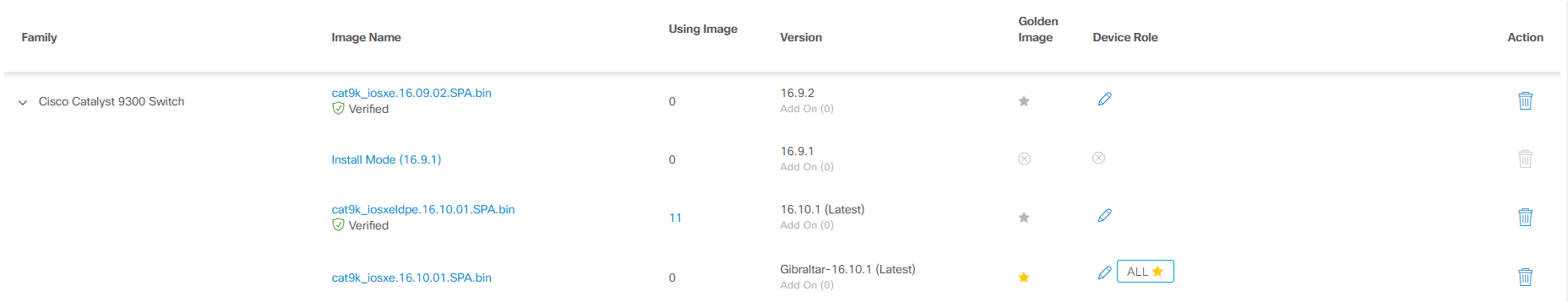

Dépôt de logiciels au DNA Center.

Dépôt de logiciels au DNA Center.Et, bien sûr, il y a toujours accès à la ligne de commande des glandes réseau.

Résumé

Le produit est nouveau, de nouvelles approches peuvent cependant être introduites avec précaution. En raison de la nouveauté du code, il y a des bogues dans le travail, mais le support technique de Cisco répond rapidement et les développeurs publient régulièrement des mises à jour. En raison de la nouveauté de l'approche de gestion de réseau, la probabilité d'erreurs dans les premières étapes de fonctionnement est plutôt élevée, mais progressivement les administrateurs s'y habituent et il y a moins d'erreurs qu'avec le support d'un LAN traditionnel. Il vaut la peine de réfléchir à la façon de tester et d'exécuter tout dans des parties d'utilisateurs, puis de le distribuer à tout le monde (bien qu'avec l'expérience, vous comprenez qu'il est utile lors de la mise en œuvre de solutions informatiques, même les plus compréhensibles et éprouvées).

Quelle est l'utilité? Automatisation, accélération des opérations standard, réduction des temps d'arrêt dus aux erreurs de configuration, augmentant la fiabilité du réseau du fait que les causes d'une panne réseau sont connues instantanément. Selon Cisco, l'administrateur informatique économisera 90 jours par an. Séparément, la sécurité: avec l'approche Zero Trust, un problème épique avec un succès ultérieur dans la presse peut être évité, mais cela, pour des raisons évidentes, peu de gens l'apprécient.