Bonjour à tous!

Aujourd'hui, je veux parler de la solution cloud pour rechercher et analyser les vulnérabilités Qualys Vulnerability Management, sur laquelle est basé l'un de nos

services .

Ci-dessous, je montrerai comment l'analyse elle-même est organisée et quelles informations sur les vulnérabilités peuvent être trouvées par les résultats.

Que peut-on numériser

Services externes. Pour scanner les services avec accès à Internet, le client nous fournit leurs adresses IP et informations d'identification (si vous avez besoin d'une analyse avec authentification). Nous analysons les services à l'aide du cloud Qualys et, par conséquent, envoyons un rapport.

Services internes

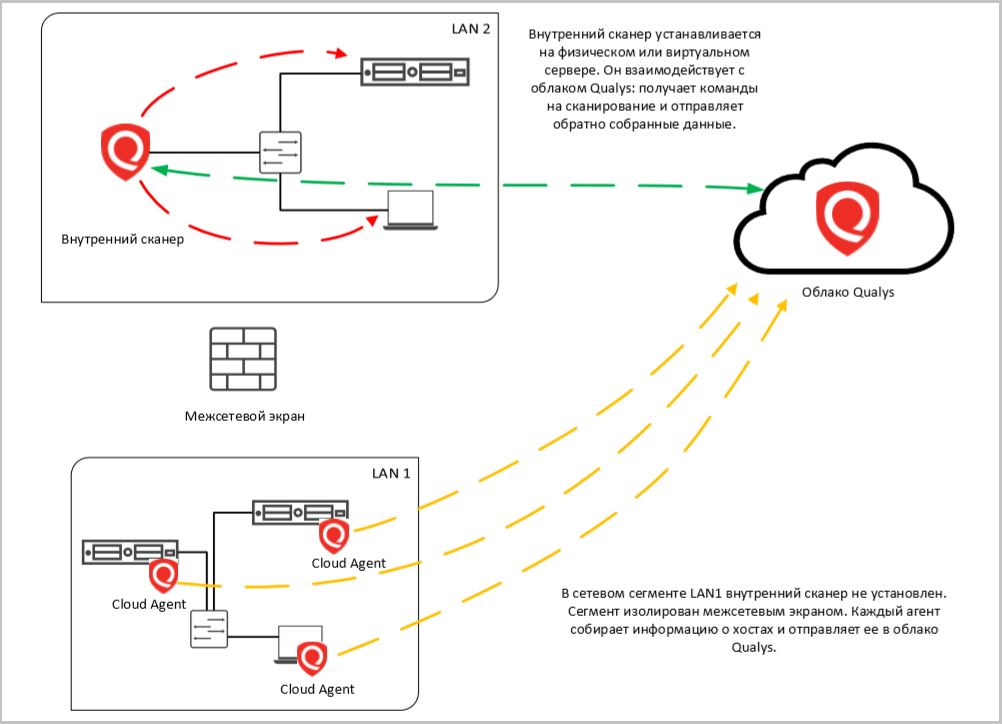

Services internes Dans ce cas, le scanner recherche les vulnérabilités sur les serveurs internes et l'infrastructure réseau. À l'aide de cette analyse, vous pouvez dresser un inventaire des versions du système d'exploitation, des applications, des ports ouverts et des services qui les sous-tendent.

Pour numériser à l'intérieur de l'infrastructure client, un scanner Qualys est installé. Le cloud Qualys sert ici de centre de commande pour ce scanner.

En plus du serveur principal avec Qualys, vous pouvez installer des agents Cloud sur des objets à analyser. Ils collectent localement des informations sur le système, ne créent pratiquement pas de charge sur le réseau et sur les hôtes sur lesquels ils travaillent. Les informations reçues sont envoyées au cloud.

Il y a trois points importants: l'authentification et la sélection des objets à numériser.

- Utilisation de l'authentification Certains clients demandent une analyse de la boîte noire, en particulier pour les services externes: ils nous donnent une gamme d'adresses IP sans spécifier de système et disent "soyez comme un pirate". Mais les pirates agissent rarement à l'aveugle. Quand il s'agit d'attaquer (pas d'intelligence), ils savent qu'ils piratent.

Aveuglément, Qualys peut tomber sur des bannières mixtes et les scanner à la place du système cible. Et sans comprendre exactement ce qui sera scanné, il est facile de manquer les paramètres du scanner et de «joindre» le service en cours de vérification.

La numérisation sera plus utile si vous effectuez des vérifications d'authentification avant les systèmes numérisés (boîte blanche). Ainsi, le scanner comprendra d'où il vient et vous recevrez des données complètes sur les vulnérabilités du système cible.

Qualys dispose de nombreuses options d'authentification. - Actifs du groupe . Si vous commencez à tout numériser à la fois et sans discernement, ce sera long et créera une charge supplémentaire sur le système. Il est préférable de regrouper les hôtes et les services en groupes en fonction de leur importance, de leur emplacement, de la version du système d'exploitation, de l'infrastructure critique et d'autres fonctionnalités (dans Qualys, ils sont appelés groupes d'actifs et étiquettes d'actifs) et sélectionnez un groupe spécifique lors de la numérisation.

- Sélectionnez une fenêtre technique pour la numérisation. Même si vous avez tous planifié et préparé, la numérisation crée une charge supplémentaire sur le système. Cela n'entraîne pas nécessairement la dégradation du service, mais il vaut mieux en choisir un certain temps, comme pour les mises à jour de sauvegarde ou de restauration.

Que peut-on apprendre des rapports?

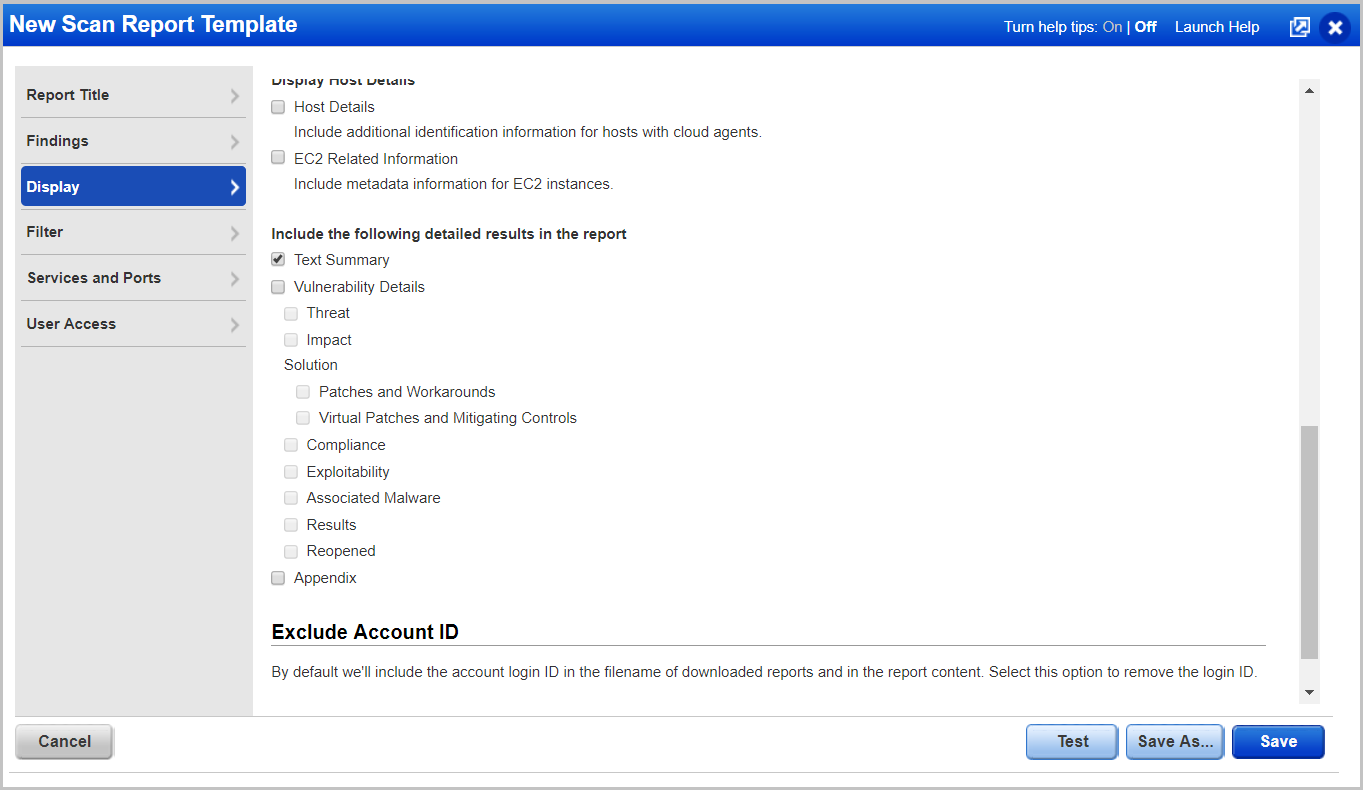

Sur la base des résultats de l'analyse, le client reçoit un rapport dans lequel il y aura non seulement une liste de toutes les vulnérabilités trouvées, mais aussi des recommandations de base pour leur élimination: mises à jour, correctifs, etc. Qualys a beaucoup de rapports: il existe des modèles par défaut, et vous pouvez créer les vôtres. Afin de ne pas se confondre dans toute la diversité, il est préférable de décider d'abord par vous-même sur les points suivants:

- Qui regardera ce reportage: manager ou spécialiste technique?

- quelles informations souhaitez-vous recevoir en fonction des résultats de l'analyse. Par exemple, si vous souhaitez savoir si tous les correctifs nécessaires sont installés et comment le travail est effectué pour éliminer les vulnérabilités trouvées précédemment, il s'agit d'un rapport. Si vous avez juste besoin de faire l'inventaire de tous les hôtes, puis un autre.

Si vous avez pour tâche de présenter une image brève mais claire à la direction, vous pouvez créer un

rapport exécutif . Toutes les vulnérabilités seront présentées sur les étagères, les niveaux de gravité, les graphiques et les graphiques. Par exemple, les 10 vulnérabilités les plus critiques ou les vulnérabilités les plus courantes.

Pour le technicien, il y a un

rapport technique avec tous les détails et détails. Vous pouvez générer les rapports suivants:

Rapport de l'hôte . Une chose utile lorsque vous devez faire un inventaire de l'infrastructure et obtenir une image complète des vulnérabilités des hôtes.

Voici une liste des hôtes analysés avec une indication des systèmes d'exploitation qui y sont exécutés.

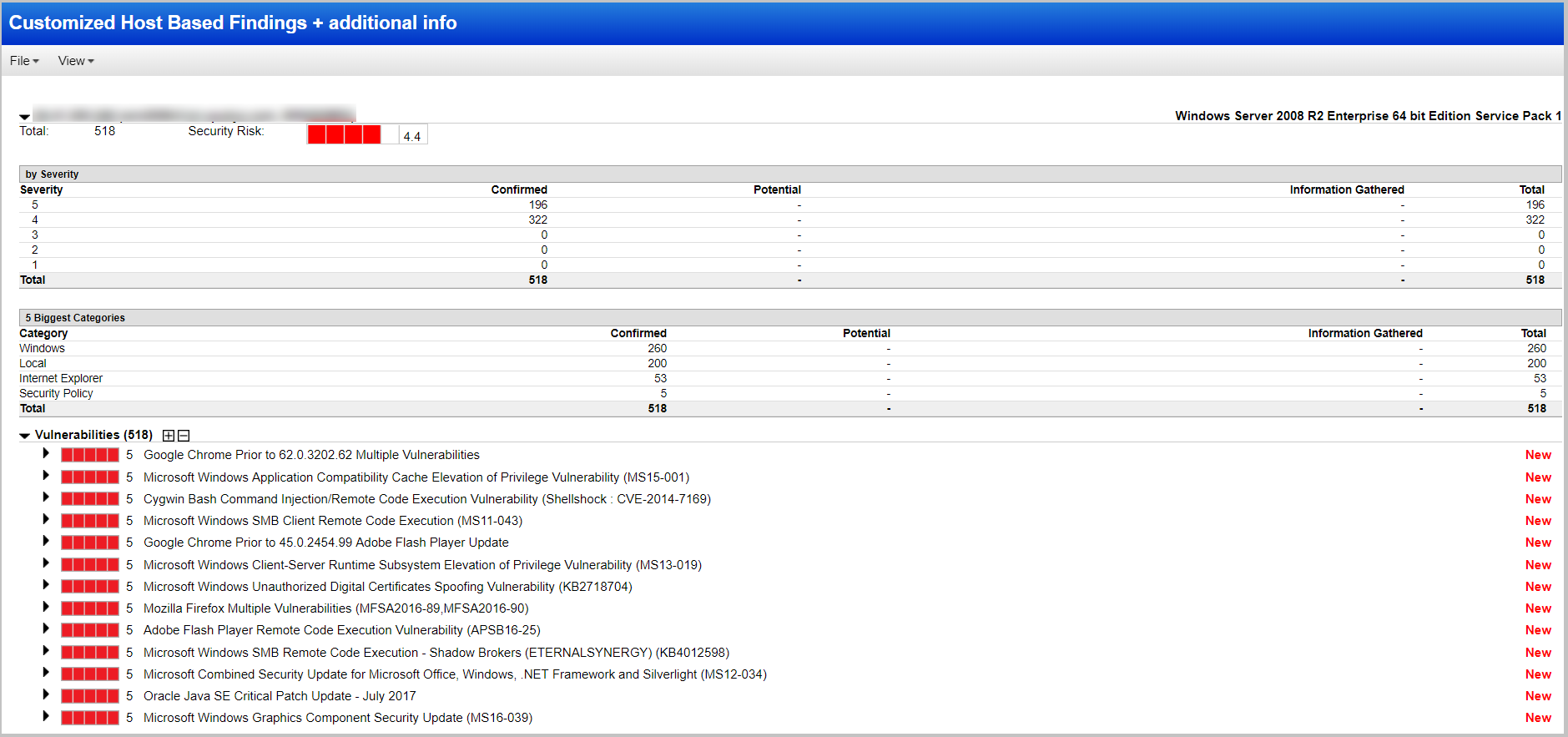

Ouvrons l'hôte d'intérêt et voyons une liste de 219 vulnérabilités trouvées, à partir du cinquième niveau le plus critique:

De plus, vous pouvez voir les détails de chaque vulnérabilité. Ici, nous voyons:

- lorsque la vulnérabilité a été corrigée pour la première et la dernière fois,

- Numéros de vulnérabilité

- correctif pour corriger la vulnérabilité

- Y a-t-il des problèmes de conformité avec la norme PCI DSS, NIST, etc.,

- existe-t-il un exploit et un malware pour cette vulnérabilité

- Une vulnérabilité est-elle détectée lors de la numérisation avec / sans authentification dans le système, etc.

Si ce n'est pas le premier scan - oui, vous devez le scanner régulièrement :) - alors en utilisant

Trend Report, vous pouvez suivre la dynamique du travail avec les vulnérabilités. L'état des vulnérabilités s'affichera par rapport à l'analyse précédente: les vulnérabilités trouvées précédemment et fermées seront marquées comme fixes, ouvertes - actives, nouvelles - nouvelles.

Rapport de vulnérabilité. Dans ce rapport, Qualys établira une liste de vulnérabilités, en commençant par les plus critiques, indiquant sur quel hôte intercepter cette vulnérabilité. Le rapport est utile si vous décidez de traiter le moment, par exemple, avec toutes les vulnérabilités du cinquième niveau.

Vous pouvez également créer un rapport distinct uniquement sur les vulnérabilités des quatrième et cinquième niveaux.

Rapport de patch.

Rapport de patch. Voici une liste complète des correctifs qui doivent être installés afin d'éliminer les vulnérabilités trouvées. Pour chaque correctif, il y a des explications sur les vulnérabilités qu'il traite, sur quel hôte / système vous devez installer, et un lien de téléchargement direct.

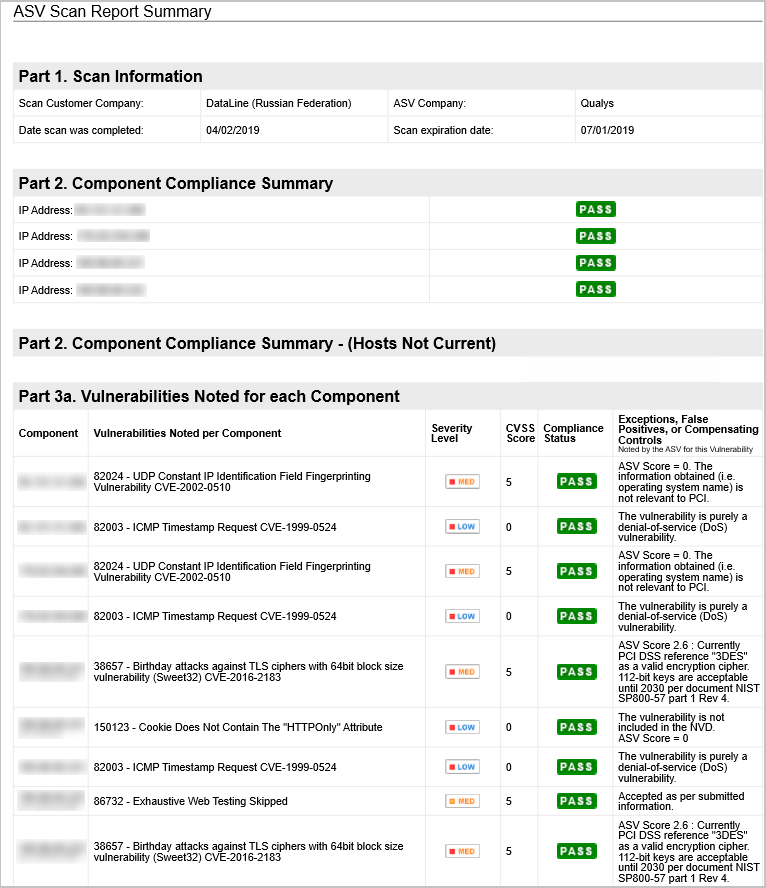

Rapport de conformité PCI DSS

Rapport de conformité PCI DSS . La norme PCI DSS requiert l'analyse des systèmes d'information et des applications accessibles depuis Internet tous les 90 jours. Après l'analyse, vous pouvez générer un rapport qui montre que l'infrastructure ne répond pas aux exigences de la norme.

Rapports de correctifs de vulnérabilité

Rapports de correctifs de vulnérabilité . Qualys peut être intégré au service desk, puis toutes les vulnérabilités trouvées seront automatiquement traduites en tickets. Avec l'aide de ce rapport, il sera simplement possible de suivre la progression des tickets terminés et des vulnérabilités corrigées.

Ouvrez Rapports sur les ports . Ici, vous pouvez obtenir des informations sur les ports ouverts et les services qui y travaillent:

ou générer un rapport de vulnérabilité sur chaque port:

Ce ne sont que des modèles de rapport standard. Vous pouvez créer la vôtre pour des tâches spécifiques, par exemple, afficher uniquement les vulnérabilités qui ne sont pas inférieures au cinquième niveau de criticité. Tous les rapports sont disponibles. Format du rapport: CSV, XML, HTML, PDF et docx.

Et rappelez-vous: la

Et rappelez-vous: la sécurité n'est pas un résultat, mais un processus. Une seule analyse permet de voir les problèmes du moment, mais ce n'est pas un processus complet de gestion des vulnérabilités.

Pour vous permettre de décider plus facilement de ce travail régulier, nous avons créé un service basé sur Qualys Vulnerability Management.

Il existe une offre spéciale pour tous les lecteurs Habr: lors de la commande d'un service de numérisation pendant un an, deux mois de numérisation sont gratuits. Les candidatures peuvent être laissées

ici , dans le champ "Commentaire" écrivez Habr.