Bonne journée à tous. Aujourd'hui, nous aimerions discuter de la sécurité de l'information dans les régions et parler du huitième forum annuel «Problèmes réels de la sécurité de l'information», tenu les 19 et 20 juin, que nous tenons traditionnellement depuis 2009 sur la base de l'administration du territoire Primorsky à Vladivostok.

Ce n’est pas en vain que j’ai dit qu’il y aurait une discussion sur les questions urgentes de l’IS, je ne veux pas publier un communiqué de presse sur l’événement sur Habré, mais qui en a besoin, vous pouvez lire

ici . Vous pouvez également y télécharger des présentations de conférenciers, parmi lesquels se trouvaient des représentants des régulateurs, ainsi que des fournisseurs et des intégrateurs.

Sous la coupe, beaucoup de photos, des gémissements et un rayon d'optimisme.

Premier jour

Performance des régulateurs

FSB

L'un des premiers orateurs a été le représentant du Service fédéral de sécurité de Russie dans le territoire Primorsky. Le sujet est les exigences du Service fédéral de sécurité de Russie pour l'utilisation des installations de protection des informations cryptographiques (ci-après - CIPF).

Dans l'ensemble, il n'y a pas eu de nouveaux changements révolutionnaires dans ce discours par rapport aux années précédentes. Il nous a été rappelé que le traitement de la protection des informations cryptographiques est réglementé par

PKZ-2005 ,

152 par l'ordonnance du FAPSI et la

378e ordonnance du FSB .

On nous a également rappelé que:

- Le FCPE doit être certifié;

- la classe de l'outil de protection des informations cryptographiques devrait neutraliser les menaces établies (vous trouverez plus d'informations sur la sélection de la classe de protection des informations cryptographiques ici );

- Le FCPE doit être acquis auprès des titulaires de licence du FSB de Russie;

- Des outils de distribution, des formulaires et des règles d'utilisation devraient être disponibles sur le lieu de fonctionnement du FCPE;

- Les FCPE doivent être comptabilisés conformément aux numéros de compte attribués par le FSB de Russie;

- les utilisateurs de la protection des informations cryptographiques devraient être formés aux règles de travail avec les notes du journal de l'utilisateur de la sécurité des informations cryptographiques;

- le stockage de la protection et de la documentation des informations cryptographiques devrait être organisé à l'exception de la possibilité d'accès non autorisé;

- lors du fonctionnement du système de protection des informations cryptographiques, il est nécessaire de considérer attentivement le respect des exigences et conditions spécifiées dans la forme et les conditions d'utilisation.

Le plus divertissant, peut-être, était la diapositive avec les statistiques des chèques.

Une augmentation de l'identification des infractions en 2018 par rapport aux périodes précédentes est attribuée par le représentant du FSB à une approche plus approfondie des inspecteurs.

Personnellement, je m'attendais à des informations sur le remplacement du FAPSI-152, ce qui est connu, mais je n'ai pas attendu.

FSTEC de Russie

Alexey Alexandrovich Baranov, représentant du bureau du FSTEC pour le district fédéral d'Extrême-Orient, a évoqué les modifications apportées aux actes juridiques réglementaires publiés dans le domaine de la protection des objets essentiels de l'infrastructure de l'information (ci-après - KII).

Tous ceux qui suivent le thème de la KII savent que récemment, il y a eu un changement actif dans la législation dans ce domaine - à la fois le décret du gouvernement de la Fédération de Russie n ° 127 et les arrêtés du FSTEC. Je ne reverrai pas le rapport. Dans la

présentation, tout est assez clair et compréhensible.

Il a été indiqué ici que la tâche principale des sujets KII est de soumettre des informations au FSTEC avant le 1er septembre 2019. Dans le même temps, il a été annoncé que de nombreux sujets KII qui ont déjà envoyé de telles informations ne le font pas sous une forme approuvée avec des informations excessives ou insuffisantes.

Un représentant de l'administration centrale du FSTEC de Russie, Anatoly Vasilyevich, a également pris la parole. Il a évoqué le problème d'une pénurie de personnel qualifié en sécurité de l'information.

Je pense que beaucoup seront intéressés par une diapositive avec des statistiques sur le nombre de spécialistes de la sécurité de l'information dans diverses industries. Il est clair que tout cela est tiré des données que les organisations soumettent au FSTEC; en conséquence, il n'y a pas d'organisations commerciales qui n'entrecoupent pas le FSTEC, mais qui sont toujours curieuses.

Ok, ce nombre - 22 mille personnes, en général, beaucoup. Et la qualité? Et avec la qualité, tout est plutôt triste. Aucun commentaire ici, il suffit de regarder la diapositive.

Dans le même temps, en termes de nombre de spécialistes des SI, un grand nombre de postes vacants ne sont pas fermés dans chaque industrie; environ 2 à 3 000 spécialistes font défaut.

Ici, en tant que leader et employeur de personnel dans le domaine de la sécurité de l'information, je voulais aussi ajouter un peu sur la qualité de la formation actuelle dans ce domaine. Récemment, j'avais un questionnaire sur la table sur la qualité de l'éducation d'IBshnikov, j'ai dû mettre des notes faibles et c'est pourquoi.

D'abord une histoire de ma vie. Quand je suis entré à l'université en 2000, je voulais vraiment m'inscrire dans une nouvelle spécialité prometteuse à l'époque "la sécurité de l'information", mais je n'ai pas obtenu les points et je suis allé étudier la physique. Les gardes de sécurité étaient notre groupe parallèle, et 3 des cinq années nous sommes allés avec eux presque aux mêmes conférences. Autrement dit, la plupart du temps, les responsables de la sécurité ont étudié la physique et les mathématiques avec nous.

Des conversations avec les diplômés actuels, j'ai réalisé que depuis, peu de choses avaient changé. Maintenant, nous avons beaucoup de jeunes gars et filles talentueux dans notre équipe. Mais le fait qu'ils fassent bien leur travail n'est pas le mérite des universités, mais le leur (la capacité de trouver rapidement du nouveau matériel et d'apprendre).

En conséquence, les diplômés de la direction "Sécurité de l'information" connaissent la physique, les mathématiques (y compris la cryptographie), ils connaissent la technologie de l'information dans son ensemble et sont formés à des degrés divers en programmation.

Et voici ce qu'ils ne savent pas et ne savent pas comment:

- Je ne connais pas la législation actuelle sur la protection des informations;

- ils ne savent pas comment rédiger des documents sur la sécurité des informations, ils ne savent pas quels documents sont nécessaires;

- ils ne savent pas comment construire un système de sécurité de l’information dans une entreprise plus ou moins grande;

- Ils ne connaissent pas les moyens de protection des informations (qui sont étrangers, nationaux), respectivement, ne savent pas comment travailler avec eux, les configurer, etc.

- ils ne connaissent pas les outils du pentest (même un scanner de vulnérabilité courant), ils ne savent pas comment les utiliser;

- Je ne sais pas lire et interpréter les rapports sur les vulnérabilités trouvées, je ne sais pas quoi faire des données reçues;

- et bien plus.

Ceci est mon expérience personnelle dans la ville de Vladivostok. Quelque part, la situation est peut-être bien meilleure. Mais nous avons des diplômés universitaires dans la spécialité "Sécurité de l'information", malheureusement, juste après avoir reçu le diplôme tant convoité, ils ne peuvent pas effectuer les tâches de "papier" ou de sécurité de l'information pratique. Et c'est triste.

Mais pour ne pas être complètement triste, gardez une photo de notre équipe de professionnels! =)

Intégrateurs

Donc, en fait, l'intégrateur n'a agi que d'un seul, c'est nous. Le premier orateur était notre PDG, Statsenko Pavel Sergeevich.

Le rapport était consacré à la surveillance centralisée des événements liés à la sécurité de l'information. Il a été dit que la sécurité des informations est un processus continu et que le suivi des événements suspects dans le système en fait partie intégrante.

Malheureusement, on rencontre souvent, notamment dans les agences gouvernementales, l'approche «a reçu un certificat de conformité et a oublié la sécurité des informations pendant 5 ans». Le problème ici est que la certification d'un système d'information pour les exigences de sécurité est un processus de confirmation de la conformité de ce système à l'une ou l'autre des exigences. Le certificat de conformité lui-même ne garantit pas la sécurité et ne donne aucune garantie (surtout si, après réception du certificat, retirez tout l'équipement de protection, oui).

Notre centre de surveillance est encore assez jeune et petit, surtout par rapport aux géants de cette direction, mais selon nos données les chiffres sont assez révélateurs.

En général, la surveillance des événements de sécurité de l'information est importante et peu coûteuse.

J'ai fait un discours.

J'ai décidé de soulever des sujets qui sont souvent abordés, mais qui sont encore ignorés par beaucoup. Ce sont principalement des problèmes de tête.

La première chose dont ils se sont souvenus était Eternal Blue. Pourquoi? Il a récemment eu 2 ans. Et parce que, selon nos statistiques, sur les objets sur lesquels nous travaillons il y a encore un très grand nombre de nœuds exposés à cette vulnérabilité. Déjà, il semblerait - un cas si rare, ils ont même contrebalancé la vulnérabilité sur les chaînes fédérales. Tout le monde a probablement couru, mis à jour. Quoi qu'il en soit, la réalité est beaucoup plus triste. Et nous parlons d'une vulnérabilité il y a 2 ans. Et ensuite? Les nouvelles vulnérabilités seront-elles également éliminées pendant des années?

Il a également abordé le problème de la négligence de la sécurité du "papier". Tout semble clair ici, je ne vous le dirai pas plus concis que M. Fry.

Il a mentionné avec désinvolture un autre problème qui a eu beaucoup d'importance - blâmer les problèmes de SI sur les spécialistes informatiques. Il ne reste plus qu'à faire comprendre aux dirigeants des organisations que le SI est un vaste domaine de connaissances distinct et que, de manière générale, IT + IS chez une seule personne est également un conflit d'intérêts. Après tout, l'informatique a besoin de tout pour fonctionner rapidement et de manière fiable, et les solutions IB consomment en tout cas une certaine quantité de ressources système.

Je me souvenais de publications sur Habré sur la fraude aux signatures électroniques. Pourquoi? Et ici, il est facile de faire une analogie entre les centres de certification et les centres de certification. Le problème est le même - le client veut plus vite et sans tracasseries administratives, certains licenciés vont sur le client, en raison de la «certification sur la photo» et d'autres commodités. Mais nous parlerons des services de mauvaise qualité des licenciés FSTEC.

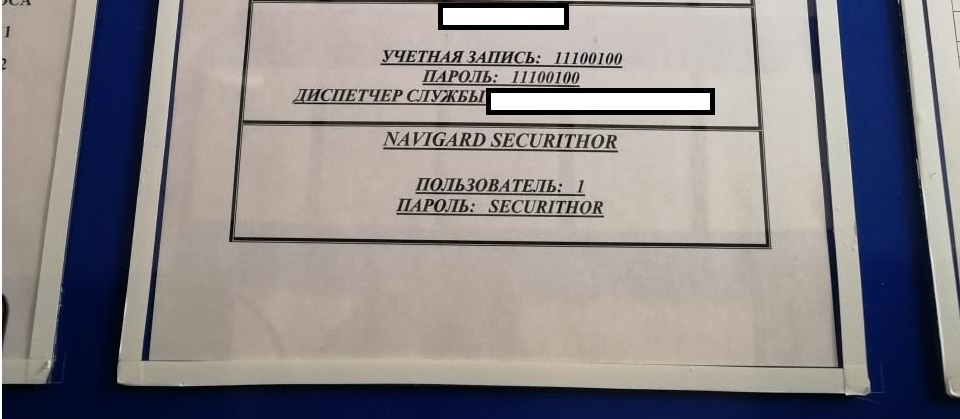

Le problème suivant est celui du développement de mauvaise qualité des composants des systèmes d'information. Le problème est particulièrement pertinent pour le secteur public. Et en partie à cause du système de passation des marchés publics. Ici, l'agence d'État annonce un appel d'offres pour le développement d'un portail. Le gagnant est celui qui a offert un prix inférieur. Lorsque le prix est plus bas, la qualité est pire (généralement). Les termes de référence du concours, en règle générale, ne sont pas trop détaillés, vous ne demanderez donc pas plus tard aux artistes négligents. En conséquence, nous obtenons des maladies infantiles: XSS, SQLi, mots de passe par défaut et autres "joies".

Et la dernière chose - ce qui a été assez de temps pour les performances est le problème des centres de données cloud certifiés. Pour un rappel de cette question urgente, merci à l'auteur de ce

billet . Le problème est relativement nouveau et grave. Cela est lié au fait qu'il est parfois difficile de savoir quoi et comment le fournisseur est réellement certifié, et même si tout va bien là-bas, alors il n'y a généralement aucun mécanisme pour s'assurer que votre serveur virtuel fonctionne vraiment sur un cluster certifié.

Dans le même temps, je n'engage nullement à ne pas regarder vers les centres de données cloud certifiés en général. Mais faites attention à la réaction du fournisseur aux demandes de présentation d'un certificat et, éventuellement, au site lui-même. Il est également nécessaire de spécifier la responsabilité d'un tel fournisseur dans les accords de service cloud.

Vendeurs

Comme notre événement est gratuit pour les visiteurs, il y avait donc de nombreux fournisseurs. Au crédit de ces derniers, il faut dire qu'il n'y avait pas tant de publicité directe dans leurs discours. Presque tous les conférenciers des vendeurs ont essayé de dire au public quelque chose d'intéressant et d'utile, bien qu'ils aient également mentionné leurs produits.

Je pense que cela ne vaut pas la peine de relire leurs discours en détail, qui veut se familiariser - vous pouvez télécharger les présentations à partir du lien au début de l'article.

Stands

En plus des présentations, des stands de démonstration ont été présentés dans le hall de l'administration de Primorsky Krai. En direct a montré le travail des scanners de vulnérabilité, des systèmes SIEM, des solutions IDS / IPS.

Deuxième jour

La deuxième journée du forum s'est tenue dans un lieu différent et dans un format différent. Lieu - Théâtre Pouchkine. Le format est des tables rondes.

A l'entrée, les visiteurs ont été accueillis par un gardien de sécurité médiéval.

Des stands de démonstration étaient également situés dans le hall.

Le format des tables rondes est intéressant en ce qu’il s’agit d’un format de discussion animée. Par exemple, le chef de notre centre de surveillance, Alexei Isikhara, a réprimandé les fournisseurs en disant qu'ils ne mettent pas à jour les signatures de leurs solutions IDS / IPS trop rapidement. À quoi il a reçu la réponse: "Nous allons essayer!".

Lors du débat sur le thème "Certification des objets d'informatisation", une discussion s'est engagée sur le thème des services de faible qualité fournis par les licenciés du FSTEC de Russie. L'un des visiteurs du forum a raconté son histoire. Leur appel d'offres pour la fourniture de services pour la conception d'un système de sécurité de l'information a été remporté par l'un des licenciés, qui ne voulait même pas venir à l'établissement pour travailler. Après que ce titulaire de permis ait néanmoins été contraint d'effectuer des travaux directement dans l'installation, le résultat a été médiocre.

La particularité de cette situation est que dans ce cas le client des services a révélé sa mauvaise qualité avant de signer le certificat d'achèvement. Malheureusement, beaucoup plus souvent, des problèmes sont identifiés après la clôture du contrat. Ici, je ne peux que répéter l'importance de sensibiliser les employés à la sécurité de l'information. Même si toute la sécurité des informations est censée être effectuée par des organisations tierces, il doit y avoir quelqu'un pour évaluer la qualité du travail effectué.

Un représentant du FSTEC de Russie était également présent dans la salle et a répondu à la question sur l’impact du régulateur sur ces licenciés sans scrupules. Alexey Baranov a déclaré que de telles violations devraient être supprimées dans le cadre du FSTEC de Russie surveillant les activités autorisées. En cas de violations par le régulateur ou à réception de plaintes contre le licencié, un ordre sera émis pour éliminer les violations. En cas de violations ou de plaintes répétées, le licencié peut être révoqué.

Résumé

J'ai promis une lueur d'optimisme dans cet article. Et le voici.

Nous organisons le forum depuis 2009. Et bien que, d'année en année, nous discutions principalement des

problèmes de SI et de leurs solutions possibles, il existe une dynamique positive. Et cela consiste dans le fait qu'aujourd'hui nous discutons déjà de problèmes complètement différents d'un niveau complètement différent. Et les problèmes eux-mêmes le seront toujours. Il est peu probable qu'un événement sur la sécurité de l'information ait lieu, où les conférenciers diront qu'au cours de l'année écoulée, aucune nouvelle vulnérabilité n'a été identifiée, personne n'a été piraté et aucune donnée personnelle n'a été divulguée.

Quant au niveau des problèmes, alors voyez par vous-même.

En 2009, nous avons parlé du fait qu'au sein de l'organisation, au moins une personne doit se voir attribuer la responsabilité d'assurer la sécurité de l'information. En 2019, nous parlons déjà du nombre d'agents de sécurité à part entière dont nous manquons dans les organisations.

En 2009, nous avons évoqué la nécessité d'introduire au moins certains moyens de protection des informations et de protéger les données personnelles. En 2019, nous parlons de la nécessité de collecter les journaux de ces remèdes, d'établir des corrélations et de suivre les événements de sécurité des informations.

En 2009, nous apportons des informations sur les systèmes d'information à certifier. En 2019, la sécurité de l'information ne s'arrête pas avec la délivrance d'un certificat de conformité.

Par conséquent, malgré tout mon pessimisme et les problèmes indiqués, quelque chose change lentement mais sûrement. L'essentiel est que quelqu'un pousse cette locomotive appelée "IB".

PSNotre forum vient de se terminer et nous réfléchissons déjà à la façon d'améliorer notre prochain événement.

Notez vos impressions positives ou négatives des événements de sécurité de l'information. Quels événements ont lieu dans votre région? Quel format vous convient le mieux? Quels sujets considérez-vous trop galvaudés et qui sont privés d'attention?

PPSPhotographe:

Elena Berezova