1. Introduction

1. IntroductionCet article concerne le produit de surveillance réseau Cisco StealthWatch.

Cisco Systems en fait la promotion active en tant que produit pour améliorer la sécurité du réseau, alors faisons les choses correctement.

Il y a déjà eu

un article sur ce sujet dans le blog TS Solution, dans cette série d'articles je vais me concentrer sur la configuration et le déploiement du produit. Néanmoins, pour ceux qui ont entendu parler de StealthWatch pour la première fois, nous définissons des concepts de base.

«Le système

Stealthwatch offre des capacités de surveillance de réseau et d'analyse de sécurité de

pointe pour accélérer et détecter plus précisément les menaces, répondre aux incidents et mener des enquêtes», explique Cisco et répertorie environ 50 exemples de réussite que vous pouvez trouver

ici. .

Sur la base des données de télémétrie de votre infrastructure, StealthWatch vous permet de:

· Détectez une variété de cyberattaques (APT, DDoS, 0 jour, fuite de données, botnet)

· Surveiller la conformité aux politiques de sécurité

· Détecter les anomalies dans le comportement des utilisateurs et des équipements

· Effectuer un audit cryptographique du trafic (technologie ETA)

Au cœur de StealthWatch se trouve la collection de NetFlow et IPFIX à partir de routeurs, commutateurs et autres périphériques réseau. En conséquence, le réseau devient un capteur sensible et permet à l'administrateur de regarder où les méthodes traditionnelles de protection du réseau, telles que NGFW, ne peuvent pas atteindre. Les protocoles suivants peuvent collecter StealthWatch: NetFlow (à partir de la version 5), sFlow, jFlow, cFlow, Netstream, nvzFlow, IPFIX, Packeteer-2 et d'autres améliorations personnalisées.

2. Quels outils ce logiciel utilise-t-il pour l'analyse?Tout d'abord, la modélisation comportementale et les signatures comportementales, c'est-à-dire une surveillance constante de chaque appareil du réseau et la capacité de déterminer les indicateurs de base d'un comportement normal et anormal. Pour chaque hôte, qu'il s'agisse d'un utilisateur, d'un serveur ou d'un routeur, sa propre ligne de base est construite (un modèle de comportement idéal), s'écartant de laquelle nous voyons toutes les anomalies par rapport à cet hôte.

Par exemple: un utilisateur a soudainement commencé à télécharger de grandes quantités de données, bien qu'il ne l'ait jamais fait - StealthWatch le détecte presque instantanément.

Deuxièmement, l'analyse des menaces mondiales. Cela fait référence à l'intégration avec le célèbre Cisco Talos - une énorme base de données de signatures d'attaques connues, mise à jour dans le monde entier en temps réel.

Troisièmement, le bon vieux machine learning, dans le cas de Cisco, basé sur la technologie Cognitive Intelligence.

La technologie sous-tend également la solution ETA - Encrypted Traffic Analytics, qui vous permet de déterminer si une connexion cryptée est mauvaise sans la décrypter (attaque, trafic indésirable et communications C&C).

3. Une brève introduction à l'interfacePour que vous compreniez à quoi cela ressemble et que vous

n'obteniez pas de belles images, je veux montrer quelques captures d'écran du travail de laboratoire Cisco qui peuvent être effectuées par tout le monde dans

dcloud .

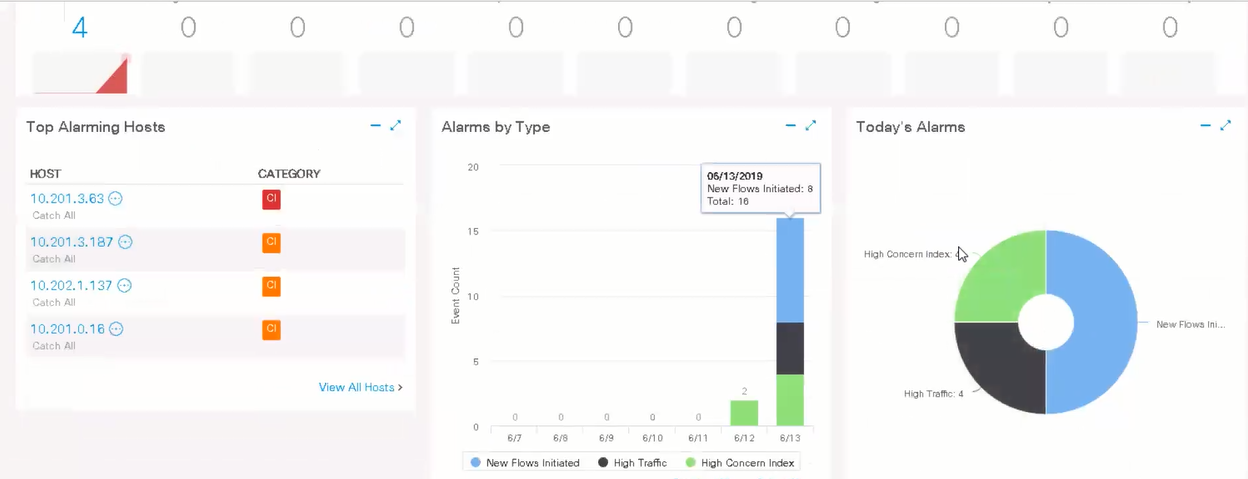

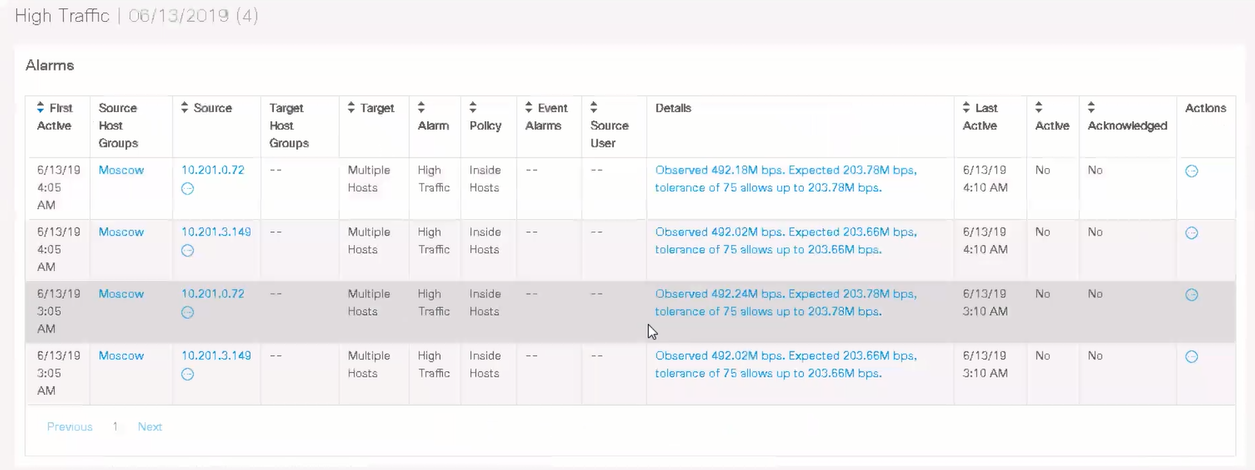

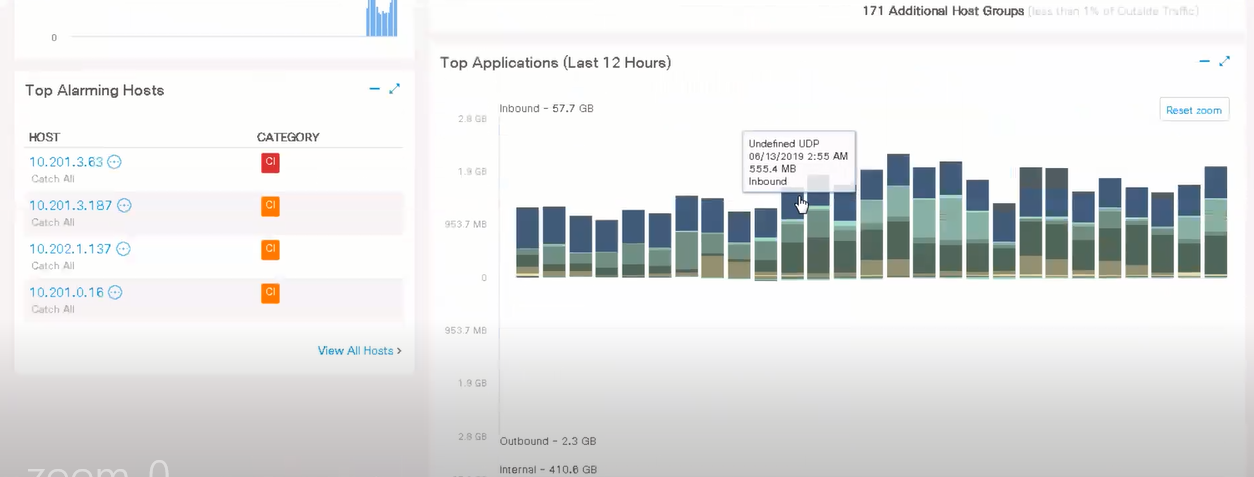

Des tableaux et des graphiques assez pratiques dans le tableau de bord affichent les statistiques générales du réseau: alarmes, de qui et quand elles l'ont été, trafic des protocoles réseau, applications et incidents de sécurité.

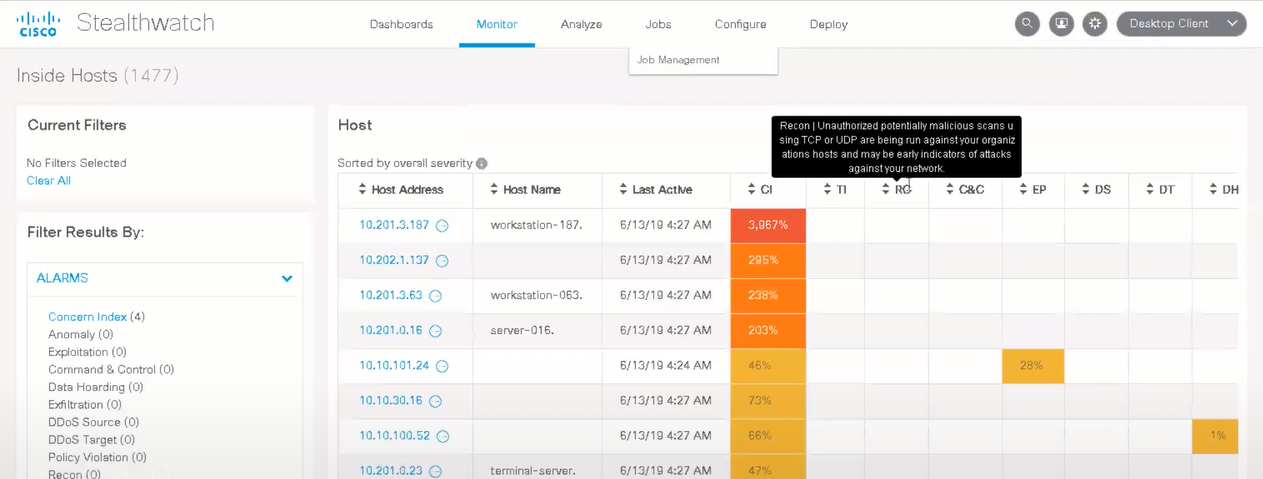

Dans l'onglet moniteur, une liste plus détaillée des hôtes suspects apparaît et un tableau dont les valeurs sont responsables des comportements suspects et des attaques sur un hôte particulier.

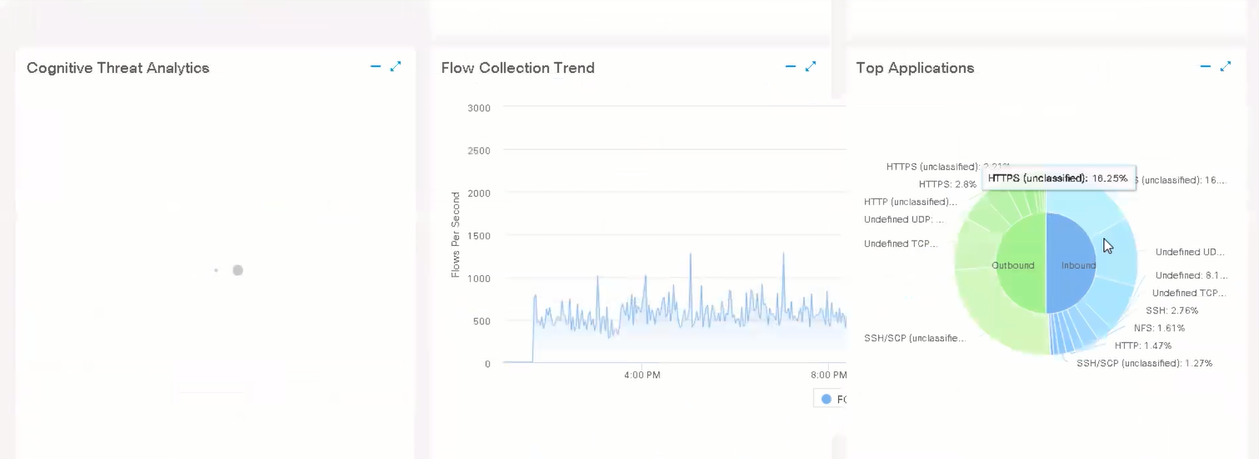

Ensuite, vous pouvez observer le trafic des applications, ventilé par protocoles. Bien sûr, la période de temps change, vous pouvez vous déplacer vers l'intérieur, en mettant en évidence la section nécessaire (dans Flow dans le tableau de bord, vous pouvez également «passer à travers»).

Tous les paramètres et une immersion complète dans l'interface, vous le verrez dans les articles suivants.

4. Architecture

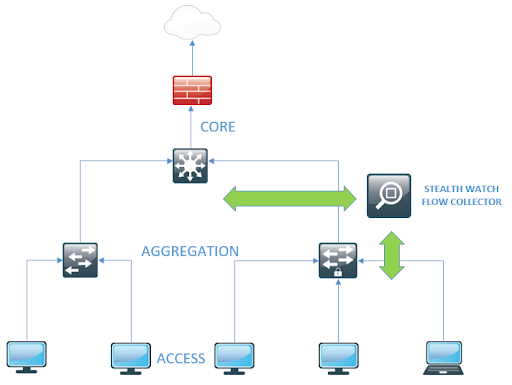

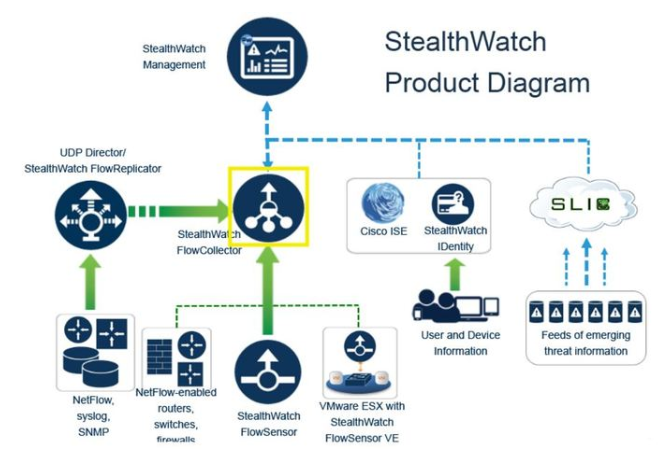

L'architecture de StealthWatch est, d'une part, un peu plus compliquée que celle de ses concurrents, mais d'autre part, elle est plus granulaire et permet plus de personnalisation. Les composants requis sont Flow Collector (FC) et StealthWatch Management Console (SMC).

FlowCollector est un périphérique physique ou virtuel qui collecte des données NetFlow et des données d'application via NBAR à partir de commutateurs, routeurs et pare-feu.

SMC est un périphérique physique ou virtuel qui combine, organise et représente graphiquement les données collectées à partir des FC. L'intégration avec AD et Cisco ISE est possible.

En tant qu'appareils optionnels mais non moins intéressants, je souligne FlowSensor (FS) et UDP-Director (UDP-D).

Le premier peut être un périphérique physique ou virtuel et constitue une solution pour générer NetFlow à partir de périphériques hérités ou lorsque vous utilisez des commutateurs de niveau d'accès bon marché. FlowSensor peut fournir la formation d'enregistrements NetFlow pour tout le trafic arrivant à l'aide des protocoles SPAN, RSPAN.

De plus, dans la plupart des cas, FlowSensor doit utiliser la technologie ETA (détection de logiciels malveillants dans le trafic crypté), mais à partir des séries ISR et ASR, les routeurs peuvent fonctionner avec ETA sans capteur de débit.

UDP-D est un périphérique physique qui collecte les données NetFlow et les achemine en tant que flux unique et compressé vers un FlowCollector. À titre d'exemple, il peut exporter un flux en même temps vers StealthWatch, SolarWinds et autre chose. Il réduit également la charge du Flow Collector et optimise les performances du réseau. En vérité, il suffit d'exporter un flux vers différentes plateformes. Par conséquent, le composant le plus cher de l'architecture StealthWatch n'est pas si nécessaire.

L'architecture ressemble à ceci dans une version simplifiée:

Et dans une version plus complète (complexe et incompréhensible):

5. Configuration minimale requise

5. Configuration minimale requiseMaintenant, vous pouvez passer à «vous» avec StealthWatch, alors regardons les ressources minimales pour le déployer sur le réseau.

Pour la console de gestion StealthWatch:RAM 16 Go (24 Go recommandés), 3 processeurs, lecteurs 125 Go

Pour FlowCollector:RAM 16 Go, 2 CPU, 200 Go de disque

* Prend en charge <250 exportateurs, <125000 hôtes, <4500 ips

Et si nous voulons une architecture complète, que nous envisagerons à l'avenir, nous devons également allouer des ressources pour FlowSensor et UDP-Director.

Pour FlowSensor:RAM 4 Go, 1 CPU, 60 Go de disque

Pour UDP-Director:RAM 4 Go, 1 processeur, 60 Go de disque

* Le SSD est préférable pour toutes les machines virtuelles, mais NetFlow «vole» vers FlowCollector, par conséquent, les ressources doivent d'abord être allouées au FC

Une mise en garde importante est que les images de ces machines virtuelles sont disponibles uniquement pour VMware (ESXi) et KVM. Exigences pour eux.

VMware (ESXi):Version 6.0 ou 6.5.

La migration en direct et les instantanés ne sont pas pris en charge.

KVM:Utilisation de toute distribution Linux compatible.

Les versions d'hôtes KVM sont libvirt 3.0.0, qemu-KVM 2.8.0, Open vSwitch 2.6.1 et Linux Kernel 4.4.38. Ils peuvent être autres, mais les ingénieurs Cisco ont effectué des tests sur ces derniers et confirmé leur opérabilité.

Si vous êtes intéressé à regarder la sécurité de votre réseau sous un angle différent, vous pouvez nous contacter à sales@tssolution.ru et nous effectuerons gratuitement une démonstration ou un pilote StealthWatch sur votre réseau.

C'est tout pour l'instant. Dans le prochain

article, nous allons procéder directement au déploiement de StealthWatch et parler davantage des nuances de ce processus.