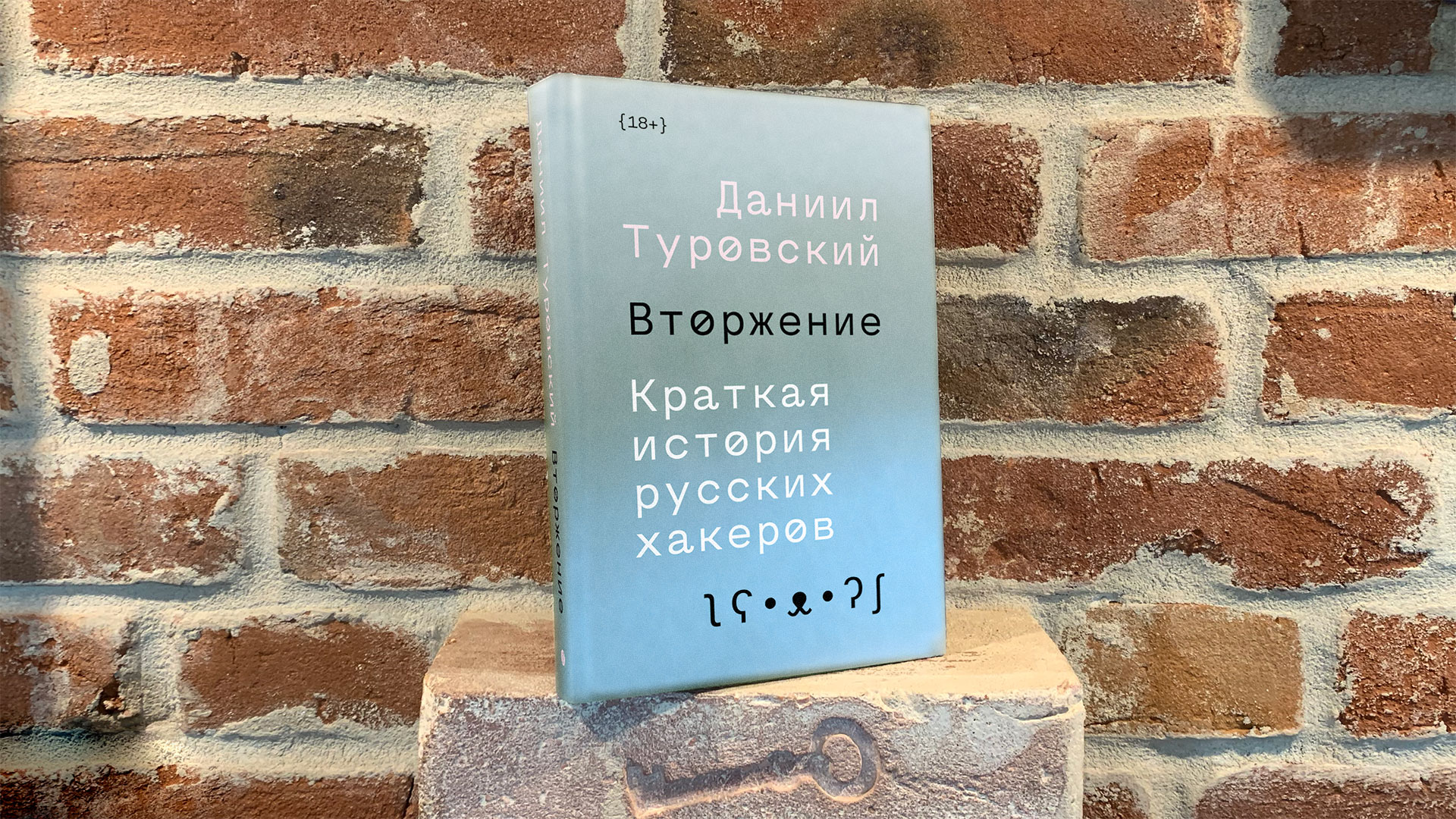

Extrait du livre «Invasion. Une brève histoire des pirates russes

En mai de cette année

, le livre du journaliste Daniil Turovsky, «Invasion. Une brève histoire des hackers russes. " Il contient des histoires du côté obscur de l'industrie informatique russe - sur les gars qui sont tombés amoureux des ordinateurs et ont appris non seulement à programmer, mais à voler des gens. Le livre se développe, comme le phénomène lui-même - du hooliganisme chez les adolescents et des fêtes de forum aux opérations de pouvoir et aux scandales internationaux.

Daniel a collecté des documents pendant plusieurs années, certaines histoires

sont apparues sur Medusa et, pour la nouvelle version d'articles de Daniel Andrew Kramer du New York Times en 2017, a reçu le prix Pulitzer.

Mais le piratage - comme tout crime - est un sujet trop fermé. Les histoires vraies ne se transmettent qu'entre les bouches. Et le livre laisse l'impression de gonfler follement la curiosité de l'incomplétude - comme si pour chacun de ses héros, vous pouvez ajouter un volume en trois volumes de "comment c'était vraiment."

Avec la permission de l'éditeur, nous publions un petit extrait sur le groupe Lurk, qui a pillé des banques russes en 2015-16.

À l'été 2015, la Banque centrale russe a créé Fincert, un centre de surveillance et de réponse aux incidents informatiques dans le secteur financier et du crédit. Grâce à elle, les banques échangent des informations sur les attaques informatiques, les analysent et reçoivent des recommandations sur la protection contre les services spéciaux. Les attaques de ce type sont nombreuses: en juin 2016, la Sberbank a

estimé les pertes de l'économie russe à la cybercriminalité à 600 milliards de roubles - en même temps, la banque avait une filiale Bizon, qui s'occupe de la sécurité des informations de l'entreprise.

Le premier

rapport sur les résultats des travaux de Fincert (d'octobre 2015 à mars 2016) décrit 21 attaques ciblées contre l'infrastructure des banques; À la suite de ces événements, 12 affaires pénales ont été engagées. La plupart de ces attaques ont été l'œuvre d'un groupe, nommé Lurk en l'honneur du virus du même nom développé par des pirates: avec son aide, de l'argent a été volé dans des entreprises commerciales et des banques.

Des experts de la police et de la cybersécurité recherchent des membres du groupe depuis 2011. Pendant longtemps, la recherche a été infructueuse - en 2016, le groupe avait volé environ trois milliards de roubles dans les banques russes, plus que tout autre pirate informatique.

Le virus Lurk était différent de ce que les enquêteurs avaient vu auparavant. Lorsque le programme a été exécuté dans le laboratoire pour le test, il n'a rien fait (c'est pourquoi il s'appelait Lurk - de l'anglais «to hide»). Plus tard,

il s'est avéré que Lurk est conçu comme un système modulaire: le programme charge progressivement des blocs supplémentaires avec diverses fonctionnalités - de l'interception de caractères, de connexions et de mots de passe saisis sur le clavier à la possibilité d'enregistrer un flux vidéo à partir de l'écran d'un ordinateur infecté.

Pour propager le virus, le groupe a piraté des sites visités par des employés de banque: des médias en ligne (par exemple, RIA Novosti et Gazeta.ru) aux forums comptables. Les pirates ont exploité une vulnérabilité dans un système d'échange de bannières publicitaires et ont distribué des logiciels malveillants à travers eux. Sur certains sites, des pirates informatiques ont établi un lien avec le virus pendant une courte période: sur le forum de l'un des magazines pour comptables, il est apparu en semaine à midi pendant deux heures, mais pendant ce temps, Lurk a trouvé plusieurs victimes appropriées.

En cliquant sur la bannière, l'utilisateur a été redirigé vers la page d'exploitation, après quoi la collecte d'informations a commencé sur l'ordinateur attaqué - principalement les pirates informatiques étaient intéressés par le programme de services bancaires à distance. Les détails des ordres de paiement bancaire ont été remplacés par ceux nécessaires, et les virements non autorisés ont été envoyés aux comptes des sociétés associées au groupement. Selon Sergei Golovanov de Kaspersky Lab, dans de tels cas, les groupes utilisent généralement des sociétés d'un jour, "qui ne se soucient pas de ce qu'il faut transférer et retirer": l'argent reçu y est encaissé, mis dans des sacs et des signets sont laissés dans les parcs de la ville où les pirates les ramassent . Les membres du groupe ont soigneusement caché leurs actions: crypté toute la correspondance quotidienne, domaines enregistrés pour les faux utilisateurs. "Les attaquants utilisent un triple VPN, Thor, des conversations secrètes, mais le problème est que même un mécanisme qui fonctionne bien échoue", explique Golovanov. - Ce VPN va tomber, alors le chat secret n'est pas si secret, puis un au lieu d'appeler via Telegram, juste appelé depuis le téléphone. C'est un facteur humain. Et lorsque vous collectez une base de données depuis des années, vous devez rechercher de tels accidents. Après cela, les responsables de l'application des lois peuvent contacter les fournisseurs pour savoir qui s'est rendu à une telle adresse IP et à quelle heure. Et puis le boîtier est construit. "

La détention des pirates de Lurk

ressemblait à un film d'action. Des officiers de l'EMERCOM ont coupé des serrures dans des maisons de campagne et des appartements de pirates dans différentes parties d'Ekaterinbourg, après quoi des agents du FSB ont crié à l'intérieur, ont attrapé des pirates et les ont jetés au sol, ont fouillé les locaux. Après cela, les suspects ont été mis dans un bus, amenés à l'aéroport, emmenés le long de la piste et emmenés dans un avion-cargo, qui s'est envolé pour Moscou.

Dans les garages appartenant à des pirates, ils ont trouvé des voitures - des modèles coûteux d'Audi, de Cadillac et de Mercedes. On retrouve également une montre incrustée de 272 diamants.

Ils ont saisi des bijoux d'une

valeur de 12 millions de roubles et d'armes. Au total, la police a effectué environ 80 perquisitions dans 15 régions et détenu environ 50 personnes.

En particulier, tous les experts techniques du groupe ont été arrêtés. Ruslan Stoyanov, un employé de Kaspersky Lab, qui a été impliqué dans l'enquête sur les crimes de Lurk avec des services spéciaux, a déclaré que beaucoup d'entre eux recherchaient une direction sur des sites réguliers pour sélectionner du personnel pour le travail à distance. Le fait que le travail serait illégal n'était pas mentionné dans les annonces, et Lurk offrait un salaire supérieur au salaire du marché, et il était possible de travailler à domicile.

"Tous les matins, sauf le week-end, dans différentes parties de la Russie et de l'Ukraine, des individus sont allés à des ordinateurs et ont commencé à travailler", a expliqué Stoyanov. «Les programmeurs ont tordu les fonctions de la prochaine version du [virus], les testeurs l'ont vérifié, puis la personne responsable du botnet a tout téléchargé sur le serveur de commandes, après quoi il y a eu une mise à jour automatique sur les ordinateurs du bot.»

L'examen du dossier du groupe devant les tribunaux a commencé à l'automne 2017 et s'est poursuivi début 2019 - en raison du volume de l'affaire, dans lequel environ six cents volumes. Un avocat pirate qui cachait son nom a

déclaré qu'aucun des suspects ne conclurait un accord avec l'enquête, mais certains ont admis une partie des charges. "Nos clients ont travaillé sur le développement de diverses parties du virus Lurk, mais beaucoup ne savaient tout simplement pas qu'il s'agissait d'un cheval de Troie", a-t-il expliqué. "Quelqu'un a fait partie des algorithmes qui pouvaient fonctionner avec succès dans les moteurs de recherche."

Le cas d'un des hackers du groupe a fait l'objet d'une production distincte, et il a été condamné à 5 ans, notamment pour rupture du réseau aéroportuaire d'Ekaterinbourg.

Au cours des dernières décennies, en Russie, des services spéciaux ont réussi à vaincre la plupart des grands groupes de hackers qui ont violé la règle principale - "Ne travaillez pas pour le ru": Carberp (a volé environ un milliard et demi de roubles dans les comptes des banques russes), Anunak (a volé plus d'un milliard de roubles dans les comptes des banques russes), Paunch (plates-formes créées pour les attaques par lesquelles jusqu'à la moitié des infections dans le monde sont passées) et ainsi de suite. Les revenus de ces groupes sont comparables aux revenus des marchands d'armes, et des dizaines de personnes en font partie en plus des pirates eux-mêmes - agents de sécurité, chauffeurs, employés en espèces, propriétaires de sites sur lesquels de nouveaux exploits apparaissent, etc.