En quoi un bon gardien de sécurité informatique est-il différent d'un bon gardien de sécurité? Non, pas par le fait qu'à un moment donné, il se souviendra de la mémoire du nombre de messages que le manager Igor a envoyés hier au collègue de Maria. Un bon gardien de sécurité essaie d'identifier à l'avance les éventuelles violations et de les détecter en temps réel, en faisant tout son possible pour que l'incident ne se poursuive pas. Les systèmes de gestion des événements de sécurité (SIEM, de la section Informations de sécurité et gestion des événements) simplifient considérablement la tâche d'enregistrement et de blocage rapide de toute tentative de violation.

En quoi un bon gardien de sécurité informatique est-il différent d'un bon gardien de sécurité? Non, pas par le fait qu'à un moment donné, il se souviendra de la mémoire du nombre de messages que le manager Igor a envoyés hier au collègue de Maria. Un bon gardien de sécurité essaie d'identifier à l'avance les éventuelles violations et de les détecter en temps réel, en faisant tout son possible pour que l'incident ne se poursuive pas. Les systèmes de gestion des événements de sécurité (SIEM, de la section Informations de sécurité et gestion des événements) simplifient considérablement la tâche d'enregistrement et de blocage rapide de toute tentative de violation.Traditionnellement, les systèmes SIEM combinent un système de gestion de la sécurité de l'information et un système de gestion des événements de sécurité. Une caractéristique importante des systèmes est l'analyse des événements de sécurité en temps réel, ce qui leur permet de répondre aux dommages existants.

Les principales tâches des systèmes SIEM:- Collecte et normalisation des données

- Corrélation des données

- Alerte

- Panneaux de visualisation

- Organisation du stockage des données

- Recherche et analyse de données

- Rapports

Raisons de la forte demande de systèmes SIEM

Récemment, la complexité et la coordination des attaques contre les systèmes d'information ont considérablement augmenté. Dans le même temps, le complexe d'outils de protection des informations utilisés devient de plus en plus compliqué - systèmes de détection d'intrusion réseau et hôte, systèmes DLP, systèmes antivirus et pare-feu, scanners de vulnérabilité, etc. Chaque moyen de protection génère un flux d'événements avec des détails différents et souvent une attaque ne peut être vue qu'en chevauchant des événements de différents systèmes.

Beaucoup a été

écrit sur toutes sortes de systèmes SIEM commerciaux, mais nous offrons un bref aperçu des systèmes SIEM open source à part entière qui n'ont pas de limites artificielles sur le nombre d'utilisateurs ou les volumes de données reçues / stockées, et sont également facilement évolutifs et pris en charge. Nous espérons que cela aidera à évaluer le potentiel de ces systèmes et à décider d'intégrer ces solutions dans les processus commerciaux de l'entreprise.

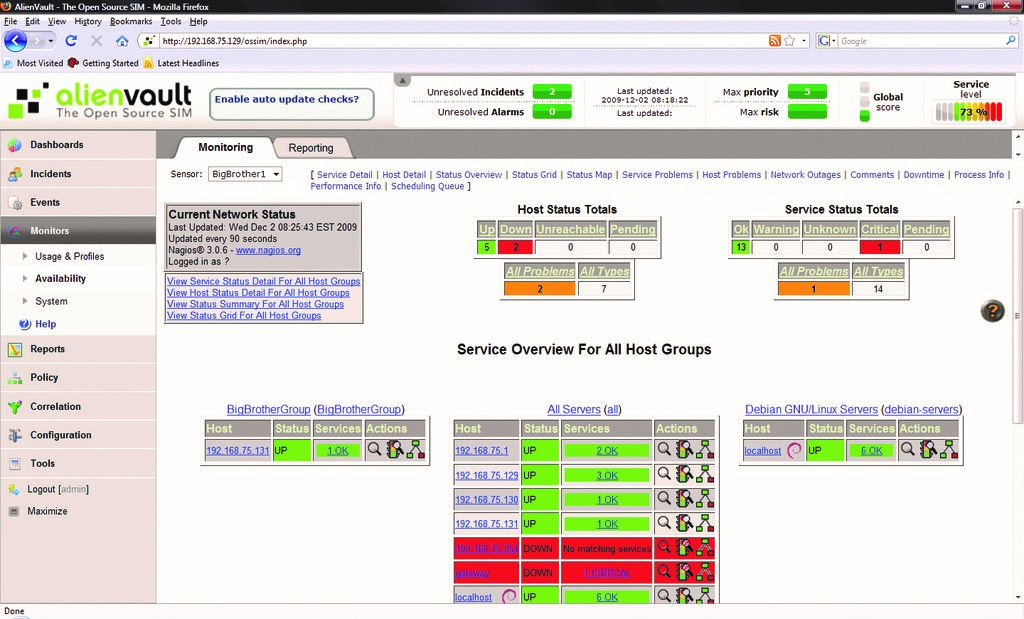

AlienVault OSSIM

AlienVault OSSIM est une version open source d'AlienVault USM, l'un des principaux systèmes commerciaux SIEM. OSSIM est un cadre composé de plusieurs projets open source, y compris le système de réseau de détection d'intrusion Snort, le réseau Nagios et le système de surveillance d'hôte, le système de détection d'intrusion d'hôte OSSEC et le scanner de vulnérabilité OpenVAS.

Pour la surveillance des périphériques, l'agent AlienVault est utilisé, qui envoie les journaux de l'hôte au format syslog à la plate-forme GELF ou peut être utilisé par un plug-in pour l'intégration avec des services tiers, tels que le service de proxy inverse du site Web Cloudflare ou le système d'authentification multifacteur Okta.

La version USM diffère d'OSSIM en termes de gestion améliorée des journaux, de surveillance de l'infrastructure cloud, d'automatisation et de mise à jour des informations sur les menaces et la visualisation.

Les avantages- Construit sur des projets open source éprouvés;

- Une grande communauté d'utilisateurs et de développeurs.

Inconvénients- Ne prend pas en charge la surveillance des plates-formes cloud (par exemple, AWS ou Azure);

- Il n'y a pas de gestion, de visualisation, d'automatisation et d'intégration des journaux avec des services tiers.

SourceMozDef (Mozilla Defense Platform)

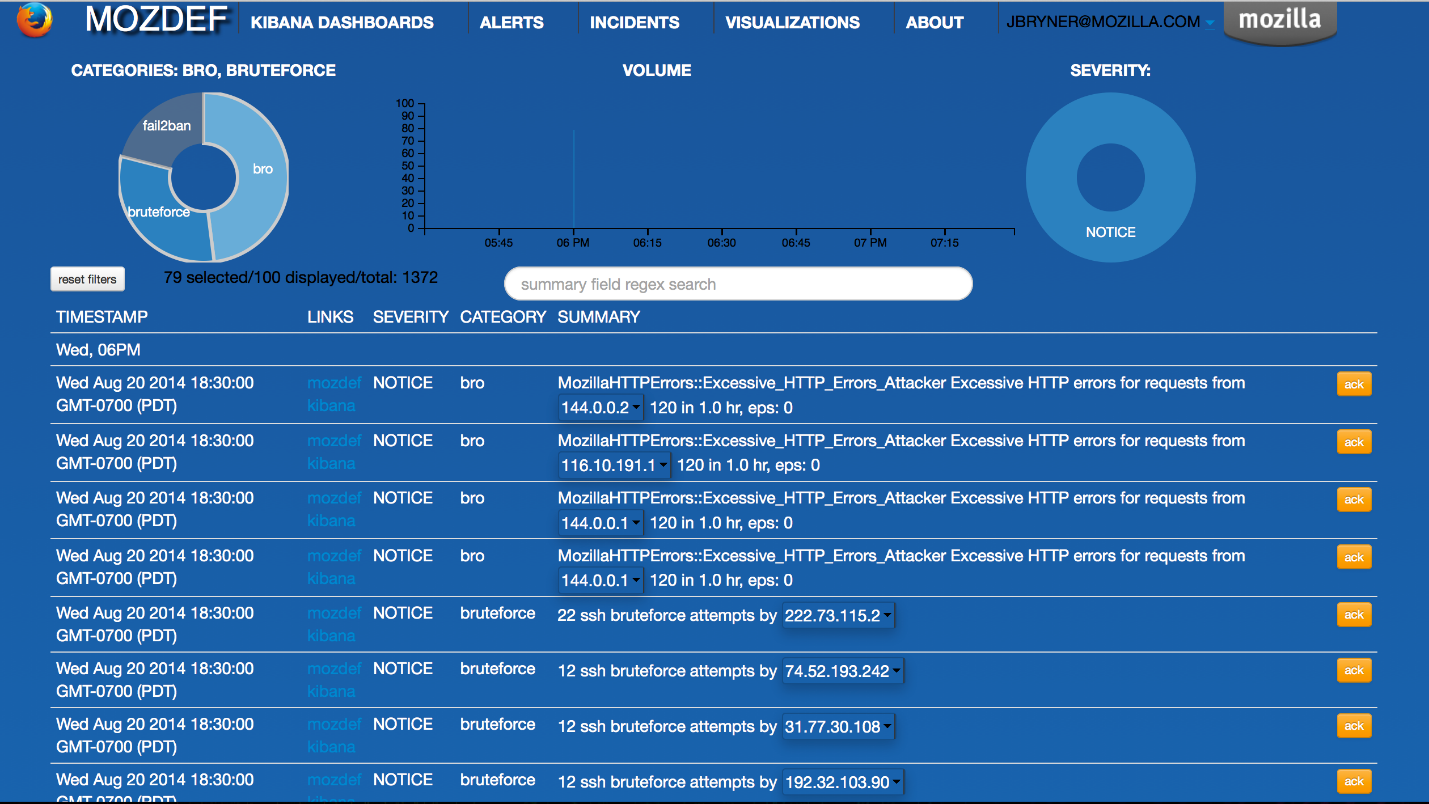

Le système MozDef SIEM de Mozilla est utilisé pour automatiser la gestion des incidents de sécurité. Le système est conçu dès le départ pour des performances, une évolutivité et une tolérance aux pannes maximales, avec une architecture de microservices - chaque service s'exécute dans un conteneur Docker.

Comme OSSIM, MozDef est construit sur des projets open source éprouvés, y compris le module de journalisation et d'indexation Elasticsearch, la plate-forme Meteor pour créer une interface Web flexible et le plugin Kibana pour la visualisation et la représentation graphique.

La corrélation et la notification des événements sont effectuées à l'aide de la demande Elasticsearch, qui vous permet d'écrire vos propres règles de traitement des événements et des alertes à l'aide de Python. Selon Mozilla, MozDef peut gérer plus de 300 millions d'événements par jour. MozDef accepte uniquement les événements au format JSON, mais il existe une intégration avec des services tiers.

Les avantages- Il n'utilise pas d'agents - il fonctionne avec les journaux JSON standard;

- Facile à évoluer grâce à l'architecture de microservice;

- Prend en charge les sources de données des services cloud, notamment AWS CloudTrail et GuardDuty.

Inconvénients- Système nouveau et moins établi.

SourceWazuh

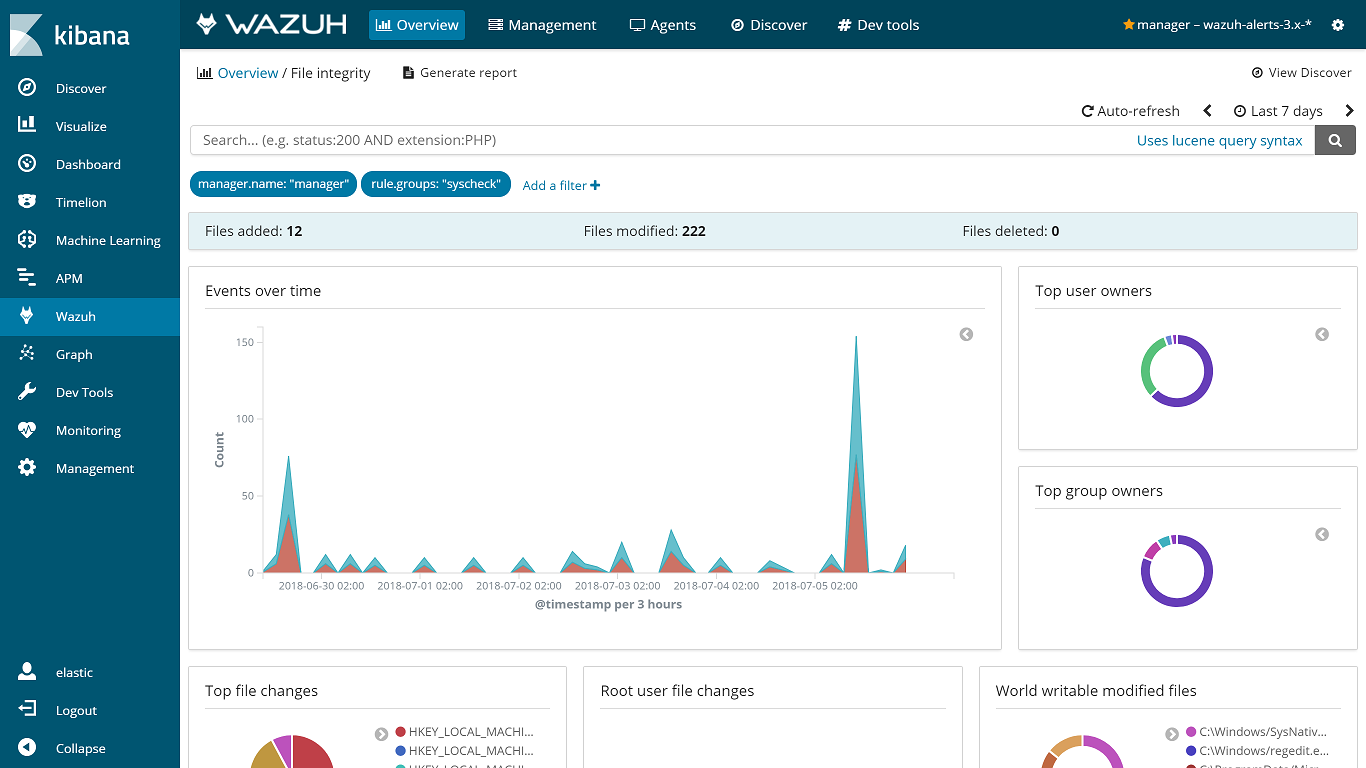

Wazuh a commencé à évoluer en tant que fork d'OSSEC, l'un des SIEM open source les plus populaires. Et maintenant, c'est sa propre solution unique avec de nouvelles fonctionnalités, des corrections de bugs et une architecture optimisée.

Le système est construit sur la pile ElasticStack (Elasticsearch, Logstash, Kibana) et prend en charge à la fois la collecte de données basée sur les agents et la réception des journaux système. Cela le rend efficace pour la surveillance des périphériques qui génèrent des journaux mais ne prennent pas en charge l'installation d'agent - périphériques réseau, imprimantes et périphériques.

Wazuh prend en charge les agents OSSEC existants et fournit même des conseils sur la migration d'OSSEC vers Wazuh. Bien que OSSEC soit toujours activement pris en charge, Wazuh est considéré comme une continuation d'OSSEC en raison de l'ajout d'une nouvelle interface Web, d'une API REST, d'un ensemble de règles plus complet et de nombreuses autres améliorations.

Les avantages- Fondé et compatible avec le populaire SIEM OSSEC;

- Prend en charge diverses options d'installation: Docker, Puppet, Chef, Ansible;

- Prend en charge la surveillance des services cloud, y compris AWS et Azure;

- Il comprend un ensemble complet de règles pour détecter de nombreux types d'attaques et vous permet de les faire correspondre conformément à PCI DSS v3.1 et CIS.

- S'intègre au système de stockage et d'analyse des journaux Splunk pour la visualisation des événements et la prise en charge de l'API.

Inconvénients- Architecture sophistiquée - nécessite le déploiement complet d'Elastic Stack en plus des composants du serveur Wazuh.

SourcePrelude OSS

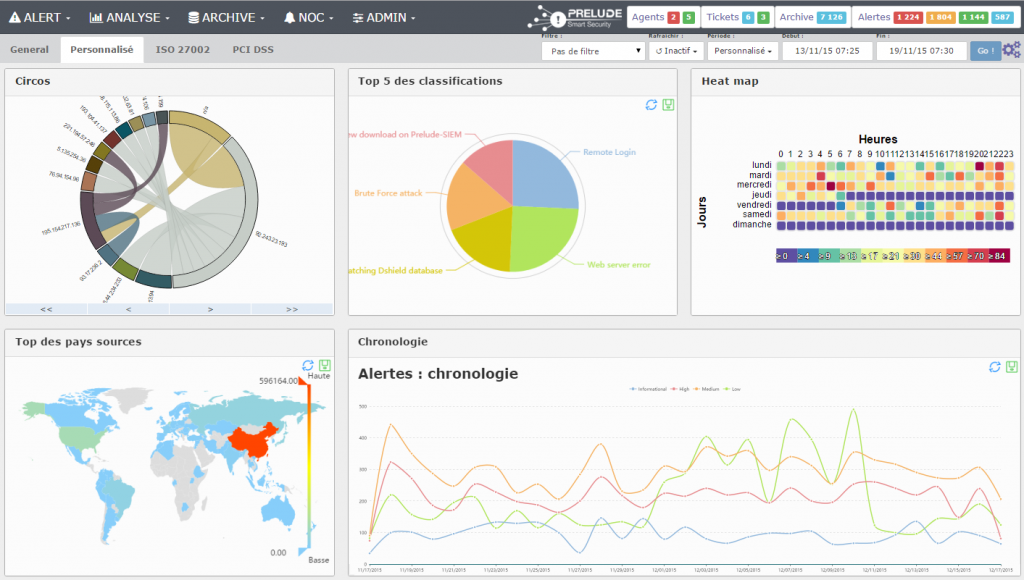

Prelude OSS est une version open source du commercial Prelude SIEM, développé par la société française CS. La solution est un système SIEM modulaire flexible qui prend en charge de nombreux formats de journaux, l'intégration avec des outils tiers tels que OSSEC, Snort et le système de détection de réseau Suricata.

Chaque événement est normalisé en un message au format IDMEF, ce qui simplifie l'échange de données avec d'autres systèmes. Mais il y a une mouche dans la pommade - Prelude OSS est très limité en performances et fonctionnalités par rapport à la version commerciale de Prelude SIEM, et est destiné davantage aux petits projets ou à l'étude des solutions SIEM et à l'évaluation de Prelude SIEM.

Les avantages- Un système éprouvé depuis longtemps développé depuis 1998;

- Prend en charge de nombreux formats de journaux différents;

- Normalise les données au format IMDEF, ce qui facilite le transfert de données vers d'autres systèmes de sécurité.

Inconvénients- Fonctionnalités et performances considérablement limitées par rapport aux autres systèmes SIEM open source.

SourceSagan

Sagan est un SIEM hautes performances qui met l'accent sur la compatibilité Snort. En plus des règles de support écrites pour Snort, Sagan peut écrire dans la base de données Snort et peut même être utilisé avec l'interface Shuil. Il s'agit essentiellement d'une solution multi-thread légère qui offre de nouvelles fonctionnalités tout en restant convivial pour Snort.

Les avantages- Entièrement compatible avec la base de données Snort, les règles et l'interface utilisateur;

- L'architecture multithread offre des performances élevées.

Inconvénients- Un projet relativement jeune avec une petite communauté;

- Un processus d'installation complexe, comprenant l'assemblage de l'ensemble du SIEM à partir de la source.

SourceConclusion

Chacun des systèmes SIEM décrits a ses propres caractéristiques et limites, ils ne peuvent donc pas être qualifiés de solution universelle pour aucune organisation. Cependant, ces solutions disposent d'un code open source, qui vous permet de les déployer, de les tester et de les évaluer sans coût excessif.

Quoi d'autre est intéressant à lire sur le blog Cloud4Y→

VNIITE de la planète de l'ensemble: comment en URSS ils ont mis au point un système de «maison intelligente»→

Comment les interfaces neuronales aident l'humanité→ La

cyberassurance sur le marché russe→

Lumière, caméra ... cloud: comment les nuages changent l'industrie du cinéma→

Football dans les nuages - la mode ou une nécessité?Abonnez-vous à notre chaîne

Telegram pour ne pas manquer un autre article! Nous écrivons pas plus de deux fois par semaine et uniquement pour affaires.