Vie privée ou sécurité publique

Début juillet, l'Association des fournisseurs de services Internet de Grande-Bretagne (ISPA-UK) a

résumé les résultats des nominations annuelles "protagoniste" et "protagoniste" d'Internet. Parmi les "méchants principaux" figurait l'organisation Mozilla.

Il s'agit d'une décision inattendue. Le

Manifeste et les 10 principes selon lesquels Mozilla promet de lutter pour la santé d'Internet sont largement connus: «Un Internet mondial ouvert est la ressource de communication et de collaboration la plus puissante que nous connaissons. Il incarne nos espoirs les plus profonds pour le progrès de l'humanité. Il offre de nouvelles opportunités d'apprentissage, de compréhension et de résolution des problèmes mondiaux. »

Mozilla est l'une des rares organisations qui vise non pas à réaliser des bénéfices, mais à développer Internet et à protéger les utilisateurs. Pourquoi lui a-t-on décerné le titre de "méchante en chef"? Il s'avère précisément pour cela, c'est-à-dire pour la protection «excessive» des utilisateurs. La pomme de discorde était le protocole DoH (DNS-over-HTTPS).

Selon ISPA-UK, Mozilla a reçu le titre de "méchant Internet" "pour son approche proposée de la mise en œuvre du DNS sur HTTPS de manière à contourner le filtrage britannique et les obligations parentales, sapant les normes de sécurité Internet au Royaume-Uni."

Faites attention à l'expression "portant atteinte aux normes de sécurité".

DNS sur HTTPS

Mozilla a en effet été impliqué dans le développement de DNS sur HTTPS, qui a ensuite été publié en tant que norme IETF.

«Nous nous inquiétons des entreprises et des organisations qui collectent et vendent secrètement des données utilisateur. Par conséquent, nous avons ajouté une protection contre le suivi », a

écrit Clark au nom de Mozilla peu après l'adoption de la norme. «Grâce à ces deux initiatives (+ Trusted Recursive Resolver), les fuites de données qui font partie du système des noms de domaine depuis sa création il y a 35 ans sont éliminées.»

Lin Clark explique comment un système DNS non sécurisé met en danger les utilisateurs:

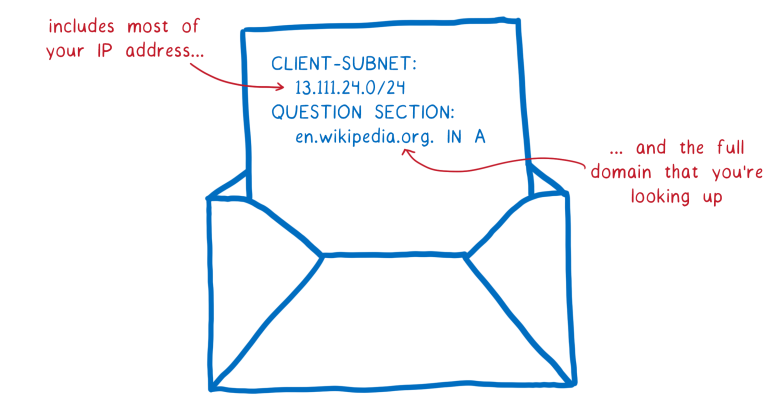

En règle générale, le résolveur indique à chaque serveur DNS le domaine que vous recherchez. Cette demande inclut parfois votre adresse IP complète. Et s'il ne s'agit pas d'une adresse complète, la demande comprend plus souvent la plupart de votre adresse IP, qui peut être facilement combinée avec d'autres informations pour établir votre identité.

Cela signifie que chaque serveur auquel vous demandez de l'aide pour la résolution des noms de domaine voit quel site vous recherchez. De plus, toute personne se rendant sur ces serveurs voit également vos demandes. Il existe plusieurs façons dont un tel système compromet les données des utilisateurs. Les deux principaux sont le tracking (tracking) et le spoofing (spoofing).

Sur la base d'informations complètes ou partielles sur l'adresse IP, il est facile de déterminer l'identité de la personne qui demande l'accès à un site particulier. Cela signifie que le serveur DNS et tout utilisateur se rendant sur ce serveur DNS (routeur en chemin) peuvent créer un profil utilisateur. Ils peuvent faire une liste de tous les sites que vous avez consultés .

Et ce sont des données précieuses. De nombreuses personnes et entreprises sont prêtes à payer beaucoup pour voir votre historique de navigation.

Cela soulève la question: qui est «sur le chemin de ce serveur DNS» et «peut créer un profil utilisateur», qui peut ensuite être vendu à des tiers?

Ceci est votre FAI.

Vous ne devriez peut-être pas prendre au sérieux l'argument selon lequel «le DNS sur HTTPS vous permet de contourner le filtrage britannique et les obligations parentales en sapant les normes de sécurité Internet au Royaume-Uni», et le mécontentement des fournisseurs d'accès à Internet s'explique plus simplement: la perte de profit.

Il existe une autre version: «En fait, tout est simple»,

écrit l'expert russe Mikhail Klimarev, directeur exécutif de l'Internet Security Society. - L'Association of UK Providers lutte depuis longtemps contre le blocage. En conséquence, ils ont convenu avec le gouvernement que le blocage se fera «par DNS». Autrement dit, sans aucun DPI et «par IP». C'est pourquoi Mozilla est un méchant. Pour le blocage par DNS sera inutile. Plus précisément, tout le monde le savait avant, et Mozilla a déclaré publiquement que maintenant tout cela était inutile. Et maintenant, les membres de l'Association devront renégocier en quelque sorte. Ou prenez des leçons d'ILV. C'est pourquoi Mozilla est les "méchants".

Le chiffrement du trafic DNS HTTPS a déjà été mis en œuvre par un

certain nombre de fournisseurs DNS publics , notamment Cloudflare (1.1.1.1, 1.0.0.1) et Google Public DNS (8.8.8.8, 8.8.4.4).

Vie privée ou sécurité publique

En général, le libellé ISPA-UK suggère que l'introduction du cryptage et d'une forte confidentialité menace la sécurité de l'utilisateur, car le "défenseur" de l'Etat ne pourra pas le protéger. Dans ce cas, DNS sur HTTPS empêche les fournisseurs de filtrer le contenu nuisible. Cette logique contraste la confidentialité et la sécurité.

La vie privée peut en effet être mise en contraste avec la sécurité publique. Il y a maintenant des

discussions sur ce qui est le plus important et dans quelle direction déplacer l'accent. Par exemple, les autorités de certains pays sont enclines à

interdire le cryptage de

bout en

bout dans tous les messagers

en général . Certains gouvernements introduisent un filtrage forcé du trafic, limitant l'accès du public à une liste spécifique de sites, tant au Royaume-Uni qu'en Russie.

Les partisans du concept opposé de respect de la vie privée indiquent la propagation de la surveillance, qui à long terme menace la vie normale d'une personne. Cela est également indiqué dans le Manifeste de Mozilla, où le principe n ° 4 se lit comme suit: "La sécurité et la confidentialité des utilisateurs d'Internet sont fondamentales et ne peuvent pas être considérées comme des problèmes secondaires."

Refusant le chiffrement, une personne refuse en fait de se protéger et ses actifs numériques deviennent accessibles non seulement à l'État, mais aussi aux intrus. Cela se voit clairement dans l'exemple de DNS sur HTTPS, qui protège contre les attaques MiTM, y compris l'usurpation de pages. Le chiffrement du trafic et la protection contre la surveillance d'Internet ne sont donc pas une question de choix, mais une question de survie dans la société technologique de l'avenir, affirment les défenseurs de la vie privée.

Du côté des autorités de l'État se trouve une ressource administrative. Mais d'un autre côté, ils s'opposent au progrès technologique. La discussion se poursuit.