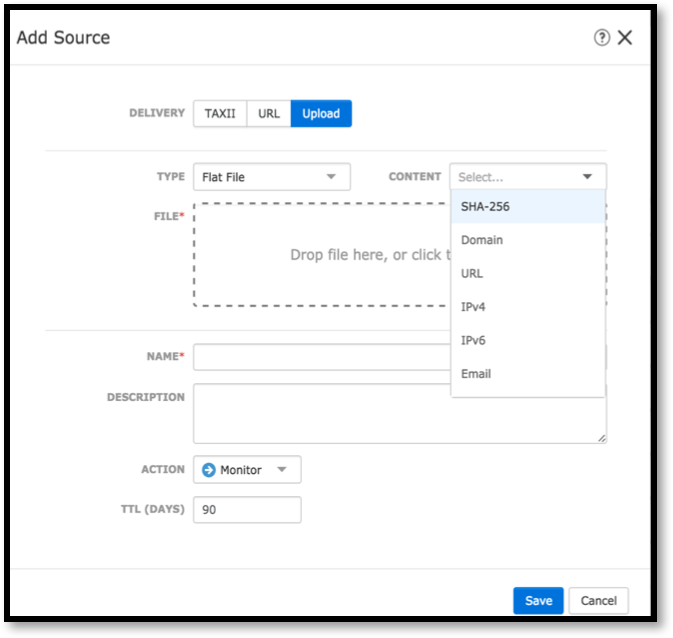

Un article précédent sur notre plate-forme de recherche de menaces Cisco Threat Response m'a amené à poser quelques questions sur la façon d'intégrer CTR avec les services d'État SOSOPKA et FinCERT? J'ai donc décidé d'écrire une autre petite note et de montrer comment tirer le meilleur parti des indicateurs de compromis qui vous sont envoyés par le FSB et la Banque centrale. En fait, il n'y a rien de surnaturel et de compliqué dans une telle intégration - nos régulateurs utilisent des formats normalisés lisibles par ordinateur d'indicateurs de compromis dans le monde entier (j'ai peur d'imaginer ce qui se passera si des hachages d'échantillons malveillants sont envoyés selon GOST R 34.11-2012, et non MD5 / SHA1 / SHA256), mais ne fournissent pas encore d'API pour automatiser leur travail. Dans tous les cas, ils ne sont pas si difficiles à utiliser dans Cisco Threat Response. Afin de ne pas prendre une capture d'écran de cette procédure, mais de la montrer en dynamique, j'ai enregistré une courte vidéo qui montre en utilisant un exemple réel avec une attaque contre le

protocole RDP vulnérable à quel point il est facile d'organiser l'interaction de la State Communications and Security Administration avec les solutions de sécurité Cisco.

Exactement la même procédure peut être effectuée avec toute autre source de Threat Intelligence - BI.ZONE, Kaspersky Lab, Group-IB, Anomali, Cisco Talos, etc. Voici une courte vidéo animée sur la façon de procéder avec US-CERT.

Après avoir mené une enquête et identifié des traces d'activité non autorisée sur notre réseau, nous sommes confrontés à la tâche de le bloquer rapidement, pour lequel il est nécessaire d'introduire des règles appropriées dans l'équipement de protection qui fonctionne aux nœuds, aux frontières, dans les nuages. Cisco Threat Response peut également le faire.

Mais dans quelle mesure est-il avantageux pour nous d'utiliser Cisco Threat Response pour enquêter sur les incidents? N'est-il pas plus facile d'utiliser les mêmes solutions que celles avec lesquelles CTR fonctionne - AMP for Endpoints, E-mail Security Appliance, Cisco Firepower, etc., mais sans CTR? Pourquoi avons-nous besoin d'un autre système supplémentaire? J'ai essayé de mener une procédure d'enquête sur chacune de ces décisions et j'ai obtenu des chiffres intéressants qui parlent d'eux-mêmes.

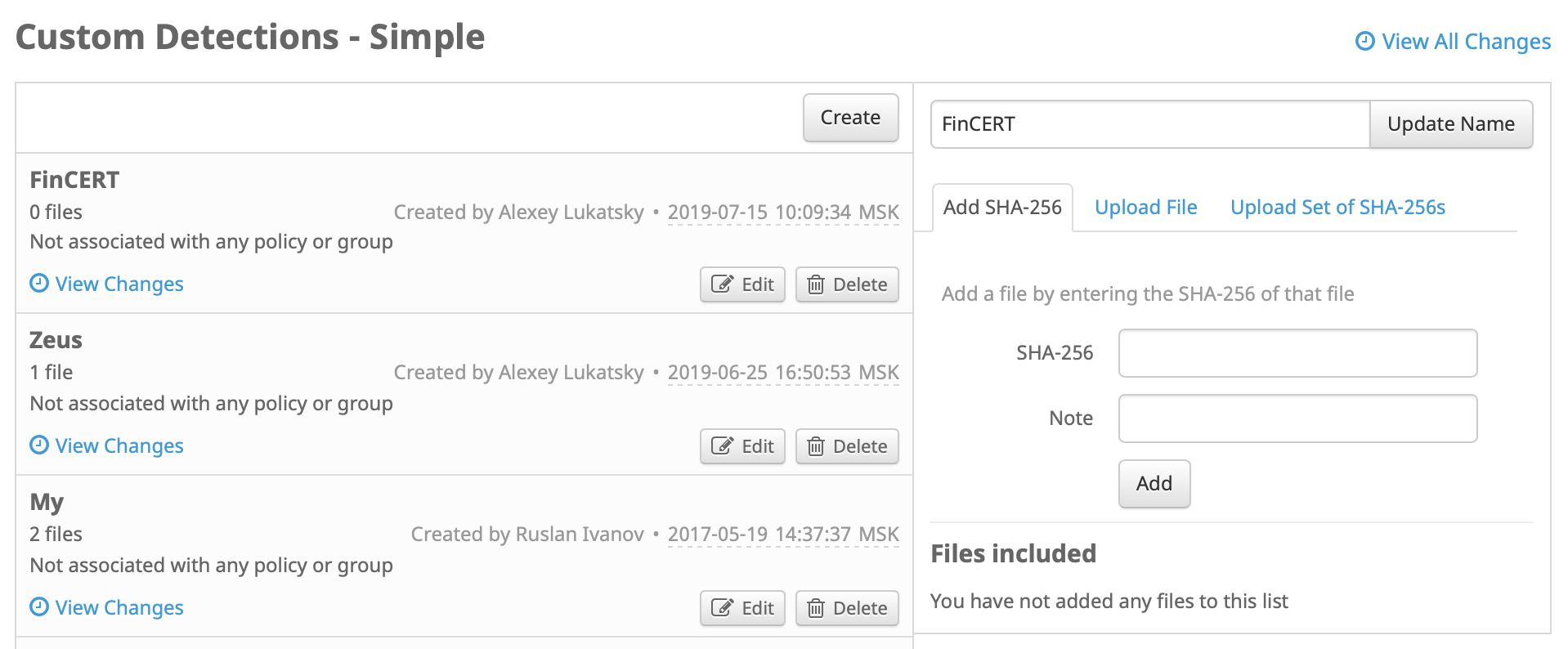

Pour AMP for Endpoints, une enquête similaire à CTR prend au moins 30 secondes. Pendant ce temps, je peux créer la politique dont j'ai besoin et y entrer les indicateurs de compromis dont j'ai besoin, après quoi je commence leur recherche dans les résultats de Cisco AMP4E.

En fait, cela prendra encore un peu plus de temps, car cela dépend du nombre d'indicateurs de compromis que je dois définir dans l'interface de la console de gestion (ou je dois pré-préparer un fichier avec des indicateurs que je viens de télécharger sur le système).

Dans le cas de Cisco Firepowe NGIPS, une procédure similaire prend au moins 40 secondes (selon le nombre d'indicateurs de compromis que je recherche).

Enfin, dans le cas de la solution Cisco E-mail Security récemment intégrée avec CTR, la recherche d'indicateurs de compromis dans les messages électroniques via Cisco SMA (Security Management Appliance) prend au moins 11 secondes si je définit manuellement les valeurs de hachage de malveillants ou suspects pièces jointes

et au moins 18 secondes si j'indique la source des indicateurs de compromis, d'où les données seront chargées en mode automatique.

En général, il n'y a pas tant pour chaque solution, mais si je mène une enquête complète sur plusieurs produits et indicateurs de différents types à la fois, il me faudra au moins 120 secondes. Si vous regardez à nouveau la vidéo, vous verrez que dans le cas de l'utilisation de Cisco Threat Respone, l'enquête ne prend que 10 secondes. Et cette fois est presque indépendante du nombre d'indicateurs recherchés. Douze fois le gain de temps et l'absence de problèmes avec la préparation d'indicateurs de compromis pour le téléchargement sur le système - copiez simplement tout ce dont nous avons besoin dans le presse-papiers (ou dans le plugin du navigateur Casebook) et collez-le dans le CTR. Donc, si vous avez pour tâche d'enquêter rapidement sur les incidents, le Cisco Threat Respone gratuit vous permet de résoudre ce problème plus qu'efficacement.

Ce n'est là qu'un exemple d'intégration des solutions Cisco aux systèmes gouvernementaux de renseignement sur les menaces. En fait, il y en a plus. Par exemple, nous pouvons automatiser non seulement le processus d'enquête sur les incidents, mais également bloquer automatiquement les artefacts que nous recevons du Service de sécurité sociale de l'État ou FinCERT - il suffit d'utiliser les API qui sont, par exemple, dans Cisco AMP for Endpoints ou Cisco Firepower. Vrai, faites cela (bloquer automatiquement) avec prudence.