Depuis longtemps déjà, la matrice

MITRE ATT & CK (Adversarial Tactics, Techniques and Common Knowledge) a été discutée sur différents sites, y compris toute une série d'articles

ici sur Habré lui-même. On peut dire que la communauté a adopté ce modèle, d'ailleurs, beaucoup ont commencé à l'utiliser. Aujourd'hui, nous avons compilé pour vous un petit aperçu des différents projets qui visent à:

- Améliorer la perception et la commodité de travailler avec la matrice;

- Analyser les correspondances avec ATT & CK;

- Effectuer des vérifications pour diverses attaques décrites dans la matrice.

Nous serons d'accord sur le rivage: les services publics surveillés n'ont pas été testés à fond, il vaut mieux consulter la source pour plus de détails.

Table des matières

Entrée

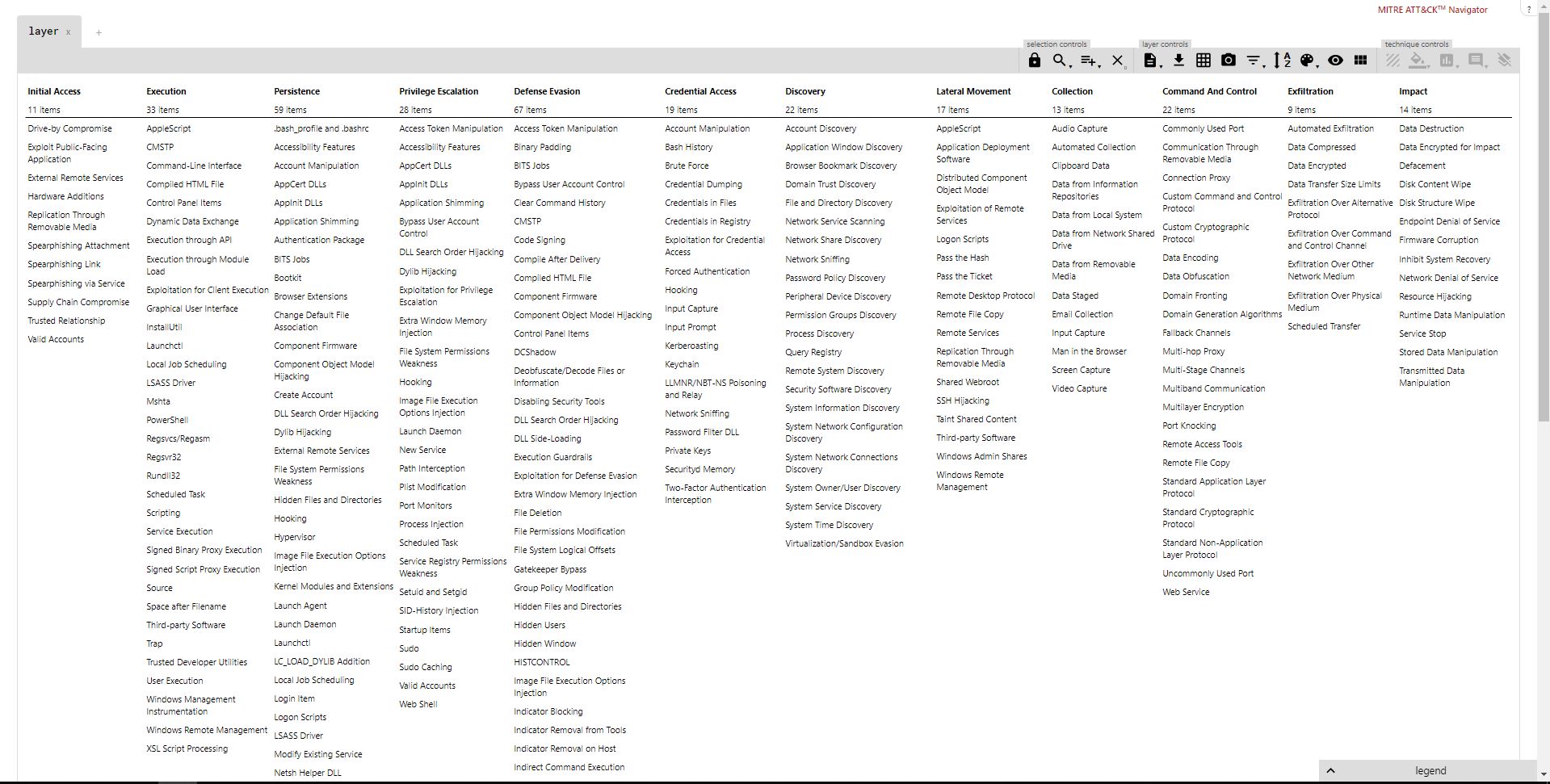

Le premier modèle ATT & CK a été créé en septembre 2013 et était principalement axé sur Windows. Depuis lors, ATT & CK a considérablement évolué grâce aux contributions de la communauté de la cybersécurité. En plus de cela, une base de connaissances supplémentaire PRE-ATT & CK a été créée qui décrit la préparation de l'attaque et ATT & CK pour les appareils mobiles.

En date de juillet 2019, Enterprise ATT & CK comprend 314 méthodes d'attaque pour Windows, Linux et Mac. La structure matricielle comprend 11 tactiques: de l'accès initial à la prise de contrôle en passant par le C&C et l'exfiltration des données. Chaque phase du cycle de vie d'une attaque consiste en de nombreuses techniques qui ont été utilisées avec succès par divers groupes de cybercriminels pour compromettre le réseau de l'organisation. Lors du test de sécurité, RedTeam fait essentiellement la même chose, par conséquent, ne pas utiliser une telle base de connaissances serait une grosse omission.

Dans cet article, nous ne nous attarderons pas sur la matrice ATT & CK elle-même, tous les détails peuvent être trouvés sur

le site Web des développeurs. L'utilisation et l'applicabilité de cette base de connaissances est indiquée par son utilisation fréquente par de grands fournisseurs peu nombreux: presque toutes les solutions de détection et de chasse aux menaces ont déjà une corrélation d'événements avec cette matrice.

Navigation matricielle, présentation des données

Navigateur ATT & CK

→

Page du projetUne application Web open source qui fournit une navigation de base et des annotations de toutes les matrices de plate-forme. Malgré sa simplicité, l'application simplifie considérablement le travail avec la matrice, vous permet de créer des couches au-dessus de la matrice principale. Une couche particulière peut démontrer des techniques d'un groupe particulier, ou vice versa, visualiser un revêtement protecteur. Navigator vous aidera à planifier le travail de votre RedTeam ou BlueTeam. En fait, l'application vous permet simplement de manipuler les cellules de la matrice: codage couleur, ajout d'un commentaire, attribution d'une valeur numérique, etc.

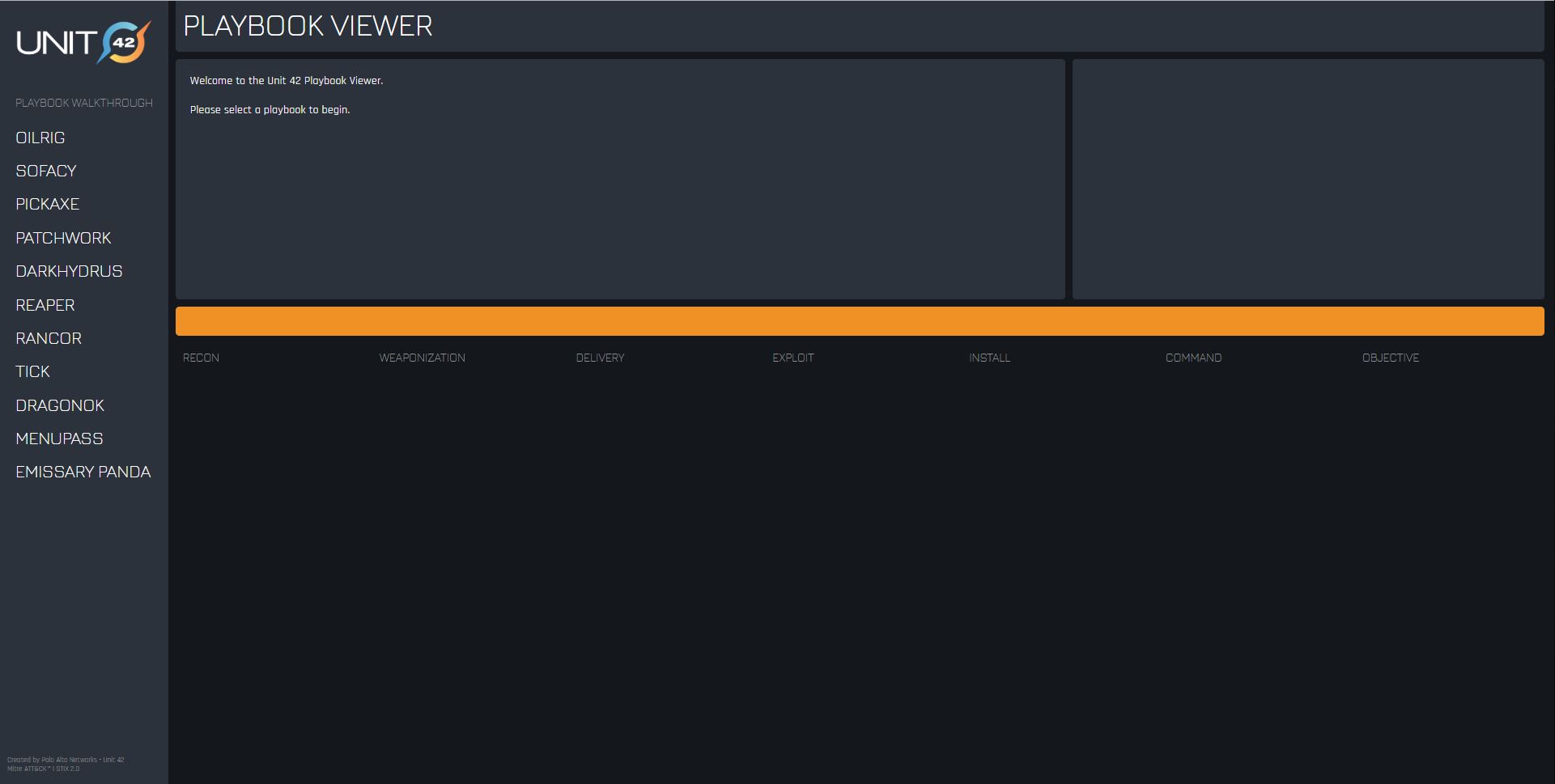

Playbook de visionneuse

→

Page du projet→

Page du projet sur githubViewer Playbook est un système d'analyse de contenu STIX2 qui contient des techniques adverses. Le but du Playbook est de rationaliser les outils, les méthodes et les procédures qu'un adversaire utilise dans un format structuré qui peut être partagé avec d'autres. L'infrastructure MITRE ATT & CK fournit des noms, des descriptions et des liens vers des exemples de la façon dont les adversaires utilisent les tactiques pendant une opération, ainsi que les méthodes utilisées par l'adversaire pour les réaliser.

Pour BlueTeam

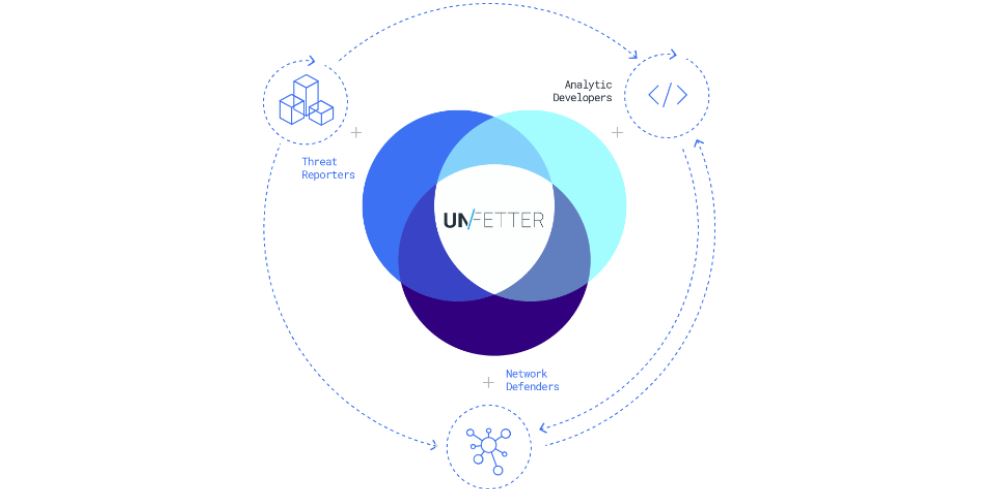

Cyber Analytics Repository (CAR) et CAR Exploration Tool (CARET), Unfetter

→

Page de projet plus complète→ Une

page de projet plus complète sur github→

Page du projet CAR→

Page du projet CARETL'organisation MITRE a décidé de ne pas s'attarder uniquement sur la matrice ATT & CK et de développer l'idée: le registre des méthodes de détection des comportements d'intrus basé sur le référentiel Cyber Analytics ATT & CK a été créé. Pour plus de commodité, nous y avons ajouté une interface graphique - il s'est avéré que CAR Exploration Tool (CARET). Mais même cela ne semblait pas suffisant, donc le projet Unfetter a été créé avec la US National Security Agency. Ce projet étend les capacités de CARET pour aider les professionnels de la cybersécurité à identifier et analyser les failles de sécurité. Il y a 2 projets dans Unfetter:

- Unfetter Discover permet aux analystes et ingénieurs en sécurité réseau de créer et de partager des données sophistiquées Cyber Threat Intelligence (CTI) entre leurs pairs à l'aide des données ATT et CK reçues de MITRE au format STIX .

- Unfetter Analytic vous permet de mapper l'analyse aux méthodes ATT et CK que vous devez découvrir.

Cascade

→

Page du projetIl s'agit d'un projet de recherche MITRE dont le but est d'automatiser la plupart des travaux de BlueTeam pour déterminer l'étendue et la gravité des comportements suspects sur le réseau à l'aide des données de l'hôte. Le prototype de serveur CASCADE peut traiter l'authentification des utilisateurs, analyser les données stockées dans Splunk ou ElasticSearch et générer des alertes. Les alertes déclenchent un processus d'enquête récursif lorsque plusieurs requêtes ultérieures collectent des événements associés qui incluent les processus parents et enfants (arborescences de processus), les connexions réseau et l'activité des fichiers. Le serveur génère automatiquement un graphique de ces événements, montrant la relation entre eux, et marque le graphique avec les informations de la matrice ATT & CK.

Couverture des menaces atomiques

→

Page du projetIl s'agit d'un outil qui génère automatiquement des analyses conçues pour lutter contre les menaces basées sur ATT & CK. Avec lui, vous pouvez créer et maintenir votre propre référentiel analytique, importer des analyses à partir d'autres projets (tels que Sigma, Atomic Red Team, ainsi que des branches privées de ces projets avec vos propres analyses) et exporter vers des wikis lisibles sur deux plateformes:

- Pages Atlassian Confluence

- Propres pages de style wiki générées automatiquement

En substance, il vous permet de créer votre portail d'informations interne pour détecter et répondre aux attaques.

Client ATT et CK Python

→

Page du projetScript Python pour accéder au contenu de la matrice ATT & CK au format STIX via le serveur public TAXII. Ce projet utilise les classes et fonctions des bibliothèques Python cti-python-stix2 et cti-taxii-client développées par MITRE. L'objectif principal du projet est de fournir un moyen facile d'accéder et d'interagir avec les nouvelles données ATT & CK.

Pour RedTeam

Caldera

→

Page du projetCALDERA est un système automatisé d'émulation des actions des attaquants, construit sur la plateforme MITRE ATT & CK. Son objectif principal est de tester les solutions de sécurité des terminaux et d'évaluer l'état de la sécurité du réseau. Selon les termes de Gartner, ce système peut être attribué aux produits de simulation de brèches et d'attaques (BAS). CALDERA utilise le modèle ATT & CK pour identifier et reproduire le comportement de l'adversaire comme si une véritable intrusion avait lieu. Cela évitera le travail de routine et donnera plus de temps et de ressources pour résoudre des problèmes complexes.

Une récente mise à jour du système a changé sa structure: si auparavant elle consistait en un serveur, un agent et un fichier exécutable pour émuler un adversaire, maintenant l'architecture du plugin est utilisée. Ils connectent de nouvelles fonctionnalités et de nouveaux comportements au système de base. CALDERA est désormais livré avec plusieurs modèles adverses préconçus utilisant le plugin Stockpile, mais ajouter les vôtres est assez facile.

Équipe atomique rouge

→

Page du projet→

Page du projet sur github→

Page du blog des Canaries rougesC'est peut-être le projet le plus populaire lié à la matrice ATT & CK. Red Canary a créé une bibliothèque de tests simples mappés au cadre MITRE ATT & CK. Ce sont de petits tests facilement portables pour détecter les attaques, chaque test est conçu pour se comparer à une tactique spécifique. Les tests sont définis dans un format structuré dans l'attente de leur utilisation par les environnements d'automatisation, ce qui donne aux défenseurs un moyen efficace de commencer immédiatement à tester leur défense contre un large éventail d'attaques.

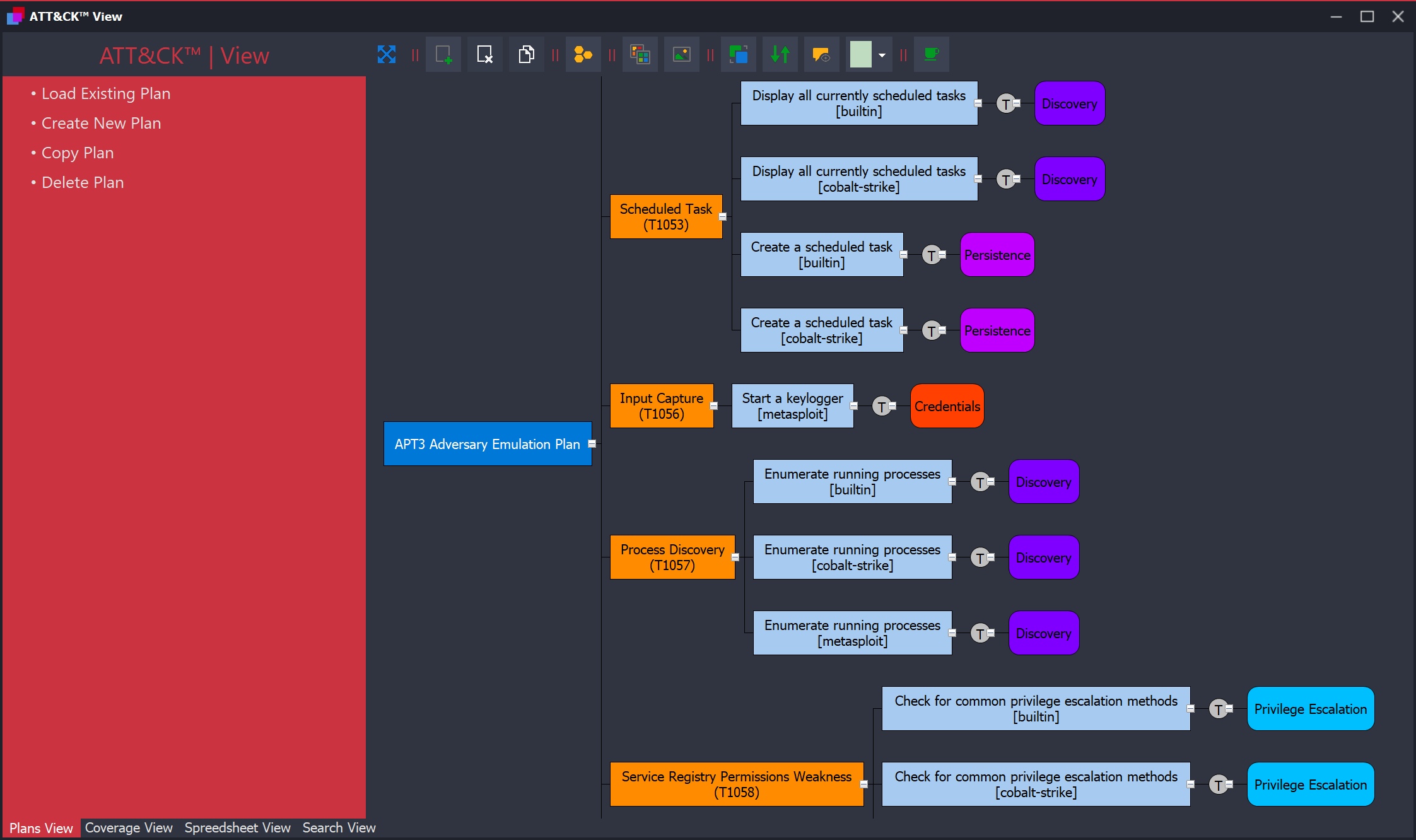

Outils ATT et CK

→

Page du projetLe référentiel contient les éléments suivants:

- ATT & CK View: outil de planification d'émulation ennemie;

- Modèle de données ATT & CK: modèle de données relationnelles.

View est conçu pour aider les défenseurs à développer des plans d'émulation d'adversaires basés sur le cadre ATT & CK. À titre d'exemple, il existe un plan d'émulation ennemi complet pour APT3 développé par MITRE. Cela vous aidera à démarrer le projet plus rapidement.

L'objectif principal du modèle de données est de simplifier l'intégration d'ATT & CK dans de nouveaux projets. La base de données est basée sur SQLite pour plus de simplicité et de mobilité; des exemples de requêtes peuvent être trouvés sur la page du projet.

Purple Team ATT & CK Automation

→

Page du projetLe projet de Praetorian, qui met en œuvre des tactiques, des techniques et des méthodes de la matrice MITRE ATT & CK en tant que post-modules du cadre Metasploit. Le projet est conçu pour imiter automatiquement les tactiques ennemies.

Red Team Automation (RTA)

→

Page du projetRTA est un ensemble de 38 scripts et prenant en charge des fichiers exécutables qui tentent d'effectuer une activité malveillante conformément aux méthodes de la matrice ATT & CK. Actuellement, RTA couvre 50 tactiques. Dans la mesure du possible, le RTA tente d'exécuter les activités malveillantes décrites par les scripts; dans d'autres cas, il les émule.

EDR-Testing-Script

→

Page du projetCe référentiel contient un script simple pour tester les solutions EDR basées sur les plates-formes Mitre ATT & CK / LOLBAS / Invoke-CradleCrafter. Il est en fait difficile de vérifier le nombre d'attaques malveillantes différentes qui sont correctement identifiées et empêchées par EDR. Ce script a été créé à cet effet, exécutez-le et regardez quels messages arrivent sur la console EDR. La plupart des tests exécuteront simplement calc.exe, mais ils peuvent être facilement modifiés (par exemple, essayez de télécharger et d'exécuter Mimikatz). Ce script ne fonctionne que sur Windows et devrait fonctionner avec la plupart des solutions EDR.

Le projet en est à ses balbutiements.

Apps for Splunk

Splunk est un système de stockage et d'analyse de journaux; Il a une interface Web et la possibilité de créer des panneaux (tableaux de bord) - sa propre application Splunk.

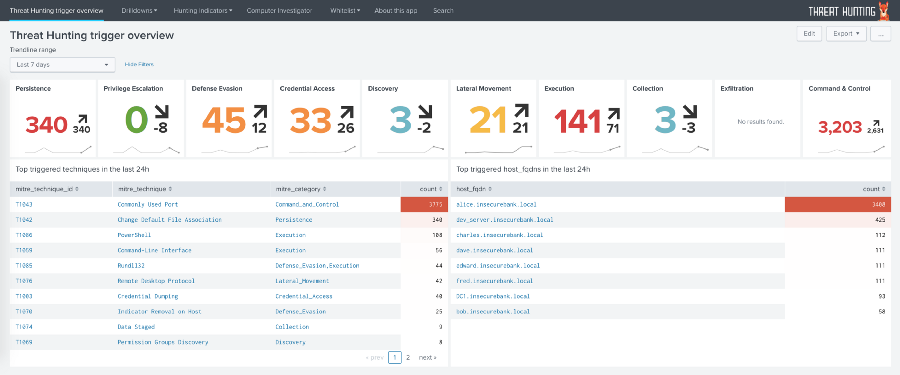

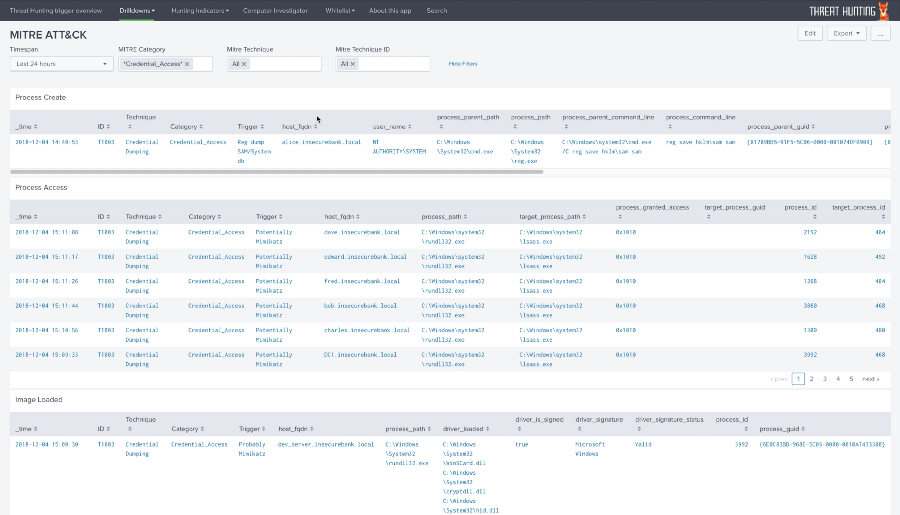

Threathunting

→

Page du projetThreatHunting est une application Splunk conçue pour surveiller les menaces en fonction de la matrice ATT & CK. L'application est basée sur les données Sysmon - c'est un puissant outil gratuit de traçage au niveau de l'hôte qui utilise un pilote de périphérique et un service qui s'exécute en arrière-plan et se charge très tôt pendant le processus de démarrage. Ce service vous permet également de configurer ce qui sera enregistré. En ouvrant l'application ThreatHunting, vous serez redirigé vers la page de présentation avec un décompte de tous les déclencheurs pour chaque catégorie ATT & CK au cours des dernières 24 heures, et vous verrez également les techniques avec le plus grand nombre de détections et les hôtes les plus vulnérables. L'application vous permet de suivre les événements liés à ATT & CK, de créer un arbre d'événements basé sur les données et de compiler un rapport. Pour plus d'informations, consultez le

blog de l'auteur.

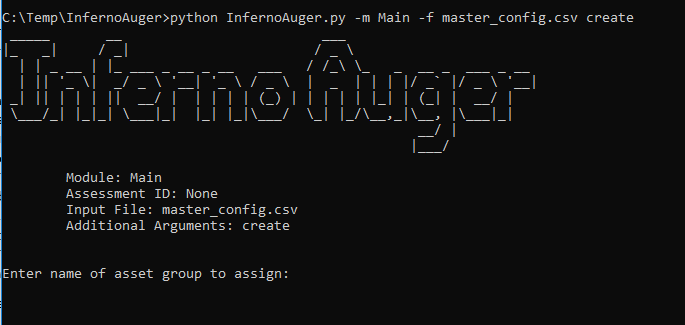

DarkFalcon, InfernoAuger

→

Page du projet DarkFalcon→

Page du projet InfernoAugerDarkFalcon est un système de tableau de bord qui vous aide à travailler avec le framework ATT & CK dans votre Splunk. Il existe également une version mise à jour d'InfernoAuger - un DarkFalcon reconstruit qui peut automatiser de nombreux composants dans l'application FireDrill et envoyer des rapports à Splunk. FireDrill fournit une bibliothèque d'attaques personnalisables qui vous aident à déterminer si vos systèmes de sécurité peuvent les arrêter ou les détecter. Les scripts de cette bibliothèque sont placés dans des ensembles de tests personnalisés («évaluations»), avec lesquels les modules InfernoAuger interagissent déjà. Il existe actuellement cinq modules:

- Principal - un module qui peut créer ou mettre à jour une suite de tests basée sur le fichier de configuration de l'assemblage principal;

- Détection - le module place les résultats de l'évaluation dans Splunk pour une corrélation ou une analyse plus approfondie;

- État - vérifie l'état de l'exécution actuelle ou précédente de la suite de tests et fournit des statistiques de base sur les résultats;

- Scénarios - extrait une liste de tous les scripts MITRE ATT & CK dans FireDrill et affiche des informations à leur sujet;

- Mise à jour - vérifie les nouveaux scripts MITRE ATT & CK depuis son lancement précédent et envoie un e-mail avec ceux trouvés.

Divers

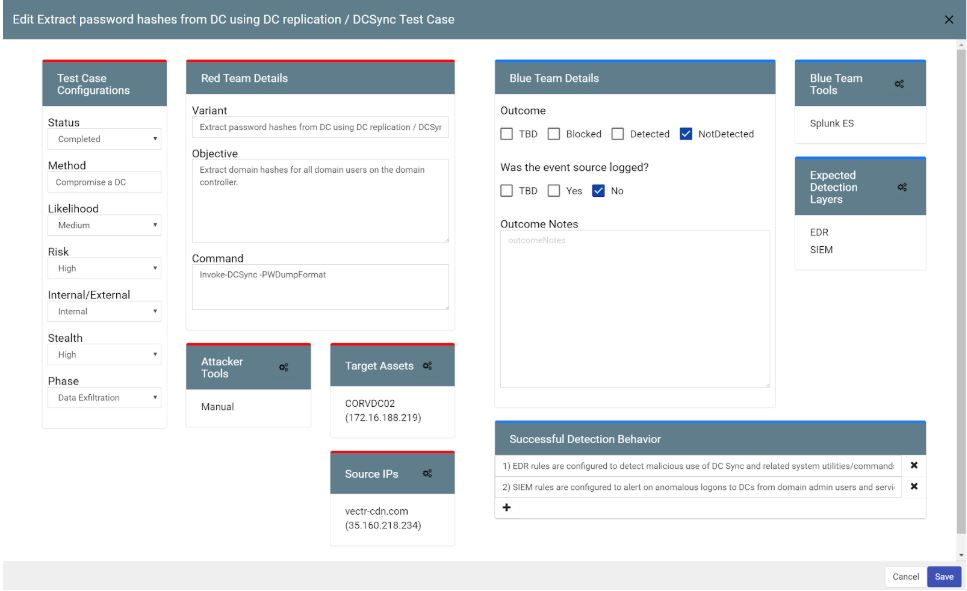

VECTR

→

Page du projet sur github→

Page du projetIl s'agit d'un tableau de bord centralisé qui facilite le suivi des activités de test RedTeam et BlueTeam pour mesurer la capacité de détecter et de prévenir les attaques dans différents scénarios, selon les données de la matrice MITRE ATT & CK. Comprend les fonctionnalités suivantes:

- Suivi des tests en temps réel;

- Mesurer l'avancement des tests effectués;

- Centralisation des méthodes RedTeam et des fonctionnalités BlueTeam;

- Ajout de scripts de test personnalisés;

- Créez des rapports de test détaillés.

VECTR documente les tâches et les outils de RedTeam, les premier et deuxième niveaux de détection BlueTeam, les critères de réussite de la détection et les résultats des tests. Sur la base des résultats obtenus, des recommandations sont fournies sur les indicateurs généraux et les configurations spécifiques de boîtes à outils qui peuvent être utilisées pour améliorer encore les capacités de détection et de réponse.

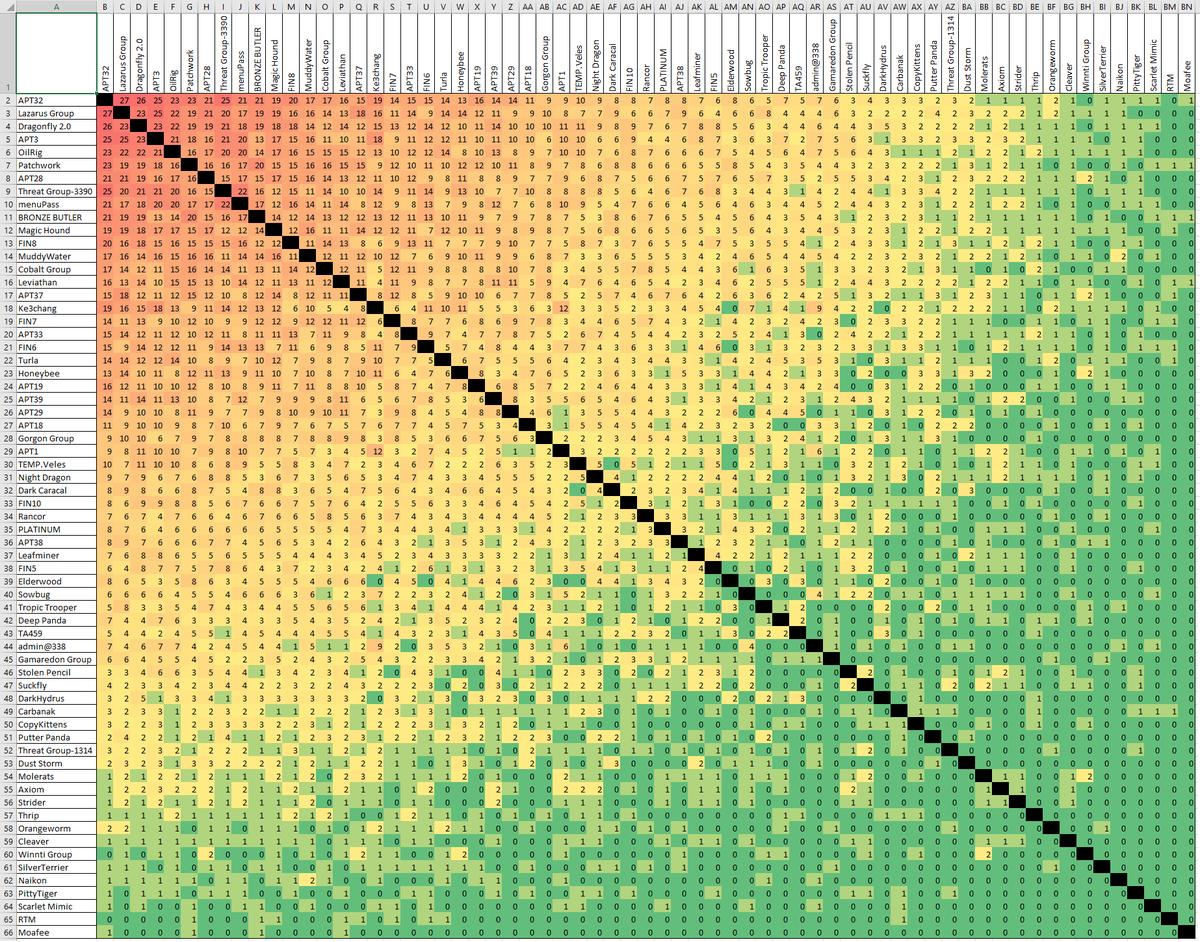

ATT-CK_Analysis

→

Page du projetDépôt scientifique et analytique contenant l'analyse des données de MITRE ATT & CK. Les analystes indépendants recherchent des réponses à un certain nombre de questions, par exemple:

- Existe-t-il des relations auparavant inconnues entre les groupes qui utilisent une grande partie des méthodes?

- Le nombre de méthodes utilisées par chaque groupe est-il un indicateur raisonnable de l'état d'avancement des capacités de ces groupes?

- S'il est possible d'établir une hiérarchie de possibilités, soit directement à partir d'un ensemble de données, soit à partir de sources externes, existe-t-il des preuves que certains groupes évitent (et n'utilisent pas simplement) certaines méthodes?

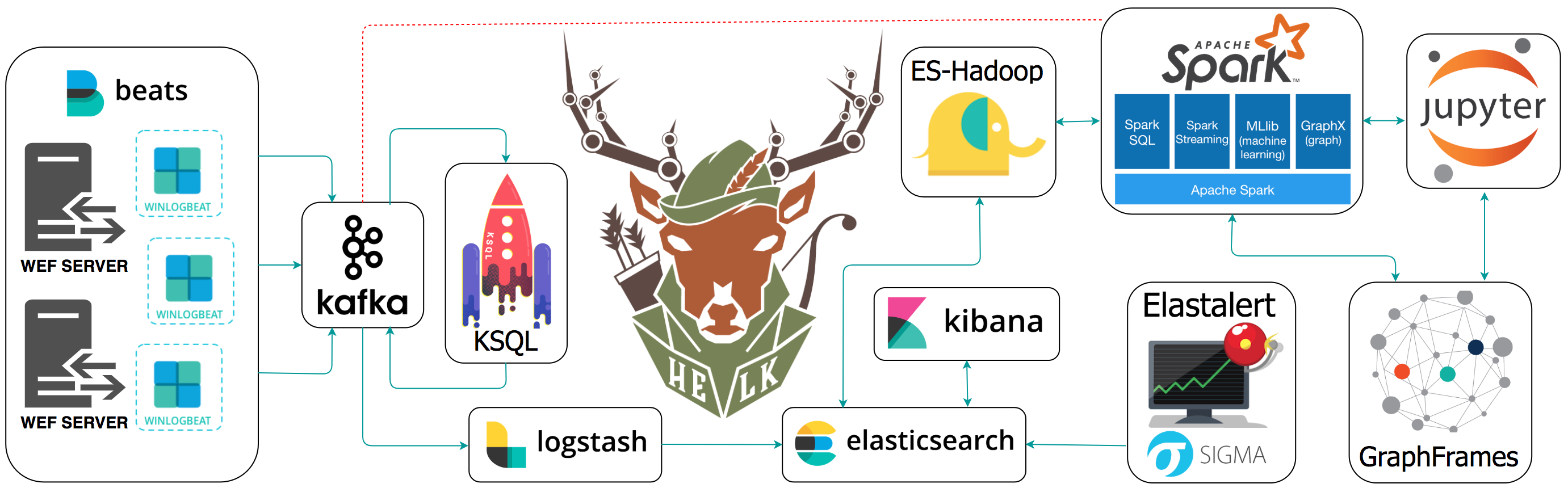

L'ELK de chasse (HELK)

→

Page du projetNouveau projet Hunting ELK (Elasticsearch, Logstash, Kibana). Il s'agit d'un écosystème de plusieurs plates-formes open source qui fonctionnent ensemble dans le but principal d'étendre la capacité des agents à détecter les menaces, les capacités de la pile

Elastic ELK . Les capacités de recherche analytique sont fournies par la mise en œuvre des technologies Spark et Graphframes. Il s'agit de l'un des premiers assemblys accessibles au public qui vous permet d'utiliser gratuitement les fonctions de traitement des données sur la pile ELK. De plus, un bloc-notes Jupyter est intégré au projet pour le prototypage à l'aide du big data et / ou du machine learning. Cette pile fournit un moteur de recherche en texte intégral mélangé à des visualisations, des requêtes relationnelles graphiques et des analyses avancées. Le projet est en phase de développement, le code et les fonctionnalités vont changer. Dans un futur proche, ajout de tableaux de bord avec les données d'ATT & CK. Vous pouvez en savoir plus sur le projet dans le

blog de l'auteur.

Conclusion

Le nombre de projets utilisant activement la matrice MITRE ATT & CK continue de croître. Il convient de noter qu'il s'agit d'une bonne base de connaissances pour les analystes, d'un regard neuf sur le modèle des menaces à la sécurité de l'information. Cependant, certains chercheurs ont noté certaines lacunes de la matrice. Par exemple, il y a des cas d'une description très vague des techniques, ce qui complique grandement le travail avec elles.

La principale chose que vous ne devez pas oublier: cette matrice est construite sur la base d'attaques réussies. C'est-à-dire il s'agit dans l'ensemble d'une référence historique sur les techniques et méthodes utilisées. Sans aucun doute, il s'agit d'une bonne base de connaissances, pratique à utiliser, mais elle ne décrira jamais complètement toutes les techniques possibles de l'ennemi.