Les États interfèrent de plus en plus dans le domaine de l'information autrefois geek et y fixent les règles. L'une des institutions de régulation étatique dans l'espace d'information est le mécanisme de la «signature électronique qualifiée», un identifiant de confiance conditionnellement non falsifié d'une

entité avec laquelle il peut certifier divers types de transactions sous forme électronique en son nom dans l'espace d'information. En fait, l'idée du PE n'est pas nouvelle et se développe depuis longtemps, mais en Russie, à un moment donné, quelque chose s'est mal passé. Cet article est une vaste discussion subjective sur le thème de l'institut de signature électronique en Russie sans immersion indue dans l'équipement technologique. Eh bien, un peu un chapeau, comme sans lui.

CC-BY-SA, Vadim Rybalko

CC-BY-SA, Vadim Rybalko Achtung! C'est Longrid et ça peut vous prendre un morceau de votre vie!

Achtung! C'est Longrid et ça peut vous prendre un morceau de votre vie!

Clause de non-responsabilité

J'ai essayé de ne blesser personne, même quand je le voulais. Mais de toute façon, si quelqu'un est prêt à être offensé: veuillez prendre soin de votre psyché et aller lire un article avec un aperçu du prochain hébergement cloud ou à propos de docker, par exemple. Sentez-vous mieux. Si vous êtes prêt à discuter ou à ajouter quelque chose, écrivez en toute sécurité dans les commentaires ou en personne.

Tout d'abord, un peu d'équipement juridique abstrait

Qu'est-ce qu'un accord? En Russie, comme dans la plupart des pays développés et peu développés, il y a tout un tas de lois et de règlements, une sorte «d'arbre» d'actes juridiques (NLA) qui régissent la vie quotidienne des citoyens et des associations. Jeter les détails: nous avons la loi fondamentale du pays - la Constitution de la Fédération de Russie; à travers le niveau de celui-ci - un grand nombre de lois fédérales, qui comprennent des codes (dans le contexte de notre discussion - le Code civil de la Fédération de Russie, Code civil de la Fédération de Russie) et diverses lois et réglementations affectant les signatures électroniques (dont la principale est la loi fédérale "

sur la signature électronique" »En date du 6 avril 2011 n ° 63-FZ).

Le concept de «transaction» est régi par le Code civil de la Fédération de Russie: dans le cas général, il s'agit d'actions de personnes pour établir des relations entre elles, entraînant l'émergence de droits et d'obligations civiles. Il existe un nombre incroyable de types de transactions, en général, ils sont unis par le fait que la partie à la transaction la certifie avec sa propre signature manuscrite (mais pas toujours), comme un signe que la participation de la partie à cette transaction correspond à son libre arbitre.

Maintenant pour la signature électronique. À l'aube de l'émergence des signatures électroniques en Russie, on l'appelait «signature numérique électronique» (EDS), apparemment comme un calque à partir d'une signature numérique de langue anglaise. Puis le mot numérique a été digéré et dissous, il est resté une «signature électronique». En général, en vertu de la législation actuelle, tout ce qui peut être appelé une signature électronique, même si un balayage d'une signature manuscrite, par conséquent, des concepts détaillés ont été introduits. La loi a défini trois concepts d'EP:

- Signature électronique simple - tous les codes, mots de passe, scans, vérification SMS. Il a une reconnaissance juridique limitée, y compris uniquement si les parties à l'accord ont convenu à l'avance d'utiliser ce type de signature et ont déterminé les paramètres d'utilisation.

- Signature électronique non qualifiée améliorée - une signature réalisée à l'aide de tout moyen cryptographique de sécurité de l'information, avec la participation d'une clé électronique. Lors de la reconnaissance d'une telle signature, il est important qu'une telle signature puisse être utilisée pour établir le signataire et garantir la solidité cryptographique du document signé (afin de détecter le fait d'apporter des modifications au document après sa signature).

- Enhanced Qualified Electronic Signature (UKEP) - correspond aux caractéristiques d'une signature électronique non qualifiée améliorée, mais à la condition que la clé de signature du signataire soit certifiée par l'autorité de l'État via la chaîne de confiance (centre de certification agréé).

De plus, nous discuterons exclusivement de la signature électronique qualifiée renforcée, UKEP - ce type de signature est utilisé dans la gestion de documents électroniques légalement importante en Russie.

Le principe généralisé de fonctionnement des appareils électroniques

Si vous essayez d'expliquer aux doigts ce qu'est une signature électronique et comment elle fonctionne, vous obtenez quelque chose comme cette description de thèse.

Il existe un groupe d'algorithmes cryptographiques à clé publique asymétriques. Le propriétaire forme une paire interconnectée de deux clés: une clé privée et une clé publique. La clé privée ou privée est strictement conservée par le propriétaire et est un secret.

Une clé publique ou publique est inaliénable d'une clé privée et peut être librement transférée à n'importe qui. En utilisant la clé publique, vous pouvez crypter certaines informations afin que seul le propriétaire de la clé privée puisse les décrypter et personne d'autre (même celui qui a crypté les données).

En utilisant la clé privée, vous pouvez générer une signature des informations source, lors du transfert d'un tel fichier avec la signature, le destinataire, ayant la clé publique du propriétaire à l'avance, peut calculer que le fichier n'a pas été modifié dans le processus et a été signé par la personne qui possède la clé privée.

CC-BY-SA , Illustration des processus de signature et de vérification utilisant le cryptage asymétrique, Wikipedia.De toute évidence, le point de confiance - le propriétaire a-t-il transmis sa clé publique plus tôt, ou qui d'autre? Afin de ne pas établir de relation de confiance d'égal à égal avec chacun,

PKI (Public Key Infrastructure, Public Key Infrastructure) a été inventé.

Pour que la clé publique de l'expéditeur, le propriétaire de la clé ES, soit le destinataire approuvé par défaut sans établir de relation, elle peut être signée par un participant commun approuvé par les deux parties. Elle est appelée «autorité de certification», CA. Techniquement, l'autorité de certification ajoute un ensemble de propriétés supplémentaires à la clé publique du propriétaire (en règle générale: date d'expiration, description textuelle du propriétaire, ensemble d'identifiants de service), après quoi ce sandwich est déjà signé avec sa clé privée. Le fichier résultant est appelé un certificat ES. Possédant à l'avance la clé publique de l'autorité de certification, le fichier et l'ES de l'expéditeur, le destinataire de la signature peut calculer si le fichier a subi des modifications après la signature.

La clé publique de l'autorité de certification peut également être authentifiée par la clé publique d'une autre autorité de certification (parfois plusieurs, elle est appelée signature croisée). Ainsi, le destinataire peut ne pas avoir la clé publique directement à l'autorité de certification de l'expéditeur, mais peut avoir la clé publique d'une autorité de certification supérieure, qui à son tour a signé la clé publique de l'expéditeur. La chaîne de vérification sera étendue, mais il sera toujours possible de construire une chaîne de confiance.

De plus, lors de la formation d'une signature électronique pour un document, un ingrédient important est ajouté à ce sandwich - un horodatage, un horodatage. Il s'agit d'une étiquette en temps réel provenant d'une source de confiance, également signée par le serveur de temps exact EP. Il est unique et créé pour un document spécifique. Cela vous permet de vous assurer que la signature est formée à un moment donné et ne vous permet pas de régénérer la signature «rétroactivement».

C'est ainsi que PKI (lire: signature électronique) fonctionne dans le monde entier dans diverses implémentations: HTTPS pour les sites, authentification d'entreprise en VPN et Wi-Fi, enregistrement des cartes SIM sur le réseau, cartes bancaires à puce et sans contact, DNSSec et RPKI, validation des passeports, signatures électroniques en Russie et analogues à l'étranger, etc.

Il convient de noter que la clé privée de la signature électronique est un élément clé du système, car son compromis permettra la création non autorisée de signature électronique à l'insu du propriétaire. La clé est gardée par des algorithmes reconnus industriellement; beaucoup ont été développés au cours de l'histoire de la cryptographie appliquée. L'algorithme clé le plus courant est

RSA , qui existe depuis 40 ans. Il a un appareil mathématique assez chêne, et est toujours fiable en raison de la simplicité et de l'élégance de la solution, tout comme une hache (si elle est utilisée correctement). Des algorithmes plus jeunes et plus prometteurs sont basés sur les mathématiques des courbes elliptiques, dont

ECDSA (et toute une chaîne de «

courbes » sous le capot), promettant

ED25519 , nos deux

GOST (anciens, 2001 et nouveaux, à partir de 2012). Tout cela protège la clé privée de sa "récupération" basée sur le public. La protection contre la copie directe de la clé privée est assurée par les mécanismes modernes de

la carte à puce : la clé privée est générée à l'intérieur de la puce cryptographique et ne quitte jamais ses limites, y compris lors des opérations avec celle-ci; et des mécanismes spéciaux d'autodestruction rendent la fissuration mécanique d'un microcircuit presque impossible.

Comment vont-ils?

Dans un certain nombre de pays civilisés, une clé électronique est délivrée aux citoyens avec un identifiant en plastique pour la personne. Étant donné que l'ID est délivré par l'autorité de l'État, la clé électronique de l'ID est également délivrée par l'État et est égale à la période de validité du certificat lui-même. Dans la plupart des cas, pour ceux qui souhaitent utiliser une signature électronique, il suffit d'acheter un lecteur de carte à puce penny et de mettre un progiciel sur l'ordinateur pour interagir avec la clé et travailler avec la signature électronique. Ces certificats utilisent des paramètres normalisés industriellement, car l'organisme international de normalisation de l'

OACI «s'occupe» de leur délivrance. L'OACI n'est pas vraiment créée pour normaliser les cartes d'identité, car c'est en fait l'Organisation de l'aviation civile internationale qui standardise tout dans l'aviation. Mais il se trouve que le contrôle de la migration des citoyens est une partie considérable des responsabilités des transporteurs aériens et des services aériens au sol, de sorte que l'OACI a entrepris la normalisation des documents de voyage, y compris les passeports de tous types et les cartes d'identité, émettant une série de normes 9303 en

12 parties . Et comme la plupart des États ont commencé à introduire les signatures électroniques comme application supplémentaire sur une carte à puce de cartes d'identité personnelles, cela a assuré au moins une certaine compatibilité du composant électronique de ces identifiants d'un pays à l'autre, y compris en termes d'algorithmes de signature électronique.

Attributs clés d'une carte d'identité conforme à l'OACI. Exemple de document d'un grand fabricant de cartes plastiques OberthurD'autre part, les principaux systèmes d'exploitation contiennent des implémentations logicielles intégrées d'algorithmes cryptographiques internationalement reconnus, ce qui permet d'échanger des documents signés et de vérifier la signature électronique entre contreparties de différents pays.

Et nous?

Il existe plusieurs normes en Russie qui décrivent les algorithmes ES nationaux reconnus par notre législation. Deux d'entre eux (GOST R 34.10-94 et GOST R 34.10-2001) ne sont actuellement pas opérationnels (depuis 2001, ils ont un effet limité en mode hérité), celui qui fonctionne est

GOST R 34.10-2012 . Tous les UKEP doivent utiliser l'algorithme GOST R 34.10-2012 ou GOST R 34.10-2001 afin d'être considérés comme légalement reconnus. En général, nos algorithmes sont considérés comme assez bons, construits uniquement sur la base de courbes elliptiques (sans compter complètement obsolètes depuis 94 ans). Cependant, pour un certain nombre de raisons, elles ne sont pas devenues des normes internationales universellement reconnues. La chose la plus intéressante est que GOST R 34.10-2001 a réussi à s'infiltrer dans la norme DNSSec, mais n'a pu atteindre le succès et aucune part tangible. Mais ils ont maîtrisé la rédaction d'un

RFC dans le cadre de l'

IETF - pour cela, plus en karma.

À un moment donné, nos législateurs ont commencé à clouer l'UKEP avec des clous dans différents segments des relations civiles en Russie. Nous avons commencé, bien sûr, avec l'un des groupes d'entités les plus volés - les entités juridiques. En général, l'idée est bonne: traduire le flux de travail sous forme électronique, supprimer les lignes de divers bureaux de contrôle, encore une fois, saper l'activité des usines de pâte à papier et préserver la nature en réduisant le volume de papier. Mais, puisque les lois sont adoptées, y compris sans élaboration et examen appropriés (et parfois même dans l'intérêt d'un certain cercle de personnes, selon les sentiments), tout à un moment donné s'est mal passé. L'État a obligé les entrepreneurs à recevoir et à renouveler une signature électronique chaque année (la validité d'une clé régulière est de 12 à 15 mois), tandis qu'il s'est retiré du processus de délivrance d'un attribut aussi important qu'une clé électronique, le donnant aux organisations commerciales - centres de certification autorisés, pour le moment

445 avec accréditation actuelle, sans compter les succursales et les bureaux de représentation. De plus, en plus du fait que l'émission de la clé UKEP n'est pas gratuite en soi, une solution logicielle et matérielle très étrange a été choisie. Il a été décidé de remplacer le support cryptographique sécurisé normal pour la clé privée par des supports moins chers, permettant la copie de la clé (en fait, pas si bon marché). Étant donné que ces supports ne savent pas comment travailler avec la clé eux-mêmes et sont en fait des lecteurs flash avec un mot de passe, les commerçants de logiciels qui vendent des couches logicielles pour les systèmes d'exploitation qui manipulent la clé privée de la copie électronique en la copiant dans la mémoire à accès aléatoire de l'ordinateur (SIC!) en même temps, ils coûtent constamment de l'argent.

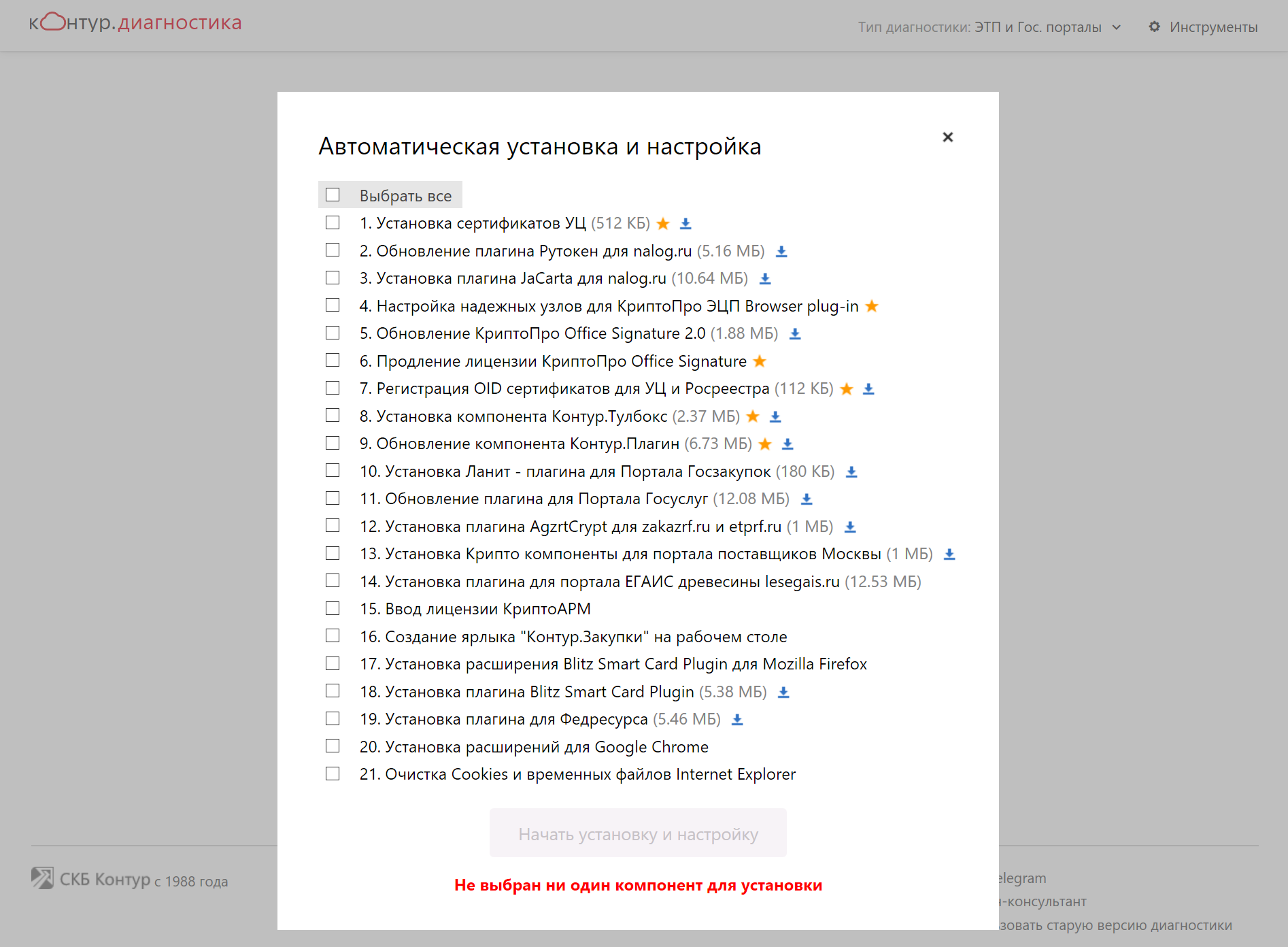

Le piquant a été ajouté par l'ignorance totale des utilisateurs volontairement forcés de la signature électronique et l'énormité des solutions logicielles pour travailler avec. Par exemple, pour configurer un ordinateur de travail pour un utilisateur moyen d'ES pour travailler avec des portails comptables de toutes les bandes et des salles de marché électroniques, vous devez effectuer environ 20 opérations: télécharger / installer un tas de logiciels divers de qualité douteuse, des certificats CA, définir des paramètres spécifiques pour que tout interagisse et au moins quelque chose a fonctionné. Cela ne vaut même pas la peine de mentionner que ce tas de govnokod fonctionne plus ou moins avec confiance uniquement dans l'environnement Windows (et pas toujours dans les dernières versions), il fonctionne de manière extrêmement étroite et avec de terribles béquilles dans certains sites "État Linux" et ne fonctionne absolument pas sur MacOS. Par exemple, un site fiscal il y a un peu moins d'un an n'a pas appris à fonctionner uniquement avec Internet Explorer! Et c'est le Federal Tax Service - un département qui est considéré comme relativement avancé dans l'informatique et l'opérateur d'une grande solution de big data de l'état.

Cas d'utilisation moyen avec UKEP dans l'entreprise: une personne (un coursier ou un enikeyshchik) reçoit une clé par procuration du chef de l'organisation de l'AC, la transmet à la tante conditionnelle Mane au comptable, qui «signe» les documents au nom du chef. Il faut comprendre que l'essence de l'UKEP est un analogue d'une signature manuscrite, et non une signature de Vasya conditionnelle. Autrement dit, l'utilisation sous cette forme a déjà subi des mutations importantes. Nous ne devons pas oublier que, bien que la clé ait été délivrée à des organisations pour travailler avec le reporting électronique, elle contient également les valeurs et les données éligibles du responsable individuel, au nom duquel la clé a été créée. Cela permet un vecteur d'attaque contre un individu donné, dont le seul facteur limitant est le sous-développement de services électroniques avec des signatures électroniques pour les individus. Et même le contrôle physique du jeton avec la clé est une fiction, car toute personne (le même comptable) peut, relativement silencieusement, simplement copier la clé pour elle-même «dans le registre», car «c'est plus pratique». Et cela sans parler des codes PIN par défaut du formulaire 12345678. Obscurité et décadence.

Nous devrions également écrire sur la signature électronique des salles de marché. Pour effectuer des transactions avec des structures budgétaires et quasi budgétaires: pour vendre quelque chose ou fournir des services, il faut passer par le mécanisme d'

appel d'offres . L'appel d'offres est réalisé sur des plateformes de trading électronique (ETP): sites spéciaux où les commandes sont passées, quelque chose comme une vente aux enchères. Il y a beaucoup de sites, en règle générale, leurs détenteurs sont de grandes

organisations environnementales. Pour être un participant accrédité de l'ETP, vous devez avoir une signature électronique, mais seul l'UKEP, quel qu'il soit officiel et reconnu par l'État, ne fonctionnera pas. Non, il ne s'agit pas de faire confiance à l'UKEP, seuls les propriétaires des salles de marché gagnent de l'argent à ce sujet. Techniquement, la signature électronique des sites est la même UKEP, mais le certificat comprend en outre des identifiants supplémentaires,

OID , qui donnent le droit d'utiliser cette clé UKEP sur un site spécifique. Cela a été fait afin d'obtenir beaucoup plus d'argent pour émettre une telle signature électronique que pour émettre un UKEP régulier. Il s'agit d'un scénario absurde: pour vendre quelque chose aux Chemins de fer russes, vous devez passer par un appel d'offres pour lequel vous devez obtenir une clé de signature électronique d'une autorité de certification particulière, pas n'importe laquelle. Les chemins de fer russes peuvent acheter non seulement des wagons et des ponts en fonte, mais aussi des marchandises assez bon marché ou commander des services en petits volumes. Techniquement, il est possible d'effectuer une transaction bon marché sans appel d'offres, mais les représentants des chemins de fer russes ont peur de le faire, ils peuvent frapper au plafond. Par conséquent, ils offrent à un fournisseur potentiel de s'inscrire sur leur propre

plateforme de trading de poche et de répondre à une commande spécialement préparée pour le fournisseur. Naturellement, un tel système sent en principe une violation des principes de l'appel d'offres, mais l'essentiel pour les employés de l'entreprise est de respecter les réglementations bureaucratiques. Naturellement, la plate-forme de négociation des chemins de fer russes ne fonctionne que pour ceux qui ont une clé de signature électronique, à la différence des échanges électroniques plus importants, ils coopèrent avec seulement quatre

autorités de certification accréditées , dont aucune avec un vaste réseau de bureaux en Russie, et l'une est simplement un opérateur (propriétaire ) du site lui-même. Mais si les représentants des chemins de fer russes ont vraiment besoin d'obtenir un service unique et qu'il est plus facile pour le fournisseur de refuser ce cirque de leur plate-forme de commerce électronique, ils peuvent parfois cracher sur leurs règles d'appel d'offres et commander directement la transaction (sur la base de l'histoire réelle). Il s'avère qu'il semble être un UKEP normal d'une part, mais il ne convient pas pour un certain nombre d'actions pour lesquelles il est nécessaire d'obtenir essentiellement le même UKEP auprès d'une autre autorité de certification avec un ensemble d'attributs supplémentaires différent. En conséquence, un tas de jetons difficiles à suivre et qui doivent être renouvelés chaque année, en passant la quête avec confirmation de l'autorité.

Un certain nombre d'autorités de certification autorisées sont généralement soupçonnées d'avoir négligé la vérification des données personnelles du sujet lors de l'émission de l'UKEP. Cela aurait dû se produire, étant donné le nombre d'AC qui ont déployé leurs activités dans tout le pays. Il est à espérer que ces cas décrivent simplement le fait de l'inattention et non des actions intentionnelles. Et oui, si quelqu'un tente avec succès d’obtenir l’UKEP à partir de documents frauduleux en mon nom, je ne le saurai même pas! De plus, je possède mon UKEP personnel, c'est-à-dire qu'une double clé apparaîtra. Il n'est pas possible de savoir à partir du registre consolidé que l'UKEP a été délivré à une certaine personne, chaque AC a son propre registre et les procédures pour y accéder.

. , ,

PaulZi ,

.

, , , . , - . , , ,

,

( , ), , . , , , .

,

, : , . , , . , , . .

, . - . , , : , , . , .

, SIM-.

russian silovik «» - . , , «» .

'?

. , , :

34.101.45-2013 ( ), —

4145-2002 .

NeverWalkAloner . IETF RFC,

. , , .

«» . — . —

. , PKI , .

. , , , ( , , ). . , . , PKI, .

«

». , «», - : ( ) . , , . , , « ». - . , , .

, , .

Blockchain? , PKI, transparency log . , Blockchain — , . , , blockchain , - .

.

?

. , — . , . , . , . : , , , . — , , ( ID- , ). , , . , . . ,

opensource .

, .

. ( ), , - (SIC!) —

.

,

. ID-, , , ICAO, (- ) .

( )!

: , -, ( ) , .