Les cybercriminels ont inventé de nombreuses options pour les cyberattaques, dont la complexité de mise en œuvre technique et l'efficacité diffèrent. Parmi eux, une place spéciale est occupée par une attaque, ce qui est surprenant par sa simplicité technique et son efficacité - Compromis de messagerie commerciale (BEC), ou une attaque utilisant une correspondance commerciale compromise. Il ne nécessite pas de connaissances techniques approfondies, a la plus grande efficacité, il est presque impossible de se défendre contre lui avec des moyens traditionnels. Selon le FBI, les

dommages causés par de telles attaques en 2018 se sont élevés à plus de 1,2 milliard de dollars américains .

Père Bob Stack de la paroisse de St. Ambrose au Brunswick, pc. L'Ohio a été désagréablement surpris lorsque l'entrepreneur Marous Brothers Construction lui a téléphoné pour effectuer les réparations et la restauration du bâtiment de l'église et lui a demandé pourquoi le paiement contractuel n'avait pas été reçu depuis deux mois. Étant donné que le père Bob savait que l'argent était transféré, il a précisé les coordonnées du destinataire et a constaté que les paiements ne revenaient pas à l'entrepreneur, mais à des fraudeurs inconnus. Il y a deux mois, ils ont envoyé une lettre sur le changement de détails au nom de Marous Brothers Construction. Le personnel du quartier a ajusté le numéro de compte du bénéficiaire et envoyé le paiement des travaux dans les deux mois.

Le montant des dommages s'est élevé à 1,75 million de dollars américains .

Le père Bob Stack s'est tourné vers le FBI. Au cours de l'enquête, il s'est avéré que des pirates informatiques inconnus, peu de temps avant l'attaque, ont récupéré des mots de passe pour les boîtes aux lettres de deux employés de la paroisse, étudié leur correspondance avec les entrepreneurs, puis rédigé une lettre convaincante du plus grand d'entre eux, Marous Brothers Construction. La conception, l'adresse de retour et tous les autres attributs ont été copiés à partir de l'ancienne correspondance, il n'y avait donc aucun doute sur leur authenticité. En conséquence, l'argent a coulé dans une direction inconnue, et ils ont été envoyés par des employés sans méfiance.

L'arrivée du père de Bob et lui-même a été victime d'une attaque BEC.

Comment fonctionne l'attaque BEC

BEC est une arnaque ciblant principalement les entreprises travaillant avec des fournisseurs étrangers, ainsi que les entreprises qui effectuent régulièrement des paiements non monétaires.

L'attaque commence par la collecte d'informations sur l'entreprise: informations sur les gestionnaires et les comptables effectuant les paiements, adresses e-mail des employés et données sur les sous-traitants. À l'aide de phishing ou de logiciels malveillants, les criminels compromettent les comptes de messagerie des gestionnaires, des financiers et des comptables et étudient la correspondance avec les contreparties. Leur tâche est de savoir comment les transactions financières se produisent, qui demande le transfert, qui le confirme et qui l'exécute directement.

Lorsque les informations nécessaires sont collectées, les fraudeurs agissent selon l'un des schémas suivants.

Factures fictives

Après avoir vérifié les détails de la relation de l'entreprise avec ses fournisseurs, les fraudeurs envoient une lettre au nom de l'un d'eux au sujet du changement de détails. Les comptables corrigent les informations contenues dans les documents financiers et envoient de l'argent aux criminels. La victime de ce stratagème était la paroisse de St. Ambroise.

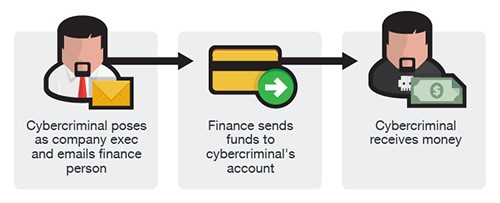

Faux ordre exécutif

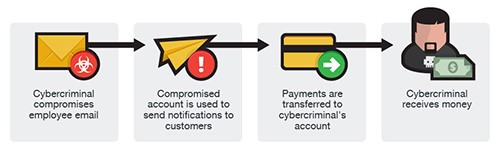

À l'aide d'une boîte aux lettres compromise, les fraudeurs envoient une lettre au service financier au nom du PDG ou d'un autre responsable autorisé à effectuer des opérations monétaires. Le message contient une demande de transfert urgent d'argent vers le compte spécifié sous toute excuse convaincante.

Lettres du faux comptable

Les fraudeurs envoient des lettres aux contreparties de la société concernant le changement de détails d'un e-mail compromis à un employé de l'unité financière. Dès réception du message, les contreparties apportent des corrections et commencent à transférer de l'argent aux fraudeurs.

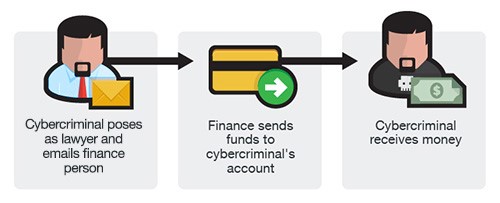

Faux avocat

Le cybercriminel contacte le service financier ou le PDG par e-mail ou par téléphone et se présente comme un employé d'un cabinet d'avocats qui s'occupe de questions confidentielles et urgentes. Après avoir signalé une menace fictive mais convaincante, le fraudeur lui propose de lui transférer secrètement des fonds afin de résoudre d'urgence le problème. En règle générale, une «menace» est détectée à la fin de la semaine de travail plusieurs minutes avant la fin de la journée de travail ou la veille des vacances, lorsque les employés se préparent au repos et ne sont pas enclins à évaluer la situation de manière trop critique.

Raisons de l'efficacité des attaques BEC

- Ingénierie sociale . Les lettres sont envoyées à la fin de la journée de travail ou à la veille des vacances, lorsque les employés se précipitent chez eux. Les textes des lettres sont préparés en tenant compte des caractéristiques de la relation entre l'expéditeur et le destinataire.

- Apparence légitime . Les fraudeurs utilisent les informations collectées pour élaborer une lettre unique, qui, dans le style et la conception, ne se distinguera pas de la correspondance avec des contreparties familières aux employés. Par exemple, un comptable peut recevoir une instruction du PDG pour transférer des fonds qui ressemblent exactement à des commandes similaires.

- Contrairement aux escroqueries par phishing, les e-mails utilisés par BEC sont envoyés en une seule copie à partir de boîtes aux lettres légitimes et ne se retrouvent pas dans le spam .

- Aucun contenu malveillant . Les courriels d'escroquerie BEC ne contiennent pas de liens et de pièces jointes, ils sont donc facilement transmis par les antivirus et autres solutions de protection.

- Pas de pénétration dans le système . Les employés transfèrent de l'argent de leur plein gré, car ils sont sûrs qu'ils font tout correctement. Les fraudeurs n'ont pas à étudier les systèmes de paiement et à y accéder. Même si la banque pose une question sur les nouveaux détails, les victimes donneront les explications nécessaires et feront même des efforts pour effectuer le paiement le plus rapidement possible, et si nécessaire - en toute confidentialité.

- Urgence et autres amplificateurs manipulateurs . La nécessité de résoudre d'urgence un problème sous la menace de conséquences graves et inévitables désactive la pensée critique des employés, et ils effectuent des actions que les cybercriminels les poussent à.

Lutter contre les attaques BEC

La paroisse de St. Ambrose n'a pas réclamé de dommages à ses employés, mais toutes les entreprises victimes de la BEC ne sont pas aussi indulgentes. Par exemple, une société de médias écossaise a

intenté une action en justice d'un montant de 108 000 £ auprès de son ancien employé qui a effectué des transferts d'argent à des fraudeurs de la BEC pour avoir ignoré un avertissement de la banque sur la nature frauduleuse du transfert.

Cependant, l'intimidation du personnel ne peut guère être sérieusement considérée comme une mesure efficace de protection contre les attaques de la BEC. Une combinaison vraiment efficace de mesures organisationnelles et techniques.

Activités organisationnelles

- Former les employés à vérifier attentivement chaque lettre si elle concerne des transferts d'argent ou d'autres commandes importantes de la haute direction. Portez une attention particulière aux lettres urgentes et confidentielles.

- Former les employés à reconnaître les attaques BEC . Les services de sécurité de l'information devraient enseigner à chaque employé les principes d'identification des lettres compromises.

- Il est obligatoire de vérifier toutes les lettres et demandes de nature financière . Si le fournisseur a envoyé un avis sur le changement de détails, rappelez-le et assurez-vous que le document est réel, et utilisez le numéro de téléphone du site officiel de l'entreprise ou du contrat, et non de la lettre reçue.

Activités techniques

Étant donné que les lettres BEC ne contiennent pas de liens, de pièces jointes et, en règle générale, ne présentent pas de signes typiques de lettres malveillantes, les solutions de protection traditionnelles ne peuvent pas faire face à leur détection. Une protection complète des e-mails utilisant l'intelligence artificielle et l'apprentissage automatique peut vous aider ici.

Chez Trend Micro, nous utilisons un outil d'IA appelé le système expert. Il imite le processus décisionnel d'un spécialiste de la sécurité. Pour ce faire, le système évalue le fournisseur à partir duquel la lettre a été envoyée, compare l'adresse e-mail de l'expéditeur à l'adresse réelle de l'organisation. Si la lettre provient du responsable de l'organisation, la présence d'un tel responsable dans la liste du personnel est vérifiée, ainsi que sa disponibilité par les coordonnées.

À l'étape suivante, le système expert effectue une analyse de contenu du contenu de l'e-mail, révélant les intentions de l'expéditeur concernant les facteurs spécifiques aux lettres BEC - urgence, importance et exigences pour mener à bien des actions financières. Les résultats de l'analyse sont transmis au système d'apprentissage automatique.

Identification de l'auteur de la lettre parmi les dirigeants d'Enron

Identification de l'auteur de la lettre parmi les dirigeants d'EnronSi rien de suspect ne se trouve dans la lettre, le système d'analyse de style de texte - Writing Style DNA («Writing Style DNA») entre en jeu. Ce développement Trend Micro utilise un système d'apprentissage automatique pour comparer le message d'un leader ou d'une contrepartie avec ses messages précédents. Writing Style DNA utilise plus de 7 000 caractéristiques de message pour identifier un style d'expéditeur unique. Il s'agit notamment de l'utilisation des majuscules dans les mots et les signes de ponctuation, la longueur des phrases, les mots et les phrases préférés, et bien plus encore.

Pour créer un modèle de style, l'intelligence artificielle doit analyser de 300 à 500 lettres précédemment envoyées. Un point important: pour protéger la confidentialité, l'IA ne récupère que les métadonnées qui caractérisent le style de l'expéditeur, mais pas le texte lui-même.

Quel est le résultat

Le compromis de la correspondance commerciale diffère des attaques ordinaires par une efficacité technologique minimale. Le succès des attaques BEC dépend directement de la qualité des informations collectées et du travail des ingénieurs sociaux. En fait, ces attaques sont plus proches de la fraude «hors ligne» habituelle, ce qui rend difficile leur lutte contre les solutions techniques traditionnelles.

La détection et le blocage réussis des attaques BEC permettent l'utilisation de systèmes de défense basés sur l'apprentissage automatique et l'intelligence artificielle en combinaison avec la formation des employés et d'autres activités organisationnelles.