La sécurité Le mot signifie la sécurité d'une personne ou d'une organisation contre quelque chose / quelqu'un. À l'ère de la

cybersécurité, nous pensons de plus en plus non pas à la façon de nous protéger physiquement, mais à la façon de nous protéger des menaces externes (

cybermenaces ).

Aujourd'hui, nous parlerons de la façon dont vous pouvez pénétrer un réseau d'entreprise moderne, qui est protégé sur le périmètre par divers moyens, même très bons, de sécurité du réseau, et plus important encore, nous parlerons de la façon de gérer cela.

Regardons un réseau moderne qui utilise les dernières technologies dans le domaine de la sécurité.

Vous avez un périmètre protégé, il existe différents pare-feu, pare-feu nouvelle génération et de nombreux autres outils de sécurité du périmètre.

Quelles sont les options pour pénétrer votre réseau d'entreprise et dans quels cas votre pare-feu nouvelle génération ne vous aidera-t-il pas?Réfléchissez un instant. Essayez de répondre à cette question, mais je voudrais donner quelques exemples qui peuvent démontrer que peu importe la puissance, la fraîcheur, la publicité, qui se situent dans les meilleurs carrés, cercles, Gartner, courbes de forêt, etc., vous n'utilisez pas de produits, de toute façon Il est possible que des attaquants attaquent votre réseau d'entreprise ou départemental, et vous devez donc regarder un peu plus loin que la défense du périmètre.

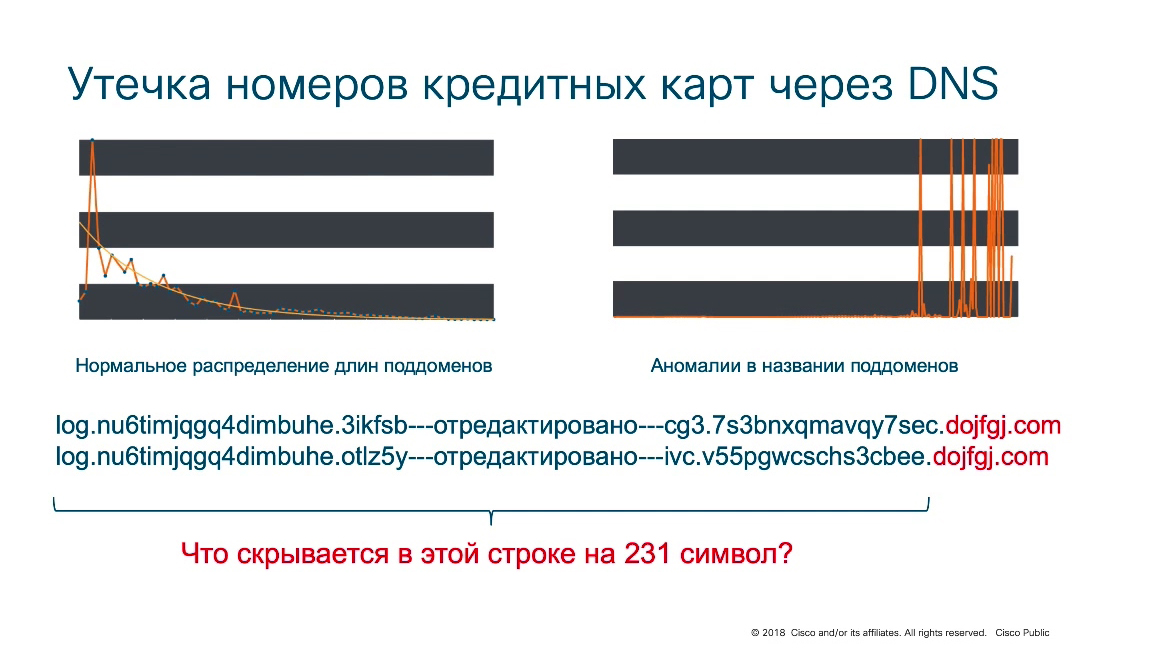

Ainsi, l'un des exemples que Cisco a rencontré est l'

utilisation du protocole DNS pour voler des informations .

En règle générale, les cybercriminels utilisent le protocole DNS pour charger certains nouveaux modules ou utiliser DNS comme interaction entre des modules déjà installés à l'intérieur d'un réseau d'entreprise / départemental sur des ordinateurs infectés avec certains «serveurs de commande». Dans ce cas, le protocole DNS a été utilisé pour divulguer des informations dans le nom de domaine. Selon les statistiques, la plupart des domaines, les noms de domaine de troisième niveau ne contiennent pas plus de 25-30 caractères, cependant, nous voyons que sur le graphique de droite, nos longueurs de domaine sont de 200-230 caractères.

Une personne n'est pas en mesure de proposer ce type de domaine. Il ne se souvient pas non plus de lui. Dans sa forme pure, c'est une sorte

«d'anomalie» qui peut nous dire que l'un ou l'autre des domaines est utilisé à des fins de marketing, mais généralement ces longs ne sont même pas utilisés à des fins de marketing, ou ce sont les actions des attaquants. Et dans ce cas, l'un des serveurs DNS desservant ce domaine malveillant a été utilisé pour s'assurer que les noms de domaine contenant des chaînes de texte suffisamment longues (

231 caractères) étaient décryptés et que des numéros de carte de crédit volés y étaient révélés. Comme nous le comprenons, étant donné que DNS est la norme de facto pour les réseaux Internet, d'entreprise ou départementaux modernes, nous

ne pouvons pas bloquer DNS et même inspecter le DNS sur le pare-feu ne nous aide pas toujours, car dans ce cas, les attaquants ont utilisé une méthode non standard. approche pour contourner la protection du périmètre.

Un autre exemple

Un autre exempleCeci est une illustration d'un système de surveillance de réseau sans fil Cisco. Vous voyez sur la carte du bâtiment les emplacements des points d'accès légalement installés (

cercles verts ), mais, notez, ici, nous voyons qu'il y a des points d'accès sans fil non autorisés (

cercles rouges ), ainsi que des clients étrangers sans fil non autorisés qui essaient de se connecter à un réseau sans fil d'entreprise (

rectangles gris ). Il est clair que cette méthode de connexion contourne également le périmètre, ne passe pas non plus par les pare-feu d'entreprise, et si les points d'accès n'étaient pas protégés, les attaquants pourraient pénétrer le réseau d'entreprise en contournant le périmètre, en contournant les pare-feu NG se tenant sur ce même périmètre. . De plus, si un attaquant peut créer un faux point d'accès, le client qui s'est connecté au point d'accès peut même ne pas le savoir, tandis que l'attaquant peut intercepter les données transmises par le client. Il peut s'agir d'un smartphone, d'une tablette, d'un ordinateur portable ou même d'un ordinateur fixe connecté à un faux point d'accès non autorisé, étranger, et dans ce cas, malheureusement, les pare-feu ne nous ont pas aidés non plus.

Un autre exempleSuite à cet incident, Cisco a considérablement modifié l'architecture de sécurité des équipements réseau. Des composants matériels et logiciels ont été ajoutés qui vous permettent de suivre les signets dans l'équipement, ainsi que d'empêcher l'apparition de ces signets, mais au début des années 2000, il y avait de tels exemples.

Il y en a plusieurs que nous avons réussi à corriger, et dans ce cas, nous sommes confrontés à une situation où, dans le cadre d'une certaine livraison, le client reçoit du matériel avec un code malveillant préinstallé. Comme il fait initialement confiance à son fournisseur, il ne pense pas à la nécessité de vérifier les équipements réseau. La vérification peut être effectuée via un logiciel que le client peut télécharger sur le site officiel. Cela est nécessaire pour vous assurer que l'équipement n'a pas de signets et qu'il ne vole pas les informations transmises via le périphérique réseau. Il y a également eu plusieurs cas dans lesquels des administrateurs, sans contrat de support technique pour l'équipement qu'ils ont acheté, ont été contraints de télécharger un nouveau micrologiciel à partir de sites tiers. Cela a également conduit au fait que ces microprogrammes contenaient du code malveillant qui «reflétait» tout le trafic et l'envoyait à un attaquant. Autrement dit, dans ce cas, nous comprenons également que les outils de sécurité de périmètre classiques ne peuvent rien faire à ce sujet, car les signets se trouvent sur l'équipement

faisant face aux pare

- feu.

Vous pouvez vous rappeler un

exemple plus récent où Cisco (sa division de Cisco Talos) a découvert une menace appelée VPN-Filter, lorsque des attaquants ont infecté divers périphériques réseau de divers fabricants (D-Link, Asus, etc.) et y ont installé le code malveillant correspondant, qui a également voler le trafic et le rediriger vers les attaquants. C'est-à-dire que la sous-estimation de ce problème conduit au fait que notre niveau inférieur d'infrastructure réseau reste complètement non protégé, et bien sûr, aucun pare-feu n'aide ici, puisque les périphériques réseau sont situés

avant les pare

- feu, ils peuvent transmettre tout le trafic, surtout s'il n'est pas chiffré, aux intrus.

Un autre exemple

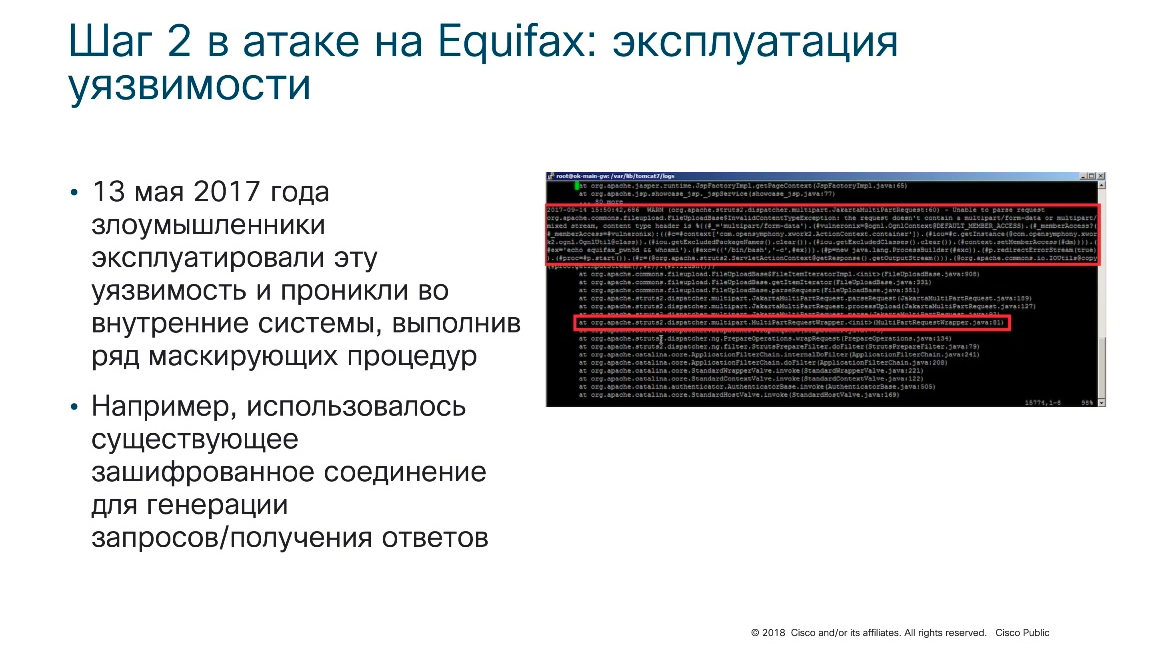

Un autre exempleIl y a 2 ans (en 2017), les attaquants ont découvert une vulnérabilité sur le portail Web de l'un des plus grands bureaux de crédit d'Equifax. Cette vulnérabilité permettait d'accéder au portail Web et d'y exécuter certaines commandes. Après avoir identifié la vulnérabilité, les attaquants ont lancé un exploit et ont eu accès au système avec des droits administratifs. Aucune donnée n'a été volée à ce moment-là. Autrement dit, les attaquants n'ont testé que la possibilité même de travailler sur le portail Web avec des droits administratifs. Mais après environ 2 mois, une vulnérabilité qui pour une raison quelconque n'a pas été résolue a été exploitée.

Les attaquants sont entrés dans les systèmes internes du bureau de crédit et ont déguisé leurs activités de la sécurité du réseau. Premièrement, en raison de la relation de confiance entre le portail Web et les serveurs internes, y compris les serveurs de base de données, le système de sécurité ne contrôlait en aucune façon les données de connexion et permettait à l'attaquant d'accéder au réseau d'entreprise. De plus, les attaquants ont utilisé une connexion cryptée et celle-ci est restée incontrôlée en termes de sécurité du réseau. Pendant plusieurs mois, les attaquants ont réussi à voler des informations, à la suite desquelles

plus de 140 millions de citoyens des États-Unis, de la Grande-Bretagne et de certains autres pays ont été affectés dont les données ont été volées à la suite de cette attaque, malgré la disponibilité d'une protection de périmètre, ce qui, malheureusement, dans ce cas, ne fonctionne pas. aidé.

Un autre exemple

Un autre exempleUn autre exemple qui s'est produit au cours de l'année 2018, au cours d'une période de deux semaines entre le 21 août et le 5 septembre, un groupe de hackers appelé Magic Art a piraté les serveurs de British Airways et volé

380.000 données de

clients , y compris des données personnelles et des informations de carte de crédit. Selon British Airways, environ

un demi-million de clients ont souffert en

deux semaines .

La chose la plus intéressante est que les attaquants n'ont même pas essayé de pénétrer le réseau d'entreprise! Ils ont piraté le site Web de la compagnie aérienne, remplacé le script qui collectait les données des clients et transmis ces données à une ressource malveillante contrôlée par les cybercriminels. De plus, dans une version de cet incident, il est considéré que les attaquants n'ont pas piraté le site Web principal de British Airways, mais sa copie mise en cache (CDN utilisé par les fournisseurs de communication pour mettre en cache les ressources populaires). Ainsi, la défense du périmètre n'a pas aidé à se défendre contre cette attaque.

Une autre attaque

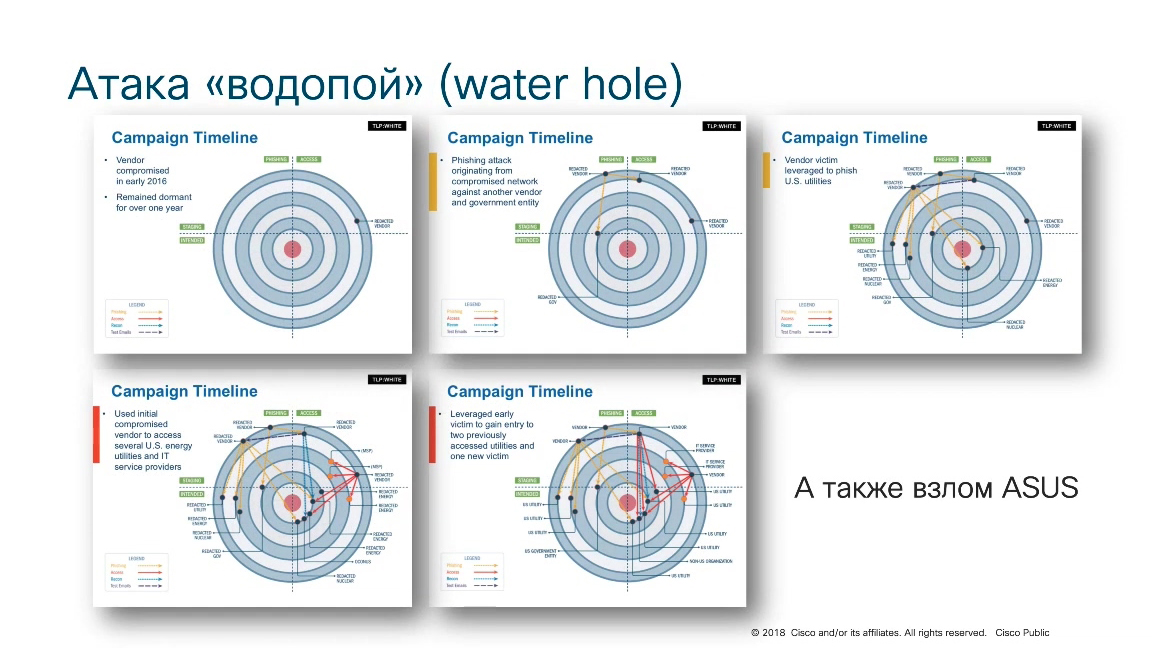

Une autre attaque , appelée «trou d'eau», qui a été enregistrée il y a quelque temps par les forces de l'ordre américaines. Des attaques contre un certain nombre de sociétés d'énergie aux États-Unis d'Amérique ont été enregistrées, et un stratagème très peu conventionnel a été identifié dans le cadre de l'enquête, qui est cependant devenu très populaire depuis.

Pourquoi est-il appelé un point d'eau?

Si nous nous souvenons de la vie des animaux (en particulier des animaux d'Afrique), alors pendant une sécheresse, de nombreux animaux viennent dans des points d'eau rares qui ne se sont pas desséchés pendant une sécheresse, et la nature fait que les animaux ne s'attaquent pas les uns les autres pendant un arrosage, mais la chose est que juste sur le chemin de l'abreuvoir, les prédateurs attendent très souvent les animaux et les mangent pour se nourrir eux-mêmes et leurs fiertés. Ainsi, les attaquants ont utilisé exactement la même stratégie.

Au lieu de briser les entreprises victimes sur lesquelles elles concentrent leurs efforts, et il peut y en avoir beaucoup (unités, dizaines ou même centaines), il suffit parfois de pirater un seul fabricant de logiciels, à partir duquel chacun commence à télécharger les mises à jour logicielles logiciel (nouveau firmware, correctifs, mises à jour ou nouvelles versions de logiciel). Si le fabricant a été piraté, avec ces mises à jour téléchargées depuis son site Web, il est possible de placer du code malveillant sur le réseau de l'entreprise victime, ce qui permet ensuite aux pirates informatiques de développer plus facilement une tête de pont à l'intérieur du réseau déjà compromis de la victime. Autrement dit, de manière détournée, mais les pirates ont atteint leur objectif. Ce type d'attaque a été enregistré en 2016 aux États-Unis d'Amérique. Après cela, il y a eu plusieurs scénarios similaires. Tout récemment (fin 2018), une attaque a été enregistrée sur Asus, qui a distribué des mises à jour malveillantes à partir de son site Web. La même chose a été faite chez Avast, qui a distribué un programme infecté pour défragmenter et optimiser le fonctionnement d'un système Windows appelé CCleaner. Cette campagne malveillante a été détectée et découverte par Cisco Talos en 2017.

Ce ne sont là que des exemples où il est loin d'être toujours nécessaire de casser l'entreprise victime elle-même. Vous pouvez pirater les organisations qui la desservent, et en raison de certaines relations de confiance entre l'entreprise victime et l'entreprise piratée, toutes les communications entre elles sont soumises à moins de contrôle et les attaquants l'utilisent activement.

Enfin, le dernier et l'un des exemples les plus récents.

Enfin, le dernier et l'un des exemples les plus récents.Le 18 juin 2019, l'agence aérospatiale de la NASA a enregistré et annoncé que des pirates avaient déjà pénétré le réseau interne de l'une de ses unités (l'un de ses laboratoires) en avril 2018. Autrement dit, ils sont restés longtemps inaperçus et ont pu voler plus de 500 Mo de données sur la mission vers Mars. La chose la plus intéressante qui s'est produite est due à l'introduction de l'ordinateur portable matériel Raspberry Pi, qui a été installé sur le réseau de la NASA et qui a volé des informations et les a transmises à l'extérieur.

Ces exemples démontrent tous très bien que même la présence de systèmes de défense de périmètre très puissants, bien conçus et bien conçus ne garantit pas que les intrus ne pénétreront pas.

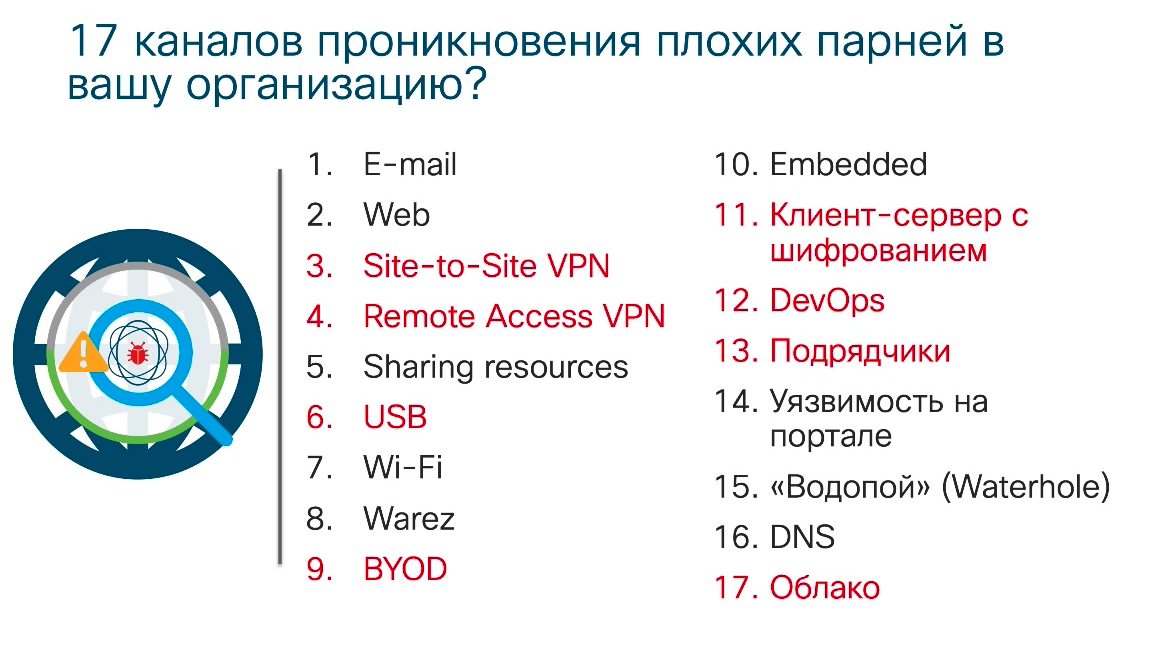

Cela est dû au fait qu'ils ont

17 canaux de pénétration dans notre organisation , dont certains que nous avons déjà observés.

Certains canaux dépassent le cadre de l'examen (par exemple, une connexion VPN régulière ou un VPN de site à site avec des sites distants ou un VPN d'accès à distance avec des utilisateurs distants), mais s'il existe une connexion sécurisée par-dessus, en plus d'un trafic totalement légal , peut pénétrer et infiltrer le réseau interne de l'entreprise. Les clés USB jetées dans le parking devant l'entrée de l'organisation sont également un outil préféré que les cybercriminels utilisent pour contourner les moyens de sécurité de l'information d'entreprise ou de la sécurité des informations du ministère, car une telle clé USB, en la branchant sur un ordinateur, contourne tous les moyens de périmètre protection. On ne peut qu'espérer que quelque chose de plus moderne soit installé sur l'ordinateur que l'antivirus obsolète en idéologie, qui ne voit pas d'attaques ciblées visant à s'organiser.

Un autre exemple que Cisco a rencontré il y a deux ans.

Le PDG d'une grande société d'énergie russe «infecté» sur son ordinateur portable à la maison avec le code malveillant WannaCry. Cela s'est produit vendredi soir, juste au moment où WannaCry a commencé à se répandre dans le monde. Samedi matin, le directeur a amené un ordinateur portable infecté au travail. Eh bien, où d'autre pour l'apporter? Il n'y a pas de spécialistes informatiques à la maison, mais ils sont au travail.

Alors que ces spécialistes, appelés d'urgence par le PDG, se rendaient au travail, le code malveillant a réussi à se propager à travers le réseau d'entreprise, car le PDG a connecté cet ordinateur portable au réseau d'entreprise. Il s'est connecté automatiquement, après quoi même le réseau d'entreprise isolé du monde extérieur a souffert de WannaCry.

Il est clair que Cisco peut avoir beaucoup plus d'exemples de ce type lorsqu'un employé de haut rang ou autorisé, un gestionnaire, un gestionnaire intermédiaire ou supérieur apporte un appareil domestique au travail, qui, pour une raison quelconque, peut être infecté. Ce n'est peut-être même pas seulement un employé. Il peut s'agir d'un auditeur. Il peut s'agir d'un entrepreneur qui apporte ce type d'appareil dans le cadre de certains entretiens de routine sur le site protégé. Par exemple, en 2003, c'est à cause de l'entrepreneur qui a connecté son ordinateur portable au réseau interne de la centrale nucléaire de Davis - Besse aux États-Unis d'Amérique que le ver Conficker a infecté la centrale nucléaire, entraînant l'arrêt du réacteur et une panne de courant sur toute la côte est des États-Unis. .

Un autre exemple, lorsque les méthodes de protection de périmètre ne fonctionnent pas, sont les développeurs impliqués dans DevOps, qui, en règle générale, ont leurs propres «règles du jeu», qui aiment travailler non pas sur des ordinateurs délivrés par l'entreprise, mais sur leurs ordinateurs portables avec leur logiciel, sur lequel il n'est pas toujours possible de mettre des moyens de protection, et c'est une sorte de "point d'entrée" dans le réseau de l'entreprise, ou l'introduction de signets dans les logiciels développés dans l'organisation.

Enfin, il ne faut pas oublier les nuages.

Si votre organisation utilise largement les clouds, aucune protection de périmètre d'entreprise ne sera utile. Il est nécessaire d'étendre le système de sécurité au-delà du périmètre et de surveiller l'infrastructure interne.

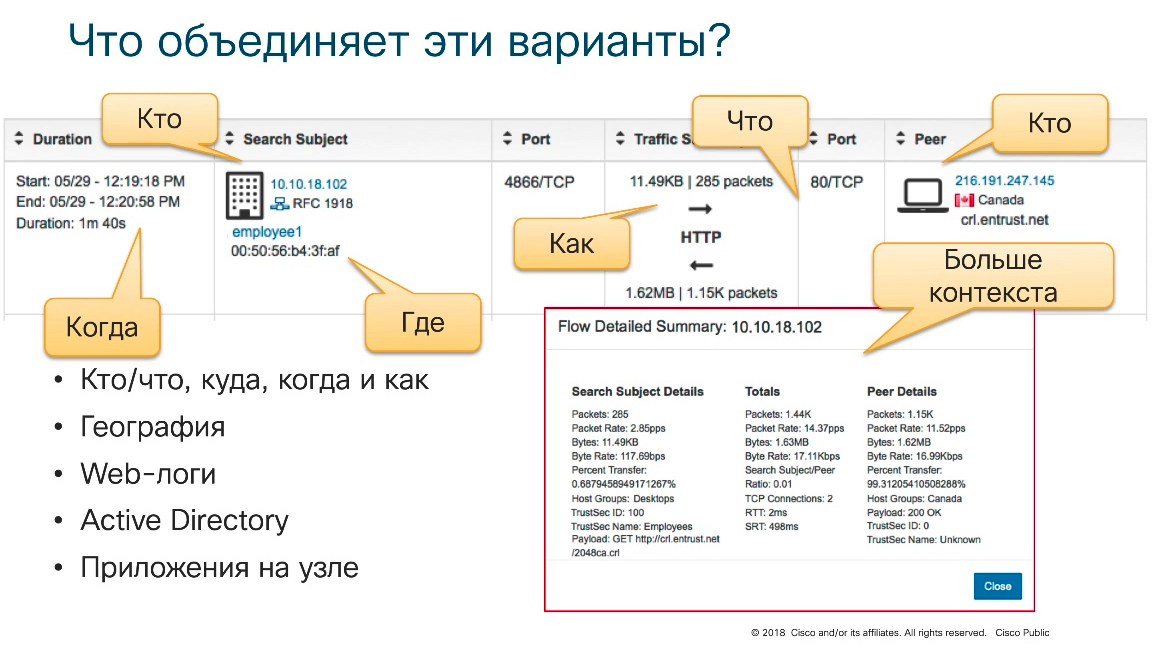

Le protocole NetFlow, qui a été développé à l'origine pour le dépannage, pour analyser les statistiques de trafic réseau, y contribuera, mais en raison de ses capacités, en particulier en raison des fonctionnalités avancées qui existent dans la neuvième version du protocole NetFlow, ou dans sa version standardisée d'IPFIX, il est possible de répondre aux questions qui intéressent les ingénieurs du point de vue de la sécurité de l'information (qui?, quoi?, quand?, comment?, dans quel volume? réalisé certaines interactions). Ensuite, après lui avoir imposé des algorithmes de décision appropriés, il devient possible de tirer des conclusions sur la présence d'une menace particulière, l'une ou l'autre anomalie, ce qui peut être intéressant dans le contexte de la sécurité de l'information.

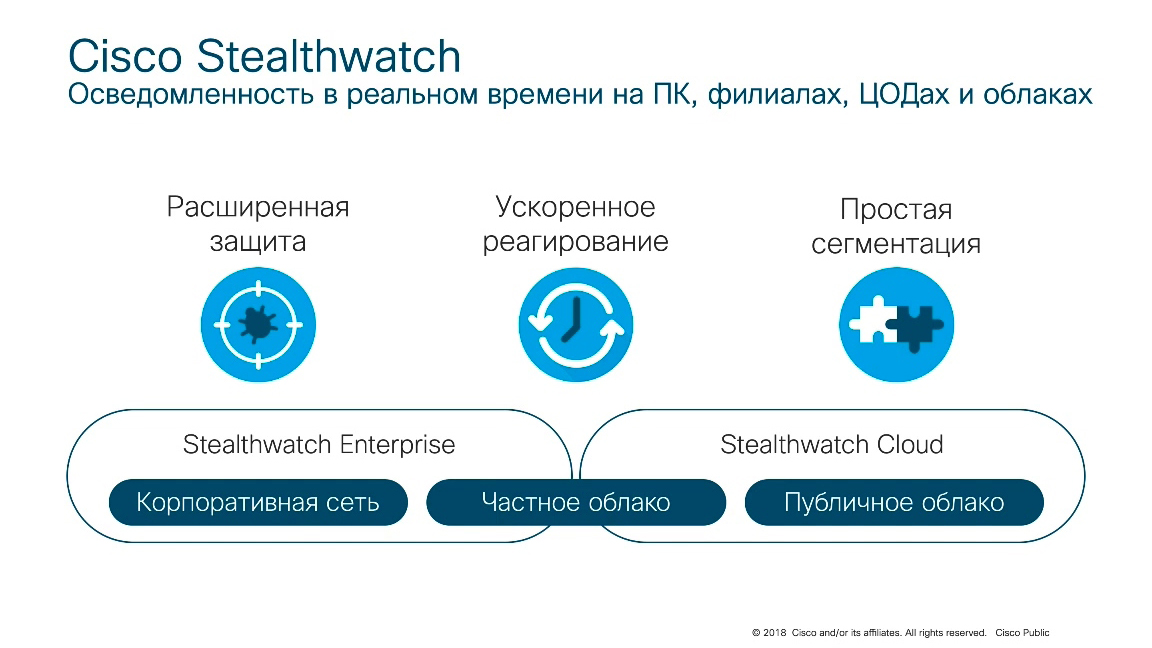

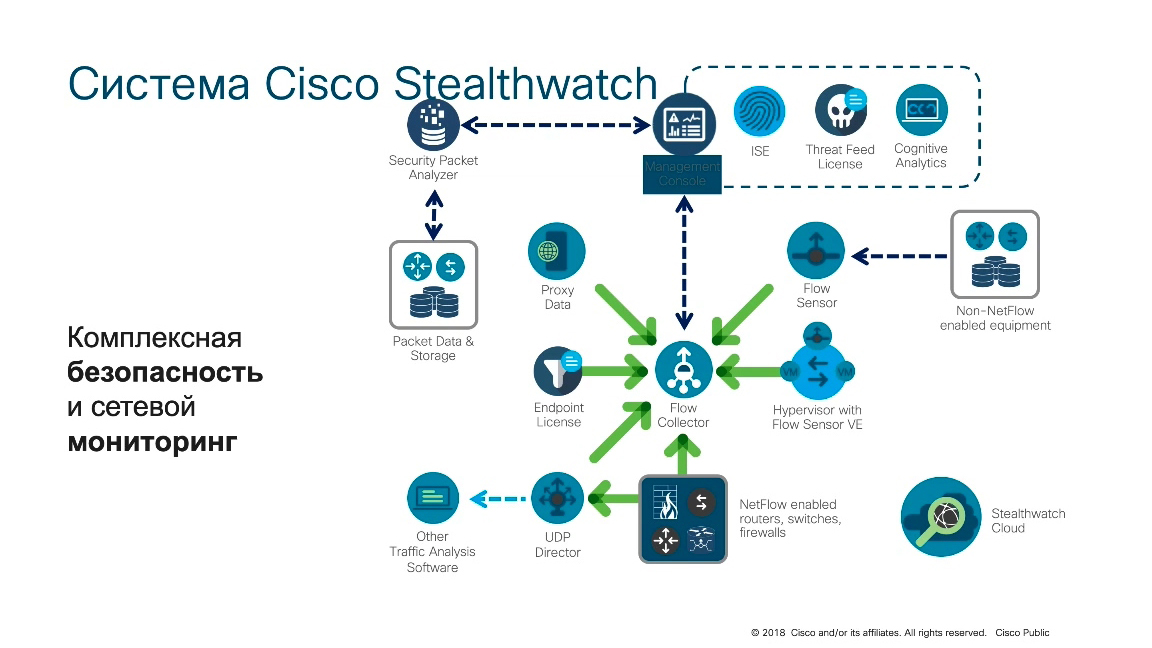

Un exemple de solution qui utilise cette conception particulière à des fins de sécurité de l'information est la

solution Cisco Stealthwatch .

Il s'agit d'une solution qui analyse les protocoles Flow (pas seulement NetFlow). Il peut s'agir de sFlow, Jflow, IPFIX, NetStream - peu importe. Autrement dit, cette solution fonctionnera non seulement sur l'infrastructure Cisco, mais également sur l'infrastructure d'autres fournisseurs (y compris même les fabricants russes qui prennent en charge le protocole avec Flow) ou lorsqu'il est possible de transférer du trafic via PAN ou Airspan vers la solution Cisco Stealthwatch, et au détriment de l'analyse de l'infrastructure existante, il est possible d'identifier certaines anomalies, certaines menaces dans le réseau corporatif ou départemental.

L'une des principales différences entre cette approche et la protection du périmètre est que l'administrateur n'a pas besoin d'installer des capteurs séparés, des prises distinctes dans les points de contrôle du réseau aux points de contrôle.

Cisco transforme l'infrastructure réseau existante en ce type de système de surveillance distribué.

Cisco stealthwatch — Flow Collector, , Flow , , , , . , - Flow, Flow , «Flow ». , , NetFlow Flow Collector. , Flow Sensor span port - , Flow , .

Flow sensors, UDP Direcrot, . -, NetFlow, UDP Direcrot .

, Cisco nvzFlow, Network Visibility , AnyConnect ( Windows, Linux, Mac OS, iOS, Android ). , , NetFlow , , , .

Flow Collector - , NetFlow Flow , -, , , .

, , , Cisco Stealthwatch Cisco Security Packet Analyzer, .

/ , , (, ), , . , , . - , Wi-Fi, Raspberry Pi , . Stealthwatch . , . Stealthwatch, , .

.

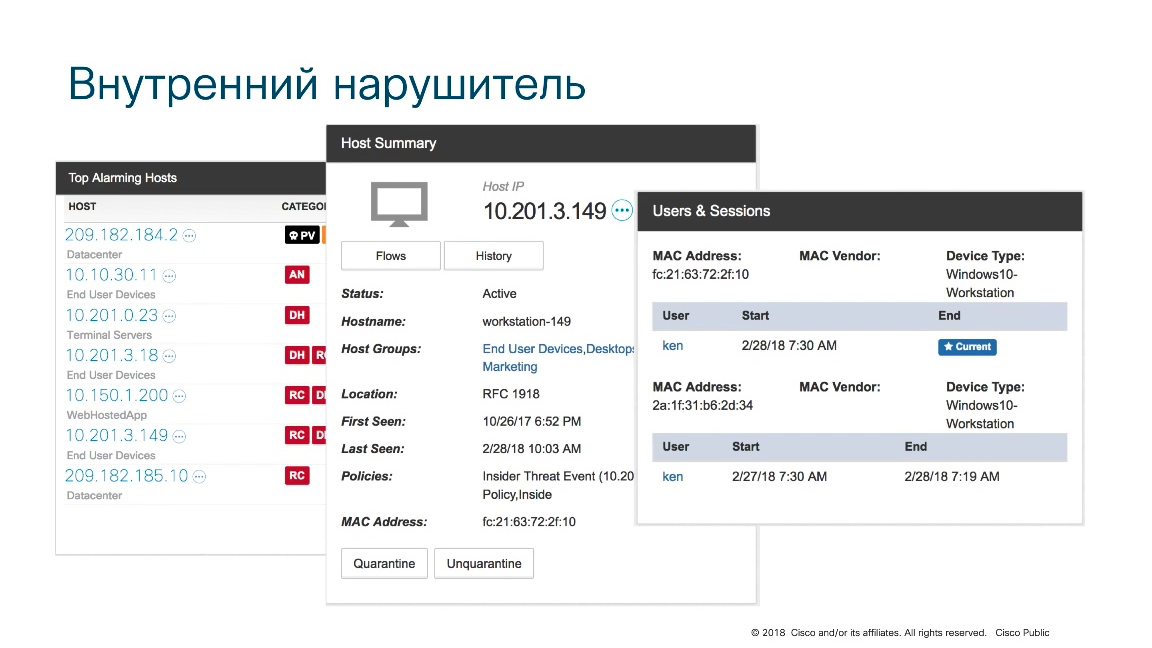

, . 10.201.3.149. . . . . , Active directory. , , , .

.

, «Concern Index» , . .

, , SSH . , 160 . , , «» . ?

Stealthwatch .

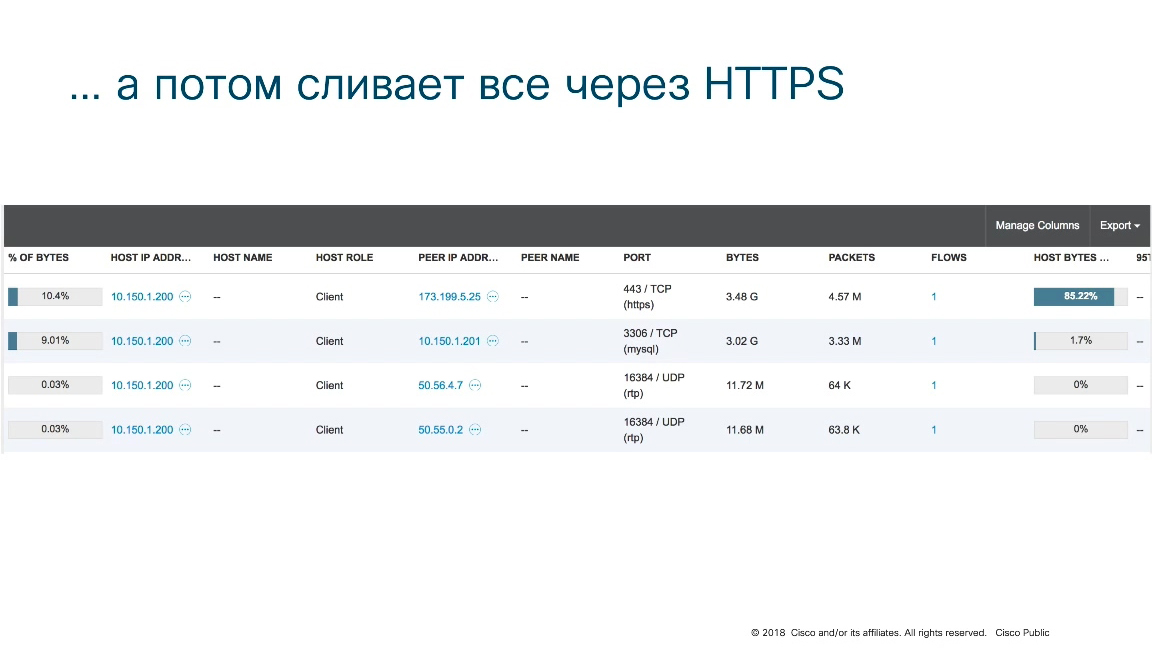

, «» HTTPS - . , , , , , . , - . , «» HTTPS - , -.

, Cisco Stealthwatch. , .

, , / . . EDR (endpoint detection and response). - , . (, «» , , «» )? ( ). - . ( ), , . . , . — Stealthwatch, . , .

.

.

, , , «» . , Equifax?

, Cisco, 3 , , — . , «» . , , , , - .

,

. — « ». , , , , , ,

.

,

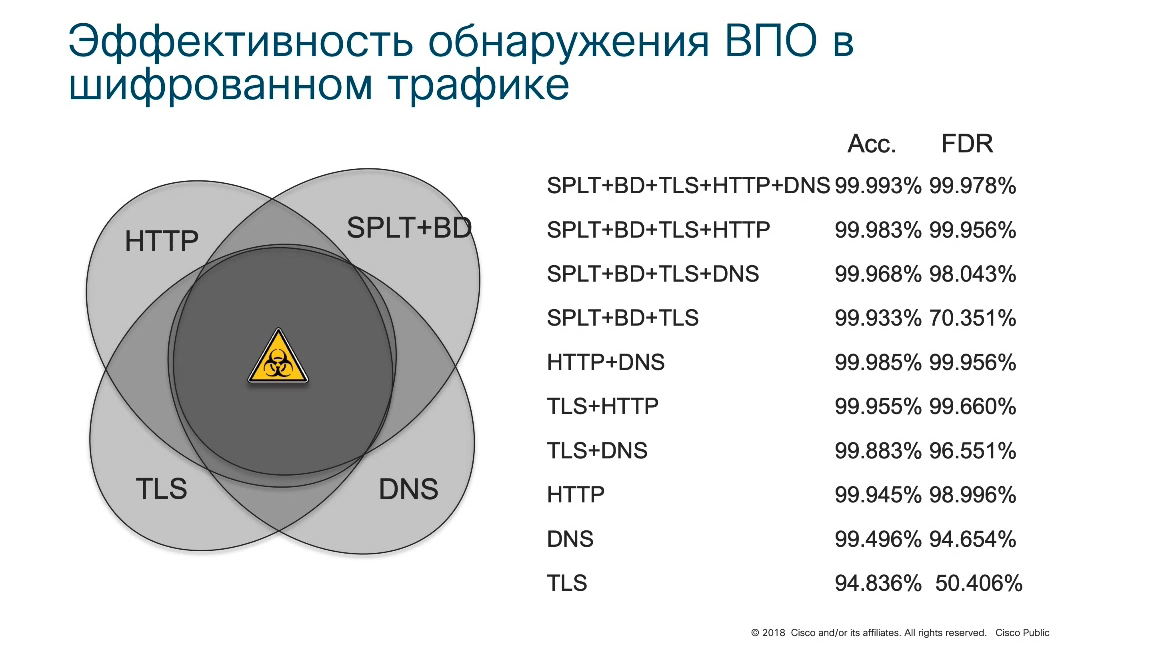

99,99 % . — . , , Cisco , - , .

, -

TLS 1.3 , . , Man In The Middle. . , , , , ( TLS 1.3) SCAffolder-, , , . Cisco Stealthwatch

Encrypted Traffic Analytics . , . . . , .

Encrypted Traffic Analytics.

, ( «Exfiltration» — ) , «Encrypted». — . , , , .

, Cisco Stealthwatch . .

- -, , .

- -, . Cisco , , Cisco .

- . , , . Flow .

- . , Cisco Stealthwatch Cisco, , Cisco , . , Cisco Vendor Agnostic ( ). «» . Cisco, Huawei, Juniper, 3com, Hewlett, , , Zelax, . , Flow, SPAN/RSPAN .

Après l'enregistrement d'une activité malveillante, la question se pose: "Comment la bloquer?".

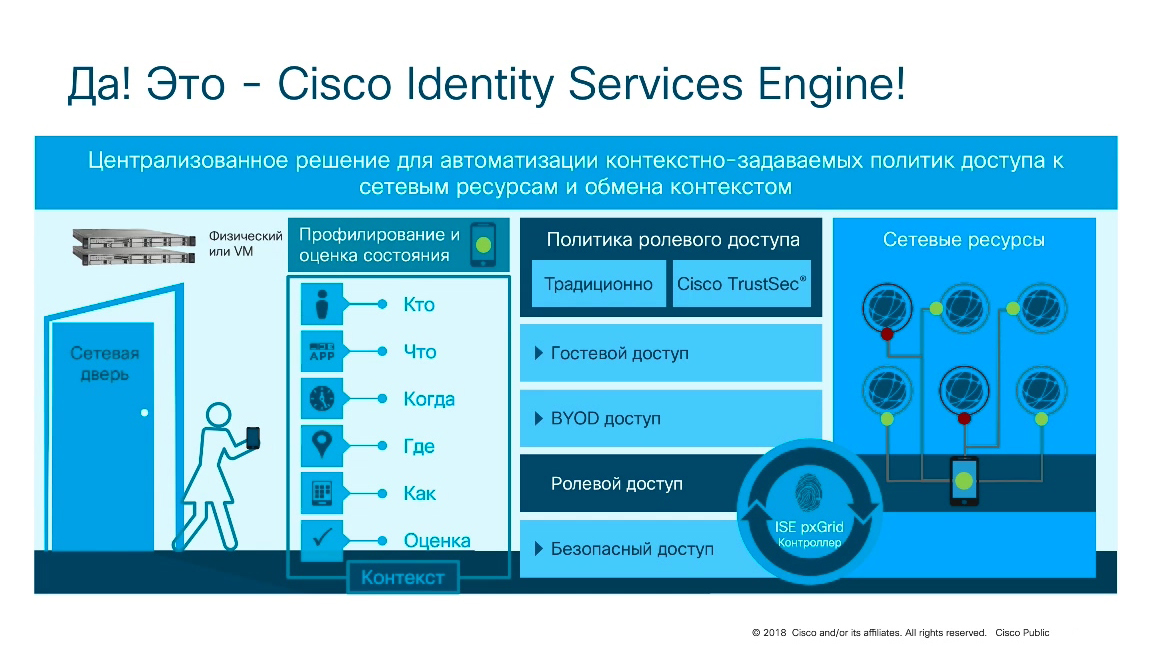

Dans ce cas, la solution

Cisco ISE (Identity Services Engine) est très appropriée, qui transforme une infrastructure réseau qui s'est déjà transformée en un système de détection d'attaque distribué; Cisco ISE la transforme en un

pare-feu distribué . C'est à ce moment que chaque commutateur, chaque routeur, chaque point d'accès est utilisé comme point de décision - «démarrer ou ne pas démarrer?», «Démarrer l'utilisateur?», «Démarrer l'appareil?», «Démarrer l'application?» à la ressource demandée. Cisco ISE transforme l'infrastructure existante (et pas seulement l'origine de Cisco, cela peut être fait sur d'autres fournisseurs) en un pare-feu distribué. Si des pare-feu NG (par exemple, Cisco FirePower) et NGIPS (par exemple, Cisco Firepower IPS) sont généralement utilisés sur le périmètre, vous pouvez utiliser les offres Cisco Stealthwatch et Cisco ISE dans le réseau interne.

Ensemble, ils vous permettent de surveiller et de contrôler l'accès à l'infrastructure interne, réduisant considérablement la zone d'attaque et, surtout, qu'ils peuvent être intégrés aux outils de défense du périmètre et ils ont une seule politique de sécurité de bout en bout. Dans le cas où la solution Cisco n'est pas sur le périmètre, de toute façon, en raison de Cisco ISE, vous pouvez créer une seule politique de sécurité de bout en bout, augmentant ainsi la sécurité des ressources d'entreprise / départementales grâce aux actions des intrus qui ont appris à contourner le système de protection du périmètre de différentes manières.

Présentation vidéo:

Présentation audio:

Pour toutes les informations fournies, merci à Cisco et

Alexey Lukatsky