Enquêtant sur les cas d'hameçonnage, de réseaux de zombies, de transactions frauduleuses et de groupes de pirates informatiques, les experts du Groupe IB utilisent depuis de nombreuses années l'analyse graphique pour identifier toutes sortes de connexions. Différents cas ont leurs propres tableaux de données, leurs propres algorithmes d'identification de connexion et des interfaces adaptées à des tâches spécifiques. Tous ces outils étaient un développement interne du Groupe-IB et n'étaient disponibles que pour nos employés.

L'analyse graphique de l'infrastructure réseau (

graphique réseau ) a été le premier outil interne que nous avons intégré à tous les produits publics de l'entreprise. Avant de créer notre propre graphique de réseau, nous avons analysé de nombreux développements similaires sur le marché et n'avons pas trouvé un seul produit qui satisferait nos propres besoins. Dans cet article, nous parlerons de la façon dont nous avons créé le graphique de réseau, comment l'utiliser et quelles difficultés nous avons rencontrées.

Dmitry Volkov, CTO Group-IB et responsable Cyber Intelligence

Que peut faire un graphe de réseau Group-IB?

Enquêtes

Depuis la création du Groupe IB en 2003 jusqu'à aujourd'hui, l'identification, le deanon et la responsabilisation des cybercriminels ont été la principale priorité de notre travail. Aucune enquête sur une cyberattaque ne pourrait se passer d'une analyse de l'infrastructure réseau de l'attaquant. Au tout début de notre parcours, il a été assez pénible de «travailler manuellement» pour trouver des relations qui pourraient aider à identifier les criminels: informations sur les noms de domaine, les adresses IP, les empreintes digitales des serveurs, etc.

La plupart des attaquants tentent d'agir le plus anonymement possible sur le réseau. Cependant, comme tout le monde, ils font des erreurs. La tâche principale de cette analyse est de trouver les projets historiques «blancs» ou «gris» des attaquants qui se croisent avec l'infrastructure malveillante utilisée dans l'incident réel sur lequel nous enquêtons. S'il est possible de détecter des "projets blancs", alors trouver l'attaquant, en règle générale, devient une tâche triviale. Dans le cas des «gris», la recherche demande plus de temps et d'efforts, car leurs propriétaires tentent d'anonymiser ou de masquer les données d'enregistrement, mais les chances restent assez élevées. En règle générale, au début de leur activité criminelle, les attaquants accordent moins d'attention à leur propre sécurité et commettent plus d'erreurs, de sorte que plus nous pouvons plonger dans l'histoire, plus les chances de réussite de l'enquête sont grandes. C'est pourquoi un graphique de réseau avec une bonne histoire est un élément extrêmement important d'une telle enquête. Autrement dit, plus les données historiques d'une entreprise sont profondes, meilleur est son graphique. Supposons qu'une histoire de 5 ans peut aider à résoudre, conditionnellement, 1 à 2 des 10 crimes, et qu'une histoire de 15 ans donne une chance de résoudre les dix.

Détection du phishing et de la fraude

Chaque fois que nous recevons un lien suspect vers des ressources de phishing, frauduleuses ou piratées, nous créons automatiquement un graphique des ressources réseau associées et vérifions que tous les hôtes trouvés contiennent un contenu similaire. Cela vous permet de trouver à la fois d'anciens sites de phishing actifs mais inconnus et de nouveaux sites préparés pour de futures attaques, mais qui ne sont pas encore utilisés. Un exemple élémentaire assez courant: nous avons trouvé un site de phishing sur un serveur avec seulement 5 sites. En vérifiant chacun d'eux, nous trouvons également du contenu de phishing sur d'autres sites, ce qui signifie que nous pouvons bloquer 5 au lieu de 1.

Recherche backend

Ce processus est nécessaire pour déterminer où se trouve réellement le serveur malveillant.

99% des magasins de cartes, des forums de piratage, de nombreuses ressources de phishing et d'autres serveurs malveillants se cachent derrière leurs propres serveurs proxy et les proxys de services légitimes, par exemple Cloudflare. Connaître le vrai backend est très important pour les investigations: il devient connu le fournisseur d'hébergement duquel vous pouvez supprimer le serveur, il devient possible d'établir des connexions avec d'autres projets malveillants.

Par exemple, vous disposez d'un site de phishing pour collecter les données de carte bancaire qui se résout à l'adresse IP 11/11/11/11, et une adresse de magasin de cartes qui se résout à l'adresse IP 22.22.22.22. Au cours de l'analyse, il peut s'avérer que le site de phishing et la boutique de cartes ont une adresse IP principale commune, par exemple, 33.33.33.33. Cette connaissance vous permet de créer un lien entre les attaques de phishing et une boutique de cartes sur laquelle, peut-être, ils vendent des données de carte bancaire.

Corrélation d'événements

Lorsque vous avez deux déclencheurs différents (par exemple, sur IDS) avec différents logiciels malveillants et différents serveurs pour contrôler l'attaque, vous les considérerez comme deux événements indépendants. Mais s'il existe une bonne connexion entre les infrastructures malveillantes, il devient évident qu'il ne s'agit pas d'attaques différentes, mais d'étapes d'une attaque multi-étapes plus complexe. Et si l'un des événements est déjà attribué à un groupe d'attaquants, le second peut également être attribué au même groupe. Bien sûr, le processus d'attribution est beaucoup plus complexe, alors considérez l'écriture comme un exemple simple.

Indicateurs d'enrichissement

Nous n'y prêterons pas beaucoup d'attention, car c'est le scénario le plus courant pour utiliser des graphiques en cybersécurité: vous donnez un indicateur à l'entrée et vous obtenez un tableau d'indicateurs associés à la sortie.

Détection de modèle

L'identification des patrons est essentielle pour une chasse efficace. Les graphiques permettent non seulement de trouver des éléments liés, mais aussi de révéler des propriétés communes inhérentes à un certain groupe de pirates. La connaissance de ces fonctionnalités uniques vous permet de reconnaître l'infrastructure de l'attaquant même au stade de la préparation et sans preuve confirmant l'attaque, comme les e-mails de phishing ou les logiciels malveillants.

Pourquoi avons-nous créé notre propre graphique de réseau?

Je répète que nous avons envisagé des solutions de différents fournisseurs avant de conclure que nous devons développer notre propre outil capable de faire ce qui ne se trouve dans aucun produit existant. Il a fallu plusieurs années pour le créer, au cours desquelles nous l'avons complètement changé plus d'une fois. Mais, malgré la longue période de développement, nous n'avons toujours pas trouvé un seul analogue qui satisferait nos exigences. En utilisant notre propre produit, nous avons pu résoudre presque tous les problèmes que nous avons trouvés dans les graphiques de réseau existants. Ci-dessous, nous examinons ces problèmes en détail:

Comment fonctionne notre graphique

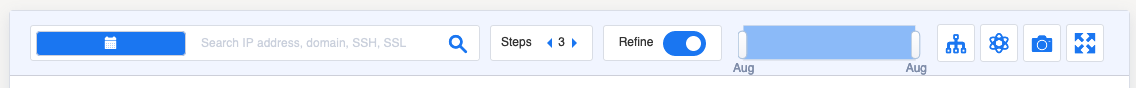

Pour commencer à utiliser le graphique réseau, vous devez saisir le domaine, l'adresse IP, l'e-mail ou l'empreinte digitale du certificat SSL dans la zone de recherche. Un analyste peut contrôler trois conditions: le temps, la profondeur de pas et le nettoyage.

Le temps

Heure - la date ou l'intervalle auquel l'élément de recherche a été utilisé à des fins malveillantes. Si vous ne spécifiez pas ce paramètre, le système déterminera le dernier intervalle de propriété de cette ressource. Par exemple, le 11 juillet, Eset a publié un

rapport sur la façon dont Buhtrap utilise un exploit de 0 jour pour le cyberespionnage. À la fin du rapport, il y a 6 indicateurs. L'un d'eux, Secure-telemetry [.] Net, a été réenregistré le 16 juillet. Par conséquent, si vous créez un graphique après le 16 juillet, vous recevrez des résultats non pertinents. Mais si vous indiquez que ce domaine a été utilisé avant cette date, alors 126 nouveaux domaines et 69 adresses IP qui ne sont pas répertoriés dans le rapport Eset tombent sur le graphique:

- ukrfreshnews [.] com

- unian-search [.] com

- vesti-world [.] info

- runewsmeta [.] com

- foxnewsmeta [.] biz

- sobesednik-meta [.] info

- rian-ua [.] net

- et autres

En plus des indicateurs de réseau, nous trouvons immédiatement des liens vers des fichiers malveillants qui avaient des liens vers cette infrastructure et des balises qui nous indiquent que Meterpreter, AZORult ont été utilisés.

La grande chose est que vous obtenez ce résultat en une seconde et que vous n'avez plus besoin de passer des jours à analyser les données. Bien sûr, cette approche réduit parfois le temps des enquêtes de plusieurs fois, ce qui est souvent critique.

Le nombre d'étapes ou la profondeur de récursivité avec laquelle le graphique sera construit

Par défaut, la profondeur est 3. Cela signifie que tous les éléments directement liés seront trouvés à partir de l'élément requis, puis chaque nouvel élément sera construit de nouvelles connexions à d'autres éléments, et à partir des nouveaux éléments de la dernière étape, il y aura de nouveaux éléments.

Prenons un exemple sans rapport avec APT et les exploits à 0 jour. Habré a récemment décrit un cas intéressant de fraude liée aux crypto-monnaies. Le rapport mentionne le domaine - themcx [.] Co, utilisé par les escrocs pour héberger le site du soi-disant échangeur Miner Coin Exchange et la recherche téléphonique [.] Xyz, pour attirer le trafic.

D'après la description, il est clair que le système nécessite une infrastructure suffisamment grande pour attirer le trafic vers des ressources frauduleuses. Nous avons décidé de regarder cette infrastructure en construisant un graphique en 4 étapes. La sortie était un graphique avec 230 domaines et 39 adresses IP. Ensuite, nous divisons les domaines en 2 catégories: ceux qui sont similaires aux services pour travailler avec les crypto-monnaies et ceux qui sont conçus pour capter le trafic via les services de vérification téléphonique:

Le nettoyage

Par défaut, l'option «Effacer le graphique» est activée et tous les éléments non pertinents seront supprimés du graphique. Soit dit en passant, il a été utilisé dans tous les exemples précédents. Je prévois une question naturelle: comment s'assurer que quelque chose d'important ne disparaît pas? : , , = 1. .

whois, DNS, .

APT- , . , , , .

. — lloydsbnk-uk[.]com, 3 , 250 , 2015 . , , .

2 .

, 2019 -, . , swift-department.com, saudconsultancy.com, vbgrigoryanpartners.com.

Cobalt gang

2018 Cobalt, , .

hXXps://nationalbank.bz/Doc/Prikaz.doc. , powershell, hXXp://wateroilclub.com/file/dwm.exe %Temp%\einmrmdmy.exe. %Temp%\einmrmdmy.exe aka dwm.exe — CobInt stager, hXXp://admvmsopp.com/rilruietguadvtoefmuy.

, . nationalbank[.]bz , .

IP- 46.173.219[.]152 . 40 , , bl0ckchain[.]ug

paypal.co.uk.qlg6[.]pw

cryptoelips[.]com

, , , , .

nationalbank[.]bz, , 500 Cobalt, . , :

Conclusion

, , , . . , , , . “” , . , . . Group-IB . . , , , , .