Il y a quelques jours, GlobalSign a

lancé le portail des développeurs IoT . Ici, vous pouvez vous inscrire gratuitement (uniquement aux adresses d'entreprise), choisir une API pour l'intégration, obtenir gratuitement des certificats X.509 et tester votre système d'authentification IoT. Jusqu'à présent, GlobalSign reste la seule autorité de certification qui délivre des certificats aux appareils IoT avec un identifiant d'appareil basé sur une infrastructure à clé publique (PKI).

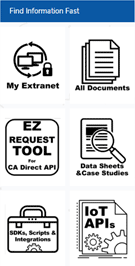

Formulant brièvement l'essentiel, le nouveau portail est un lieu centralisé où l'accès de démonstration à tous les outils nécessaires à la réussite de l'intégration de l'identité de l'appareil est fourni. Voici des guides d'intégration, des outils de test, des spécifications de produit, des exemples de code, des API RESTful, etc.

Qui en a besoin?

Le portail est idéal pour tester les systèmes d'identification pendant la phase de développement. Ici, vous pouvez vérifier qu'en pratique, tout fonctionnera de manière fiable et sûre. Et pour estimer combien cela coûtera l'accès à l'API et la gestion automatique des certificats dans un véritable système commercial.

L'API au centre de tout

Les appareils connectés à Internet génèrent une énorme quantité de données. Par exemple, voici un exemple extrême - un véhicule sans pilote. Selon Intel, chacune de ces machines générera environ

4 à

4,5 téraoctets d'informations par jour à partir de capteurs, de caméras, etc.

Bien sûr, il s'agit d'une sorte de «sommet de la pyramide» en termes de complexité des appareils. Mais des milliards de gadgets simples dans une maison intelligente, dans un IoT industriel, dans des capteurs médicaux en raison de leur échelle et de leur nombre énormes ne généreront pas moins de trafic.

De toute évidence, il est difficile de transférer absolument toutes les informations vers un serveur distant pour traitement. Par exemple, en cas d'urgence, vous devez transférer d'urgence une petite quantité de données importantes au centre. C'est là que les API s'appliquent. Ainsi,

dans l'une des implémentations de l' API RESTful, un tel ensemble d'informations sur l'incident est transmis au format JSON ou YAML:

{ "CarModel": "Toyota Yaris II 2014", "carNumberPlates": "D65261", "accidentTime": "1985-04-12T23:20:50.52Z", "owner": "Wojtek Konowal", "location": "[47.4925, 19.0513]", "averageSpeed": 110, "passangers": 1, "status": "Service is pending", "injury": "Critical" }

Ainsi, il est souhaitable d'intégrer les réseaux de périphériques IoT avec certaines API RESTful standard.

La sécurité commence par l'identité

Alors que les réseaux IoT s'étendent à des dizaines de milliards d'appareils, une partie importante de leurs fonctionnalités repose sur une identification fiable les uns des autres (M2M), devant les serveurs et les routeurs de leur réseau, ainsi que devant les systèmes de gestion basés sur le cloud. Cela constitue le canal d'authentification de sécurité de bout en bout.

Grâce à l'authentification, chaque appareil possède un identifiant unique et peut confirmer son authenticité. Ceci est important pour le traitement des données et l'allocation des ressources à cet appareil après autorisation.

Dans de nombreux cas, l'authentification doit être effectuée de manière anonyme. Ainsi, un appareil peut prouver de façon cryptographique qu'il appartient à un certain groupe, mais en même temps, garder son identifiant unique secret. Dans les conditions modernes, lorsque tous les fournisseurs essaient de collecter le maximum d'informations personnelles sur chaque utilisateur, puis de les échanger, c'est également très important. L'anonymat est souvent une exigence réglementaire, conformément au RGPD.

Un autre sujet est que l'anonymat réel est plus compliqué que de simplement cacher une pièce d'identité. Par exemple, selon la rumeur, Apple, Amazon et les sous-traitants de Google écoutent respectivement les enregistrements audio des conversations des utilisateurs collectés par Siri, Alexa et Google Assistant, assistants numériques personnels. Ces sous-traitants

écoutent des enregistrements audio d'actes sexuels , de bagarres, d'achats de médicaments, etc. - et peuvent facilement identifier les noms et adresses des personnes qui sonnent dans les fichiers. Malgré l'anonymisation formelle des dossiers.

De plus, récemment, les scientifiques ont prouvé qu'il existe de nombreuses façons d'associer des données anonymes à de vraies personnes. Par exemple, des données avec 15 attributs démographiques «seront révélées par 99,98% des résidents du Massachusetts». Selon l'étude, dans tous les ensembles de données complexes, il est

presque impossible d'anonymiser avec succès les données .

Peut-être qu'à l'avenir, pour préserver le véritable anonymat, il sera nécessaire d'utiliser des méthodes similaires à celles utilisées par l'équipe d'Alan Turing, qui a déchiffré les chiffres Enigma, mais n'a pas pu le révéler, sinon l'ennemi aurait changé le chiffre. Turing a tenté de cacher les anomalies statistiques - et n'a émis le cryptage que dans de rares cas. Dans la plupart des cas, les cryptographes anglais ont simplement observé silencieusement les nazis détruire les soldats et les civils - les lois des mathématiques ne leur permettaient pas d'empêcher ces tueries. La tactique a fonctionné. Les nazis n'ont pas remarqué que les Alliés «devinaient» trop souvent des informations secrètes.

Dans le cas d'une véritable anonymisation IoT, cela peut signifier la randomisation des données, l'ajout d'ID aléatoires et d'informations étrangères aléatoires, de sorte qu'un étranger ne pourrait pas déterminer le véritable propriétaire du trafic intercepté. Mais ces problèmes devront être résolus à l'avenir. Aujourd'hui, l'essentiel est de fournir au moins une protection de base pour les réseaux IoT.

Dans le contexte de l'IoT, l'identification, l'authentification et l'autorisation protègent l'appareil contre tout accès non autorisé et protègent les données contre l'usurpation (comme c'est le cas avec les compteurs d'électricité, où la population tentera probablement de remplacer le trafic). Ce sont des tâches relativement simples que la technologie moderne peut gérer.