Bonjour collègues! Après avoir déterminé les exigences minimales pour le déploiement de StealthWatch dans la

dernière partie , nous pouvons commencer le déploiement du produit.

1. Façons de déployer StealthWatch

Il existe plusieurs façons de «toucher» StealthWatch:

- dcloud - un service de laboratoire cloud;

- Cloud Based: Stealthwatch Cloud Free Trial - ici Netflow de votre appareil sera diffusé dans le cloud et le logiciel StealthWatch y sera analysé;

- POV sur site ( demande GVE ) - comme je l'ai fait, ils vont supprimer 4 fichiers OVF de machines virtuelles avec des licences intégrées pendant 90 jours qui peuvent être déployées sur un serveur dédié sur le réseau d'entreprise.

Malgré l'abondance de machines virtuelles téléchargées, pour une configuration de travail minimale, seules 2 sont suffisantes: StealthWatch Management Console et FlowCollector. Cependant, si aucun périphérique réseau ne peut exporter Netflow vers un FlowCollector, vous devez également déployer FlowSensor, car ce dernier vous permet de collecter Netflow à l'aide des technologies SPAN / RSPAN.

Comme je l'ai dit plus tôt, votre véritable réseau peut agir comme un stand de laboratoire, car StealthWatch n'a besoin que d'une copie, ou, plus exactement, de la compression d'une copie du trafic. La figure ci-dessous montre mon réseau, où sur la passerelle de sécurité je configurerai Netflow Exporter et, par conséquent, j'enverrai Netflow au collecteur.

Pour accéder aux futures machines virtuelles, sur votre pare-feu, le cas échéant, les ports suivants doivent être activés:

TCP 22 l TCP 25 l TCP 389 l TCP 443 l TCP 2393 l TCP 5222 l UDP 53 l UDP 123 l UDP 161 l UDP 162 l UDP 389 l UDP 514 l UDP 2055 l UDP 6343Certains d'entre eux sont des services bien connus, certains sont réservés aux services Cisco.

Dans mon cas, je viens de déployer StelathWatch sur le même réseau que Check Point, et je n'ai pas eu à configurer de règles d'autorisation.

2. Installation de FlowCollector en utilisant VMware vSphere comme exemple

2.1. Cliquez sur Parcourir et sélectionnez OVF file1. Après avoir vérifié la disponibilité des ressources, accédez au menu Affichage, Inventaire → Réseau (Ctrl + Maj + N).

2.2. Dans l'onglet Réseau, sélectionnez Nouveau groupe de ports distribués dans les paramètres du commutateur virtuel.

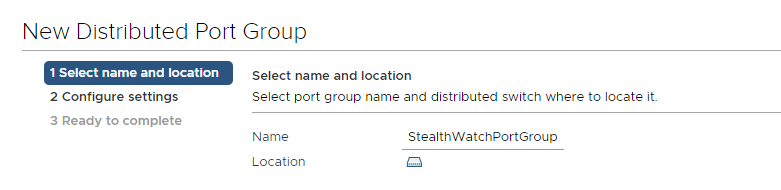

2.3. Nous définissons le nom, que ce soit StealthWatchPortGroup, le reste des paramètres peut être effectué comme dans la capture d'écran et cliquez sur Suivant.

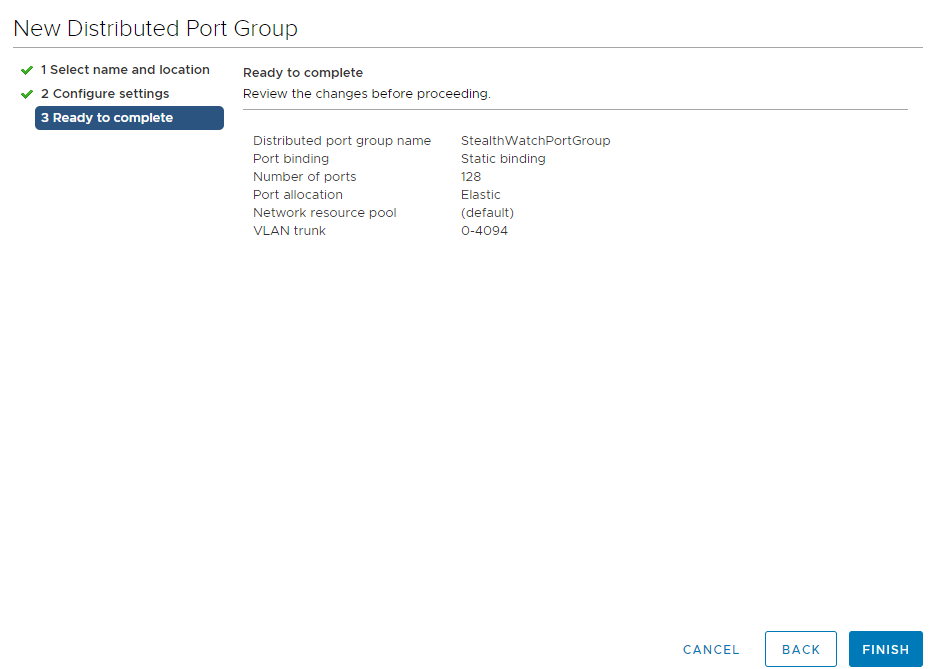

2.4. Nous terminons la création du groupe de ports avec le bouton Terminer.

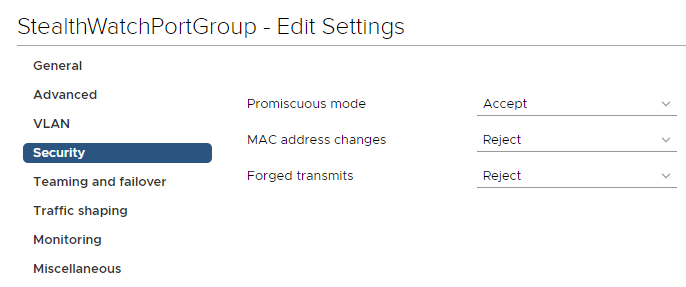

2.5. Dans le groupe de ports créé, modifiez les paramètres en cliquant avec le bouton droit sur le groupe de ports, sélectionnez Modifier les paramètres. Dans l'onglet Sécurité, assurez-vous d'activer le «mode inaudible», Mode de promiscuité → Accepter → OK.

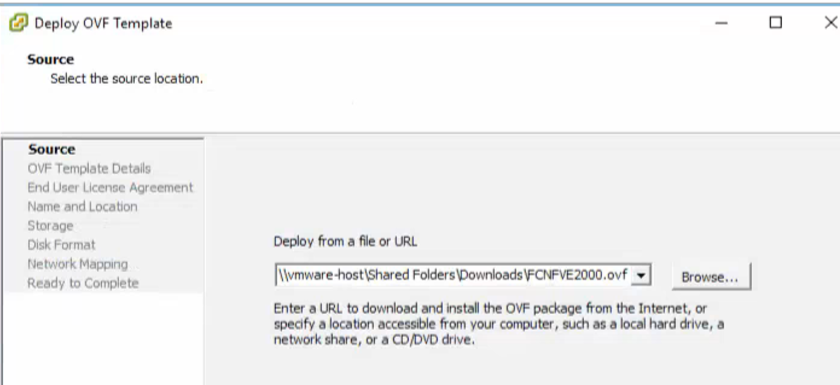

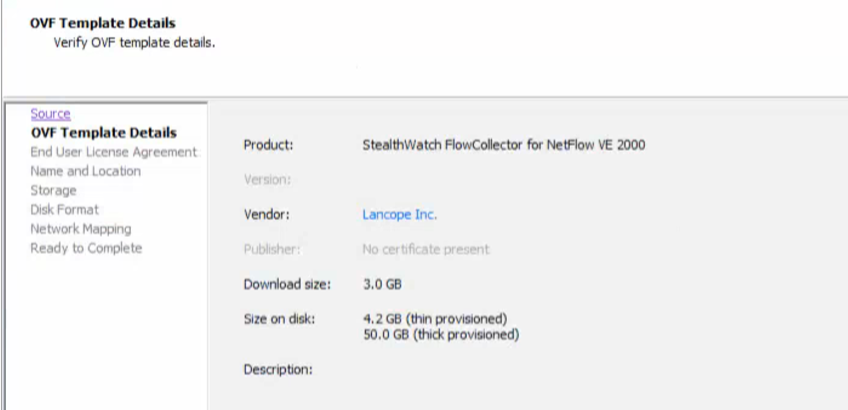

2.6. Par exemple, nous importons OVF FlowCollector, dont le lien de téléchargement a été envoyé par un ingénieur Cisco après une demande GVE. Cliquez avec le bouton droit sur l'hôte sur lequel vous prévoyez de déployer la machine virtuelle, sélectionnez Déployer le modèle OVF. En ce qui concerne l'espace alloué, il "démarrera" à 50 Go, mais pour les conditions de combat, il est recommandé d'allouer 200 gigaoctets.

2.7. Sélectionnez le dossier dans lequel se trouve le fichier OVF.

2.8. Cliquez sur "Suivant".

2.9. Nous indiquons le nom et le serveur où nous le déployons.

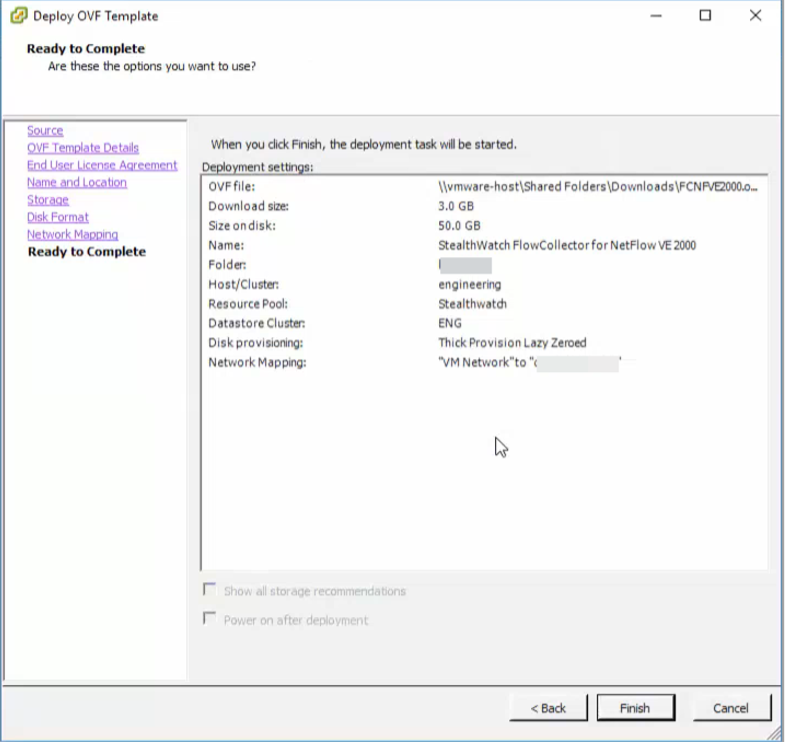

2.10. En conséquence, nous obtenons l'image suivante et cliquez sur "Terminer".

2.11. Nous suivons les mêmes étapes pour déployer la console de gestion StealthWatch.

2.12. Vous devez maintenant spécifier les réseaux nécessaires dans les interfaces afin que FlowCollector voit à la fois le SMC et les périphériques à partir desquels Netflow sera exporté.

3. Initialisation de la console de gestion StealthWatch

3.1. En accédant à la console de la machine SMCVE installée, vous verrez un endroit pour entrer votre identifiant et votre mot de passe, par défaut

sysadmin / lan1cope .

3.2. Nous allons au point de gestion, définissons l'adresse IP et d'autres paramètres réseau, puis confirmons leur modification. L'appareil va redémarrer.

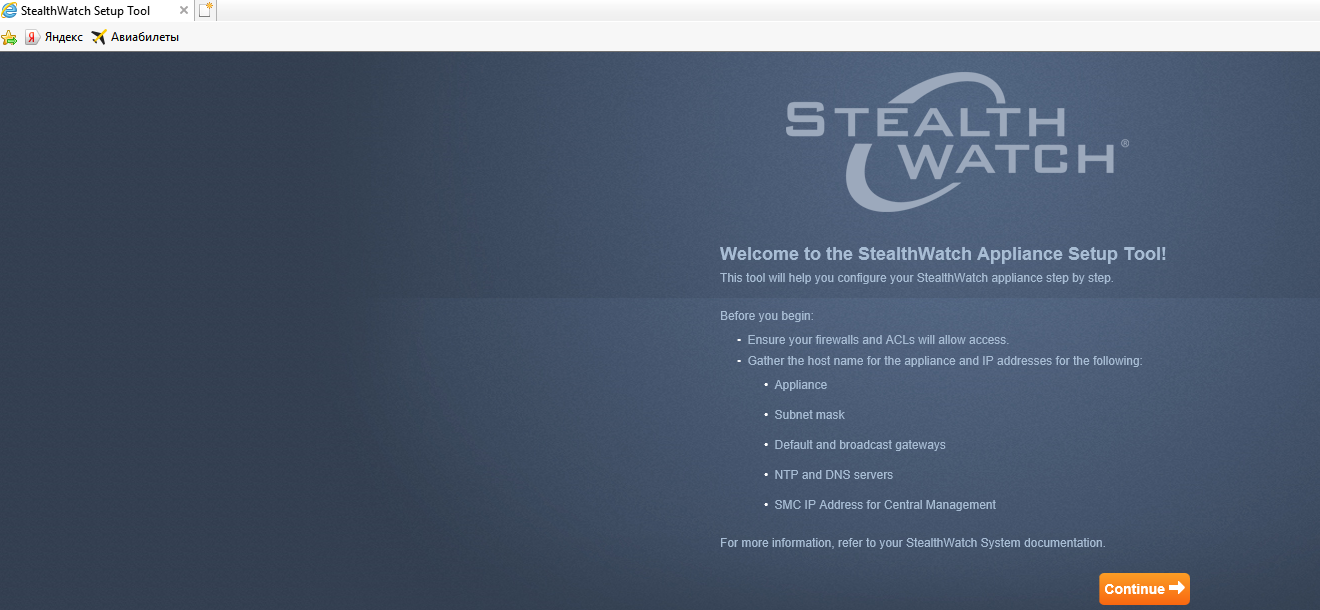

3.3. Accédez à l'interface Web (via https à l'adresse que vous avez spécifiée SMC) et initialisez la console, le nom d'utilisateur / mot de passe par défaut est

admin / lan411cope .

PS: il arrive que Google Chrome ne s'ouvre pas, Explorer vous aidera toujours.

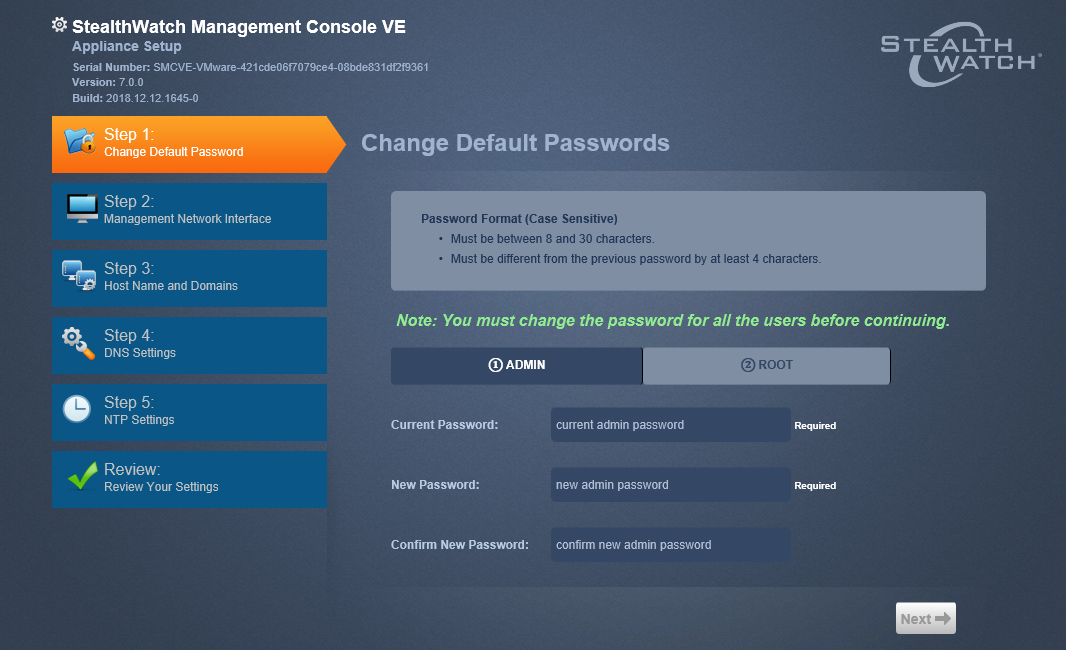

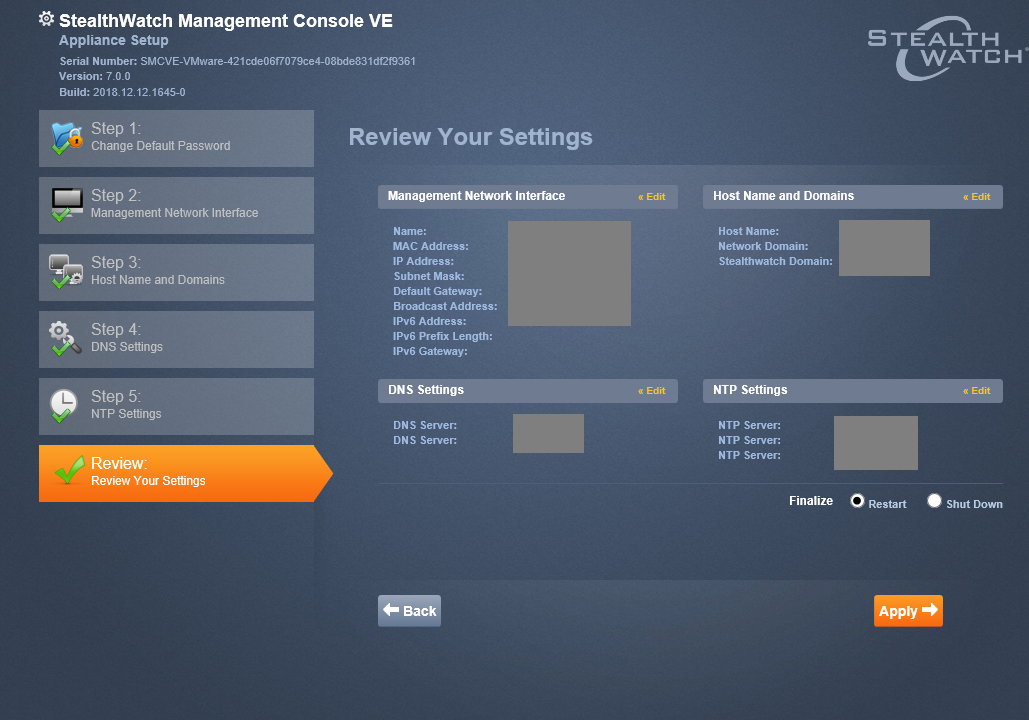

3.4. Assurez-vous de changer les mots de passe, de définir le DNS, les serveurs NTP, le domaine et plus encore. Les paramètres sont intuitifs.

3.5. Après avoir cliqué sur le bouton «Appliquer», l'appareil redémarrera à nouveau. Après 5-7 minutes, vous pouvez vous reconnecter à cette adresse; StealthWatch sera géré via une interface Web.

4. Configuration de FlowCollector

4.1. Avec le collecteur tout de même. Tout d'abord, dans la CLI, spécifiez l'adresse IP, le masque, le domaine, puis le redémarrage FC. Après cela, vous pouvez vous connecter à l'interface Web à l'adresse spécifiée et effectuer la même configuration de base. En raison du fait que les paramètres sont similaires, les captures d'écran détaillées sont omises. Les

identifiants de connexion

sont les mêmes .

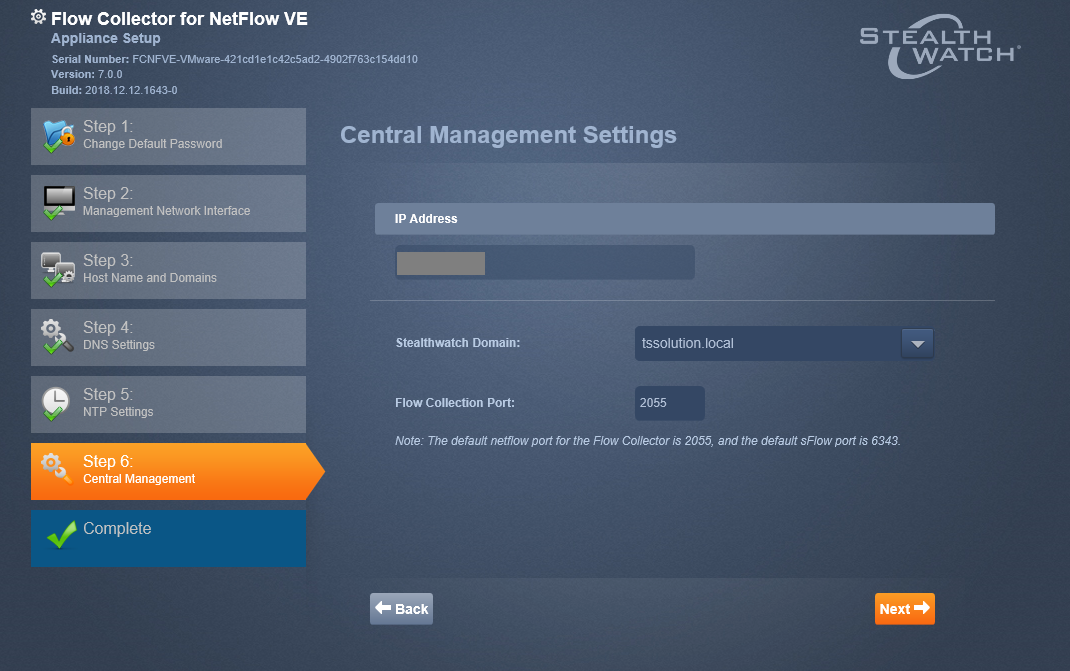

4.2. Sur l'avant-dernier élément, vous devez spécifier l'adresse IP du SMC, dans ce cas, la console verra le périphérique, vous devrez entrer ces informations d'identification pour confirmer ce paramètre.

4.3. Nous sélectionnons le domaine pour StealthWatch, il a été défini plus tôt et le port

2055 est Netflow normal, si vous travaillez avec sFlow, le port

6343 .

5. Configuration de l'exportateur Netflow

5.1. Pour configurer l'exportateur Netflow, je vous recommande vivement de vous référer à cette

ressource , voici les principaux guides de configuration de l'exportateur Netflow pour de nombreux appareils: Cisco, Check Point, Fortinet.

5.2. Dans notre cas, je le répète, nous exportons Netflow à partir de la passerelle Check Point. L'exportateur Netflow est configuré dans un onglet avec un nom similaire dans l'interface Web (Gaia Portal). Pour ce faire, cliquez sur «Ajouter», spécifiez la version de Netflow et le port requis.

6. Analyse du travail de StealthWatch

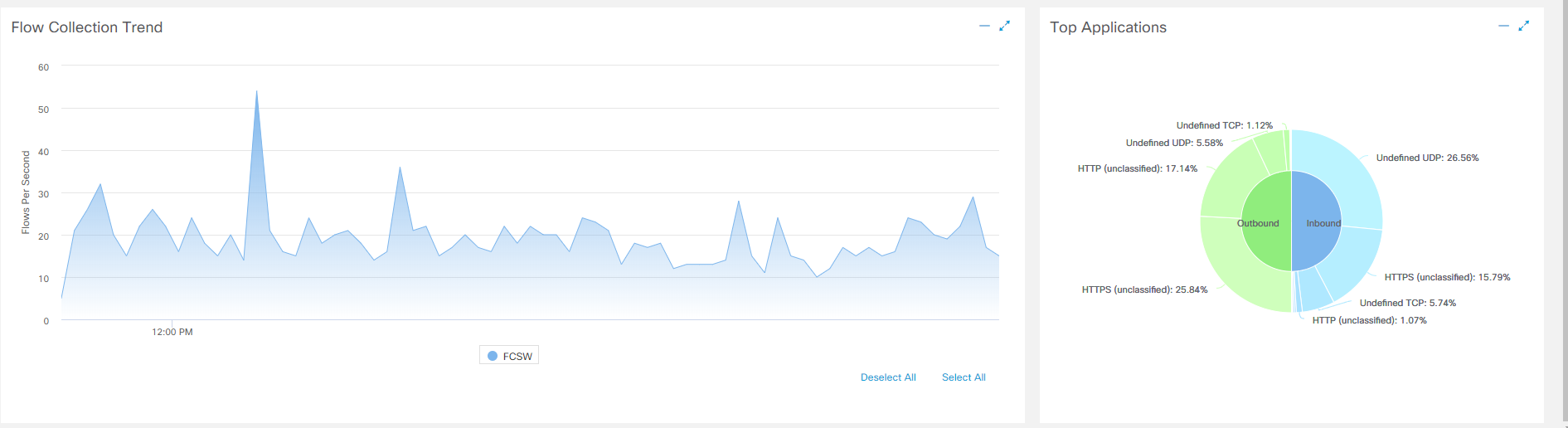

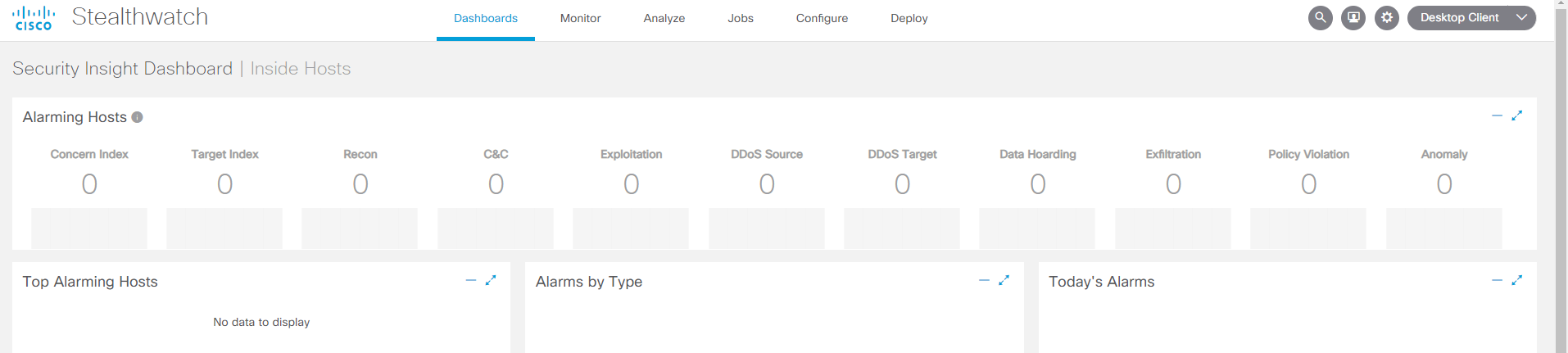

6.1. En allant à l'interface Web SMC, sur la toute première page de Dashboards> Network Security, vous pouvez voir que le trafic a disparu!

6.2. Certains paramètres, par exemple, la division des hôtes en groupes, la surveillance des interfaces individuelles, leur charge, la gestion des collecteurs, etc., ne peuvent être trouvés que dans l'application Java StealthWatch. Bien sûr, Cisco transfère lentement toutes les fonctionnalités vers la version du navigateur et bientôt nous refuserons un tel client de bureau.

Pour installer l'application, vous devez d'abord installer le

JRE (j'ai installé la version 8, bien qu'il soit dit qu'il est pris en charge jusqu'à 10) à partir du site officiel d'Oracle.

Dans le coin supérieur droit de l'interface Web de la console de gestion, pour télécharger, cliquez sur le bouton "Desktop Client".

Vous enregistrez et installez le client de force, java le jurera probablement, vous devrez peut-être ajouter l'hôte aux exceptions java.

En conséquence, un client assez compréhensible s'ouvre dans lequel il est facile de voir le chargement des exportateurs, les interfaces, les attaques et leurs flux.

7. Gestion centrale de StealthWatch

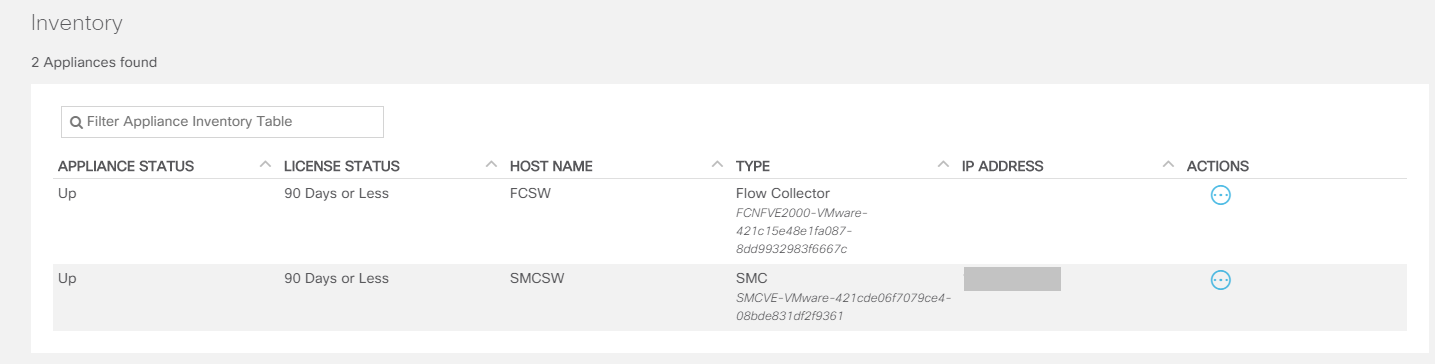

7.1. L'onglet Central Management contient tous les périphériques qui font partie de la StealthWatch déployée, tels que: FlowCollector, FlowSensor, UDP-Director et Endpoint Concetrator. Là, vous pouvez gérer les paramètres réseau et les services de l'appareil, les licences et éteindre manuellement l'appareil.

Vous pouvez y accéder en cliquant sur le "gear" dans le coin supérieur droit et en sélectionnant Central Management.

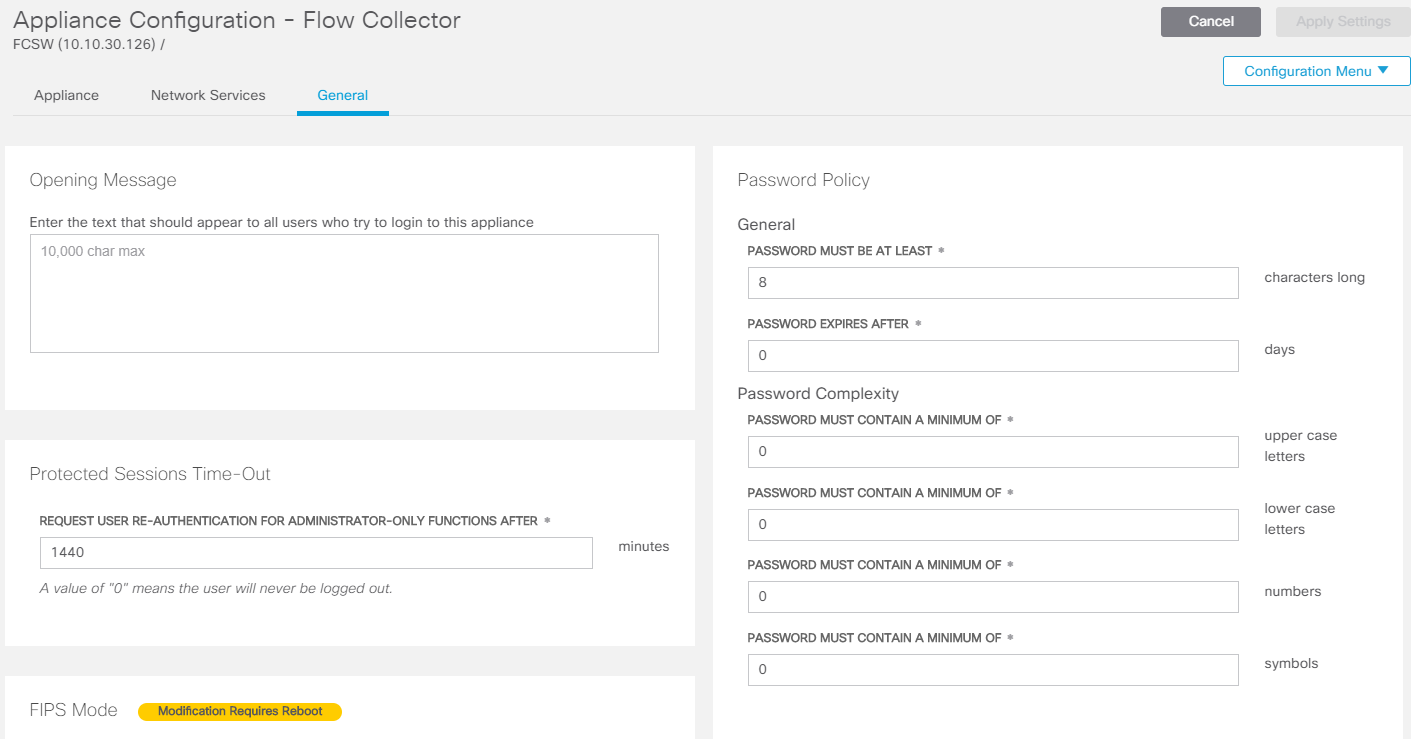

7.2. En accédant à Modifier la configuration de l'appliance sur FlowCollector, vous verrez SSH, NTP et d'autres paramètres réseau liés à l'application elle-même. Pour continuer, sélectionnez Actions → Modifier la configuration de l'appareil à partir du périphérique requis.

7.3. La gestion des licences se trouve également dans l'onglet Gestion centrale> Gérer les licences. Les licences d'essai en cas de demande GVE sont accordées pour

90 jours .

Le produit est prêt à l'emploi! Dans la partie suivante, nous verrons comment StealthWatch peut détecter les attaques et générer des rapports.