Bonjour, Habr! Je m'appelle Boris et je suis responsable de la sécurité des informations des clients et des services internes de Linxdatacenter. Aujourd'hui, nous allons parler de la façon de protéger le courrier d'entreprise dans Office 365 contre la fuite et la perte de données. Le cauchemar de l'ingénieur informatique est une foule de collègues aux cris de panique concernant les documents non ouverts et le courrier manquant. Et lorsque toutes les données sont synchronisées dans un cloud public, un cauchemar et une réalité sont séparés par une seule action utilisateur imprudente. Il existe plusieurs façons de s'assurer contre cette catastrophe, mais tout le monde n'est pas également bon. Pendant plusieurs semaines, nous avons constamment cherché une solution pour la tranquillité d'esprit du service informatique et l'avons testée. Aujourd'hui, je veux parler des résultats des tests et du produit que nous avons choisi d'utiliser dans le produit.

Quels sont les risques?

Le facteur humain joue un rôle clé dans la protection des informations. Dans plus de 90% des cas, la principale cause d'incidents est une personne et ses actions, ce qui conduit à une violation de la sécurité de l'information. Les applications de messagerie et de partage de fichiers sont les applications les plus dangereuses et les plus utilisées par les employés. Pour notre entreprise, ces services sont Office 365 E-mail et OneDrive. Les deux applications sont accessibles en dehors du bureau, sans utiliser de connexion VPN et d'authentification à deux facteurs.

Pour commencer, examinons les types d'attaques les plus courants qui surviennent lors de l'utilisation de ces applications et leurs conséquences.

Attaques typiques dans la messagerie Office 365

Attaques typiques dans Office 365 OneDrive

Maintenant que vous avez également pensé aux risques associés à l'utilisation d'applications de messagerie apparemment innocentes, passons à des solutions pour les protéger.

Quelles solutions ont été envisagées?

Pour protéger les services cloud d'Office 365, nous avons examiné les solutions suivantes: Microsoft ATP et Check Point CloudGuard SaaS. Pourquoi exactement ces produits? Le fait est que CloudGuard SaaS pour la période de test, et même maintenant, est une solution SaaS unique en son genre qui interagit avec les services Office 365 au niveau de l'API. Microsoft ATP, quant à lui, est un produit intégré. Les autres fournisseurs disposent de solutions intégrées au travail du service de messagerie en redirigeant le trafic vers un serveur physique ou virtuel qui traite le message et le renvoie à l'utilisateur final. Pour ce faire, vous devez configurer les connecteurs Office 365 et modifier les enregistrements MX dans DNS, ce qui peut entraîner une interruption des services de messagerie. Le travail du service de courrier est essentiel pour nous, nous n'avons donc pas envisagé de telles solutions.

Avant que des tests actifs, des rapports et des examens des produits répertoriés sur diverses ressources spécialisées aient été étudiés, une enquête auprès de collègues a été menée.

Microsoft ATP

Microsoft Office 365 Advanced Threat Protection propose trois niveaux d'abonnement payants (E1, E3 et E5) pour les entreprises de 300 utilisateurs ou plus. Chaque niveau comprend l'analyse des pièces jointes et du bac à sable (pièces jointes sûres), le filtrage de la réputation des URL (liens sûrs), la protection de base contre l'usurpation d'identité et l'antiphishing.

Cela semble génial ... Cependant, MS Office 365 ATP présente un certain nombre de vulnérabilités importantes. Tout d'abord, le service permet aux pirates de rechercher des enregistrements MX pour déterminer si les utilisateurs utilisent Office 365. Après cela, les attaquants ciblent une attaque en utilisant une fausse connexion Office 365 ou un partage de fichiers via OneDrive. De plus, tout pirate peut activer une boîte aux lettres avec protection Microsoft ATP, puis vérifier en permanence ses attaques sur le système à l'aide de la méthode d'essai et d'erreur jusqu'à ce qu'il trouve une stratégie qui fonctionne. Les attaquants pour aussi peu que 10 $ peuvent ouvrir des centaines de comptes pour tester leurs méthodes et faire de solides bénéfices si leurs attaques réussissent à long terme. Il n'y a pas si longtemps, les chercheurs ont découvert une vulnérabilité de 0 jour appelée BaseStriker. Bien que, pour être honnête, des publications sur le contournement de la protection Microsoft paraissent régulièrement.

Avanan a rapporté que BaseStriker est utilisé par des pirates pour mener des attaques de phishing plus efficaces. Cette méthode vous permet d'envoyer un grand nombre de liens Web via des serveurs MSFT sans numérisation. Ce lien peut diriger l'utilisateur vers un site de phishing ou vers un fichier qui télécharge des logiciels malveillants. BaseStriker peut infiltrer Office 365, obscurcissant essentiellement l'ATP en fractionnant et en masquant un lien malveillant à l'aide d'une balise URL. Un lien malveillant est inclus dans l'e-mail, mais au lieu de faire partie du lien d'origine, il est partagé. Ceci est illustré en détail dans l'exemple Avanan.

L'utilisation de votre propre shell logiciel dans l'environnement de l'utilisateur (à l'intérieur du navigateur), qui, en fin de compte, ne réagit pas du tout aux logiciels malveillants et aux scripts, permet l'exécution de code malveillant sur un site de phishing. En mode Prévention, l'émulation prend environ 30 minutes ou plus. Les collègues qui ont testé cette solution ne recommandent pas encore de l'utiliser dans la pratique.

Une démonstration vivante de l'ATP (Proof-of-concept) et de ses lacunes est également disponible sur le site Web de TrustedSec (

lien ).

Check Point Cloud Guard SaaS

Passons à la solution de Check Point. Dans notre test, nous avons utilisé la solution CloudGuard SaaS.

CloudGuard SaaS se connecte à Office 365 via un compte administrateur et octroie des droits d'accès au courrier et aux fichiers.

Niveaux de numérisation:- Lettres entrantes et sortantes, pièces jointes, liens en lettres.

- Fichiers sur le stockage de fichiers.

La solution se compose de plusieurs modules fonctionnant à différents niveaux:- Les pièces jointes et les fichiers sont analysés par le module antivirus , à l'aide de la technologie Check Point SandBlast.

- Le module Anti-Phishing fonctionne sur des expéditeurs inconnus et potentiellement dangereux. Check Point prétend utiliser plus de 300 paramètres pour déterminer le phishing.

- Le module DLP répond aux documents, lettres et pièces jointes qui contiennent des informations financières ou organisationnelles potentiellement importantes. Une fonction très utile, notamment contre d'éventuels sabotages ou erreurs d'employés, ainsi que pour contrôler les flux d'informations.

- Le module Shadow IT vous permet d'identifier l'utilisation de services tiers en plus d'Office 365. Shadow IT fait référence aux appareils, logiciels et services informatiques qui sont présents dans l'organisation mais non desservis par le service informatique. Ils ne figurent pas au bilan du service informatique, leur statut et leur travail ne sont pas contrôlés, de plus, le service informatique peut ne rien savoir d'eux. Il s'agit notamment d'Amazon AWS, GPC, amoCRM et d'autres services.

- Le module de détection des anomalies vous permet d'identifier les anomalies lorsque les utilisateurs se connectent à Office 365.

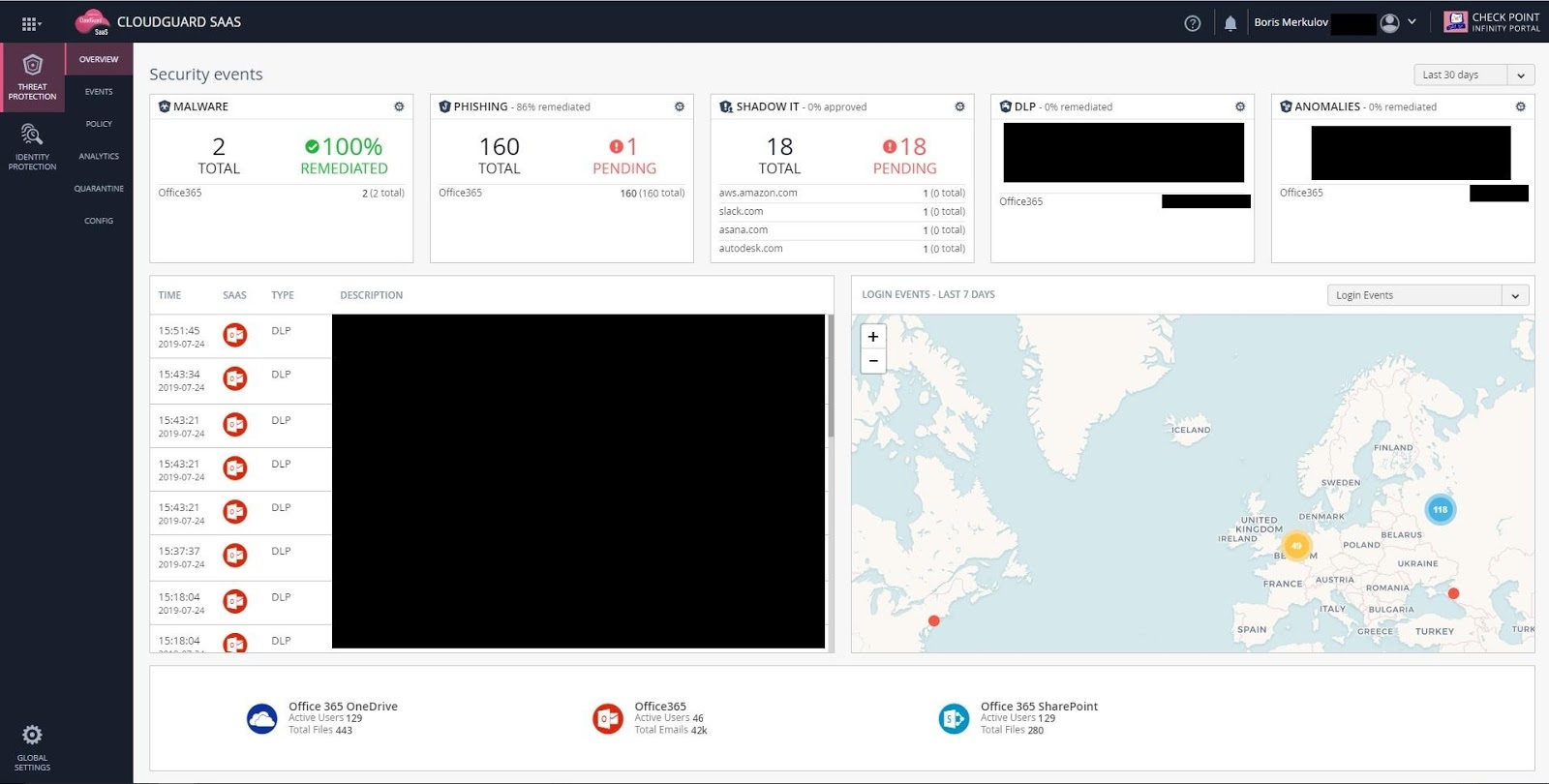

Dans le tableau de bord Cloud Guard SaaS, les statistiques de chaque module sont affichées.

Dans le tableau de bord Cloud Guard SaaS, les statistiques de chaque module sont affichées.Tous les modules sont formés et permettent à l'administrateur d'indiquer les faux positifs.

Pour les tests, CloudGuard SaaS était connecté à Office 365 Email et Office 365 OneDrive en mode surveillance.

Passons à la pratique

Analysons les données du service au cours des deux derniers mois à compter de la date de mise en œuvre.

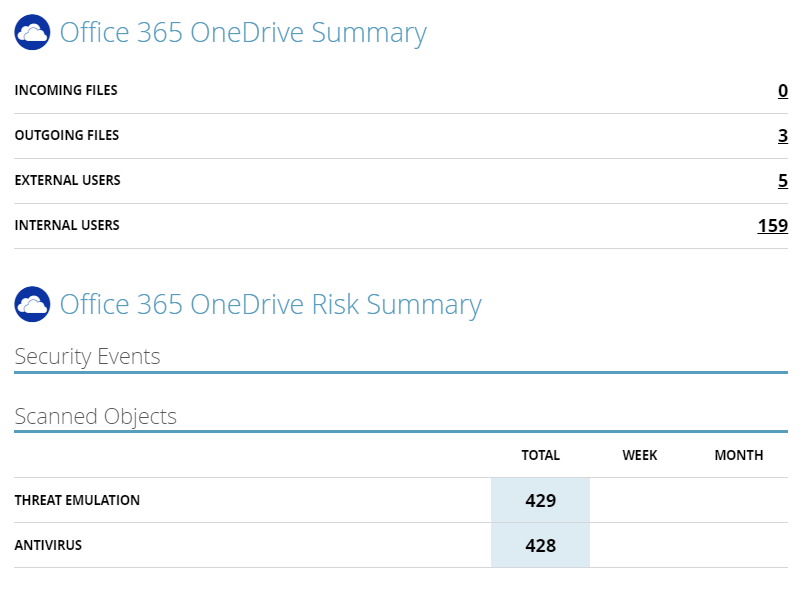

CloudGuard analyse les pièces jointes des e-mails pour éviter les menaces et les exécute via le sandbox.

CloudGuard analyse les pièces jointes des e-mails pour éviter les menaces et les exécute via le sandbox.La capture d'écran ci-dessus montre les informations suivantes:

- le nombre d'utilisateurs externes (nous entendons les adresses ne faisant pas partie de notre domaine);

- le nombre d'utilisateurs internes protégés (ceux du système);

- nombre d'e-mails entrants avec pièces jointes;

- nombre d'e-mails sortants avec pièces jointes.

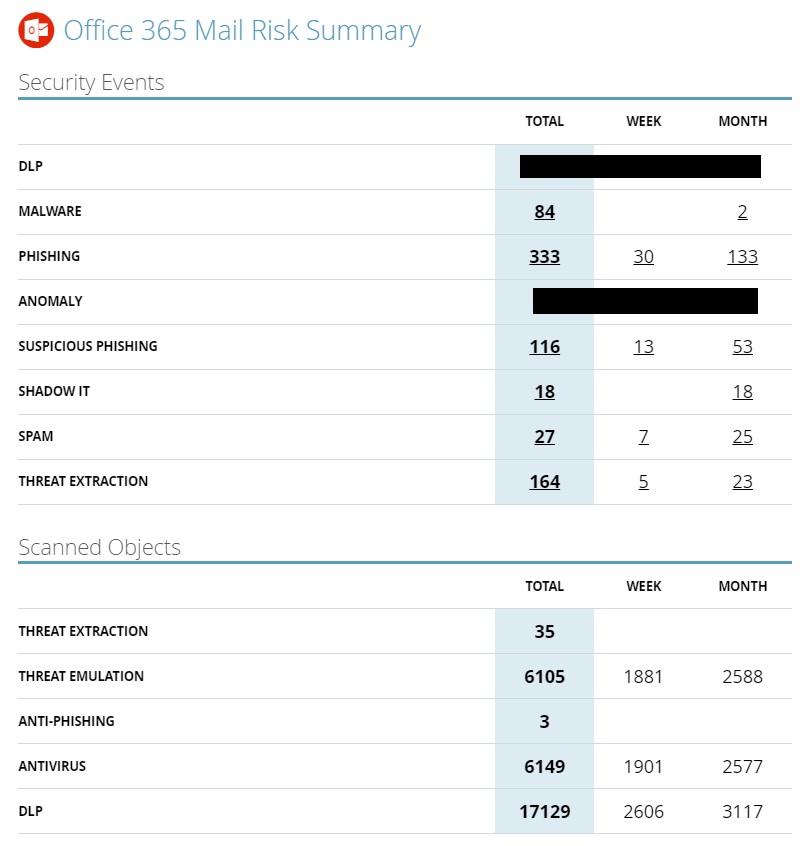

Rapport d'analyse Office 365

Résumé des menaces identifiées et des objets scannés.

Résumé des menaces identifiées et des objets scannés.La capture d'écran ci-dessus fournit des informations sur les menaces évitées (événements de sécurité) et les objets analysés (objets analysés):

- fuite d'informations confidentielles (Data Leak Prevention);

- tentatives d'entrée de logiciels malveillants (malware);

- hameçonnage

- activité anormale - c'est différent;

- phishing suspecté

- shadow IT;

- SPAM

- extraction des menaces (conversion de fichiers en une forme sûre).

Rapport d'analyse OneDrive

En fait, le rapport contient une quantité beaucoup plus importante d'informations. Par exemple, dans le module DLP, vous pouvez voir quel masque est déclenché, trouver une lettre qui a provoqué une fuite d'informations potentielle. Hélas, je ne peux pas partager un tel écran.

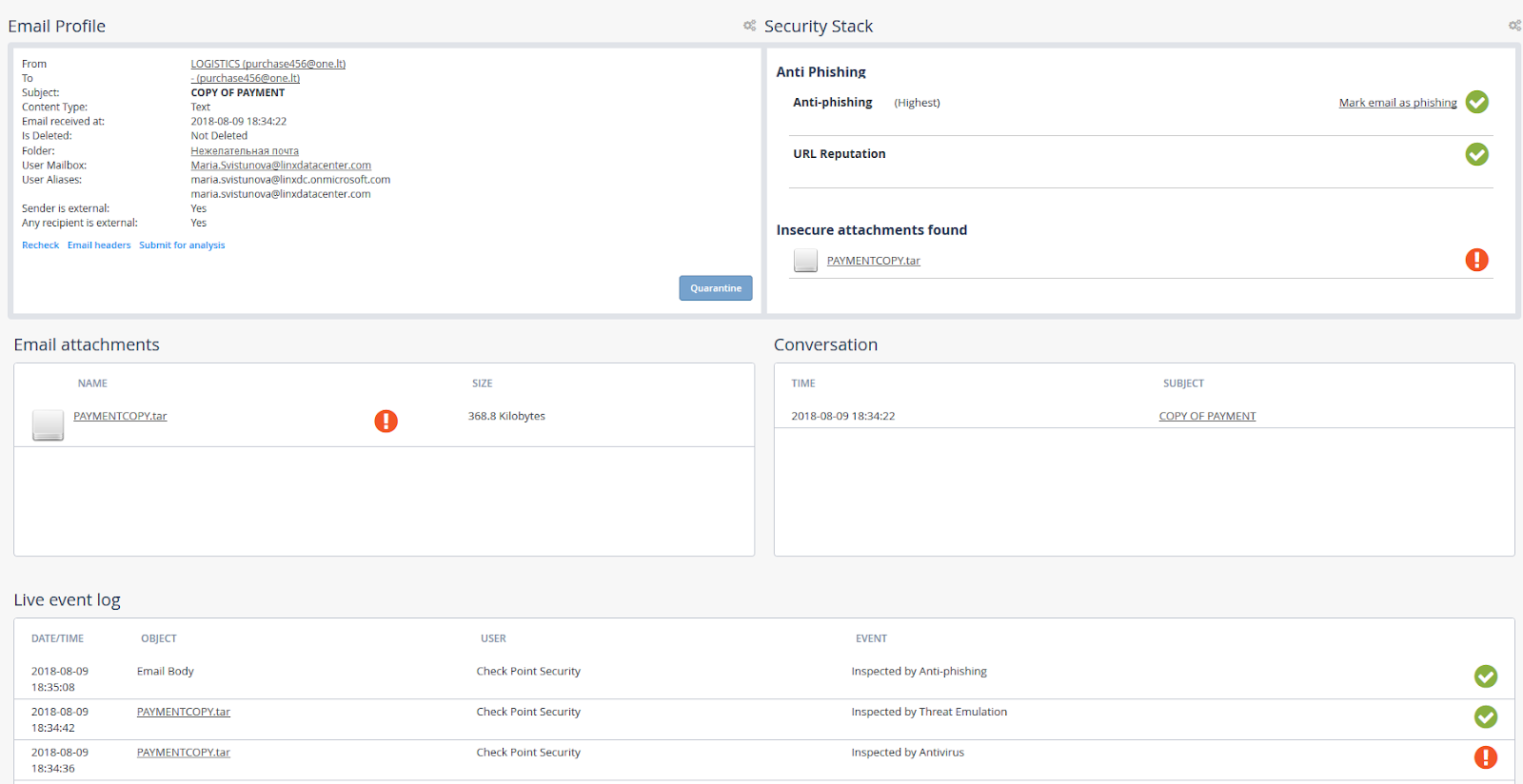

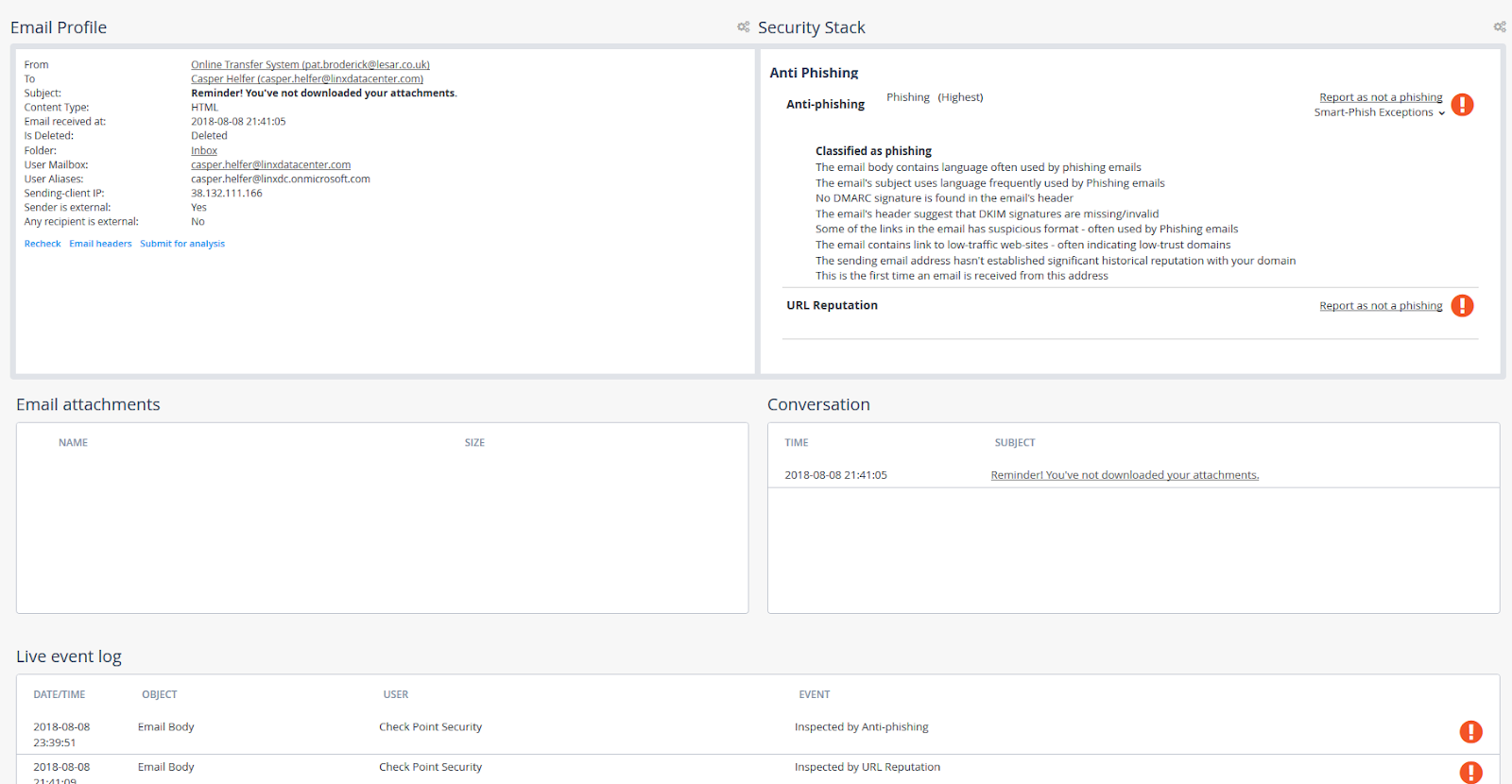

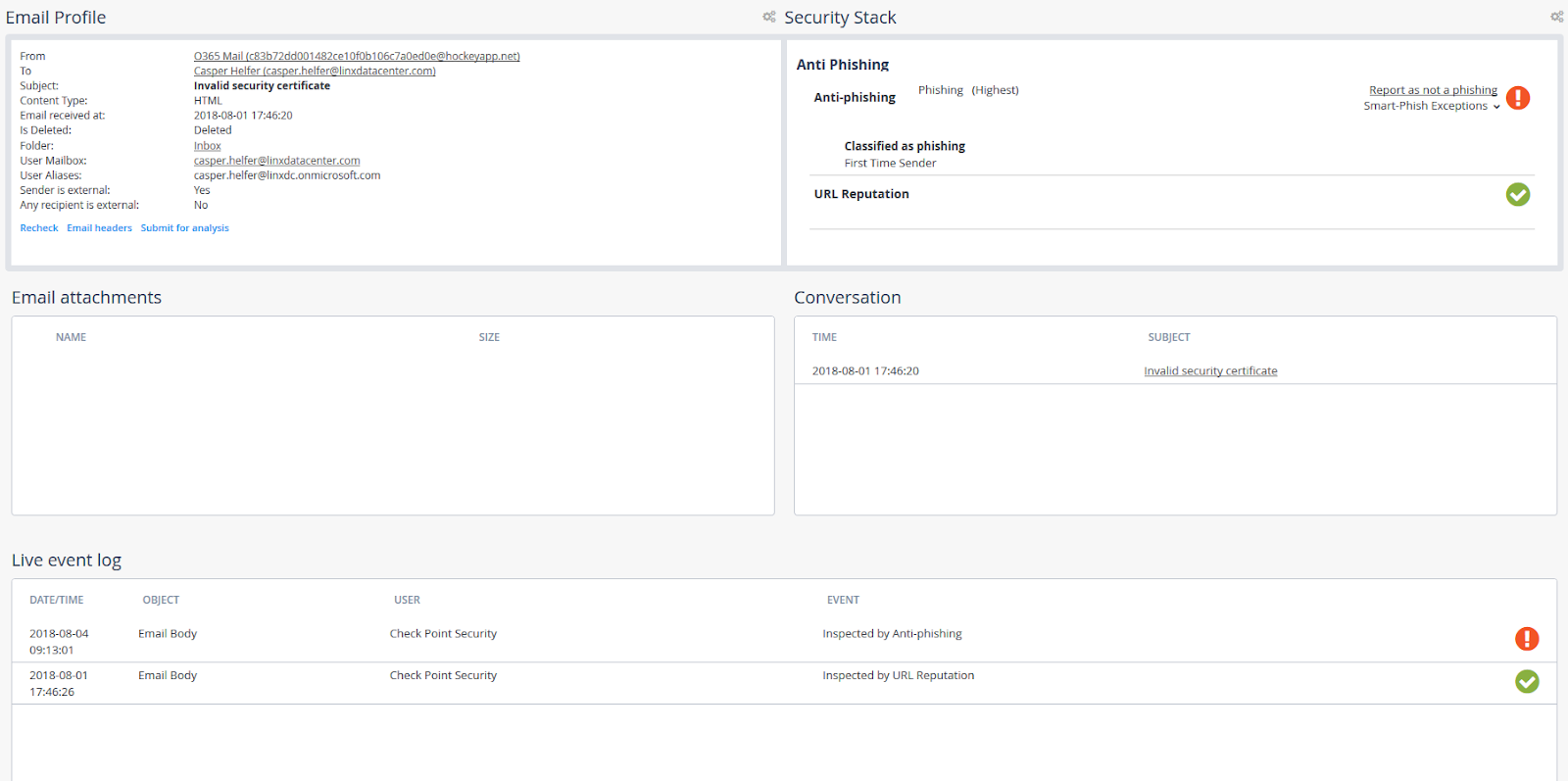

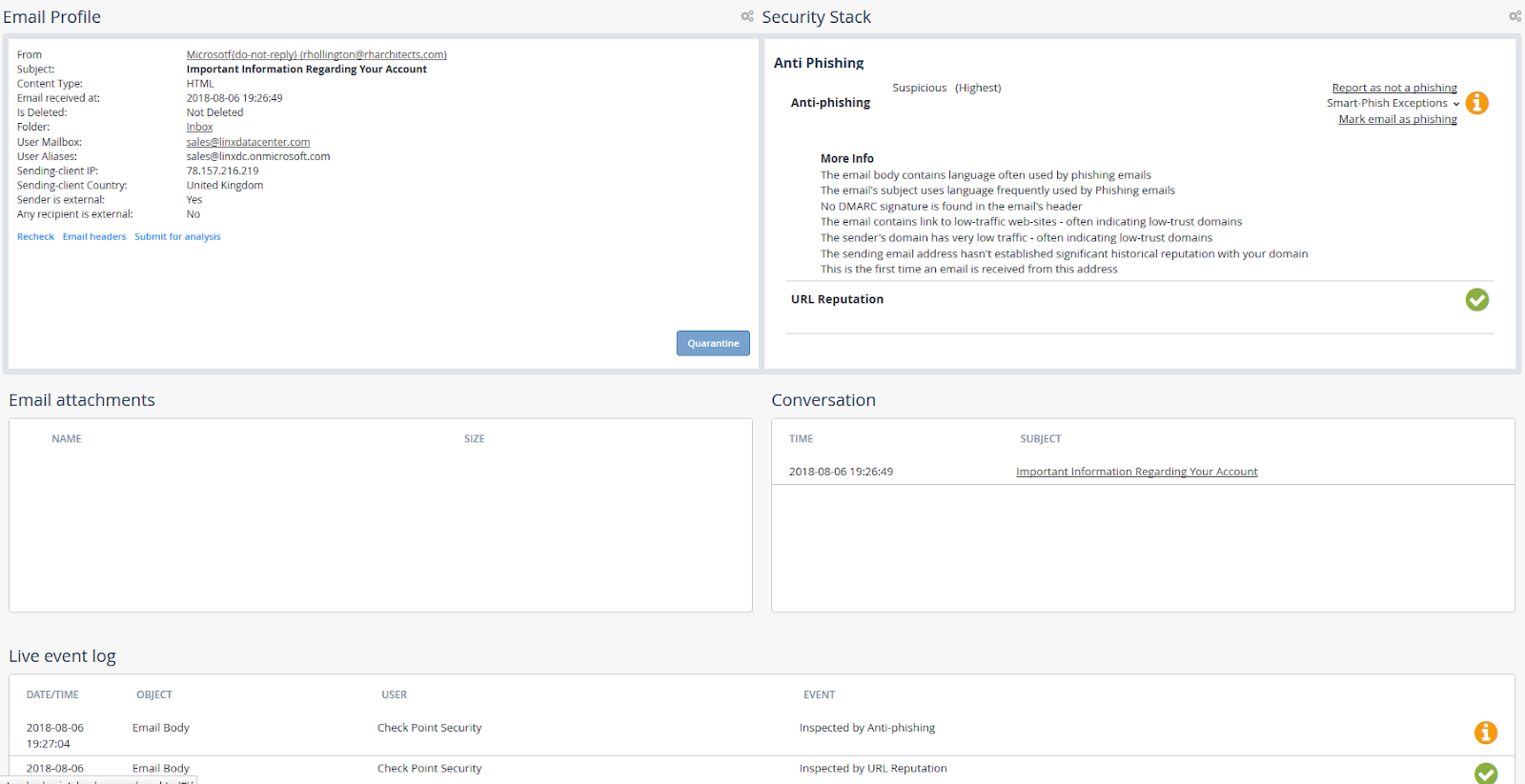

Exemples d'affichage d'e-mails malveillants sur le portail CloudGuard

- E-mail avec pièce jointe malveillante détectée:

- E-mails de phishing manqués par les filtres intégrés de Microsoft:

- La réputation de l'URL (l'un des paramètres d'évaluation des e-mails de phishing) est correcte, mais le lien dans l'e-mail est le phishing:

- Un exemple de message suspecté de phishing, également non vu par les filtres Microsoft:

Et ... conclusions

Parlons maintenant des avantages et des inconvénients de CloudGuard SaaS.

Avantages:

- Interface agréable et assez simple.

- Intégration rapide et très rapide dans Office 365: nécessite un compte administrateur et 5 à 10 minutes.

- Consultations et support direct du vendeur.

- La possibilité de tests gratuits pendant 30 jours.

- La possibilité d'utiliser des groupes natifs d'Office 365 pour créer une liste d'adresses protégées, une gestion flexible des licences.

- Chaque utilisateur connecté à Check Point CloudGuard SaaS peut être protégé par n'importe quel module pour un prix fixe et sur n'importe quel service CloudGuard SaaS disponible (messagerie Office 365, OneDrive, SharePoint, Google Drive, Dropbox, etc.).

- Rapports détaillés pour chaque événement;

- Il n'y a pas si longtemps, il y avait un antispam!

De plus, dans les éditions futures, le vendeur promet la mise en œuvre de plusieurs améliorations importantes:

- Module de protection des identités pour Azure AD, qui vous permettra de lier l'authentification à deux facteurs à chacun des services disponibles;

- protection contre le phishing par SMS.

Inconvénients:

- Check Point obtient un accès complet à nos services. Les relations reposent sur la confiance mutuelle.

- Pas la réponse la plus rapide du support technique aux problèmes émergents.

- Absence de liste blanche pour les adresses postales externes.

- L'incapacité à télécharger les rapports de la section analytique fait cruellement défaut.

- L'absence du rôle en lecture seule de l'utilisateur du portail (seul l'administrateur est disponible).

En général, nous sommes satisfaits des résultats des tests et avons opté pour le produit de Check Point. CloudGuard SaaS est actuellement connecté à Office 365 Email et Office 365 OneDrive en mode Prevent.

Je voudrais noter que les ingénieurs de Linxdatacenter ont également considéré Cisco Email Security et Fortimail comme une autre option pour protéger le serveur de messagerie contre les attaques de phishing et le spam, mais la mise en œuvre de CES nécessite de modifier l'enregistrement de domaine MX, de connecter les connecteurs dans Exchange et peut potentiellement entraîner un petit temps d'arrêt. ce qui, malheureusement, est critique. Peut-être reviendrons-nous prochainement pour tester les solutions CES et Fortimail mises à jour.