Présentation

Nous avons écrit, nous avons écrit, nos doigts sont fatigués. Pourquoi avons-nous soudainement décidé de commencer avec ce couplet pour enfants? Tout est très simple. Dans cet article, nous voulions présenter aux lecteurs les capacités de notre solution de sécurité réseau la plus avancée - la gamme de pare-feu Zyxel ATP. À titre d'exemple, le modèle central de la ligne a été choisi - ATP500. Sur cette base, nous avons prévu non seulement de faire une description de haute qualité de la fonctionnalité de toute la gamme de pare-feu, mais également de partager les résultats des tests en mesurant les performances de l'appareil lors de la plupart des opérations de filtrage utilisateur typiques. Après avoir examiné le volume du matériel résultant, nous avons décidé de diviser le texte en deux ou même trois articles: aujourd'hui, nous décrirons les principales caractéristiques de sécurité, ainsi que nous familiariserons avec les paramètres de l'appareil, et reporterons toutes les mesures et la conception aux prochaines publications.

Le volume de matériel est lié au nombre de fonctionnalités de protection à plusieurs niveaux qu'offrent les pare-feu Zyxel: exécution de code en bac à sable, apprentissage automatique, utilisation d'un nuage de menaces actuelles, système de prévention des intrusions, système de sécurité pour les applications et le Web, et bien plus encore -beaucoup plus.

Commençons donc!

Mettre à jour

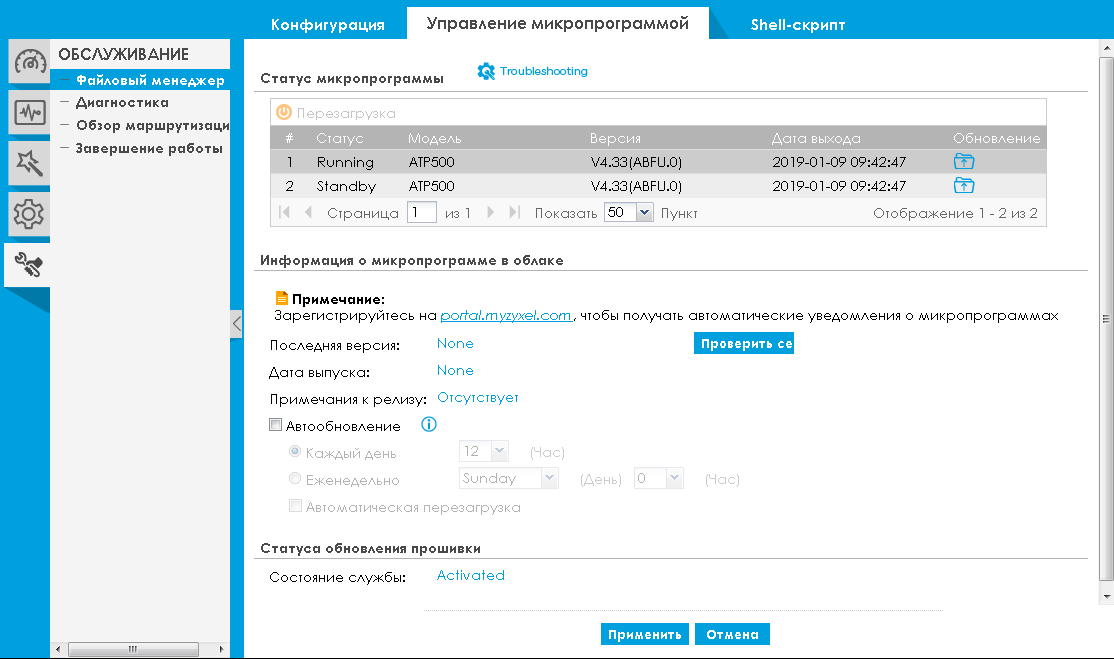

Avant d'entamer une discussion sur les problèmes liés aux fonctionnalités de l'appareil, nous souhaitons une fois de plus rappeler aux lecteurs la nécessité de mettre à jour en temps opportun non seulement les bases de données de signatures antivirus, mais également le micrologiciel de l'appareil lui-même. Pour les dispositifs de sécurité, cela est extrêmement important, car les nouvelles versions de micrologiciel corrigent non seulement les vulnérabilités potentielles dans le code du micrologiciel, mais étendent également la fonctionnalité et augmentent le nombre et la qualité des contrôles du trafic utilisateur. La version du firmware est modifiée à l'aide de l'onglet «Firmware Management» de l'élément «File Manager» du menu «SERVICE».

Il y a deux micrologiciels sur l'appareil à la fois: le courant et la sauvegarde. Si des problèmes surviennent lors de la mise à jour du micrologiciel, l'administrateur peut facilement revenir à la version précédente (évidemment fonctionnelle) du micrologiciel. Nous n'avons pas inventé une roue ici, deux firmwares - une approche standard pour la plupart des appareils de ce niveau.

La mise à jour elle-même peut être effectuée manuellement, semi-automatiquement et entièrement automatiquement. Chaque administrateur peut choisir le mode de mise à jour qui lui convient le mieux. Par exemple, les pare-feu des bureaux distants peuvent être mis à jour automatiquement selon le calendrier pendant les heures de moindre charge sur le réseau (par exemple la nuit ou le week-end), tandis que pour mettre à jour les pare-feu dans les segments de réseau critiques, vous pouvez recourir à la méthode manuelle de remplacement du micrologiciel.

Pendant le processus de mise à niveau du micrologiciel, l'appareil doit redémarrer. Il s'agit d'un moyen très standard de remplacer le microcode. Lors d'un redémarrage, il est évident que le pare-feu ne peut pas transférer le trafic utilisateur. Cela signifie-t-il que lors du redémarrage, les utilisateurs se retrouveront sans accès au réseau? Lorsque vous utilisez un seul pare-feu, oui, la durée de la panne de service correspondra approximativement à l'heure de redémarrage de l'ATP. De toute évidence, le temps requis pour redémarrer l'appareil dépend de nombreux facteurs, tels que la version du système d'exploitation, le nombre de services inclus, la plate-forme matérielle, etc. Nous avons mesuré le temps de démarrage du modèle ATP500 avec la configuration par défaut et la dernière version du firmware au moment de la rédaction.

Le temps de chargement était de 138 secondes, soit environ deux minutes et quart. Dans l'ensemble, comme nous l'avions promis au début, il n'y a plus de mesures dans cet article!

Il convient de noter que si le réseau est construit à l'aide d'outils à haute disponibilité, l'interruption de service sera beaucoup plus courte. Les paramètres correspondants sont disponibles dans l'élément «Sauvegarde de l'appareil» du menu «CONFIGURATION».

Les pare-feu de la série Zyxel ATP prennent en charge non seulement deux copies du micrologiciel, mais également plusieurs fichiers de configuration. Oui, bien sûr, cela ne s'applique pas directement à la procédure de mise à jour du firmware et des signatures, mais nous ne pouvons que le dire. L'administrateur peut toujours revenir à la version précédente des paramètres.

Pour le fonctionnement d'un certain nombre de services, tels que l'analyse antivirus, la surveillance des applications, un filtre de botnet et des systèmes de prévention des intrusions, il est nécessaire de disposer de bases de données de signatures à jour contenant des informations sur les logiciels malveillants. Vous pouvez effectuer une mise à jour semi-automatique ou définir un calendrier de mises à jour automatiques en utilisant l'élément «Signature Update» dans le groupe «Licensing» du menu «CONFIGURATION».

En conclusion de cette section, nous souhaitons attirer l'attention des lecteurs sur l'élément «Date / Heure» du groupe «Système» du menu «CONFIGURATION». À l'aide de cet élément, l'administrateur peut définir les paramètres de synchronisation de l'heure. Il est difficile de surestimer l'importance d'une telle synchronisation. Et il ne s'agit pas de la commodité de travailler avec des informations de journal (journaux). Tout d'abord, la date et l'heure sont utilisées dans toutes les planifications configurées sur l'appareil.

Nous pensons qu'aucun administrateur ne souhaite redémarrer l'appareil de manière inattendue au milieu de la journée de travail en raison d'une mise à jour du firmware du pare-feu. Mais ce qui pourrait être encore plus important, c'est de vérifier la durée de validité des certificats HTTPS des serveurs auxquels les utilisateurs accèdent depuis le réseau protégé.

Nous passons maintenant à l'examen de fonctionnalités de sécurité réseau spécifiques.

Anomalies

Les pare-feu de la série Zyxel ATP vous permettent de détecter des anomalies dans les données transmises et de bloquer ce trafic. Mais quelles sont les anomalies qui permettent de détecter l'ATP?! Voici quelques exemples. Peut-être, tout administrateur réseau conviendra que l'analyse des ports d'un certain hôte ne peut pas être attribuée au trafic typique, bien sûr, à de rares exceptions près. L'apparition de divers trafics (inondations) parasites appartient également à ce type d'anomalie. Chaque protocole de réseau et de transport (TCP / UDP / ICMP) a son propre ensemble d'anomalies. Ainsi, par exemple, parmi les anomalies du protocole IP, un chevauchement de fragments peut être noté, et pour TCP, il existe des valeurs réservées (inutilisées) pour le champ Longueur d'en-tête - la valeur minimale de ce champ est 5.

Vous pouvez activer ou désactiver la vérification du trafic d'une zone de sécurité spécifique pour détecter des anomalies à l'aide de l'onglet «Paramètres de base» de l'élément «ADP» du groupe «Politique de sécurité» du menu «CONFIGURATION». Ici, le profil de détection d'anomalie est lié à la zone.

Les profils eux-mêmes sont gérés dans l'onglet «Profil» du même élément de menu.

Pour chacun des profils, vous pouvez choisir les anomalies de trafic à détecter, ainsi que les actions à entreprendre après la détection.

De la recherche des anomalies les plus simples, passons à une étude plus approfondie du trafic.

Politiciens

L'élément Stratégies du groupe Stratégie de sécurité du menu CONFIGURATION offre aux administrateurs la possibilité de gérer les stratégies de filtrage du trafic qui s'appliquent aux données utilisateur passant par le pare-feu.

Il convient de noter que les itinéraires asymétriques sont pris en charge. Un tel support peut être demandé pour des réseaux vastes et complexes. Cependant, la recommandation tout à fait standard s'applique ici selon laquelle le routage asymétrique doit être évité autant que possible.

Pour appliquer la politique, le trafic peut être sélectionné selon les critères suivants: zones de l'expéditeur et du destinataire des données, adresses IP de l'expéditeur et du destinataire, planification, utilisateur authentifié, ainsi que trafic d'un certain service. Vous pouvez créer plusieurs stratégies en même temps. La vérification du trafic pour la conformité avec les termes de la politique est effectuée séquentiellement. La première politique de correspondance est appliquée.

Le trafic soumis à une politique de traitement spécifique peut être transféré vers les mécanismes de traitement suivants: patrouille d'application, filtrage de contenu et inspection SSL. Plus en détail sur chacun des mécanismes énumérés, nous en dirons plus.

Contrôle de session

Bien entendu, la possibilité de limiter le nombre de sessions n'est pas directement liée à la protection du réseau contre les infections par divers logiciels malveillants. Cependant, il peut être utile en cas de charge excessive sur le pare-feu, par exemple, lorsqu'une attaque DDoS se produit. En général, le nombre fortement accru de connexions ouvertes simultanées à partir d'un ou plusieurs hôtes (par rapport au niveau initial - ligne de base) peut indirectement indiquer l'apparition d'un nouveau code dangereux dans la phase active. La limitation du nombre de sessions autorisées réduira légèrement la propagation de l'infection, par exemple, si l'appareil fait partie du réseau de botnet; ou réduire ses dégâts.

Les restrictions générales sont configurées dans l'élément «Contrôle de session» du groupe «Politique de sécurité» du menu «CONFIGURATION». Pour IPv4 et IPv6, les restrictions de trafic sont imposées indépendamment.

Le nombre maximum de sessions peut être défini individuellement pour chaque utilisateur ou appareil avec une adresse IP spécifique.

Et bien que limiter le nombre maximum de sessions actives puisse avoir un effet positif sur l'ensemble de la situation avec une infection ou une attaque en général, nous vous recommandons d'utiliser des outils spécialisés pour chaque cas spécifique.

Patrouille d'application

La base de données de signatures de ce service contient des informations sur plusieurs milliers d'applications et de services en ligne divers. De plus, la base de données des signatures d'applications est régulièrement mise à jour, permettant à l'administrateur de filtrer le trafic d'un nombre croissant de services.

Le contrôle du trafic des applications bien connues est effectué en définissant les profils appropriés dans l'élément «Patrouille des applications» du groupe «Service de sécurité» du menu «CONFIGURATION».

Chaque profil contient une liste d'applications et les actions qui doivent y être effectuées. Peut-être vaut-il la peine d'expliquer la différence entre les actions d'abandon et de rejet. Si vous sélectionnez l'option de suppression, les paquets seront rejetés sans envoyer de notification, tandis que l'option de rejet enverra également un message sur la suppression des paquets.

Considérez maintenant les possibilités de filtrage de contenu.

Filtrage de contenu

Le filtrage de contenu permet à l'administrateur de contrôler l'accès à certains sites Web ou à des ressources contenant certaines données. Les politiques de filtrage de contenu peuvent être liées au temps, c'est pourquoi il est toujours important de préconfigurer la synchronisation de l'heure avec les serveurs NTP. Le calendrier d'application des politiques vous permet de bloquer l'accès des employés à certaines ressources (par exemple, les réseaux sociaux) pendant les heures de travail et vice versa pour le permettre après la fin d'une journée ouvrable ou pendant le déjeuner.

Bien sûr, différents employés ont besoin d'accéder à différents types d'informations. Par exemple, les employés des ressources humaines devraient avoir accès aux mêmes réseaux sociaux à tout moment, car ils utilisent ces sites Web pour exercer leurs fonctions immédiates.

Le filtrage de contenu est configuré sur la page du même groupe "Service de sécurité" du menu "CONFIGURATION".

Lorsque vous créez ou modifiez un profil de filtrage de contenu, vous pouvez immédiatement vérifier à quelles catégories appartient une ressource particulière.

Il convient de noter que le profil de filtrage détermine non seulement les sites auxquels les utilisateurs sont autorisés ou bloqués, mais permet également quels éléments des pages Web sont autorisés (Active X, Java, cookies, proxys Web). De plus, le blocage d'accès peut être effectué par des mots clés.

Naturellement, l'administrateur a la possibilité d'autoriser ou de refuser explicitement l'accès à certaines ressources, quelle que soit la catégorie à laquelle elles appartiennent. Le paramètre correspondant est disponible dans les onglets Sites Web de confiance et Sites Web interdits.

La restriction de l'accès des employés à certaines catégories de sites est l'une des mesures préventives pour protéger le réseau local contre les logiciels malveillants.

Protection contre les logiciels malveillants

L'analyse du trafic antivirus est peut-être l'une des options les plus intéressantes et les plus populaires offertes par les pare-feu de la série Zyxel ATP. Il convient immédiatement de mentionner que nous parlons de vérifier les protocoles suivants: HTTP, FTP, POP3 et SMTP, fonctionnant sur des ports standard. Le trafic HTTPS sera-t-il vérifié? Oui, si vous activez l'option d'inspection SSL, dont nous parlerons plus tard.

Alors, quels types de logiciels malveillants peuvent être détectés? Les virus sont des codes malveillants conçus pour perturber ou altérer le fonctionnement d'autres produits logiciels et / ou du système d'exploitation. Les vers sont des virus à propagation automatique qui exploitent les vulnérabilités des logiciels installés ou du système d'exploitation. Les logiciels espions sont conçus pour suivre l'utilisateur, ils interceptent la correspondance, les commandes entrées, les mots de passe, etc.

Quel que soit le type de malware, le module d'analyse antivirus calcule la somme de hachage du fichier ou de sa partie et la compare à la base de données située sur le pare-feu. C'est pourquoi il est si important de pouvoir mettre à jour régulièrement la base de données des signatures de virus connues. À l'heure actuelle, le calcul du hachage est effectué à l'aide de l'algorithme MD5. Il convient de noter que le module antivirus intégré vous permet de détecter même les virus polymorphes.

Vous pouvez modifier les paramètres de protection anti-virus à l'aide de l'élément "Protection anti-malware" dans le groupe "Service de sécurité" du menu "CONFIGURATION".

Peut-être faudrait-il dire quelques mots sur les paramètres disponibles. Si l'administrateur doit vérifier la fonctionnalité du module antivirus, vous pouvez utiliser le test "virus" EICAR, qui est une chaîne de texte régulière de caractères ASCII. Cette ligne est montrée dans l'image ci-dessous. Nous le publions spécifiquement non au format texte afin d'éviter les faux positifs de la protection anti-virus pour les utilisateurs de Zyxel ATP.

Tous les fichiers transférés sont soumis à une analyse antivirus même s'ils sont archivés. L'administrateur peut activer ou désactiver la vérification des archives ZIP et RAR.

De plus, à l'aide de l'option Cloud Query, le pare-feu peut envoyer un montant de hachage au cloud pour comparaison avec une base de données cloud. Une telle vérification ne sera effectuée que dans une situation si la base de données locale ne contient pas d'informations sur le fichier en cours d'analyse.

Probablement, notre lecteur curieux de cet endroit peut avoir une question raisonnable sur la raison pour laquelle l'accès au cloud est requis lorsqu'il existe des bases de données de signatures locales. Je dois dire que la question est très raisonnable. Et la réponse est extrêmement simple: les bases de données de pare-feu locales sont mises à jour, bien que souvent, mais toujours pas en temps réel. Il est probable que toute nouvelle modification virale ne soit pas encore contenue dans la base de données locale des signatures de pare-feu au moment de l'envoi du corps du malware mis à jour vers le réseau protégé. Dans ce cas, un service cloud viendra à la rescousse, contenant l'ensemble le plus complet de signatures constamment mises à jour. Les signatures cloud peuvent être ajoutées non seulement manuellement par des experts antivirus, mais également à l'aide d'un mécanisme appelé le bac à sable, dont nous discuterons dans l'une des sections suivantes.

Mais de quels intervalles de temps parlons-nous? Les bases de données de signatures de virus sont mises à jour jusqu'à une fois par heure. L'analyse d'un nouveau malware inconnu ne nécessite pas plus de 15 minutes. Ainsi, la connexion de la possibilité d'accéder à la base de données antivirus cloud vous permet de gagner d'une dizaine de minutes à plusieurs heures de temps précieux.

L'administrateur a la possibilité de spécifier manuellement des listes en noir et blanc de fichiers dont le transfert est autorisé ou interdit.

Notre histoire sur le module antivirus ne serait pas complète si nous n'avions pas mentionné la possibilité de rechercher des informations sur la base de données de signatures, effectuée en utilisant l'onglet Signatures du même élément de menu.

Ceci conclut notre discussion sur les capacités de Zyxel ATP dans l'analyse antivirus des fichiers transmis et procède au blocage des réseaux de botnet.

Filtre Botnet

Nous commençons cette section par la définition classique: un botnet est un réseau d'ordinateurs infectés qui sont contrôlés à distance. Cette définition est depuis longtemps dépassée. Dans le monde moderne, il doit être considérablement étendu, car non seulement les ordinateurs personnels, les serveurs et les ordinateurs portables, mais aussi les tablettes et les téléphones mobiles, les webcams, les routeurs, les cafetières, les réfrigérateurs, les aspirateurs robotiques et un grand nombre de gadgets différents peuvent être infectés et gérés. que nous avons volontairement laissé entrer dans notre maison. Comment vous sentez-vous attaqué par une ampoule ou la climatisation?! Malheureusement, de nombreux administrateurs réseau sont plutôt frivoles dans les réseaux de zombies composés d'appareils ménagers et d'appareils similaires. , . – . , , , . , .

. (C&C servers) . p2p -, .

Zyxel , IP- -. , . « » « » «».

, , , , -.

, . - DDoS – , . - , DDoS- . DDoS-, DDoS- . , , volumetric . .

Zyxel ATP . « » .

, Zyxel , , .

Zyxel ATP . , .

, , . ATP500 .

, , - 113503. , , .

TCP UDP WAN-. .

, , , . -, .

, . – sandboxing (). ? – (0-day, ) , , . .

, ( ) , . , . , – . , , . – , .

? – . , , , , ; Zyxel : ATP - . , , , . , . .

, , . , , , PDF… Zyxel ATP , , . 32 8 . 15 , , .

. , . Zyxel ATP : POP3 SMTP. .

, , , Zyxel ATP ( HTTP/HTTPS ), ( POP3/SMTP ).

, HTTP/HTTPS . , ATP .

IMAP, , SMTP.

« » « » «». , , , .

, .

DMZ, POP3 SMTP. Zyxel ATP , . .

SSL

. , «» – . Let's Encrypt HTTPS 80% (https://letsencrypt.org/stats/#percent-pageloads) HTTP . , Firefox.

, , . Zyxel ATP . «» « SSL» « » «» .

Zyxel ATP -, , , , .

, « SSL» . «» « ».

, . « » .

, , . , .

«» «» «». , , , Zyxel ATP .

.

Statistiques

. , , ; , . .

« » «».

, Zyxel ATP500, .

, , Zyxel; - - ? - : , - . , – – Zyxel SecuReporter. , , . .

.

Conclusion

Dans cet article, nous avons essayé de décrire de manière suffisamment détaillée les capacités de la série de pare-feu Zyxel ATP. Bien sûr, la description ne concernait pas toutes les fonctions de l'appareil, mais seulement celles qui sont en quelque sorte liées à la protection du réseau et à la recherche d'instructions dangereuses sur le trafic utilisateur.

Le matériel s'est avéré assez volumineux, en raison d'un grand nombre de fonctions diverses qui assurent une protection complète du périmètre du réseau. Bien sûr, les pare-feu Zyxel ATP peuvent également être utilisés pour filtrer le trafic intranet, mais, comme nous l'avions promis au début, nous avons mis tous les problèmes topologiques dans un article séparé.

Nous avons également décidé de partager avec nos lecteurs nos plans pour le proche avenir et de fournir un petit initié. Ainsi, pour la commodité des administrateurs réseau, il est prévu d'introduire la prise en charge de notre système de gestion cloud Zyxel Nebula à partir des dispositifs de sécurité réseau Zyxel ATP. Un tel soutien permettra de réaliser uniformément les tâches de gestion centralisée des équipements de réseau. Un tel système sera particulièrement demandé dans les réseaux géographiquement distribués avec de nombreuses petites succursales et bureaux distants. Les utilisateurs des pare-feu Zyxel savent que nous avons déjà un système de gestion centralisée Cloud CNM, cependant, ce système vous permet d'administrer uniquement des dispositifs de sécurité. Dans le cas de la nébuleuse Zyxel, l'administrateur pourra contrôler une gamme plus large d'une grande variété d'appareils.

Ainsi, la série de pare-feu Zyxel ATP fournit à l'administrateur toute une gamme de méthodes de sécurité réseau diverses basées sur des solutions et des technologies de pointe. Un système à plusieurs niveaux de contrôle du trafic ne permettra pas aux attaquants de réussir, offrant aux entreprises la possibilité de fournir en permanence des services et de mener des affaires.

Si vous avez des questions sur le fonctionnement de l'équipement de réseau d'entreprise Zyxel, avez besoin de conseils ou d'assistance - bienvenue dans notre chat télégramme : @zyxelru