Nous partageons notre expérience dans la création d'un réseau Wi-Fi fermé dans le métro en utilisant la technologie Hotspot 2.0, les premières statistiques et les recommandations de sécurité. Et nous vous invitons également à ouvrir les tests d'un nouveau réseau.

À partir de la mi-février sur le vert, et à partir de la fin avril, un nouveau réseau Wi-Fi fermé,

MT, a été lancé sur toutes les lignes du métro de Moscou. Le réseau fonctionnait en mode test. Pendant tout ce temps, nous avons effectué des tests internes par des employés, et également observé la stabilité des points d'accès et des contrôleurs, l'impact possible sur le service dans le SSID ouvert MT_FREE.

Le lancement de ce réseau n'est pas passé inaperçu chez nos utilisateurs. Par le biais de divers canaux, nous avons reçu plusieurs questions sur la façon d'obtenir des informations d'identification. Mais beaucoup n'ont pas abandonné les tentatives de connexion via des comptes inventés. Pendant la durée de disponibilité de ce SSID, 14 488 demandes d'autorisation uniques ont été enregistrées. De plus, certains abonnés nous ont même écrit des messages en utilisant le formulaire de saisie du nom d'utilisateur. Un de ces messages, la phrase «Comme si vous lisiez les journaux!», Était particulièrement agréable à lire. Mutuelle comme!

Examinons brièvement les conditions préalables au démarrage d'un réseau fermé, les possibilités et les limitations, l'aspect technique de la mise en œuvre de Hotspot 2.0.

Pourquoi avons-nous besoin d'un réseau MT fermé?

Nous avons discuté à plusieurs reprises du démarrage d'un réseau fermé à l'aide d'informations d'identification qui identifient de manière unique un appareil ou un utilisateur. Les pilotes de lancement sont principalement des problèmes de sécurité. Il est nécessaire d'exclure la possibilité de se connecter aux points de phishing avec notre SSID et de le faire de manière transparente afin qu'aucune action supplémentaire ne soit requise de la part de l'utilisateur. Bien que presque tout le trafic Internet sensible soit chiffré à l'aide de TLS, les abonnés considèrent que les réseaux Wi-Fi sans chiffrement sont moins fiables.

Une autre raison de démarrer un réseau avec une autorisation d'accès est la tendance à randomiser les adresses MAC des appareils lorsqu'ils sont connectés à des réseaux Wi-Fi. Cette tendance est de plus en plus apparente sur les appareils Android. De plus, si auparavant les variables d'adresse MAC étaient un attribut des smartphones bon marché (principalement chinois) et étaient utilisées par les fabricants simplement en raison du manque de pools d'adresses MAC officiellement réservés, Google a récemment annoncé officiellement l'introduction d'une telle technologie dans le système d'exploitation Android afin d'empêcher le suivi des abonnés. Cela crée des obstacles à la pleine utilisation du Wi-Fi public en Russie, car à chaque entrée, une nouvelle identification de l'appareil sera nécessaire (conformément aux décrets gouvernementaux 758 et 801). Ainsi, l'adresse MAC cesse progressivement d'être un moyen acceptable d'identifier un appareil sur le réseau.

Caractéristiques des points d'accès en un coup d'œil

À la recherche d'une solution à ces problèmes, nous avons tourné notre attention vers la technologie Hotspot 2.0, en cours de développement, notamment Wi-Fi Alliance et Wireless Broadband Alliance. Au premier examen, la technologie devrait fermer tous les besoins émergents - une connexion sécurisée à un SSID de confiance et une connexion cryptée. Vous trouverez ci-dessous une comparaison du nouveau paradigme pour l'organisation des réseaux Wi-Fi des opérateurs et l'état actuel.

Comparaison des approches de l'organisation des réseaux Wi-Fi - avant et après l'introduction de la technologie Hotspot 2.0.

Comparaison des approches de l'organisation des réseaux Wi-Fi - avant et après l'introduction de la technologie Hotspot 2.0.La pile Hotspot 2.0 comprend trois technologies clés:

- La possibilité de prendre une décision concernant la connexion au réseau et l'établissement de la connexion par l'appareil lui-même sans action de l'utilisateur (802.11u), quel que soit le SSID;

- Utilisation sûre et privée du réseau - cryptage du trafic sur la partie radio (802.11i, ou dans la terminologie de la Wi-Fi Alliance connue de tous les WPA2);

- Un ensemble de méthodes d'authentification et d'autorisation pour les informations d'identification et la gestion des informations d'identification (EAP, provisioning).

La technologie est assez jeune, la première sortie a eu lieu fin 2012, mais elle se développe assez activement. Fin février de cette année, la

troisième version a été annoncée. Il est à noter que l'écosystème de Hotspot 2.0 développe non seulement la Wi-Fi Alliance.

Il est peu probable que je me trompe si je suppose que de nombreux lecteurs associent la technologie Hotspot 2.0 à la décharge (déchargement du trafic) d'un réseau Wi-Fi à un réseau mobile.

En effet, le plus grand nombre d'implémentations Hotspot 2.0 s'est produit parmi les opérateurs mobiles, et AT&T est un pionnier ici. Il y a une explication à cela - une condition préalable au fonctionnement des communications mobiles est la présence dans l'appareil d'une carte SIM physique ou virtuelle. Associée aux profils des opérateurs et à la possibilité de les mettre à jour «over the air», cette condition permet un provisionnement transparent pour le client (dans le cadre de Hotspot 2.0 - transfert des justificatifs d'identité, leur validation et application dans le système d'exploitation).

Dans le même temps, l'expérience client dans le réseau Wi-Fi d'un opérateur devient comparable (et, dans certaines conditions, meilleure) que l'expérience dans un réseau mobile. Le cas est également applicable aux opérateurs MVNO, mais tout dépend du schéma de travail avec l'opérateur hôte. Pour d'autres opérateurs, comme nous, le principal défi est la question de l'approvisionnement des appareils et de tout ce qui y est lié. Essayons de le comprendre.

Tout est une question de pouvoirs

Les informations d'identification sont une entité qui identifie de manière unique un utilisateur. Ces données doivent être protégées de manière sécurisée afin qu'un attaquant ne puisse pas les intercepter et les réutiliser. La présence d'informations d'identification résout le problème de l'authentification MAC, lorsque vous pouvez «écouter» la radio à l'aide d'un renifleur, trouver et remplacer l'adresse MAC à partir du périphérique de quelqu'un d'autre.

Les types d'informations d'identification et les méthodes d'authentification les plus courants sont les suivants:

- Carte SIM, méthodes EAP-SIM, EAP-AKA

- Identifiant et mot de passe, EAP-PEAP, EAP-TTLS

Les opérateurs cellulaires et MVNO avec leurs propres cartes SIM sont dans une position privilégiée - les informations d'identification adaptées au réseau Wi-Fi sont déjà dans le téléphone, elles sont protégées de manière fiable et aucune action supplémentaire n'est requise de la part du client. Que devraient faire les autres?

La configuration manuelle est un processus complexe, fortement dépendant du système d'exploitation particulier. Pour les abonnés, cela est extrêmement gênant. Le transfert des informations d'identification sur un réseau avec la configuration automatique de l'appareil peut être une bonne solution. Ce processus sera appelé approvisionnement, et c'est là que réside la principale limitation de la technologie au stade actuel de développement.

Hotspot 2.0 Evolution

À l'heure actuelle, trois versions de Hotspot avec les désignations non triviales 1, 2, 3. ont été publiées et la technologie s'appelle toujours 2.0. En fait, Hotspot 2.0 est un ensemble de normes qui définit une nouvelle approche de l'organisation des réseaux Wi-Fi des opérateurs, lorsque l'expérience d'utilisation de tels réseaux est comparable à l'utilisation d'un réseau mobile. Et dans le cadre des versions (1, 2, 3), les normes elles-mêmes sont formées, pour lesquelles les appareils sont certifiés.

Ainsi, le principal «truc» de la première version et de la base technologique à temps partiel est la norme IEEE 802.11u. La prise en charge de 802.11u est nécessaire à la fois du côté de l'infrastructure du réseau Wi-Fi (points d'accès et contrôleurs) et du côté des appareils clients. Dans le cas du matériel, il n'y a pas de problèmes particuliers: de plus en plus de fournisseurs prennent en charge la norme, car sur des puces plus ou moins modernes, la mise en place du protocole logiciel. Mais nous étudierons la situation avec les appareils clients un peu plus tard.

La deuxième version standardise le processus d'approvisionnement et une nouvelle infrastructure spécifique - Online Signup Server (OSU). Il s'agit d'un serveur qui effectue la formation et la transmission des paramètres réseau aux appareils clients.

La version 3 récemment publiée

développe des outils de provisioning . Dans une analyse superficielle, je n'ai pas remarqué les nouvelles «fonctionnalités de tueur», et il n'y a aucun appareil ou infrastructure à portée de main pour le ressentir dans la pratique. Si nous voyons l'intérêt des lecteurs, nous pouvons essayer d'examiner plus en détail les fonctions et les différences de chaque version dans un autre article.

Provisioning

Nous étudions le problème de la pénétration de la pile technologique Hotspot sur les appareils clients. Pour ce faire, nous utiliserons l'

outil de la Wi-Fi Alliance, où sont présentés les résultats de la certification des appareils. La certification est un processus volontaire, les résultats ne sont donc pas valables pour tous les appareils. Par exemple, seuls quelques appareils d'Apple ont réussi la certification - iPhone 3, iPhone 4, iPad. Néanmoins, tous les appareils iOS actuels prennent en charge toute la pile Hotspot 2.0 nécessaire et, surtout, ils le font presque de la même manière d'une version à l'autre.

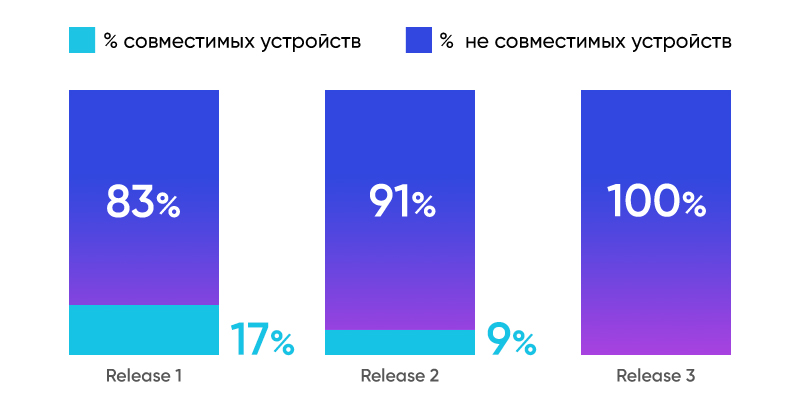

Ainsi, nous regardons les résultats de la certification, à l'exception des appareils iOS, pour la période 2012 (publication de la première version). Nous visualisons les statistiques obtenues sous la forme d'un diagramme ci-dessous. Conclusion - seul un cinquième des appareils non iOS prend en charge la première version (802.11u), tous les dixièmes - dispose d'une interface de provisionnement standardisée. Cette situation complique l'application de masse.

Pénétration de Hotspot 2.0 sur les appareils clients (sauf iOS)

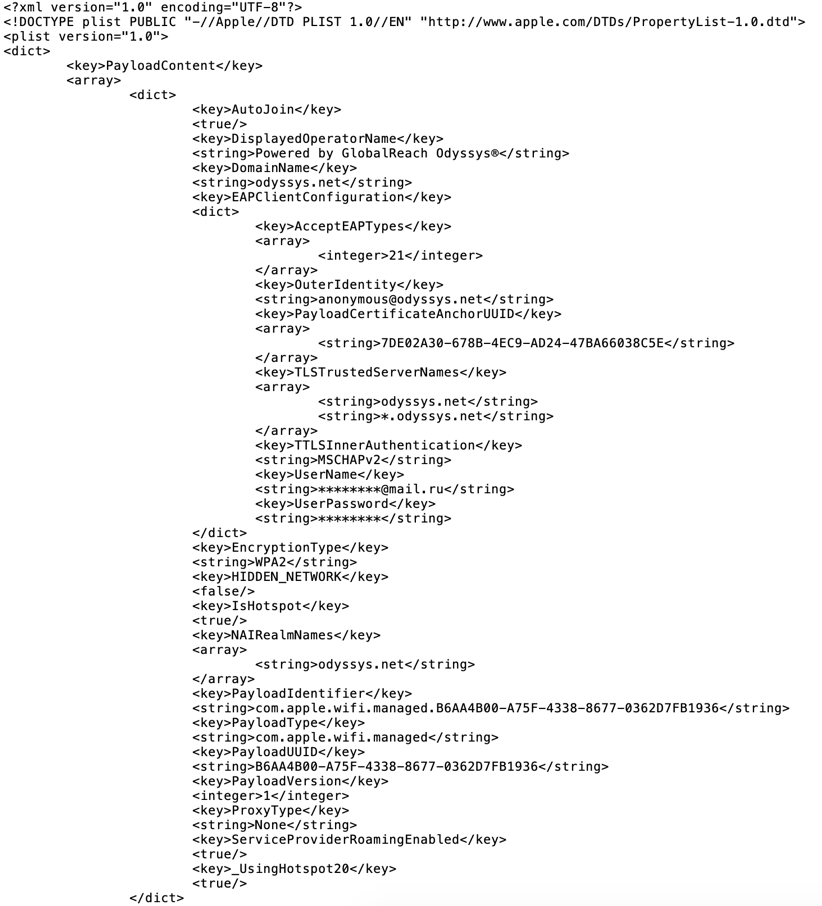

Pénétration de Hotspot 2.0 sur les appareils clients (sauf iOS)D'un point de vue technique, le résultat de l'approvisionnement est la présence sur l'appareil d'informations d'identification valides et d'autres paramètres nécessaires pour un réseau SSID ou Wi-Fi spécifique. La deuxième version a standardisé la structure de représentation des paramètres réseau sous forme de documents XML et les mécanismes de leur transfert vers les appareils. Un ensemble de paramètres réseau qui contient, en particulier, des informations d'identification, est appelé un profil réseau. Initialement, une solution similaire a été proposée par Apple, mais son développement a finalement été standardisé avec des changements importants. La capture d'écran ci-dessous est un exemple de profil pour iOS. De plus, tout utilisateur de Mac OS peut s'exercer à créer des profils à l'aide de l'utilitaire Apple Configurator et à suivre la documentation officielle.

Exemple de profil pour iOS

Exemple de profil pour iOSÀ quoi ressemble le processus d'approvisionnement pour l'utilisateur? Il existe plusieurs solutions OSU commerciales sur le marché - GlobalReach Odyssys, Ruckus CloudPath, Aruba ClearPass - afin que nous puissions voir le processus en utilisant l'une d'entre elles comme exemple.

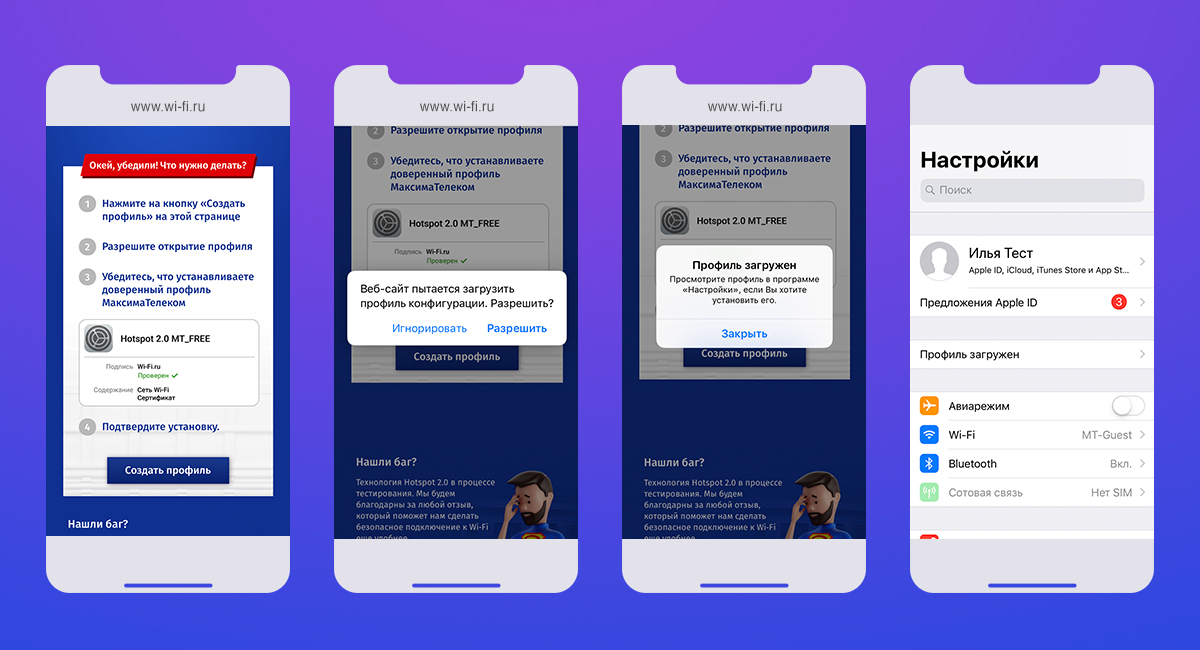

Le lien fournit des captures d'écran de la solution de GlobalReach Odyssys. Le lien doit être ouvert uniquement dans le navigateur Safari, sinon le système d'exploitation du smartphone ne reconnaîtra pas le fichier de profil (a l'extension mobileconfig) et ne proposera pas de l'installer.

Ici, le réglage du profil est affiché avec le nombre maximum d'étapes de la part de l'utilisateur, par exemple, quand en plus du smartphone il y a aussi une Apple Watch (oui, vous pouvez mettre un profil sur la montre et elle se connectera au Wi-Fi). Le provisionnement Web des appareils iOS n'est possible que via le navigateur Safari, c'est une exigence du système d'exploitation. Le provisionnement des appareils Android, selon la version, peut être effectué à la fois via le navigateur et en utilisant l'application.

En général, l'algorithme de configuration du réseau est le même pour tous les appareils:

- l'utilisateur se connecte à un réseau Wi-Fi ouvert (un scénario de connexion à un réseau fermé spécial où seul OSU sera disponible est possible) ou utilise l'Internet mobile pour ouvrir la page OSU;

- à l'étape suivante, nous identifions l'utilisateur (confirmation par SMS, saisie des identifiants depuis votre compte personnel, identification via l'application);

- côté backend, nous générons des informations d'identification, les enregistrons et les transmettons à l'utilisateur;

- les informations d'identification et les paramètres réseau sont stockés sur l'appareil de l'utilisateur;

- l'appareil est prêt à fonctionner sur le réseau Hotspot 2.0, aucune action supplémentaire n'est requise de l'appareil, il vous suffit d'être dans la zone de couverture d'un tel réseau.

De notre point de vue, et je pense que le public sera d'accord avec cela, l'approvisionnement Web nécessite trop d'action de la part de l'utilisateur, et le processus lui-même n'est pas transparent. Personne n'a de question, quel mot de passe doit être entré dans le formulaire?

L'utilisation de l'application réduit le besoin d'action à un minimum, à un ou deux. Mais, malheureusement, la technologie ne s'oriente activement que vers le développement et la standardisation du Web-Provisioning, le Mobile Device Management Protocol (OAM DM), tandis que la possibilité d'utiliser l'application n'est pas reflétée dans la norme. Néanmoins, les fabricants de systèmes d'exploitation mobiles introduisent la fonctionnalité des paramètres logiciels pour les paramètres réseau Hotspot 2.0, mais les implémentations des différents fournisseurs sont sensiblement différentes, il n'y a pas d'universalité.

Sous-total

En résumant tout ce qui précède, nous résumons les brefs résultats de l'examen et l'état actuel de la technologie:

- Peut résoudre le problème de randomisation des adresses MAC;

- Il peut exclure la possibilité de se connecter à de faux SSID de cybercriminels pour nos utilisateurs;

- Nécessite le provisioning des informations d'identification;

- Faible pénétration d'une partie de la pile technologique (802.11u, provisioning) sur les appareils Android;

- Provisionnement Web standardisé;

- Les dispositions utilisant le protocole OMA DM sont normalisées, dont la portée est limitée aux réseaux d'entreprise;

- Malgré la normalisation, la mise en œuvre et les fonctionnalités prises en charge dépendent du fournisseur (particulièrement pertinent pour Android).

Compte tenu des avantages importants de la technologie, ainsi que de l'état actuel de son développement, nous avons décidé d'introduire Hotspot 2.0 sur notre réseau.

Implémentation de Hotspot 2.0 sur un réseau à grande échelle

Lors du lancement, il a fallu résoudre plusieurs problèmes majeurs.

1. Modifications apportées à l'équipement du réseau sans filNos plus grands réseaux, dans le métro de Moscou et de Saint-Pétersbourg, sont construits sur des équipements Cisco prenant en charge la technologie Hotspot 2.0. La mise en place de tous les contrôleurs sur matériel roulant a probablement été la plus volumineuse. La configuration de contrôleur de référence développée et testée précédemment à l'aide de l'auto-configurateur (nous en avons parlé dans un

article séparé) a été appliquée à toutes les compositions. Application répartie en plusieurs étapes. Tout d'abord, sur la branche verte du métro de Moscou, pour évaluer les effets et l'influence locaux, puis sur l'ensemble du réseau. Maintenant, le deuxième SSID MT est déployé sur l'ensemble du matériel roulant du métro de Moscou.

2. Raffinement côté infrastructure interne, notamment sur le serveur RADIUS

Comme nous avons un serveur RADIUS entièrement développé, nous avons dû implémenter la prise en charge d'EAP et la méthode d'authentification interne.

3. Choix d'un type d'informations d'identification et d'une méthode d'authentification

Le choix doit non seulement fournir une authentification et une autorisation fiables et transparentes pour l'abonné du réseau, mais également maintenir l'efficacité de nos modèles de monétisation actuels et futurs. Permettez-moi de vous rappeler que la monétisation (via la publicité et des services supplémentaires) nous permet de fournir un accès gratuit au réseau.

Le type d'informations d'identification est choisi entre la paire nom d'utilisateur / mot de passe et le certificat X.509. À première vue, l'utilisation du certificat semble plus fiable, moderne et prometteuse. Par exemple, vous pouvez organiser l'utilisation du même certificat pour l'authentification dans les applications (même dans notre propre compte personnel), en outre de manière transparente. Cependant, la question de la gestion des certificats d'utilisateurs sur un grand réseau public (plutôt que sur un réseau d'entreprise limité lorsqu'il y a un accès physique aux appareils) semble non triviale, en particulier compte tenu des différences dans les implémentations des fabricants.

Par conséquent, nous choisissons la paire nom d'utilisateur / mot de passe. La méthode est TTLS, car elle est largement utilisée pour l'itinérance Wi-Fi inter-opérateurs internationale. Pour authentifier le serveur et exclure la possibilité de se connecter à de faux SSID (il y a des nuances, nous les considérerons dans la section sur la sécurité), nous émettrons une clé et un certificat, dont la partie privée sera placée sur le serveur AAA, et celle ouverte sera incluse dans le profil. Ainsi, au stade de la connexion, l'authentification du serveur d'autorisation aura lieu.

4. ProvidenceLa question la plus difficile, qui n'est pas complètement close. Nous devons nous assurer que les informations d'identification sont transférées sur les appareils de l'utilisateur avec un minimum d'actions de la part du propriétaire, et il vaut mieux être transparent pour lui en général. Il est nécessaire d'assurer le même flux pour les propriétaires d'iOS et d'Android, où non seulement la version vers la version du système d'exploitation, mais aussi pour les appareils de différents fabricants, les paramètres d'informations d'identification peuvent considérablement différer. Malheureusement, il n'y a pas encore de solution universelle. Nous avons eu des idées pour transférer la fonctionnalité d'approvisionnement et de gestion de la connexion Wi-Fi à une application mobile en tant que solution universelle, mais nous avons rencontré des limitations des deux plates-formes.

En ce moment, nous poursuivons nos recherches et, éventuellement, dans la version finale, il y aura des changements dans la procédure d'approvisionnement ou une partie de la fonctionnalité. Nous considérons toujours l'idée d'utiliser l'application comme la plus prometteuse et la plus conviviale et continuons à développer cette idée.

Mais vous devez commencer quelque part, et comme le processus d'approvisionnement est unifié sur tous les appareils iOS, nous avons commencé à implémenter Hotspot 2.0 avec des gadgets Apple. Nous avons développé un provisionnement de service web. Nous invitons tout le monde à participer aux tests ouverts du nouveau réseau, instructions détaillées à la fin de l'article.

À propos de la sécurité

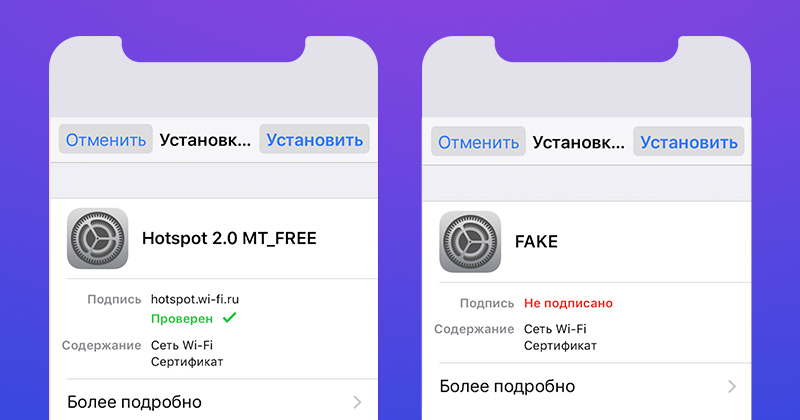

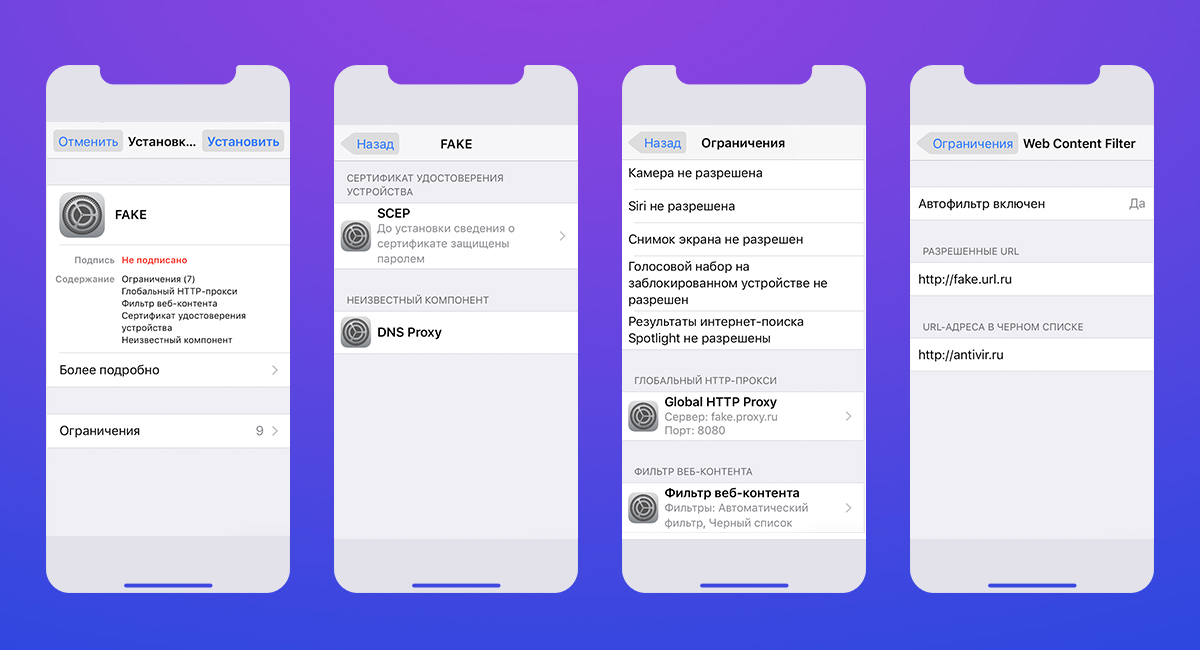

La fourniture de réseaux Wi-Fi et d'informations d'identification à l'aide de profils iOS n'est qu'une petite partie de la fonctionnalité MDM (Mobile Device Management). Entre les mains des attaquants, la fonctionnalité peut entraîner des conséquences négatives pour les utilisateurs, jusqu'au blocage complet de l'appareil ou sa gestion par des tiers. En particulier, des restrictions sur l'installation / suppression d'applications peuvent être ajoutées via le profil, un attaquant peut contrôler l'installation des applications, diriger le trafic des utilisateurs via son proxy, etc. Par conséquent, le processus d'installation d'un profil requiert une attention accrue de l'utilisateur -

vous devez vous assurer que le profil est publié par une entreprise de confiance.Désormais, le seul moyen transparent de provisionner des appareils iOS pour qu'ils fonctionnent dans les réseaux Hotspot 2.0 est de définir des profils. Nous aimerions donner quelques recommandations sur l'installation de profils qui seront utiles non seulement dans le contexte des paramètres Wi-Fi:

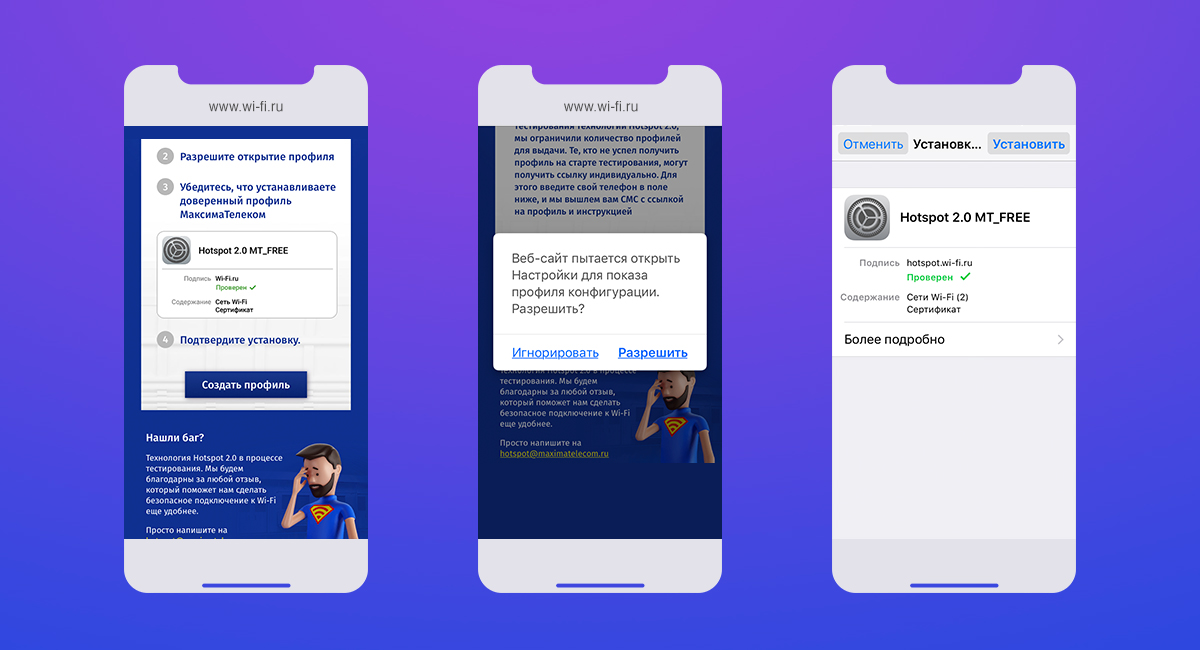

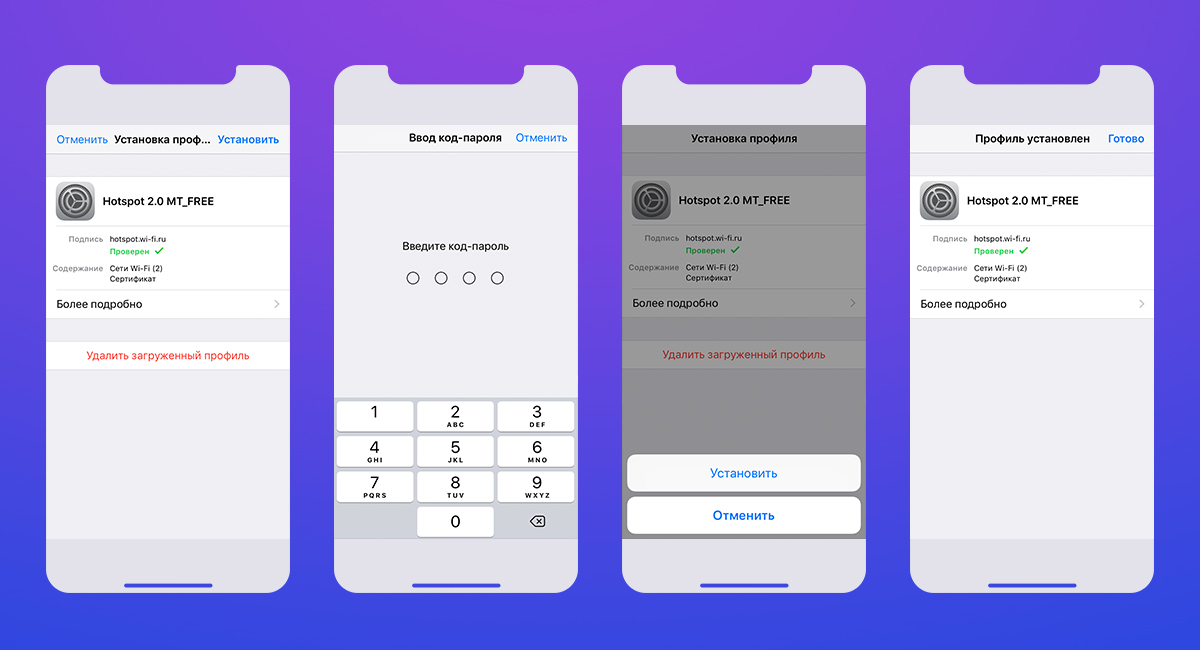

- Installez les profils uniquement à partir d'une source fiable. La fiabilité de la source est confirmée par une signature numérique valide. La signature valide dans la fenêtre d'installation du profil est indiquée par une inscription verte - Vérifié ou Vérifié. Vous pouvez également faire attention au domaine pour lequel le certificat est émis. Dans notre cas, il s'agit de hotspot.wi-fi.ru. À l'avenir, il peut être arbitraire dans le domaine wi-fi.ru. Il n'est pas recommandé d'installer un profil avec une signature non valide.

Exemple de profil valide et invalide

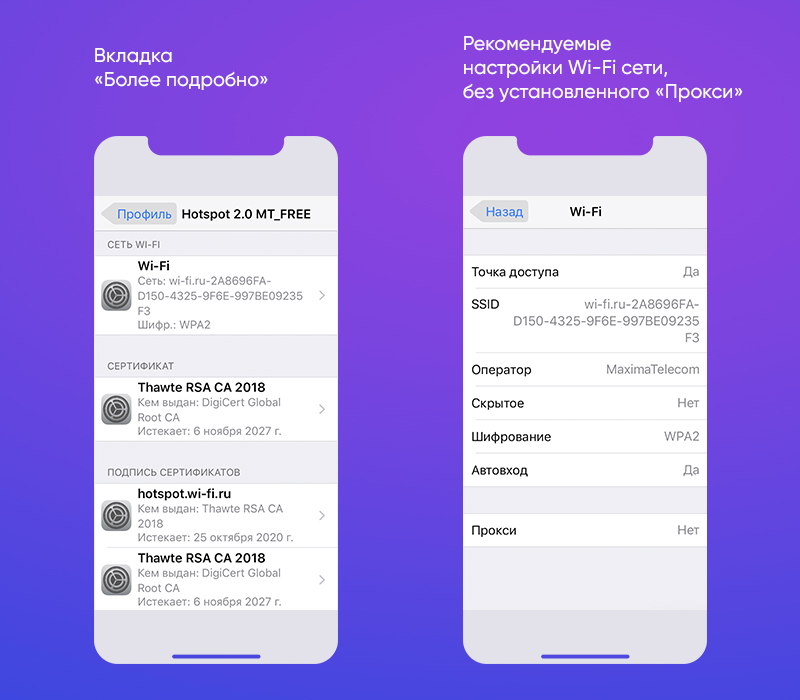

Exemple de profil valide et invalide- Avant d'installer le certificat, vous voyez quelles modifications et quels paramètres seront effectués. Notre profil contient les paramètres du réseau Wi-Fi et un certificat intermédiaire pour authentifier un serveur RADIUS. Dans l'onglet «Plus de détails», vous pouvez voir des informations détaillées sur les paramètres du réseau Wi-Fi et les certificats installés. Il n'est pas recommandé de définir un profil où «Proxy» est défini dans les paramètres du réseau Wi-Fi.

- Il est fortement recommandé de ne pas installer de certificats contenant d'autres paramètres, en particulier SCEP - cela permettra aux attaquants d'obtenir un contrôle total sur l'appareil en installant n'importe quel profil sans votre participation.

Exemple de profil avec diverses limitations des fonctionnalités des appareils mobiles

Exemple de profil avec diverses limitations des fonctionnalités des appareils mobiles- Pour les appareils Android, la principale recommandation est de s'assurer que le certificat de serveur est utilisé dans les paramètres du réseau Wi-Fi, sinon il sera possible de se connecter à de faux SSID. iOS, Android , — / . .

Hotspot 2.0 , , . , , Wi-Fi. , Hotspot 2.0 MT_FREE , Wi-Fi .

Hotspot 2.0 iOS. ,

wi-fi.ru/hotspot . Wi-Fi , MT_FREE (, , MT).

. : hotspot@maximatelecom.ru.

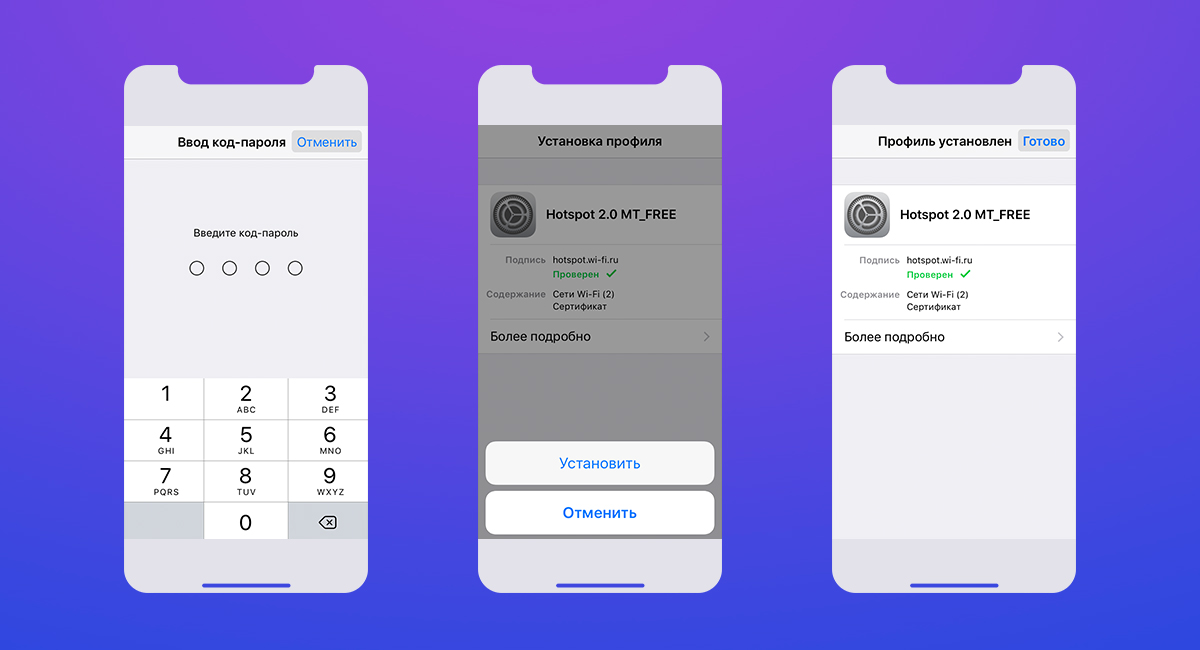

Le lien avec le service de génération de profil wi-fi.ru/hotspot ne doit être ouvert qu'à partir d'appareils iOS et dans le navigateur Safari. Il s'agit d'une limitation du système d'exploitation. Nous utilisons un tel scénario d'approvisionnement uniquement pendant les tests de réseau ouvert. Dans un avenir proche, nous prévoyons de publier une option déjà ciblée à l'aide de l'application.Les paramètres de profil de flux pour iOS jusqu'à la version 11 incluse et à partir de 12 diffèrent. Vous trouverez ci-dessous le flux des versions jusqu'à la version 11 incluse:

Différences dans le flux d'installation d'un profil pour iOS à partir de la version 12:

Différences dans le flux d'installation d'un profil pour iOS à partir de la version 12:

Instructions de suppression de profil

Un profil est généré avec une période de validité jusqu'au 30 novembre 2019. Après cette période, le profil est supprimé automatiquement sans aucune action de l'utilisateur. S'il est devenu nécessaire de supprimer un profil plus tôt, cela peut être fait manuellement.