Cet article fait partie de la série Fileless Malware. Toutes les autres parties de la série:

Je pense que nous pouvons tous convenir que les pirates ont de nombreuses astuces et méthodes pour pénétrer secrètement votre infrastructure informatique et y passer inaperçus pendant qu'ils volent vos actifs numériques. La principale conclusion de cette série est que la détection de logiciels malveillants basée sur la signature est facilement contournée même par des approches simples, dont certaines que j'ai présentées dans cette série.

Je comprends très bien les

chercheurs en sécurité , qui appellent souvent inutiles les antivirus, mais vous ne devriez pas simplement les jeter à cause de cela. Pourtant, il existe encore de nombreux programmes malveillants écrits par des hackers kiddy script paresseux qui seront bloqués par ces scanners.

La meilleure idéologie dans la lutte contre les logiciels malveillants sans fichiers et les méthodes d'exploitation furtives consiste à compléter la protection de périmètre standard - scanners de ports et détecteurs de logiciels malveillants - avec des lignes de défense secondaires et a des plans pour répondre et récupérer lorsque l'inévitable se produit, y compris un programme de réponse aux attaques .

Je veux parler du concept de

défense multilatérale (Défense en profondeur ou DiD) . Il s'agit d'une approche très pratique pour faire face aux pirates informatiques avancés qui se moquent des outils de sécurité du périmètre et des logiciels d'analyse des signatures de fichiers.

DiD a-t-il des problèmes? Bien sûr. Les mêmes professionnels de la sécurité qui ont d'abord perdu confiance dans les mesures de sécurité traditionnelles promeuvent maintenant une liste

blanche d'applications qui

peuvent vous être utiles, en

particulier après le fait de la pénétration initiale.

Comme nous l'avons vu, les méthodes d'attaque sans code que j'ai présentées plus tôt dans cette série peuvent même être utilisées

pour contourner une telle liste blanche. Cela relève déjà de la nouvelle tendance des techniques de piratage qui sapent la confiance dans les outils légitimes et les logiciels traditionnels et les utilisent à des fins malveillantes.

Restez à l'écoute et restez à l'écoute pour les prochains messages.

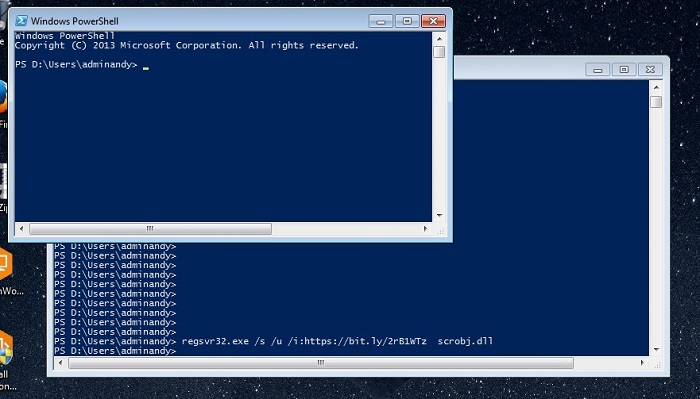

Question: pouvez-vous contourner les fonctions de sécurité de Windows en passant secrètement des commandes à regsvr32.exe? La réponse est oui

Sérieux de la sécurité des données

À mon avis, une protection en profondeur est la minimisation des dommages: nous prenons le pire résultat au maximum et le transformons pas à pas en quelque chose qui n'est pas trop effrayant pour nous ou cela coûtera trop cher aux attaquants.

Imaginez qu'un pirate informatique soit entré sur le réseau, mais en raison des

politiques d'autorisation restrictives idéales

dans votre entreprise , vous l'avez empêché d'accéder à des données sensibles. Ou les pirates ont eu accès à des données confidentielles, mais votre incroyable technologie d'analyse du comportement des utilisateurs a détecté des intrus et des comptes désactivés avant la fusion de la décharge de millions de cartes de crédit. Ou peut-être que le pirate a eu accès aux adresses e-mail de vos clients, mais votre plan de réponse aux violations opérationnelles, qui comprend une surveillance en temps réel de l'activité inhabituelle des fichiers, vous a permis d'atteindre les autorités réglementaires et les victimes en un temps record, évitant ainsi des amendes et des mesures anti-publicité .

Protection de bon sens

La défense profonde est plutôt un ensemble de recommandations et une certaine philosophie, c'est-à-dire des étapes et des

solutions pratiques pour vous faciliter la vie.

Si je devais personnellement décrire une telle approche de la défense et la transformer en trois points efficaces, voici ce que je recommanderais en premier lieu:

- Évaluez les risques en faisant l'inventaire de ce que vous devez protéger. Identifiez les données personnelles et autres données sensibles qui sont généralement dispersées dans le système de fichiers. Vous devez savoir qui travaille avec eux et qui a vraiment besoin d'y avoir accès. Attention: ce n'est pas si facile à faire que cela puisse paraître, mais si vous avez les bons outils , vous pouvez les manipuler;

- Protégez vos données. Maintenant que vous avez trouvé les données, limitez les dommages potentiels aux violations futures: réduisez l'accès trop large et global basé sur les groupes, simplifiez les structures d'autorisation et évitez les droits d'utilisateur directs. Minimiser le risque potentiel global en supprimant les données obsolètes et en archivant les données qui ne sont plus nécessaires activement dans le travail;

- Maintenez un état sûr en automatisant les flux de travail de fourniture d'accès, de vérification et de certification régulières des droits et de stockage des données en fonction des politiques;

- Enfin, surveillez constamment le comportement inhabituel des utilisateurs et du système.